Phase 3 : Configurer le monitoring et les alertes de Gestion des autorisations Microsoft Entra

Cette section du guide de référence des opérations Gestion des autorisations Microsoft Entra décrit les vérifications et les actions à entreprendre pour implémenter une stratégie d’alertes et de création de rapports efficace.

Implémenter un système de création de rapports pour les principales parties prenantes

Propriétaire recommandé : Architecture de sécurité de l’information

Identifier les parties prenantes clés qui consomment des rapports

La solution Gestion des autorisations Microsoft Entra génère des rapports système de visibilité et d’insights des environnements cloud. Pour définir plus précisément qui consomme les rapports dans votre organisation, notez les audiences recommandées suivantes :

| État | Audience recommandée |

|---|---|

| Droits d’utilisation et utilisation des clés d’accès | Opérations relatives à la sécurité de l’information, propriétaires techniques des systèmes d’autorisation cibles |

| Droits d’utilisateur et utilisation | IAM, assurance et audit de sécurité, propriétaires techniques des systèmes d’autorisation cibles |

| Droits de groupe et utilisation | IAM, assurance et audit de sécurité, propriétaires techniques des systèmes d’autorisation cibles |

| Autorisations d’identité | IAM, assurance et audit de sécurité, propriétaires techniques des systèmes d’autorisation cibles |

| Analyse des autorisations | IAM, assurance et audit de sécurité, propriétaires techniques des systèmes d’autorisation cibles |

| Détails du rôle/ de la stratégie | IAM, assurance et audit de sécurité, propriétaires techniques des systèmes d’autorisation cibles |

| Historique PCI | Opérations relatives à la sécurité de l’information, infrastructure cloud, assurance et audit de sécurité |

| Toutes les autorisations pour l’identité | IAM, assurance et audit de sécurité, réponse aux incidents, propriétaires techniques des systèmes d’autorisations cibles |

Pour obtenir des descriptions détaillées, consultez les rapports système dans le tableau de bord Rapports

Planifier des rapports pour les principales parties prenantes

Pour les principales parties prenantes qui consomment des rapports, configurez une cadence de remise régulière : toutes les heures, tous les jours, toutes les semaines, toutes les deux semaines ou tous les mois. Découvrez comment créer, visualiser et partager un rapport personnalisé.

Définir des requêtes d’audit personnalisées pour répondre aux besoins de l’organisation

Utilisez des requêtes d’audit personnalisées pour obtenir les informations de journal d’activité ingérées par le produit, pour passer en revue les accès et mener des évaluations de conformité. De plus, utilisez-les de manière forensique. Par exemple, durant un incident de sécurité, utilisez des requêtes d’audit pour trouver le point d’entrée d’un attaquant, et suivre son chemin.

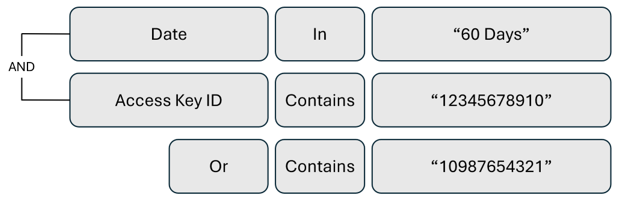

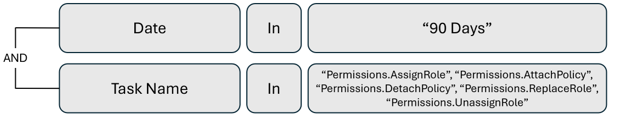

Utilisez la solution Gestion des autorisations pour créer et enregistrer des requêtes d’audit personnalisées visibles par d’autres utilisateurs dans votre organisation. Nous vous recommandons de créer des requêtes d’audit qui s’alignent sur les informations que votre organisation passe en revue régulièrement. Utilisez les diagrammes suivants pour démarrer.

Remarque

Les diagrammes suivants sont des exemples de requêtes. La structure exacte dépend de votre requête. Quand vous créez des requêtes d’audit personnalisées, sélectionnez le type de système d’autorisation ainsi que les systèmes d’autorisation et dossiers à interroger.

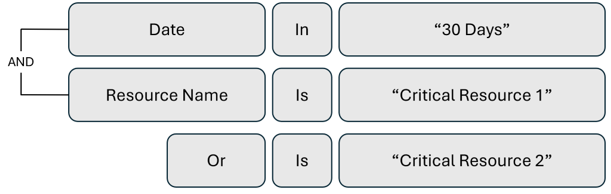

Passer en revue l’accès aux ressources critiques

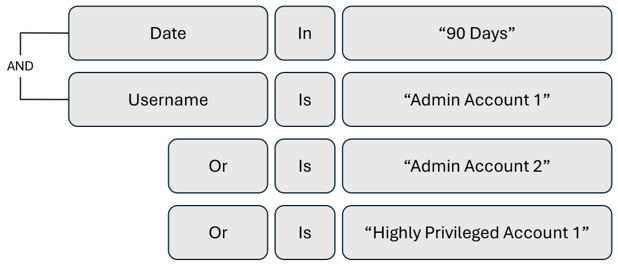

Passer en revue l’activité des administrateurs et des comptes privilégiés

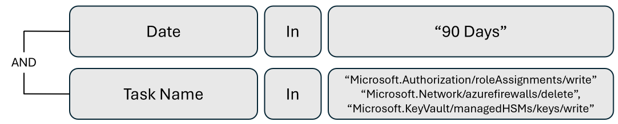

Passer en revue l’utilisation des autorisations à haut risque

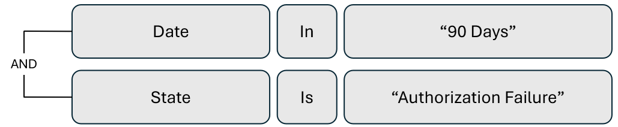

Passer en revue les échecs d’autorisation

Passer en revue l’utilisation des clés d’accès

Passer en revue l’activité de correction de la solution Gestion des autorisations

Remarque

Pour interroger les journaux de Gestion des autorisations Microsoft Entra, sélectionnez Plateforme pour le type de système d’autorisation.

Pour plus d’informations sur la création, la visualisation, l’enregistrement et l’utilisation des requêtes personnalisées :

- Créer une requête personnalisée

- Filtrer et interroger l’activité utilisateur

- Utiliser des requêtes pour voir comment les utilisateurs accèdent aux informations

Configurer des alertes pour les investigations relatives aux opérations de sécurité

Vous pouvez configurer des alertes pour effectuer un monitoring en continu de votre environnement. Recevez des notifications pour les comptes ayant des privilèges excessifs, l’utilisation anormale des autorisations, les menaces potentielles et les interruptions de service.

Déterminez quelles sont les alertes relatives à votre environnement, et qui les reçoit. Cette action offre une meilleure visibilité de votre environnement, et permet une approche plus proactive de la gestion des identités et de leur accès aux ressources.

Pour en savoir plus sur les types d’alertes et les scénarios d’utilisation, consultez le Guide des alertes de Gestion des autorisations Microsoft Entra.

Développer des stratégies de réponse aux alertes et des playbooks

Développez des stratégies de réponse manuelle ou automatisée ainsi que des playbooks pour vos alertes configurées.

- Déterminer qui agit en réponse à l’alerte, probablement son destinataire

- Créer et fournir des étapes de correction claires

Par exemple, passez en revue la stratégie de réponse et le playbook suivants pour une alerte relative à un utilisateur inactif.

Exemple de stratégie de réponse manuelle

Correction : quand une alerte relative à un utilisateur inactif se déclenche, le destinataire de l’alerte affecte l’état en lecture seule à l’utilisateur, et applique les balises ck_exclude_from_reports à cet utilisateur.

Dans le cas d’une réponse manuelle, utilisez les outils de correction de Gestion des autorisations Microsoft Entra, et précisez que les destinataires des alertes relatives à un utilisateur inactif doivent effectuer une correction. Les destinataires utilisent la solution Gestion des autorisations pour affecter l’état en lecture seule à l’utilisateur. Cette action révoque les autorisations de l’utilisateur, lequel se voit affecter l’état en lecture seule par un simple clic sur un bouton.

Un destinataire applique les balises ck_exclude_from_reports à l’utilisateur. Cette balise supprime l’utilisateur du rapport d’analyse des autorisations. Ainsi, il n’est pas considéré comme un utilisateur inactif.

Exemple de stratégie de réponse automatisée

Correction : quand une alerte relative à un utilisateur inactif se déclenche, l’utilisateur est supprimé par Microsoft Power Automate, un outil qui permet de créer des flux pour les processus cloud, de bureau et métier.

Utilisez Power Automate pour obtenir des réponses automatisées aux alertes relatives à un utilisateur inactif. Par exemple, créez un flux qui supprime les utilisateurs inactifs après qu’un e-mail de Gestion des autorisations indique un état d’inactivité.