Partenaires de la Gestion des autorisations Microsoft Entra

Les alertes sont essentielles pour résoudre les problèmes d’autorisations. Les alertes permettent à votre organisation d’adopter une approche proactive de la gestion des identités et de leur accès aux ressources.

Utilisez la Gestion des autorisations Microsoft Entra pour configurer des alertes pour surveiller en permanence votre environnement pour des scénarios tels que des comptes avec des privilèges excessifs et des identités inactives. Il peut également vous informer des menaces potentielles, des interruptions de service et de l’utilisation anormale des autorisations.

Les alertes de gestion des autorisations sont envoyées aux utilisateurs abonnés par e-mail et disposent de vues récapitulatives : l’alerte déclenchée, le système d’autorisation en question et le nombre d’identités, de tâches et de ressources impliquées dans l’alerte. Affichez les alertes dans Gestion des autorisations pour plus d’informations sur les déclencheurs.

Remarque

Les alertes de gestion des autorisations ne sont pas en temps réel ; elles sont basées sur les actualisations du journal d’activité du produit, de sorte qu’il peut y avoir un délai entre l’activité et l’alerte.

Il existe quatre types d’alertes à configurer dans Gestion des autorisations Microsoft Entra :

Alertes statistiques sur les anomalies

Les alertes d’anomalie statistique utilisent les fonctionnalités d’intelligence artificielle (IA) et de Machine Learning (ML) de Gestion des autorisations Microsoft Entra. En fonction des informations antérieures du journal d’activité, la gestion des autorisations classifie et détermine le comportement classique pour chaque identité. Vous sélectionnez parmi les alertes préconfigurées pour les activités atypiques ou suspectes dans votre environnement. Par exemple, vous pouvez être averti lorsqu’une identité effectue un nombre élevé de tâches ou lorsqu’une identité effectue des tâches à une heure inhabituelle de la journée.

Les alertes d’anomalie statistique sont utiles pour la détection des menaces, car une activité inhabituelle dans votre environnement peut être un signe d’un compte compromis. Utilisez ces alertes pour détecter les interruptions de service potentielles. Les six alertes d’anomalie statistique préconfigurées sont les suivantes :

- Identity Performed High Number of Tasks : utilisez cette alerte pour la détection des menaces. Les identités effectuant un nombre anormalement élevé de tâches peuvent être une indication de compromission.

- Identity Performed Low Number of Tasks : cette alerte est utile pour détecter les interruptions de service potentielles, en particulier à partir de comptes d’ordinateur. Les identités effectuant un nombre inhabituellement faible de tâches peuvent indiquer des pannes soudaines ou des problèmes d’autorisations.

- Identity Performed Tasks with Multiple Unusual Patterns : utilisez cette alerte pour la détection des menaces. Les identités avec plusieurs modèles de tâches inhabituels peuvent être une indication d’un compte compromis.

- Identity Performed Tasks with Unusual Results : cette alerte est utile pour détecter les interruptions de service potentielles. Les identités effectuant des tâches avec des résultats inhabituels, telles que les tâches qui échouent, peuvent indiquer des pannes soudaines ou des problèmes d’autorisations.

- Identity Performed Tasks with Unusual Timing : cette alerte est destinée à la détection des menaces. Les identités effectuant des tâches en dehors de leurs heures classiques peuvent indiquer un compte compromis ou un utilisateur accédant aux ressources à partir d’un emplacement atypique.

- Identity Performed Tasks with Unusual Types : cette alerte est destinée à la détection des menaces. Les identités effectuant soudainement des tâches qu’elles n’effectuent généralement pas peuvent indiquer un compte compromis.

Pour plus d’informations sur ces alertes préconfigurées, consultez créer et afficher des alertes d’anomalie statistique et des déclencheurs d’alerte.

Répondre aux alertes d’anomalie statistique

Une alerte d’anomalie statistique peut indiquer un incident de sécurité ou une interruption de service potentielle. Cela ne signifie pas nécessairement qu’un incident s’est produit. Il existe des cas d’usage valides qui déclenchent ces alertes. Par exemple, un employé sur un voyage d’affaires hors pays, dans un nouveau fuseau horaire, peut déclencher une alerte Identity Performed Tasks with Unusual Timing.

En général, nous vous recommandons d’examiner l’identité pour déterminer si une action est nécessaire. Utilisez l’onglet Audit dans Gestion des autorisations ou analysez les informations de journalisation récentes.

Alertes d’anomalie basées sur des règles

Les alertes d’anomalie basées sur des règles sont préconfigurées. Utilisez-les pour la notification de l’activité initiale dans votre environnement. Par exemple, créez des alertes pour l’accès initial aux ressources ou lorsque les utilisateurs effectuent des tâches pour la première fois.

Utilisez des alertes d’anomalie basées sur des règles pour les systèmes d’autorisation de production ou les identités hautement sensibles que vous souhaitez surveiller étroitement.

Il existe trois alertes d’anomalie préconfigurées basées sur des règles :

- Any Resource Accessed for the First Time : utilisez ce déclencheur pour recevoir une notification de nouvelles ressources actives dans un système d’autorisation. Par exemple, un utilisateur crée une nouvelle instance de Stockage Blob Microsoft Azure dans un abonnement sans que vous ne sachiez. Le déclencheur vous avertit lorsque le nouveau Stockage Blob est accessible pour la première fois.

- Identity Performs a Particular Task for the First Time : utilisez ce déclencheur pour détecter le glissement de l’étendue ou augmenter les autorisations de vos utilisateurs. Par exemple, si un utilisateur effectue des tâches différentes pour la première fois, le compte peut être compromis ou peut-être que l’utilisateur a récemment modifié les autorisations qui leur permettent d’effectuer de nouvelles tâches.

- Identity Performs a Task for the First Time : utilisez ce déclencheur d’alerte pour les nouveaux utilisateurs actifs d’un abonnement ou pour détecter les comptes inactifs compromis. Par exemple, un nouvel utilisateur est approvisionné dans un abonnement Azure. Ce déclencheur vous avertit lorsque le nouvel utilisateur effectue sa première tâche.

Remarque

Identity Performs a Particular Task for the First Time envoie une notification lorsqu’un utilisateur effectue une tâche unique pour la première fois. Identity Performs a Task for the First Time envoie une notification lorsqu’une identité effectue sa première tâche dans un délai spécifié.

Pour plus d’informations, consultez créer et afficher des alertes d’anomalie basées sur des règles et des déclencheurs d’alerte.

Répondre aux alertes d’anomalie basées sur des règles

Les alertes d’anomalie basées sur des règles peuvent générer de nombreuses alertes. Par conséquent, nous vous recommandons de les utiliser pour les systèmes d’autorisation hautement sensibles.

Lorsque vous recevez une alerte d’anomalie basée sur des règles, examinez l’identité ou la ressource pour déterminer si l’action est nécessaire. Utilisez l’onglet Audit dans Gestion des autorisations ou analysez les informations de journalisation récentes.

Alertes analytiques des autorisations

Les alertes analytiques des autorisations sont préconfigurées ; utilisez-les pour obtenir des résultats clés dans votre environnement. Chaque alerte est liée à une catégorie dans le rapport Analytique des autorisations. Par exemple, vous pouvez être averti de l’inactivité de l’utilisateur ou lorsqu’un utilisateur devient surautorisé.

Utilisez des alertes analytiques des autorisations pour en savoir plus sur les résultats clés, de manière proactive. Par exemple, créez une alerte pour les utilisateurs nouveaux et surautorisés dans votre environnement.

Les alertes analytiques des autorisations jouent un rôle clé dans le flux de détection-correction-moniteur recommandé. L’exemple suivant utilise le flux pour nettoyer les utilisateurs inactifs dans votre environnement :

- Découvrir : permet d’utiliser le rapport Analytique des autorisations pour découvrir les utilisateurs inactifs dans votre environnement.

- Corriger : permet de nettoyer manuellement les utilisateurs inactifs ou avec des outils de correction dans Gestion des autorisations Microsoft Entra.

- Surveiller : permet de créer une alerte analytique des autorisations pour les nouveaux utilisateurs inactifs détectés dans votre environnement, ce qui permet une approche proactive du nettoyage des comptes obsolètes.

En savoir plus dans l’article, créer et afficher un déclencheur analytique des autorisations.

La liste suivante des alertes analytiques des autorisations recommandées concerne les environnements cloud pris en charge. Ajoutez d’autres alertes analytiques des autorisations si nécessaire. Les recommandations pour Microsoft Azure, Amazone Web Services (AWS) et Google Cloud Platform (GCP) ne reflètent pas un environnement particulier.

Azure : recommandations d’alertes analytiques des autorisations

- Utilisateurs actifs surapprovisionnés

- Identités système actives surapprovisionnées

- Fonctions serverless actives surapprovisionnées

- Super utilisateurs

- Identités de super systèmes

- Fonctions super serverless

- Utilisateurs inactifs

- Groupes inactifs

- Fonctions serverless inactives

- Identités système inactives

AWS : recommandations d’alertes analytiques des autorisations

- Utilisateurs actifs surapprovisionnés

- Rôles actifs surapprovisionnés

- Ressources actives surapprovisionnées

- Fonctions serverless actives surapprovisionnées

- Utilisateurs avec élévation des privilèges

- Rôles avec élévation des privilèges

- Comptes avec élévation des privilèges

- Super utilisateurs

- Super rôles

- Super ressources

- Fonctions super serverless

- Utilisateurs inactifs

- Rôles inactifs

- Groupes inactifs

- Ressources inactives

- Fonctions serverless inactives

- Utilisateurs sans authentification multifacteur (facultatif en fonction de l’utilisation du fournisseur d’identité (IDP) pour l’authentification multifacteur)

GCP : recommandations d’alertes analytiques des autorisations

- Utilisateurs actifs surapprovisionnés

- Comptes de service actifs surapprovisionnés

- Fonctions serverless actives surapprovisionnées

- Utilisateurs avec élévation des privilèges

- Comptes de service avec élévation des privilèges

- Super utilisateurs

- Super comptes de service

- Fonctions super serverless

- Utilisateurs inactifs

- Groupes inactifs

- Fonctions serverless inactives

- Comptes serverless inactifs

Répondre aux alertes analytiques des autorisations

La correction varie pour chaque alerte. Il existe des cas d’usage valides qui déclenchent des alertes analytiques des autorisations. Par exemple, vos comptes administrateur ou comptes d’accès d’urgence peuvent déclencher des alertes pour les utilisateurs actifs surprovisionnés. Si aucune correction n’est nécessaire, vous pouvez appliquer les balises ck_exclude_from_pci et ck_exclude_from_reports à l’identité.

- La balise ck_exclude_from_pci supprime l’identité du calcul de score PCI du système d’autorisation

- ck_exclude_from_reports supprime l’identité des résultats du rapport Analytique des autorisations

Alertes d’activité

Les alertes d’activité surveillent en permanence les identités et ressources critiques pour vous aider à rester au courant des activités à haut risque dans votre environnement. Par exemple, ces alertes peuvent vous avertir des ressources accessibles dans votre environnement ou effectuer des tâches. Les alertes d’activité sont personnalisables. Vous pouvez créer des critères d’alerte avec l’interface de code facile à utiliser. Découvrez comment créer et afficher des alertes d’activité et des déclencheurs d’alerte.

Les sections suivantes ont des exemples d’alertes d’activité que vous pouvez créer. Ils sont organisés par idées générales, puis scénarios pour Azure, AWS et GCP.

Idées d’alerte d’activité générale

Appliquez les alertes d’activité suivantes dans les environnements cloud pris en charge : Azure, AWS et GCP.

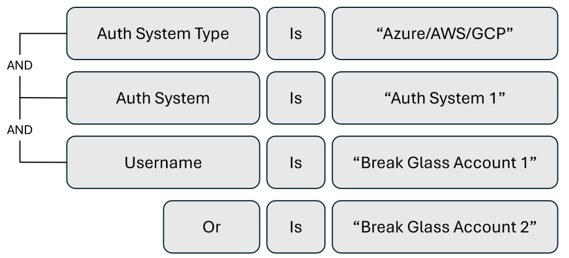

Déclencheur d’alerte pour surveiller l’activité du compte d’accès d’urgence

Les comptes d’accès d’urgence sont destinés aux scénarios où les comptes administratifs réguliers ne peuvent pas être utilisés. Créez une alerte pour surveiller l’activité de ces comptes afin de détecter les compromissions et les mauvaises utilisations potentielles.

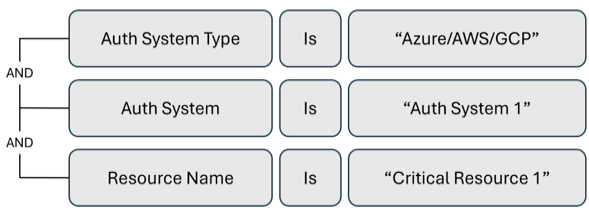

Déclencheur d’alerte pour surveiller les activités effectuées sur les ressources critiques

Pour les ressources critiques dans votre environnement que vous souhaitez surveiller, créez une alerte pour vous avertir de l’activité sur une ressource spécifique, en particulier pour la détection des menaces.

Idées d’alerte d’activité Azure

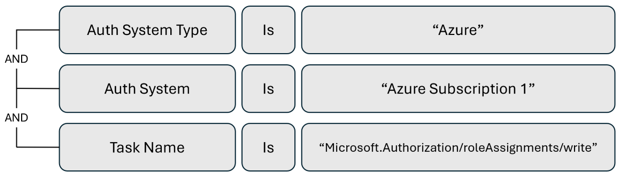

Déclencheur d’alerte pour surveiller l’attribution de rôle directe

Si votre organisation utilise un modèle d’accès juste-à-temps (JAT), créez un déclencheur d’alerte pour vous avertir de l’attribution de rôle directe dans un abonnement Azure.

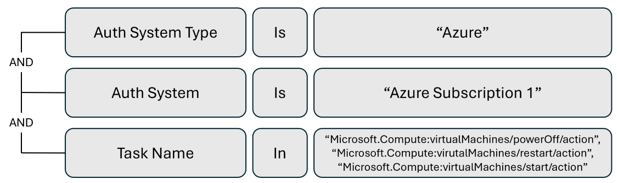

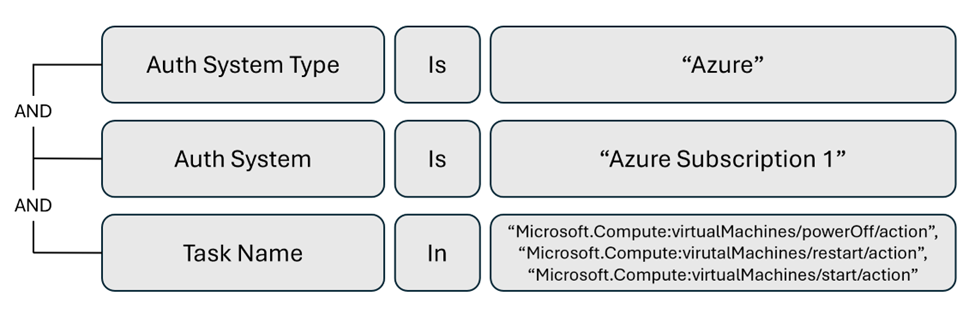

Déclencheur d’alerte pour surveiller la désactivation et le redémarrage de la machine virtuelle

Utilisez des alertes d’activité pour surveiller les types de ressources et détecter les interruptions de service potentielles. L’exemple suivant est une alerte d’activité pour la désactivation et le redémarrage d’une machine virtuelle dans un abonnement Azure.

Déclencheur d’alerte pour surveiller les identités managées

Pour surveiller certains types d’identité ou de ressources, créez une alerte pour l’activité effectuée par une identité ou un type de ressource spécifique. L’exemple suivant est une alerte pour surveiller l’activité des identités managées dans un abonnement Azure.

Idées d’alerte d’activité AWS

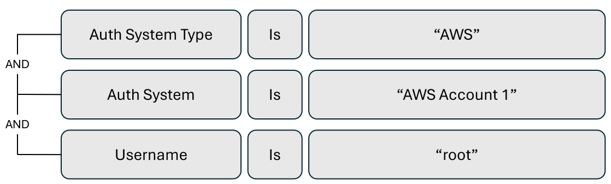

Déclencheur d’alerte pour surveiller l’activité par l’utilisateur racine

S’il existe des comptes hautement privilégiés que vous souhaitez surveiller, créez des alertes pour les activités effectuées par ces comptes. L’exemple suivant est une alerte d’activité pour surveiller l’activité de l’utilisateur racine.

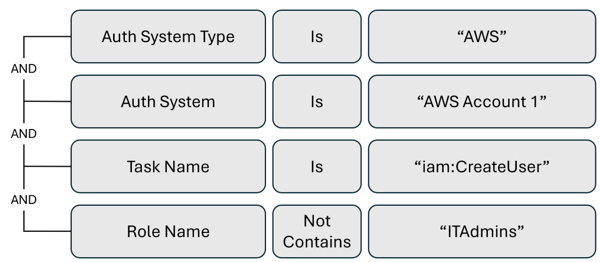

Déclencheur d’alerte pour surveiller les utilisateurs créés par une personne qui n’est pas dans le rôle ITAdmins

Pour les tâches effectuées par certaines personnes ou rôles dans votre environnement, créez des alertes pour les tâches effectuées par d’autres personnes, signalant potentiellement un acteur incorrect. L’exemple suivant est une alerte d’activité pour les utilisateurs créés par une personne qui n’est pas dans le rôle ITAdmins.

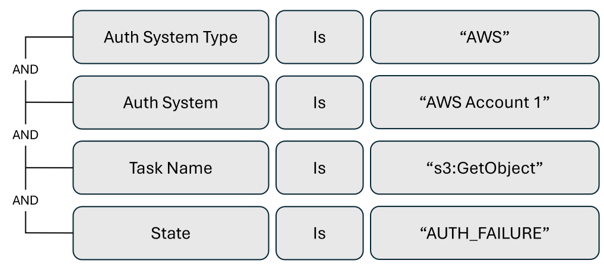

Déclencheur d’alerte pour surveiller les tentatives de téléchargement d’objets non autorisés à partir d’un compartiment S3

Il est utile de créer des alertes pour une activité ayant échoué, pour la détection des menaces et la détection des interruptions de service. L’exemple d’alerte d’activité suivant concerne un échec de téléchargement d’objet de compartiment Amazon Simple Storage Service (S3), ce qui peut indiquer qu’un compte compromis tente d’accéder à des ressources non autorisées.

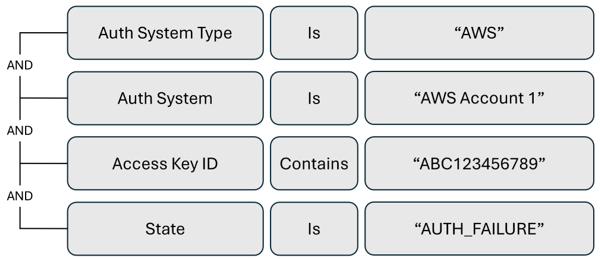

Déclencheur d’alerte pour surveiller l’activité d’échec d’autorisation pour une clé d’accès

Pour surveiller des clés d’accès spécifiques, créez des alertes d’activité pour les échecs d’autorisation.

Idées d’alerte d’activité GCP

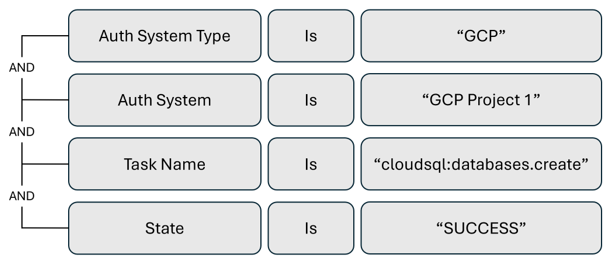

Déclencheur d’alerte pour surveiller la création de bases de données SQL cloud

Pour surveiller les nouvelles ressources créées dans votre environnement, établissez des alertes pour une création de type de ressource spécifique. L’exemple suivant est une alerte pour la création de Cloud SQL Database.

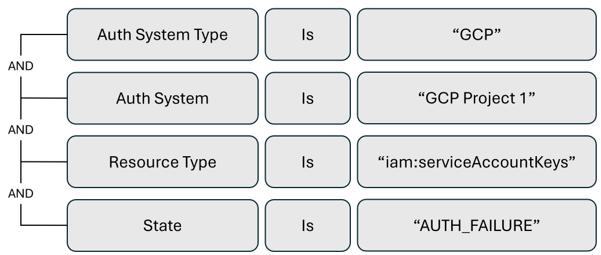

Déclencheur d’alerte pour surveiller les échecs d’autorisation pour les clés de compte de service

Pour surveiller vos clés de service pour les interruptions potentielles, créez une alerte d’activité pour les échecs d’autorisation, pour une clé de compte de service, dans un projet GCP.

Répondre aux alertes d’activité

En général, lorsque vous recevez une alerte d’activité, nous vous recommandons d’examiner l’activité pour déterminer si l’action est nécessaire. Utilisez l’onglet Audit dans Gestion des autorisations ou analysez les informations de journalisation récentes.

Remarque

Étant donné que les alertes d’activité sont personnalisables, les réponses varient en fonction des types d’alertes d’activité implémentés.

Étapes suivantes

La configuration des alertes est un composant opérationnel important de Gestion des autorisations Microsoft Entra. Ces alertes vous permettent de surveiller en permanence votre environnement pour des scénarios tels que des comptes avec des privilèges excessifs et des identités inactives, ainsi que de vous informer des menaces potentielles, des interruptions de service et de l’utilisation anormale des autorisations. Pour obtenir des conseils supplémentaires sur les opérations de Gestion des autorisations Microsoft Entra, consultez les ressources suivantes :