Exemples d’investigation et de réponse automatisées (AIR) dans Microsoft Defender pour Office 365 Plan 2

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

L’examen et la réponse automatisés (AIR) dans Microsoft Defender pour Office 365 Plan 2 (inclus dans les licences Microsoft 365 comme E5 ou en tant qu’abonnement autonome) permet à votre équipe SecOps de fonctionner de manière plus efficace et plus efficace. AIR inclut des enquêtes automatisées sur les menaces connues et fournit des actions de correction recommandées. L’équipe SecOps peut examiner les preuves et approuver ou rejeter les actions recommandées. Pour plus d’informations sur AIR, consultez Investigation et réponse automatisées (AIR) dans Microsoft Defender pour Office 365 Plan 2.

Cet article décrit le fonctionnement d’AIR à travers plusieurs exemples :

- Exemple : un message d’hameçonnage signalé par l’utilisateur lance un playbook d’investigation

- Exemple : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer

- Exemple : une équipe des opérations de sécurité intègre AIR à son SIEM à l’aide de l’API d’activité de gestion des Office 365

Exemple : un message d’hameçonnage signalé par l’utilisateur lance un playbook d’investigation

Un utilisateur reçoit un e-mail qui ressemble à une tentative d’hameçonnage. L’utilisateur signale le message à l’aide du bouton intégré Rapport dans Outlook, ce qui génère une alerte déclenchée par la Email signalée par l’utilisateur comme stratégie d’alerte de logiciel malveillant ou d’hameçonnage, qui lance automatiquement le playbook d’investigation.

Divers aspects du message électronique signalé sont évalués. Par exemple :

- Type de menace identifié

- Qui a envoyé le message

- D’où le message a été envoyé (infrastructure d’envoi)

- Si d’autres instances du message ont été remises ou bloquées

- Le paysage du locataire, y compris les messages similaires et leurs verdicts par e-mail clustering

- Si le message est associé à des campagnes connues

- Et bien plus encore.

Le playbook évalue et résout automatiquement les soumissions pour lesquelles aucune action n’est nécessaire (ce qui se produit fréquemment sur les messages signalés par l’utilisateur). Pour les autres soumissions, une liste des actions recommandées à effectuer sur le message d’origine et les entités associées (par exemple, les fichiers joints, les URL incluses et les destinataires) est fournie :

- Identifiez les messages électroniques similaires via des recherches de cluster de messagerie.

- Déterminez si des utilisateurs ont cliqué sur des liens malveillants dans des messages électroniques suspects.

- Les risques et les menaces sont attribués. Pour plus d’informations, consultez Détails et résultats d’une investigation automatisée.

- Étapes de correction. Pour plus d’informations, consultez Actions de correction dans Microsoft Defender pour Office 365.

Exemple : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer

Vous êtes dans Explorer (Explorer de menaces) dans https://security.microsoft.com/threatexplorerv3 les affichages Tous les e-mails, Programmes malveillants ou Hameçonnage. Vous êtes sous l’onglet Email (affichage) de la zone de détails sous le graphique. Vous sélectionnez un message à examiner à l’aide de l’une des méthodes suivantes :

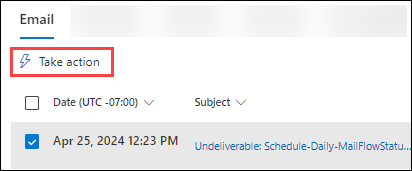

Sélectionnez une ou plusieurs entrées dans la table en sélectionnant la zone case activée en regard de la première colonne.

Effectuer une action est disponible directement dans l’onglet .

Effectuer une action est disponible directement dans l’onglet .Cliquez sur la valeur Objet d’une entrée dans le tableau. Le menu volant de détails qui s’ouvre contient

Effectuer une action en haut du menu volant.

Effectuer une action en haut du menu volant.

Après avoir sélectionné ![]() Effectuer une action, sélectionnez Lancer une investigation automatisée. Pour plus d’informations, consultez correction Email.

Effectuer une action, sélectionnez Lancer une investigation automatisée. Pour plus d’informations, consultez correction Email.

À l’instar des playbooks déclenchés par une alerte, les investigations automatiques déclenchées à partir de Threat Explorer incluent :

- Une investigation racine.

- Étapes pour identifier et mettre en corrélation les menaces. Pour plus d’informations, consultez Détails et résultats d’une investigation automatisée.

- Actions recommandées pour atténuer les menaces. Pour plus d’informations, consultez Actions de correction dans Microsoft Defender pour Office 365.

Exemple : une équipe des opérations de sécurité intègre AIR à son SIEM à l’aide de l’API d’activité de gestion des Office 365

Les fonctionnalités AIR dans Defender for Office 365 Plan 2 incluent des rapports et des détails que l’équipe SecOps peut utiliser pour surveiller et traiter les menaces. Mais vous pouvez également intégrer des fonctionnalités AIR à d’autres solutions. Par exemple :

- Systèmes SIEM (Security Information and Event Management).

- Systèmes de gestion de cas.

- Solutions de création de rapports personnalisées.

Utilisez l’API d’activité de gestion Office 365 pour l’intégration à ces solutions.

Pour obtenir un exemple de solution personnalisée qui intègre des alertes provenant de messages d’hameçonnage signalés par l’utilisateur qui ont déjà été traités par AIR dans un serveur SIEM et un système de gestion des cas, consultez blog sécurité Microsoft - Améliorer l’efficacité de votre SOC avec Microsoft Defender pour Office 365 et l’API de gestion Office 365.

La solution intégrée réduit considérablement le nombre de faux positifs, ce qui permet à l’équipe SecOps de concentrer son temps et ses efforts sur les menaces réelles.