Stratégies d’alerte dans Microsoft 365

Vous pouvez utiliser des stratégies d’alerte et le tableau de bord d’alerte dans le portail de conformité Microsoft Purview ou le portail Microsoft Defender pour créer des stratégies d’alerte, puis afficher les alertes générées lorsque les utilisateurs effectuent des activités qui correspondent aux conditions d’une stratégie d’alerte. Il existe plusieurs stratégies d’alerte par défaut qui vous aident à surveiller les activités telles que l’attribution de privilèges d’administrateur dans Exchange Online, les attaques par programme malveillant, les campagnes d’hameçonnage et les niveaux inhabituels de suppressions de fichiers et de partage externe.

Conseil

Accédez à la section Stratégies d’alerte par défaut de cet article pour obtenir la liste et la description des stratégies d’alerte disponibles.

Les politiques d'alerte vous permettent de catégoriser les alertes déclenchées par une politique, d'appliquer cette politique à tous les utilisateurs de votre organisation, de définir un niveau de seuil pour le déclenchement d'une alerte et de décider si vous souhaitez recevoir des notifications par courriel lorsque des alertes sont déclenchées. Il existe également une page Alertes dans laquelle vous pouvez afficher et filtrer les alertes, définir une status d’alerte pour vous aider à gérer les alertes, puis ignorer les alertes après avoir traité ou résolu l’incident sous-jacent.

Remarque

Les stratégies d’alerte sont disponibles dans les organisations suivantes :

- Microsoft 365 Entreprise.

- Office 365 Entreprise.

- Office 365 U.S. Government E1/F1/G1, E3/F3/G3 ou E5/G5.

Les fonctionnalités avancées sont disponibles uniquement dans les organisations suivantes :

- E5/G5.

- E1/F1/G1 ou E3/F3/G3 et l’un des abonnements complémentaires suivants :

- Microsoft Defender pour Office 365 Plan 2.

- Microsoft 365 E5 Conformité.

- E5 eDiscovery and Audit add-on.

Les fonctionnalités avancées qui nécessitent E5/G5 ou un abonnement de module complémentaire sont mises en évidence dans cet article.

Les stratégies d’alerte sont disponibles dans les organisations gouvernementales américaines (Office 365 GCC, GCC High et DoD).

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

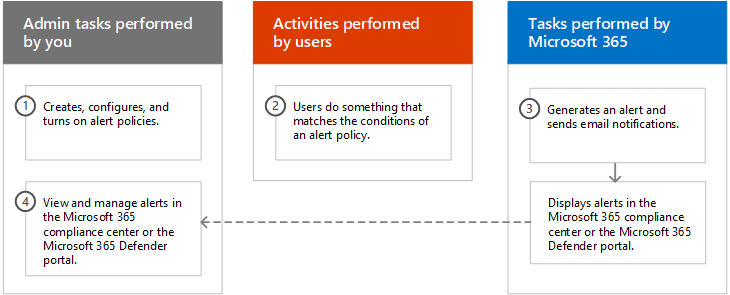

Fonctionnement des stratégies d’alerte

Voici une vue d’ensemble rapide du fonctionnement des stratégies d’alerte et des alertes déclenchées lorsque l’activité de l’utilisateur ou de l’administrateur correspond aux conditions d’une stratégie d’alerte.

Un administrateur de votre organization crée, configure et active une stratégie d’alerte à l’aide de la page Stratégies d’alerte du portail de conformité ou du portail Microsoft Defender. Vous pouvez également créer des stratégies d’alerte à l’aide de l’applet de commande New-ProtectionAlert dans PowerShell Security & Compliance.

Pour créer des stratégies d’alerte, vous devez disposer du rôle Gérer les alertes ou Configuration de l’organisation dans le portail de conformité ou le portail Defender.

Remarque

Il faut jusqu’à 24 heures après la création ou la mise à jour d’une stratégie d’alerte avant que les alertes puissent être déclenchées par la stratégie. Cela est dû au fait que la stratégie doit être synchronisée avec le moteur de détection des alertes.

Un utilisateur effectue une activité qui correspond aux conditions d’une stratégie d’alerte. Dans le cas d’attaques de programmes malveillants, les messages électroniques infectés envoyés aux utilisateurs de votre organization déclencher une alerte.

Microsoft 365 génère une alerte qui s’affiche sur la page Alertes du portail de conformité ou du portail Defender. En outre, si Notifications par e-mail sont activés pour la stratégie d’alerte, Microsoft envoie une notification à une liste de destinataires. Les alertes qu’un administrateur ou d’autres utilisateurs peuvent voir dans la page Alertes sont déterminées par les rôles attribués à l’utilisateur. Pour plus d’informations, consultez Autorisations RBAC requises pour afficher les alertes.

Un administrateur gère les alertes dans le portail de conformité Microsoft Purview. La gestion des alertes consiste à affecter une status d’alerte pour faciliter le suivi et la gestion de toute investigation.

Paramètres de stratégie d’alerte

Une politique d'alerte consiste en un ensemble de règles et de conditions qui définissent l'activité de l'utilisateur ou de l'administrateur qui génère une alerte, une liste d'utilisateurs qui déclenchent l'alerte s'ils effectuent l'activité, et un seuil qui définit combien de fois l'activité doit se produire avant qu'une alerte soit déclenchée. Vous classez également la stratégie et lui affectez un niveau de gravité. Ces deux paramètres vous aident à gérer les stratégies d’alerte (et les alertes déclenchées lorsque les conditions de stratégie sont mises en correspondance), car vous pouvez filtrer sur ces paramètres lors de la gestion des stratégies et de l’affichage des alertes dans le portail de conformité Microsoft Purview. Par exemple, vous pouvez afficher les alertes qui correspondent aux conditions de la même catégorie ou afficher les alertes avec le même niveau de gravité.

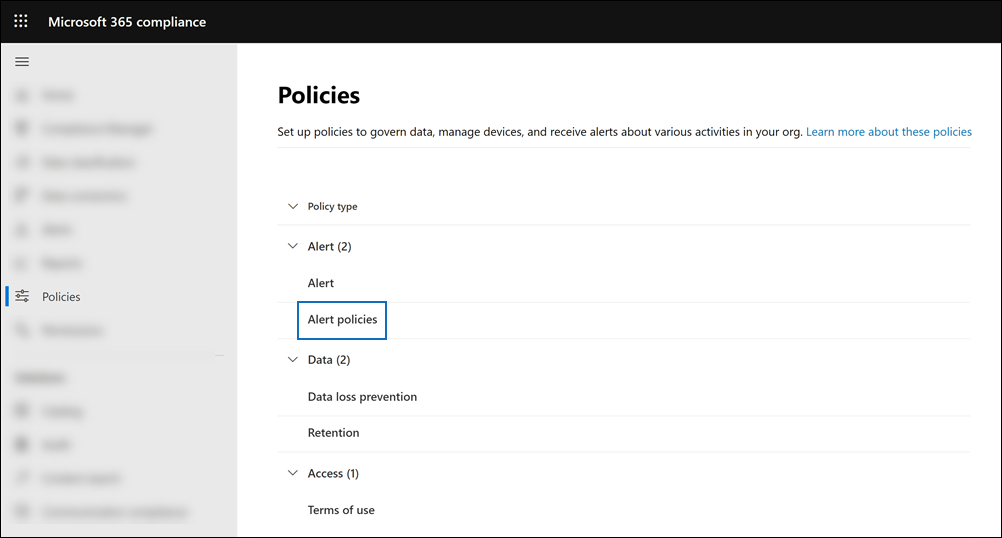

Pour afficher et créer des stratégies d’alerte :

portail de conformité Microsoft Purview :

Accédez au portail de conformité, puis sélectionnez Stratégies>d’alerte Stratégies d’alerte>.

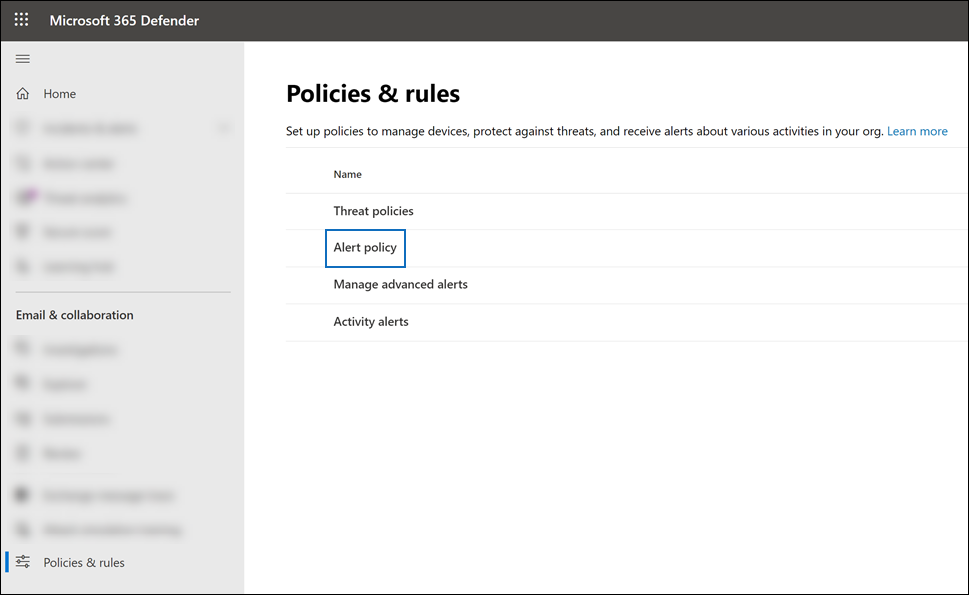

Microsoft Defender portail :

Accédez au portail Microsoft Defender et sous Email & collaboration, sélectionnez Stratégies & règles>Stratégie d’alerte. Vous pouvez également accéder directement à https://security.microsoft.com/alertpolicies.

Remarque

Vous devez disposer du rôle View-Only Gérer les alertes pour afficher les stratégies d’alerte dans le portail de conformité Microsoft Purview ou le portail Microsoft Defender. Le rôle Gérer les alertes doit vous être attribué pour créer et modifier des stratégies d’alerte. Pour plus d’informations, consultez la rubrique Autorisations dans le portail de conformité Microsoft Purview.

Une stratégie d’alerte se compose des paramètres et conditions suivants.

Activité que l’alerte suit. Vous créez une stratégie pour suivre une activité ou, dans certains cas, quelques activités connexes, telles qu’un partage d’un fichier avec un utilisateur externe en le partageant, en attribuant des autorisations d’accès ou en créant un lien anonyme. Lorsqu’un utilisateur effectue l’activité définie par la stratégie, une alerte est déclenchée en fonction des paramètres de seuil d’alerte.

Remarque

Les activités que vous pouvez suivre dépendent de la Office 365 Entreprise de votre organization ou Office 365 plan du gouvernement des États-Unis. En général, les activités liées aux campagnes de programmes malveillants et aux attaques par hameçonnage nécessitent un abonnement E5/G5 ou un abonnement E1/F1/G1 ou E3/F3/G3 avec un abonnement Defender for Office 365 Plan 2.

Conditions d’activité. Pour la plupart des activités, vous pouvez définir des conditions supplémentaires qui doivent être remplies pour déclencher une alerte. Les conditions courantes incluent les adresses IP (afin qu’une alerte soit déclenchée lorsque l’utilisateur effectue l’activité sur un ordinateur avec une adresse IP spécifique ou dans une plage d’adresses IP), si une alerte est déclenchée si un utilisateur ou des utilisateurs spécifiques effectuent cette activité, et si l’activité est effectuée sur un nom de fichier ou une URL spécifique. Vous pouvez également configurer une condition qui déclenche une alerte lorsque l’activité est effectuée par n’importe quel utilisateur de votre organization. Les conditions disponibles dépendent de l’activité sélectionnée.

Vous pouvez également définir des balises utilisateur comme condition d’une stratégie d’alerte. Cette définition génère les alertes déclenchées par la stratégie pour inclure le contexte de l’utilisateur concerné. Vous pouvez utiliser des balises utilisateur système ou des étiquettes utilisateur personnalisées. Pour plus d’informations, consultez Balises utilisateur dans Microsoft Defender pour Office 365.

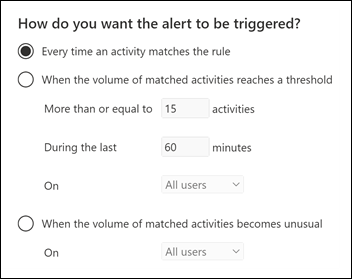

Lorsque l’alerte est déclenchée. Vous pouvez configurer un paramètre qui définit la fréquence à laquelle une activité peut se produire avant le déclenchement d’une alerte. Cela vous permet de configurer une stratégie pour générer une alerte chaque fois qu’une activité correspond aux conditions de stratégie, lorsqu’un certain seuil est dépassé ou lorsque l’occurrence de l’activité que l’alerte suit devient inhabituelle pour votre organization.

Si vous sélectionnez le paramètre en fonction d’une activité inhabituelle, Microsoft établit une valeur de base qui définit la fréquence normale de l’activité sélectionnée. L’établissement de cette base de référence prend jusqu’à sept jours, pendant lesquels les alertes ne sont pas générées. Une fois la ligne de base établie, une alerte est déclenchée lorsque la fréquence de l’activité suivie par la stratégie d’alerte dépasse considérablement la valeur de base. Pour les activités liées à l’audit (telles que les activités de fichiers et de dossiers), vous pouvez établir une base de référence basée sur un seul utilisateur ou sur tous les utilisateurs de votre organization ; pour les activités liées aux programmes malveillants, vous pouvez établir une base de référence basée sur une seule famille de programmes malveillants, un seul destinataire ou tous les messages de votre organization.

Remarque

La possibilité de configurer des stratégies d’alerte en fonction d’un seuil ou d’une activité inhabituelle nécessite un abonnement E5/G5, ou un abonnement E1/F1/G1 ou E3/F3/G3 avec un abonnement Microsoft Defender pour Office 365 P2, Microsoft 365 E5 Conformité ou Microsoft 365 eDiscovery and Audit. Les organisations disposant d’un abonnement E1/F1/G1 et E3/F3/G3 peuvent uniquement créer des stratégies d’alerte lorsqu’une alerte est déclenchée chaque fois qu’une activité se produit.

Catégorie d’alerte. Pour faciliter le suivi et la gestion des alertes générées par une stratégie, vous pouvez affecter l’une des catégories suivantes à une stratégie.

- Protection contre la perte de données

- Gouvernance des informations

- Flux de messagerie

- Autorisations

- Gestion des menaces

- Autres

Lorsqu’une activité qui correspond aux conditions de la stratégie d’alerte se produit, l’alerte générée est marquée avec la catégorie définie dans ce paramètre. Cela vous permet de suivre et de gérer les alertes qui ont le même paramètre de catégorie dans la page Alertes du portail Microsoft Purview, car vous pouvez trier et filtrer les alertes en fonction de la catégorie.

Gravité de l’alerte. Comme pour la catégorie d’alerte, vous affectez un attribut de gravité (Faible, Moyen, Élevé ou Informationnel) aux stratégies d’alerte. Comme pour la catégorie d'alerte, lorsqu'une activité correspondant aux conditions de la politique d'alerte se produit, l'alerte générée est étiquetée avec le même niveau de gravité que celui défini pour la politique d'alerte. Là encore, cela vous permet de suivre et de gérer les alertes qui ont le même paramètre de gravité dans la page Alertes . Par exemple, vous pouvez filtrer la liste des alertes afin que seules les alertes avec une gravité élevée soient affichées.

Conseil

Lors de la configuration d’une stratégie d’alerte, envisagez d’affecter une gravité plus élevée aux activités qui peuvent entraîner des conséquences négatives graves, telles que la détection de programmes malveillants après la remise aux utilisateurs, l’affichage de données sensibles ou classifiées, le partage de données avec des utilisateurs externes ou d’autres activités pouvant entraîner une perte de données ou des menaces de sécurité. Cela peut vous aider à hiérarchiser les alertes et les actions que vous effectuez pour examiner et résoudre les causes sous-jacentes.

Enquêtes automatisées. Certaines alertes déclenchent des investigations automatisées pour identifier les menaces et les risques potentiels qui nécessitent une correction ou une atténuation. Dans la plupart des cas, ces alertes sont déclenchées par la détection d’e-mails ou d’activités malveillants, mais dans certains cas, les alertes sont déclenchées par des actions de l’administrateur dans le portail de sécurité. Pour plus d’informations sur les investigations automatisées, consultez Investigation et réponse automatisées (AIR) dans Microsoft Defender pour Office 365.

Email notifications. Vous pouvez configurer la stratégie afin que Notifications par e-mail soient envoyées (ou non) à une liste d’utilisateurs lorsqu’une alerte est déclenchée. Vous pouvez également définir une limite de notification quotidienne afin qu’une fois le nombre maximal de notifications atteint, aucune autre notification ne soit envoyée pour l’alerte au cours de cette journée. En plus de Notifications par e-mail, vous ou d’autres administrateurs pouvez afficher les alertes déclenchées par une stratégie dans la page Alertes. Envisagez d’activer Notifications par e-mail pour les stratégies d’alerte d’une catégorie spécifique ou qui ont un paramètre de gravité plus élevé.

Stratégies d’alerte par défaut

Microsoft fournit des stratégies d’alerte intégrées qui permettent d’identifier les abus d’autorisations d’administrateur Exchange, l’activité des programmes malveillants, les menaces externes et internes potentielles et les risques de gouvernance des informations. Dans la page Stratégies d’alerte , les noms de ces stratégies intégrées sont en gras et le type de stratégie est défini comme Système. Ces stratégies sont activées par défaut. Vous pouvez désactiver ces stratégies (ou réactiver), configurer une liste de destinataires auxquels envoyer Notifications par e-mail et définir une limite de notification quotidienne. Les autres paramètres de ces stratégies ne peuvent pas être modifiés.

Les tableaux suivants répertorient et décrivent les stratégies d’alerte par défaut disponibles et la catégorie à laquelle chaque stratégie est affectée. La catégorie est utilisée pour déterminer les alertes qu’un utilisateur peut afficher dans la page Alertes. Pour plus d’informations, consultez Autorisations RBAC requises pour afficher les alertes.

Les tableaux indiquent également les Office 365 Entreprise et Office 365 plan du gouvernement des États-Unis requis pour chacun d’eux. Certaines stratégies d’alerte par défaut sont disponibles si votre organization dispose de l’abonnement complémentaire approprié en plus d’un abonnement E1/F1/G1 ou E3/F3/G3.

Remarque

L’activité inhabituelle surveillée par certaines des stratégies intégrées est basée sur le même processus que le paramètre de seuil d’alerte décrit précédemment. Microsoft établit une valeur de base qui définit la fréquence normale de l’activité « habituelle ». Les alertes sont ensuite déclenchées lorsque la fréquence des activités suivies par la stratégie d’alerte intégrée dépasse considérablement la valeur de référence.

Stratégies d’alerte de gouvernance des informations

Remarque

Les stratégies d’alerte de cette section sont en cours de dépréciation en fonction des commentaires des clients en tant que faux positifs. Pour conserver les fonctionnalités de ces stratégies d’alerte, vous pouvez créer des stratégies d’alerte personnalisées avec les mêmes paramètres.

| Nom | Description | Severity | Investigation automatisée | Abonnement |

|---|---|---|---|---|

| Volume inhabituel de partage de fichiers externes | Génère une alerte lorsqu’un nombre inhabituellement élevé de fichiers dans SharePoint ou OneDrive sont partagés avec des utilisateurs en dehors de votre organization. | Moyen | Non | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

Stratégies d’alerte de flux de messagerie

| Nom | Description | Severity | Investigation automatisée | Abonnement requis |

|---|---|---|---|---|

| Les messages ont été retardés | Génère une alerte lorsque Microsoft ne peut pas remettre des messages électroniques à votre organization local ou à un serveur partenaire à l’aide d’un connecteur. Dans ce cas, le message est mis en file d’attente dans Office 365. Cette alerte est déclenchée lorsqu’au moins 2 000 messages sont mis en file d’attente depuis plus d’une heure. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Tempête de réponse toutes détectées | Cette alerte est déclenchée lorsqu’une tempête de réponse est détectée et qu’au moins une réponse au thread de messagerie a été bloquée. Pour plus d’informations, consultez le rapport reply-all storm protection. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

Stratégies d’alerte d’autorisations

| Nom | Description | Severity | Investigation automatisée | Abonnement requis |

|---|---|---|---|---|

| Élévation du privilège d’administrateur Exchange | Génère une alerte lorsqu’une personne se voit attribuer des autorisations d’administration dans votre Exchange Online organization. Par exemple, lorsqu’un utilisateur est ajouté au groupe de rôles Gestion de l’organisation dans Exchange Online. | Faible | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

Stratégies d’alerte de gestion des menaces

| Nom | Description | Severity | Investigation automatisée | Abonnement requis |

|---|---|---|---|---|

| Un clic d’URL potentiellement malveillant a été détecté | Génère une alerte lorsqu’un utilisateur protégé par des liens fiables dans votre organization clique sur un lien malveillant. Cette alerte est générée lorsqu’un utilisateur clique sur un lien et que cet événement déclenche une identification de changement de verdict d’URL par Microsoft Defender pour Office 365. Il vérifie également les clics au cours des dernières 48 heures à partir du moment où le verdict d’URL malveillant est identifié, et génère des alertes pour les clics qui se sont produits dans la période de 48 heures pour ce lien malveillant. Cette alerte déclenche automatiquement une investigation et une réponse automatisées dans Defender for Office 365 Plan 2. Pour plus d’informations sur les événements qui déclenchent cette alerte, consultez Configurer des stratégies de liens fiables. | Élevé | Oui | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

| Une entrée de liste verte de locataire a été trouvée malveillante | Génère une alerte lorsque Microsoft détermine que la soumission d’administrateur correspondant à une entrée d’autorisation dans la liste verte/bloquée du locataire est détectée comme malveillante. Cet événement est déclenché dès que la soumission est analysée par Microsoft. L’entrée autorisée continuera d’exister pendant la durée prévue. Pour plus d’informations sur les événements qui déclenchent cette alerte, consultez Gérer la liste Des locataires autorisés/bloqués. |

Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Un utilisateur a cliqué sur une URL potentiellement malveillante | Génère une alerte lorsqu’un utilisateur protégé par des liens fiables dans votre organization clique sur un lien malveillant. Cet événement est déclenché lorsque l’utilisateur clique sur une URL (qui est identifiée comme malveillante ou en attente de validation) et remplace la page d’avertissement liens fiables (en fonction de la stratégie liens fiables Microsoft 365 pour les entreprises de votre organization) pour passer à la page/au contenu hébergé par l’URL. Cette alerte déclenche automatiquement une investigation et une réponse automatisées dans Defender for Office 365 Plan 2. Pour plus d’informations sur les événements qui déclenchent cette alerte, consultez Configurer des stratégies de liens fiables. | Élevé | Oui | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

| Administration résultat de la soumission terminée | Génère une alerte lorsqu’une soumission de Administration termine la nouvelle analyse de l’entité envoyée. Une alerte est déclenchée chaque fois qu’un résultat de nouvelle analyse est rendu à partir d’une soumission Administration. Ces alertes sont destinées à vous rappeler d’examiner les résultats des soumissions précédentes, d’envoyer des messages signalés par l’utilisateur pour obtenir les dernières case activée de stratégie et de réanalyser les verdicts, et de vous aider à déterminer si les stratégies de filtrage dans votre organization ont l’impact prévu. |

Informatif | Non | E1/F1, E3/F3 ou E5 |

| Administration’examen manuel des e-mails a été déclenché | Génère une alerte lorsqu’un administrateur déclenche l’examen manuel d’un e-mail à partir de Threat Explorer. Pour plus d’informations, consultez Exemple : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer. Cette alerte avertit votre organization que l’enquête a été lancée. L’alerte fournit des informations sur les personnes qui l’ont déclenchée et inclut un lien vers l’enquête. |

Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Administration’enquête sur la compromission de l’utilisateur déclenchée | Génère une alerte lorsqu’un administrateur déclenche l’examen manuel de compromission utilisateur d’un expéditeur ou d’un destinataire d’e-mail à partir de Threat Explorer. Pour plus d’informations, consultez Exemple : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer, qui montre le déclenchement manuel associé d’une investigation sur un e-mail. Cette alerte avertit votre organization que l’enquête de compromission de l’utilisateur a été démarrée. L’alerte fournit des informations sur les personnes qui l’ont déclenchée et inclut un lien vers l’enquête. |

Moyen | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Création de règle de redirection/transfert | Génère une alerte lorsqu’une personne de votre organization crée une règle de boîte de réception pour sa boîte aux lettres qui transfère ou redirige les messages vers un autre compte de messagerie. Cette stratégie suit uniquement les règles de boîte de réception créées à l’aide de Outlook sur le web (anciennement Appelée Outlook Web App) ou Exchange Online PowerShell. Pour plus d’informations sur l’utilisation de règles de boîte de réception pour transférer et rediriger des messages électroniques dans Outlook sur le web, consultez Utiliser des règles dans Outlook sur le web pour transférer automatiquement des messages vers un autre compte. | Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Recherche eDiscovery démarrée ou exportée | Génère une alerte lorsqu’une personne utilise l’outil de recherche de contenu dans le portail Microsoft Purview. Une alerte est déclenchée lorsque les activités de recherche de contenu suivantes sont effectuées :

Des alertes sont également déclenchées lorsque les activités de recherche de contenu précédentes sont effectuées en association avec un cas eDiscovery. Pour plus d’informations sur les activités de recherche de contenu, consultez Rechercher des activités eDiscovery dans le journal d’audit. |

Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Messages de courrier contenant un fichier malveillant supprimé après la remise | Génère une alerte quand des messages contenant un fichier malveillant sont remis aux boîtes aux lettres de votre organization. Si cet événement se produit, Microsoft supprime les messages infectés de Exchange Online boîtes aux lettres à l’aide du vidage automatique zéro heure. Cette stratégie déclenche automatiquement une investigation et une réponse automatisées dans Office 365. Pour plus d’informations sur cette nouvelle stratégie, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Messages de courrier contenant une URL malveillante supprimée après la remise | Génère une alerte quand des messages contenant une URL malveillante sont remis aux boîtes aux lettres dans votre organization. Si cet événement se produit, Microsoft supprime les messages infectés de Exchange Online boîtes aux lettres à l’aide du vidage automatique zéro heure. Cette stratégie déclenche automatiquement une investigation et une réponse automatisées dans Office 365. Pour plus d’informations sur cette nouvelle stratégie, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Messages de courrier contenant un programme malveillant supprimé après la remise | Remarque : cette stratégie d’alerte a été remplacée par Email messages contenant des fichiers malveillants supprimés après la remise. Cette stratégie d’alerte finira par disparaître. Nous vous recommandons donc de la désactiver et d’utiliser Email messages contenant des fichiers malveillants supprimés après la remise. Pour plus d’informations, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

| Messages de courrier contenant des URL d’hameçonnage supprimées après la remise | Remarque : Cette stratégie d’alerte a été remplacée par Email messages contenant des URL malveillantes supprimées après la remise. Cette stratégie d’alerte finira par disparaître. Nous vous recommandons donc de la désactiver et d’utiliser Email messages contenant une URL malveillante supprimée après la remise. Pour plus d’informations, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Email messages d’une campagne supprimés après la remise | Génère une alerte quand des messages associés à une campagne sont remis aux boîtes aux lettres de votre organization. Si cet événement se produit, Microsoft supprime les messages infectés de Exchange Online boîtes aux lettres à l’aide du vidage automatique zéro heure. Cette stratégie déclenche automatiquement une investigation et une réponse automatisées dans Office 365. Pour plus d’informations sur cette nouvelle stratégie, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Messages électroniques supprimés après la remise | Génère une alerte quand des messages malveillants qui ne contiennent pas d’entité malveillante (URL ou fichier) ou qui sont associés à une campagne sont remis aux boîtes aux lettres dans votre organization. Si cet événement se produit, Microsoft supprime les messages infectés de Exchange Online boîtes aux lettres à l’aide du vidage automatique zéro heure. Cette stratégie déclenche automatiquement une investigation et une réponse automatisées dans Office 365. Pour plus d’informations sur cette nouvelle stratégie, consultez Nouvelles stratégies d’alerte dans Defender for Office 365. | Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Email signalés par l’utilisateur comme courrier indésirable | Génère une alerte lorsque les utilisateurs de votre organization signalent des messages comme indésirables à l’aide du bouton rapport intégré dans Outlook ou du complément Signaler un message. Pour plus d’informations sur les compléments, consultez Utiliser le complément Message de rapport. | Faible | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| E-mail signalé par l’utilisateur en tant que programme malveillant ou hameçonnage | Génère une alerte lorsque les utilisateurs de votre organization signalent des messages en tant que hameçonnage à l’aide du bouton intégré Rapport dans Outlook ou des compléments Signaler un message ou Signaler l’hameçonnage. Pour plus d’informations sur les compléments, consultez Utiliser le complément Message de rapport. Pour Defender for Office 365 clients Plan 2, E5 et G5, cette alerte déclenche automatiquement une investigation et une réponse automatisées dans Defender for Office 365 Plan 2. | Faible | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Email signalés par l’utilisateur comme n’étant pas indésirables | Génère une alerte lorsque les utilisateurs de votre organization signalent des messages comme n’étant pas indésirables du bouton rapport intégré dans Outlook ou du complément Signaler un message. Pour plus d’informations sur les compléments, consultez Utiliser le complément Message de rapport. | Faible | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Email limite d’envoi dépassée | Génère une alerte lorsqu’une personne de votre organization a envoyé plus de messages que ce qui est autorisé par la stratégie de courrier indésirable sortant. Il s’agit généralement d’une indication que l’utilisateur envoie trop d’e-mails ou que le compte peut être compromis. Si vous recevez une alerte générée par cette stratégie d’alerte, il est judicieux de case activée si le compte d’utilisateur est compromis. | Moyen | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Échec du chargement des correspondances de données exactes | Génère une alerte lorsqu’un utilisateur reçoit l’erreur suivante lors du chargement d’un type d’informations sensibles basé sur la correspondance exacte des données : Le chargement des nouvelles informations sensibles a échoué. Veuillez réessayer plus tard. | Élevé | Non | E5/G5. |

| Formulaire bloqué en raison d’une tentative d’hameçonnage potentielle | Génère une alerte lorsqu’une personne de votre organization n’est pas autorisée à partager des formulaires et à collecter des réponses à l’aide de Microsoft Forms en raison d’un comportement de tentative de hameçonnage répété détecté. | Élevé | Non | E1, E3/F3 ou E5 |

| Formulaire marqué d'un indicateur et confirmé comme hameçonnage | Génère une alerte lorsqu’un formulaire créé dans Microsoft Forms à partir de votre organization est identifié comme un hameçonnage potentiel via Signaler un abus et confirmé comme hameçonnage par Microsoft. | Élevé | Non | E1, E3/F3 ou E5 |

| Programme malveillant non zapé, car ZAP est désactivé | Génère une alerte lorsque Microsoft détecte la remise d’un message malveillant à une boîte aux lettres, car Zero-Hour purge automatique des messages hameçonnages est désactivé. | Informatif | Non | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

| Messages contenant une entité malveillante non supprimée après la remise | Génère une alerte lorsqu’un message contenant du contenu malveillant (fichier, URL, campagne, aucune entité) est remis aux boîtes aux lettres dans votre organization. Si cet événement se produit, Microsoft a tenté de supprimer les messages infectés de Exchange Online boîtes aux lettres à l’aide du vidage automatique zero-hour, mais le message n’a pas été supprimé en raison d’un échec. Une investigation supplémentaire est recommandée. Cette stratégie déclenche automatiquement une investigation et une réponse automatisées dans Office 365. | Moyen | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Simulation MIP AutoLabel terminée | Génère une alerte lorsqu’une stratégied’étiquetage automatique côté service en mode simulation est terminée. | Faible | Non | E5/G5. |

| Hameçonnage livré en raison d’un remplacement ETR¹ | Génère une alerte lorsque Microsoft détecte une règle de transport Exchange (également appelée règle de flux de courrier) qui a autorisé la remise d’un message d’hameçonnage à haut niveau de confiance à une boîte aux lettres. Pour plus d’informations sur les règles de transport Exchange (règles de flux de courrier), consultez Règles de flux de courrier (règles de transport) dans Exchange Online. | Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Hameçonnage livré en raison d’une stratégie d’autorisation d’adresse IP¹ | Génère une alerte lorsque Microsoft détecte une stratégie d’autorisation d’adresse IP qui autorisait la remise d’un message d’hameçonnage à haut niveau de confiance à une boîte aux lettres. Pour plus d’informations sur la stratégie d’autorisation IP (filtrage de connexion), consultez Configurer la stratégie de filtre de connexion par défaut - Office 365. | Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Hameçonnage non zapé, car ZAP est désactivé¹ | Génère une alerte lorsque Microsoft détecte la remise d’un message d’hameçonnage à haut niveau de confiance dans une boîte aux lettres, car Zero-Hour purge automatique des messages hameçonnage est désactivé. | Informatif | Non | Abonnement au module complémentaire E5/G5 ou Defender for Office 365 Plan 2. |

| Activité potentielle de l’État-nation | Microsoft Threat Intelligence Center a détecté une tentative de compromission des comptes de votre locataire. | Élevé | Non | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Simulation de stratégie Purview terminée | Génère une alerte pour avertir les administrateurs lorsque la simulation est terminée pour toute stratégie Purview prenant en charge le mode de simulation. | Faible | Non | E5/G5 |

| Action de correction effectuée par l’administrateur sur les e-mails, l’URL ou l’expéditeur |

Remarque : Cette stratégie d’alerte a été remplacée par une action administrative soumise par un administrateur. Cette stratégie d’alerte finira par disparaître. Nous vous recommandons donc de la désactiver et d’utiliser l’action Administrative envoyée par un administrateur à la place. Cette alerte est déclenchée lorsqu’un administrateur effectue une action de correction sur l’entité sélectionnée |

Informatif | Oui | Microsoft 365 Business Premium, Defender for Office 365 module complémentaire Plan 1, E5/G5 ou Defender for Office 365 Module complémentaire Plan 2. |

| Suppression d’une entrée dans la liste verte/bloquée du locataire | Génère une alerte lorsqu’une entrée d’autorisation dans la liste verte/bloquée du locataire est apprise par filtrage du système et supprimée. Cet événement est déclenché lorsque l’entrée d’autorisation pour le domaine ou l’adresse e-mail, le fichier ou l’URL (entité) affecté est supprimée. Vous n’avez plus besoin de l’entrée d’autorisation affectée. Email messages qui contiennent les entités affectées sont remis à la boîte de réception si rien d’autre dans le message n’est jugé incorrect. Les URL et les fichiers sont autorisés au moment du clic. Pour plus d’informations sur les événements qui déclenchent cette alerte, consultez Gérer la liste Des locataires autorisés/bloqués. |

Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Simulation de stratégie d’étiquetage automatique de rétention terminée | Génère une alerte lorsqu’une simulation de stratégie d’étiquetage automatique de rétention est terminée. | Faible | Non | E5/G5 |

| Chargement des correspondances de données exactes réussie | Génère une alerte après qu’un utilisateur a correctement chargé un type d’informations sensibles basé sur la correspondance exacte des données. | Faible | Non | E5/G5 |

| Activité suspecte du connecteur | Génère une alerte lorsqu’une activité suspecte est détectée sur un connecteur entrant dans votre organization. Le courrier ne peut pas utiliser le connecteur entrant. L’administrateur reçoit une notification par e-mail et une alerte. Cette alerte fournit des conseils sur la façon d’examiner, d’annuler les modifications et de débloquer un connecteur restreint. Pour savoir comment répondre à cette alerte, consultez Répondre à un connecteur compromis. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Activité suspecte de transfert d’e-mail | Génère une alerte lorsqu’une personne de votre organization a envoyé automatiquement un e-mail à un compte externe suspect. Il s’agit d’un avertissement précoce pour un comportement susceptible d’indiquer que le compte est compromis, mais pas suffisamment sévère pour restreindre l’utilisateur. Bien qu’elle soit rare, une alerte générée par cette stratégie peut être une anomalie. Il est judicieux de case activée si le compte d’utilisateur est compromis. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Modèles d’envoi d’e-mails suspects détectés | Génère une alerte lorsqu’une personne de votre organization a envoyé des e-mails suspects et qu’elle risque d’être limitée à l’envoi d’e-mails. Il s’agit d’un avertissement précoce pour un comportement qui peut indiquer que le compte est compromis, mais pas suffisamment sévère pour restreindre l’utilisateur. Bien qu’elle soit rare, une alerte générée par cette stratégie peut être une anomalie. Toutefois, il est judicieux de case activée si le compte d’utilisateur est compromis. | Moyen | Oui | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Modèles d’envoi de locataires suspects observés | Génère une alerte lorsque des modèles d’envoi suspects ont été observés dans votre organization, ce qui peut empêcher votre organization d’envoyer des e-mails. Examinez les comptes d’utilisateur et d’administrateur potentiellement compromis, les nouveaux connecteurs ou les relais ouverts pour éviter que le locataire dépasse les blocs de seuil. Pour plus d’informations sur la raison pour laquelle les organisations sont bloquées, consultez Résoudre les problèmes de remise des e-mails pour le code d’erreur 5.7.7xx dans Exchange Online. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Message Teams signalé par l’utilisateur comme risque de sécurité | Cette alerte est déclenchée lorsque les utilisateurs signalent un message Teams comme un risque pour la sécurité. | Faible | Non | Extension E5/G5 ou Defender for Office 365. |

| L’entrée d’autorisation/liste bloquée du locataire est sur le point d’expirer | Génère une alerte lorsqu’une entrée d’autorisation ou de blocage dans l’entrée d’autorisation/liste de blocage du locataire est sur le point d’être supprimée. Cet événement est déclenché sept jours avant la date d’expiration, qui est basée sur la date de création ou de dernière mise à jour de l’entrée. Pour les entrées d’autorisation et les entrées de bloc, vous pouvez étendre la date d’expiration. Pour plus d’informations sur les événements qui déclenchent cette alerte, consultez Gérer la liste Des locataires autorisés/bloqués. |

Informatif | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Le locataire n’est pas autorisé à envoyer des e-mails | Génère une alerte lorsque la majeure partie du trafic e-mail de votre organization est détectée comme suspecte et que Microsoft a restreint votre organization à l’envoi de messages électroniques. Examinez les comptes d’utilisateur et d’administrateur potentiellement compromis, les nouveaux connecteurs ou les relais ouverts, puis contactez Support Microsoft pour débloquer votre organization. Pour plus d’informations sur la raison pour laquelle les organisations sont bloquées, consultez Résoudre les problèmes de remise des e-mails pour le code d’erreur 5.7.7xx dans Exchange Online. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Le locataire est limité à l’envoi d’e-mails non approvisionnés | Génère une alerte lorsque trop d’e-mails sont envoyés à partir de domaines non inscrits (également appelés domaines non approvisionnés ). Office 365 autorise l'envoi d'un certain nombre d'e-mails à partir de domaines non enregistrés, mais nous vous recommandons de configurer chaque domaine utilisé pour envoyer du courrier en tant que domaine accepté. Cette alerte indique que tous les utilisateurs du organization ne peuvent plus envoyer d’e-mail. Pour plus d’informations sur la raison pour laquelle les organisations sont bloquées, consultez Résoudre les problèmes de remise des e-mails pour le code d’erreur 5.7.7xx dans Exchange Online. | Élevé | Non | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| L’utilisateur a demandé à publier un message mis en quarantaine | Génère une alerte lorsqu’un utilisateur demande la libération d’un message mis en quarantaine. Pour demander la libération des messages mis en quarantaine, l’autorisation Autoriser les destinataires à demander la libération d’un message de la quarantaine (PermissionToRequestRelease) est requise dans la stratégie de mise en quarantaine (par exemple, à partir du groupe Autorisations prédéfinies à accès limité ). Pour plus d’informations, consultez Autoriser les destinataires à demander la libération d’un message de l’autorisation de mise en quarantaine. | Informatif | Non | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 ou E5/G5 |

| L’utilisateur n’est pas autorisé à envoyer des e-mails | Génère une alerte lorsqu’une personne de votre organization n’est pas autorisé à envoyer des messages sortants. Cette alerte indique généralement un compte compromis dans lequel l’utilisateur est répertorié dans la page Entités restreintes à l’adresse https://security.microsoft.com/restrictedentities. Pour plus d’informations sur les utilisateurs restreints, consultez Supprimer les utilisateurs bloqués de la page Entités restreintes. | Élevé | Oui | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 ou E5/G5 |

| L’utilisateur ne peut pas partager de formulaires et collecter des réponses. | Génère une alerte lorsqu’une personne de votre organization n’est pas autorisée à partager des formulaires et à collecter des réponses à l’aide de Microsoft Forms en raison d’un comportement de tentative de hameçonnage répété détecté. | Élevé | Non | E1, E3/F3 ou E5 |

¹ Cette stratégie d’alerte fait partie des fonctionnalités de remplacement des stratégies d’alerte Phish remises en raison du remplacement du locataire ou de l’utilisateur et de l’usurpation d’identité de l’utilisateur remises aux stratégies d’alerte de boîte de réception/dossier qui ont été supprimées en fonction des commentaires de l’utilisateur. Pour plus d’informations sur l’anti-hameçonnage dans Office 365, consultez Stratégies anti-hameçonnage.

Afficher les alertes

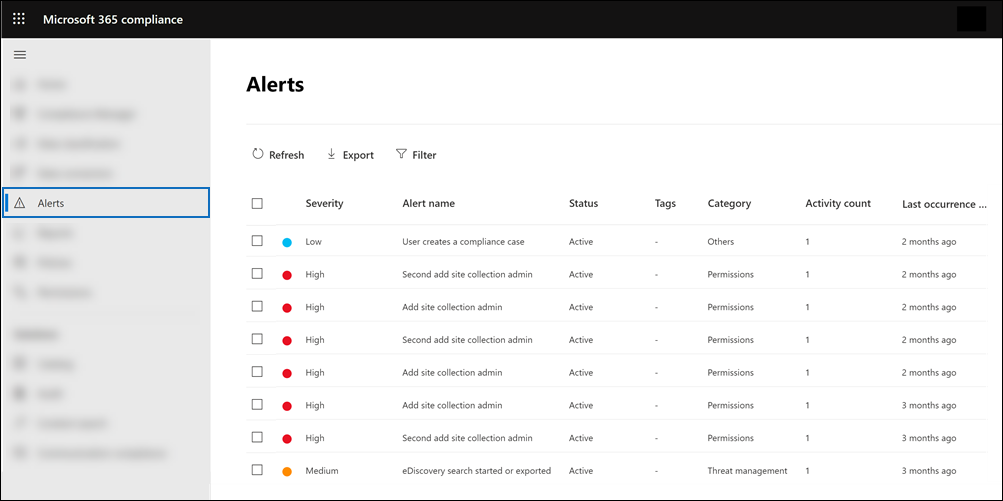

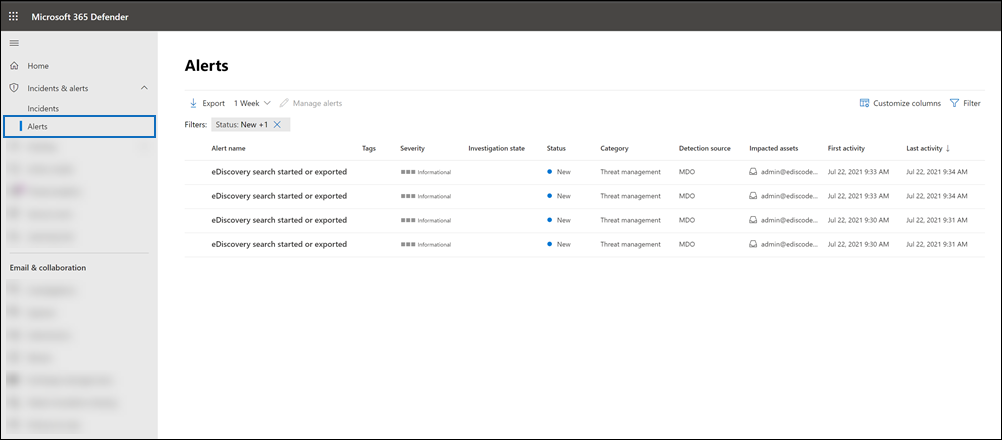

Lorsqu’une activité effectuée par des utilisateurs dans votre organization correspond aux paramètres d’une stratégie d’alerte, une alerte est générée et affichée dans la page Alertes du portail Microsoft Purview ou du portail Defender. Selon les paramètres d’une stratégie d’alerte, une notification par e-mail est également envoyée à une liste d’utilisateurs spécifiés lorsqu’une alerte est déclenchée. Pour chaque alerte, le tableau de bord de la page Alertes affiche le nom de la stratégie d’alerte correspondante, la gravité et la catégorie de l’alerte (définies dans la stratégie d’alerte), ainsi que le nombre de fois où une activité s’est produite à l’origine de la génération de l’alerte. Cette valeur est basée sur le paramètre de seuil de la stratégie d’alerte. Le tableau de bord affiche également les status pour chaque alerte. Pour plus d’informations sur l’utilisation de la propriété status pour gérer les alertes, consultez Gestion des alertes.

Pour afficher les alertes :

Portail de conformité Microsoft Purview

Accédez à https://compliance.microsoft.com , puis sélectionnez Alertes. Vous pouvez également accéder directement à https://compliance.microsoft.com/compliancealerts.

Portail Microsoft Defender

Accédez à https://security.microsoft.com , puis sélectionnez Incidents & alertes>Alertes. Vous pouvez également accéder directement à https://security.microsoft.com/alerts.

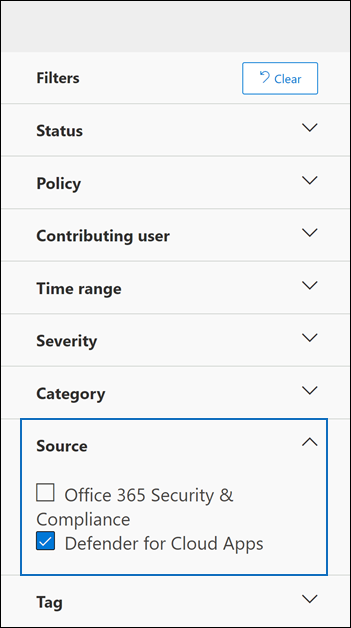

Vous pouvez utiliser les filtres suivants pour afficher un sous-ensemble de toutes les alertes dans la page Alertes :

- État : affiche les alertes affectées à un status particulier. La status par défaut est Active. Vous ou d’autres administrateurs pouvez modifier la valeur status.

- Stratégie : afficher les alertes qui correspondent au paramètre d’une ou plusieurs stratégies d’alerte. Vous pouvez également afficher toutes les alertes pour toutes les stratégies d’alerte.

- Intervalle de temps : affiche les alertes qui ont été générées dans un intervalle de date et d’heure spécifique.

- Gravité : affiche les alertes auxquelles une gravité spécifique est affectée.

- Catégorie : afficher les alertes d’une ou plusieurs catégories d’alertes.

- Balises :Afficher les alertes d’une ou plusieurs balises utilisateur. Les étiquettes sont reflétées en fonction des boîtes aux lettres étiquetées ou des utilisateurs qui apparaissent dans les alertes. Pour en savoir plus, consultez Balises utilisateur dans Defender for Office 365.

- Source : utilisez ce filtre pour afficher les alertes déclenchées par des stratégies d’alerte dans le portail Microsoft Purview ou les alertes déclenchées par des stratégies Microsoft Defender for Cloud Apps, ou les deux. Pour plus d’informations sur les alertes Defender for Cloud Apps, consultez la section Afficher les alertes Defender for Cloud Apps dans cet article.

Importante

Le filtrage et le tri par étiquettes utilisateur sont actuellement en préversion publique et peuvent être considérablement modifiés avant d’être mis à la disposition générale. Microsoft n’offre aucune garantie, expresse ou implicite, concernant les informations fournies à son sujet.

Agrégation d’alertes

Lorsque plusieurs événements qui correspondent aux conditions d’une stratégie d’alerte se produisent sur une courte période, ils sont ajoutés à une alerte existante par un processus appelé agrégation d’alertes. Lorsqu’un événement déclenche une alerte, l’alerte est générée et affichée sur la page Alertes et une notification est envoyée. Si le même événement se produit dans l’intervalle d’agrégation, Microsoft 365 ajoute des détails sur le nouvel événement à l’alerte existante au lieu de déclencher une nouvelle alerte. L’objectif de l’agrégation des alertes est de réduire la « fatigue » des alertes et de vous permettre de vous concentrer et d’agir sur moins d’alertes pour le même événement.

La longueur de l’intervalle d’agrégation dépend de votre abonnement Office 365 ou Microsoft 365.

| Abonnement | Agrégation interval |

|---|---|

| Office 365 ou Microsoft 365 E5/G5 | 1 minute |

| Microsoft Defender pour Office 365 Plan 2 | 1 minute |

| Module complémentaire de conformité E5 ou module complémentaire de découverte et d’audit E5 | 1 minute |

| Office 365 ou Microsoft 365 E1/F1/G1 ou E3/F3/G3 | 15 minutes |

| Defender for Office 365 Plan 1 ou Exchange Online Protection | 15 minutes |

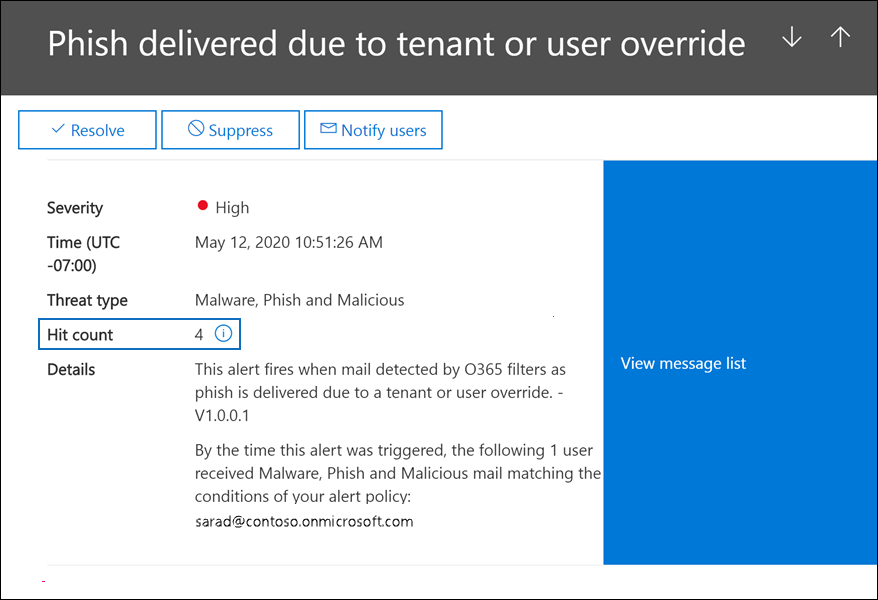

Lorsque des événements qui correspondent à la même stratégie d’alerte se produisent dans l’intervalle d’agrégation, des détails sur l’événement suivant sont ajoutés à l’alerte d’origine. Pour tous les événements, des informations sur les événements agrégés sont affichées dans le champ détails et le nombre de fois où un événement s’est produit avec l’intervalle d’agrégation est affiché dans le champ activité/nombre d’accès. Vous pouvez afficher plus d’informations sur toutes les instances d’événements agrégés en consultant la liste des activités.

La capture d’écran suivante montre une alerte avec quatre événements agrégés. La liste des activités contient des informations sur les quatre messages électroniques pertinents pour l’alerte.

Gardez à l’esprit les éléments suivants concernant l’agrégation des alertes :

Les alertes déclenchées par le clic sur une URL potentiellement malveillante détectée par défaut ne sont pas agrégées. Ce comportement se produit parce que les alertes déclenchées par cette stratégie sont propres à chaque utilisateur et message électronique.

À ce stade, la propriété Alerte de nombre de correspondances n’indique pas le nombre d’événements agrégés pour toutes les stratégies d’alerte. Pour les alertes déclenchées par ces stratégies d’alerte, vous pouvez afficher les événements agrégés en cliquant sur Afficher la liste des messages ou Afficher l’activité sur l’alerte. Nous nous efforçons de rendre disponible le nombre d’événements agrégés répertoriés dans la propriété d’alerte nombre d’accès pour toutes les stratégies d’alerte.

Autorisations RBAC requises pour afficher les alertes

Les autorisations RBAC (Role Based Access Control) attribuées aux utilisateurs dans votre organization déterminent les alertes qu’un utilisateur peut voir dans la page Alertes. Comment cela est-il accompli ? Les rôles de gestion attribués aux utilisateurs (en fonction de leur appartenance à des groupes de rôles dans le portail de conformité ou le portail Microsoft Defender) déterminent les catégories d’alerte qu’un utilisateur peut voir dans la page Alertes. Voici quelques exemples :

- Les membres du groupe de rôles Gestion des documents ne peuvent visualiser que les alertes générées par les politiques d'alerte auxquelles est attribuée la catégorie Gouvernance de l'information.

- Les membres du groupe de rôles Administrateur de la conformité ne peuvent pas visualiser les alertes générées par les politiques d'alerte auxquelles est attribuée la catégorie Gestion des menaces.

- Les membres du groupe de rôles eDiscovery Manager ne peuvent pas afficher d'alertes car aucun des rôles attribués ne permet d'afficher les alertes d'une quelconque catégorie d'alerte.

Cette conception (basée sur les autorisations RBAC) vous permet de déterminer quelles alertes peuvent être consultées (et gérées) par les utilisateurs dans des rôles de travail spécifiques dans votre organization.

Le tableau suivant répertorie les rôles requis pour afficher les alertes des six catégories d’alertes différentes. Une marque case activée indique qu’un utilisateur auquel ce rôle est attribué peut afficher les alertes de la catégorie d’alerte correspondante répertoriée dans la ligne de titre.

Pour connaître la catégorie à laquelle une stratégie d’alerte par défaut est affectée, consultez les tableaux dans Stratégies d’alerte par défaut.

Conseil

Pour plus d’informations sur les autorisations dans Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié, consultez Stratégies d’alerte dans le portail Microsoft Defender.

| Role | Information gouvernance |

Perte de données prévention |

Courrier couler |

Autorisations | Menaces gestion |

Autres |

|---|---|---|---|---|---|---|

| Administrateur de conformité | ✔ | ✔ | ✔ | ✔ | ||

| Gestion de la conformité DLP | ✔ | |||||

| Administrateur Information Protection | ✔ | |||||

| Analyste Information Protection | ✔ | |||||

| Enquêteur Information Protection | ✔ | |||||

| Gérer les alertes | ✔ | |||||

| Configuration de l’organisation | ✔ | |||||

| Gestion de la confidentialité | ||||||

| Quarantaine | ||||||

| Gestion des enregistrements | ✔ | |||||

| Gestion de la rétention | ✔ | |||||

| Gestion des rôles | ✔ | |||||

| Administrateur de sécurité | ✔ | ✔ | ✔ | ✔ | ||

| Lecteur de sécurité | ✔ | ✔ | ✔ | ✔ | ||

| Hygiène du transport | ||||||

| View-Only gestion de la conformité DLP | ✔ | |||||

| Afficher uniquement la configuration | ||||||

| View-Only Gérer les alertes | ✔ | |||||

| Afficher uniquement les destinataires | ✔ | |||||

| gestion des enregistrements View-Only | ✔ | |||||

| gestion de la rétention View-Only | ✔ |

Conseil

Pour afficher les rôles attribués à chacun des groupes de rôles par défaut, exécutez les commandes suivantes dans Security & Compliance PowerShell :

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

Vous pouvez également afficher les rôles attribués à un groupe de rôles dans le portail de conformité ou le portail Microsoft Defender. Accédez à la page Autorisations , puis sélectionnez un groupe de rôles. Les rôles attribués sont répertoriés dans la page de menu volant.

Gérer des alertes

Une fois les alertes générées et affichées dans la page Alertes du portail Microsoft Purview, vous pouvez les trier, les examiner et les résoudre. Les mêmes autorisations RBAC qui donnent aux utilisateurs l’accès aux alertes leur donnent également la possibilité de gérer les alertes.

Voici quelques tâches que vous pouvez effectuer pour gérer les alertes.

Affecter un status aux alertes : vous pouvez affecter l’un des états suivants aux alertes : Actif (valeur par défaut), Examen, Résolution ou Ignoré. Ensuite, vous pouvez filtrer sur ce paramètre pour afficher les alertes avec le même paramètre status. Ce paramètre status peut vous aider à suivre le processus de gestion des alertes.

Afficher les détails de l’alerte : vous pouvez sélectionner une alerte pour afficher une page de menu volant avec des détails sur l’alerte. Les informations détaillées dépendent de la stratégie d’alerte correspondante, mais elles incluent généralement les informations suivantes :

- Nom de l’opération réelle qui a déclenché l’alerte, par exemple une applet de commande ou une opération de journal d’audit.

- Description de l’activité qui a déclenché l’alerte.

- L’utilisateur (ou la liste des utilisateurs) qui a déclenché l’alerte. Cela est inclus uniquement pour les stratégies d’alerte configurées pour suivre un seul utilisateur ou une seule activité.

- Nombre de fois où l’activité suivie par l’alerte a été effectuée. Ce nombre peut ne pas correspondre au nombre réel d’alertes associées répertoriées dans la page Alertes, car d’autres alertes ont peut-être été déclenchées.

- Lien vers une liste d’activités qui inclut un élément pour chaque activité effectuée qui a déclenché l’alerte. Chaque entrée de cette liste identifie le moment où l’activité s’est produite, le nom de l’opération réelle (par exemple, « FileDeleted »), l’utilisateur qui a effectué l’activité, l’objet (tel qu’un fichier, un cas eDiscovery ou une boîte aux lettres) sur lequel l’activité a été effectuée et l’adresse IP de l’ordinateur de l’utilisateur. Pour les alertes liées aux programmes malveillants, ce lien renvoie à une liste de messages.

- Nom (et lien) de la stratégie d’alerte correspondante.

Supprimer Notifications par e-mail : vous pouvez désactiver (ou supprimer) Notifications par e-mail à partir de la page de menu volant pour une alerte. Lorsque vous supprimez Notifications par e-mail, Microsoft n’envoie pas de notifications lorsque des activités ou des événements qui correspondent aux conditions de la stratégie d’alerte se produisent. Toutefois, les alertes sont déclenchées lorsque les activités effectuées par les utilisateurs correspondent aux conditions de la stratégie d’alerte. Vous pouvez également désactiver Notifications par e-mail en modifiant la stratégie d’alerte.

Résoudre les alertes : vous pouvez marquer une alerte comme résolue dans la page volante d’une alerte (ce qui définit le status de l’alerte sur Résolu). Sauf si vous modifiez le filtre, les alertes résolues ne s’affichent pas dans la page Alertes .

Afficher les alertes Defender for Cloud Apps

Les alertes déclenchées par Defender for Cloud Apps stratégies s’affichent désormais dans la page Alertes du portail Microsoft Purview. Cela inclut les alertes déclenchées par les stratégies d’activité et les alertes déclenchées par des stratégies de détection d’anomalie dans Defender for Cloud Apps. Cela signifie que vous pouvez afficher toutes les alertes dans le portail Microsoft Purview. Defender for Cloud Apps est disponible uniquement pour les organisations disposant d’un abonnement E5 Office 365 Entreprise ou Office 365 gouvernement des États-Unis. Pour plus d’informations, consultez Vue d’ensemble de Defender for Cloud Apps.

Les organisations qui ont Microsoft Defender for Cloud Apps dans le cadre d’un abonnement Enterprise Mobility + Security E5 ou en tant que service autonome peuvent également afficher Defender for Cloud Apps alertes liées aux applications et services Microsoft 365 dans le portail de conformité ou portail Microsoft Defender.

Pour afficher uniquement Defender for Cloud Apps alertes dans le portail Microsoft Purview ou le portail Defender, utilisez le filtre Source et sélectionnez Defender for Cloud Apps.

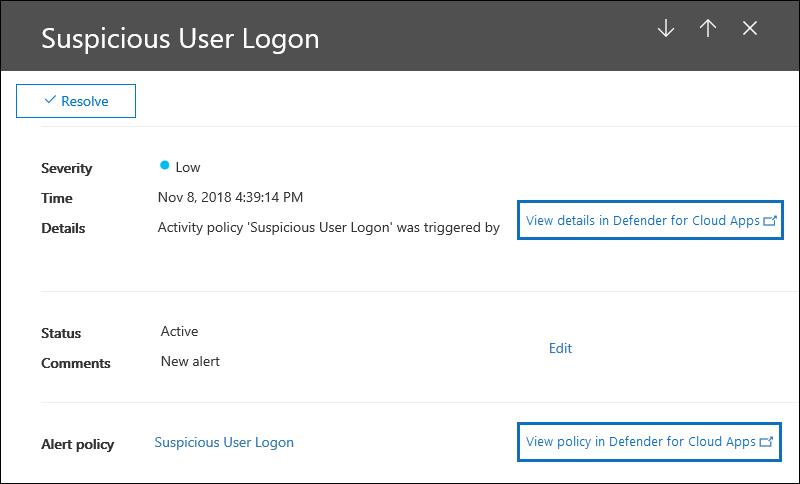

Comme pour une alerte déclenchée par une stratégie d’alerte dans le portail Microsoft Purview, vous pouvez sélectionner une alerte Defender for Cloud Apps pour afficher une page de menu volant avec des détails sur l’alerte. L’alerte inclut un lien pour afficher les détails et gérer l’alerte dans le portail Defender for Cloud Apps, ainsi qu’un lien vers la stratégie de Defender for Cloud Apps correspondante qui a déclenché l’alerte. Consultez Surveiller les alertes dans Defender for Cloud Apps.

Importante

La modification de la status d’une alerte Defender for Cloud Apps dans le portail Microsoft Purview ne met pas à jour le status de résolution pour la même alerte dans le portail Defender for Cloud Apps. Par exemple, si vous marquez le status de l’alerte comme Résolu dans le portail Microsoft Purview, le status de l’alerte dans le portail Defender for Cloud Apps reste inchangé. Pour résoudre ou ignorer une alerte Defender for Cloud Apps, gérez-la dans le portail Defender for Cloud Apps.