Microsoft Defender pour point de terminaison Linux

Importante

Cet article contient des informations sur les outils tiers. Cela est fourni pour faciliter la réalisation des scénarios d’intégration. Toutefois, Microsoft ne fournit pas de support de résolution des problèmes pour les outils tiers.

Contactez le fournisseur tiers pour obtenir de l’aide.

S’applique à :

- Microsoft Defender pour point de terminaison pour les serveurs

- Microsoft Defender pour serveurs Plan 1 ou Plan 2

Introduction

Cet article explique comment déployer Defender pour point de terminaison sur Linux à grande échelle avec Chef à l’aide de deux méthodes :

- Installer à l’aide du script du programme d’installation

- Configuration manuelle des référentiels pour un contrôle plus précis sur le déploiement

Configuration requise

Pour obtenir une description des prérequis et de la configuration système requise, consultez Microsoft Defender pour point de terminaison sur Linux.

Télécharger le package d’intégration

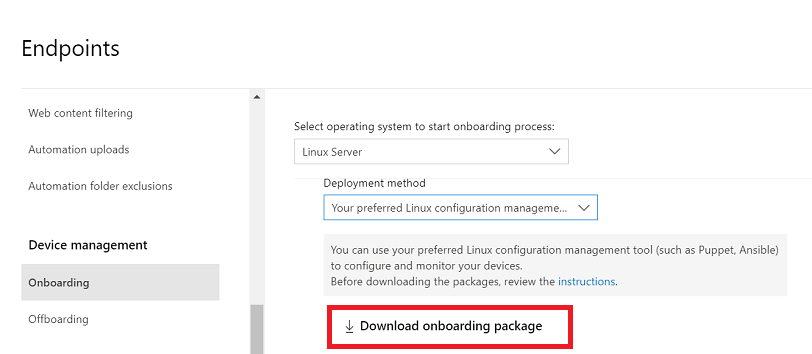

Connectez-vous au portail Microsoft Defender, puis accédez à Paramètres Points>de terminaison> Intégrationde la gestion des appareils>.

Dans le premier menu déroulant, sélectionnez Serveur Linux comme système d’exploitation. Dans le deuxième menu déroulant, sélectionnez Votre outil de gestion de configuration Linux préféré comme méthode de déploiement.

Sélectionnez Télécharger le package d’intégration et enregistrez le fichier sous

WindowsDefenderATPOnboardingPackage.zip.

Extrayez le contenu de l’archive à l’aide de la commande suivante :

Commander:

unzip WindowsDefenderATPOnboardingPackage.zipLa sortie attendue est la suivante :

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Créer une structure de répertoires

Avant de commencer, vérifiez que les composants Chef sont déjà installés et qu’un dépôt Chef (chef generate reponame<>) existe pour stocker le livre de recettes utilisé pour le déploiement sur Defender pour point de terminaison sur des serveurs Linux gérés par Chef.

La commande suivante crée une structure de dossiers pour le nouveau livre de recettes appelé mdatp. Vous pouvez également utiliser un livre de recettes existant si vous en avez déjà un que vous souhaitez utiliser pour ajouter le déploiement de Defender pour point de terminaison.

chef generate cookbook mdatp

Une fois le livre de recettes créé, créez un dossier files à l’intérieur du dossier de livre de recettes que vous avez créé :

mkdir mdatp/files

Copiez mdatp_onboard.json dans le /tmp dossier .

Sur la station de travail Chef, accédez au dossier mdatp/recipes , qui est automatiquement créé lors de la génération du livre de recettes. Utilisez votre éditeur de texte préféré (comme vi ou nano) pour ajouter les instructions suivantes à la fin du fichier default.rb , puis enregistrez et fermez le fichier :

- include_recipe ' ::install_mdatp'

Créer un livre de recettes

Un livre de recettes peut être créé à l’aide de l’une des méthodes suivantes :

Créer un livre de recettes à l’aide d’un script d’installation

Téléchargez le script bash du programme d’installation. Extrayez le script bash du programme d’installation à partir du référentiel Microsoft GitHub ou utilisez la commande suivante pour le télécharger :

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /tmpCréez un fichier de recettes nommé install_mdatp.rb dans le dossier

~/cookbooks/mdatp/recipes/install_mdatp.rbrecipes et ajoutez le texte suivant au fichier. Vous pouvez également télécharger le fichier directement à partir de GitHub.mdatp = "/etc/opt/microsoft/mdatp" #Download the onboarding json from tenant, keep the same at specific location onboarding_json = "/tmp/mdatp_onboard.json" #Download the installer script from: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh #Place the same at specific location, edit this if needed mde_installer= "/tmp/mde_installer.sh" ## Invoke the mde-installer script bash 'Installing mdatp using mde-installer' do code <<-EOS chmod +x #{mde_installer} #{mde_installer} --install --onboard #{onboarding_json} EOS end

Remarque

Le script d’installation prend également en charge d’autres paramètres tels que le canal, la protection en temps réel, la version, etc. Pour effectuer une sélection dans la liste des options disponibles, case activée aide via la commande suivante :./mde_installer.sh --help

Créer un livre de recettes en configurant manuellement des référentiels

Créez un fichier de recettes nommé install_mdatp.rb dans le dossier ~/cookbooks/mdatp/recipes/install_mdatp.rb recipes et ajoutez le texte suivant au fichier. Vous pouvez également télécharger le fichier directement à partir de Github.

#Add Microsoft Defender

case node['platform_family']

when 'debian'

apt_repository 'MDATPRepo' do

arch 'amd64'

cache_rebuild true

cookbook false

deb_src false

key 'BC528686B50D79E339D3721CEB3E94ADBE1229CF'

keyserver "keyserver.ubuntu.com"

distribution 'jammy'

repo_name 'microsoft-prod'

components ['main']

uri "https://packages.microsoft.com/ubuntu/22.04/prod"

end

apt_package "mdatp"

when 'rhel'

yum_repository 'microsoft-prod' do

baseurl "https://packages.microsoft.com/rhel/7/prod/"

description "Microsoft Defender for Endpoint"

enabled true

gpgcheck true

gpgkey "https://packages.microsoft.com/keys/microsoft.asc"

end

if node['platform_version'] <= 8 then

yum_package "mdatp"

else

dnf_package "mdatp"

end

end

#Create MDATP Directory

mdatp = "/etc/opt/microsoft/mdatp"

onboarding_json = "/tmp/mdatp_onboard.json"

directory "#{mdatp}" do

owner 'root'

group 'root'

mode 0755

recursive true

end

#Onboarding using tenant json

file "#{mdatp}/mdatp_onboard.json" do

content lazy { ::File.open(onboarding_json).read }

owner 'root'

group 'root'

mode '0644'

action :create_if_missing

end

Remarque

Vous pouvez modifier la distribution du système d’exploitation, le numéro de version de distribution, le canal (prod/insider-fast, insiders-slow) et le nom du dépôt pour qu’ils correspondent à la version sur laquelle vous effectuez le déploiement et au canal sur lequel vous souhaitez effectuer le déploiement. Exécutez chef-client --local-mode --runlist 'recipe[mdatp]' pour tester le livre de recettes sur la station de travail Chef.

Résoudre des problèmes d’installation

Pour résoudre les problèmes :

Pour plus d’informations sur la recherche du journal généré automatiquement lorsqu’une erreur d’installation se produit, consultez Problèmes d’installation du journal.

Pour plus d’informations sur les problèmes d’installation courants, consultez Problèmes d’installation.

Si l’intégrité de l’appareil est

false, consultez Problèmes d’intégrité de l’agent Defender pour point de terminaison.Pour connaître les problèmes de performances du produit, consultez Résoudre les problèmes de performances.

Pour les problèmes de proxy et de connectivité, consultez Résoudre les problèmes de connectivité cloud.

Pour obtenir le support de Microsoft, ouvrez un ticket de support et fournissez les fichiers journaux créés à l’aide de l’analyseur client.

Comment configurer des stratégies pour Microsoft Defender sur Linux

Vous pouvez configurer des paramètres antivirus ou EDR sur vos points de terminaison à l’aide de l’une des méthodes suivantes :

- Consultez Définir des préférences pour Microsoft Defender pour point de terminaison sur Linux.

- Consultez Gestion des paramètres de sécurité pour configurer les paramètres dans le portail Microsoft Defender.

Désinstaller le livre de recettes MDATP

Pour désinstaller Defender, enregistrez les éléments suivants en tant que livre de recettes ~/cookbooks/mdatp/recipes/uninstall_mdatp.rb.

#Uninstall the Defender package

case node['platform_family']

when 'debian'

apt_package "mdatp" do

action :remove

end

when 'rhel'

if node['platform_version'] <= 8

then

yum_package "mdatp" do

action :remove

end

else

dnf_package "mdatp" do

action :remove

end

end

end

Pour inclure cette étape dans le cadre de la recette, ajoutez include_recipe ':: uninstall_mdatp à votre default.rb fichier dans le dossier de la recette. Vérifiez que vous avez supprimé le include_recipe '::install_mdatp' du default.rb fichier.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.