Guide de déploiement avancé pour Microsoft Defender pour point de terminaison sur Linux

Conseil

Nous sommes ravis de partager que Microsoft Defender pour point de terminaison sur Linux étend désormais la prise en charge des serveurs Linux basés sur ARM64 en préversion ! Pour plus d’informations, consultez Microsoft Defender pour point de terminaison sur Linux pour les appareils ARM64 (préversion).

Cet article fournit des conseils de déploiement avancés pour Microsoft Defender pour point de terminaison sur Linux. Vous obtenez un bref résumé des étapes de déploiement, en savoir plus sur la configuration système requise, puis être guidé par les étapes de déploiement réelles. Vous allez également apprendre à vérifier que l’appareil a été correctement intégré.

Pour plus d’informations sur les fonctionnalités de Microsoft Defender pour point de terminaison, consultez Fonctionnalités Microsoft Defender pour point de terminaison avancées.

Pour en savoir plus sur les autres façons de déployer Microsoft Defender pour point de terminaison sur Linux, consultez :

- Déploiement manuel

- Déploiement basé sur Puppet

- Déploiement basé sur Ansible

- Microsoft Defender pour point de terminaison Linux

- Microsoft Defender pour point de terminaison sur Linux pour les appareils ARM64 (préversion)

Résumé du déploiement

Découvrez les conseils généraux sur un Microsoft Defender pour point de terminaison classique sur le déploiement Linux. L’applicabilité de certaines étapes est déterminée par les exigences de votre environnement Linux. Certaines étapes sont facultatives et ne sont pas spécifiques à Defender pour point de terminaison . Toutefois, envisagez d’effectuer toutes les étapes pour obtenir de meilleurs résultats.

Capturez les données de performances à partir du point de terminaison.

(Facultatif) Recherchez les erreurs de système de fichiers « fsck » (semblable à chkdsk).

(Facultatif) Mettez à jour les pilotes du sous-système de stockage.

(Facultatif) Mettez à jour les pilotes de carte réseau.

Ajoutez votre solution existante à la liste d’exclusions pour Microsoft Defender Antivirus.

Passez en revue les points importants concernant les exclusions.

Utilisez Ansible, Puppet ou Chef pour gérer Microsoft Defender pour point de terminaison sur Linux.

Résolvez les problèmes d’installation de Microsoft Defender pour point de terminaison sur Linux.

Vérifiez la communication avec Microsoft Defender pour point de terminaison back-end.

Vérifiez que vous êtes en mesure d’obtenir « Platform Mises à jour » (mises à jour de l’agent).

1. Préparer votre environnement réseau

Ajoutez les Microsoft Defender pour point de terminaison URL et/ou adresses IP à la liste autorisée et empêchez le trafic d’être inspecté par SSL.

Connectivité réseau des Microsoft Defender pour point de terminaison

Procédez comme suit pour case activée la connectivité réseau de Microsoft Defender pour point de terminaison :

Consultez Autoriser les destinations pour le trafic Microsoft Defender pour point de terminaison.

Si les serveurs Linux se trouvent derrière un proxy, définissez les paramètres du proxy. Pour plus d’informations, consultez Configurer les paramètres de proxy.

Vérifiez que le trafic n’est pas inspecté par l’inspection SSL (inspection TLS). Il s’agit du problème réseau le plus courant lors de la configuration de Microsoft Defender point de terminaison. Consultez Vérifier que l’inspection SSL n’est pas effectuée sur le trafic réseau.

Remarque

- Le trafic pour Defender pour point de terminaison ne doit PAS être inspecté par l’inspection SSL (inspection TLS). Cela s’applique à tous les systèmes d’exploitation pris en charge (Windows, Linux et Mac).

- Pour autoriser la connectivité à l’ensemble consolidé d’URL ou d’adresses IP, vérifiez que vos appareils exécutent les dernières versions des composants. Pour plus d’informations, consultez Intégration d’appareils à l’aide d’une connectivité rationalisée pour Microsoft Defender pour point de terminaison.

Pour plus d’informations, consultez Résoudre les problèmes de connectivité cloud.

Étape 1 : Autoriser les destinations pour le trafic Microsoft Defender pour point de terminaison

Consultez Configurer votre environnement réseau pour garantir la connectivité avec le service Defender pour point de terminaison afin de trouver les destinations pertinentes qui doivent être accessibles aux appareils à l’intérieur de votre environnement réseau.

Configurez votre pare-feu/proxy/réseau pour autoriser les URL et/ou adresses IP appropriées.

Étape 2 : Configurer les paramètres du proxy

Si les serveurs Linux se trouvent derrière un proxy, utilisez les conseils de paramètres suivants.

Le tableau suivant répertorie les paramètres de proxy pris en charge :

| Pris en charge | Non pris en charge |

|---|---|

| Proxy transparent | Proxy autoconfig (PAC, un type de proxy authentifié) |

| Configuration manuelle du proxy statique | Protocole de découverte automatique du proxy web (WPAD, un type de proxy authentifié) |

- Connexions réseau

- Profil de configuration complet

- Configuration du proxy statique

- Résolution des problèmes de connectivité dans un scénario de proxy statique

Étape 3 : Vérifier que l’inspection SSL n’est pas effectuée sur le trafic réseau

Pour empêcher les attaques de l’intercepteur, tout le trafic hébergé par Microsoft Azure utilise l’épinglage de certificat. Par conséquent, les inspections SSL par les principaux systèmes de pare-feu ne sont pas autorisées. Vous devez ignorer l’inspection SSL pour Microsoft Defender pour point de terminaison URL. Pour plus d’informations sur le processus d’épinglage de certificat, consultez épinglage de certificat d’entreprise.

Résoudre des problèmes de connectivité cloud

Pour plus d’informations, consultez Résolution des problèmes de connectivité cloud pour Microsoft Defender pour point de terminaison sur Linux.

2. Capturer les données de performances à partir du point de terminaison

Capturez les données de performances à partir des points de terminaison sur lesquels Defender pour point de terminaison est installé. Ces données incluent la disponibilité de l’espace disque sur toutes les partitions montées, l’utilisation de la mémoire, la liste des processus et l’utilisation du processeur (agrégée sur tous les cœurs).

3. (Facultatif) Recherchez les erreurs de système de fichiers « fsck » (semblable à chkdsk)

N’importe quel système de fichiers peut finir par être endommagé. Par conséquent, avant d’installer un nouveau logiciel, il serait judicieux de l’installer sur un système de fichiers sain.

4. (Facultatif) Mettre à jour les pilotes de sous-système de stockage

Un pilote ou un microprogramme plus récent sur un sous-système de stockage peut améliorer les performances et/ou la fiabilité.

5. (Facultatif) Mettre à jour les pilotes de carte réseau

Un pilote/microprogramme plus récent sur une carte réseau ou un logiciel d’association de cartes réseau peut aider à améliorer les performances et/ou la fiabilité.

6. Vérifier que la configuration système requise et les recommandations en matière de ressources sont respectées

La section suivante fournit des informations sur les versions de Linux prises en charge et des recommandations pour les ressources.

Pour obtenir la liste détaillée des distributions Linux prises en charge, consultez Configuration système requise.

| Resource | Recommandation |

|---|---|

| Espace disque | Minimum : 2 Go REMARQUE : Plus d’espace disque peut être nécessaire si les diagnostics cloud sont activées pour les regroupements d’incidents. |

| Mémoire RAM | 1 Go 4 Go sont préférés |

| UC | Si le système Linux n’exécute qu’un seul processeur virtuel, nous vous recommandons de l’augmenter à deux processeurs virtuels Quatre cœurs sont préférés |

| Version du système d'exploitation | Pilote de filtre de noyau | Commentaires |

|---|---|---|

| RHEL 7.x, RHEL 8.x et RHEL 9.x | Aucun pilote de filtre de noyau, l’option de fanotify noyau doit être activée |

semblable au Gestionnaire de filtres (fltmgr, accessible via fltmc.exe) dans Windows |

7. Ajouter votre solution existante à la liste d’exclusions pour Microsoft Defender Antivirus

Cette étape du processus de configuration implique l’ajout de Defender pour point de terminaison à la liste d’exclusions de votre solution Endpoint Protection existante et de tous les autres produits de sécurité que votre organization utilise. Vous pouvez choisir parmi plusieurs méthodes pour ajouter vos exclusions à Microsoft Defender Antivirus.

Conseil

Pour obtenir de l’aide sur la configuration des exclusions, reportez-vous à la documentation de votre fournisseur de solutions.

Votre capacité à exécuter Microsoft Defender pour point de terminaison sur Linux en même temps qu’un produit anti-programme malveillant non-Microsoft dépend des détails d’implémentation de ce produit. Si l’autre produit anti-programme malveillant utilise

fanotify, il doit être désinstallé pour éliminer les effets secondaires sur les performances et la stabilité résultant de l’exécution de deux agents en conflit.Pour case activée si un logiciel anti-programme malveillant non-Microsoft exécute

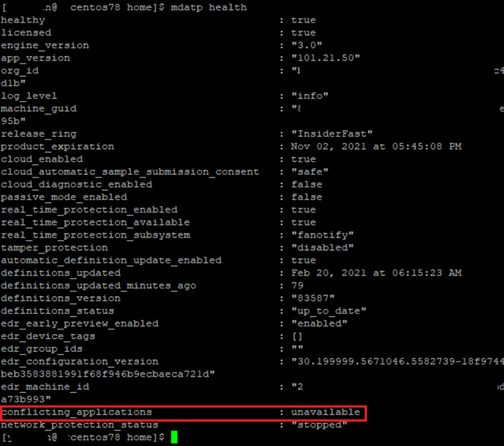

fanotify, vous pouvez exécutermdatp health, puis case activée les résultats :

Sous « conflicting_applications », si vous voyez un résultat autre que « non disponible », désinstallez le logiciel anti-programme malveillant non-Microsoft.

Si vous ne désinstallez pas le produit anti-programme malveillant non-Microsoft, vous pouvez rencontrer des comportements inattendus tels que des problèmes de performances, des problèmes de stabilité tels que des systèmes suspendus ou des paniques du noyau.

Pour identifier les Microsoft Defender pour point de terminaison sur Linux et les chemins d’accès qui doivent être exclus dans le produit anti-programme malveillant non-Microsoft, exécutez

systemctl status -l mdatp.Excluez les processus suivants du produit anti-programme malveillant non-Microsoft :

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Excluez les chemins d’accès suivants du produit anti-programme malveillant non-Microsoft :

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Gardez à l’esprit les points suivants concernant les exclusions

Lorsque vous ajoutez des exclusions à Microsoft Defender analyses antivirus, vous devez ajouter des exclusions de chemin d’accès et de traitement.

Remarque

- Les exclusions d’antivirus s’appliquent au moteur antivirus.

- Les indicateurs allow/block s’appliquent au moteur antivirus.

Gardez à l’esprit les points suivants :

- Les exclusions de chemin d’accès excluent des fichiers spécifiques et quels que soient les fichiers auxquels ils accèdent.

- Les exclusions de processus excluent tout ce qu’un processus touche, mais n’excluent pas le processus lui-même.

- Répertoriez vos exclusions de processus en utilisant leur chemin d’accès complet et non par leur nom uniquement. (La méthode name-only est moins sécurisée.)

- Si vous répertoriez chaque fichier exécutable en tant qu’exclusion de chemin et exclusion de processus, le processus et tout ce qu’il touche sont exclus.

Conseil

Passez en revue les « erreurs courantes à éviter lors de la définition des exclusions », en particulier Emplacements des dossiers et Processus des sections pour les plateformes Linux et macOS.

9. Créer des groupes d’appareils

Configurez vos groupes d’appareils, regroupements d’appareils et unités d’organisation Groupes d’appareils, regroupements d’appareils et unités d’organisation permettent à votre équipe de sécurité de gérer et d’attribuer des stratégies de sécurité de manière efficace et efficace. Le tableau suivant décrit chacun de ces groupes et explique comment les configurer. Votre organization n’utilise peut-être pas les trois types de collection.

| Type de collection | Procédure |

|---|---|

|

Les groupes d’appareils (anciennement appelés groupes de machines) permettent à votre équipe des opérations de sécurité de configurer des fonctionnalités de sécurité, telles que l’investigation et la correction automatisées. Les groupes d’appareils sont également utiles pour attribuer l’accès à ces appareils afin que votre équipe des opérations de sécurité puisse prendre des mesures correctives si nécessaire. Des groupes d’appareils sont créés lorsque l’attaque a été détectée et arrêtée, des alertes, telles qu’une « alerte d’accès initial », ont été déclenchées et sont apparues dans le portail Microsoft Defender. |

1. Accédez au portail Microsoft Defender (https://security.microsoft.com). 2. Dans le volet de navigation à gauche, choisissez Paramètres Points>de terminaison>Autorisations>Groupes d’appareils. 3. Choisissez + Ajouter un groupe d’appareils. 4. Spécifiez un nom et une description pour le groupe d’appareils. 5. Dans la liste Niveau d’automatisation , sélectionnez une option. (Nous vous recommandons d’effectuer la mise à jour complète : corriger automatiquement les menaces.) Pour en savoir plus sur les différents niveaux d’automatisation, consultez Comment les menaces sont corrigées. 6. Spécifiez des conditions pour une règle de correspondance afin de déterminer quels appareils appartiennent au groupe d’appareils. Par exemple, vous pouvez choisir un domaine, des versions de système d’exploitation ou même utiliser des étiquettes d’appareil. 7. Sous l’onglet Accès utilisateur , spécifiez les rôles qui doivent avoir accès aux appareils inclus dans le groupe d’appareils. 8. Choisissez Terminé. |

|

Les regroupements d’appareils permettent à votre équipe des opérations de sécurité de gérer les applications, de déployer des paramètres de conformité ou d’installer des mises à jour logicielles sur les appareils de votre organization. Les regroupements d’appareils sont créés à l’aide de Configuration Manager. |

Suivez les étapes décrites dans Créer une collection. |

|

Les unités organisationnelles vous permettent de regrouper logiquement des objets tels que des comptes d’utilisateur, des comptes de service ou des comptes d’ordinateur. Vous pouvez ensuite affecter des administrateurs à des unités organisationnelles spécifiques et appliquer une stratégie de groupe pour appliquer des paramètres de configuration ciblés. Les unités organisationnelles sont définies dans Microsoft Entra Domain Services. |

Suivez les étapes décrites dans Créer une unité d’organisation dans un domaine managé Microsoft Entra Domain Services. |

10. Configurer Microsoft Defender pour point de terminaison sur les paramètres du logiciel anti-programme malveillant Linux

Avant de commencer :

Si vous utilisez déjà un produit anti-programme malveillant non-Microsoft pour vos serveurs Linux, considérez que vous devrez peut-être copier les exclusions existantes dans Microsoft Defender pour point de terminaison sur Linux.

Si vous n’utilisez pas de produit anti-programme malveillant non-Microsoft pour vos serveurs Linux, obtenez la liste de toutes vos applications Linux et case activée le site web des fournisseurs pour les exclusions.

Si vous exécutez un produit anti-programme malveillant non-Microsoft, ajoutez les processus/chemins d’accès à la liste d’exclusion antivirus du Microsoft Defender pour point de terminaison. Pour plus d’informations, case activée la documentation anti-programme malveillant non-Microsoft ou contactez leur support.

Si vous effectuez des tests sur un ordinateur, vous pouvez utiliser une ligne de commande pour configurer les exclusions :

Si vous effectuez des tests sur plusieurs ordinateurs, utilisez le fichier suivant

mdatp_managed.json. Si vous venez de Windows, cela ressemble à une « stratégie de groupe » pour Defender pour point de terminaison sur Linux.Vous pouvez envisager de modifier le fichier en fonction de vos besoins :

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Recommandations :

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Remarque

Dans Linux (et macOS), nous prenons en charge les chemins d’accès où il commence par un caractère générique.

Le tableau suivant décrit les paramètres recommandés dans le cadre du mdatp_managed.json fichier :

| Paramètres | Commentaires |

|---|---|

exclusionsMergePolicy défini sur admin_only |

Empêche l’administrateur local de pouvoir ajouter les exclusions locales (via bash (l’invite de commandes)). |

disallowedThreatActions défini sur allow and restore |

Empêche l’administrateur local de restaurer un élément mis en quarantaine (via bash (l’invite de commandes)). |

threatTypeSettingsMergePolicy défini sur admin_only |

Empêche l’administrateur local d’ajouter des faux positifs ou des vrais positifs qui sont bénins aux types de menaces (via bash (l’invite de commandes)). |

- Enregistrez le paramètre en tant que

mdatp_managed.jsonfichier. - Copiez le paramètre dans ce chemin d’accès

/etc/opt/microsoft/mdatp/managed/. Pour plus d’informations, consultez Définir des préférences pour Microsoft Defender pour point de terminaison sur Linux. - Ajoutez vos processus et chemins d’accès anti-programme malveillant non-Microsoft à la liste d’exclusion de l’étape précédente.

- Vérifiez que vous avez ajouté vos exclusions actuelles de votre solution anti-programme malveillant non-Microsoft à l’étape précédente.

Les applications qui Microsoft Defender pour point de terminaison peuvent avoir un impact

Les charges de travail d’E/S élevées telles que Postgres, OracleDB, Jira et Jenkins peuvent nécessiter d’autres exclusions, en fonction de la quantité d’activité en cours de traitement (et supervisée par Defender pour point de terminaison). Il est préférable de suivre les instructions des fournisseurs d’applications non-Microsoft pour leurs exclusions si vous constatez une dégradation des performances après l’installation de Defender pour point de terminaison. Gardez également à l’esprit les erreurs d’exclusion courantes pour Microsoft Defender Antivirus.

Si vous rencontrez une dégradation des performances, consultez les ressources suivantes :

- Résolvez les problèmes de performances pour Microsoft Defender pour point de terminaison sur Linux.

- Résoudre les problèmes de performances audités avec Microsoft Defender pour point de terminaison sur Linux.

11. Télécharger le package d’intégration Microsoft Defender pour point de terminaison sur Linux

Pour plus d’informations, consultez télécharger le package d’intégration à partir de Microsoft Defender portail.

Remarque

Ce téléchargement inscrit Microsoft Defender pour point de terminaison sur Linux pour envoyer les données à votre Microsoft Defender pour point de terminaison instance.

Après avoir téléchargé ce package, vous pouvez suivre les instructions d’installation manuelle ou utiliser une plateforme de gestion Linux pour déployer et gérer Defender pour point de terminaison sur Linux.

12. Exemples Ansible, Puppet et Chef pour gérer Microsoft Defender pour point de terminaison sur Linux

Defender pour point de terminaison sur Linux est conçu pour permettre à presque n’importe quelle solution de gestion de déployer et de gérer facilement les paramètres de Defender pour point de terminaison sur Linux. Les plateformes de gestion Linux courantes sont Ansible, Puppet et Chef. Les documents suivants contiennent des exemples sur la configuration de ces plateformes de gestion pour déployer et configurer Defender pour point de terminaison sur Linux.

Déployer Microsoft Defender pour point de terminaison sur Linux avec Puppet

Déployer Microsoft Defender pour point de terminaison sur Linux avec Ansible

Déployer Microsoft Defender pour point de terminaison sur Linux avec Chef

Remarque

Les redémarrages ne sont PAS nécessaires après l’installation ou la mise à jour de Microsoft Defender pour point de terminaison sur Linux, sauf lorsque vous exécutez auditD en mode immuable.

Remettre le paramètre cronjob des analyses planifiées

Planifiez une analyse antivirus à l’aide d’Anacron dans Microsoft Defender pour point de terminaison sur Linux. Pour plus d’informations, consultez Planifier une analyse antivirus à l’aide d’Anacron dans Microsoft Defender pour point de terminaison sur Linux.

Mettre à jour Microsoft Defender pour point de terminaison sur les paramètres cronjob de l’agent Linux

Planifiez une mise à jour du Microsoft Defender pour point de terminaison sur Linux. Pour plus d’informations, consultez Planifier une mise à jour du Microsoft Defender pour point de terminaison sur Linux.

13. Résoudre les problèmes d’installation de Microsoft Defender pour point de terminaison sur Linux

Découvrez comment résoudre les problèmes qui peuvent se produire pendant l’installation dans Résoudre les problèmes d’installation de Microsoft Defender pour point de terminaison sur Linux.

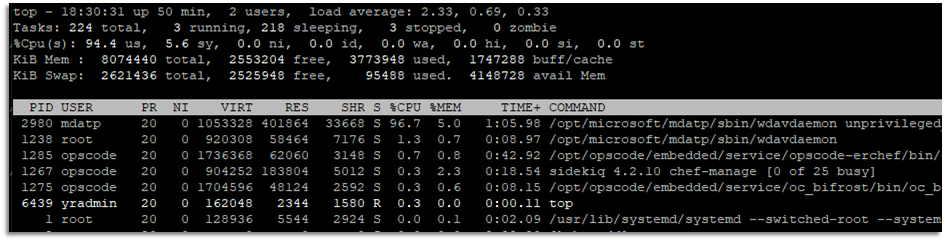

14. Vérifier les statistiques d’utilisation des ressources

Vérifiez les statistiques de performances et comparez l’utilisation avant déploiement par rapport au post-déploiement.

15. Vérifier la communication avec Microsoft Defender pour point de terminaison back-end

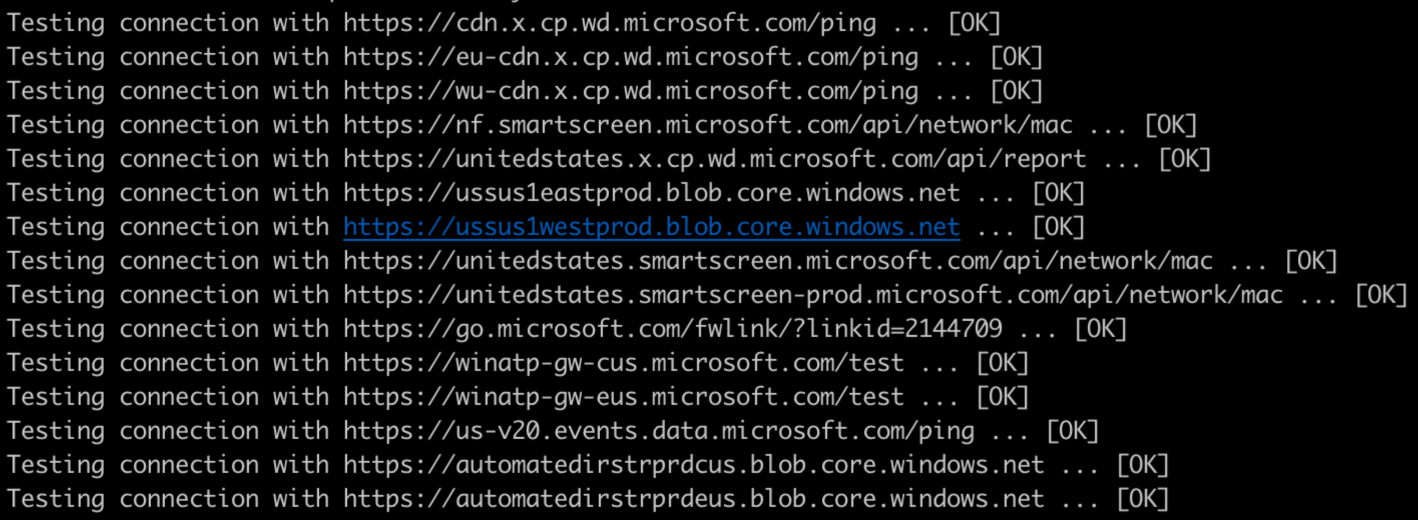

Pour vérifier la Microsoft Defender pour point de terminaison de communication linux vers le cloud avec les paramètres réseau actuels, exécutez le test de connectivité suivant à partir de la ligne de commande :

mdatp connectivity test

L’image suivante affiche la sortie attendue du test :

Pour plus d’informations, consultez Validation de la connectivité.

16. Examiner les problèmes d’intégrité de l’agent

Examinez les problèmes d’intégrité de l’agent en fonction des valeurs retournées lorsque vous exécutez la mdatp health commande . Pour plus d’informations, consultez Examiner les problèmes d’intégrité de l’agent.

17. Vérifier que vous êtes en mesure d’obtenir les mises à jour de la plateforme (mises à jour de l’agent)

Pour vérifier Microsoft Defender pour point de terminaison mises à jour de plateforme Linux, exécutez la ligne de commande suivante :

sudo yum update mdatp

ou

apt-get update mdatp

en fonction de votre gestionnaire de package.

Pour plus d’informations, consultez État de l’appareil et Microsoft Defender rapport d’intégrité du logiciel anti-programme malveillant.

Pour trouver la dernière version du canal Large, consultez Nouveautés de Microsoft Defender pour point de terminaison sur Linux.

Guide pratique pour mettre à jour Microsoft Defender pour point de terminaison sur Linux

Microsoft publie régulièrement des mises à jour logicielles pour améliorer les performances, la sécurité et fournir de nouvelles fonctionnalités. Pour mettre à jour Microsoft Defender pour point de terminaison sur Linux. Pour plus d’informations, consultez Déployer des mises à jour pour Microsoft Defender pour point de terminaison sur Linux.

Remarque

Si vous avez redhat’s Satellite (semblable à WSUS dans Windows), vous pouvez obtenir les packages mis à jour à partir de celui-ci.

Conseil

Automatisez la mise à jour de l’agent selon une planification mensuelle (recommandée) à l’aide d’un travail Cron. Pour plus d’informations, consultez Planifier une mise à jour du Microsoft Defender pour point de terminaison sur Linux.

Points de terminaison non-Windows

Avec macOS et Linux, vous pouvez prendre quelques systèmes et exécuter dans le canal bêta.

Remarque

Dans l’idéal, vous devez inclure l’un de chaque type de système Linux que vous exécutez dans le canal en préversion afin de pouvoir rechercher les problèmes de compatibilité, de performances et de fiabilité avant que la build ne soit intégrée au canal actuel.

Le choix du canal détermine le type et la fréquence des mises à jour proposées à votre appareil. Les appareils en version bêta sont les premiers à recevoir des mises à jour et de nouvelles fonctionnalités, suivis ultérieurement par Préversion et enfin par Actuel.

Pour afficher un aperçu des nouvelles fonctionnalités et fournir des commentaires précoces, il est recommandé de configurer certains appareils de votre entreprise pour qu’ils utilisent la version bêta ou la préversion.

Avertissement

Le basculement du canal après l’installation initiale nécessite la réinstallation du produit. Pour changer de canal de produit : désinstallez le package existant, reconfigurez votre appareil pour utiliser le nouveau canal et suivez les étapes décrites dans ce document pour installer le package à partir du nouvel emplacement.

18. Vérifiez que vous êtes en mesure d’obtenir les mises à jour du renseignement de sécurité (mises à jour des signatures/définitions)

Pour vérifier Microsoft Defender pour point de terminaison sur les mises à jour de signatures/définitions Linux, exécutez la ligne de commande suivante :

mdatp definitions update

Pour plus d’informations, consultez Nouveau rapport d’intégrité d’appareil pour Microsoft Defender logiciel anti-programme malveillant.

19. Détections de test

Pour vous assurer que l’appareil est correctement intégré et signalé au service, exécutez le test de détection suivant :

Ouvrez une fenêtre Terminal et exécutez la commande suivante pour exécuter un test de détection anti-programme malveillant :

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtVous pouvez exécuter des tests de détection supplémentaires sur des fichiers zip à l’aide de l’une des commandes suivantes :

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipRemarque

Si les détections ne s’affichent pas, il se peut que vous ayez défini « allowedThreats » pour autoriser dans les préférences via Ansible ou Puppet.

Détections de détection de point de terminaison et de réponse (EDR), consultez Expérience Microsoft Defender pour point de terminaison par le biais d’attaques simulées. Si la détection n’apparaît pas, il se peut que nous n’ayons pas d’événement ou d’alertes dans le portail. Pour plus d’informations, consultez Résoudre les problèmes d’événements ou d’alertes manquants pour Microsoft Defender pour point de terminaison sur Linux.

Pour plus d’informations sur les soumissions unifiées dans Microsoft Defender XDR et la possibilité d’envoyer des faux positifs et des faux négatifs via le portail, consultez Soumissions unifiées dans Microsoft Defender XDR désormais en disponibilité générale ! - Microsoft Tech Community.

20. Résoudre les problèmes d’événements ou d’alertes manquants pour Microsoft Defender pour point de terminaison sur Linux

Pour plus d’informations, consultez Résoudre les problèmes d’événements ou d’alertes manquants pour Microsoft Defender pour point de terminaison sur Linux.

21. Résoudre les problèmes d’utilisation élevée du processeur par les éditeurs de logiciels indépendants, les applications Linux ou les scripts

Si vous constatez que les éditeurs de logiciels indépendants tiers, les applications Linux développées en interne ou les scripts rencontrent une utilisation élevée du processeur, vous effectuez les étapes suivantes pour en examiner la cause.

- Identifiez le thread ou le processus à l’origine du symptôme.

- Appliquez d’autres étapes de diagnostic en fonction du processus identifié pour résoudre le problème.

Étape 1 : Identifier le Microsoft Defender pour point de terminaison sur le thread Linux à l’origine du symptôme

Utilisez les syntaxes suivantes pour identifier le processus à l’origine de la surcharge du processeur :

Pour obtenir Microsoft Defender pour point de terminaison’ID de processus à l’origine du problème, exécutez :

sudo top -cPour obtenir plus d’informations sur Microsoft Defender pour point de terminaison processus, exécutez :

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpPour identifier l’ID de thread Microsoft Defender pour point de terminaison spécifique à l’origine de l’utilisation la plus élevée du processeur dans le processus, exécutez :

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Le tableau suivant répertorie les processus susceptibles d’entraîner une utilisation élevée du processeur :

| Nom du processus | Composant utilisé | MDE moteur utilisé |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon non privilégié | Moteur antivirus | |

| wdavdaemon edr | Moteur EDR | |

| mdatp_audisp_plugin | cadre d’audit (audité) | Ingestion des journaux d’audit |

Étape 2 : Appliquer d’autres étapes de diagnostic en fonction du processus identifié

Maintenant que vous avez identifié le processus à l’origine de l’utilisation élevée du processeur, utilisez les instructions de diagnostic correspondantes dans la section suivante.

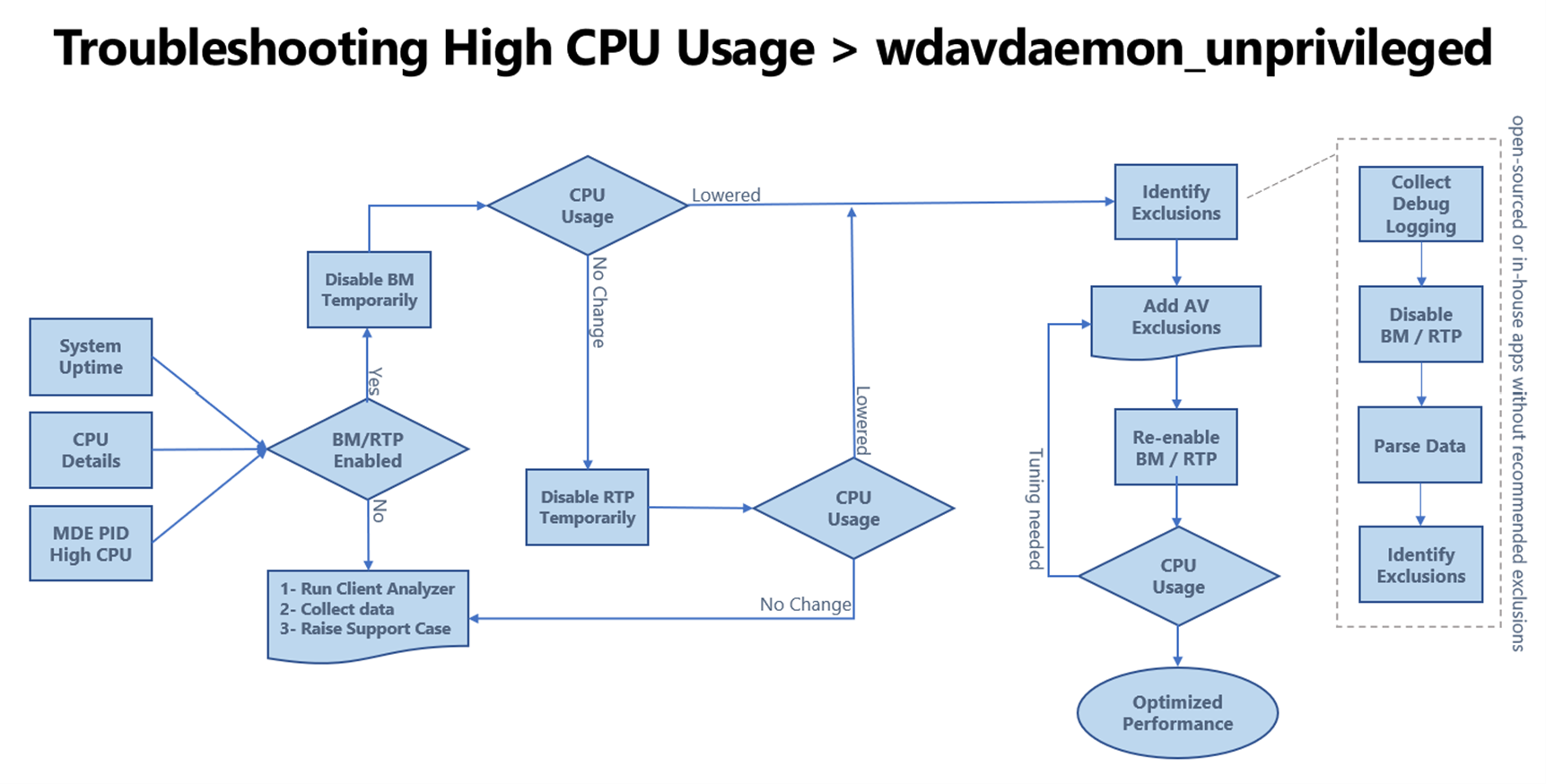

Par exemple, à l’étape précédente, wdavdaemon unprivileged a été identifié comme le processus à l’origine d’une utilisation élevée du processeur. En fonction du résultat, vous pouvez appliquer les instructions pour case activée le processus wdavdaemon sans privilèges.

Utilisez le tableau suivant pour résoudre les problèmes d’utilisation élevée du processeur :

| Nom du processus | Composant utilisé | Microsoft Defender pour point de terminaison moteur utilisé | Étapes |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | - Téléchargez et exécutez Microsoft Defender pour point de terminaison Client Analyzer. Pour plus d’informations, consultez Exécuter l’analyseur client sur macOS ou Linux. - Collecter des données de diagnostic à l’aide de l’outil Analyseur client. - Ouvrez un cas de support CSS avec Microsoft. Pour plus d’informations, consultez Cas de prise en charge de la sécurité CSS. |

| wdavdaemon non privilégié | S/O | Moteur antivirus | Le diagramme suivant montre le flux de travail et les étapes nécessaires pour ajouter des exclusions antivirus.

Conseils généraux pour la résolution des problèmes - Si vous avez des applications/scripts internes ou qu’une application/script tiers légitime est marqué, les chercheurs en sécurité Microsoft analysent les fichiers suspects pour déterminer s’il s’agit de menaces, d’applications indésirables ou de fichiers normaux. Envoyez des fichiers que vous pensez être des programmes malveillants ou des fichiers qui, selon vous, ont été classés de manière incorrecte comme des programmes malveillants à l’aide de l’expérience de soumission unifiée (pour plus d’informations, voir Expérience de soumission unifiée) ou Soumissions de fichiers. - Consultez Résoudre les problèmes de performances pour Microsoft Defender pour point de terminaison sur Linux. - Téléchargez et exécutez Microsoft Defender pour point de terminaison Client Analyzer. Pour plus d’informations, consultez Exécuter l’analyseur client sur macOS ou Linux. - Collecter des données de diagnostic à l’aide de l’outil Analyseur client. - Ouvrez un cas de support CSS avec Microsoft. Pour plus d’informations, consultez Cas de prise en charge de la sécurité CSS. |

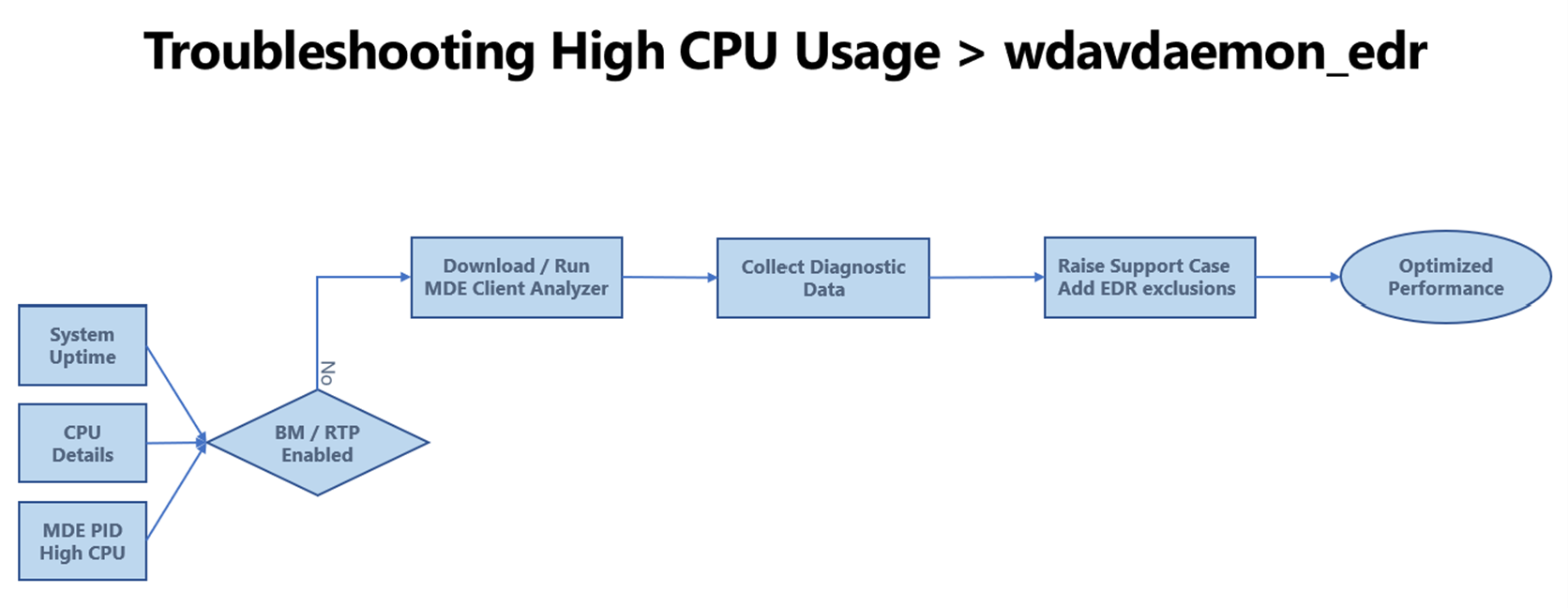

| wdavdaemon edr | S/O | Moteur EDR | Le diagramme suivant montre le flux de travail et les étapes pour résoudre les problèmes de wdavedaemon_edr processus.

Conseils généraux pour la résolution des problèmes - Si vous avez des applications/scripts internes ou qu’une application/script tiers légitime est marqué, les chercheurs en sécurité Microsoft analysent les fichiers suspects pour déterminer s’il s’agit de menaces, d’applications indésirables ou de fichiers normaux. Envoyez des fichiers que vous pensez être des programmes malveillants ou des fichiers que vous pensez être classés de manière incorrecte en tant que programmes malveillants à l’aide de l’expérience de soumission unifiée (pour plus d’informations, voir Expérience de soumission unifiée) ou soumissions de fichiers. - Consultez Résoudre les problèmes de performances pour Microsoft Defender pour point de terminaison sur Linux. - Téléchargez et exécutez Microsoft Defender pour point de terminaison Client Analyzer. Pour plus d’informations, consultez Exécuter l’analyseur client sur macOS ou Linux. - Collecter des données de diagnostic à l’aide de l’outil Analyseur client. - Ouvrez un cas de support CSS avec Microsoft. Pour plus d’informations, consultez Cas de prise en charge de la sécurité CSS. |

| mdatp_audisp_plugin | Infrastructure d’audit | Ingestion des journaux d’audit | Consultez Résoudre les problèmes de performances audités avec Microsoft Defender pour point de terminaison sur Linux. |

22. Désinstaller votre solution non-Microsoft

Si, à ce stade, vous avez :

- Intégration des appareils de votre organization à Defender pour point de terminaison, et

- Microsoft Defender antivirus est installé et activé,

Ensuite, l’étape suivante consiste à désinstaller votre solution antivirus, anti-programme malveillant et endpoint protection non-Microsoft. Lorsque vous désinstallez votre solution non-Microsoft, veillez à mettre à jour votre configuration pour passer du mode passif au mode Actif si vous définissez Defender pour point de terminaison sur le mode passif pendant l’installation ou la configuration.

Ressources de diagnostic et de résolution des problèmes

- Résoudre les problèmes d’installation de Microsoft Defender pour point de terminaison sur Linux.

- Identifiez où trouver des journaux détaillés pour les problèmes d’installation.

- Étapes de résolution des problèmes pour les environnements sans proxy ou avec proxy transparent.

- Étapes de résolution des problèmes pour les environnements avec proxy statique.

- Collecter des informations de diagnostic.

- Désinstallez Defender pour point de terminaison sur Linux.

- Résolvez les problèmes de performances pour Microsoft Defender pour point de terminaison sur Linux.

- Résoudre les problèmes de performances audités avec Microsoft Defender pour point de terminaison sur Linux.

Fonctionnalités de Microsoft Defender pour point de terminaison avancées

Fonctionnalités améliorées du moteur anti-programme malveillant sur Linux et macOS

Renforcer la protection du patrimoine Linux avec la surveillance du comportement

Remarque

La fonctionnalité de surveillance du comportement complète les fonctionnalités existantes basées sur le contenu. Toutefois, vous devez évaluer soigneusement cette fonctionnalité dans votre environnement avant de la déployer à grande échelle, car l’activation de la surveillance comportementale consomme plus de ressources et peut entraîner des problèmes de performances.

Présentation de la nouvelle expérience de suppression d’alerte

Références

Confidentialité des Microsoft Defender pour point de terminaison sur Linux

Nouveautés de Microsoft Defender pour point de terminaison sur Linux

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.