Microsoft Defender pour point de terminaison sur Linux pour les appareils ARM64 (préversion)

- Microsoft Defender pour point de terminaison Server.

- Microsoft Defender pour les serveurs

Vue d’ensemble de Defender pour point de terminaison sur Linux pour les appareils ARM64

Comme vous le savez peut-être déjà, Microsoft Defender pour point de terminaison sur Linux est une solution de sécurité de point de terminaison unifiée qui vous permet de protéger vos appareils serveur contre les menaces avancées. Defender pour point de terminaison sur Linux étend désormais la prise en charge des serveurs Linux arm64 en préversion. À l’instar des serveurs Linux x64 (y compris les plateformes Intel et AMD 64 bits), les fonctionnalités suivantes sont incluses :

- Antivirus Microsoft Defender

- Stratégie de détection et de réponse de point de terminaison (EDR).

- Réponse en direct

- Isolation de l’appareil

- Recherche avancée de menaces

- Gestion des vulnérabilités

- Configuration de stratégie centralisée à l’aide de la gestion des paramètres de sécurité

Initialement, les distributions Linux suivantes sont prises en charge en préversion :

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Remarque

La prise en charge d’un plus grand nombre de distributions Linux est prévue dans le cadre de ce programme en préversion.

Les procédures d’installation décrites dans cet article installent la version 101.24102.0002 de l’agent à partir du canal insiders-slow sur l’appareil ARM64. (Consultez Nouveautés de Microsoft Defender pour point de terminaison sur Linux.)

Déployer Defender pour point de terminaison sur Linux pour les appareils ARM64

Vous pouvez choisir parmi plusieurs méthodes pour déployer Defender pour point de terminaison sur Linux sur votre appareil ARM64 :

Avant de commencer

Vérifiez que les conditions préalables sont remplies pour Defender pour point de terminaison sur Linux

Pour intégrer des serveurs à Defender pour point de terminaison, des licences serveur sont requises . Vous pouvez choisir parmi ces options :

- Microsoft Defender pour serveurs Plan 1 ou Plan 2 (dans le cadre de l’offre Defender pour le cloud) ; ou

- Microsoft Defender pour point de terminaison Server.

Déployer à l’aide du script du programme d’installation

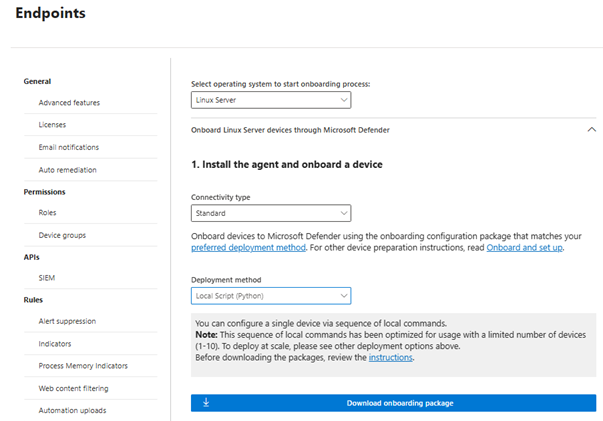

Dans le portail Microsoft Defender, accédez à Paramètres Points> determinaison> Gestiondes> appareilsIntégration.

Dans l’écran d’intégration, sélectionnez les options suivantes :

Dans la liste Sélectionner le système d’exploitation pour démarrer le processus d’intégration , sélectionnez Serveur Linux.

Dans la liste Type de connectivité , sélectionnez Simplifié. Ou, si nécessaire, vous pouvez sélectionner Standard. (Pour plus d’informations, consultez Intégration d’appareils à l’aide d’une connectivité simplifiée pour Microsoft Defender pour point de terminaison.)

Dans la liste Méthode de déploiement , sélectionnez Script local (Python) .

Sélectionnez Télécharger le package d’intégration.

Dans une nouvelle fenêtre de navigateur, téléchargez le script bash du programme d’installation de Defender pour point de terminaison.

Utilisez la commande suivante pour accorder les autorisations nécessaires au script :

$chmod +x /mde_installer.shExécutez la commande suivante pour exécuter le script du programme d’installation :

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyValidez le déploiement en procédant comme suit :

Sur l’appareil, exécutez la commande suivante pour case activée l’status d’intégrité. Une valeur de retour de

trueindique que le produit fonctionne comme prévu :$ mdatp health --field healthyDans le portail Microsoft Defender, sous Ressources>Appareils, recherchez l’appareil Linux que vous venez d’intégrer. L’affichage de l’appareil dans le portail peut prendre environ 20 minutes.

Si vous rencontrez un problème, consultez Résoudre les problèmes de déploiement (dans cet article).

Déployer à l’aide du script du programme d’installation avec Ansible

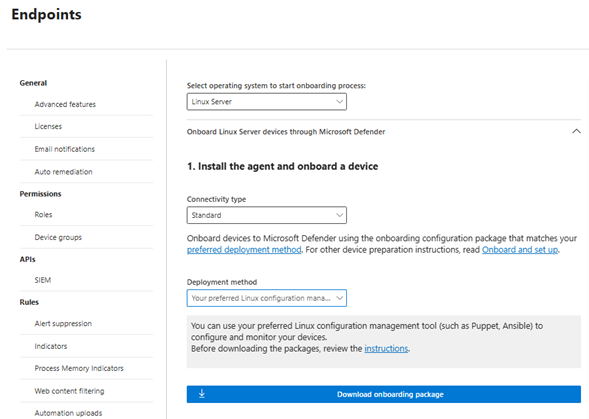

Dans le portail Microsoft Defender, accédez à Paramètres Points> determinaison> Gestiondes> appareilsIntégration.

Dans l’écran d’intégration, sélectionnez les options suivantes :

Dans la liste Sélectionner le système d’exploitation pour démarrer le processus d’intégration , sélectionnez Serveur Linux.

Dans la liste Type de connectivité , sélectionnez Simplifié. Ou, si nécessaire, vous pouvez sélectionner Standard. (Pour plus d’informations, consultez Intégration d’appareils à l’aide d’une connectivité simplifiée pour Microsoft Defender pour point de terminaison.)

Dans la liste Méthode de déploiement , sélectionnez Votre outil de gestion de configuration Linux préféré.

Sélectionnez Télécharger le package d’intégration.

Dans une nouvelle fenêtre de navigateur, téléchargez le script bash du programme d’installation de Defender pour point de terminaison.

Créez un fichier YAML d’installation sur votre serveur Ansible. Par exemple,

/etc/ansible/playbooks/install_mdatp.yml, à l’aide du que vous avez téléchargé à l’étapemde_installer.sh3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Déployez Defender pour point de terminaison sur Linux à l’aide de la commande suivante. Modifiez les chemins d’accès et le canal correspondants, le cas échéant.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Validez votre déploiement en procédant comme suit :

Sur l’appareil, exécutez les commandes suivantes pour case activée pour l’intégrité de l’appareil, la connectivité, l’antivirus et les détections EDR :

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Dans le portail Microsoft Defender, sous Ressources>Appareils, recherchez l’appareil Linux que vous venez d’intégrer. L’affichage de l’appareil dans le portail peut prendre environ 20 minutes.

Si vous rencontrez un problème, consultez Résoudre les problèmes de déploiement (dans cet article).

Déployer à l’aide du script du programme d’installation avec Puppet

Dans le portail Microsoft Defender, accédez à Paramètres Points> determinaison> Gestiondes> appareilsIntégration.

Dans l’écran d’intégration, sélectionnez les options suivantes :

Dans la liste Sélectionner le système d’exploitation pour démarrer le processus d’intégration , sélectionnez Serveur Linux.

Dans la liste Type de connectivité , sélectionnez Simplifié. Ou, si nécessaire, vous pouvez sélectionner Standard. (Pour plus d’informations, consultez Intégration d’appareils à l’aide d’une connectivité simplifiée pour Microsoft Defender pour point de terminaison.)

Dans la liste Méthode de déploiement , sélectionnez Votre outil de gestion de configuration Linux préféré.

Sélectionnez Télécharger le package d’intégration. Enregistrez le fichier sous

WindowsDefenderATPOnboardingPackage.zip.

Extrayez le contenu du package d’intégration à l’aide de la commande suivante :

unzip WindowsDefenderATPOnboardingPackage.zipLa sortie suivante doit s’afficher :

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonDans une nouvelle fenêtre de navigateur, téléchargez le script bash du programme d’installation de Defender pour point de terminaison (ce script est appelé

mde_installer.sh).Créez un manifeste Puppet à l’aide de la procédure suivante, qui utilise le script de l’étape

mde_installer.sh4.Dans le dossier modules de votre installation Puppet, créez les dossiers suivants :

install_mdatp/filesinstall_mdatp/manifests

Le dossier modules se trouve généralement à l’emplacement

/etc/puppetlabs/code/environments/production/modulesde votre serveur Puppet.Copiez le

mdatp_onboard.jsonfichier créé précédemment dans leinstall_mdatp/filesdossier .Copiez dans

mde_installer.shinstall_mdatp/files folder.Créez un

init.ppfichier à l’intérieurinstall_mdatp/manifestsqui contient les instructions de déploiement suivantes :tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Utilisez le manifeste Puppet pour installer Defender pour point de terminaison sur Linux sur votre appareil.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Validez votre déploiement. Dans le portail Microsoft Defender, sous Ressources>Appareils, recherchez l’appareil Linux que vous venez d’intégrer. L’affichage de l’appareil dans le portail peut prendre environ 20 minutes.

Déployer Defender pour point de terminaison sur Linux à l’aide de Microsoft Defender pour le cloud

Si votre organization utilise Defender pour le cloud, vous pouvez l’utiliser pour déployer Defender pour point de terminaison sur Linux.

Nous vous recommandons d’activer le déploiement automatique sur vos appareils Linux ARM64. Après l’approvisionnement de la machine virtuelle, définissez une variable sous le fichier

/etc/mde.arm.d/mde.confsur votre appareil comme suit :OPT_FOR_MDE_ARM_PREVIEW=1Attendez 1 à 6 heures pour que l’intégration se termine.

Dans le portail Microsoft Defender, sous Ressources>Appareils, recherchez les appareils Linux que vous venez d’intégrer.

Vous avez besoin d’aide avec Defender pour le cloud ?

Veuillez consulter les articles suivants :

- Activer l’intégration de Defender pour point de terminaison : Linux

- Connecter vos machines non-Azure à Microsoft Defender pour le cloud : Intégrer votre serveur Linux

Résoudre les problèmes de déploiement

Si vous rencontrez des problèmes lors du déploiement de Defender pour point de terminaison sur Linux sur vos appareils ARM64, de l’aide est disponible. Tout d’abord, passez en revue notre liste de problèmes courants et comment les résoudre. Si le problème persiste, contactez-nous.

Problèmes courants et comment les résoudre

Le tableau suivant récapitule les problèmes courants et explique comment les résoudre.

| Message d’erreur ou problème | Procédure |

|---|---|

mdatp not found |

Le dépôt n’est peut-être pas configuré correctement. Vérifier si le canal est défini sur insiders-slow dans le script du programme d’installation |

mdatp health indique une licence manquante |

Vérifiez que vous transmettez le script d’intégration ou le fichier json approprié à votre script ou outil d’automatisation |

| Les exclusions ne fonctionnent pas comme prévu | Si vous aviez des exclusions fonctionnant sur d’autres appareils, mais qu’elles ne fonctionnent pas sur vos serveurs Linux arm64, contactez-nous à l’adresse mdearmsupport@microsoft.com. Vous avez besoin de vos journaux d’analyse client. |

| Vous souhaitez obtenir de l’aide sur le paramétrage de mdatp. | Contactez-nous à l’adresse mdearmsupport@microsoft.com. |

Contactez-nous si vous avez besoin d’aide

Lorsque vous nous contactez à l’adresse mdearmsupport@microsoft.com, veillez à décrire le problème en détail. Incluez des captures d’écran si possible et les journaux de votre analyseur client.

Préversion arm de l’analyseur de client XMDE

À l’aide de Bash, téléchargez la préversion ARM de l’analyseur de client XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Exécutez l’outil de support.

sudo ./MDESupportTool -d --mdatp-log debugSuivez les instructions à l’écran, puis suivez avec à la fin de la collecte des journaux. Les journaux se trouvent dans le

/tmprépertoire .Le jeu de journaux appartient à l’utilisateur racine. Vous aurez donc peut-être besoin de privilèges racine pour supprimer le jeu de journaux.