Rapport sur les règles de réduction de la surface d’attaque

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Plates-formes:

- Windows

Le rapport Règles de réduction de la surface d’attaque fournit des informations détaillées sur les règles appliquées sur les appareils de votre organization. En outre, ce rapport fournit des informations sur :

- menaces détectées

- menaces bloquées

- appareils qui ne sont pas configurés pour utiliser les règles de protection standard pour bloquer les menaces

En outre, le rapport fournit une interface facile à utiliser qui vous permet d’effectuer les étapes suivantes :

- Afficher les détections de menaces

- Afficher la configuration des règles ASR

- Configurer (ajouter) des exclusions

- Descendre dans la hiérarchie pour collecter des informations détaillées

Pour plus d’informations sur les règles de réduction de la surface d’attaque individuelles, consultez Informations de référence sur les règles de réduction de la surface d’attaque.

Configuration requise

Importante

Pour accéder au rapport des règles de réduction de la surface d’attaque, des autorisations de lecture sont requises pour le portail Microsoft Defender. Pour que Windows Server 2012 R2 et Windows Server 2016 apparaissent dans le rapport sur les règles de réduction de la surface d’attaque, ces appareils doivent être intégrés à l’aide du package de solution unifiée moderne. Pour plus d’informations, consultez Nouvelles fonctionnalités de la solution unifiée moderne pour Windows Server 2012 R2 et 2016.

Autorisations d’accès aux rapports

Pour accéder au rapport des règles de réduction de la surface d’attaque dans le portail Microsoft Defender, les autorisations suivantes sont requises :

| Nom de l’autorisation | Type d’autorisation |

|---|---|

| Afficher les données | Opérations de sécurité |

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Pour attribuer ces autorisations :

Connectez-vous au portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Paramètres Rôles>de points> de terminaison (sous Autorisations).

Sélectionnez le rôle que vous souhaitez modifier, puis sélectionnez Modifier.

Dans Modifier le rôle, sous l’onglet Général , dans Nom du rôle, tapez un nom pour le rôle.

Dans Description, tapez un bref résumé du rôle.

Dans Autorisations, sélectionnez Afficher les données, puis sous Afficher les données , sélectionnez Opérations de sécurité.

Accédez au rapport sur les règles de réduction de la surface d’attaque

Pour accéder aux cartes de synthèse du rapport sur les règles de réduction de la surface d’attaque

Ouvrez le portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Rapports. Dans la section main, sous Rapports, sélectionnez Rapport de sécurité.

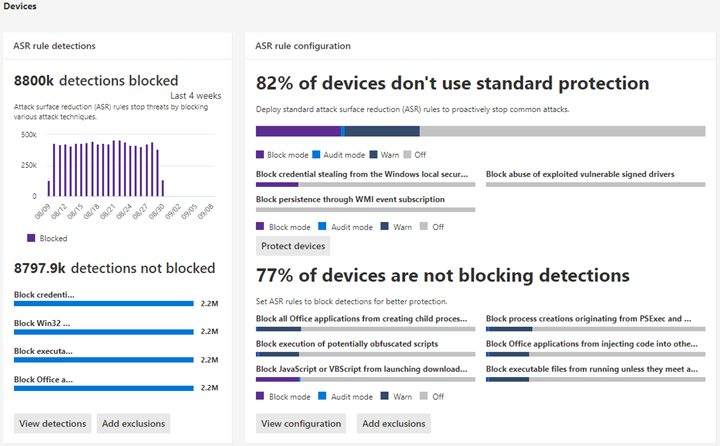

Faites défiler vers le bas jusqu’à Appareils pour trouver les cartes récapitulatives des règles de réduction de la surface d’attaque. Les cartes de rapport récapitulatives pour les règles ASR ressemblent à l’image suivante :

Cartes récapitulatives de rapport des règles ASR

Le résumé du rapport des règles ASR est divisé en deux cartes :

Résumé des détections de règles ASR carte

Le résumé des détections de règles ASR carte présente un résumé du nombre de menaces détectées bloquées par les règles ASR. Cette carte comprend deux boutons d’action :

- Afficher les détections : ouvre l’onglet Détections

- Ajouter des exclusions : ouvre l’onglet Exclusions

La sélection du lien Détections de règles ASR en haut de l’carte ouvre également l’onglet Détections des règles de réduction de la surface d’attaque main.

Résumé de la configuration des règles ASR carte

La section supérieure se concentre sur trois règles recommandées, qui protègent contre les techniques d’attaque courantes. Cette carte affiche des informations d’état actuel sur les ordinateurs de votre organization pour lesquels les règles de protection standard trois (ASR) suivantes sont définies en mode Bloc, En mode Audit ou désactivées (non configurées). Le bouton Protéger les appareils affiche les détails de configuration complets pour les trois règles uniquement ; les clients peuvent rapidement prendre des mesures pour activer ces règles.

La section inférieure présente six règles basées sur le nombre d’appareils non protégés par règle. Le bouton Afficher la configuration affiche tous les détails de configuration de toutes les règles ASR. Le bouton Ajouter des exclusions affiche la page Ajouter une exclusion avec tous les noms de fichiers/processus détectés répertoriés pour security Operation Center (SOC) à évaluer. La page Ajouter une exclusion est liée à Microsoft Intune.

Le carte comprend également deux boutons d’action :

- Configuration de l’affichage : ouvre l’onglet Détections

- Ajouter des exclusions : ouvre l’onglet Exclusions

La sélection du lien configuration des règles ASR en haut de la carte ouvre également l’onglet Configuration des règles de réduction de la surface d’attaque main.

Option de protection standard simplifiée

Le résumé de la configuration carte fournit un bouton pour protéger les appareils avec les trois règles de protection standard. Au minimum, Microsoft vous recommande d’activer ces trois règles de protection standard de réduction de la surface d’attaque :

- Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows (lsass.exe)

- Bloquer les abus de conducteurs vulnérables exploités signés

- Bloquer la persistance via l’abonnement aux événements WMI (Windows Management Instrumentation)

Pour activer les trois règles de protection standard :

Sélectionnez Protéger les appareils. L’onglet Configuration main s’ouvre.

Sous l’onglet Configuration, les règles de base basculent automatiquement de Toutes les règles à Standard règles de protection activées.

Dans la liste Appareils , sélectionnez les appareils pour lesquels vous souhaitez que les règles de protection standard s’appliquent, puis sélectionnez Enregistrer.

Cette carte a deux autres boutons de navigation :

- Afficher la configuration : ouvre l’onglet Configuration .

- Ajouter des exclusions : ouvre l’onglet Exclusions .

La sélection du lien configuration des règles ASR en haut de la carte ouvre également l’onglet Configuration des règles de réduction de la surface d’attaque main.

Règles de réduction de la surface d’attaque main onglets

Bien que les cartes de synthèse des règles ASR soient utiles pour obtenir un résumé rapide de vos règles ASR status, les onglets main fournissent des informations plus détaillées avec des fonctionnalités de filtrage et de configuration :

Fonctionnalités de recherche

La fonctionnalité de recherche est ajoutée aux onglets Détection, Configuration et Ajouter une exclusion main. Avec cette fonctionnalité, vous pouvez effectuer une recherche à l’aide de l’ID d’appareil, du nom de fichier ou du nom du processus.

Filtrage

Le filtrage vous permet de spécifier les résultats retournés :

- Date vous permet de spécifier une plage de dates pour les résultats des données.

- Filters

Remarque

Lors du filtrage par règle, le nombre d’éléments détectés individuels répertoriés dans la moitié inférieure du rapport est actuellement limité à 200 règles. Vous pouvez utiliser Exporter pour enregistrer la liste complète des détections dans Excel.

Conseil

Comme le filtre fonctionne actuellement dans cette version, chaque fois que vous souhaitez « regrouper par », vous devez d’abord faire défiler jusqu’à la dernière détection dans la liste pour charger le jeu de données complet. Une fois que vous avez chargé le jeu de données complet, vous pouvez lancer le filtrage « trier par ». Si vous ne faites pas défiler jusqu’à la dernière détection répertoriée à chaque utilisation ou lors de la modification des options de filtrage (par exemple, les règles ASR appliquées à l’exécution de filtre actuelle), les résultats sont incorrects pour tout résultat qui a plusieurs pages visibles de détections répertoriées.

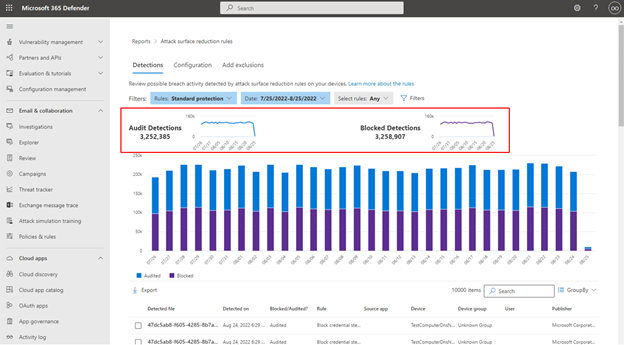

Règles de réduction de la surface d’attaque main onglet Détections

- Détections d’audit : indique le nombre de détections de menaces capturées par des règles définies en mode Audit .

- Détections bloquées : indique le nombre de détections de menaces bloquées par des règles définies en mode Bloc .

- Grand graphique consolidé : affiche les détections bloquées et auditées.

Les graphiques fournissent des données de détection sur la plage de dates affichée, avec la possibilité de pointer sur un emplacement spécifique pour collecter des informations spécifiques à la date.

La section inférieure du rapport répertorie les menaces détectées (par appareil) avec les champs suivants :

| Nom du champ | Définition |

|---|---|

| Fichier détecté | Fichier déterminé pour contenir une menace possible ou connue |

| Détecté le | Date à laquelle la menace a été détectée |

| Bloqué/audité ? | Si la règle de détection pour l’événement spécifique était en mode Bloc ou Audit |

| Règle | Quelle règle a détecté la menace |

| Application source | Application qui a effectué l’appel au « fichier détecté » en défense |

| Appareil | Nom de l’appareil sur lequel l’événement Audit ou Block s’est produit |

| Groupe d’appareils | Groupe Active Directory auquel appartient l’appareil |

| Utilisateur | Compte d’ordinateur responsable de l’appel |

| Publisher | La société qui a publié l'.exe ou l’application particulière |

Pour plus d’informations sur l’audit des règles ASR et les modes de blocage, consultez Modes de règle de réduction de la surface d’attaque.

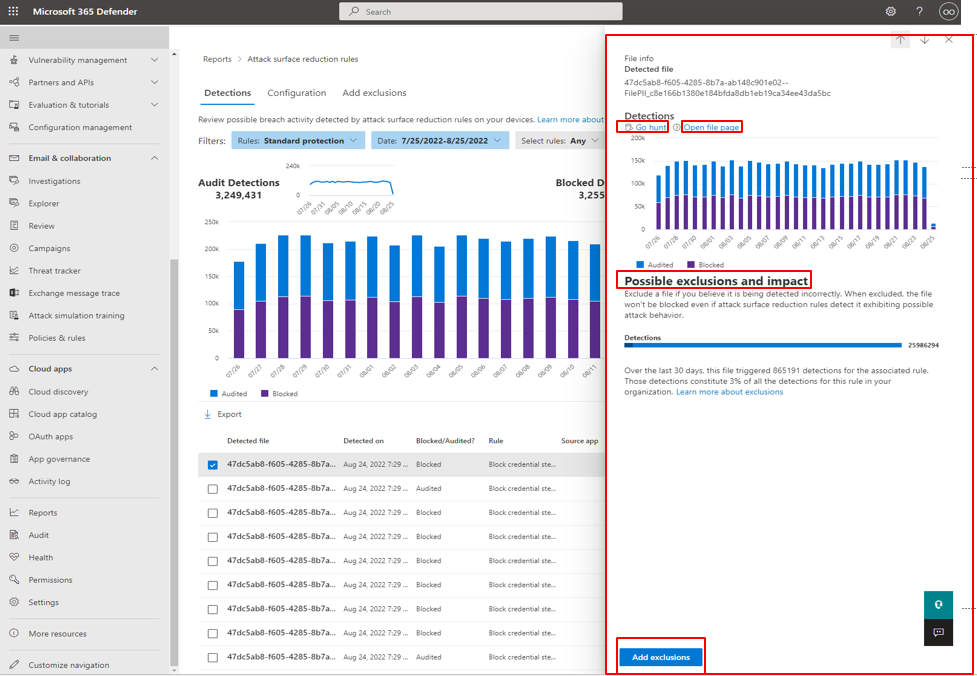

Menu volant actionnable

La page « Détection » main contient une liste de toutes les détections (fichiers/processus) au cours des 30 derniers jours. Sélectionnez l’une des détections à ouvrir avec des fonctionnalités d’exploration.

La section Exclusion et impact possibles fournit l’effet du fichier ou du processus sélectionné. Vous pouvez :

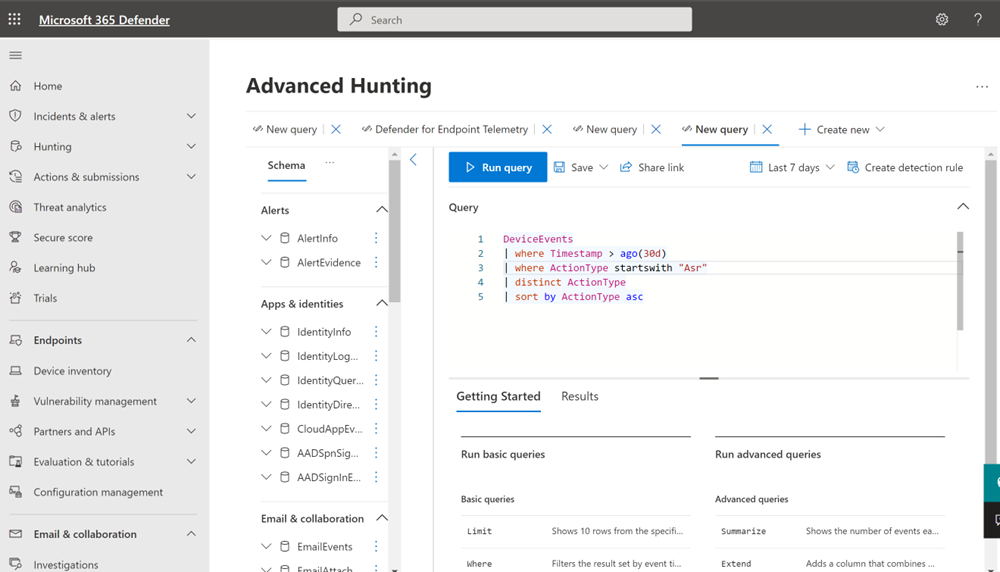

- Sélectionnez Go hunt pour ouvrir la page de requête Chasse avancée

- Ouvrir la page de fichier ouvre Microsoft Defender pour point de terminaison détection

- Le bouton Ajouter une exclusion est lié à la page Ajouter une exclusion main.

L’image suivante illustre la façon dont la page de requête Repérage avancé s’ouvre à partir du lien du menu volant actionnable :

Pour plus d’informations sur la chasse avancée, consultez La chasse proactive aux menaces avec la chasse avancée dans Microsoft Defender XDR

Règles de réduction de la surface d’attaque main onglet Configuration

L’onglet Configuration des règles ASR main fournit un résumé et des détails de configuration des règles ASR par appareil. L’onglet Configuration comporte trois aspects main :

Règles de base Fournit une méthode pour basculer les résultats entre les règles de base et toutes les règles. Par défaut, Règles de base est sélectionnée.

Vue d’ensemble de la configuration de l’appareil Fournit une instantané actuelle d’appareils dans l’un des états suivants :

- Tous les appareils exposés (appareils avec des prérequis manquants, des règles en mode Audit, des règles mal configurées ou des règles non configurées)

- Appareils avec des règles non configurées

- Appareils avec des règles en mode audit

- Appareils avec des règles en mode bloc

La section sans nom inférieure de l’onglet Configuration fournit une liste de l’état actuel de vos appareils (par appareil) :

- Appareil (nom)

- Configuration globale (si des règles sont activées ou désactivées)

- Règles en mode bloc (nombre de règles par appareil définies à bloquer)

- Règles en mode audit (nombre de règles en mode audit)

- Règles désactivées (règles désactivées ou non activées)

- ID d’appareil (GUID d’appareil)

Ces éléments sont illustrés dans la figure suivante.

Pour activer les règles ASR :

Sous Appareil, sélectionnez le ou les appareils pour lesquels vous souhaitez appliquer des règles ASR.

Dans la fenêtre de menu volant, vérifiez vos sélections, puis sélectionnez Ajouter à la stratégie. L’onglet Configuration et le menu volant Ajouter une règle sont illustrés dans l’image suivante.

[REMARQUE :] Si vous avez des appareils qui nécessitent l’application de différentes règles ASR, vous devez configurer ces appareils individuellement.

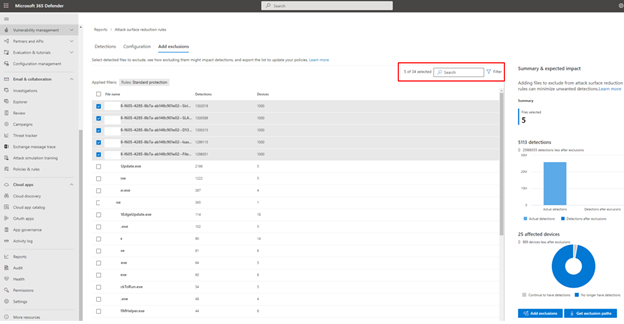

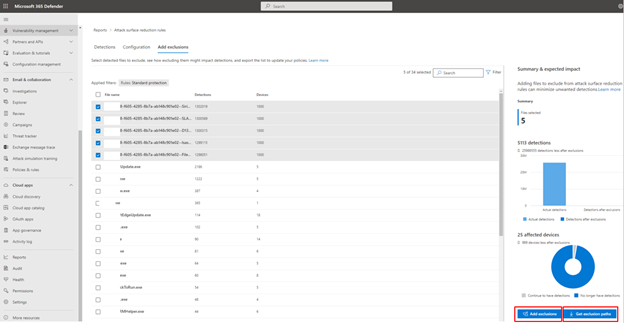

Onglet Ajouter des exclusions aux règles de réduction de la surface d’attaque

L’onglet Ajouter des exclusions présente une liste classée des détections par nom de fichier et fournit une méthode pour configurer les exclusions. Par défaut, les informations Ajouter des exclusions sont répertoriées pour trois champs :

- Nom de fichier : nom du fichier qui a déclenché l’événement de règles ASR.

- Détections : nombre total d’événements détectés pour le fichier nommé. Des appareils individuels peuvent déclencher plusieurs événements de règles ASR.

- Appareils : nombre d’appareils sur lesquels la détection s’est produite.

Importante

L’exclusion de fichiers ou de dossiers peut réduire considérablement la protection fournie par les règles ASR. Les fichiers exclus sont autorisés à s’exécuter et aucun rapport ou événement n’est enregistré. Si les règles ASR détectent les fichiers qui, selon vous, ne doivent pas être détectés, vous devez d’abord utiliser le mode audit pour tester la règle.

Lorsque vous sélectionnez un fichier, un menu volant Résumé & impact attendu s’ouvre, présentant les types d’informations suivants :

- Fichiers sélectionnés : nombre de fichiers que vous avez sélectionnés pour exclusion

- (nombre de) détections : indique la réduction attendue des détections après l’ajout des exclusions sélectionnées. La réduction des détections est représentée sous forme graphique pour Détections réelles et Détections après exclusions.

- (nombre de) appareils affectés : indique la réduction attendue des appareils qui signalent des détections pour les exclusions sélectionnées.

La page Ajouter une exclusion comporte deux boutons pour les actions qui peuvent être utilisées sur tous les fichiers détectés (après sélection). Vous pouvez :

- Ajouter une exclusion qui ouvre Microsoft Intune page de stratégie ASR. Pour plus d’informations, consultez Intune dans « Activer les méthodes de configuration alternatives des règles ASR ».

- Obtenez des chemins d’exclusion qui téléchargent les chemins d’accès aux fichiers au format csv.

Voir aussi

- Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque

- Planifier le déploiement des règles de réduction de la surface d’attaque

- Règles de réduction de la surface d’attaque de test

- Activer les règles de réduction de la surface d’attaque

- Opérationnaliser les règles de réduction de la surface d’attaque

- Rapport sur les règles de réduction de la surface d’attaque (ASR)

- Informations de référence sur les règles de réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.