Activer les règles de réduction de la surface d’attaque

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

Conseil

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Les règles de réduction de la surface d’attaque permettent d’empêcher les actions que les programmes malveillants abusent souvent pour compromettre les appareils et les réseaux.

Configuration requise

Fonctionnalités de réduction de la surface d’attaque dans les versions de Windows

Vous pouvez définir des règles de réduction de la surface d’attaque pour les appareils qui exécutent l’une des éditions et versions suivantes de Windows :

- Windows 11 Professionnel

- Windows 11 Entreprise

- Windows 10 Professionnel, version 1709 ou ultérieure

- Windows 10 Entreprise, version 1709 ou ultérieure

- Windows Server, version 1803 (canal semi-annuel) ou ultérieure

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Pour utiliser l’ensemble des fonctionnalités des règles de réduction de la surface d’attaque, vous avez besoin des éléments suivants :

- antivirus Microsoft Defender en tant qu’antivirus principal (protection en temps réel activé)

- Cloud-Delivery Protection sur (certaines règles l’exigent)

- licence Windows 10 Entreprise E5 ou E3

Bien que les règles de réduction de la surface d’attaque ne nécessitent pas de licence Windows E5, avec une licence Windows E5, vous bénéficiez de fonctionnalités de gestion avancées, notamment la surveillance, l’analytique et les flux de travail disponibles dans Defender pour point de terminaison, ainsi que des fonctionnalités de création de rapports et de configuration dans le portail Microsoft Defender XDR. Ces fonctionnalités avancées ne sont pas disponibles avec une licence E3, mais vous pouvez toujours utiliser observateur d'événements pour passer en revue les événements de règle de réduction de la surface d’attaque.

Chaque règle de réduction de la surface d’attaque contient l’un des quatre paramètres suivants :

- Non configuré | Désactivé : désactiver la règle de réduction de la surface d’attaque

- Bloquer : activer la règle de réduction de la surface d’attaque

- Audit : Évaluer l’impact de la règle de réduction de la surface d’attaque sur votre organization si elle est activée

- Avertissement : activez la règle de réduction de la surface d’attaque, mais autorisez l’utilisateur final à contourner le bloc

Nous vous recommandons d’utiliser des règles de réduction de la surface d’attaque avec une licence Windows E5 (ou une référence SKU de licence similaire) pour tirer parti des fonctionnalités avancées de surveillance et de création de rapports disponibles dans Microsoft Defender pour point de terminaison (Defender pour point de terminaison). Toutefois, si vous disposez d’une autre licence, telle que Windows Professionnel ou Windows E3, qui n’inclut pas de fonctionnalités avancées de surveillance et de création de rapports, vous pouvez développer vos propres outils de surveillance et de création de rapports en plus des événements générés à chaque point de terminaison lorsque des règles de réduction de la surface d’attaque sont déclenchées (par exemple, transfert d’événements).

Conseil

Pour en savoir plus sur les licences Windows, consultez licences Windows 10 et consultez le guide de gestion des licences en volume pour Windows 10.

Vous pouvez activer les règles de réduction de la surface d’attaque à l’aide de l’une des méthodes suivantes :

- Microsoft Intune

- Gestion des périphériques mobiles (GPM)

- Microsoft Configuration Manager

- Stratégie de groupe (GP)

- PowerShell

Une gestion au niveau de l’entreprise telle que Intune ou Microsoft Configuration Manager est recommandée. La gestion au niveau de l’entreprise remplace toutes les stratégies de groupe ou paramètres PowerShell en conflit au démarrage.

Exclure des fichiers et des dossiers des règles de réduction de la surface d’attaque

Vous pouvez exclure les fichiers et les dossiers de l’évaluation par la plupart des règles de réduction de la surface d’attaque. Cela signifie que même si une règle de réduction de la surface d’attaque détermine que le fichier ou le dossier contient un comportement malveillant, elle n’empêche pas l’exécution du fichier.

Importante

L’exclusion des fichiers ou dossiers peut considérablement réduire la protection fournie par les règles de réduction de la surface d’attaque. Les fichiers exclus sont autorisés à s’exécuter et aucun rapport ou événement n’est enregistré. Si les règles de réduction de la surface d’attaque détectent les fichiers qui, selon vous, ne doivent pas être détectés, vous devez d’abord utiliser le mode audit pour tester la règle. Une exclusion est appliquée uniquement lorsque l’application ou le service exclus démarre. Par exemple, si vous ajoutez une exclusion pour un service de mise à jour qui est déjà en cours d’exécution, le service de mise à jour continue de déclencher des événements jusqu’à ce que le service soit arrêté et redémarré.

Lorsque vous ajoutez des exclusions, gardez ces points à l’esprit :

Les exclusions sont généralement basées sur des fichiers ou dossiers individuels (à l’aide de chemins d’accès aux dossiers ou du chemin d’accès complet du fichier à exclure).

Les chemins d’exclusion peuvent utiliser des variables d’environnement et des caractères génériques. Consultez Utiliser des caractères génériques dans les listes d’exclusion de nom de fichier et de chemin d’accès au dossier ou d’extension.

Lorsqu’elles sont déployées via une stratégie de groupe ou PowerShell, les exclusions s’appliquent à toutes les règles de réduction de la surface d’attaque. À l’aide de Intune, il est possible de configurer une exclusion pour une règle de réduction de la surface d’attaque spécifique. Consultez Configurer des règles de réduction de la surface d’attaque par règle.

Les exclusions peuvent être ajoutées en fonction des hachages de certificat et de fichier, en autorisant les indicateurs de fichier et de certificat Defender pour point de terminaison spécifiés. Consultez Vue d’ensemble des indicateurs.

Conflit de stratégie

Si une stratégie en conflit est appliquée via GPM et GP, le paramètre appliqué à partir de la stratégie de groupe est prioritaire.

Les règles de réduction de la surface d’attaque pour les appareils gérés prennent désormais en charge le comportement de fusion des paramètres de différentes stratégies, afin de créer un sur-ensemble de stratégies pour chaque appareil. Seuls les paramètres qui ne sont pas en conflit sont fusionnés, tandis que ceux qui sont en conflit ne sont pas ajoutés au sur-ensemble de règles. Auparavant, si deux stratégies incluaient des conflits pour un seul paramètre, les deux stratégies étaient marquées comme étant en conflit, et aucun paramètre de l’un ou l’autre profil n’était déployé. Le comportement de fusion des règles de réduction de la surface d’attaque est le suivant :

Les règles de réduction de la surface d’attaque des profils suivants sont évaluées pour chaque appareil auquel les règles s’appliquent :

- Dispositifs>Profils> de configurationProfil> Endpoint ProtectionMicrosoft Defender Réduction de lasurface d’attaque Exploit Guard>. (Voir Réduction de la surface d’attaque.)

- Sécurité des points> de terminaisonStratégie de réduction de la surface d’attaque>Règles de réduction de la surface d’attaque. (Voir Règles de réduction de la surface d’attaque.)

- Sécurité des points> de terminaisonBases de référence de> sécuritéMicrosoft Defender règles de réduction de lasurface d’attaquede base> ATP. (Voir Règles de réduction de la surface d’attaque.)

Les paramètres qui n’ont pas de conflits sont ajoutés à un sur-ensemble de stratégie pour l’appareil.

Lorsque plusieurs stratégies ont des paramètres en conflit, les paramètres en conflit ne sont pas ajoutés à la stratégie combinée, tandis que les paramètres qui ne sont pas en conflit sont ajoutés à la stratégie de sur-ensemble qui s’applique à un appareil.

Seules les configurations pour les paramètres en conflit sont retenues.

Méthodes de configuration

Cette section fournit des détails de configuration pour les méthodes de configuration suivantes :

- Intune

- Profil personnalisé dans Intune

- GPM

- Microsoft Configuration Manager

- Stratégie de groupe

- PowerShell

Les procédures suivantes pour activer les règles de réduction de la surface d’attaque incluent des instructions sur la façon d’exclure des fichiers et des dossiers.

Intune

Importante

Si vous utilisez Intune sur Windows Server 2012 R2 et Windows Server 2016 version unifiée, vous devez les définir Not Configuredsur , car elles ne sont pas prises en charge sur ces versions du système d’exploitation. Sinon, les stratégies suivantes ne peuvent pas s’appliquer :

- Bloquer la persistance via l’abonnement aux événements WMI (Windows Management Instrumentation)

- Empêcher JavaScript ou VBScript de lancer le contenu exécutable téléchargé

- Utiliser une protection avancée contre les rançongiciels

Stratégie de sécurité des points de terminaison (par défaut)

Sélectionnez Réduction dela surface d’attaque desécurité> du point de terminaison. Choisissez une règle de réduction de la surface d’attaque existante ou créez-en une. Pour en créer un, sélectionnez Créer une stratégie et entrez des informations pour ce profil. Pour Type de profil, sélectionnez Règles de réduction de la surface d’attaque. Si vous avez choisi un profil existant, sélectionnez Propriétés , puis Paramètres.

Dans le volet Paramètres de configuration , sélectionnez Réduction de la surface d’attaque , puis sélectionnez le paramètre souhaité pour chaque règle de réduction de la surface d’attaque.

Sous Liste des dossiers supplémentaires à protéger, Liste des applications ayant accès aux dossiers protégés et Exclure les fichiers et les chemins d’accès des règles de réduction de la surface d’attaque, entrez des fichiers et dossiers individuels. Vous pouvez également sélectionner Importer pour importer un fichier CSV qui contient des fichiers et des dossiers à exclure des règles de réduction de la surface d’attaque. Chaque ligne du fichier CSV doit être mise en forme comme suit :

C:\folder,%ProgramFiles%\folder\file,C:\pathSélectionnez Suivant dans les trois volets de configuration, puis sélectionnez Créer si vous créez une stratégie ou Enregistrer si vous modifiez une stratégie existante.

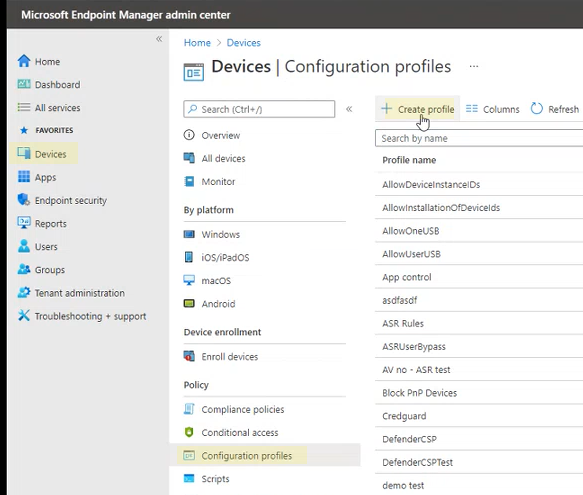

Profils de configuration d’appareil (alternative 1)

Sélectionnez Profils de configuration> del’appareil. Choisissez un profil Endpoint Protection existant ou créez-en un. Pour en créer un, sélectionnez Créer un profil et entrez des informations pour ce profil. Pour Type de profil, sélectionnez Endpoint Protection. Si vous avez choisi un profil existant, sélectionnez Propriétés , puis Paramètres.

Dans le volet Endpoint Protection , sélectionnez Windows Defender Exploit Guard, puis réduction de la surface d’attaque. Sélectionnez le paramètre souhaité pour chaque règle de réduction de la surface d’attaque.

Sous Exceptions de réduction de la surface d’attaque, entrez des fichiers et dossiers individuels. Vous pouvez également sélectionner Importer pour importer un fichier CSV qui contient des fichiers et des dossiers à exclure des règles de réduction de la surface d’attaque. Chaque ligne du fichier CSV doit être mise en forme comme suit :

C:\folder,%ProgramFiles%\folder\file,C:\pathSélectionnez OK dans les trois volets de configuration. Sélectionnez ensuite Créer si vous créez un fichier Endpoint Protection ou Enregistrer si vous modifiez un fichier existant.

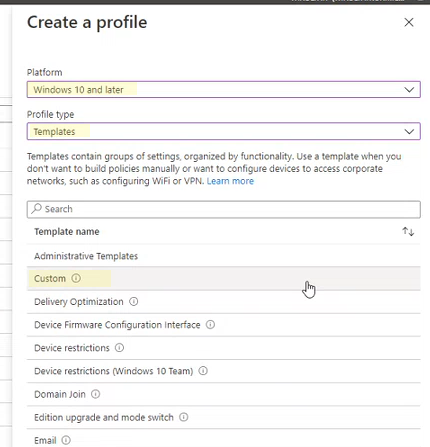

Profil personnalisé dans Intune (alternative 2)

Vous pouvez utiliser Microsoft Intune OMA-URI pour configurer des règles personnalisées de réduction de la surface d’attaque. La procédure suivante utilise la règle Bloquer l’abus de pilotes signés vulnérables exploités pour l’exemple.

Ouvrez le Centre d’administration Microsoft Intune. Dans le menu Accueil , cliquez sur Appareils, sélectionnez Profils de configuration, puis cliquez sur Créer un profil.

Dans Créer un profil, dans les deux listes déroulantes suivantes, sélectionnez les éléments suivants :

- Dans Plateforme, sélectionnez Windows 10 et versions ultérieures

- Dans Type de profil, sélectionnez Modèles

- Si les règles de réduction de la surface d’attaque sont déjà définies via Sécurité du point de terminaison, dans Type de profil, sélectionnez Catalogue de paramètres.

Sélectionnez Personnalisé, puis Créer.

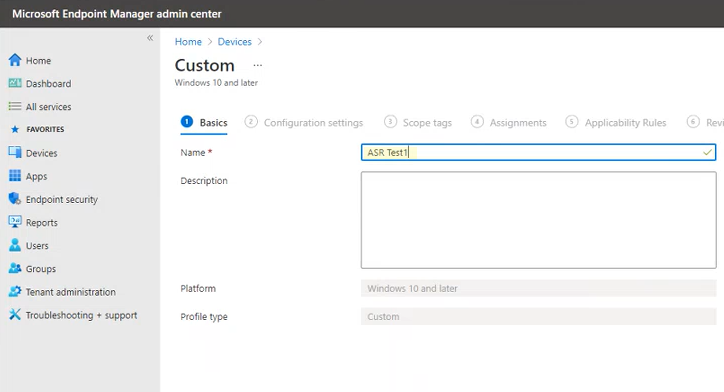

L’outil Modèle personnalisé s’ouvre à l’étape 1 Informations de base. Dans 1 Informations de base, dans Nom, tapez un nom pour votre modèle et, dans Description , vous pouvez taper une description (facultatif).

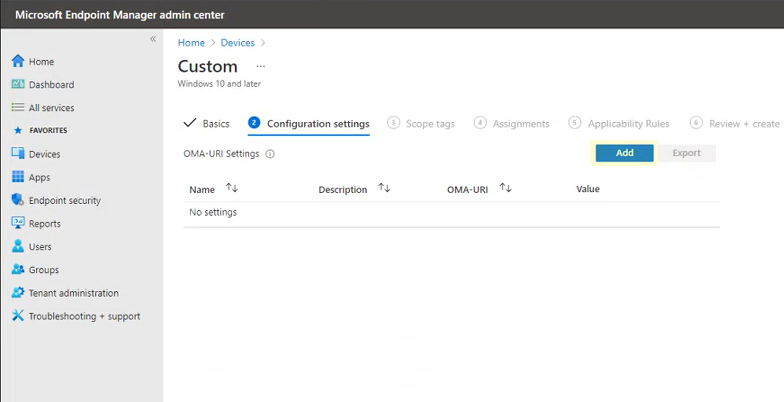

Cliquez sur Suivant. Étape 2 Les paramètres de configuration s’ouvrent . Pour Paramètres OMA-URI, cliquez sur Ajouter. Deux options s’affichent désormais : Ajouter et Exporter.

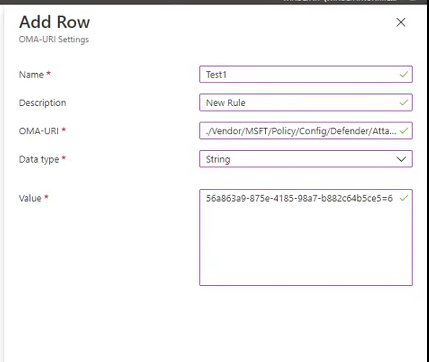

Cliquez à nouveau sur Ajouter . Ajouter des paramètres OMA-URI de ligne s’ouvre. Dans Ajouter une ligne, renseignez les informations suivantes :

Dans Nom, tapez un nom pour la règle.

Dans Description, tapez une brève description.

Dans OMA-URI, tapez ou collez le lien OMA-URI spécifique pour la règle que vous ajoutez. Reportez-vous à la section GPM de cet article pour l’OMA-URI à utiliser pour cet exemple de règle. Pour plus d’informations sur les GUID de règle de réduction de la surface d’attaque, consultez Descriptions par règle.

Dans Type de données, sélectionnez Chaîne.

Dans Valeur, tapez ou collez la valeur GUID, le

\=signe et la valeur d’état sans espaces (GUID=StateValue) :-

0: Désactiver (Désactiver la règle de réduction de la surface d’attaque) -

1: Bloquer (activer la règle de réduction de la surface d’attaque) -

2: Audit (Évaluer l’impact de la règle de réduction de la surface d’attaque sur votre organization si elle est activée) -

6: Avertir (activer la règle de réduction de la surface d’attaque, mais autoriser l’utilisateur final à contourner le bloc)

-

Sélectionnez Enregistrer. Ajouter une ligne ferme. Dans Personnalisé, sélectionnez Suivant. À l’étape 3 Balises d’étendue, les balises d’étendue sont facultatives. Effectuez l’une des opérations suivantes :

- Sélectionnez Sélectionner des balises d’étendue, sélectionnez la balise d’étendue (facultatif), puis sélectionnez Suivant.

- Ou sélectionnez Suivant.

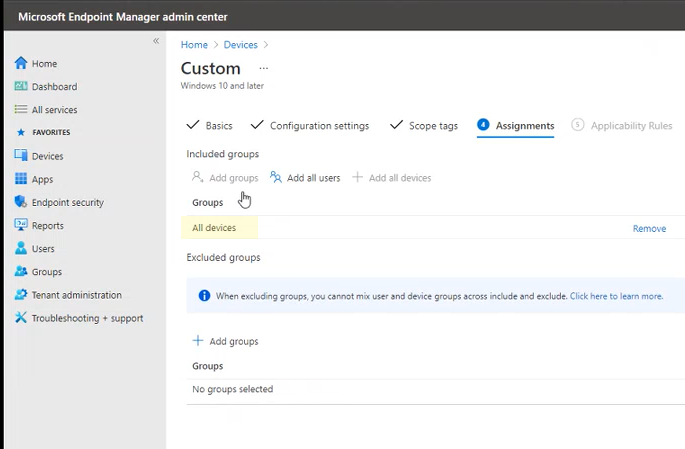

À l’étape 4 Affectations, dans Groupes inclus, pour les groupes que vous souhaitez appliquer cette règle, sélectionnez l’une des options suivantes :

- Ajouter des groupes

- Ajouter tous les utilisateurs

- Ajouter tous les appareils

Dans Groupes exclus, sélectionnez les groupes que vous souhaitez exclure de cette règle, puis sélectionnez Suivant.

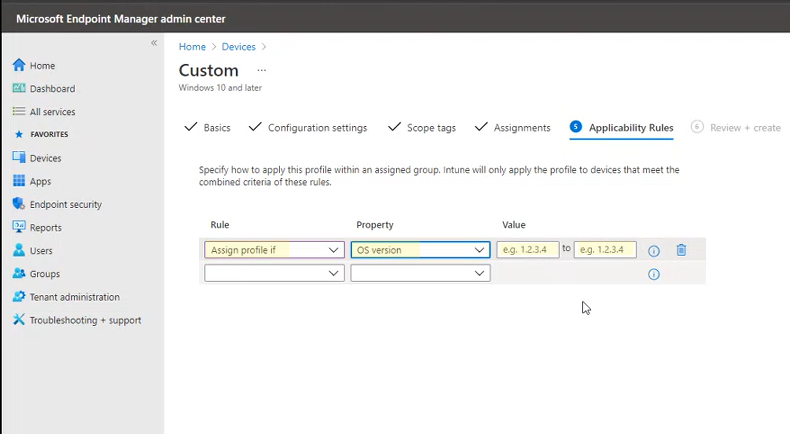

À l’étape 5 Règles d’applicabilité pour les paramètres suivants, procédez comme suit :

Dans Règle, sélectionnez Attribuer un profil si, ou Ne pas attribuer de profil si.

Dans Propriété, sélectionnez la propriété à laquelle vous souhaitez que cette règle s’applique.

Dans Valeur, entrez la valeur ou la plage de valeurs applicable.

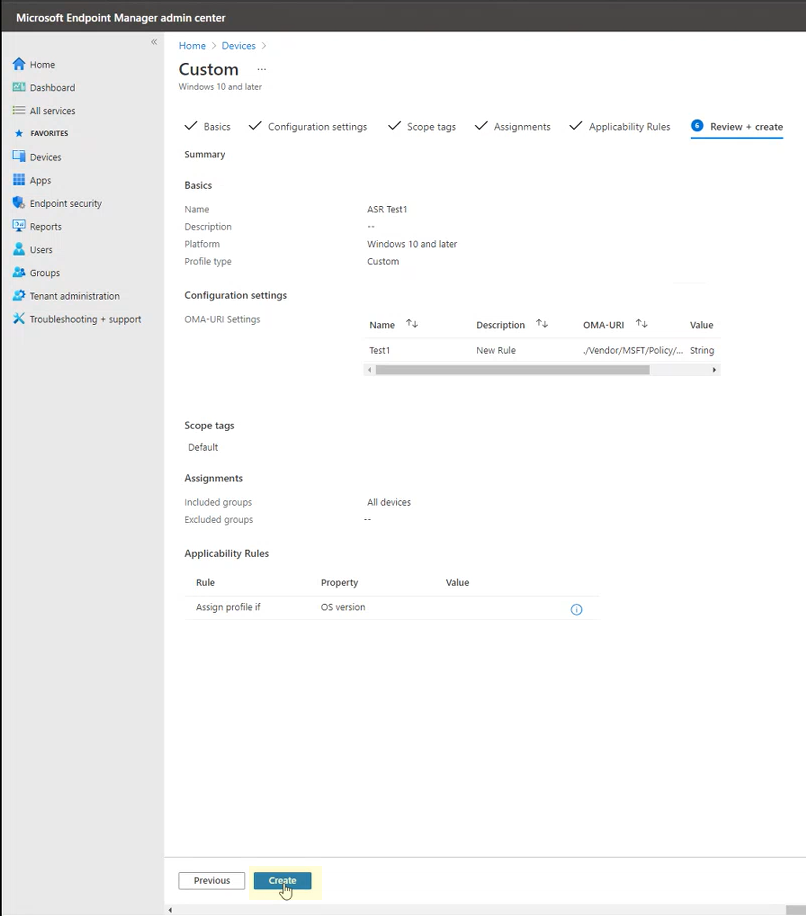

Sélectionnez Suivant. À l’étape 6 Vérifier + créer, passez en revue les paramètres et les informations que vous avez sélectionnés et entrés, puis sélectionnez Créer.

Les règles sont actives et actives en quelques minutes.

Remarque

Gestion des conflits :

Si vous affectez à un appareil deux stratégies de réduction de la surface d’attaque différentes, des conflits de stratégie potentiels peuvent se produire, selon que les règles sont affectées à des états différents, que la gestion des conflits est en place et que le résultat est une erreur. Les règles de non-confidentialité n’entraînent pas d’erreur et ces règles sont appliquées correctement. La première règle est appliquée et les règles de non-conflicence suivantes sont fusionnées dans la stratégie.

GPM

Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules pour activer et définir individuellement le mode pour chaque règle.

Voici un exemple de référence, utilisant des valeurs GUID pour la référence des règles de réduction de la surface d’attaque.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Les valeurs à activer (Bloquer), désactiver, avertir ou activer en mode audit sont les suivantes :

- 0 : Désactiver (désactiver la règle de réduction de la surface d’attaque)

- 1 : Bloquer (activer la règle de réduction de la surface d’attaque)

- 2 : Auditer (évaluer l’impact de la règle de réduction de la surface d’attaque sur votre organization si elle est activée)

- 6 : Avertir (activez la règle de réduction de la surface d’attaque, mais autorisez l’utilisateur final à contourner le bloc). Le mode Avertir est disponible pour la plupart des règles de réduction de la surface d’attaque.

Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions pour ajouter des exclusions.

Exemple :

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Remarque

Veillez à entrer des valeurs OMA-URI sans espaces.

Microsoft Configuration Manager

Dans Microsoft Configuration Manager, accédez à Ressources et conformité>Endpoint Protection>Windows Defender Exploit Guard.

Sélectionnez Accueil>Créer une stratégie Exploit Guard.

Entrez un nom et une description, sélectionnez Réduction de la surface d’attaque, puis sélectionnez Suivant.

Choisissez les règles qui bloquent ou auditent les actions, puis sélectionnez Suivant.

Passez en revue les paramètres et sélectionnez Suivant pour créer la stratégie.

Une fois la stratégie créée, sélectionnez Fermer.

Avertissement

Il existe un problème connu lié à l’applicabilité de la réduction de la surface d’attaque sur les versions du système d’exploitation serveur, qui est marqué comme conforme sans aucune mise en œuvre réelle. Actuellement, il n’existe aucune date de publication définie pour la correction de ce problème.

Stratégie de groupe

Avertissement

Si vous gérez vos ordinateurs et appareils avec Intune, Configuration Manager ou une autre plateforme de gestion au niveau de l’entreprise, le logiciel de gestion remplace tous les paramètres de stratégie de groupe en conflit au démarrage.

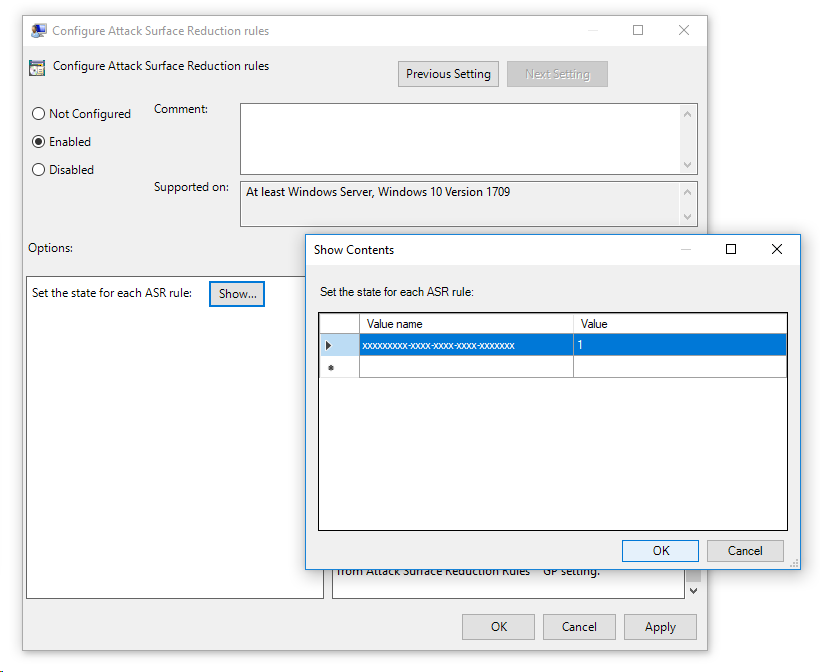

Sur votre ordinateur de gestion des stratégies de groupe, ouvrez la Console de gestion des stratégies de groupe, faites un clic droit sur l’objet de stratégie de groupe à configurer, puis sélectionnez Modifier.

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft Defender Antivirus> Microsoft DefenderRéduction de la surface d’attaqueExploit Guard>.

Sélectionnez Configurer les règles de réduction de la surface d’attaque, puis sélectionnez Activé. Vous pouvez ensuite définir l’état individuel de chaque règle dans la section options. Sélectionnez Afficher... et entrez l’ID de règle dans la colonne Nom de la valeur et l’état que vous avez choisi dans la colonne Valeur comme suit :

0 : Désactiver (désactiver la règle de réduction de la surface d’attaque)

1 : Bloquer (activer la règle de réduction de la surface d’attaque)

2 : Auditer (évaluer l’impact de la règle de réduction de la surface d’attaque sur votre organization si elle est activée)

6 : Avertir (Activer la règle de réduction de la surface d’attaque, mais autoriser l’utilisateur final à contourner le bloc)

Pour exclure des fichiers et des dossiers des règles de réduction de la surface d’attaque, sélectionnez le paramètre Exclure les fichiers et les chemins des règles de réduction de la surface d’attaque et définissez l’option sur Activé. Sélectionnez Afficher et entrez chaque fichier ou dossier dans la colonne Nom de la valeur . Entrez 0 dans la colonne Valeur pour chaque élément.

Avertissement

N’utilisez pas de guillemets, car ils ne sont pas pris en charge pour la colonne Nom de la valeur ou la colonne Valeur . L’ID de règle ne doit pas avoir d’espaces de début ou de fin.

PowerShell

Avertissement

Si vous gérez vos ordinateurs et appareils avec Intune, Configuration Manager ou une autre plateforme de gestion au niveau de l’entreprise, le logiciel de gestion remplace tous les paramètres PowerShell en conflit au démarrage.

Tapez powershell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Tapez l’une des applets de commande suivantes. (Pour plus d’informations, telles que l’ID de règle, reportez-vous aux informations de référence sur les règles de réduction de la surface d’attaque.)

Tâche Applet de commande PowerShell Activer les règles de réduction de la surface d’attaque Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledActiver les règles de réduction de la surface d’attaque en mode audit Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeActiver les règles de réduction de la surface d’attaque en mode avertissement Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnActiver la réduction de la surface d’attaque Bloquer l’abus de pilotes signés vulnérables exploités Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledDésactiver les règles de réduction de la surface d’attaque Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledImportante

Vous devez spécifier l’état individuellement pour chaque règle, mais vous pouvez combiner des règles et des états dans une liste séparée par des virgules.

Dans l’exemple suivant, les deux premières règles sont activées, la troisième est désactivée et la quatrième règle est activée en mode audit :

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeVous pouvez également utiliser le

Add-MpPreferenceverbe PowerShell pour ajouter de nouvelles règles à la liste existante.Avertissement

Set-MpPreferenceremplace l’ensemble de règles existant. Si vous souhaitez ajouter à l’ensemble existant, utilisezAdd-MpPreferenceà la place. Vous pouvez obtenir la liste des règles et leur état actuel à l’aideGet-MpPreferencede .Pour exclure les fichiers et dossiers des règles de réduction de la surface d’attaque, utilisez l’applet de commande suivante :

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continuez à utiliser

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspour ajouter d’autres fichiers et dossiers à la liste.Importante

Utilisez

Add-MpPreferencepour ajouter ou ajouter des applications à la liste. L’utilisation de l’appletSet-MpPreferencede commande remplace la liste existante.

Articles connexes

- Informations de référence sur les règles de réduction de la surface d’attaque

- Évaluer la réduction de la surface d’attaque

- FAQ sur la réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.