Déployer le contrôle d’application d’accès conditionnel pour n’importe quelle application web en utilisant PingOne comme fournisseur d’identité (IdP)

Vous pouvez configurer des contrôles de session dans Microsoft Defender for Cloud Apps pour qu’ils fonctionnent avec n’importe quelle application web et tout fournisseur d’identité non-Microsoft. Cet article explique comment router les sessions d’application de PingOne vers Defender for Cloud Apps pour les contrôles de session en temps réel.

Pour cet article, nous allons utiliser l’application Salesforce comme exemple d’application web configurée pour utiliser Defender for Cloud Apps contrôles de session. Pour configurer d’autres applications, effectuez les mêmes étapes en fonction de leurs besoins.

Configuration requise

Votre organization doit disposer des licences suivantes pour utiliser le contrôle d’application à accès conditionnel :

- Une licence PingOne appropriée (requise pour l’authentification unique)

- Microsoft Defender for Cloud Apps

Une configuration d’authentification unique PingOne existante pour l’application à l’aide du protocole d’authentification SAML 2.0

Pour configurer des contrôles de session pour votre application à l’aide de PingOne comme fournisseur d’identité

Procédez comme suit pour router vos sessions d’application web de PingOne vers Defender for Cloud Apps.

Remarque

Vous pouvez configurer les informations d’authentification unique SAML de l’application fournies par PingOne à l’aide de l’une des méthodes suivantes :

- Option 1 : chargement du fichier de métadonnées SAML de l’application.

- Option 2 : fournir manuellement les données SAML de l’application.

Dans les étapes suivantes, nous allons utiliser l’option 2.

Étape 1 : Obtenir les paramètres d’authentification unique SAML de votre application

Étape 2 : Configurer Defender for Cloud Apps avec les informations SAML de votre application

Étape 3 : Créer une application personnalisée dans PingOne

Étape 4 : Configurer Defender for Cloud Apps avec les informations de l’application PingOne

Étape 5 : Terminer l’application personnalisée dans PingOne

Étape 6 : Obtenir les modifications apportées à l’application dans Defender for Cloud Apps

Étape 7 : Effectuer les modifications apportées à l’application

Étape 8 : Terminer la configuration dans Defender for Cloud Apps

Étape 1 : Obtenir les paramètres d’authentification unique SAML de votre application

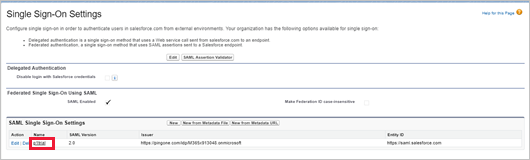

Dans Salesforce, accédez à Configuration>Paramètres>Identité>unique Sign-On Paramètres.

Sous Paramètres de Sign-On unique, sélectionnez le nom de votre configuration SAML 2.0 existante.

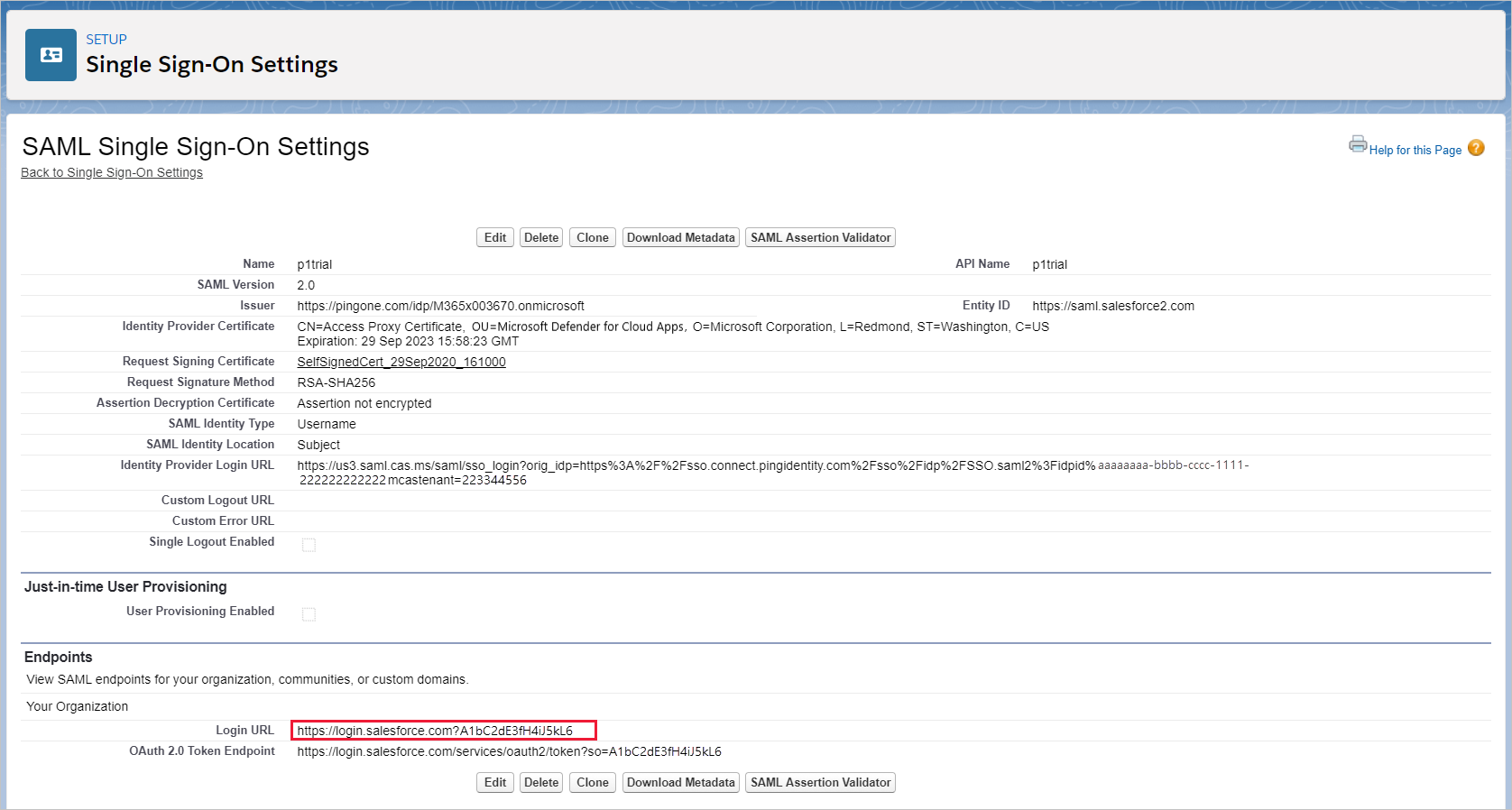

Dans la page Paramètre de l’authentification unique SAML, notez l’URL de connexion Salesforce. Vous en aurez besoin plus tard.

Remarque

Si votre application fournit un certificat SAML, téléchargez le fichier de certificat.

Étape 2 : Configurer Defender for Cloud Apps avec les informations SAML de votre application

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps.

Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel.

Sélectionnez +Ajouter, puis dans la fenêtre contextuelle, sélectionnez l’application que vous souhaitez déployer, puis sélectionnez Démarrer l’Assistant.

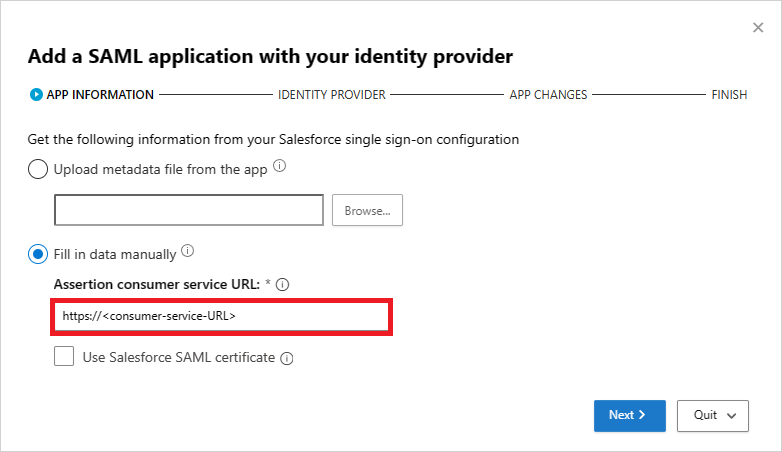

Dans la page INFORMATIONS SUR L’APPLICATION , sélectionnez Remplir les données manuellement, dans l’URL du service consommateur Assertion , entrez l’URL de connexion Salesforce que vous avez notée précédemment, puis sélectionnez Suivant.

Remarque

Si votre application fournit un certificat SAML, sélectionnez Utiliser <app_name> certificat SAML et chargez le fichier de certificat.

Étape 3 : Créer une application personnalisée dans PingOne

Avant de continuer, procédez comme suit pour obtenir des informations à partir de votre application Salesforce existante.

Dans PingOne, modifiez votre application Salesforce existante.

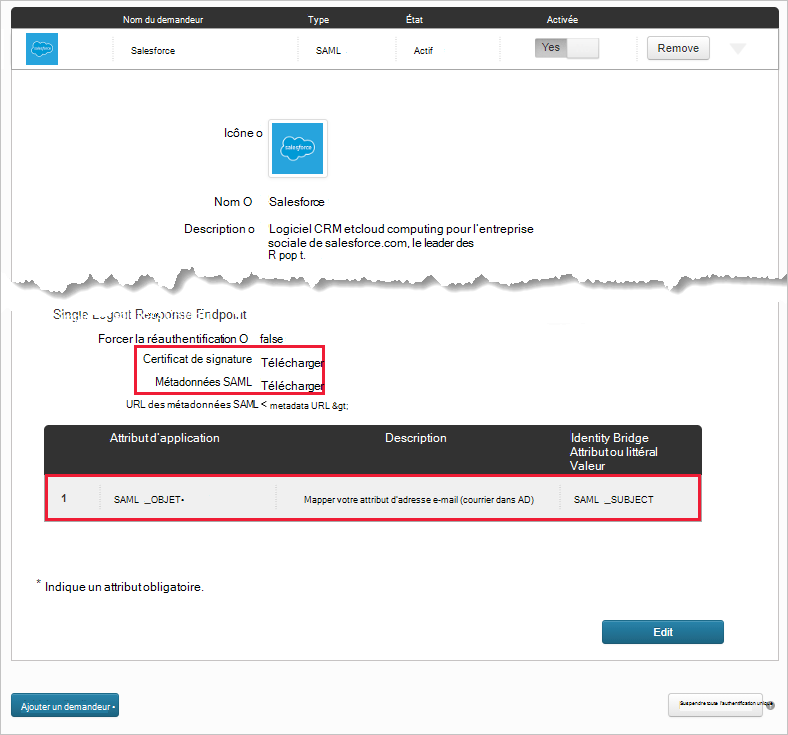

Sur la page Mappage des attributs SSO, notez l’attribut et la valeur SAML_SUBJECT, puis téléchargez le Certificat de signature et les fichiers de Métadonnées SAML.

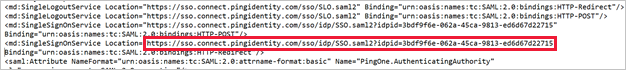

Ouvrez le fichier de métadonnées SAML et notez l’emplacement de PingOne SingleSignOnService. Vous en aurez besoin plus tard.

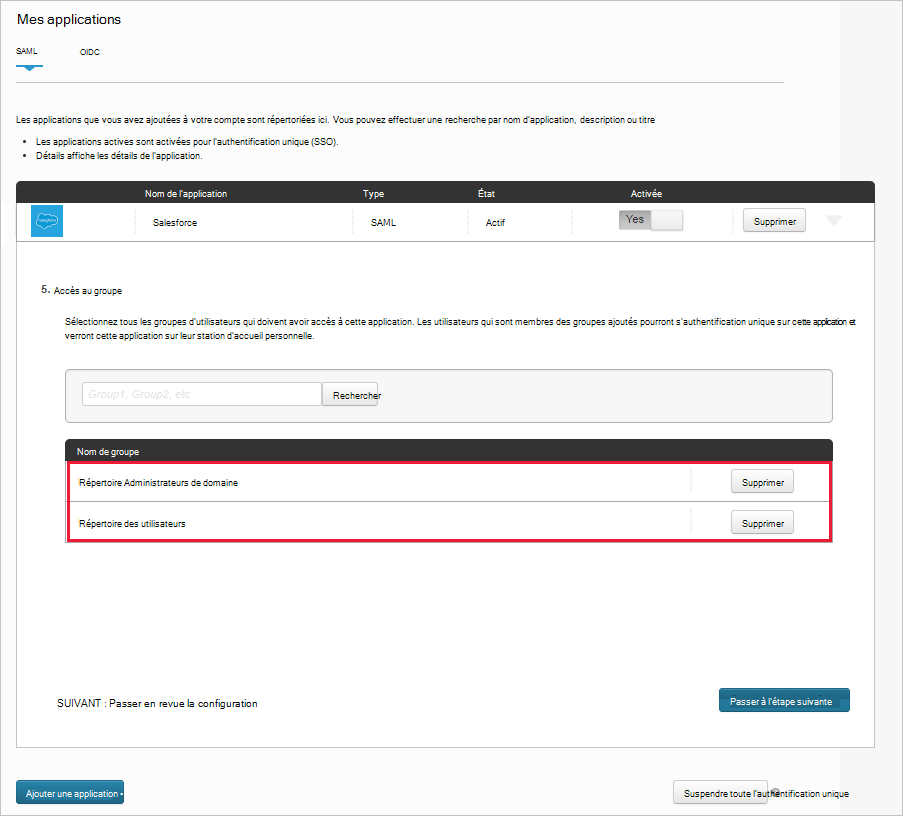

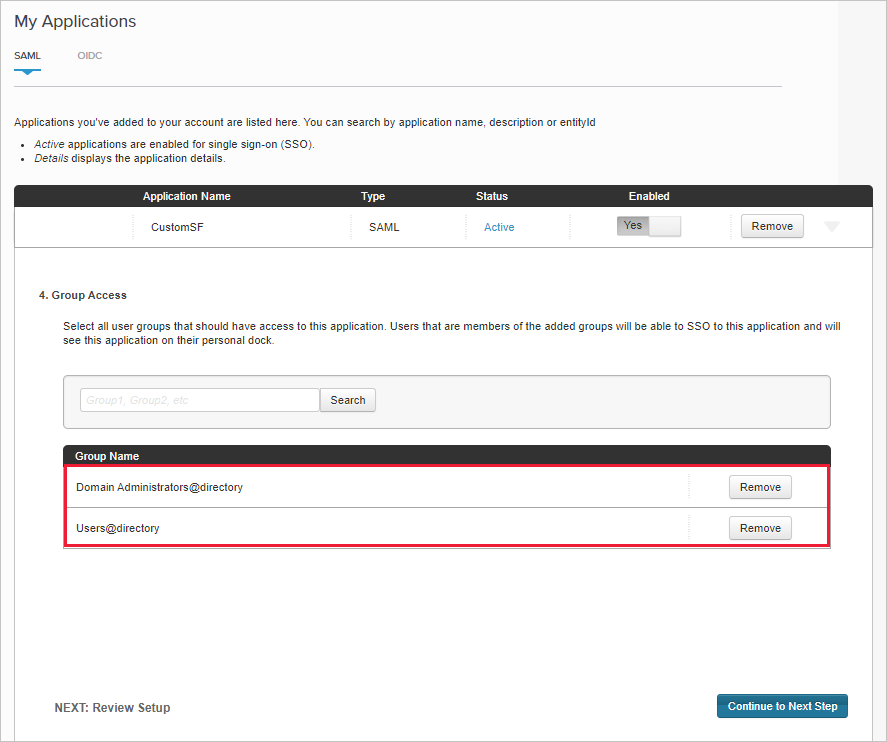

Dans la page Accès aux groupes, notez les groupes attribués.

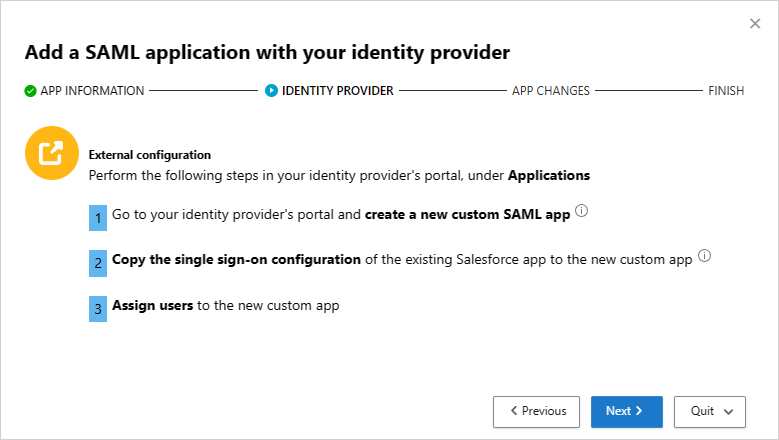

Utilisez ensuite les instructions de la page Ajouter une application SAML avec votre fournisseur d’identité pour configurer une application personnalisée dans le portail de votre fournisseur d’identité.

Remarque

La configuration d’une application personnalisée vous permet de tester l’application existante avec des contrôles d’accès et de session sans modifier le comportement actuel de votre organization.

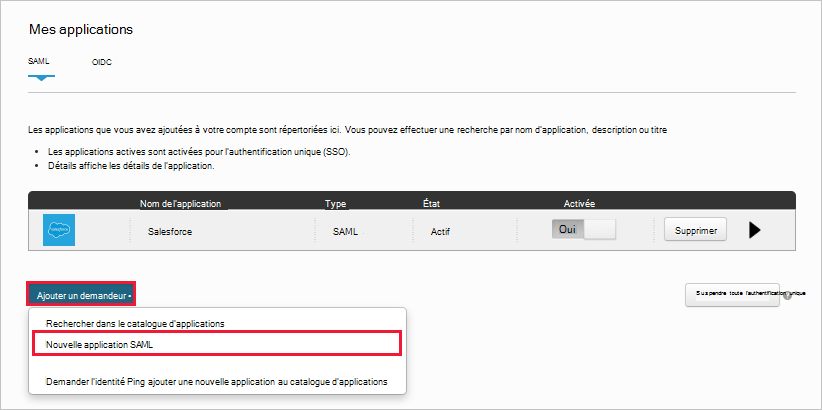

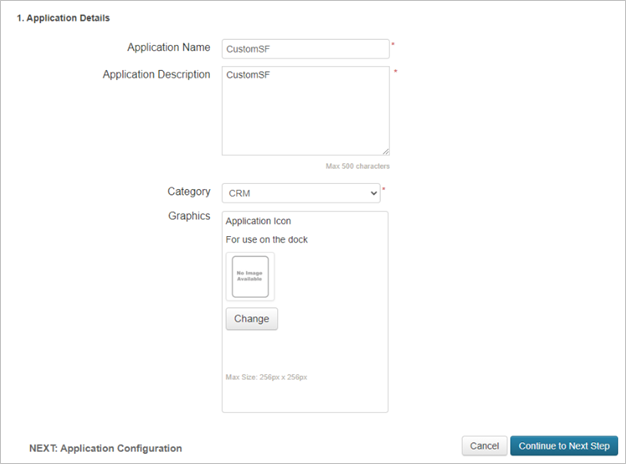

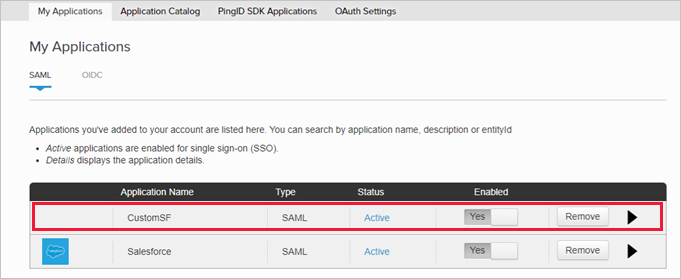

Créez une Nouvelle application SAML.

Dans la page Détails de l’application , remplissez le formulaire, puis sélectionnez Continuer jusqu’à l’étape suivante.

Conseil

Utilisez un nom d’application qui vous aidera à faire la distinction entre l’application personnalisée et l’application Salesforce existante.

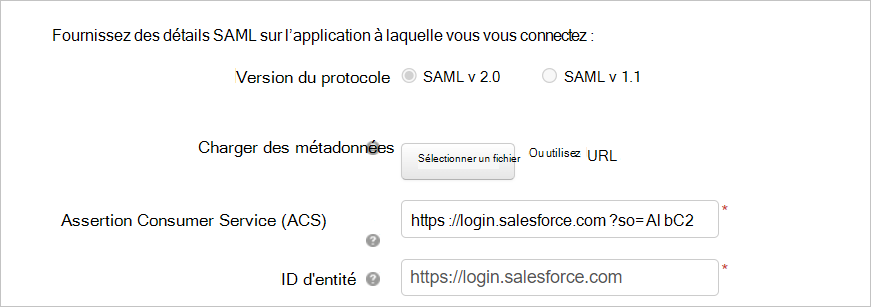

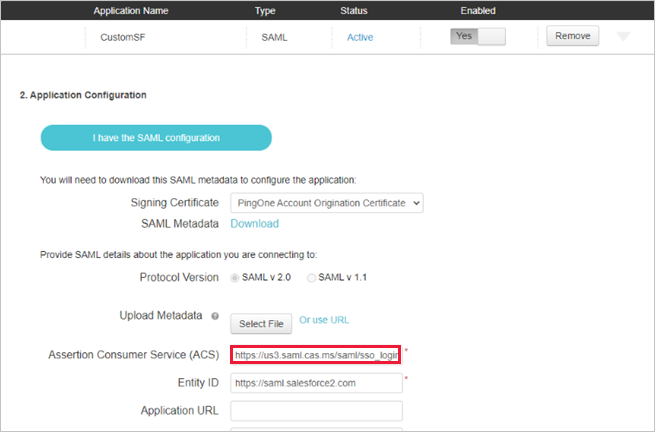

Dans la page Configuration de l’application , procédez comme suit, puis sélectionnez Continuer à l’étape suivante.

- Dans le champ Assertion Consumer Service (ACS), entrez l’URL de connexion Salesforce que vous avez notée précédemment.

- Dans le champ ID d’entité , entrez un ID unique commençant par

https://. Assurez-vous que cela est différent de la configuration de l’application Salesforce PingOne sortante. - Notez l’ID d’entité. Vous en aurez besoin plus tard.

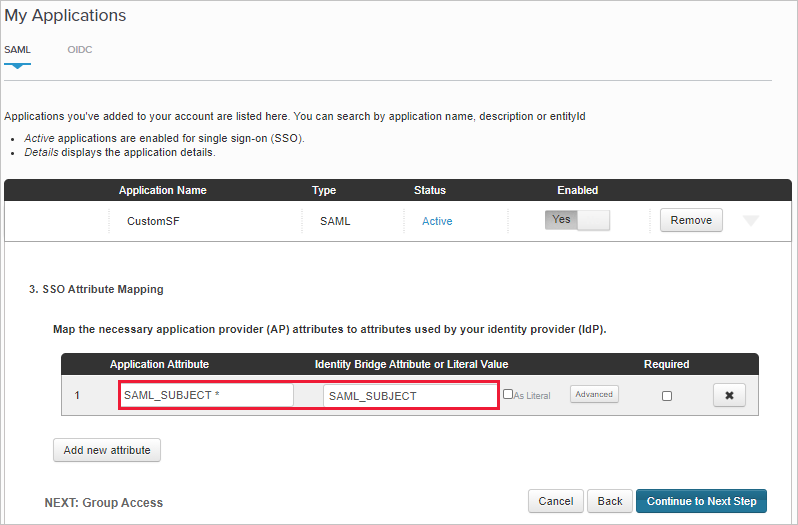

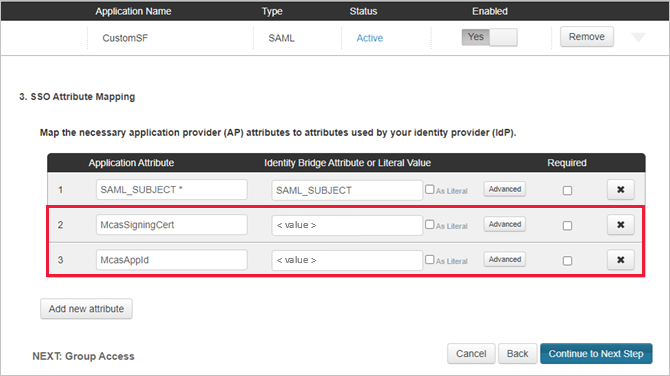

Dans la page Mappage des attributs de l’authentification unique, ajoutez l’attribut et la valeur SAML_SUBJECT de l’application Salesforce existante que vous avez notés précédemment, puis sélectionnez Continuer à l’étape suivante.

Dans la page Accès au groupe , ajoutez les groupes de l’application Salesforce que vous avez notés précédemment, puis terminez la configuration.

Étape 4 : Configurer Defender for Cloud Apps avec les informations de l’application PingOne

De retour dans la page Defender for Cloud Apps IDENTITY PROVIDER, sélectionnez Suivant pour continuer.

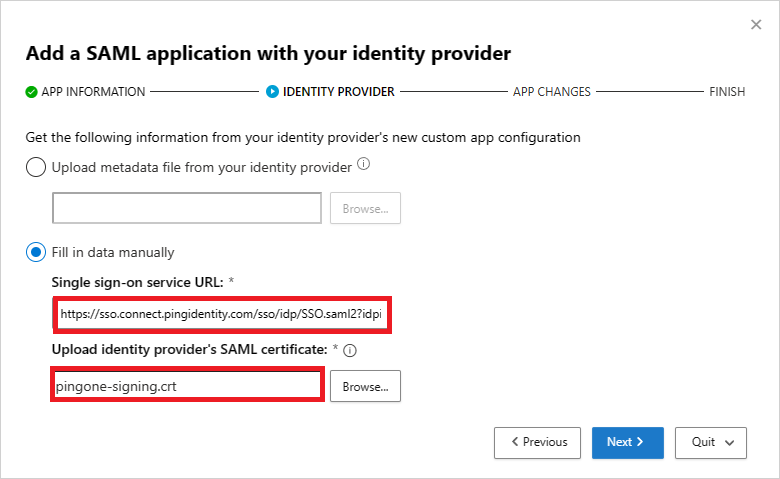

Sur la page suivante, sélectionnez Remplir les données manuellement, procédez comme suit, puis sélectionnez Suivant.

- Pour l’URL du service consommateur Assertion, entrez l’URL de connexion Salesforce que vous avez notée précédemment.

- Sélectionnez Charger le certificat SAML du fournisseur d’identité et chargez le fichier de certificat que vous avez téléchargé précédemment.

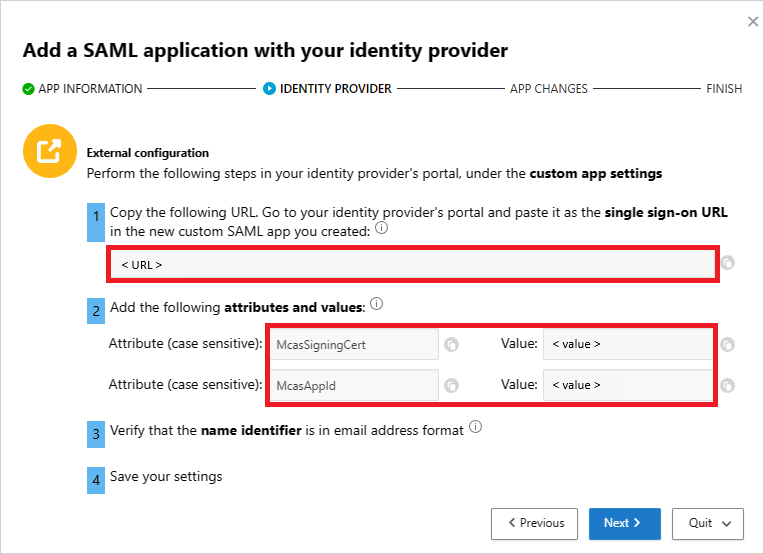

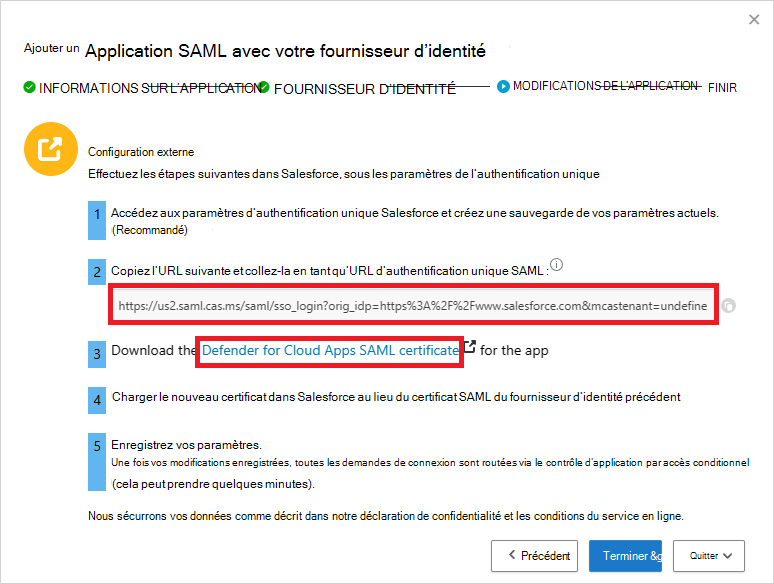

Dans la page suivante, notez les informations suivantes, puis sélectionnez Suivant. Vous aurez besoin des informations ultérieurement.

- URL d’authentification unique Defender pour Cloud Apps

- Attributs et valeurs de Defender pour Cloud Apps

Étape 5 : Terminer l’application personnalisée dans PingOne

Dans PingOne, recherchez et modifiez l’application Salesforce personnalisée.

Dans le champ Assertion Consumer Service (ACS), remplacez l’URL par la Defender for Cloud Apps URL d’authentification unique que vous avez notée précédemment, puis sélectionnez Suivant.

Ajoutez les attributs et valeurs Defender for Cloud Apps que vous avez notés précédemment aux propriétés de l’application.

Enregistrez vos paramètres.

Étape 6 : Obtenir les modifications apportées à l’application dans Defender for Cloud Apps

De retour dans la page Defender for Cloud Apps MODIFICATIONS DE L’APPLICATION, procédez comme suit, mais ne sélectionnez pas Terminer. Vous aurez besoin des informations ultérieurement.

- Copiez l’URL d’authentification unique SAML Defender for Cloud Apps

- Télécharger le certificat SAML Defender for Cloud Apps

Étape 7 : Effectuer les modifications apportées à l’application

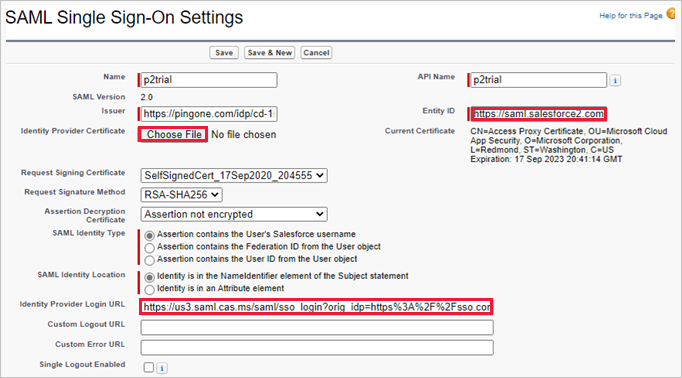

Dans Salesforce, accédez à Configuration>Paramètres>Identité>unique Sign-On Paramètres, puis procédez comme suit :

Recommandé : créez une sauvegarde de vos paramètres actuels.

Remplacez la valeur du champ Identity Provider Login URL (URL de connexion du fournisseur d’identité) par l’URL d’authentification unique SAML Defender for Cloud Apps que vous avez notée précédemment.

Chargez le certificat SAML Defender for Cloud Apps que vous avez téléchargé précédemment.

Remplacez la valeur du champ ID de l’entité par l’ID de l’entité d’application personnalisée PingOne que vous avez noté précédemment.

Sélectionnez Enregistrer.

Remarque

Le certificat SAML Defender for Cloud Apps est valide pendant un an. Après son expiration, un nouveau certificat doit être généré.

Étape 8 : Terminer la configuration dans Defender for Cloud Apps

- De retour dans la page Defender for Cloud Apps MODIFICATIONS DE L’APPLICATION, sélectionnez Terminer. Une fois l’Assistant terminé, toutes les demandes de connexion associées à cette application sont routées via le contrôle d’application à accès conditionnel.

Contenu connexe

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.