Comment Defender for Cloud Apps contribue à protéger votre environnement Microsoft 365

En tant que suite de productivité majeure fournissant des outils cloud de stockage de fichiers, de collaboration, de décisionnel et crm, Microsoft 365 permet à vos utilisateurs de partager leurs documents entre vos organization et partenaires de manière rationalisée et efficace. L’utilisation de Microsoft 365 peut exposer vos données sensibles non seulement en interne, mais également à des collaborateurs externes, ou pire encore les rendre accessibles au public via un lien partagé. De tels incidents peuvent se produire en raison d’un acteur malveillant ou d’un employé non conscient. Microsoft 365 fournit également un grand écosystème d’application tierce pour aider à améliorer la productivité. L’utilisation de ces applications peut exposer vos organization au risque d’applications malveillantes ou d’utilisation d’applications avec des autorisations excessives.

La connexion de Microsoft 365 à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs, fournit une détection des menaces à l’aide de détections d’anomalies basées sur le Machine Learning, des détections de protection des informations (telles que la détection du partage d’informations externes), active des contrôles de correction automatisés et détecte les menaces provenant d’applications tierces activées dans votre organization.

Defender for Cloud Apps s’intègre directement aux journaux d’audit de Microsoft 365 et fournit une protection pour tous les services pris en charge. Pour obtenir la liste des services pris en charge, consultez Services Microsoft 365 qui prennent en charge l’audit.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Améliorations apportées à l’analyse des fichiers pour Microsoft 365

Defender for Cloud Apps a ajouté de nouvelles améliorations à l’analyse des fichiers pour SharePoint et OneDrive :

Vitesse d’analyse en quasi-temps réel plus rapide pour les fichiers dans SharePoint et OneDrive.

Meilleure identification pour le niveau d’accès d’un fichier dans SharePoint : le niveau d’accès aux fichiers dans SharePoint sera marqué par défaut comme Interne et non comme Privé (étant donné que chaque fichier dans SharePoint est accessible par le propriétaire du site, et pas seulement par le propriétaire du fichier).

Remarque

Cette modification peut avoir un impact sur vos stratégies de fichiers (si une stratégie de fichier recherche des fichiers internes ou privés dans SharePoint).

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- Applications tierces malveillantes

- Programme malveillant

- Hameçonnage

- Rançongiciel

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud

- Découvrir et gérer les applications OAuth qui ont accès à votre environnement

- Appliquer la protection contre la perte de données et les stratégies de conformité pour les données stockées dans le cloud

- Limiter l’exposition des données partagées et appliquer les stratégies de collaboration

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Contrôler Microsoft 365 avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance Microsoft 365 suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des données |

OneDrive : - Hériter des autorisations de dossier parent - Rendre le fichier/dossier privé - Mettre le fichier/dossier en quarantaine administrateur - Placer le fichier/dossier en quarantaine de l’utilisateur - Fichier/dossier corbeille - Supprimer un collaborateur spécifique - Supprimer les collaborateurs externes sur le fichier/dossier - Appliquer Protection des données Microsoft Purview étiquette de confidentialité - Supprimer Protection des données Microsoft Purview étiquette de confidentialité SharePoint : - Hériter des autorisations de dossier parent - Rendre le fichier/dossier privé - Mettre le fichier/dossier en quarantaine administrateur - Placer le fichier/dossier en quarantaine de l’utilisateur - Placer le fichier/dossier en quarantaine de l’utilisateur et ajouter des autorisations de propriétaire - Fichier/dossier corbeille - Supprimer les collaborateurs externes sur le fichier/dossier - Supprimer un collaborateur spécifique - Appliquer Protection des données Microsoft Purview étiquette de confidentialité - Supprimer Protection des données Microsoft Purview étiquette de confidentialité |

| Gouvernance des utilisateurs | - Avertir l’utilisateur d’une alerte (via Microsoft Entra ID) - Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

| Gouvernance des applications OAuth | - Révoquer l’autorisation d’application OAuth |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Microsoft 365 en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

intégration Defender for Cloud Apps à Microsoft 365

Defender for Cloud Apps prend en charge la plateforme dédiée Microsoft 365 héritée ainsi que les dernières offres des services Microsoft 365, communément appelée famille de versions vNext de Microsoft 365.

Dans certains cas, une version de service vNext diffère légèrement au niveau de l’administration et de la gestion de l’offre Microsoft 365 standard.

Journalisation d'audit

Defender for Cloud Apps s’intègre directement aux journaux d’audit de Microsoft 365 et reçoit tous les événements audités de tous les services pris en charge. Pour obtenir la liste des services pris en charge, consultez Services Microsoft 365 qui prennent en charge l’audit.

La journalisation d’audit de l’administrateur Exchange, qui est activée par défaut dans Microsoft 365, enregistre un événement dans le journal d’audit Microsoft 365 lorsqu’un administrateur (ou un utilisateur auquel des privilèges d’administration ont été attribués) apporte une modification à votre Exchange Online organization. Les modifications apportées à l’aide du Centre d’administration Exchange ou en exécutant une applet de commande dans Windows PowerShell sont consignées dans le journal d’audit de l’administrateur Exchange. Pour plus d’informations sur la journalisation d’audit de l’administrateur dans Exchange, voir Journalisation d’audit de l’administrateur.

Les événements d’Exchange, Power BI et Teams s’affichent uniquement après la détection des activités de ces services dans le portail.

Les déploiements multigéographiques ne sont pris en charge que pour OneDrive

intégration Microsoft Entra

Si votre Microsoft Entra ID est configuré pour se synchroniser automatiquement avec les utilisateurs de votre environnement local Active Directory, les paramètres de l’environnement local remplacent les paramètres Microsoft Entra et l’utilisation de l’action Suspendre la gouvernance des utilisateurs est annulée.

Pour les activités de connexion Microsoft Entra, Defender for Cloud Apps expose uniquement les activités de connexion interactives et les activités de connexion à partir de protocoles hérités tels qu’ActiveSync. Les activités de connexion non interactives peuvent être consultées dans le journal d’audit Microsoft Entra.

Si les applications Office sont activées, les groupes qui font partie de Microsoft 365 sont également importés dans Defender for Cloud Apps à partir des applications Office spécifiques, par exemple, si SharePoint est activé, les groupes Microsoft 365 sont également importés en tant que groupes SharePoint.

Prise en charge de la mise en quarantaine

Dans SharePoint et OneDrive, Defender for Cloud Apps prend en charge la mise en quarantaine des utilisateurs uniquement pour les fichiers des bibliothèques de documents partagés (SharePoint Online) et les fichiers de la bibliothèque Documents (OneDrive Entreprise).

Dans SharePoint, Defender for Cloud Apps prend en charge les tâches de mise en quarantaine uniquement pour les fichiers dont le chemin d’accès est documents partagés en anglais.

Connecter Microsoft 365 à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Microsoft 365 existant à l’aide de l’API du connecteur d’application. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de Microsoft 365. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège Microsoft 365, consultez Protéger Microsoft 365.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Configuration requise:

Vous devez disposer d’au moins une licence Microsoft 365 attribuée pour connecter Microsoft 365 à Defender for Cloud Apps.

Pour activer la surveillance des activités Microsoft 365 dans Defender for Cloud Apps, vous devez activer l’audit dans Microsoft Purview.

La journalisation d’audit des boîtes aux lettres Exchange doit être activée pour chaque boîte aux lettres utilisateur avant que l’activité de l’utilisateur dans Exchange Online soit journalisée. Voir Activités de boîte aux lettres Exchange.

Vous devez activer l’audit dans Power BI pour obtenir les journaux d’activité. Une fois l’audit activé, Defender for Cloud Apps commence à obtenir les journaux (avec un délai de 24 à 72 heures).

Vous devez activer l’audit dans Dynamics 365 pour obtenir les journaux à partir de là. Une fois l’audit activé, Defender for Cloud Apps commence à obtenir les journaux (avec un délai de 24 à 72 heures).

Pour connecter Microsoft 365 à Defender for Cloud Apps :

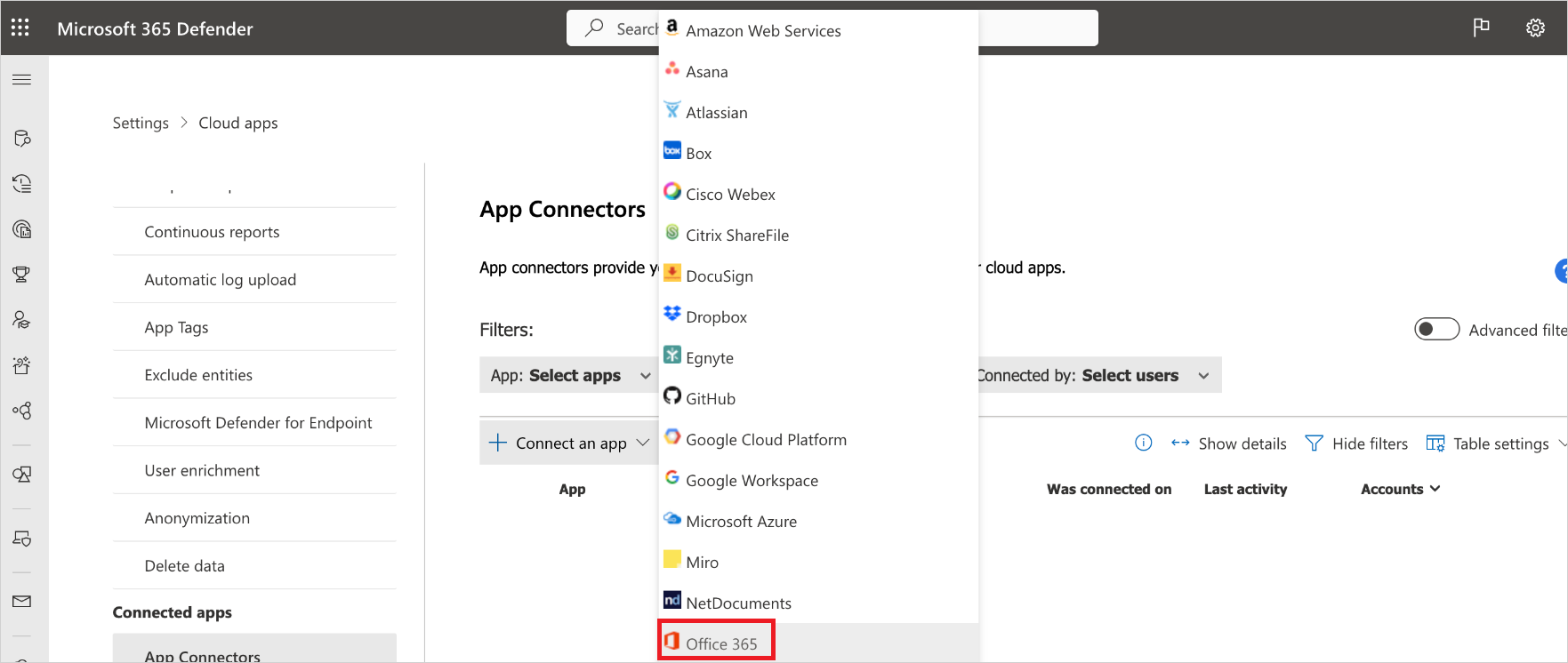

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis Microsoft 365.

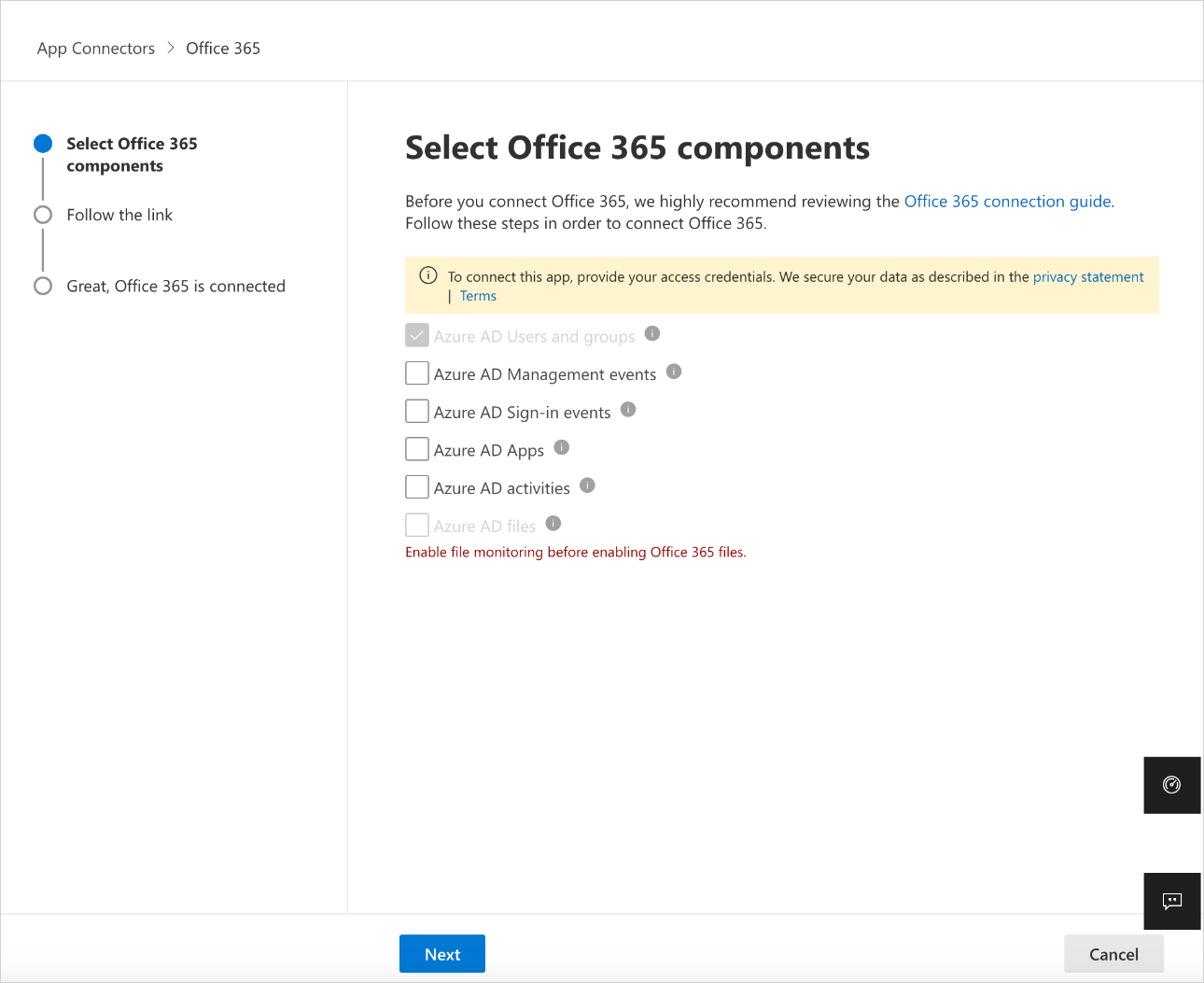

Dans la page Sélectionner les composants Microsoft 365 , sélectionnez les options dont vous avez besoin, puis sélectionnez Se connecter.

Remarque

- Pour une protection optimale, nous vous recommandons de sélectionner tous les composants Microsoft 365.

- Le composant de fichiers Azure AD nécessite le composant d’activités Azure AD et Defender for Cloud Apps surveillance des fichiers (Paramètres Fichiers>Cloud Apps>>Activer la surveillance des fichiers).

Dans la page Suivre le lien , sélectionnez Connecter Microsoft 365.

Une fois Microsoft 365 affiché comme étant connecté, sélectionnez Terminé.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Les données de la gestion de la posture de sécurité SaaS (SSPM) sont affichées dans le portail Microsoft Defender sur la page Degré de sécurité. Pour plus d’informations, consultez Gestion de la posture de sécurité pour les applications SaaS.

Remarque

Après avoir connecté Microsoft 365, vous verrez les données d’une semaine en arrière, y compris toutes les applications tierces connectées à Microsoft 365 qui tirent des API. Pour les applications tierces qui n’extrayaient pas d’API avant la connexion, vous voyez des événements à partir du moment où vous connectez Microsoft 365, car Defender for Cloud Apps active toutes les API qui étaient désactivées par défaut.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.