Comment Defender for Cloud Apps contribue à protéger votre environnement GitHub Enterprise

GitHub Enterprise Cloud est un service qui permet aux organisations de stocker et de gérer leur code, ainsi que de suivre et de contrôler les modifications apportées à leur code. En plus des avantages de la création et de la mise à l’échelle de référentiels de code dans le cloud, les ressources les plus critiques de votre organization peuvent être exposées à des menaces. Les ressources exposées incluent des dépôts avec des informations potentiellement sensibles, des détails de collaboration et de partenariat, etc. La prévention de l’exposition de ces données nécessite une surveillance continue pour empêcher les acteurs malveillants ou les initiés ignorant la sécurité d’exfiltrer des informations sensibles.

La connexion de GitHub Enterprise Cloud à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos utilisateurs et permet de détecter les menaces pour les comportements anormaux.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Gestion de la posture de sécurité SaaS

Pour afficher les recommandations de posture de sécurité pour GitHub dans Microsoft Secure Score, créez un connecteur d’API via l’onglet Connecteurs , avec les autorisations Propriétaire et Entreprise . Dans Niveau de sécurité, sélectionnez Actions recommandées et filtrez par Produit = GitHub.

Par exemple, les recommandations pour GitHub sont les suivantes :

- Activer l’authentification multifacteur (MFA)

- Activer l’authentification unique (SSO)

- Désactivez « Autoriser les membres à modifier la visibilité du dépôt pour cette organization »

- Désactiver les « membres disposant d’autorisations d’administrateur pour les dépôts peuvent supprimer ou transférer des dépôts »

Si un connecteur existe déjà et que vous ne voyez pas encore de recommandations GitHub, actualisez la connexion en déconnectant le connecteur d’API, puis en le reconnectant avec les autorisations Propriétaire et Entreprise .

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Protéger GitHub en temps réel

Passez en revue nos meilleures pratiques pour la sécurisation et la collaboration avec les utilisateurs externes.

Connecter GitHub Enterprise Cloud à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre organization GitHub Enterprise Cloud existant à l’aide des API App Connector. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de GitHub Enterprise Cloud de votre organization. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège GitHub Enterprise Cloud, consultez Protéger GitHub Enterprise.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Configuration requise

- Votre organization doit disposer d’une licence GitHub Enterprise Cloud.

- Le compte GitHub utilisé pour la connexion à Defender for Cloud Apps doit disposer des autorisations de propriétaire pour votre organization.

- Pour les fonctionnalités SSPM, le compte fourni doit être le propriétaire du compte d’entreprise.

- Pour vérifier les propriétaires de votre organization, accédez à la page de votre organization, sélectionnez Personnes, puis filtrez par Propriétaire.

Vérifier vos domaines GitHub

La vérification de vos domaines est facultative. Toutefois, nous vous recommandons vivement de vérifier vos domaines afin que Defender for Cloud Apps puissent faire correspondre les e-mails de domaine des membres de votre organization GitHub à leur utilisateur Azure Active Directory correspondant.

Ces étapes peuvent être effectuées indépendamment des étapes Configurer GitHub Enterprise Cloud et peuvent être ignorées si vous avez déjà vérifié vos domaines.

Mettez à niveau votre organization vers les conditions d’utilisation de l’entreprise.

Vérifiez les domaines de votre organization.

Remarque

Veillez à vérifier chacun des domaines managés répertoriés dans vos paramètres de Defender for Cloud Apps. Pour afficher vos domaines managés, accédez au portail Microsoft Defender, puis sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Système, choisissez Détails de l’organisation, puis accédez à la section Domaines managés .

Configurer GitHub Enterprise Cloud

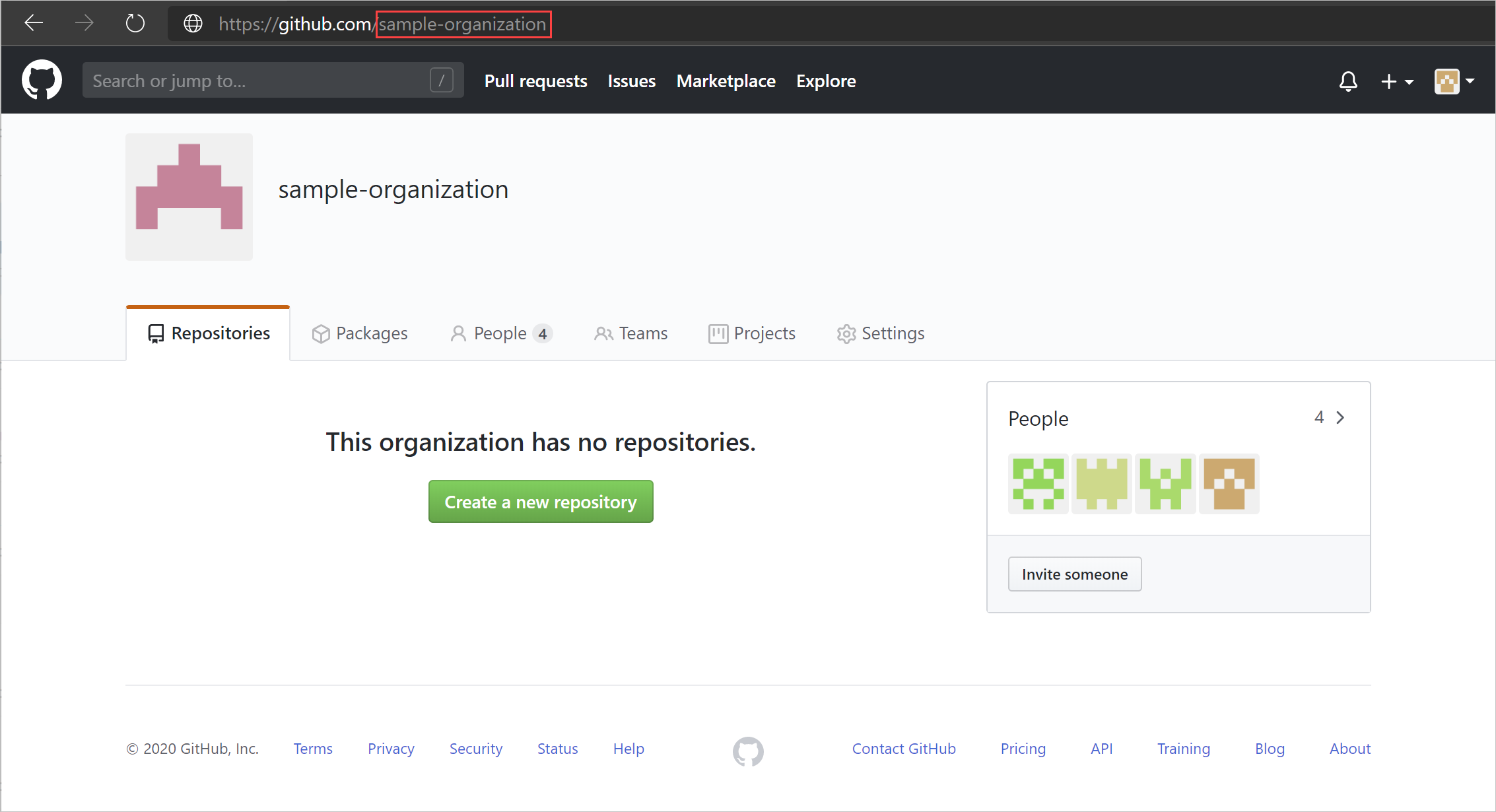

Recherchez le nom de connexion de votre organization. Dans GitHub, accédez à la page de votre organization et, à partir de l’URL, notez votre nom de connexion organization, vous en aurez besoin ultérieurement.

Remarque

La page aura une URL telle que

https://github.com/<your-organization>. Par exemple, si la page de votre organization esthttps://github.com/sample-organization, le nom de connexion de l’organization est organization.

Créez un Application OAuth pour Defender for Cloud Apps connecter votre organization GitHub. Répétez cette étape pour chaque organization connecté supplémentaire.

Remarque

Si vous avez activé les fonctionnalités d’aperçu et la gouvernance des applications, utilisez la page Gouvernance des applications au lieu de la page Applications OAuth pour effectuer cette procédure.

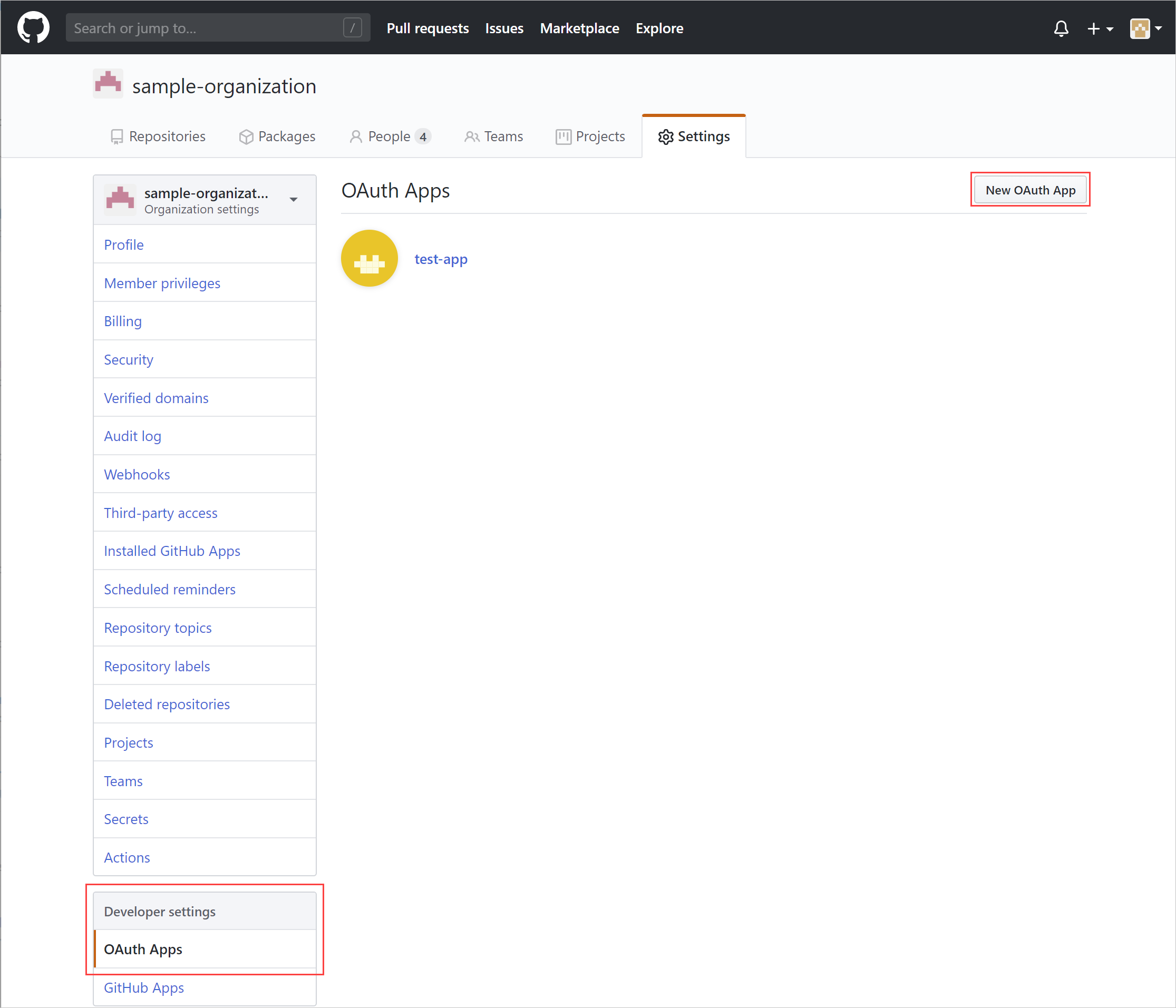

Accédez à Paramètres>Paramètres du développeur, sélectionnez Applications OAuth, puis inscrire une application. Si vous avez déjà des applications OAuth, sélectionnez Nouveau Application OAuth.

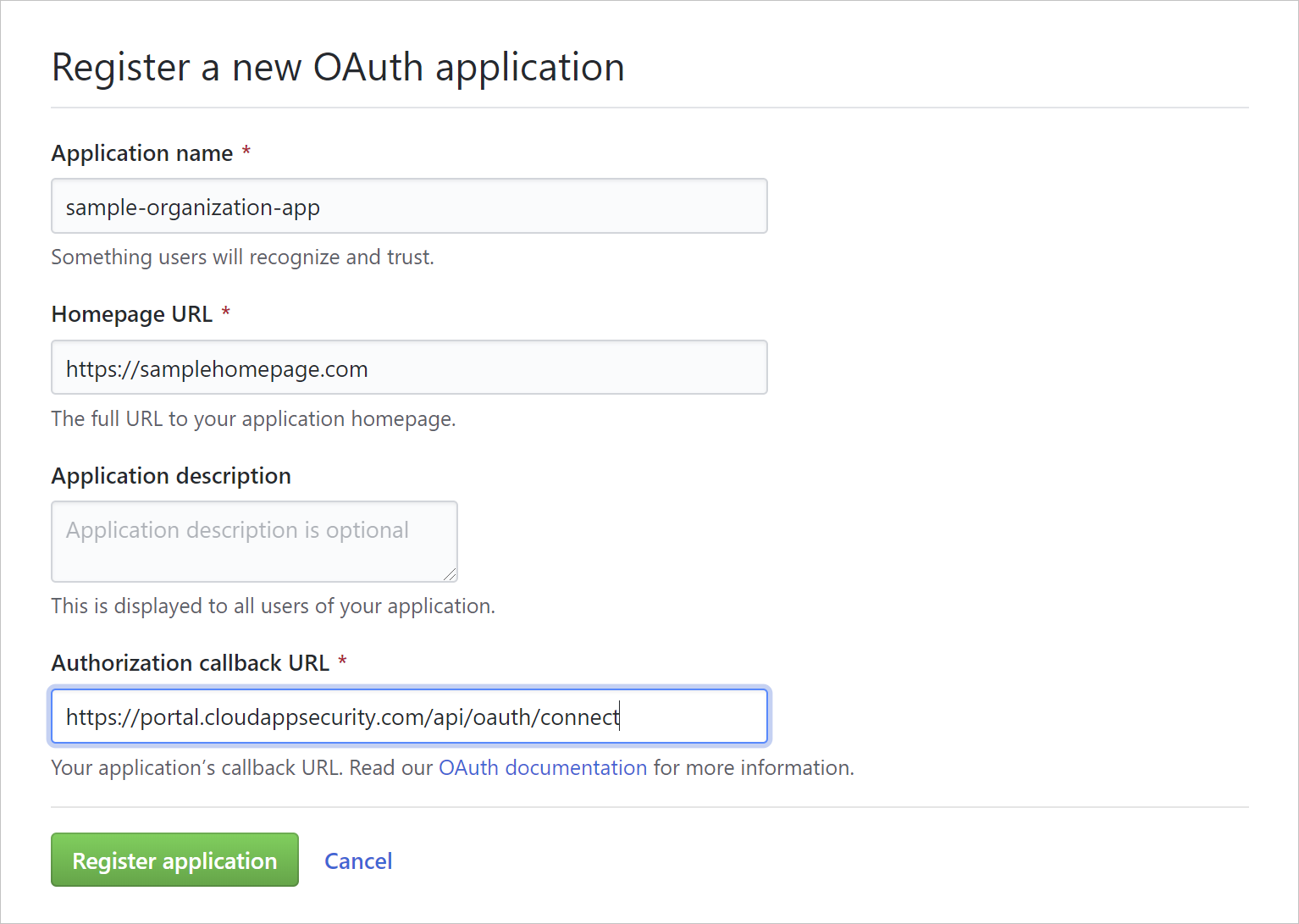

Renseignez les détails Inscrire une nouvelle application OAuth , puis sélectionnez Inscrire l’application.

- Dans la zone Nom de l’application, entrez un nom pour l’application.

- Dans la zone URL de la page d’accueil , entrez l’URL de la page d’accueil de l’application.

- Dans la zone URL de rappel d’autorisation , entrez la valeur suivante :

https://portal.cloudappsecurity.com/api/oauth/connect.

Remarque

- Pour les clients du secteur public des États-Unis, entrez la valeur suivante :

https://portal.cloudappsecuritygov.com/api/oauth/connect - Pour les clients US Government GCC High, entrez la valeur suivante :

https://portal.cloudappsecurity.us/api/oauth/connect

Remarque

- Les applications appartenant à un organization ont accès aux applications du organization. Pour plus d’informations, consultez À propos des restrictions d’accès Application OAuth.

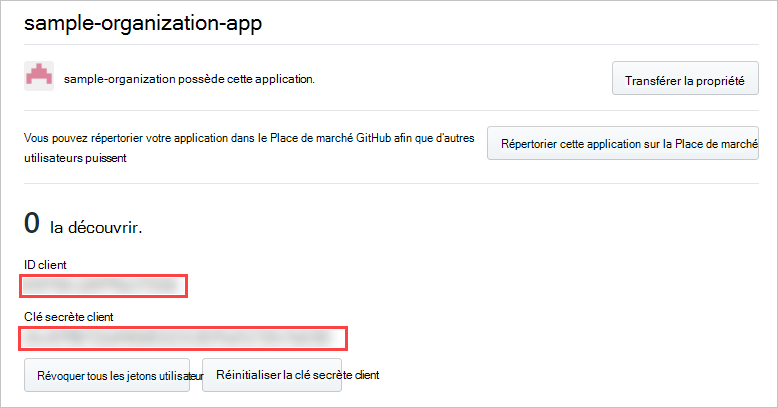

Accédez à Paramètres>Applications OAuth, sélectionnez le Application OAuth que vous venez de créer, puis notez son ID client et sa clé secrète client.

Configurer Defender for Cloud Apps

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis GitHub.

Dans la fenêtre suivante, donnez un nom descriptif au connecteur, puis sélectionnez Suivant.

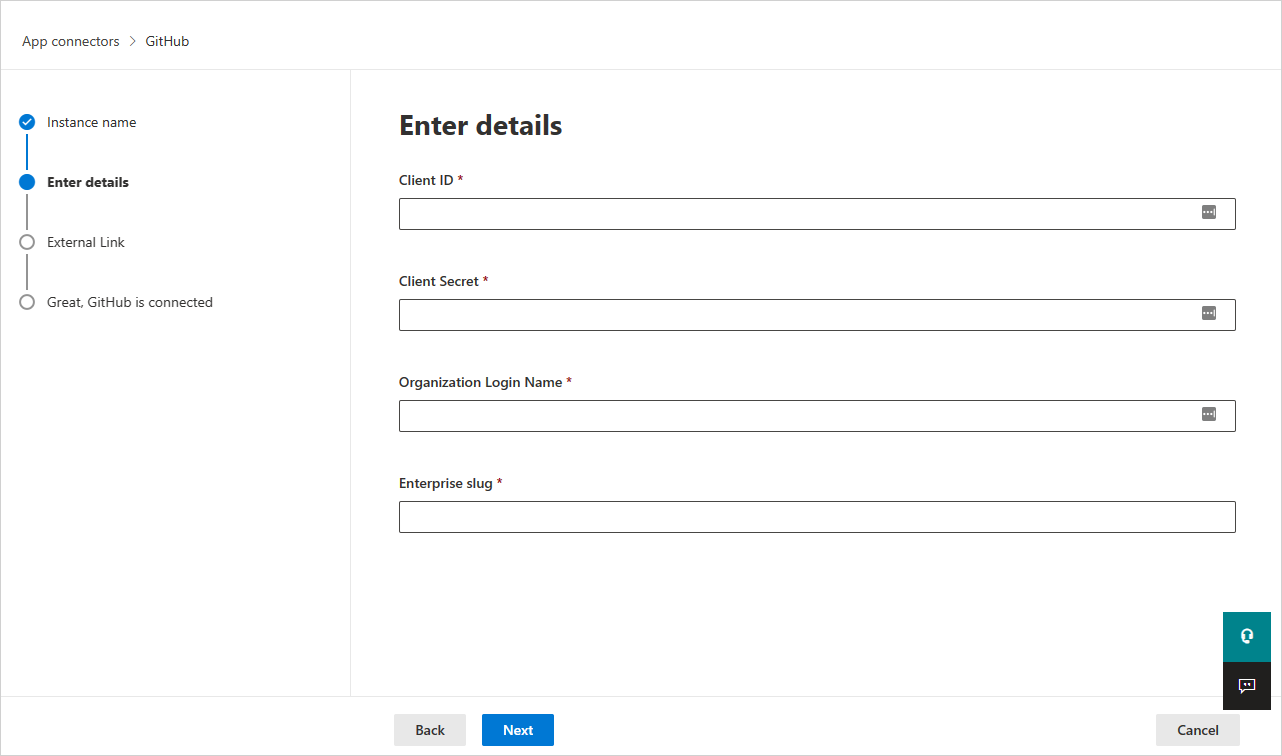

Dans la fenêtre Entrer les détails, renseignezl’ID client, la clé secrète client et le nom de connexion de l’organisation que vous avez notés précédemment.

Pour enterprise slug, également appelé nom d’entreprise, est nécessaire pour prendre en charge les fonctionnalités SSPM. Pour trouver le slug d’entreprise :

- Sélectionnez l’image profil GitHub ->vos entreprises.

- Sélectionnez votre compte d’entreprise et choisissez le compte auquel vous souhaitez vous connecter Microsoft Defender for Cloud Apps.

- Vérifiez que l’URL est le slug d’entreprise. Par instance, dans cet exemple

https://github.com/enterprises/testEnterprise, testEnterprise est le slug d’entreprise.

Sélectionnez Suivant.

Sélectionnez Connecter GitHub.

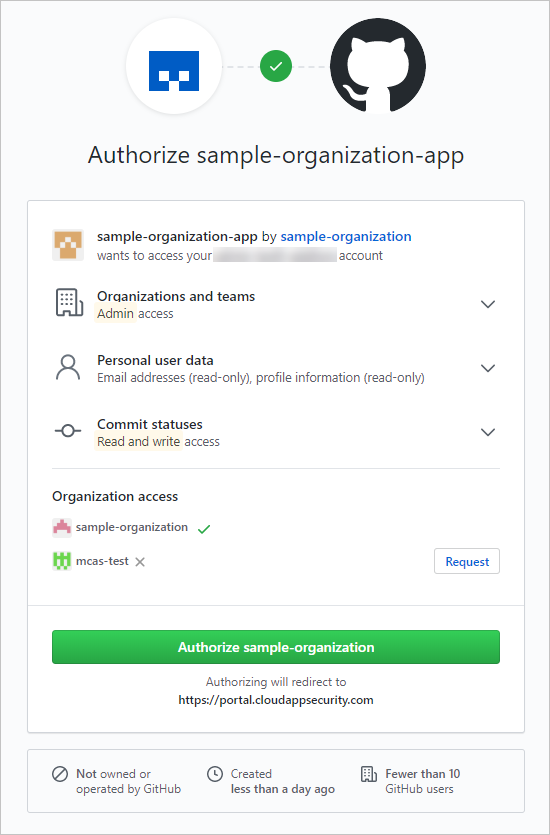

La page de connexion GitHub s’ouvre. Si nécessaire, entrez vos informations d’identification d’administrateur GitHub pour autoriser Defender for Cloud Apps accès à l’instance GitHub Enterprise Cloud de votre équipe.

Demandez organization accès et autorisez l’application à accorder Defender for Cloud Apps accès à votre organization GitHub. Defender for Cloud Apps nécessite les étendues OAuth suivantes :

- admin :org : requis pour la synchronisation du journal d’audit de votre organization

- read :user et user :email : requis pour la synchronisation des membres de votre organization

- repo :status : requis pour la synchronisation des événements liés au dépôt dans le journal d’audit

- admin :enterprise : requis pour les fonctionnalités SSPM, notez que l’utilisateur fourni doit être le propriétaire du compte d’entreprise.

Pour plus d’informations sur les étendues OAuth, consultez Présentation des étendues pour les applications OAuth.

De retour dans la console Defender for Cloud Apps, vous devez recevoir un message indiquant que GitHub a été correctement connecté.

Utilisez votre propriétaire d’organisation GitHub pour accorder organization accès à l’application OAuth créée sous les paramètres d’accès tiers GitHub. Pour plus d’informations, consultez la documentation GitHub.

Le propriétaire d’organisation trouvera la demande à partir de l’application OAuth uniquement après avoir connecté GitHub à Defender for Cloud Apps.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté GitHub Enterprise Cloud, vous recevez des événements pendant 7 jours avant la connexion.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.