Comment Defender for Cloud Apps contribue à protéger votre environnement Dropbox

En tant qu’outil de collaboration et de stockage de fichiers cloud, Dropbox permet à vos utilisateurs de partager leurs documents entre vos organization et partenaires de manière rationalisée et efficace. L’utilisation de Dropbox peut exposer vos données sensibles non seulement en interne, mais également à des collaborateurs externes, ou pire encore les rendre accessibles au public via un lien partagé. Ces incidents peuvent être causés par des acteurs malveillants ou par des employés non conscients.

La connexion de Dropbox à Defender for Cloud Apps vous offre des insights améliorés sur les activités de vos utilisateurs, fournit une détection des menaces à l’aide de détections d’anomalies basées sur le Machine Learning, des détections de protection des informations telles que la détection du partage d’informations externes et l’activation de contrôles de correction automatisés.

Remarque

Dropbox a apporté des modifications à la façon dont les dossiers partagés sont stockés. L’analyse sera mise à jour en temps voulu pour inclure ces espaces Teams.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- Programme malveillant

- Rançongiciel

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud

- Appliquer la protection contre la perte de données et les stratégies de conformité pour les données stockées dans le cloud

- Limiter l’exposition des données partagées et appliquer les stratégies de collaboration

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Contrôler Dropbox avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Détection de programmes malveillants Plusieurs tentatives de connexion infructueuses Détection des rançongiciels Activités de suppression de fichier inhabituelles Activités de partage de fichiers inhabituelles Activités de téléchargement de fichiers multiples inhabituelles |

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque Téléchargement en masse par un seul utilisateur Activité potentielle de ransomware |

| Modèle de stratégie de fichier | Détecter un fichier partagé avec un domaine non autorisé Détecter un fichier partagé avec des adresses e-mail personnelles Détecter des fichiers avec piI/PCI/PHI |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance Dropbox suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des données | - Supprimer le lien partagé direct - Envoyer le digest de violation DLP aux propriétaires de fichiers - Fichier Corbeille |

| Gouvernance des utilisateurs | - Avertir l’utilisateur d’une alerte (via Microsoft Entra ID) - Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Dropbox en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Gestion de la posture de sécurité SaaS

Connectez Dropbox pour obtenir automatiquement des recommandations de posture de sécurité pour Dropbox dans Microsoft Secure Score. Dans Degré de sécurité, sélectionnez Actions recommandées et filtrez par Product = Dropbox. Dropbox prend en charge les recommandations de sécurité pour activer le délai d’expiration de session web pour les utilisateurs web.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Connecter Dropbox à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Dropbox existant à l’aide des API de connecteur. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de Dropbox. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège Dropbox, consultez Protéger Dropbox.

Étant donné que Dropbox permet d’accéder aux fichiers à partir de liens partagés sans se connecter, Defender for Cloud Apps inscrit ces utilisateurs en tant qu’utilisateurs non authentifiés. Si vous voyez des utilisateurs Dropbox non authentifiés, cela peut indiquer des utilisateurs qui ne proviennent pas de votre organization, ou il peut s’agir d’utilisateurs reconnus au sein de votre organization qui ne se sont pas connectés.

Pour connecter Dropbox à Defender for Cloud Apps

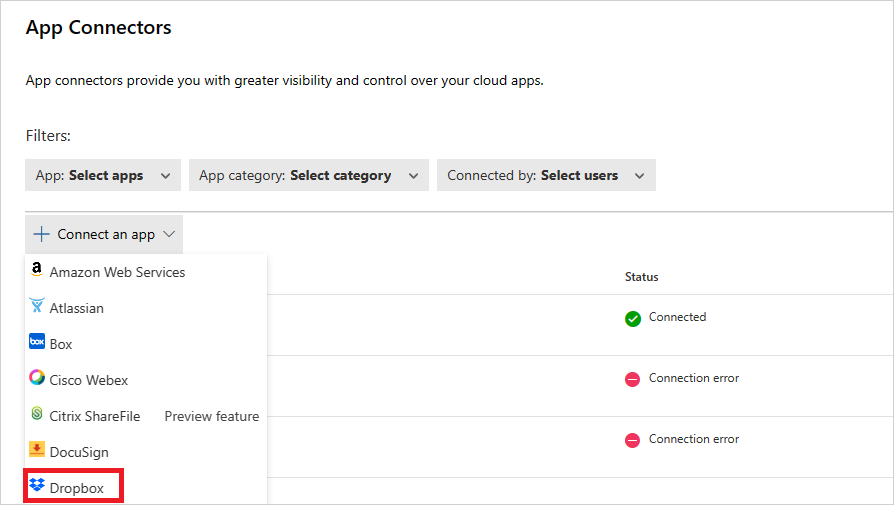

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis Dropbox.

Dans la fenêtre suivante, donnez un nom au connecteur et sélectionnez Suivant.

Dans la fenêtre Entrer les détails , entrez l’adresse e-mail du compte administrateur.

Dans la fenêtre Suivre le lien , sélectionnez Connecter Dropbox.

La page de connexion Dropbox s’ouvre. Entrez vos informations d’identification pour permettre à Defender for Cloud Apps’accès au instance Dropbox de votre équipe.

Dropbox vous demande si vous souhaitez autoriser Defender for Cloud Apps accès aux informations de votre équipe, au journal d’activité et à effectuer des activités en tant que membre de l’équipe. Pour continuer, sélectionnez Autoriser.

De retour dans la console Defender for Cloud Apps, vous devez recevoir un message indiquant que Dropbox a été correctement connecté.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté DropBox, vous recevrez des événements pendant sept jours avant la connexion.

Remarque

Tous les événements Dropbox pour l’ajout d’un fichier sont affichés dans Defender for Cloud Apps en tant que Charger le fichier pour s’aligner sur toutes les autres applications connectées à Defender for Cloud Apps.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.