Travailler avec les indicateurs de menaces dans Microsoft Sentinel

Intégrez la veille des menaces à Microsoft Sentinel via les activités suivantes :

- Importez la veille des menaces dans Microsoft Sentinel en activant des connecteurs de données sur différentes plateformes et différents flux de veille des menaces.

- Affichez et gérez la veille des menaces importée dans des Journaux d’activité et dans la page Veille des menaces de Microsoft Sentinel.

- Détectez les menaces et générez des alertes et des incidents de sécurité en utilisant des modèles de règle Analytique intégrés basés sur la veille des menaces importée.

- Visualisez les informations essentielles concernant le renseignement sur les menaces importé dans Microsoft Sentinel à l’aide du classeur Renseignement sur les menaces.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Microsoft Sentinel dans le portail Microsoft Defender.

Afficher vos indicateurs de menaces dans Microsoft Sentinel

Découvrez comment utiliser les indicateurs de veille des menaces dans Microsoft Sentinel.

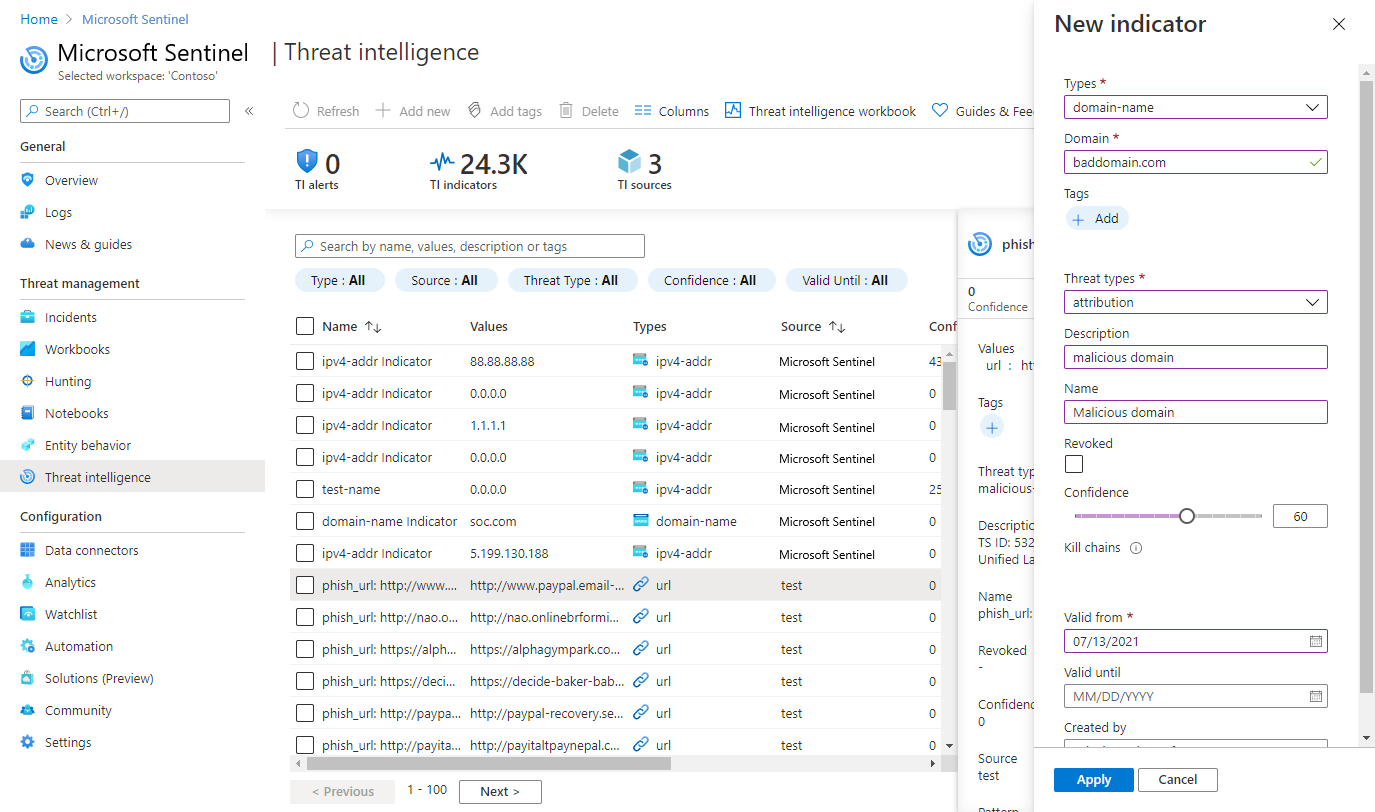

Rechercher et afficher vos indicateurs dans la page Veille des menaces

Cette procédure explique comment afficher et gérer vos indicateurs dans la page Veille des menaces à laquelle vous pouvez accéder à partir du menu Microsoft Sentinel principal. Utilisez la page Renseignement sur les menaces pour trier et filtrer vos indicateurs de menace importés, et y effectuer des recherches, sans même écrire de requête Log Analytics.

Pour afficher vos indicateurs relatifs à la veille des menaces dans la page Veille des menaces :

Pour Microsoft Sentinel, dans le Portail Azure, sous Gestion des menaces, sélectionnez Veille des menaces.

Pour Microsoft Sentinel, dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion des menaces>Veille des menaces.

Dans la grille, sélectionnez l’indicateur pour lequel vous souhaitez afficher plus d’informations. Les informations de l’indicateur incluent les niveaux de confiance, les balises et les types de menace.

Microsoft Sentinel affiche uniquement la version la plus récente des indicateurs dans cette vue. Pour plus d’informations sur la façon dont les indicateurs sont mis à jour, consultez Comprendre le renseignement sur les menaces.

Les indicateurs de nom de domaine et d’IP sont enrichis avec des données GeoLocation et WhoIs supplémentaires. Ces données fournissent davantage de contexte pour les enquêtes où l’indicateur sélectionné est détecté.

Voici un exemple.

Important

L’enrichissement GeoLocation et WhoIs est actuellement en préversion. Les Conditions supplémentaires pour les préversions Azure incluent d’autres conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Rechercher et afficher vos indicateurs dans les journaux

Cette procédure décrit comment afficher vos indicateurs de menace importés dans la zone Journaux d’activité de Microsoft Sentinel, ainsi que d’autres données d’événement Microsoft Sentinel, quel que soit le flux source ou le connecteur que vous avez utilisé.

Les indicateurs de menace importés sont répertoriés dans la table ThreatIntelligenceIndicator de Microsoft Sentinel. Cette table est la base des requêtes de veille des menaces effectuées par d’autres fonctionnalités de Microsoft Sentinel, telles que les Analyses ou les Classeurs.

Pour afficher les indicateurs de veille des menaces dans les Journaux d’activité :

Pour Microsoft Sentinel dans le Portail Azure, sous Général, sélectionnez Journaux.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Enquête et réponse>Chasse>Chasse avancée.

La table

ThreatIntelligenceIndicatorse trouve sous le groupe Microsoft Sentinel.Sélectionnez l’icône Aperçu des données (l’œil) à côté du nom de la table. Sélectionnez Afficher dans l’éditeur de requête pour exécuter une requête qui montre les enregistrements de cette table.

Vos résultats doivent ressembler à l’exemple d’indicateur de menace illustré ici.

Créer et baliser des indicateurs

Utilisez la page Veille des menaces pour créer des indicateurs de menace directement dans l’interface Microsoft Sentinel ainsi que d’effectuer deux des tâches d’administration les plus courantes concernant la veille des menaces : la catégorisation des indicateurs et la création d’indicateurs liés aux enquêtes de sécurité.

Créer un indicateur

Pour Microsoft Sentinel, dans le Portail Azure, sous Gestion des menaces, sélectionnez Veille des menaces.

Pour Microsoft Sentinel, dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion des menaces>Veille des menaces.

Sur la barre de menus en haut de la page, sélectionnez Ajouter.

Choisissez le type d’indicateur, puis renseignez le formulaire dans le volet Nouvel indicateur. Les champs obligatoires sont marqués avec un astérisque (*).

Sélectionnez Appliquer. L’indicateur est ajouté à la liste d’indicateurs et envoyé également à la table

ThreatIntelligenceIndicatordans Journaux d’activité.

Baliser et modifier les indicateurs de menace

L’étiquetage des indicateurs de menace est un moyen simple de les regrouper pour faciliter leur recherche. En général, vous pouvez appliquer des balises à un indicateur lié à un incident spécifique ou si l’indicateur représente des menaces provenant d’un auteur connu particulier ou d’une campagne d’attaque bien connue. Après avoir recherché les indicateurs que vous voulez utiliser, marquez-les de manière individuelle. Effectuez une sélection multiple d’indicateurs et marquez-les tous en même temps à l’aide d’une ou plusieurs balises. Du fait que la catégorisation est de forme libre, nous vous recommandons de créer des conventions d’affectation des noms standard pour les balises d’indicateur de menace.

Avec Microsoft Sentinel, vous pouvez également de modifier des indicateurs, qu’ils aient été créés directement dans Microsoft Sentinel ou qu’ils proviennent de sources de partenaires, comme les serveurs TIP et TAXII. Pour les indicateurs créés dans Microsoft Sentinel, tous les champs sont modifiables. Pour les indicateurs provenant de sources du partenaire, seuls certains champs sont modifiables, notamment les balises, Date d’expiration, Confiance et Révoqué. Dans les deux cas, seule la dernière version de l’indicateur s’affiche dans la page Veille des menaces. Pour plus d’informations sur la façon dont les indicateurs sont mis à jour, consultez Comprendre le renseignement sur les menaces.

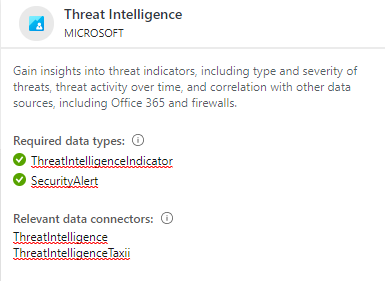

Obtenir des insights sur votre veille des menaces avec des classeurs

Utilisez un classeur Microsoft Sentinel spécialement conçu pour visualiser les informations essentielles concernant votre renseignement sur les menaces dans Microsoft Sentinel, et personnaliser facilement le classeur en fonction des besoins de votre entreprise.

Voici comment trouver le classeur de renseignement sur les menaces fourni dans Microsoft Sentinel, et comment y apporter des modifications pour le personnaliser.

À partir du portail Azure, allez sur Microsoft Sentinel.

Choisissez l’espace de travail dans lequel vous avez importé des indicateurs de menace en utilisant le connecteur de données de la veille des menaces.

Sous la section Gestion des menaces du menu Microsoft Sentinel, sélectionnez Classeurs.

Recherchez le classeur intitulé Veille des menaces. Vérifiez que vous avez des données dans la table

ThreatIntelligenceIndicator.

Sélectionnez Enregistrer, puis choisissez un emplacement Azure dans lequel stocker le classeur. Cette étape est obligatoire si vous envisagez de modifier le classeur de quelque façon que ce soit et d’enregistrer les modifications apportées.

Sélectionnez maintenant Afficher le classeur enregistré pour ouvrir le classeur afin de le consulter et de le modifier.

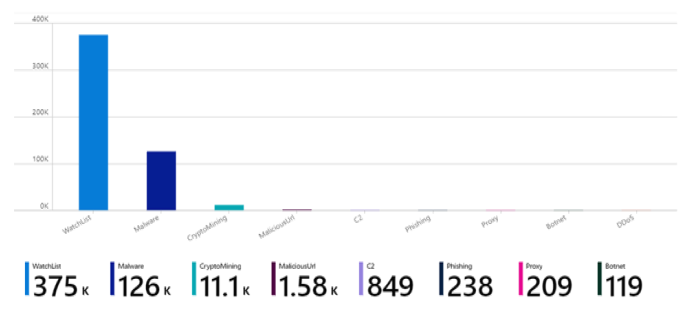

Vous devez maintenant voir les graphiques par défaut fournis par le modèle. Pour modifier un graphique, sélectionnez Modifier en haut de la page afin démarrer le mode édition pour le classeur.

Ajoutons un nouveau graphique des indicateurs de menace par type de menace. Faites défiler la page vers le bas, puis sélectionnez Ajouter une requête.

Ajoutez le texte suivant dans la zone de texte Journal des requêtes de l’espace de travail Log Analytics :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeConsultez plus d’informations sur les éléments suivants utilisés dans l’exemple précédent, dans la documentation Kusto :

Dans le menu déroulant Visualisation, sélectionnez Histogramme.

Sélectionnez Fin de l’édition, puis affichez le nouveau graphique pour votre classeur.

Les classeurs fournissent des tableaux de bord interactifs puissants qui vous donnent des aperçus de tous les aspects de Microsoft Sentinel. Vous pouvez effectuer plusieurs tâches avec des classeurs et les modèles fournis constituent un excellent point de départ. Personnalisez les modèles ou créez des tableaux de bord en associant plusieurs sources de données pour visualiser vos données de manière unique.

Les classeurs Microsoft Sentinel étant basés sur des classeurs Azure Monitor, une documentation complète et de nombreux autres modèles sont déjà disponibles. Pour découvrir plus d’informations, consultez Créer des rapports interactifs avec les classeurs Azure Monitor.

Il existe également une ressource enrichie de classeurs Azure Monitor sur GitHub où vous pouvez télécharger d’autres modèles et partager à vos propres modèles.

Contenu connexe

Pour plus d’informations sur le renseignement sur les menaces dans Microsoft Sentinel, reportez-vous aux articles suivants :

- Comprendre le renseignement sur les menaces dans Microsoft Sentinel.

- Connecter Microsoft Sentinel aux flux de renseignements sur les menaces STIX/TAXII.

- Découvrez les plateformes de veille des menaces, les flux TAXII et les enrichissements qui peuvent rapidement être intégrés à Microsoft Sentinel.

Pour découvrir plus d’informations sur KQL, consultez Vue d’ensemble du langage de requête Kusto (KQL).

Autres ressources :