Passer à un périmètre de sécurité réseau dans Azure

Dans cet article, vous découvrirez les différents modes d’accès et comment passer à un périmètre de sécurité réseau dans Azure. Les modes d’accès contrôlent le comportement d’accès et de journalisation de la ressource.

Point de configuration du mode d’accès sur les associations de ressources

Le point de configuration du mode d’accès fait partie d’une association de ressources sur le périmètre et peut donc être défini par l’administrateur du périmètre.

La propriété accessMode peut être définie dans une association de ressources pour contrôler l’accès au réseau public de la ressource.

Les valeurs possibles de accessMode sont actuellement Appliqué et Apprentissage.

| Mode d’accès | Description |

|---|---|

| Formations | Il s’agit du mode d’accès par défaut. L’évaluation dans ce mode utilise la configuration du périmètre de sécurité réseau comme base de référence, mais en cas de non-recherche d’une règle de correspondance, l’évaluation revient à la configuration du pare-feu de ressources qui peut ensuite approuver l’accès avec les paramètres existants. |

| Appliqué | Lorsqu’elle est définie explicitement, la ressource obéit uniquement aux règles d’accès au périmètre de sécurité réseau. |

Empêcher les interruptions de connectivité lors de l’adoption du périmètre de sécurité réseau

Activer le mode d’apprentissage

Pour éviter les interruptions de connectivité non souhaitées lors de l’adoption du périmètre de sécurité réseau aux ressources PaaS existantes et garantir une transition fluide vers des configurations sécurisées, les administrateurs peuvent ajouter des ressources PaaS au périmètre de sécurité réseau en mode Apprentissage. Bien que cette étape ne sécurise pas les ressources PaaS, elle va effectuer les actions suivantes :

- Autoriser l’établissement de connexions conformément à la configuration du périmètre de sécurité réseau. En outre, les ressources de cette configuration se rabattront sur un respect des règles de pare-feu définies par les ressources et sur un comportement d’accès approuvé lorsque les connexions ne sont pas autorisées par les règles d’accès au périmètre de sécurité réseau.

- Générer, lorsque les journaux de diagnostic sont activés, des journaux détaillant si les connexions ont été approuvées en fonction de la configuration du périmètre de sécurité réseau ou de la configuration de la ressource. Les administrateurs peuvent ensuite analyser ces journaux pour identifier les faiblesses de règles d’accès, les appartenances de périmètre manquantes et les connexions non souhaitées.

Important

L’exploitation de ressources PaaS en mode Apprentissage doit servir uniquement comme étape de transition. Les acteurs malveillants peuvent exploiter des ressources non sécurisées pour exfiltrer des données. Par conséquent, il est essentiel de passer à une configuration entièrement sécurisée dès que possible avec le mode d’accès défini sur Appliqué.

Passer au mode Appliqué pour les ressources existantes

Pour sécuriser entièrement votre accès public, il est essentiel de passer au mode Appliqué dans le périmètre de sécurité réseau. Avant de passer au mode Appliqué, il est important de prendre en compte l’impact sur l’accès public, privé, approuvé et périmétrique. En mode Appliqué, le comportement de l’accès réseau sur les ressources PaaS associées sur différents types de ressources PaaS peut être résumé de la manière suivante :

- Accès public : l’accès public fait référence aux demandes entrantes ou sortantes effectuées via des réseaux publics. Les ressources PaaS sécurisées par un périmètre de sécurité réseau ont leur accès public entrant et sortant désactivés par défaut, mais les règles d’accès au périmètre de sécurité réseau peuvent être utilisées pour autoriser de manière sélective le trafic public qui leur correspond.

- Accès périmétrique : l’accès périmétrique fait référence aux requêtes entrantes ou sortantes entre les ressources qui font partie du même périmètre de sécurité réseau. Pour empêcher l’infiltration et l’exfiltration des données, ce trafic périmétrique ne traversera jamais les limites du périmètre, sauf si le trafic public est explicitement approuvé comme trafic public à la source ainsi qu’à la destination en mode Appliqué. L’identité managée doit être affectée sur les ressources pour l’accès périmétrique.

- Accès approuvé : l’accès au service approuvé fait référence à une fonctionnalité de quelques services Azure qui permettent l’accès via des réseaux publics provenant de services Azure spécifiques considérés comme approuvés. Étant donné que le périmètre de sécurité réseau fournit un contrôle plus précis que l’accès approuvé, l’accès approuvé n’est pas pris en charge en mode Appliqué.

- Accès privé : l’accès via des liaisons privées n’est pas affecté par le périmètre de sécurité réseau.

Déplacer des nouvelles ressources dans le périmètre de sécurité réseau

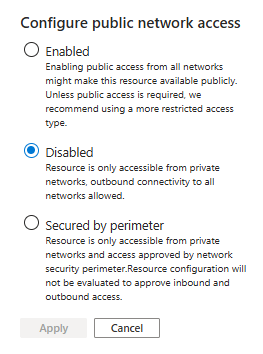

Le périmètre de sécurité réseau prend en charge le comportement sécurisé par défaut en introduisant une nouvelle propriété sous publicNetworkAccess appelée SecuredbyPerimeter. Quand elle est définie, elle verrouille l’accès public et empêche les ressources PaaS d’être exposées aux réseaux publics.

Lors de la création de ressources, si publicNetworkAccess est défini sur SecuredByPerimeter, la ressource est créée en mode de verrouillage, même si elle n’est pas associée à un périmètre. Seul le trafic de liaison privée est autorisé s’il est configuré. Une fois associé à un périmètre, le périmètre de sécurité réseau régit le comportement d’accès aux ressources. Le tableau suivant récapitule le comportement d’accès dans différents modes et la configuration d’accès au réseau public :

| Mode d’accès Association | Non associé | Mode apprentissage | Mode Appliqué |

|---|---|---|---|

| Accès au réseau public | |||

| Activé | Entrant : Règles de ressources Sortant Autorisé |

Entrant : Périmètre de sécurité réseau + Règles de ressources Sortant Règles de périmètre de sécurité réseau + Autorisé |

Entrant : Règles de périmètre de sécurité réseau Sortant Règles de périmètre de sécurité réseau |

| Disabled | Entrant : Refusé Sortant : Autorisé |

Entrant : Règles de périmètre de sécurité réseau Sortant Règles de périmètre de sécurité réseau + Autorisé |

Entrant : Règles de périmètre de sécurité réseau Sortant : Règles de périmètre de sécurité réseau |

| SecuredByPerimeter | Entrant : Refusé Sortant : Refusé |

Entrant : Règles de périmètre de sécurité réseau Sortant : Règles de périmètre de sécurité réseau |

- Entrant : Règles de périmètre de sécurité réseau - Sortant : Règles de périmètre de sécurité réseau |

Étapes de configuration des propriétés publicNetworkAccess et accessMode

Les propriétés publicNetworkAccess et accessMode peuvent être définies à l’aide du portail Azure en procédant de la manière suivante :

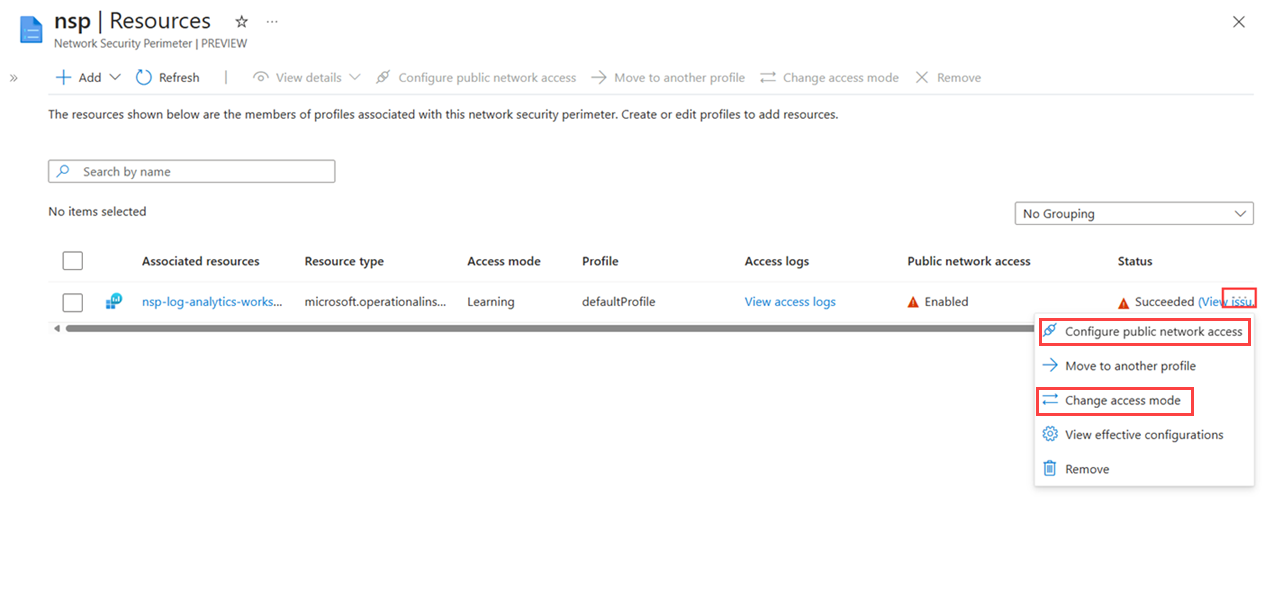

Accédez à la ressource du périmètre de sécurité réseau sur le portail Azure.

Sélectionnez Paramètres>Ressources pour afficher la liste des ressources associées au périmètre.

Sélectionnez ... (points de suspension) en regard de la ressource que vous souhaitez configurer.

Dans le menu déroulant, sélectionnez Configurer l’accès au réseau public, puis sélectionnez le mode d’accès souhaité parmi les trois options disponibles : Activé, Désactivé ou SecuredByPerimeter.

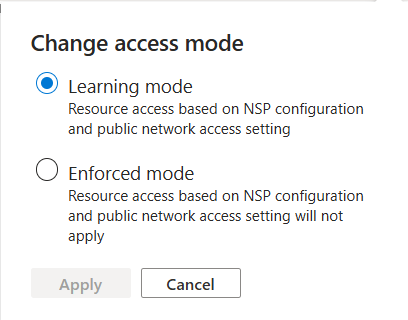

Pour définir le mode d’accès, sélectionnez Configurer le mode d’accès dans le menu déroulant, puis sélectionnez le mode d’accès souhaité parmi les deux options disponibles : Apprentissage ou Appliqué.