Configurer Azure Monitor avec un périmètre de sécurité réseau (préversion)

Cet article décrit le processus de configuration d’un périmètre de sécurité réseau (NSP) pour les ressources Azure Monitor. Le périmètre de sécurité réseau est une fonctionnalité d’isolement réseau qui fournit un périmètre sécurisé pour la communication entre les services PaaS déployés en dehors d’un réseau virtuel. Ces services PaaS peuvent communiquer entre eux au sein du périmètre et peuvent également communiquer avec des ressources en dehors du périmètre en utilisant des règles d’accès public entrant et sortant.

Le périmètre de sécurité réseau vous permet de contrôler l’accès réseau en utilisant les paramètres d’isolement réseau sous les ressources Azure Monitor prises en charge. Dès qu’un périmètre de sécurité réseau est configuré, vous pouvez effectuer les actions suivantes :

- Contrôler l’accès réseau à vos ressources Azure Monitor prises en charge en fonction de règles d’accès entrant et sortant définies dans le NSP.

- Journaliser tout l’accès réseau à vos ressources Azure Monitor prises en charge.

- Bloquer toute exfiltration de données vers les services en dehors du NSP.

Régions

Le périmètre de sécurité du réseau Azure est actuellement en avant-première publique. Les fonctionnalités du Périmètre de sécurité réseau dans Azure Monitor sont actuellement disponibles dans les 6 régions suivantes :

- USA Est

- USA Est 2

- Centre-Nord des États-Unis

- États-Unis - partie centrale méridionale

- USA Ouest

- USA Ouest 2

Composants pris en charge

Les composants d’Azure Monitor pris en charge avec un périmètre de sécurité réseau sont listés dans le tableau suivant avec leur version d’API minimale.

| Ressource | Type de ressource | Version de l'API |

|---|---|---|

| Point de terminaison de collecte de données (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Espace de travail Log Analytics | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Journaliser des alertes de requête | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Groupes d'actions 1 2 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP fonctionne uniquement avec des groupes d’actions régionaux. Les groupes d’actions globaux sont par défaut accessibles au réseau public.

2 Aujourd’hui, Eventhub est le seul type d’action pris en charge pour NSP. Toutes les autres actions sont par défaut accessibles au réseau public.

Les composants suivants d’Azure Monitor ne sont pas pris en charge avec un périmètre de sécurité réseau :

- Application Insights Profiler pour .NET et le Débogueur de capture instantanée

- Clé gérée par le client Log Analytics

- Requêtes inter-ressources qui incluent tous les espaces de travail Log Analytics associés à un NSP

Remarque

Pour Application Insights, configurez le NSP pour l’espace de travail Log Analytics utilisé par la ressource Application Insights.

Créer un périmètre de sécurité réseau

Créez un périmètre de sécurité réseau en utilisant le portail Azure, Azure CLI ou PowerShell.

Ajouter un espace de travail Log Analytics à un périmètre de sécurité réseau

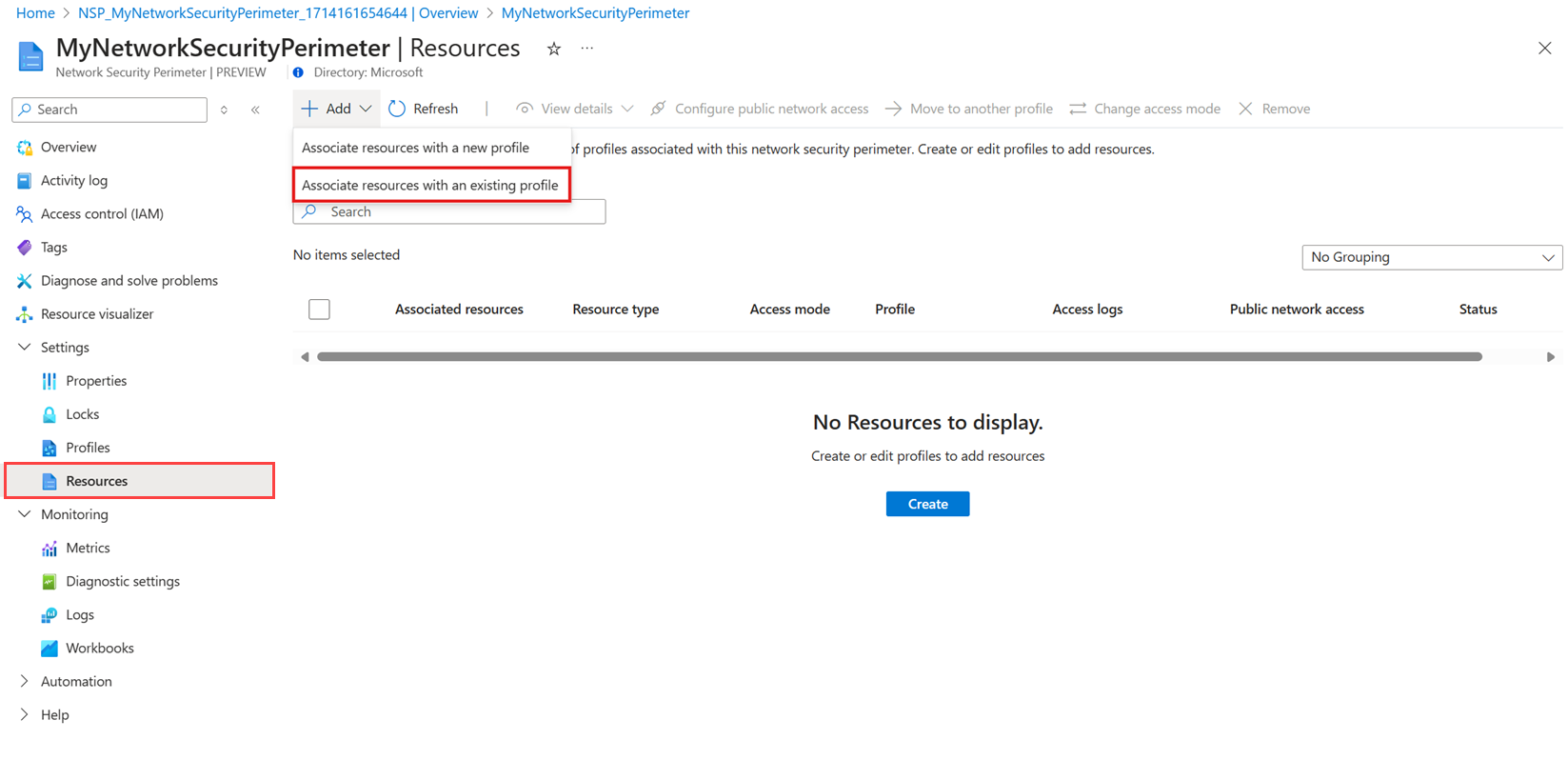

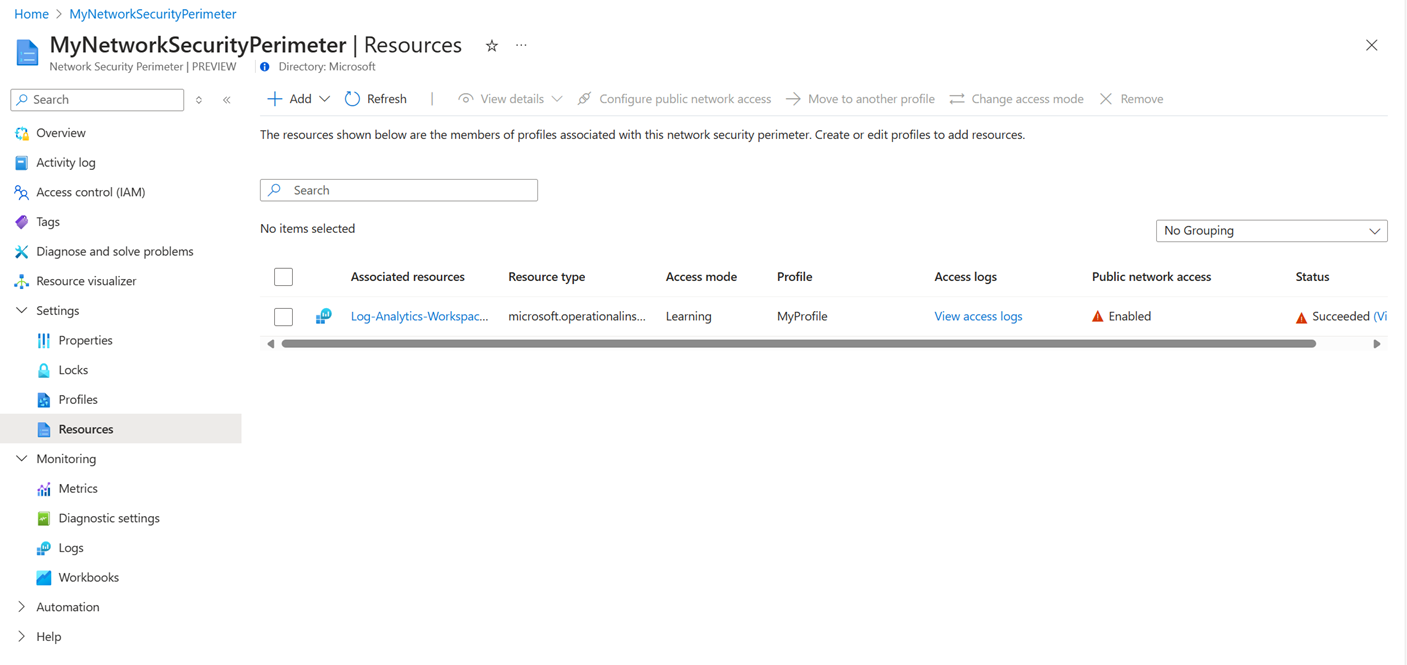

Dans le menu Périmètre de sécurité réseau dans le portail Azure, sélectionnez votre périmètre de sécurité réseau.

Sélectionnez Ressources, puis Ajouter ->Associer des ressources à un profil existant.

Sélectionnez le profil à associer à la ressource d’espace de travail Log Analytics.

Sélectionnez Associer, puis sélectionnez l’espace de travail Log Analytics.

Sélectionnez Associer dans la section en bas à gauche de l’écran pour créer l’association au NSP.

Important

Quand vous transférez un espace de travail Log Analytics entre des groupes de ressources ou des abonnements, liez-le au périmètre de sécurité réseau (NSP) pour conserver les stratégies de sécurité. Si l’espace de travail est supprimé, veillez également à supprimer ses associations du NSP."

Règles d’accès pour l’espace de travail Log Analytics

Un profil NSP spécifie des règles qui autorisent ou refusent l’accès à travers le périmètre. Dans le périmètre, toutes les ressources ont un accès mutuel au niveau du réseau, bien qu’elles soient toujours soumises à l’authentification et à l’autorisation. Pour les ressources en dehors du NSP, vous devez spécifier des règles d’accès entrant et sortant. Les règles d’accès entrant spécifient les connexions à autoriser à entrer et les règles de trafic sortant spécifient les demandes à autoriser à sortir.

Remarque

Tout service associé à un périmètre de sécurité réseau autorise implicitement l’accès entrant et sortant à tout autre service associé au même périmètre de sécurité réseau quand cet accès est authentifié avec des identités managées et des attributions de rôle. Les règles d’accès doivent uniquement être créées quand vous autorisez l’accès en dehors du périmètre de sécurité réseau, ou pour l’accès authentifié avec des clés API.

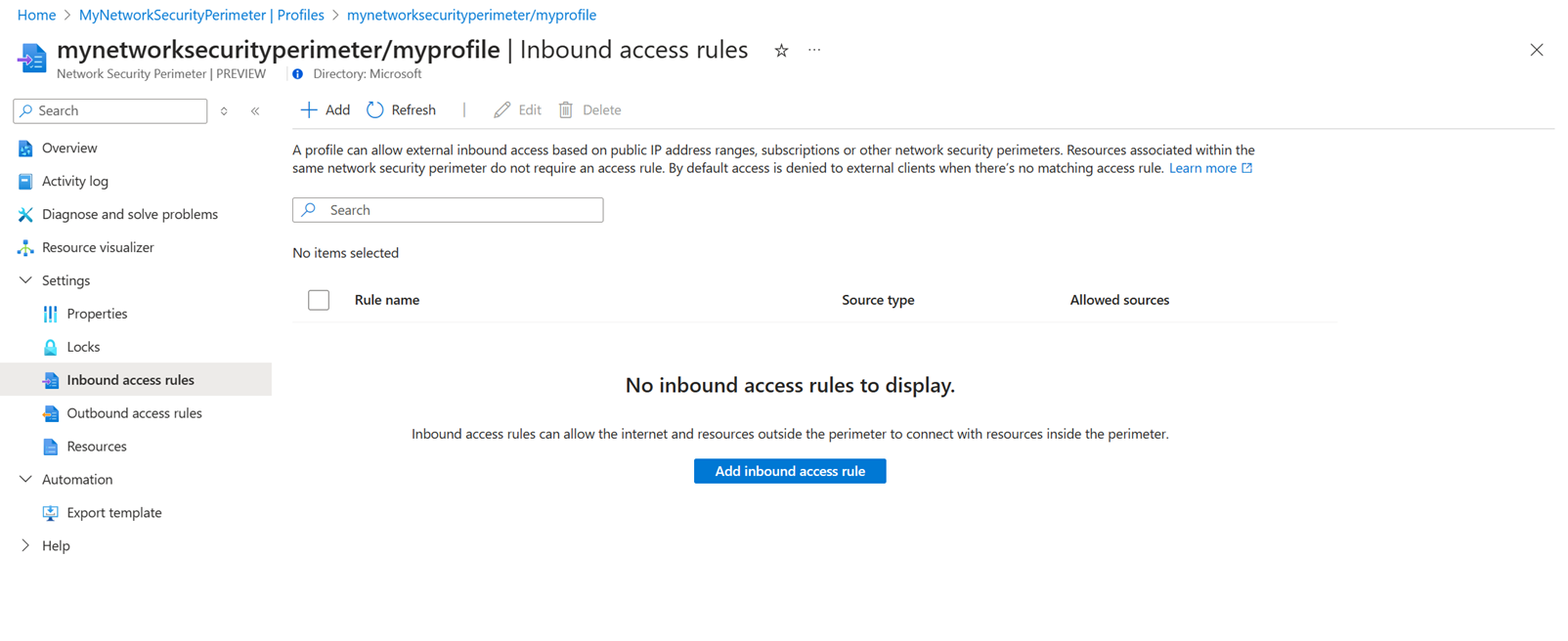

Ajouter une règle d’accès entrant NSP

Les règles d’accès entrant NSP peuvent autoriser Internet et les ressources en dehors du périmètre à se connecter aux ressources à l’intérieur du périmètre.

Le NSP prend en charge deux types de règles d’accès entrant :

- Plages d’adresse IP. Les adresses IP ou les plages doivent être au format CIDR (Classless Inter-Domain Routing). Un exemple de notation CIDR est 8.8.8.0/24, qui représente les adresses IP comprises entre 8.8.8.0 et 8.8.8.255. Ce type de règle autorise l’accès entrant à partir de n’importe quelle adresse IP de la plage.

- Abonnements. Ce type de règle autorise l’accès entrant authentifié à l’aide d’une identité managée à partir de l’abonnement.

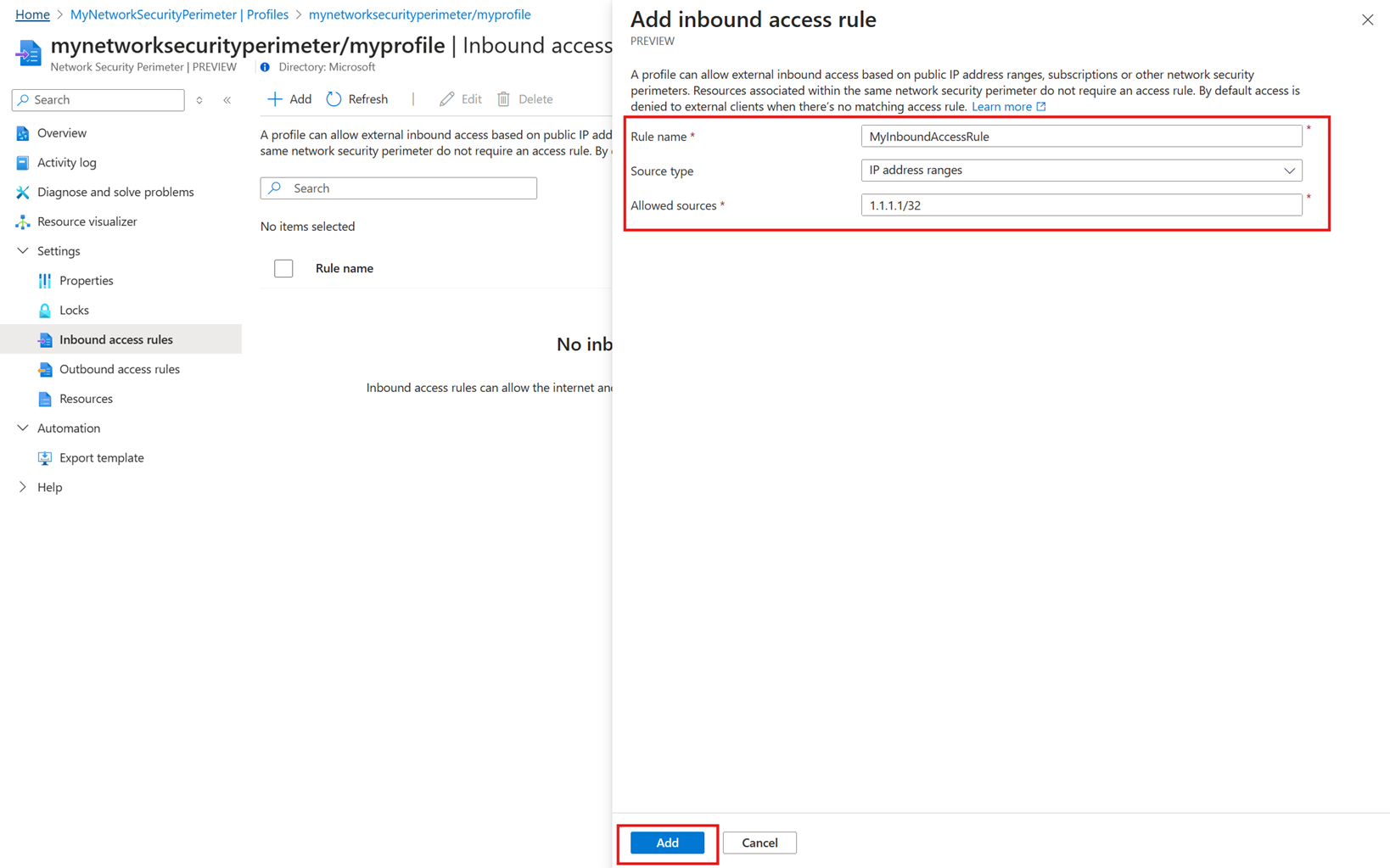

Utilisez le processus suivant pour ajouter une règle d’accès entrant NSP dans le portail Azure :

Accédez à la ressource de périmètre de sécurité réseau dans le portail Azure.

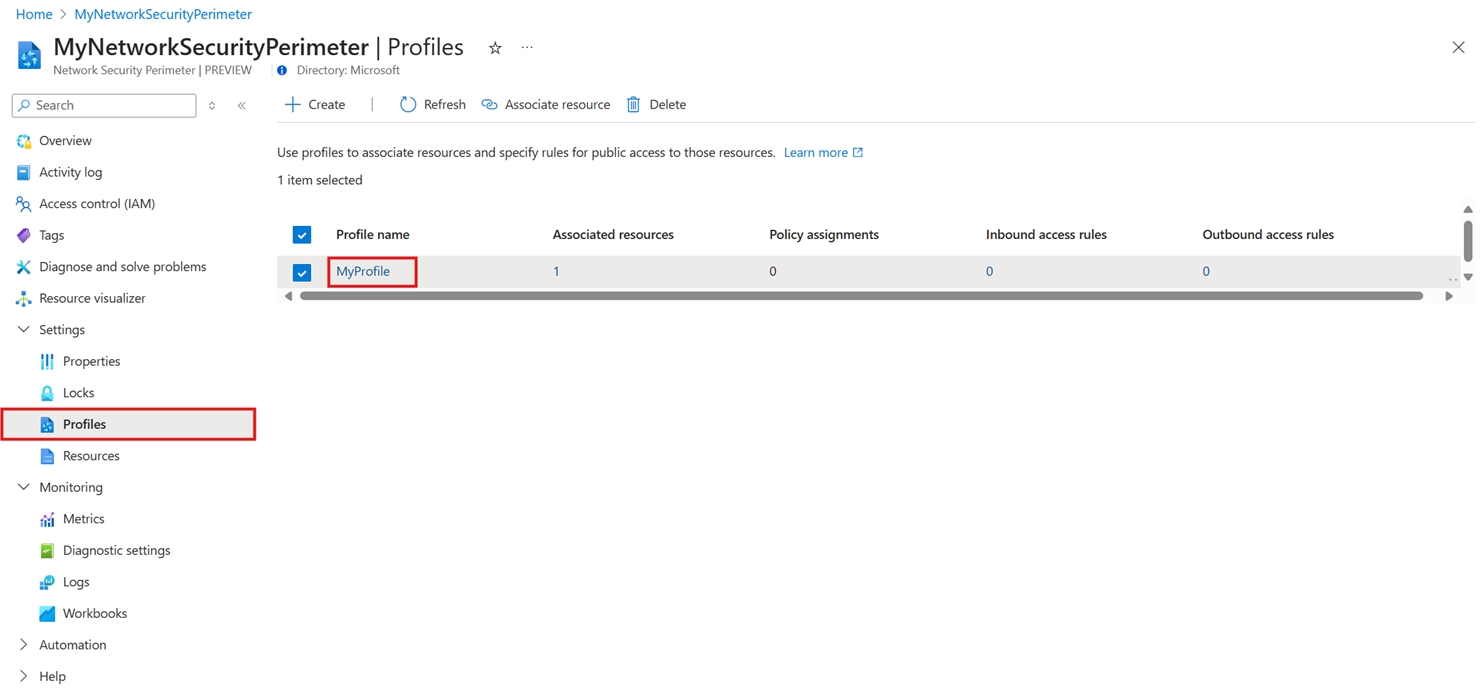

Sélectionnez Profils, puis le profil que vous utilisez avec votre NSP.

Sélectionnez Règles d’accès entrant.

Cliquez sur Ajouter ou Ajouter une règle d’accès entrant. Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Nom de la règle Nom de la règle d’accès entrant. Par exemple, MyInboundAccessRule. Type de source Les valeurs valides sont des plages d’adresses IP ou des abonnements. Sources autorisées Si vous avez sélectionné des plages d’adresses IP, entrez la plage d’adresses IP au format CIDR à partir de laquelle vous souhaitez autoriser l’accès entrant. Les plages IP Azure sont disponibles sur Plages IP Azure et étiquettes de service - Cloud public. Si vous avez sélectionné Abonnements, utilisez l’abonnement à partir duquel vous souhaitez autoriser l’accès entrant. Cliquez sur Ajouter pour créer la règle d’accès entrant.

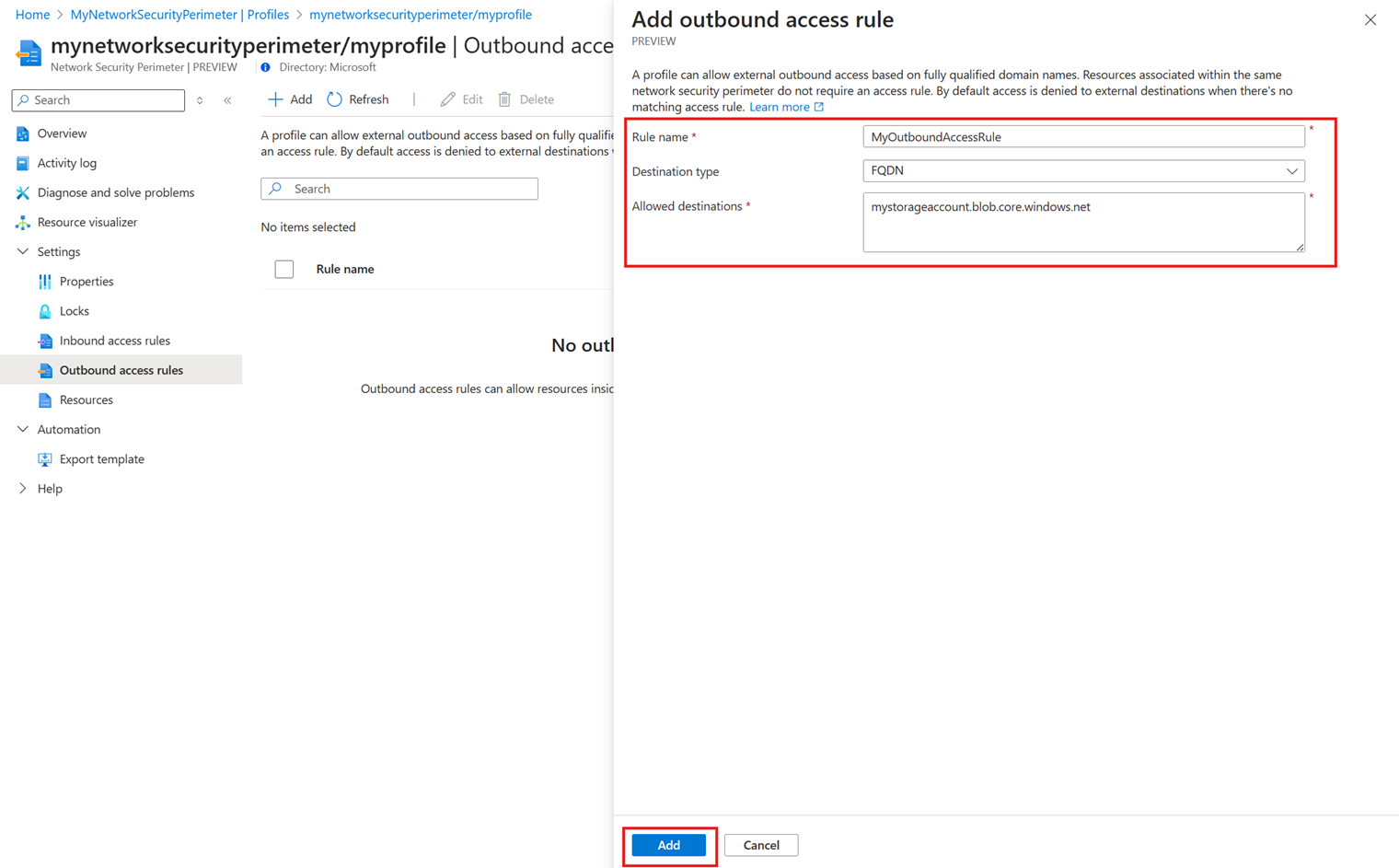

Ajout d’une règle d’accès sortant NSP

L’exportation de données dans un espace de travail Log Analytics vous permet d’exporter en continu les données de tables particulières dans votre espace de travail. Vous pouvez exporter les données vers un compte Stockage Azure ou Azure Event Hubs à mesure qu’elles arrivent dans un pipeline Azure Monitor.

Un espace de travail Log Analytics au sein d’un périmètre de sécurité peut se connecter uniquement au stockage et aux hubs d’événements du même périmètre. D’autres destinations nécessitent une règle d’accès sortant basée sur le nom de domaine complet (FQDN) de la destination. Par exemple, autorisez l’accès sortant à partir de n’importe quel service associé à votre périmètre de sécurité réseau à un FQDN de type mystorageaccount.blob.core.windows.net.

Utilisez le processus suivant pour ajouter une règle d’accès entrant NSP dans le portail Azure :

Accédez à la ressource de périmètre de sécurité réseau dans le portail Azure.

Sélectionnez Profils, puis le profil que vous utilisez avec votre NSP.

Sélectionnez Règles d’accès sortant.

Cliquez sur Ajouter ou Ajouter une règle d’accès sortant. Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Nom de la règle Nom de la règle d’accès sortant. Par exemple, MyOutboundAccessRule. Type de destination Laissez FQDN. Destinations autorisées Entrez une liste séparée par des virgules des FQDN auxquels vous souhaitez autoriser l’accès sortant. Sélectionnez Ajouter pour créer la règle d’accès sortant.

Étapes suivantes

- En savoir plus sur le Périmètre de sécurité réseau dans Azure.