Idées de solution

Cet article présente une idée de solution. Votre architecte cloud peut s’appuyer sur ces conseils pour visualiser les principaux composants d’une implémentation typique de cette architecture. Utilisez cet article comme point de départ pour concevoir une solution bien conçue qui répond aux exigences spécifiques de votre charge de travail.

Vous pouvez utiliser différents services Azure pour créer une infrastructure informatique complète pour votre organisation. Azure fournit également des services de sécurité qui peuvent vous aider à protéger votre infrastructure. En utilisant des solutions de sécurité Azure, vous pouvez améliorer la posture de sécurité de votre environnement informatique, atténuer les vulnérabilités et protéger contre les violations via une solution bien conçue basée sur les meilleures pratiques Microsoft.

Bien que certains services de sécurité entraînent des coûts associés, de nombreux sont disponibles sans frais supplémentaires. Les services gratuits incluent les groupes de sécurité réseau (NSG), le chiffrement du stockage, TLS/SSL, les jetons de signature d’accès partagé, et bien d’autres. Cet article se concentre sur ces services gratuits.

Cet article est le troisième d’une série de cinq. Pour passer en revue les deux articles précédents de cette série, notamment l’introduction et la façon dont vous pouvez mapper les menaces contre un environnement informatique, consultez l’article suivant :

Cas d’usage potentiels

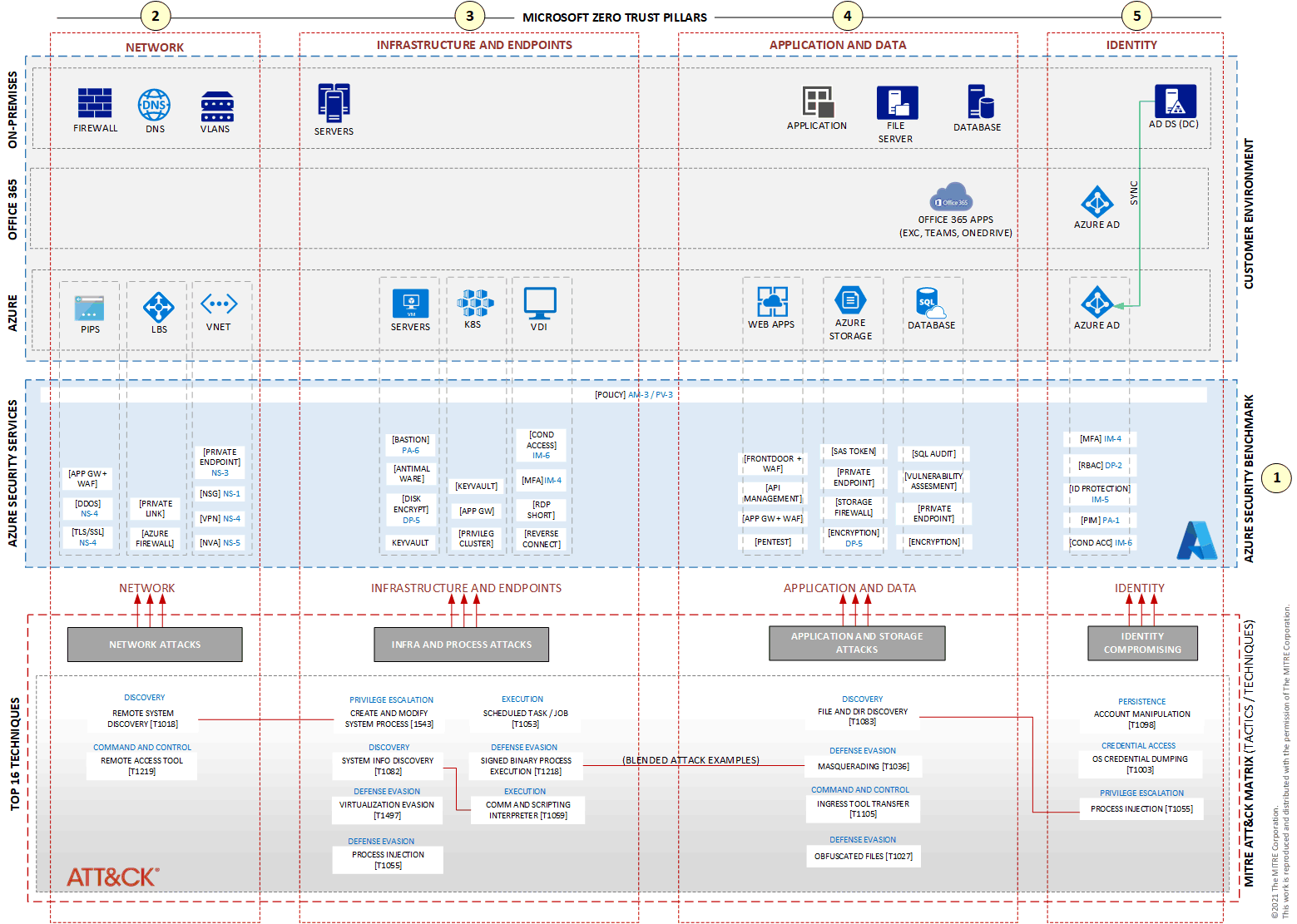

Cet article organise les services de sécurité Azure par ressource Azure afin de vous concentrer sur des menaces spécifiques qui ciblent des ressources telles que des machines virtuelles, des systèmes d’exploitation, des réseaux Azure ou des applications, en plus des attaques susceptibles de compromettre les utilisateurs et les mots de passe. Le diagramme suivant peut vous aider à identifier les services de sécurité Azure qui aident à protéger les ressources et les identités utilisateur contre ces types de menaces.

Architecture

Téléchargez un fichier Visio de cette architecture.

©2021 The MITRE Corporation. Ce travail est reproduit et distribué avec l’autorisation de The MITRE Corporation.

La couche de sécurité Azure de ce diagramme est basée sur Azure Security Benchmark (ASB) v3, qui est un ensemble de règles de sécurité implémentées via des stratégies Azure. ASB est basé sur une combinaison de règles du CIS Center for Internet Security et du National Institute of Standards and Technology. Pour plus d’informations sur ASB, consultez la vue d’ensemble du benchmark de sécurité Azure v3.

Le diagramme n’inclut pas chaque service de sécurité Azure disponible, mais il met en évidence les services utilisés le plus souvent. Tous les services de sécurité présentés dans le diagramme architectural peuvent être combinés et configurés pour fonctionner avec votre environnement informatique et les besoins de sécurité spécifiques de votre organisation.

Workflow

Cette section décrit les composants et services qui apparaissent dans le diagramme. Beaucoup d’entre eux sont étiquetés avec leurs codes de contrôle ASB, en plus de leurs étiquettes abrégées. Les codes de contrôle correspondent aux domaines de contrôle répertoriés dans Contrôles.

Benchmark de sécurité Azure

Chaque contrôle de sécurité fait référence à un ou plusieurs services de sécurité Azure spécifiques. La référence d’architecture de cet article présente certains d’entre eux et leurs numéros de contrôle en fonction de la documentation ASB. Les contrôles sont les suivants :

- Sécurité du réseau

- Gestion des identités

- Accès privilégié

- Protection des données

- Gestion des ressources

- Journalisation et détection des menaces

- Réponse aux incidents

- Gestion des postures et des vulnérabilités

- Sécurité des points de terminaison

- Sauvegarde et récupération

- Sécurité DevOps

- Gouvernance et stratégie

Pour plus d’informations sur les contrôles de sécurité, consultez Vue d’ensemble du benchmark de sécurité Azure (v3).

Réseau

Le tableau suivant décrit les différents services réseau du diagramme.

Étiquette Description Documentation Groupe de sécurité réseau Un service gratuit que vous attachez à une interface réseau ou un sous-réseau. Un groupe de sécurité réseau vous permet de filtrer le trafic de protocole TCP ou UDP à l’aide de plages d’adresses IP et de ports pour les connexions entrantes et sortantes. Groupes de sécurité réseau VPN Passerelle de réseau privé virtuel (VPN) qui fournit un tunnel avec la protection IPSEC (IKE v1/v2). Passerelle VPN Pare-feu Azure Plateforme en tant que service (PaaS) qui fournit une protection dans la couche 4 et est attachée à un réseau virtuel entier. Qu’est-ce qu’un pare-feu Azure ? App GW + WAF Azure Application Gateway avec pare-feu d'applications web (WAF). Application Gateway est un équilibreur de charge pour le trafic web qui fonctionne au niveau de la couche 7 et ajoute WAF pour protéger les applications qui utilisent HTTP et HTTPS. Qu’est-ce qu’Azure Application Gateway ? Appliances virtuelles réseau Appliance virtuelle réseau (NVA). Service de sécurité virtuelle à partir de la Place de marché approvisionné sur des machines virtuelles sur Azure. Appliances virtuelles réseau DDOS Protection DDoS implémentée sur le réseau virtuel pour vous aider à atténuer différents types d’attaques DDoS. Vue d’ensemble d’Azure DDoS Network Protection TLS/SSL TLS/SSL fournissent le chiffrement en transit pour la plupart des services Azure qui échangent des informations, telles que Stockage Azure et Web Apps. Configurer le protocole TLS de bout en bout avec Application Gateway en utilisant PowerShell Liaison privée Service qui vous permet de créer un réseau privé pour un service Azure qui est initialement exposé à Internet. Présentation d’Azure Private Link Point de terminaison privé Crée une interface réseau et la joint au service Azure. Le point de terminaison privé fait partie de Private Link. Cette configuration permet au service, à l’aide d’un point de terminaison privé, de faire partie de votre réseau virtuel. Qu’est-ce qu’un point de terminaison privé ? Infrastructure et points de terminaison

Le tableau suivant décrit les services d’infrastructure et de point de terminaison affichés dans le diagramme.

Étiquette Description Documentation Bastion Bastion fournit des fonctionnalités de serveur de rebond. Ce service vous permet d’accéder à vos machines virtuelles via le protocole de bureau à distance ou SSH sans exposer vos machines virtuelles à Internet. Qu’est-ce qu’Azure Bastion ? Logiciel anti-programme malveillant Microsoft Defender fournit un service anti-programme malveillant et fait partie de Windows 10, Windows 11, Windows Server 2016 et Windows Server 2019. Paramètres Antivirus Microsoft Defender Chiffrement du disque Le chiffrement de disque vous permet de chiffrer le disque d’une machine virtuelle. Azure Disk Encryption pour les machines virtuelles Windows Keyvault Key Vault, un service pour stocker des clés, des secrets et des certificats avec FIPS 140-2 Niveau 2 ou 3. Concepts de base d’Azure Key Vault RDP Short RDP Shortpath d’Azure Virtual Desktop. Cette fonctionnalité permet aux utilisateurs distants de se connecter au service Virtual Desktop à partir d’un réseau privé. Azure Virtual Desktop RDP Shortpath pour les réseaux managés Connexion inversée Fonctionnalité de sécurité intégrée à partir d’Azure Virtual Desktop. La connexion inverse garantit que les utilisateurs distants reçoivent uniquement des flux de pixels et n’atteignent pas les machines virtuelles hôtes. Comprendre la connectivité du réseau Azure Virtual Desktop Application et données

Le tableau suivant décrit les services d’application et de données affichés dans le diagramme.

Étiquette Description Documentation Frontdoor + WAF Un CDN (Content Delivery Network). Front Door combine plusieurs points de présence pour offrir une meilleure connexion aux utilisateurs qui accèdent au service, tout en ajoutant WAF. Qu’est-ce qu’Azure Front Door ? Gestion des API Service qui assure la sécurité des appels d’API et gère les API entre les environnements. En savoir plus sur la Gestion des API PenTest Ensemble de bonnes pratiques pour exécuter un test d’intrusion dans votre environnement, y compris les ressources Azure. Test de pénétration Jeton SAP de stockage Jeton d’accès partagé permettant aux autres utilisateurs d’accéder à votre compte de stockage Azure. Accorder un accès limité aux ressources du Stockage Azure à l’aide des signatures d’accès partagé (SAP) Point de terminaison privé Créez une interface réseau et joignez-la à votre compte de stockage pour la configurer à l’intérieur d’un réseau privé sur Azure. Utiliser des points de terminaison privés pour Stockage Azure Pare-feu de stockage Pare-feu qui vous permet de définir une plage d’adresses IP pouvant accéder à votre compte de stockage. Configurer des pare-feu et des réseaux virtuels dans Stockage Azure Chiffrement

(Stockage Azure)Protège votre compte de stockage avec chiffrement au repos. Chiffrement du stockage Azure pour les données au repos Audit SQL Suit les événements de base de données et les consigne dans un journal d’audit dans votre compte de stockage Azure. Audit pour Azure SQL Database et Azure Synapse Analytics Évaluation des vulnérabilités Service qui vous permet de découvrir, de suivre et de corriger des vulnérabilités potentielles de base de données. Le service d'évaluation des vulnérabilités SQL vous aide à identifier les vulnérabilités des bases de données Chiffrement

(Azure SQL)Transparent Data Encryption (TDE) vous aide à protéger les services Azure SQL Database en chiffrant les données au repos. Chiffrement transparent des données pour SQL Database, SQL Managed Instance et Azure Synapse Analytics Identité

Le tableau suivant décrit les services d’identité affichés dans le diagramme.

Étiquette Description Documentation RBAC Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) vous permet de gérer l’accès aux services Azure à l’aide d’autorisations granulaires basées sur les informations d’identification Microsoft Entra des utilisateurs. Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (Azure RBAC) ? MFA L’authentification multifacteur offre des types supplémentaires d’authentification au-delà des noms d’utilisateurs et des mots de passe. Comment fonctionne l’authentification multifacteur Microsoft Entra Protection des ID Identity Protection, un service de sécurité de Microsoft Entra ID, analyse des milliards de signaux par jour pour identifier et protéger les utilisateurs contre les menaces. Qu’est-ce qu’Identity Protection ? PIM Privileged Identity Management (PIM), un service de sécurité de Microsoft Entra ID. Il vous aide à fournir temporairement des privilèges de superutilisateur pour l’ID Microsoft Entra (par exemple, l’administrateur utilisateur) et les abonnements Azure (par exemple, administrateur de contrôle d’accès en fonction du rôle ou administrateur Key Vault). Qu’est-ce que Microsoft Entra Privileged Identity Management ? Cond Acc L’accès conditionnel est un service de sécurité intelligent qui utilise des stratégies que vous définissez pour diverses conditions pour bloquer ou accorder l’accès aux utilisateurs. Qu’est-ce que l’accès conditionnel ?

Composants

L’exemple d’architecture de cet article utilise les composants Azure suivants :

Microsoft Entra ID est un service de gestion des identités et des accès basé sur le cloud. Microsoft Entra ID permet à vos utilisateurs d’accéder à des ressources externes, telles que Microsoft 365, le Portail Azure et des milliers d’autres applications SaaS. Il les aide également à accéder aux ressources internes, notamment les applications situées sur votre réseau intranet d’entreprise.

Le Réseau virtuel Azure est le bloc de construction fondamental de votre réseau privé dans Azure. Le réseau virtuel permet à de nombreux types de ressources Azure de communiquer de manière sécurisée entre elles, avec Internet et avec des réseaux locaux. Le réseau virtuel fournit un réseau virtuel qui bénéficie de l’infrastructure d’Azure, comme la mise à l’échelle, la disponibilité et l’isolement.

Azure Load Balancer est un service d’équilibrage de charge de 4e couche à faible latence et hautes performances (en entrée et en sortie) pour tous les protocoles UDP et TCP. Il est conçu pour traiter des millions de demandes par seconde, tout en garantissant la haute disponibilité de votre solution. Azure Load Balancer est redondant interzone, garantissant une haute disponibilité de la fonctionnalité Zones de disponibilité.

Les machines virtuelles sont l’un des nombreux types de ressources informatiques évolutives à la demande proposées par Azure. Une machine virtuelle Azure vous offre la flexibilité de la virtualisation sans que vous ayez à acheter le matériel physique qui l’exécute ni à en assurer la maintenance.

Azure Kubernetes Service (AKS) est un service complètement managé qui sert au déploiement et à la gestion d’applications conteneurisées. AKS offre une expérience d’intégration continue/de livraison continue (CI/CD) Kubernetes serverless ainsi que des fonctionnalités de sécurité et de gouvernance de niveau entreprise.

Azure Virtual Desktop est un service de virtualisation de bureau et d’application qui s’exécute dans le cloud afin de fournir des bureaux aux utilisateurs distants.

App Service Web Apps est un service HTTP pour l’hébergement d’applications web, d’API REST et de backends mobiles. Vous pouvez développer dans votre langage favori, et les applications s’exécutent et se mettent à l’échelle facilement dans les environnements Windows et Linux.

Stockage Azure est un stockage hautement disponible, évolutif, durable et sécurisé pour différents objets de données dans le cloud, notamment l’objet, l’objet blob, le fichier, le disque, la file d’attente et le stockage de tables. Toutes les données écrites dans un compte de stockage Azure sont chiffrées par le service. Le Stockage Azure vous permet de contrôler de manière plus précise qui a accès à vos données.

Azure SQL Database est un moteur de base de données PaaS complètement managé qui prend en charge la plupart des fonctions de gestion de base de données telles que la mise à niveau, la mise à jour corrective, les sauvegardes et la surveillance. Il fournit ces fonctions sans intervention de l’utilisateur. SQL Database fournit toute une gamme de fonctionnalités intégrées de sécurité et conformité pour que votre application réponde aux exigences de conformité et de sécurité.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Rudnei Oliveira | Ingénieur principal en sécurité Azure

Autres contributeurs :

- Gary Moore | Programmeur/rédacteur

- Andrew Nathan | Responsable senior de l’ingénierie client

Étapes suivantes

Microsoft dispose d’une documentation supplémentaire qui peut vous aider à sécuriser votre environnement informatique, et les articles suivants peuvent être particulièrement utiles :

- Sécurité dans le Cloud Adoption Framework Microsoft pour Azure. Le Cloud Adoption Framework fournit des conseils de sécurité pour votre parcours cloud en clarifiant les processus, les bonnes pratiques, les modèles et l’expérience.

- Microsoft Azure Well-Architected Framework. Azure Well-Architected Framework est un ensemble de principes directeurs que vous pouvez utiliser pour améliorer la qualité d’une charge de travail. Le framework repose sur cinq piliers : la fiabilité, la sécurité, l’optimisation des coûts, l’excellence opérationnelle et l’efficacité des performances.

- Bonnes pratiques de sécurité Microsoft. Les bonnes pratiques de sécurité Microsoft (autrefois appelées Azure Security Compass ou Microsoft Security Compass) sont un ensemble de bonnes pratiques fournissant des conseils clairs pour les décisions relatives à la sécurité.

- Architectures de référence de Microsoft pour la cybersécurité (MCRA). MCRA est une compilation de diverses architectures de référence de sécurité Microsoft.

Dans les ressources suivantes, vous trouverez plus d’informations sur les services, technologies et terminologies mentionnés dans cet article :

- Qu’est-ce que les clouds publics, privés et hybrides ?

- Vue d’ensemble du benchmark de sécurité Azure (v3)

- Adopter une sécurité proactive avec une Confiance Zéro

- Informations d’abonnement Microsoft 365

- Microsoft Defender XDR

Ressources associées

Pour plus d’informations sur cette architecture de référence, consultez les autres articles de cette série :