Idées de solution

Cet article présente une idée de solution. Votre architecte cloud peut s’appuyer sur ces conseils pour visualiser les principaux composants d’une implémentation typique de cette architecture. Utilisez cet article comme point de départ pour concevoir une solution bien conçue qui répond aux exigences spécifiques de votre charge de travail.

De nombreuses organisations opèrent dans un environnement hybride, avec des ressources hébergées à la fois sur Azure et sur site. La plupart des ressources Azure, telles que les machines virtuelles (VMs), les applications Azure et Microsoft Entra ID, peuvent être sécurisées en utilisant les services de sécurité intégrés d’Azure.

En outre, les organisations souscrivent fréquemment à Microsoft 365 pour fournir aux utilisateurs des applications comme Word, Excel, PowerPoint et Exchange Online. Microsoft 365 propose également des services de sécurité qui peuvent être utilisés pour ajouter une couche de protection supplémentaire à certaines des ressources Azure les plus largement utilisées.

Pour utiliser efficacement les services de sécurité Microsoft 365, il est important de comprendre la terminologie clé et la structure des services Microsoft 365. Cet article, le quatrième d’une série de cinq, explore ces sujets en détail, en s’appuyant sur les concepts abordés dans les articles précédents, en particulier :

- Mapper les menaces à votre environnement informatique

- Créer la première couche de défense avec les services de sécurité Azure

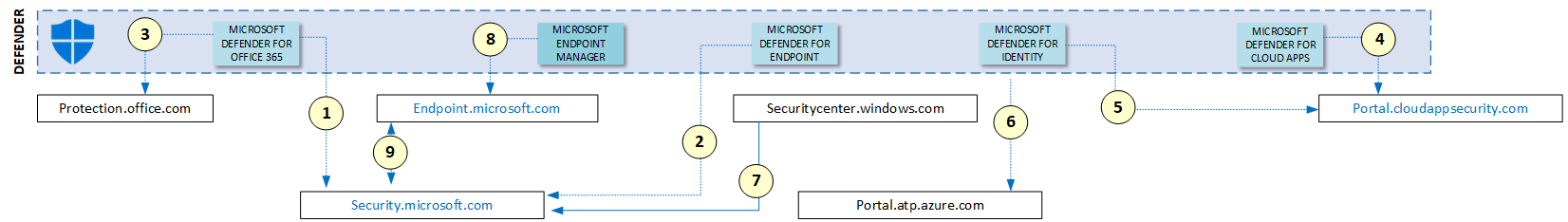

Microsoft 365 et Office 365 sont des services basés sur le cloud conçus pour répondre aux besoins de votre organisation en matière de sécurité renforcée, de fiabilité et de productivité des utilisateurs améliorée. Microsoft 365 englobe des services tels que Power Automate, Forms, Stream, Sway et Office 365. Office 365 comprend spécifiquement la suite d’applications de productivité bien connue. Pour plus d’informations sur les options d’abonnement pour ces deux services, consultez Options de plan Microsoft 365 et Office 365.

Selon la licence que vous achetez pour Microsoft 365, vous pouvez également obtenir les services de sécurité pour Microsoft 365. Ces services de sécurité sont appelés Microsoft Defender XDR, qui fournit plusieurs services :

- Microsoft Defender pour point de terminaison (MDE)

- Microsoft Defender pour Identity (MDI)

- Microsoft Defender pour Office (MDO)

- Microsoft Defender for Cloud Apps (MDA)

- « Microsoft Defender pour les applications cloud » accessible via « security.microsoft.com » est différent de « Microsoft Defender pour le cloud » qui est une autre solution de sécurité accessible via « portal.azure.com ».

Le diagramme suivant illustre la relation entre les solutions et les principaux services offerts par Microsoft 365, bien que tous les services ne soient pas répertoriés.

Cas d’usage potentiels

Les gens se confondent souvent à propos des services de sécurité Microsoft 365 et de leur rôle dans la cybersécurité des TI. Une des principales causes de cette confusion provient de la similitude des noms, y compris certains services de sécurité Azure comme Microsoft Defender pour le cloud (anciennement Azure Security Center) et Defender pour les applications cloud (anciennement Microsoft Cloud App Security).

Cependant, la confusion va au-delà de la terminologie. Certains services offrent des protections similaires mais pour des ressources différentes. Par exemple, Defender pour l’identité et Azure Identity Protection protègent tous deux les services d’identité, mais Defender pour l’identité sécurise les identités sur site (via les services de domaine Active Directory et l’authentification Kerberos), tandis qu’Azure Identity Protection sécurise les identités dans le cloud (via Microsoft Entra ID et l’authentification OAuth).

Ces exemples soulignent l’importance de comprendre comment les services de sécurité Microsoft 365 diffèrent des services de sécurité Azure. En acquérant cette compréhension, vous pouvez planifier plus efficacement votre stratégie de sécurité dans le cloud Microsoft tout en maintenant une posture de sécurité solide pour votre environnement informatique. Cet article vise à vous aider à atteindre cet objectif.

Le diagramme suivant présente un cas d’utilisation réel des services de sécurité Microsoft Defender XDR. Il montre les ressources qui ont besoin de protection, les services exécutés dans l’environnement, et certaines menaces potentielles. Les services Microsoft Defender XDR sont positionnés au centre, défendant les ressources de l’organisation contre ces menaces.

Architecture

La solution de Détection et Réponse étendue (XDR) de Microsoft, connue sous le nom de Microsoft Defender XDR, intègre plusieurs outils et services de sécurité pour fournir une protection unifiée, une détection et une réponse sur les points de terminaison, les identités, les e-mails, les applications et les environnements cloud. Elle combine des renseignements avancés sur les menaces, de l’automatisation et des analyses pilotées par l’IA pour détecter et répondre en temps réel aux menaces cybernétiques sophistiquées, permettant aux équipes de sécurité de mitiger rapidement les risques et de réduire l’impact des attaques. En consolidant les données de sécurité provenant de diverses sources, Microsoft Defender XDR aide les organisations à obtenir une défense complète et simplifiée sur l’ensemble de leur infrastructure informatique.

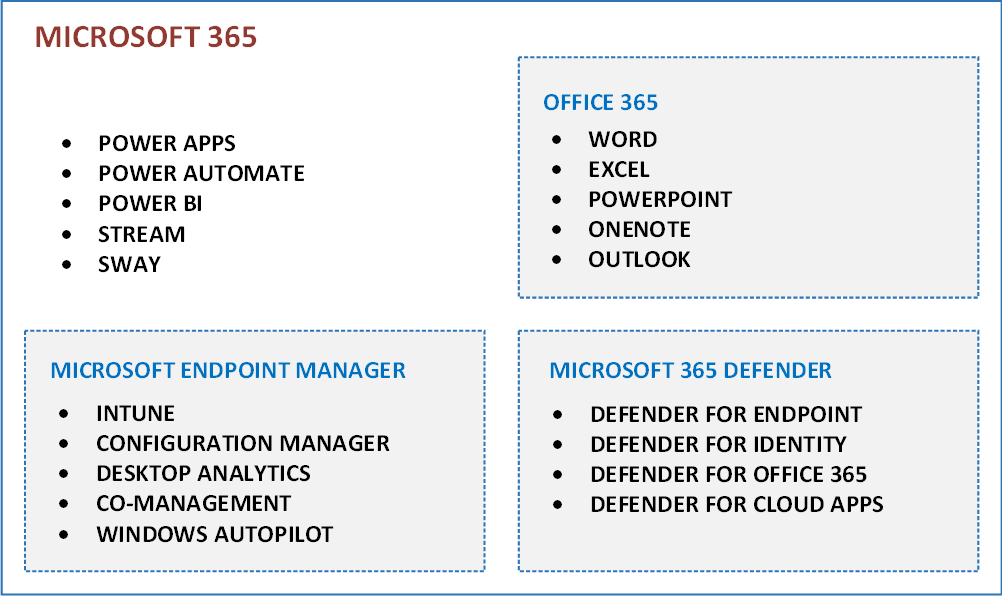

Le diagramme suivant montre une couche, étiquetée comme DEFENDER, qui représente les services de sécurité Microsoft Defender XDR. L’ajout de ces services à votre environnement informatique vous aide à créer une meilleure défense pour votre environnement. Les services de la couche Defender peuvent fonctionner avec les services de sécurité Azure.

Téléchargez un fichier Visio de cette architecture.

©2021 The MITRE Corporation. Ce travail est reproduit et distribué avec l’autorisation de The MITRE Corporation.

Workflow

Microsoft Defender for Endpoint

Defender pour point de terminaison sécurise les points de terminaison de votre entreprise et est conçu pour aider les réseaux à prévenir, détecter, examiner et traiter les menaces avancées. Il crée une couche de protection pour les machines virtuelles qui s’exécutent sur Azure et localement. Pour plus d’informations sur ce qu’il peut protéger, consultez Microsoft Defender pour point de terminaison.

Microsoft Defender for Cloud Apps

Anciennement appelé Microsoft Cloud Application Security, Defender for Cloud Apps est un CASB (Cloud Access Security Broker) qui prend en charge plusieurs modes de déploiement. Ces modes incluent la collecte de journaux, les connecteurs d’API et le proxy inverse. Il offre une grande visibilité, un contrôle des déplacements des données, et des analyses sophistiquées pour identifier et combattre les cybermenaces sur l'ensemble de vos services cloud Microsoft et tiers. Il fournit une protection et une atténuation des risques pour Cloud Apps et même pour certaines applications qui s’exécutent localement. Il fournit également une couche de protection pour les utilisateurs qui accèdent à ces applications. Pour plus d’informations, consultez Vue d’ensemble de Microsoft Defender for Cloud Apps.

Il est important de ne pas confondre Defender for Cloud Apps et Microsoft Defender pour le cloud, qui fournit des recommandations et un score de la posture de sécurité des serveurs, des applications, des comptes de stockage et d’autres ressources s’exécutant dans Azure, localement et dans d’autres clouds. Defender pour le cloud consolide deux services précédents, Azure Security Center et Azure Defender.

Microsoft Defender pour Office

Defender pour Office 365 protège votre organisation contre les menaces malveillantes issues d’e-mails, de liens (URL) et d’outils de collaboration. Il fournit une protection pour la messagerie et la collaboration. Selon la licence, vous pouvez ajouter une enquête post-violation, la chasse et la réponse, ainsi que l’automatisation et la simulation (pour la formation). Pour plus d’informations sur les options de licence, consultez Vue d’ensemble de la sécurité Microsoft Defender pour Office 365.

Microsoft Defender pour Identity

Defender pour Identity est une solution de sécurité cloud qui s’appuie sur vos signaux Active Directory locaux pour identifier, détecter et investiguer les menaces avancées, les identités compromises et les actions des utilisateurs internes malveillants dirigées contre votre entreprise. Il protège Active Directory Domain Services (AD DS) qui s’exécute localement. Même si ce service s’exécute sur le cloud, il fonctionne pour protéger les identités locales. Defender pour Identity était anciennement appelé Azure Advanced Threat Protection. Pour plus d’informations, consultez Présentation de Microsoft Defender pour Identity.

Si vous avez besoin d’une protection pour les identités fournies par Microsoft Entra ID et qui s’exécute en mode natif sur le cloud, envisagez Microsoft Entra ID Protection.

Intune (anciennement partie de Microsoft Endpoint Manager)

Microsoft Intune est un service cloud qui aide les organisations à gérer et sécuriser leurs appareils, applications et données. Il permet aux administrateurs TI de contrôler comment les appareils de l’entreprise, tels que les ordinateurs portables, les smartphones et les tablettes, sont utilisés, en garantissant la conformité avec les politiques de sécurité. Avec Intune, vous pouvez appliquer des configurations d’appareils, déployer des logiciels, gérer des applications mobiles et protéger les données de l’entreprise en utilisant des fonctionnalités telles que l’accès conditionnel et l’effacement à distance. Il est particulièrement utile pour permettre un travail à distance sécurisé, gérer à la fois les appareils appartenant à l’entreprise et les appareils personnels (BYOD), et assurer la sécurité des données sur des plateformes diverses telles que Windows, iOS, Android et macOS.

Un autre service qui faisait partie de Endpoint Manager est le Configuration Manager, une solution de gestion sur site qui vous permet de gérer les ordinateurs clients et serveurs qui sont sur votre réseau, connectés directement ou via internet. Vous pouvez activer la fonctionnalité cloud pour intégrer Configuration Manager avec Intune, Microsoft Entra ID, Defender pour point de terminaison et d’autres services cloud. Utilisez-le pour déployer des applications, des mises à jour logicielles et des systèmes d'exploitation. Vous pouvez également surveiller la conformité, rechercher des objets et agir sur les clients en temps réel, et bien plus encore. Pour en savoir plus sur tous les services disponibles, consultez Vue d’ensemble de Microsoft Endpoint Manager.

Ordre d’attaque des exemples de menaces

Les menaces nommées dans le diagramme suivent un ordre d’attaque courant :

Un attaquant envoie un e-mail de hameçonnage auquel des programmes malveillants sont joints.

Un utilisateur final ouvre le programme malveillant joint.

Le programme malveillant s’installe dans le serveur principal sans que l’utilisateur ne le remarque.

Le programme malveillant installé vole certaines informations d’identification de l’utilisateur.

L’attaquant utilise les informations d’identification pour accéder aux comptes sensibles.

Si les informations d’identification fournissent l’accès à un compte disposant de privilèges élevés, l’attaquant compromet des systèmes supplémentaires.

Le diagramme indique également dans la couche étiquetée DEFENDER que les services Microsoft Defender XDR peuvent surveiller et atténuer ces attaques. Voici un exemple de la façon dont Defender fournit une couche supplémentaire de sécurité qui fonctionne avec les services de sécurité Azure pour offrir une protection supplémentaire des ressources affichées dans le diagramme. Pour plus d’informations sur la façon dont les attaques potentielles menacent votre environnement informatique, consultez le deuxième article de cette série, Mapper les menaces à votre environnement informatique. Pour plus d’informations sur Microsoft Defender XDR, consultez Microsoft Defender XDR.

Accéder aux services de sécurité Microsoft Defender XDR et les gérer

Le diagramme suivant montre quels portails sont actuellement disponibles et leurs relations entre eux. Au moment de la mise à jour de ces articles, certains de ces portails peuvent déjà être obsolètes.

Security.microsoft.com est actuellement le portail le plus important disponible, car il regroupe des fonctionnalités de Microsoft Defender pour Office 365 (1), de Defender pour Endpoint (2), de Defender pour Office (3), de Defender pour Identity (5), de Defender pour Apps (4) ainsi que pour Microsoft Sentinel.

Il est important de mentionner que Microsoft Sentinel dispose de certaines fonctionnalités qui ne fonctionnent encore que sur le portail Azure (portal.azure.com).

Enfin, endpoint.microsoft.com fournit des fonctionnalités principalement pour Intune et Configuration Manager, mais aussi pour d’autres services qui font partie de Endpoint Manager. Étant donné que security.microsoft.com et endpoint.microsoft.com offrent une protection de sécurité pour les points de terminaison, ils ont de nombreuses interactions entre eux (9) pour offrir une excellente posture de sécurité pour vos points de terminaison.

Composants

L’exemple d’architecture de cet article utilise les composants Azure suivants :

Microsoft Entra ID est un service de gestion des identités et des accès basé sur le cloud. Microsoft Entra ID permet à vos utilisateurs d’accéder à des ressources externes, telles que Microsoft 365, le Portail Azure et des milliers d’autres applications SaaS. Il les aide également à accéder aux ressources internes, notamment les applications situées sur votre réseau intranet d’entreprise.

Le Réseau virtuel Azure est le bloc de construction fondamental de votre réseau privé dans Azure. Le réseau virtuel permet à de nombreux types de ressources Azure de communiquer de manière sécurisée entre elles, avec Internet et avec des réseaux locaux. Le réseau virtuel fournit un réseau virtuel qui bénéficie de l’infrastructure d’Azure, comme la mise à l’échelle, la disponibilité et l’isolement.

Azure Load Balancer est un service d’équilibrage de charge de 4e couche à faible latence et hautes performances (en entrée et en sortie) pour tous les protocoles UDP et TCP. Il est conçu pour traiter des millions de demandes par seconde, tout en garantissant la haute disponibilité de votre solution. Azure Load Balancer est redondant interzone, garantissant une haute disponibilité de la fonctionnalité Zones de disponibilité.

Les machines virtuelles sont l’un des nombreux types de ressources informatiques évolutives à la demande proposées par Azure. Une machine virtuelle Azure vous offre la flexibilité de la virtualisation sans que vous ayez à acheter le matériel physique qui l’exécute ni à en assurer la maintenance.

Azure Kubernetes Service (AKS) est un service complètement managé qui sert au déploiement et à la gestion d’applications conteneurisées. AKS offre une expérience d’intégration continue/de livraison continue (CI/CD) Kubernetes serverless ainsi que des fonctionnalités de sécurité et de gouvernance de niveau entreprise.

Azure Virtual Desktop est un service de virtualisation de bureau et d’application qui s’exécute dans le cloud afin de fournir des bureaux aux utilisateurs distants.

Web Apps est un service HTTP pour l’hébergement d’applications web, d’API REST et de back-ends mobiles. Vous pouvez développer dans votre langage favori, et les applications s’exécutent et se mettent à l’échelle facilement dans les environnements Windows et Linux.

Stockage Azure est un stockage hautement disponible, évolutif, durable et sécurisé pour différents objets de données dans le cloud, notamment l’objet, l’objet blob, le fichier, le disque, la file d’attente et le stockage de tables. Toutes les données écrites dans un compte de stockage Azure sont chiffrées par le service. Le Stockage Azure vous permet de contrôler de manière plus précise qui a accès à vos données.

Azure SQL Database est un moteur de base de données PaaS complètement managé qui prend en charge la plupart des fonctions de gestion de base de données telles que la mise à niveau, la mise à jour corrective, les sauvegardes et la surveillance. Il fournit ces fonctions sans intervention de l’utilisateur. SQL Database fournit toute une gamme de fonctionnalités intégrées de sécurité et conformité pour que votre application réponde aux exigences de conformité et de sécurité.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Rudnei Oliveira | Ingénieur client senior

Autres contributeurs :

- Gary Moore | Programmeur/rédacteur

- Andrew Nathan | Responsable senior de l’ingénierie client

Étapes suivantes

- Se défendre contre les menaces avec Microsoft 365

- Détecter et répondre aux cyberattaques avec Microsoft Defender XDR

- Bien démarrer avec Microsoft Defender XDR

- Mettre en place le renseignement sur les menaces dans Microsoft 365

- Gérer la sécurité avec Microsoft 365

- Protéger contre les menaces malveillantes avec Microsoft Defender pour Office 365

- Protéger les identités locales avec Microsoft Defender pour le cloud pour Identity

Ressources associées

Pour plus d’informations sur cette architecture de référence, consultez les autres articles de cette série :

- Partie 1 : mapper les menaces à votre environnement informatique

- Partie 2 : Créer la première couche de défense avec les services De sécurité Azure

- Partie 4 : intégration entre les services de sécurité Azure et Microsoft Defender XDR