Käyttäjätietojen ja käyttöoikeuksien hallintaa koskevat suositukset

Koskee tätä Power Platform Well-Architected -ratkaisun suojauksen tarkistusluetteloa koskevaa suositusta:

| SE:05 | Käyttäjätietojen ja käyttöoikeuksien hallinnan (IAM) tarkka, ehdoton ja tarkistettavissa oleva toteutus kaikissa työmäärän käyttäjien, ryhmän jäsenten ja järjestelmän osissa. Rajoita käyttöoikeudet yksinomaan periaatteeseen tarpeen mukaan. Käytä toimialan moderneja standardeja kaikkiin todennukseen ja valtuutuksen toteutuksiin. Rajoita ja valvo tarkasti käyttöoikeuksia, jotka eivät perustu käyttäjätunnisteisiin. |

|---|

Tässä oppaassa on tietoja sellaisten käyttäjätietojen todentamisen ja valtuuttamisen suosituksista, jotka yrittävät käyttää työmäärän resursseja.

Teknisen hallinnan näkökulmasta käyttäjätiedot ovat aina ensisijainen alue. Tämä vaikutusalue ei sisällä vain työmäärän reunoja. Se sisältää myös yksittäisiä osia, jotka ovat työmäärän sisällä.

Käyttäjätietoja ovat esimerkiksi seuraavat:

- Ihmiset. Sovelluksen käyttäjät, järjestelmänvalvojat, operaattorit, tarkastajat ja virheelliset toimijat.

- Järjestelmät. Työmäärän käyttäjätiedot, hallitut käyttäjätiedot, ohjelmointirajapintojen avaimet, palvelun päänimet ja Azure-resurssit.

- Nimetön. Entiteetit, jotka eivät ole toimittaneet mitään käyttäjätietoja.

Määritelmät

| Ehdot | Määritelmä |

|---|---|

| Todentaminen (AuthN) | Prosessi, jossa määritetään, että käyttäjätiedot on määritetty oikein. |

| Valtuuttaminen (AuthZ) | Prosessi, joka tarkistaa, voiko käyttäjätietojen avulla suorittaa pyydetyn toiminnon. |

| Ehdollinen käyttöoikeus | Sääntöjoukko, joka sallii toiminnot määritettyjen ehtojen perusteella. |

| IdP | Käyttäjätietojen toimittaja, kuten Microsoft Entra ID. |

| Rooli | Työtehtävä tai nimike, jolla on joukko vastuita ja toimintoja. |

| Ennalta jaetut avaimet | Palveluntarjoajan ja kuluttajan välillä jaetun suojatun ja sovitun mekanismin kautta käytettävän salaisen avaimen tyyppi. |

| Resurssin käyttäjätiedot | Ympäristön hallitsemille pilviresursseille määritetyt käyttäjätiedot. |

| Role | Joukko käyttöoikeuksia, jotka määrittävät, mitä käyttäjä tai ryhmä voi tehdä. |

| Käyttöalue | Sen organisaatiohierarkian eri tasot, joilla roolin käyttäminen sallitaan. Myös järjestelmän ominaisuusryhmä. |

| Suojausobjekti | Käyttäjätiedot, jotka tarjoavat käyttöoikeudet. Tämä voi olla käyttäjä, ryhmä tai palvelun päänimi. Ryhmän kaikki jäsenet saavat saman käyttöoikeustason. |

| Käyttäjätiedot | Henkilön, kuten työntekijän tai ulkoisen käyttäjän, käyttäjätiedot. |

| Työmäärän käyttäjätiedot | Sovelluksen, palvelun, komentosarjan, säilön tai työmäärän muun osan järjestelmän käyttäjätiedot, joita käytetään niiden todentamisessa muille palveluille ja resursseille. |

Muistiinpano

Käyttäjätiedot voidaan ryhmitellä muiden samanlaisten käyttäjätietojen kanssa ylätasolle, jonka nimi on suojausobjekti. Käyttöoikeusryhmä on esimerkki suojausobjektista. Tämä hierarkkinen suhde yksinkertaistaa ylläpitoa ja parantaa yhdenmukaisuutta. Koska käyttäjätietojen määritteitä ei käsitellä yksilötasolla, myös virheiden mahdollisuus pienenee. Tässä artikkelissa käyttäjätiedot-termiä käytetään vain suojausobjekteissa.

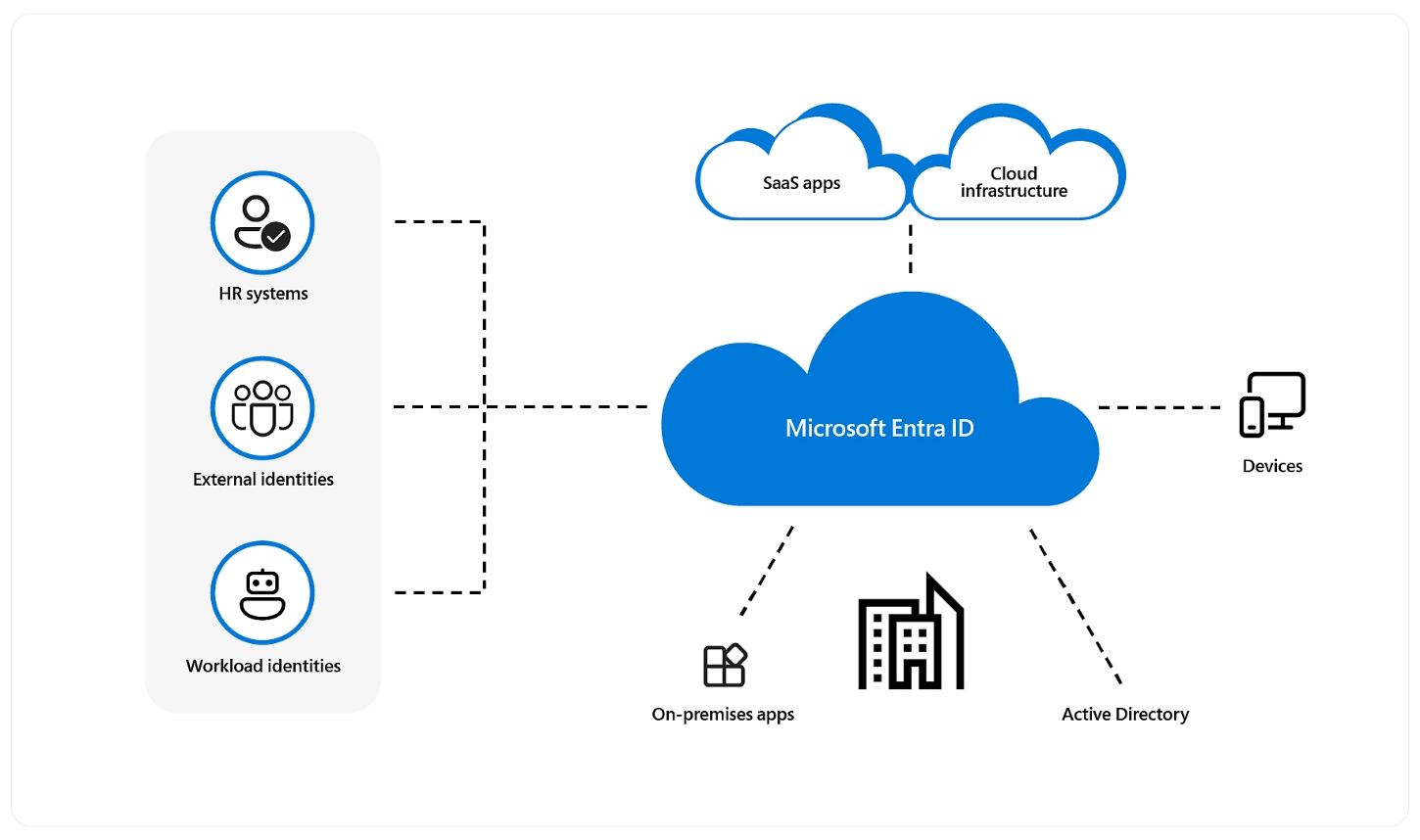

Microsoft Entra ID Power Platformin käyttäjätietojen tarjoajana

Kaikki Power Platform -tuotteet käyttävät Microsoft Entra ID:tä (aiemmin Azure Active Directory tai Azure AD) käyttäjätietojen ja käyttöoikeuksien hallinnassa. Entra ID antaa organisaatioille mahdollisuuden suojata käyttäjätiedot ja hallita niitä hybridi- ja monipilvipalveluympäristöissä Entra ID on myös keskeinen osa Power Platform -resurssien käyttöoikeuden tarvitsevien liiketoiminnan vieraskäyttäjien hallintaa. Power Platform käyttää Entra ID:tä myös muiden sellaisten sovellusten hallinnassa, jotka on integroitava Power Platformin ohjelmointirajapintoihin palvelun päänimen ominaisuuksien avulla. Kun käytössä on Entra ID, Power Platform voi hyödyntää Entra ID:tä kehittyneissä suojausominaisuuksissa, kuten ehdollisen käyttöoikeuden ja jatkuvan käyttöoikeuden arvioinnissa.

Todentaminen

Todentaminen on prosessi, joka tarkistaa käyttöoikeudet. Käyttöoikeuksien pyytäminen on pakollista, jotta käyttäjä voidaan tunnistaa. Esimerkki:

- Käyttäjänimi ja salasana.

- Esijaettu salainen avain, kuten ohjelmointirajapinnan avain, joka myöntää käyttöoikeuden.

- Jaetun käytön allekirjoituksen (SAS) tunnus.

- Keskinäisen Transport Layer Security (TLS) -todennuksen sertifikaatti.

Power Platform -todentaminen sisältää sarjan pyyntöjä, vastauksia ja uudelleenohjauksia käyttäjän selaimen ja Power Platformin tai Azure-palveluiden välillä. Järjestys seuraa Microsoft Entra ID -todennuskoodin todennustyönkulkua.

Yhteyden muodostaminen ja todentaminen tietolähteeseen on erillinen vaihe todennuksen suhteesta Power Platform -palveluun. Lisätietoja on kohdassa Tietolähteiden yhdistäminen ja todentaminen.

Valtuutus

Power Platform käyttää Microsoft Entra ID Microsoftin käyttäjätietoympäristöä kaikkien API-kutsujen valtuutusta varten, kun käytössä on toimialan vakiomuotoinen OAuth 2.0 -protokolla.

Tärkeimmät suunnittelustrategiat

Jos haluat lisätietoja työmäärässä tarvittavista käyttäjätiedoista, tee luettelo käyttäjä- ja järjestelmätyönkuluista, työmäärän resursseista sekä henkilöistä ja heidän suorittamistaan toiminnoista.

Jokaisella tapauksella on luultavasti oma ohjausobjektijoukko, joka on suunniteltava niin, että mahdollinen rikkomus otetaan huomioon. Määritä ehdolliset valinnat käyttötapauksen tai henkilöiden käyttäjätietojen vaatimusten perusteella. Vältä yhden ratkaisun käyttämistä kaikissa käyttötapauksissa. Vastaavasti ohjausobjektien ei tule olla niin yksityiskohtaisia, että ne aiheuttavat tarpeettomia hallintakustannuksia.

Käyttäjätietojen käyttöoikeusketju on kirjattava lokiin. Tämä auttaa ohjausobjektien tarkistamisessa, ja lokeja voidaan käyttää yhteensopivuustarkistuksissa.

Kaikkien käyttäjätietojen määrittäminen todentamista varten

Epäsuora käyttöoikeus. Power Platform -todentaminen sisältää sarjan pyyntöjä, vastauksia ja uudelleenohjauksia käyttäjän selaimen ja Power Platformin tai Azure-palveluiden välillä. Järjestys seuraa Microsoft Entra ID -todennuskoodin todennustyönkulkua. Power Platform todentaa automaattisesti kaikki käyttäjät, jotka käyttävät työmäärää eri tarkoituksia varten.

Suora käyttöoikeus. Työmäärän on käytettävä muita resursseja. Esimerkiksi tietoympäristöstä lukeminen tai siihen kirjoittaminen, salaisten avainten noutaminen salaisten avainten säilöstä ja telemetrian kirjaaminen lokiin palveluiden valvontaa varten. Voi olla jopa tarpeen käyttää kolmannen osapuolen palveluita. Nämä kaikki ovat työmäärän käyttäjätietojen vaatimuksia. Myös resurssin käyttäjätietojen vaatimukset on määritettävä. Näihin kuuluvat esimerkiksi käyttöönottoputkien suoritus- ja todennustavat.

Valtuuttamisen toimintojen määrittäminen

Seuraavaksi on määritettävä, mitä todennetut käyttäjätiedot voivat tehdä, jotta nämä toiminnot voidaan valtuuttaa. Toiminnot voidaan jakaa niiden tarvitsemien käyttöoikeustyyppien mukaan seuraavasti:

Tietotason käyttöoikeus. Toiminnot, jotka voidaan tehdä tietotasolla, siirtävät tietoja. Esimerkiksi sovellus, joka lukee tietoja Microsoft Dataversesta tai kirjoittaa siihen tietoja tai kirjoittaa lokeja Application Insightsiin.

Hallintatason käyttöoikeus. Hallintatasolla tehtävät toiminnot voivat luoda tai poistaa Power Platformin resurssin tai muokata sitä. Voit esimerkiksi muokata ympäristön ominaisuuksia tai luoda tietokäytännön.

Sovellukset yleensä käyttävät tietotason toimintoja, kun taas toiminnot käyttävät usein sekä hallinta- että tietotasoja.

Roolipohjaisen käyttöoikeuksien valtuuttamisen mahdollistaminen

Valtuuttamisen toiminnot tulee sallia käyttäjätietojen vastuiden perusteella. Käyttäjätietojen avulla on voitava tehdä vain se, mikä edellytetään tehtäväksi. Ennen valtuutussääntöjen määrittämistä on tiedettävä, kuka tai mikä taho on tekemässä pyyntöjä, mitä kyseisen roolin avulla voi tehdä ja miten laaja-alaisesti. Nämä tekijät johtavat vaihtoehtoihin, joissa yhdistyvät käyttäjätiedot, rooli ja vaikutusalue.

Ota huomioon seuraavat seikat:

- Tarvitseeko työmäärä tietotason käyttöoikeuden Dataverseen sekä luku- että kirjoitusoikeudelle?

- Tarvitseeko työmäärä myös ympäristöominaisuuksien käyttöoikeuden?

- Jos käyttäjätiedot ovat vaarassa virheellisen toimijan vuoksi, millainen vaikutus tällä on järjestelmään luottamuksellisuuden, eheyden ja käytettävyyden suhteen?

- Tarvitseeko työmäärä pysyvän käyttöoikeuden vai voiko ehdollista käyttöoikeutta harkita?

- Suorittaako työmäärä toimintoja, jotka vaativat hallinnollisia tai korotettuja käyttöoikeuksia?

- Miten työmäärä toimii yhdessä kolmannen osapuolen palveluiden kanssa?

- Onko älykkäille sovellustyökuormille, kuten agenteille, kertakirjautumista (SSO) koskevia vaatimuksia?

- Toimiiko agentti todentamattomassa tilassa, todennetussa tilassa vai molemmissa?

Roolimääritys

Rooli on käyttäjätiedoille määritettyjen käyttöoikeuksien joukko. Määritä rooleja, jotka antavat käyttäjätiedoille vain tehtävän suoritusoikeuden, ei muita oikeuksia. Kun käyttäjän oikeudet on rajoitettu työvaatimuksiin, on helppo tunnistaa epäilyttävä ja luvaton toiminta järjestelmässä.

Esitä esimerkiksi seuraavat kysymykset:

- Onko lukuoikeus riittävä?

- Tarvitsevatko käyttäjätiedot resurssien poisto-oikeuden?

- Tarvitseeko rooli vain luotujen tietueiden käyttöoikeuden?

- Onko käyttäjän liiketoimintayksikköön perustuva hierarkkinen käyttöoikeus pakollinen?

- Tarvitseeko rooli hallinnollisia tai korotettuja oikeuksia?

- Tarvitseeko rooli näiden oikeuksien pysyvän käyttöoikeuden?

- Mitä tapahtuu, jos käyttäjä vaihtaa töitä?

Käyttäjien, sovellusten ja palveluiden käyttöoikeustason rajoittaminen vähentää mahdollisten hyökkäysten riskiä. Jos myönnät vain vähimmäisoikeudet, jotka vaaditaan tiettyjen tehtävien suorittamiseksi, onnistuneen hyökkäyksen tai luvattoman käytön riski vähenee huomattavasti. Esimerkiksi kehittäjät tarvitsevat tekijän käyttöoikeudet vain kehitysympäristöön, eivät tuotantoympäristöön. Heillä on oltava resurssien luontioikeus, mutta ei ympäristön ominaisuuksien muutosoikeutta. He saattavat tarvita luku- tai kirjoitusoikeudet Dataversessa, mutta eivät tietomallin tai Dataverse-taulukon määritteiden muutosoikeuksia.

Vältä oikeuksia, jotka koskevat yksittäisiä käyttäjiä. Yksityiskohtaiset ja mukautetut oikeudet luovat monimutkaisuutta ja sekaannusta. Niiden ylläpitäminen voi olla vaikeaa, koska käyttäjät vaihtavat rooleja ja siirtyvät yrityksen sisällä sekä liittyvät ryhmään samanlaisten todennusvaatimusten kanssa. Tämä tilanne voi luoda monimutkaisen vanhan määrityksen, jonka ylläpito on vaikeaa ja joka voi vaikuttaa negatiivisesti sekä suojaukseen että luotettavuuteen.

Kompromissi: Tarkka käyttöoikeuksien hallinta mahdollistaa käyttäjien aktiviteettien aiempaa paremman seurannan ja valvonnan.

Myönnä roolit, joilla on aluksi vain vähän oikeuksia. Voit lisätä oikeuksia myöhemmin toiminnallisten tai tietojen käyttöön liittyvien tarpeiden perusteella. Teknisille ryhmille on annettava selkeät ohjeet oikeuksien toteuttamiseksi.

Ehdollisten käyttöoikeusvalintojen tekeminen

Älä anna kaikille käyttäjätiedoille samaa käyttöoikeustasoa. Tee päätökset seuraavien kahden tekijän perusteella:

- Aika. Miten kauan käyttäjätietojen avulla voi käyttää ympäristöä.

- Oikeus. Oikeuksien taso.

Nämä tekijät eivät ole toisensa poissulkevia. Vaarantuneet käyttäjätiedot, joilla on paljon oikeuksia ja rajoittamattomat käyttöoikeudet, voivat antaa järjestelmän ja tietojen laajat hallintamahdollisuudet tai käyttää näitä käyttöoikeuksia ympäristön muuttamiseksi. Rajoita näitä käyttöoikeustekijöitä sekä ennaltaehkäisevänä toimenpiteenä että vaikutusalueen hallitsemiseksi.

jJuuri oikeaan tarpeeseen (Just-in-time, JIT) -menetelmät tarjoavat vaaditut oikeudet silloin, kun niitä tarvitaan.

Juuri sopiva käyttöoikeus (Just Enough Access, JEA) tarjoaa vain vaaditut oikeudet.

Vaikka aika ja oikeus ovat ensisijaiset tekijät, vaikuttavia ehtoja on myös muita. Voit määrittää käytäntöjä käyttämällä esimerkiksi laitetta, verkkoa tai sijaintia, josta käyttöoikeus on peräisin.

Käytä vahvoja ohjausobjekteja, jotka suodattavat, tunnistavat ja estävät luvattoman käytön, mukaan lukien parametrit, kuten käyttäjätiedot ja sijainti, laitteen kunto, työmäärän konteksti, tietojen luokittelu ja poikkeavuudet.

Esimerkiksi työmäärää on ehkä käytettävä kolmannen osapuolen käyttäjätietojen, kuten toimittajien, kumppaneiden tai asiakkaiden, avulla. He tarvitsevat soveltuvan käyttöoikeustason kokoaikaisten työntekijöiden oletusoikeuksien sijaan. Kun ulkoiset tilit erotetaan selkeästi muista, on aiempaa helpompi estää ja tunnistaa sieltä tulevia hyökkäyksiä.

Kriittisen vaikutuksen tilit

Järjestelmänvalvojan käyttäjätiedot sisältävät joitakin suuren vaikutuksen omaavia tietoturvariskejä, koska heidän suorittamansa tehtävät edellyttävät erityisiä oikeuksia näissä järjestelmissä ja sovelluksissa laaja-alaisesti. Tietojen vaarantumisella ja väärinkäytöllä voi olla haitallinen vaikutus liiketoimintaan ja sen tietojärjestelmiin. Tietoturvallisuus hallinnassa on eräs kaikkein kriittisimmistä tietoturvaan liittyvistä alueista.

Käyttö erityisten oikeuksien avulla määritettyjä vastustajia kohtaan edellyttää täydellisen, harkitun toimintatavan käyttöönottoa, jotta nämä järjestelmät voidaan eristää riskeistä. Seuraavassa esitellään joitakin strategioita:

Minimoi kriittisten vaikutuksen tilien lukumäärä.

Käytä erillisiä rooleja sen sijaan, että aiemmin määritetyille käyttäjätiedoille annettaisiin korotetut oikeudet.

Vältä pysyvää käyttöoikeutta käyttämällä IdP:ssä JIT-ominaisuuksia. Noudata break glass -tyyppisissä tilanteissa poikkeustilanteiden käyttöoikeuksien prosessia.

Käytä moderneja käyttöoikeusprotokollia, kuten todennusta ilman salasanoja tai monitasoista todennusta. Ulkoista nämä mekanismit IdP:lle.

Pakota tärkeiden suojausmääritteiden käyttäminen ehdollisten käyttöoikeuskäytäntöjen avulla.

Hallinnollisten tilien käytön lopettaminen, jos näitä tilejä ei käytetä.

Käyttäjätietojen elinkaaren hallintaprosessien muodostaminen

Käyttäjätietojen käyttö ei voi kestää pidempään kuin niiden resurssien käyttö, joita käyttäjätietojen avulla käytetään. Varmista, että käyttäjätietojen käytöstäpoiston ja poiston prosessi on olemassa, kun ryhmän rakennetta tai ohjelmiston osia muutetaan.

Nämä ohjeet koskevat lähdeohjausobjekteja, tietoja, hallintatasoja, työmäärän käyttäjiä, infrastruktuuria, työkalujen hallintaa, tietojen valvontaa, lokeja, mittareita ja muita entiteettejä.

Muodosta käyttäjätietojen hallintoprosessi, jonka avulla hallitaan digitaalisten käyttäjätietojen, korkeat käyttöoikeudet omaavien käyttäjien, ulkoisten käyttäjien ja vieraskäyttäjien sekä työmäärän käyttäjien elinkaarta. Toteutuksen käytön arviot varmistavat, että käyttäjätietoja käyttävät tahot jättävät organisaation tai ryhmän, heidän työmäärän käyttöoikeudet poistetaan.

Muihin kuin käyttäjätietoihin perustuvien salaisten avainten suojaaminen

Sovellusten salaisia avaimia sekä esijaettuja avaimia tulee pitää järjestelmän heikkoina kohtina. Palveluntarjoajan tai kuluttajan tietojen vaarantuminen kaksisuuntaisessa yhteydenpidossa voi aiheuttaa merkittäviä turvallisuusriskejä. Nämä avaimet voivat olla myös työläitä, koska niissä otetaan käyttöön toimintaprosesseja.

Näitä salaisia avaimia tulee käsitellä entiteetteinä, jotka voidaan hakea dynaamisesti salaisten avainten säilöstä. Niitä ei tule koodata pysyvästi sovelluksissa, työnkuluissa, käyttöönottoputkissa eikä muissa artefakteissa.

Varmista, että pystyt kumoamaan salaisia avaimia.

Käytä toiminnallisia käytäntöjä, jotka käsittelevät esimerkiksi avainten kierrätystä ja vanhenemista.

Lisätietoja kierrätyskäytännöistä on kohdissa Kaksi todennuksen tunnistetietoja omaavien resurssien salaisten avainten kierrätyksen automatisointi ja Opetusohjelma: Automaattisen kierrätystiheyden päivittäminen avainsäilössä.

Kehitysympäristöjen pitäminen turvallisina

Kehitysympäristöjen kirjoitusoikeus tulee suojata, ja lähdekoodin lukuoikeus tulee rajata vain niille rooleille, jotka sitä tarvitsevat. Käytössä on oltava prosessi, joka tarkistaa resurssit säännöllisesti ja tunnistaa uusimmat heikkoudet.

Kirjausketjun ylläpitäminen

Eräs käyttäjätietojen hallinnan tavoite varmistaa, että järjestelmä on tarkistettavissa. Tarkistukset varmistavat, ovatko mahdollisen rikkomuksen strategiat tehokkaita. Kirjausketjun ylläpitäminen auttaa seuraavalla tavalla:

Tarkista, että käyttäjätiedot on todennettu vahvalla todennuksella. Kaikkia toimintoja on voitava seurata, jotta kiistettävissä olevat hyökkäykset voidaan estää.

Tunnista heikot ja puuttuvat todennusprotokollat sekä hanki näkyvyys käyttäjien ja sovellusten sisäänkirjauksiin ja niitä koskevat merkitykselliset tiedot.

Arvio työmäärän käyttäjätietojen käyttö suojauksen ja yhdenmukaisuusvaatimusten perusteella ja ota huomioon käyttäjätilin riskit, laitteen tila ja muut määritetyt ehdot ja käytännöt.

Seuraa edistymistä tai poikkeamaa yhdenmukaisuusvaatimusten kohdalla.

Useimmilla resursseilla on tietotason käyttöoikeus. Käyttäjätiedot, joilla resursseja käytetään, sekä niiden suorittamat toiminnot on tunnettava. Näitä tietoja voidaan käyttää suojausdiagnostiikassa.

Power Platform – avustaminen

Power Platformin käyttöoikeuksien hallinta on tärkeä osa yleistä suojausarkkitehtuuria. Käyttöoikeuksien hallinnan pisteet voivat varmistaa sen, että oikeat käyttäjät saavat Power Platform -resurssien käyttöoikeudet. Tässä osassa tutustutaan erilaisiin määritettävissä oleviin käyttöoikeuspisteisiin sekä niiden rooliin yleisessä tietoturvastrategiassa.

Microsoft Entra ‑tunnus

Kaikki Power Platform -tuotteet käyttävät Microsoft Entra ID:tä (aiemmin Azure Active Directory tai Azure AD) käyttäjätietojen ja käyttöoikeuksien hallinnassa. Entra ID antaa organisaatioille mahdollisuuden suojata käyttäjätiedot ja hallita niitä hybridi- ja monipilvipalveluympäristöissä Entra ID on myös keskeinen osa Power Platform -resurssien käyttöoikeuden tarvitsevien liiketoiminnan vieraskäyttäjien hallintaa. Power Platform käyttää Entra ID:tä myös muiden sellaisten sovellusten hallinnassa, jotka on integroitava Power Platformin ohjelmointirajapintoihin palvelun päänimen ominaisuuksien avulla. Kun käytössä on Entra ID, Power Platform voi hyödyntää Entra ID:tä kehittyneissä suojausominaisuuksissa, kuten ehdollisen käyttöoikeuden ja jatkuvan käyttöoikeuden arvioinnissa.

Käyttöoikeuden määritys

Power Appsin ja Power Automaten käyttöön tarvitaan käyttöoikeus. Käyttäjien käyttöoikeuden tyyppi määrittää resurssit ja tiedot, joita käyttäjä voi käyttää. Seuraavassa taulukossa esitellään niiden resurssien erot, jotka ovat käyttäjän käytettävissä palvelupaketin tyypin mukaan ylhäältä alaspäin. Käyttöoikeuksien tarkemmat tiedot löytyvät käyttöoikeuksien yleiskatsauksesta.

Ehdolliset käyttöoikeuskäytännöt

Ehdollinen käyttöoikeus määrittää käytännön käyttöoikeuspäätöstä varten. Ehdollisen käyttöoikeuden käyttämiseksi on tunnettava rajoitukset, jotka käyttötapaus edellyttää. Määritä Microsoft Entran ehdollinen käyttöoikeus määrittämällä käyttöoikeuskäytäntö, joka perustuu toiminnallisiin tarpeisiin.

Lisätietoja:

- Microsoft Entra:n ehdollisten käyttöoikeuksien määrittäminen

- Ehdollinen käyttöoikeus ja monimenetelmäinen todentaminen Power Automatessa

Jatkuva käyttöoikeus

Jatkuva käyttöoikeus nopeutuu tiettyjen tapahtumien arvioimisen yhteydessä, jotta voidaan määrittää, onko käyttöoikeus peruutettava. Perinteisesti OAuth 2.0 -todennuksessa käyttöoikeustietue vanhenee, kun tarkistus tehdään tietueen uusimisen aikana. Jatkuvassa käyttöoikeudessa käyttäjän kriittisiä tapahtumia ja verkon sijainnin muutoksia arvioidaan jatkuvasti, jotta voidaan määrittää, tuleeko käyttöoikeus yhä säilyttää käyttäjällä. Näiden arviointien vuoksi aktiivisia istuntoja voidaan päättää odotettua aiemmin tai todentaminen voidaan vaatia uudelleen. Jos esimerkiksi käyttäjätili on poistettu käytöstä, käyttäjän tulisi menettää sovelluksen käyttöoikeus. Sijainti on myös tärkeä. Esimerkiksi tunnus on saatettu todentaa luotetussa sijainnissa, mutta käyttäjä on vaihtanut sen jälkeen yhteyden epäluotettavaan verkkoon. Jatkuva käyttöoikeus käynnistää ehdollisen käytön käytännön arvioinnin, ja käyttäjä menettää käyttöoikeuden, koska tämä ei enää käytä yhteyden muodostamisessa hyväksyttyä sijaintia.

Tällä hetkellä vain Dataverse tukee jatkuvan käyttöoikeuden arviointia Power Platformin kanssa. Microsoft panostaa lisätäkseen tukea muihin Power Platform -palveluihin ja -asiakasohjelmiin. Lisätietoja on kohdassa Jatkuvan käyttöoikeuden arviointi.

Meneillään olevan hybridityömallien käyttöönoton ja pilvisovellusten käytön yhteydessä Entra ID:stä on tullut tärkeä ensisijaisen tietoturvan hallinnollisen alueen raja, joka suojaa käyttäjiä ja resursseja. Ehdollinen käyttö laajentaa tätä rajaa verkon rajan ulkopuolelle niin, että se sisältää käyttäjän ja laitteen käyttäjätiedot. Jatkuva käyttöoikeus varmistaa, että tapahtumien ja käyttäjien sijaintien muuttuessa käyttöoikeus arvioidaan uudelleen. Entra ID:n käyttäminen Power Platformissa mahdollistaa sovellussalkussa käytettävän organisaatiotason suojauksen hallinnan toteutuksen. Tutustu näihin käyttäjätietojen hallinnan parhaisiin käytäntöihin, joissa on tietoja oman Entra ID:tä ja Power Platformia käyttävän suunnitelman luomisesta.

Ryhmän käyttöoikeuksien hallinta

Käyttöoikeuksien tietylle ryhmälle myöntämisen sijaan määritetään käyttöoikeus ryhmille Microsoft Entra ID:ssä. Jos ryhmää ei ole olemassa, voit luoda sen käyttäjätunnusryhmän avulla. Tämän jälkeen voit lisätä ja poistaa ryhmän jäseniä Azuren ulkopuolella ja varmistaa, että oikeudet ovat ajan tasalla. Voit käyttää ryhmää myös muihin tarkoituksiin, kuten postitusluetteloihin.

Lisätietoja on kohdassa Suojattujen käyttöoikeuksien hallinta Microsoft Entra ID:n ryhmien avulla.

Uhkien tunnistus

Microsoft Entra ID:n suojaus voi auttaa tunnistamaan, tutkimaan ja korjaamaan käyttäjätietoihin perustuvia riskejä. Lisätietoja on kohdassa Mitä on käyttäjätietojen suojaus?.

Uhkien tunnistus voi tapahtua reagoimisena epäilyttävän aktiviteetin aiheuttamaan hälytykseen tai poikkeavien tapahtumien ennakoivaan hakemiseen aktiviteettilokeista. Microsoft Sentinelin käyttäjien ja entiteettien käyttäytymisen analytiikka (User and Entity Behavior Analytics, UEBA) tekee epäilyttävien aktiviteettien tunnistamisesta helppoa. Lisätietoja on kohdassa Edistyneiden uhkien tunnistaminen Microsoft Sentinelin UEBA:n avulla.

Käyttäjätietojen kirjaaminen lokiin

Power Appsia, Power Automatea, Copilot Studiota, yhdistimiä ja tietojen menetyksen estämisaktiviteettien lokiinkirjausta seurataan ja tarkastellaan Microsoft Purview -yhteensopivuusportaalissa. Lisätietoja: Tutustu Microsoft Pureveiw'hun.

Lokimuutokset, jotka tehdään asiakastietueisiin ympäristössä, jossa on Dataverse-tietokanta. Dataverse-seuranta kirjaa käyttäjän käyttöoikeudet myös sovelluksen tai SDK:n kautta ympäristöön. Tämä tarkistus on otettu käyttöön ympäristön tasolla. Lisämääritys vaaditaan yksittäisille taulukoille ja sarakkeille.

Palvelun järjestelmänvalvojan rooli

Entra ID sisältää joukon ennalta määritettyjä rooleja, jotka voidaan määrittää järjestelmänvalvojille. Roolien avulla he saavat oikeuden suorittaa hallintatehtäviä. Voit tarkastella käyttöoikeusmatriisia, joka sisältää kunkin roolin käyttöoikeuksien yksityiskohtaisen erittelyn.

Microsoft Entran Privileged Identity Management (PIM) -ratkaisun avulla voit hallita korkean tason käyttöoikeudet omaavia järjestelmänvalvojan rooleja Power Platform -hallintakeskuksessa.

Dataverse-tietojen suojaaminen

Eräs Dataversen tärkeistä ominaisuuksista on monipuolinen suojausmalli, joka voidaan mukauttaa monenlaisiin liiketoimintaskenaarioihin. Suojausmalli on käytettävissä vain silloin, kun ympäristössä on Dataverse-tietokanta. Tietoturva-asiantuntija ei todennäköisesti luo koko suojausmallia itse, vaan on mukana työssä varmistamassa, että suojausominaisuuksien käyttö noudattaa organisaation tietojen suojausvaatimukset. Dataverse ryhmittelee käyttöoikeudet roolipohjaisen suojauksen avulla. Nämä käyttöoikeusroolit voidaan liittää suoraan käyttäjiin. Vaihtoehtoisesti ne voidaan liittää Dataverse -ryhmiin ja -liiketoimintayksiköihin. Lisätietoja on kohdassa Microsoft Dataversen suojaukseen liittyvät käsitteet.

Käyttäjätodennuksen määritys Copilot Studioissa

Microsoft Copilot Studio tukee useita todennusvaihtoehtoja. Valitse se, joka vastaa tarpeisiisi. Todennuksen avulla käyttäjät voivat kirjautua sisään, jolloin agentti voi käyttää rajoitettuja resursseja ja tietoja. Käyttäjät voivat kirjautua sisään käyttämällä Microsoft Entra ID:tä tai mitä tahansa OAuth 2.0 -tunnistetietopalvelua, kuten Googlea tai Facebookia. Lisätietoja on kohdassa Käyttäjän todennuksen määrittäminen Copilot Studiossa.

Direct Line -pohjaisella suojauksella voi estää käytön sijainneilta, joita hallitset, ottamalla käyttöön suojattu käyttö Direct Line -salasanojen ja -tunnusten avulla.

Copilot Studio tukee kertakirjautumista (SSO), joten agentit voivat kirjata käyttäjän sisään. SSO on otettava käyttöön verkkosivuillasi ja mobiilisovelluksissasi. Microsoft Teamsissa SSO-kirjautuminen on saumatonta, jos valittuna on Vain Teamsissa -todennusvaihtoehto. Se voidaan määrittää myös manuaalisesti Azure AD v2:n avulla. Tässä tapauksessa Teams-sovellus on kuitenkin otettava käyttöön zip-tiedostona, ei yhden napsautuksen Teams-käyttöönottona Copilot Studiossa.

Lisätietoja:

- Kertakirjautumisen määrittäminen Microsoft Entra ID:n avulla

- Kertakirjautumisen määrittäminen Microsoft Entra ID:n avulla agenteille Microsoft Teamsissa

- Kertakirjautumisen määrittäminen yleisen OAuth-palvelun avulla

Tietojen käyttäminen turvallisesti asiakkaan Lockboxin avulla

Microsoftin henkilökunta (mukaan lukien tietojen alikäsittelijät) eivät tarvitse asiakastietojen käyttöoikeuksia useimpien toimintojen suorittamiseen, tuen antamiseen eikä vianmääritykseen. Power Platformin asiakkaan Lockbox muodostaa liittymän, jossa asiakkaat voivat tarkastella ja hyväksyä (tai hylätä) tietojen käyttöpyyntöjä silloin harvoin, kun asiakastietoja on voitava käyttää. Sitä käytetään esimerkiksi tilanteissa, joissa Microsoftin teknikon on voitava käyttää asiakastietoja, joka asiakkaan käynnistämän tukipalvelupyynnön tai Microsoftin havaitseman ongelman vuoksi. Lisätietoja on kohdassa Asiakastietojen käyttäminen turvallisesti asiakkaan Lockboxin avulla Power Platformissa ja Dynamics 365:ssä.

Liittyvät tiedot

- Tietolähteiden yhdistäminen ja todentaminen

- Todentaminen Power Platform -palveluihin

- Microsoft Dataversen suojaukseen liittyvät käsitteet

- Power Platform -suojauksen usein kysytyt kysymykset

- Palvelun järjestelmänvalvojan käyttöoikeustaulukko

- Jatkuva käytön arviointi

- Microsoft Entra:n ehdollisten käyttöoikeuksien määrittäminen

- Microsoft Power Automaten ehdollista käyttöoikeutta ja monimenetelmäistä todentamista koskevat suositukset

- Microsoftin käyttäjätietoympäristö ja OAuth 2.0 -todennuskoodin työnkulku

- Mitkä ovat Microsoft Entra ID:n uudet ominaisuudet?

- Microsoft Entran valmiit roolit

- Microsoft Entra ID:n roolipohjaisen käyttöoikeuden ohjausobjektin yleiskatsaus

Suojauksen tarkistusluettelo

Katso lisätietoja suositusten kokoelmasta.