Oletusympäristön suojaaminen

Kaikilla organisaation työntekijöillä on käyttöoikeus Power Platformin oletusympäristöön. Power Platformin järjestelmänvalvojana sinun on punnittava tapoja suojata ympäristöä ja samalla pitää se tekijöiden käytettävissä henkilökohtaista tuottavuuskäyttöä varten. Tämä artikkeli sisältää tähän liittyviä ehdotuksia.

Järjestelmänvalvojien roolien määrittäminen harkitusti

Mieti, tarvitseeko järjestelmänvalvojakäyttäjillä Power Platformin järjestelmänvalvojan rooli. Olisiko ympäristön järjestelmänvalvojan tai järjestelmän järjestelmänvalvojan rooli sopivampi? Rajoita joka tapauksessa vahvempi Power Platformin järjestelmänvalvoja vain muutamille käyttäjille. Lue lisää ympäristöjen hallinnasta Power Platform .

Tarkoituksesta tiedottaminen

Yksi Power Platformin osaamiskeskusryhmän (CoE-ryhmän) suurimmista haasteista on tiedottaa oletusympäristön käyttötarkoituksista. Seuraavassa on muutamia suosituksia.

Oletusympäristön nimeäminen uudelleen

Oletusympäristö luodaan nimellä TenantName (oletus). Voit voi muuttaa ympäristön nimen kuvailevaksi, kuten Henkilökohtainen tuottavuusympäristö, joka kertoo tarkoituksen selkeästi.

Power Platform -keskuksen käyttö

Microsoft Power Platform -keskus on SharePoint-tietoliikennesivustomalli. Se tarjoaa tekijöille aloituspisteen keskitetylle tiedonlähteelle organisaation Power Platform -käytön osalta. Aloitussisällön ja sivumallien avulla tekijöille on helppoa tarjota tietoja, kuten:

- Henkilökohtaisen tuottavuuden käyttötapauksia

- Ohjeita sovellusten ja työnkulkujen kehittämiseen

- Ohjeita siihen, missä sovelluksia ja työnkulkuja kehitetään

- Tavoista ottaa yhteyttä CoE-tukitiimiin

- Ulkoisiin palveluihin integrointia koskevia sääntöjä

Lisää linkkejä mahdollisiin muihin sisäisiin resursseihin, joista saattaa olla hyötyä tekijöille.

Kaikille jakamisen rajoittaminen

Tekijät voivat jakaa sovelluksiaan muiden yksittäisten käyttäjien ja käyttöoikeusryhmien kanssa. Oletusarvon mukaan jakaminen koko organisaation tai Kaikkien kanssa on poistettu käytöstä. Harkitse aidatun prosessin käyttämistä laajalti käytettyjen sovellusten ympärillä valvoaksesi seuraavanlaisia käytäntöjä ja vaatimuksia:

- Suojaustarkistuskäytäntö

- Liiketoiminnan tarkistuskäytäntö

- Sovelluksen elinkaaren hallinnan (ALM) vaatimukset

- Käyttökokemuksen ja tuotemerkin vaatimukset

Jaa kaikkien kanssa -ominaisuus on oletusarvoisesti Power Platform poissa käytöstä. Suosittelemme, että pidät tämän asetuksen poissa käytöstä, jotta pohjaan perustuvien sovellusten ylivalotus ei-toivottujen käyttäjien kanssa rajoittuu. Organisaatiosi Kaikki-ryhmä sisältää kaikki käyttäjät, jotka ovat joskus kirjautuneet vuokraajaan, mukaan lukien vieraat ja sisäiset jäsenet. Kyse ei ole vain vuokraajan kaikista sisäisistä työntekijöistä. Lisäksi Kaikki-ryhmän jäsenyyttä ei voi muokata eikä tarkastella. Lisätietoja Kaikki-ryhmästä on osoitteessa /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Jos haluat jakaa sisältöä kaikkien sisäisten työntekijöiden tai suuren henkilöryhmän kanssa, harkitse jakamista kyseisistä jäsenistä olemassa olevan käyttöoikeusryhmän kanssa tai käyttöoikeusryhmän luomista ja sovelluksen jakamista kyseisen käyttöoikeusryhmän kanssa.

Kun Jaa kaikille -asetus on poistettu käytöstä, vain pieni ryhmä järjestelmänvalvojia voi jakaa sovelluksen kaikkien ympäristön käyttäjien kanssa. Jos olet Järjestelmänvalvoja, voit suorittaa seuraavan PowerShell-komennon, jos sinun on otettava jakaminen käyttöön kaikkien kanssa.

Avaa ensin PowerShell Järjestelmänvalvoja ja kirjaudu Power Apps tilillesi suorittamalla tämä komento.

Add-PowerAppsAccountHanki luettelo organisaatiosi vuokraaja-asetuksista objektina suorittamalla cmdlet-komento Get-TenantSettings.

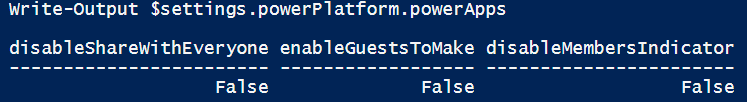

powerPlatform.PowerApps-objekti sisältää kolme merkintää:

Hanki asetusobjekti suorittamalla seuraavat PowerShell-komennot ja määritä muuttujan disableShareWithEveryone arvoksi $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseSuorita cmdlet-komento

Set-TenantSettingssettings-objektin kanssa, jotta tekijät voivat jakaa sovelluksensa kaikkien vuokraajan jäsenten kanssa.Set-TenantSettings $settingsJos haluat poistaa jakamisen kaikkien kanssa, noudata samoja ohjeita, mutta määritä

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Tietojen menetyksen estämisen käytännön laatiminen

Yksi tapa suojata oletusympäristö on myös tietojen menetyksen estämisen (DLP) käytännön luominen sille. DLP-käytännön käyttäminen on erityisen tärkeää oletusympäristön kannalta, koska se on kaikkien organisaation työntekijöiden käytettävissä. Seuraavassa on suosituksia avuksi käytännön toteuttamiseen.

DLP-hallintaviestin mukauttaminen

Mukauta virhesanomaa, joka esitetään, jos tekijä luo sovelluksen, joka rikkoo organisaation DLP-käytäntöä. Ohjaa tekijä organisaation Power Platform -keskukseen ja anna CoE-tiimin sähköpostiosoite.

Kun CoE-ryhmä viimeistelee DLP-käytäntöä ajan mittaan, joitakin sovelluksia voidaan vahingossa rikkoa. Varmista, että DLP-käytännön rikkomissanoma sisältää yhteystiedot tai linkin lisätietoihin, jotta tekijät pääsevät etenemään asiassaan.

Käytä seuraavia PowerShell-cmdlet-komentoja hallintakäytäntöviestin mukauttamiseen:

| Command | Kuvaus |

|---|---|

| Set-PowerAppDlpErrorSettings | Määritä hallintaviesti |

| Set-PowerAppDlpErrorSettings | Päivitä hallintaviesti |

Uusien yhdistinten estäminen oletusympäristössä

Oletusarvon mukaan kaikki uudet yhdistimet sijoitetaan DLP-käytännön Ei-liiketoiminta-ryhmään. Voit aina vaihtaa oletusryhmäksi joko Yritys tai Estetty. Oletusympäristössä käytettävälle DLP-käytännölle on suositeltavaa määrittää Estetty-ryhmä oletusarvoksi, jotta uudet yhdistimet pysyvät käyttämättöminä, kunnes joku järjestelmänvalvojista on tarkistanut ne.

Tekijöiden rajoittaminen valmiisiin yhdistimiin

Rajoita tekijöiden käyttöoikeudet vain perustason ei-estettäviin yhdistimiin, jotta heillä ei muiden yhdistimien käyttöoikeuksia.

Siirrä kaikki yhdistimet, joita ei voi estää, liiketoimintatietoryhmään.

Siirrä kaikki estettävissä olevat yhdistimet estettyyn tietoryhmään.

Mukautettujen yhdistimien rajoittaminen

Mukautetut yhdistimet integroivat sovelluksen tai työnkulun organisaatiossa luotuun palveluun. Nämä palvelut on tarkoitettu teknisille käyttäjille, kuten sovelluskehittäjille. Sellaisia organisaation rakentamia ohjelmointirajapintoja, jotka voidaan käynnistää sovelluksista tai työnkuluista oletusympäristössä, kannattaa vähentää. Jotta tekijät eivät loisi ja käyttäisi ohjelmointirajapintojen mukautettuja yhdistimiä oletusympäristössä, luo sääntö, jolla estetään kaikki URL-mallit.

Jotta tekijät voivat käyttää tiettyjä ohjelmointirajapintoja (kuten palvelua, joka palauttaa luettelon yrityksen lomista), määritä useita sääntöjä, jotka luokittelevat eri URL-malleja liiketoiminnan ja liiketoiminnan ulkopuoliseen tietojoukkoon. Varmista, että yhteydet käyttävät aina HTTPS-protokollaa. Lue lisää mukautettujen yhdistimien DLP-käytännöstä.

Suojattu integrointi Exchangeen

The Office 365 Outlook-yhdistin kuuluu vakioyhdistimiin, joita ei voi estää. Se sallii tekijöiden lähettää, poistaa ja vastata sähköpostiviesteihin postilaatikoissa, joissa heillä on käyttöoikeus. Tämän yhdistimen riski on myös yksi sen tehokkaimmista ominaisuuksista – mahdollisuus lähettää sähköpostia. Tekijä saattaa esimerkiksi luoda työnkulun, joka lähettää joukkosähköpostin.

Organisaation Exchangen järjestelmänvalvoja voi määrittää Exchange Serverille sääntöjä, jotta sähköpostiviestejä ei lähetetä sovelluksista. Voit myös jättää tietyt työnkulut tai sovellukset lähtevien sähköpostiviestien estämiseen määritettyjen sääntöjen ulkopuolelle. Voit yhdistää nämä säännöt sähköpostiosoitteiden sallittujen osoitteiden luetteloon, jotta sovellusten ja työnkulkujen sähköpostiviestejä voidaan lähettää vain pienestä sähköpostiryhmästä.

Kun sovellus tai työnkulku lähettää sähköpostiviestin Office 365 Outlook -yhdistimen kautta, se lisää sähköpostiviestiin tietyt SMTP-otsikot. Voit käyttää otsikoissa varattuja lauseita, joilla ilmaistaan, onko sähköpostiviesti peräisin työnkulusta vai sovelluksesta.

Työnkulusta lähetettyihin sähköpostiviesteihin lisätty SMTP-otsikko muistuttaa alla olevaa esimerkkiä:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Otsikon tiedot

Seuraavassa taulukossa kuvataan arvot, jotka voivat esiintyä x-ms-mail-application-otsikossa käytetystä palvelusta riippuen:

| Service | Arvo |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <version number>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app name>) |

Seuraavassa taulukossa kuvataan arvot, jotka voivat esiintyä tyypin x-ms-mail-application otsikossa suoritettavasta toiminnosta riippuen:

| Arvo | Kuvaus |

|---|---|

| Vastaa | Vastaussähköpostitoimintoja varten |

| Eteenpäin | Edelleenlähetyssähköpostitoimintoja varten |

| Lähetys | Sähköpostin lähetystoimintoja, kuten SendEmailWithOptions ja SendApprovalEmail |

x-ms-mail-environment-id-otsikko sisältää ympäristötunnuksen arvon. Ylätunnisteen tavoitettavuus määräytyy käytössäsi olleen tuotteen mukaan:

- Power Appsissa se on aina olemassa.

- Power Automatessa se on käytettävissä vain heinäkuun 2020 jälkeen luoduissa yhteyksissä.

- Logic Appsissa sitä ei koskaan ole.

Oletusympäristön mahdolliset Exchange-säännöt

Seuraavassa on joitakin sähköpostitoimintoja, jotka kannattaa ehkä estää Exchange-sääntöjen avulla.

Estä lähtevät sähköpostiviestit ulkoisille vastaanottajille: Estä kaikki ulkoisille vastaanottajille lähtevät Power Automatesta ja Power Appsista peräisin olevat sähköpostiviestit. Tämä sääntö estää tekijöitä lähettämästä sähköpostiviestejä, kumppaneille, toimittajille tai asiakkaille sovelluksistaan tai työnkuluistaan.

Estä lähtevien edelleenlähetys: Estä kaikki ulkoisille vastaanottajille edelleen välitetyt lähtevät sähköpostiviestit Power Automatesta ja Power Appsista, joissa lähettäjä ei ole sallitusta sähköpostiluettelosta. Tämä sääntö estää tekijöitä luomasta työnkulkua, joka lähettää tulevia sähköpostiviestejä automaattisesti ulkoiselle vastaanottajalle.

Sähköpostin estosääntöjen huomioon otettavat poikkeukset

Seuraavassa on joitakin mahdollisia poikkeuksia Exchange-sääntöihin sähköpostin estämisen joustavuuden lisäämiseksi:

Tiettyjen sovellusten ja työnkulkujen vapautus: Lisää aiemmin ehdotettuihin sääntöihin poikkeusluettelo, jotta hyväksytyt sovellukset tai työnkulut voivat lähettää sähköpostiviestejä ulkoisille vastaanottajille.

Organisaatiotason sallittujen kohteiden luettelo: Tässä skenaariossa ratkaisu on syytä siirtää erilliseen ympäristöön. Jos useiden ympäristön työnkulkujen on lähetettävä lähteviä sähköpostiviestejä, voit luoda poikkeussäännön, joka sallii lähtevät sähköpostiviestit ympäristöstä. Ympäristön luonti- ja hallintaoikeuksien on oltava tiukasti hallittavissa ja rajoitettuja.

Lisätietoja asianmukaisten suodatussääntöjen määrittämisestä liittyvälle sähköpostiliikenteelle Power Platform on kohdassa Yhdistimien sähköpostin suodatuksen ohjausobjektit.

Vuokraajien välisen eristämisen käyttöönotto

Power Platformissa on Microsoft Entraan perustuva yhdistinjärjestelmä, jonka avulla valtuutetut Microsoft Entra -käyttäjät voivat yhdistää sovelluksia ja työnkulkuja tietosäilöihin. Vuokraajan voidaan hallita tehokkaasti tietojen siirtoa Microsoft Entra -valtuutetuista tietolähteistä vuokraajiin.

Vuokraajan eristyksen vaikutukset vaikuttavat vuokraajan kaikkiin ympäristöihin, myös oletusympäristöön. Koska kaikki työntekijät ovat oletusympäristön tekijöitä, on erittäin tärkeää määrittää vankka vuokraajan eristyksen käytäntö ympäristön varmistamiseksi. Suosittelemme, että määrität nimenomaisesti ne vuokraajat, jonne työntekijät voivat muodostaa yhteyden. Kaikkien muiden vuokralaisten tulisi olla oletusarvoisesti sellaisten sääntöjen alaisia, jotka estävät sekä saapuvien että lähtevien tietojen kulun.

Power Platformin vuokraajan eristys on erilainen kuin koko Microsoft Entra ID:tä koskeva vuokraajan rajoitus. Se ei vaikuta Microsoft Entra ID -pohjaiseen käyttöön Power Platformin ulkopuolella. Se toimii vain Microsoft Entra ID -pohjaista todentamista käyttäviin yhdistimiin, kuten Office 365 Outlook- ja SharePoint-yhdistimiä.

Katso myös

Vuokraajien välisen saapuvan ja lähtevän käytön rajoittaminen (esiversio)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Administration.PowerShell)