Defenderin käyttäjätietojen hakemistopalvelutilin määrittäminen gMSA:n avulla

Tässä artikkelissa kuvataan, miten voit luoda ryhmän hallinnoidun palvelutilin (gMSA) käytettäväksi Defender for Identity DSA -merkinnänä.

Lisätietoja on kohdassa Microsoft Defender for Identity Hakemistopalvelutilit.

Huomautus

Usean toimialueen ympäristössä gMSA:ta käyttävien tunnistimien tietokonetilien on oltava luotettuja gMSA:n luottaman toimialueen mukaan. Suosittelemme luomaan kullekin toimialueelle universaalin ryhmän, joka sisältää kaikki tunnistimien tietokonetilit, jotta kaikki tunnistimet voivat noutaa gMSA:n salasanat ja suorittaa toimialueiden välisen todennuksen. Suosittelemme myös gMSA-kohteiden luomista yksilöllisellä nimellä kullekin toimialuepuuryhmälle tai toimialueelle.

Edellytykset: Myönnä oikeudet gMSA-tilin salasanan noutamiseen

Ennen kuin luot gMSA-tilin, harkitse käyttöoikeuksien määrittämistä tilin salasanan noutamiseksi.

GMSA-merkintää käytettäessä tunnistimen on noudettava gMSA:n salasana Active Directorysta. Tämä voidaan tehdä joko antamalla kullekin anturille tai käyttämällä ryhmää.

Jos et aio asentaa tunnistinta mihinkään AD FS / AD CS -palvelimeen yhden toimialueen yksitoimialueisessa käyttöönotossa, voit käyttää sisäistä toimialueen ohjauskoneiden käyttöoikeusryhmää.

Jos toimialuepuuryhmässä on useita toimialueita, suosittelemme luomaan yhden DSA-tilin ja lisäämään kunkin toimialueen ohjauskoneen sekä AD FS- tai AD CS -palvelimet yleiseen ryhmään.

Jos lisäät tietokonetilin universaaliin ryhmään sen jälkeen, kun tietokone sai Kerberos-lippunsa, se ei voi noutaa gMSA:n salasanaa, ennen kuin se saa uuden Kerberos-lipun. Kerberos-lipussa on luettelo ryhmistä, joiden jäsen entiteetti on, kun lippu myönnetään.

Tällaisissa tilanteissa voit tehdä jonkin seuraavista toimista:

Odota uuden Kerberos-lipun myöntämistä. Kerberos-liput ovat yleensä voimassa 10 tuntia.

Käynnistä palvelin uudelleen. Kun palvelin käynnistetään uudelleen, uusi Kerberos-lippu pyydetään uuden ryhmän jäsenyyden yhteydessä.

Poista olemassa olevat Kerberos-liput. Tämä pakottaa toimialueen ohjauskoneen pyytämään uutta Kerberos-lippua.

Voit poistaa liput toimialueen ohjauskoneen järjestelmänvalvojan komentokehotteesta suorittamalla seuraavan komennon:

klist purge -li 0x3e7

gMSA-tilin luominen

Tässä osiossa kuvataan, miten luodaan tietty ryhmä, joka voi noutaa tilin salasanan, luoda gMSA-tilin ja testata sitten, että tili on valmis käytettäväksi.

Huomautus

Jos et ole käyttänyt gMSA-tilejä aiemmin, saatat joutua luomaan uuden pääavaimen Microsoft Group Key Distribution Servicelle (KdsSvc) Active Directoryssa. Tämä vaihe vaaditaan vain kerran metsää kohden.

Jos haluat luoda uuden pääavaimen välitöntä käyttöä varten, suorita seuraava komento:

Add-KdsRootKey -EffectiveImmediately

Päivitä seuraava koodi ympäristösi muuttuja-arvoilla. Suorita sitten PowerShell-komennot järjestelmänvalvojana:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Myönnä vaaditut DSA-käyttöoikeudet

DSA edellyttää vain luku -käyttöoikeuksia kaikkiin Active Directoryn objekteihin, myös Poistettujen objektien säilöön.

Poistettujen objektien säilön vain luku -oikeudet mahdollistavat sen, että Defender for Identity voi tunnistaa käyttäjien poistot Active Directorysta.

Seuraavan koodimallin avulla voit myöntää poistetut objektit - säilöön vaaditut lukuoikeudet riippumatta siitä, käytätkö gMSA-tiliä.

Vihje

Jos DSA, jolle haluat myöntää käyttöoikeudet, on ryhmän hallinnoitu palvelutili (gMSA), sinun on ensin luotava käyttöoikeusryhmä, lisättävä gMSA jäseneksi ja lisättävä käyttöoikeudet kyseiseen ryhmään. Lisätietoja on artikkelissa Hakemistopalvelutilin määrittäminen Defenderin käyttäjätieduksille gMSA:n avulla.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Lisätietoja on kohdassa Poistettujen objektien säilön käyttöoikeuksien muuttaminen.

Varmista, että gMSA-tilillä on tarvittavat oikeudet

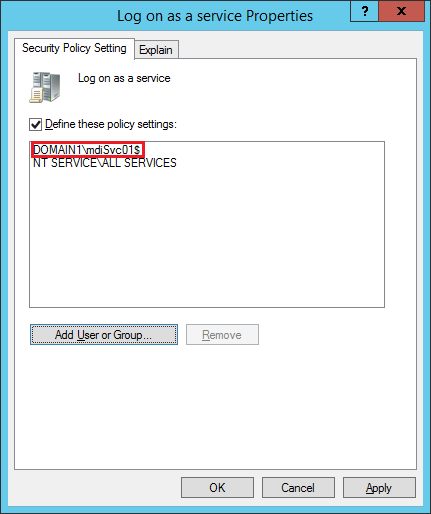

Defender for Identity -tunnistinpalvelu , Azure Advanced Threat Protection Sensor, toimii LocalService-palveluna ja tekeytyy DSA-tiliksi. Tekeytyminen epäonnistuu, jos Kirjaudu palveluun - käytäntö on määritetty, mutta käyttöoikeutta ei ole myönnetty gMSA-tilille. Tällaisissa tapauksissa näet seuraavan kunto-ongelman: Hakemistopalvelun käyttäjän tunnistetiedot ovat virheelliset.

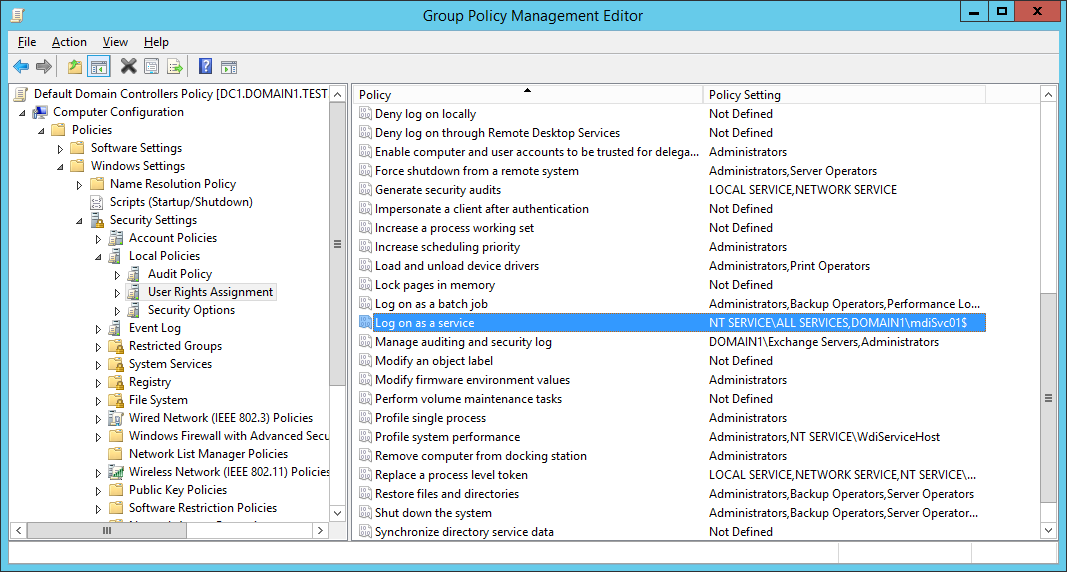

Jos näet tämän ilmoituksen, suosittelemme tarkistamaan, onko Kirjautumiseen palveluna -käytäntö määritetty. Jos sinun on määritettävä Kirjaudu palveluun -käytäntö, tee se joko ryhmäkäytäntö-asetuksissa tai paikallisessa suojauskäytännössä.

Jos haluat tarkistaa paikallisen käytännön, suorita

secpol.mscja valitse Paikalliset käytännöt. Siirry Käyttäjäoikeuksien osoitus -kohdassa Kirjaudu sisään palveluna -käytäntöasetukseen . Esimerkki:

Jos käytäntö on käytössä, lisää gMSA-tili tililuetteloon, johon voi kirjautua palveluna.

Voit tarkistaa, onko asetus määritetty ryhmäkäytäntö: Suorita

rsop.mscja tarkista, onko Tietokoneen määritys -> Windowsin asetukset -> Suojausasetukset -> Paikalliset käytännöt -> Käyttäjäoikeuksien osoitus -> Kirjautuminen palvelukäytäntönä valittuna. Esimerkki:Jos asetus on määritetty, lisää gMSA-tili luetteloon tileistä, jotka voivat kirjautua palveluna ryhmäkäytäntö Management -Kirjoitusavustaja.

Huomautus

Jos käytät ryhmäkäytäntö Management -Kirjoitusavustaja kirjautumisen määrittämiseen palveluasetuksena, varmista, että lisäät sekä NT-palvelun\Kaikki palvelut että luomasi gMSA-tilin.

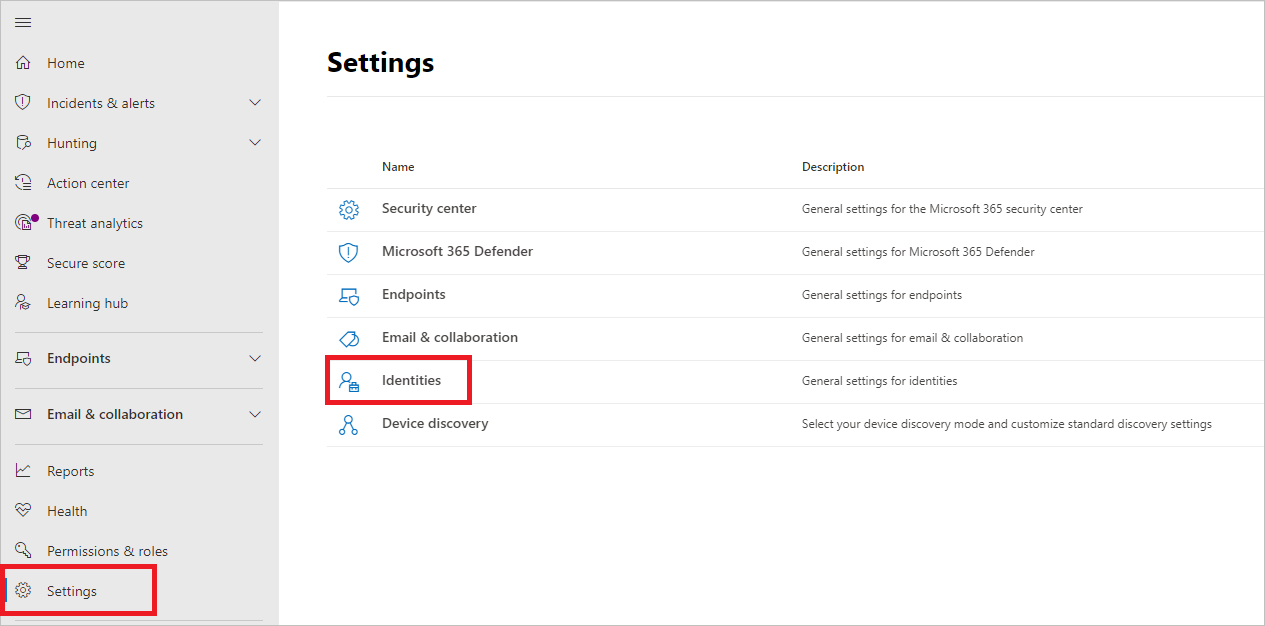

Määritä hakemistopalvelun tili Microsoft Defender XDR

Jos haluat yhdistää tunnistimet Active Directory -toimialueisiisi, sinun on määritettävä hakemistopalvelun tilit Microsoft Defender XDR.

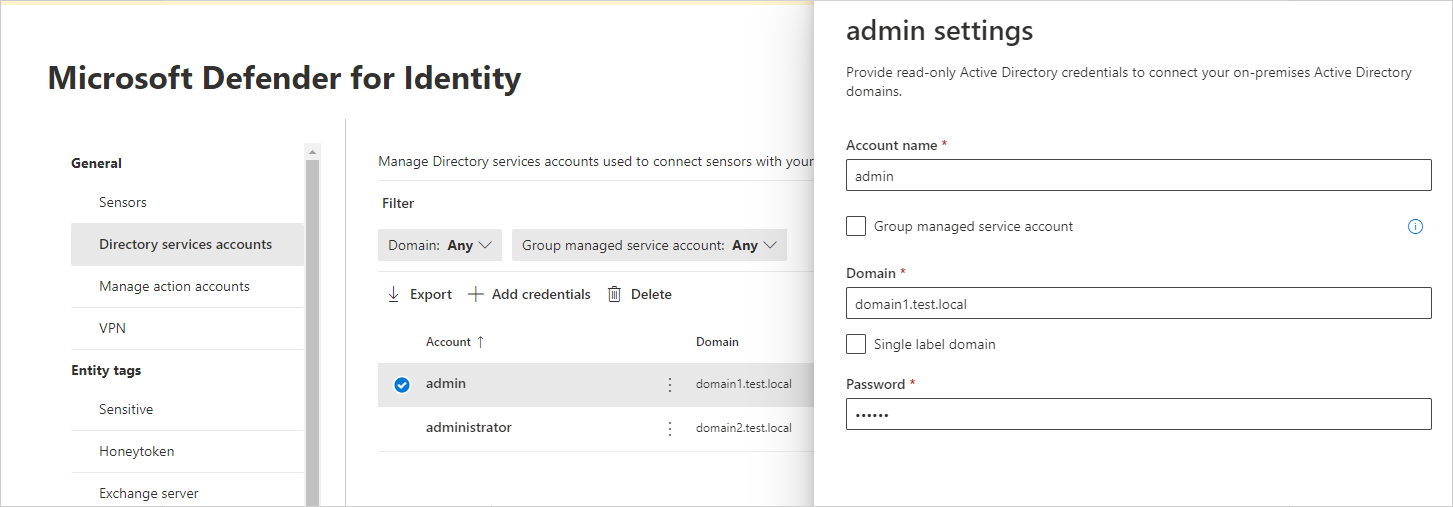

Siirry Microsoft Defender XDRkohtaan Asetukset > Käyttäjätiedot. Esimerkki:

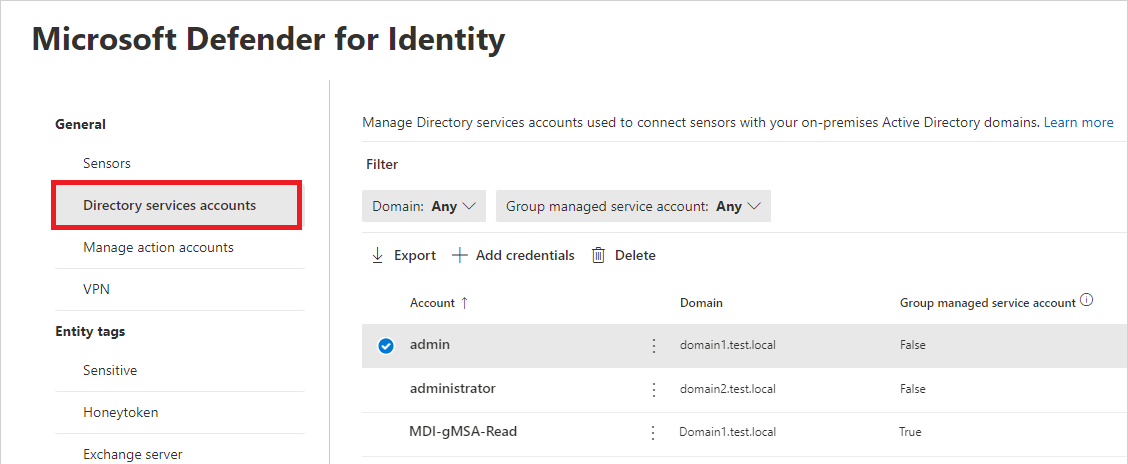

Valitse Hakemistopalvelun tilit. Näet, mitkä tilit liittyvät mihinkin toimialueeseen. Esimerkki:

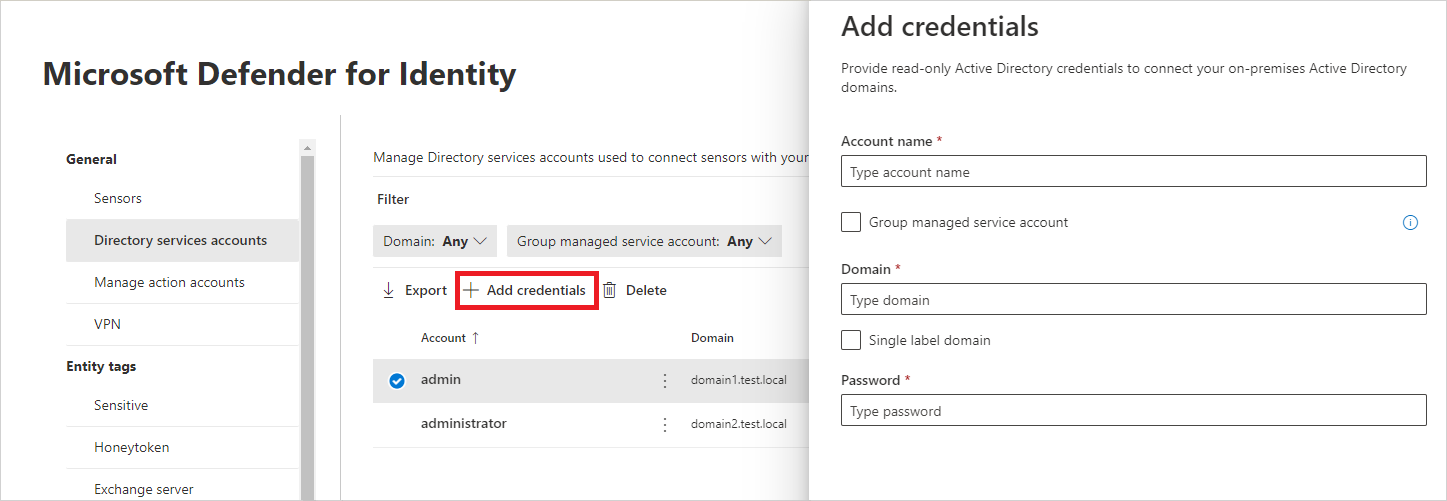

Jos haluat lisätä hakemistopalvelun tilin tunnistetiedot, valitse Lisää tunnistetiedot ja kirjoita aiemmin luomasi tilin tilin nimi, toimialue ja salasana . Voit myös valita, onko kyseessä ryhmän hallitsema palvelutili (gMSA) ja kuuluuko se yksittäisen otsikon toimialueeseen. Esimerkki:

Kenttä Kommentit Tilin nimi (pakollinen) Kirjoita vain luku -muotoinen AD-käyttäjänimi. Esimerkki: DefenderForIdentityUser.

- Sinun on käytettävä AD-vakiokäyttäjää tai gMSA-tiliä.

- Älä käytä täydellisen käyttäjätunnuksen muotoa käyttäjänimessäsi.

- gMSA:ta käytettäessä käyttäjämerkkijonon lopussa$tulee olla merkki. Esimerkiksi:mdisvc$

MUISTIINPANO: Suosittelemme välttämään tietyille käyttäjille määritettyjen tilien käyttämistä.Salasana (pakollinen AD-vakiokäyttäjätileille) Luo vain AD-käyttäjätileille vahva salasana vain luku -käyttäjälle. Esimerkki: PePR!BZ&}Y54UpC3aB.Ryhmän hallinnoitu palvelutili (pakollinen gMSA-tileille) Valitse vain gMSA-tilien kohdalla Ryhmän hallinnoitu palvelutili. Toimialue (pakollinen) Anna vain luku -käyttäjän toimialue. Esimerkki: contoso.com.

On tärkeää, että annat sen toimialueen täydellisen toimialueen täydellisen toimialueen, jossa käyttäjä sijaitsee. Jos käyttäjän tili on esimerkiksi toimialueen corp.contoso.com, sinun eicontoso.comtarvitse antaa tunnustacorp.contoso.com.

Lisätietoja on artikkelissa Microsoftin tuki yksittäisten tunnisteiden toimialueille.Valitse Tallenna.

(Valinnainen) Jos valitset tilin, näkyviin tulee tietoruutu, joka sisältää kyseisen tilin asetukset. Esimerkki:

Huomautus

Tämän saman menettelyn avulla voit vaihtaa Active Directoryn vakiokäyttäjätilien salasanan. gMSA-tileille ei ole määritetty salasanaa.

Vianmääritys

Lisätietoja on kohdassa Tunnistin ei voinut noutaa gMSA-tunnistetietoja.