Microsoft Defender for Identity tunnettujen ongelmien vianmääritys

Tässä artikkelissa kuvataan Microsoft Defender for Identity tunnettujen ongelmien vianmääritys.

Tunnistinpalvelun käynnistys epäonnistuu

Tunnistinlokin merkinnät:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

Syy 1

Toimialueen ohjauskoneelle ei ole annettu oikeutta käyttää gMSA-tilin salasanaa.

Ratkaisu 1:

Varmista, että toimialueen ohjauskoneelle on annettu oikeudet käyttää salasanaa. Active Directoryssa pitäisi olla käyttöoikeusryhmä, joka sisältää toimialueen ohjauskoneet, Entra Connectin, AD FS/ AD CS -palvelimet ja erilliset anturitietokonetilit. Jos tätä ei ole olemassa, suosittelemme, että luot sellaisen.

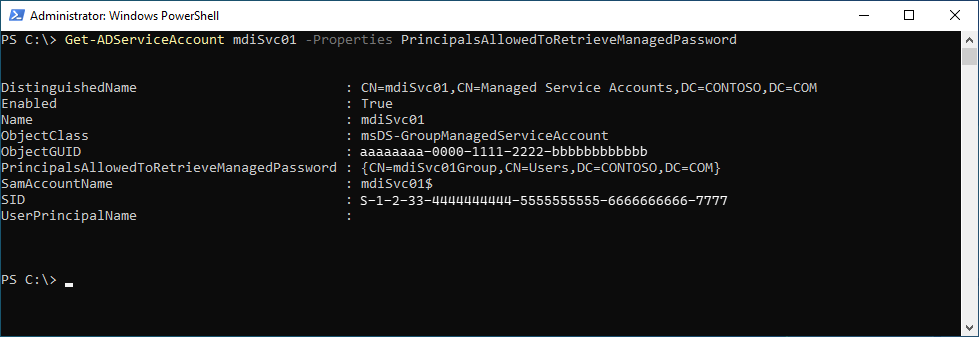

Seuraavan komennon avulla voit tarkistaa, onko parametriin lisätty tietokonetili tai käyttöoikeusryhmä. Korvaa mdiSvc01 luomallasi nimellä.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Tulosten pitäisi näyttää tältä:

Tässä esimerkissä näemme, että ryhmä nimeltä mdiSvc01Group on lisätty. Jos toimialueen ohjauskonetta tai käyttöoikeusryhmää ei ole lisätty, voit lisätä sen seuraavien komentojen avulla. Korvaa mdiSvc01 nimellä gMSA ja korvaa DC1 toimialueen ohjauskoneen nimellä tai mdiSvc01Group käyttöoikeusryhmän nimellä.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Jos toimialueen ohjauskone tai käyttöoikeusryhmä on jo lisätty, mutta näet yhä virheen, voit kokeilla seuraavia vaiheita:

- Käynnistä palvelin uudelleen viimeisimpien muutosten synkronoimiseksi

- Poista Kerberos-lippu ja pakota palvelin pyytämään uutta Kerberos-lippua. Suorita seuraava komento järjestelmänvalvojan komentokehotteesta

klist -li 0x3e7 purge

Syy 2

Suojatun ajan kylvämiseen liittyvän tunnetun skenaarion vuoksi gMSA-määritteen PasswordLastSet voidaan määrittää tulevaan päivämäärään, jolloin tunnistin ei käynnisty.

Seuraavan komennon avulla voidaan vahvistaa, onko gMSA-tili skenaariossa, kun PasswordLastSet- ja LastLogonDate-arvot näyttävät tulevan päivämäärän:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

Ratkaisu 2:

Väliaikaisena ratkaisuna voidaan luoda uusi gMSA, jolla on oikea päivämäärä määritteelle. On suositeltavaa avata tukipyyntö hakemistopalveluilla, jotta voidaan selvittää kokonaisvaltaisen ratkaisun pääsyy ja tutkia vaihtoehtoja.

Tunnistimen vikaantumisviestintävirhe

Jos näyttöön tulee seuraava anturivirhe:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Ratkaisu:

Varmista, että localhost, TCP-portti 444:n viestintää ei ole estetty. Lisätietoja Microsoft Defender for Identity edellytyksistä on kohdassa Portit.

Käyttöönottolokin sijainti

Defender for Identityn käyttöönottolokit sijaitsevat tuotteen asentaneen käyttäjän tilapäishakemistossa. Oletusasennussijainnissa se on osoitteessa : C:\Users\Administrator\AppData\Local\Temp (tai yksi hakemisto yläpuolella %temp%). Lisätietoja on artikkelissa Defender for Identityn vianmääritys lokien avulla.

Välityspalvelimen todennusongelma on käyttöoikeusvirhe

Jos anturin asennuksen aikana näyttöön tulee seuraava virhe: Tunnistimen rekisteröinti epäonnistui käyttöoikeusongelmien vuoksi.

Käyttöönottolokin merkinnät:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Syy:

Joissain tapauksissa välityspalvelimen kautta välityspalvelimen välityksellä todennuksen aikana se saattaa vastata Defender for Identity -tunnistimelle virheellä 401 tai 403 virheen 407 sijaan. Defender for Identity -tunnistin tulkitsee virheen 401 tai 403 käyttöoikeusongelmaksi, ei välityspalvelimen todennusongelmaksi.

Ratkaisu:

Varmista, että tunnistin voi siirtyä kohteeseen *.atp.azure.com määritetyn välityspalvelimen kautta ilman todentamista. Lisätietoja on kohdassa Välityspalvelimen määrittäminen tietoliikenteen mahdollistamiseksi.

Välityspalvelimen todennusongelma on yhteysvirhe

Jos tunnistimen asennuksen aikana saat seuraavan virheilmoituksen: Tunnistin ei pystynyt muodostamaan yhteyttä palveluun.

Syy:

Ongelma voi aiheutua, kun Defenderin edellyttämät päävarmenteiden päämyöntäjän varmenteet puuttuvat.

Ratkaisu:

Tarkista, että tarvittavat varmenteet on asennettu, suorittamalla seuraava PowerShellin cmdlet-komento.

Käytä seuraavassa esimerkissä "DigiCert Baltimore Root" -varmennetta kaikille asiakkaille. Käytä myös "DigiCert Global Root G2" -varmennetta kaupallisille asiakkaille tai käytä "DigiCert Global Root CA" -varmennetta Yhdysvaltain valtionhallinnon GCC High -asiakkaille, kuten on ilmoitettu.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Kaikkien asiakkaiden varmenteen tuloste:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Kaupallisten asiakkaiden varmenteen tuloste:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Yhdysvaltain valtionhallinnon GCC High -asiakkaiden varmenteen tulos:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Jos et näe odotettua tulosta, toimi seuraavasti:

Lataa seuraavat varmenteet Server Core -tietokoneeseen. Lataa kaikille asiakkaille Baltimore CyberTrust -päävarmenne .

Lisäksi:

- Lataa kaupallisille asiakkaille DigiCert Global Root G2 -varmenne

- Yhdysvaltain valtionhallinnon GCC High -asiakkaille lataa DigiCert Global Root CA - varmenne

Asenna varmenne suorittamalla seuraava PowerShellin cmdlet-komento.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Hiljainen asennusvirhe yritettäessä käyttää PowerShelliä

Jos yrität käyttää PowerShelliä hiljaisen tunnistimen asennuksen aikana ja näyttöön tulee seuraava virhe:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Syy:

Jos powerShellin käyttämiseen tarvittavaa ./-etuliitettä ei sisällytetä, tämä virhe ilmenee.

Ratkaisu:

Suorita asennus loppuun -komennon avulla.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Defender for Identityn tunnistimen NIC-tiimiongelma

Kun asennat Defender for Identity -tunnistimen tietokoneeseen, jossa on NIC-tiimisovitin ja Winpcap-ohjain, saat asennusvirheen. Jos haluat asentaa Defender for Identity -tunnistimen tietokoneeseen, jolle on määritetty NIC-tiimi, varmista, että korvaat Winpcap-ohjaimen Npcapilla noudattamalla täällä olevia ohjeita.

Monisuorittimen ryhmätila

Windows-käyttöjärjestelmissä 2008R2 ja 2012 Defender for Identity -tunnistinta ei tueta monisuoritinryhmätilassa.

Ehdotetut mahdolliset ratkaisutavat:

Jos hypersäie on käytössä, poista se käytöstä. Tämä saattaa vähentää loogisten ytimien määrää niin paljon, ettei sitä tarvitse suorittaa monisuoritinryhmätilassa .

Jos koneessasi on alle 64 loogista ydintä ja se toimii HP-isännässä, voit ehkä muuttaa NUMA-ryhmän koon optimoinnin BIOS-asetuksen oletusarvosta Klusteroitu oletukseksiFlat.

VMware-näennäiskoneen tunnistimen ongelma

Jos sinulla on Defender for Identity -tunnistin VMware-näennäiskoneissa, saatat saada kuntohälytyksen Joitakin verkkoliikennettä ei analysoida. Näin voi käydä, koska VMwaressa on määritysristiriita.

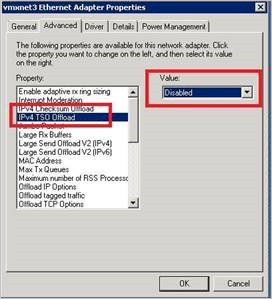

Ongelman ratkaiseminen:

Määritä Vieraskäyttöjärjestelmässä seuraava arvoksi Ei käytössä näennäiskoneen NIC-määrityksessä: IPv4 TSO -purku.

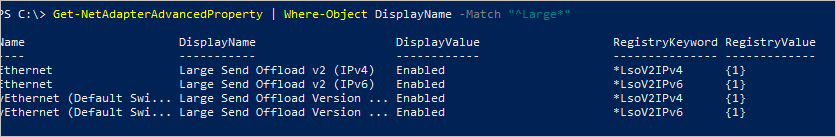

Seuraavan komennon avulla voit tarkistaa, onko suuri lähetyskuormitus (LSO) käytössä vai poistettu käytöstä:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

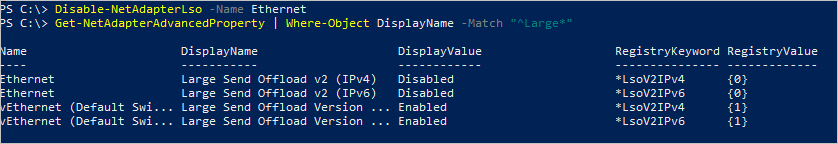

Jos LSO on käytössä, poista se käytöstä seuraavalla komennolla:

Disable-NetAdapterLso -Name {name of adapter}

Huomautus

- Määrityksestä riippuen nämä toiminnot saattavat aiheuttaa lyhyen verkkoyhteyden menettämisen.

- Saatat joutua käynnistämään tietokoneen uudelleen, jotta nämä muutokset tulevat voimaan.

- Nämä vaiheet voivat vaihdella VMWare-versiosi mukaan. VMWare-dokumentaatiosta saat lisätietoja siitä, miten voit poistaa LSO/TSO:n käytöstä VMWare-versiossasi.

Tunnistin ei voinut noutaa ryhmän hallinnoidun palvelutilin (gMSA) tunnistetietoja

Jos näyttöön tulee seuraava kuntoilmoitus: Hakemistopalveluiden käyttäjän tunnistetiedot ovat virheelliset

Tunnistinlokin merkinnät:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Tunnistimen päivitystoiminnon lokimerkinnät:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Tunnistin ei voinut noutaa gMSA-tilin salasanaa.

Syy 1

Toimialueen ohjauskoneelle ei ole myönnetty lupaa gMSA-tilin salasanan noutamiseen.

Ratkaisu 1:

Varmista, että tunnistinta suorittavalle tietokoneelle on myönnetty oikeudet gMSA-tilin salasanan noutamiseen. Lisätietoja on artikkelissa Myönnä käyttöoikeuksia gMSA-tilin salasanan noutamiseksi.

Syy 2

Tunnistinpalvelu toimii nimellä LocalService ja tekeytyy hakemistopalvelun tiliksi.

Jos käyttäjäoikeuksien osoituskäytäntö Kirjaudu sisään palveluna on määritetty tälle toimialueen ohjauskoneelle, tekeytyminen epäonnistuu, ellei gMSA-tilille ole myönnetty kirjautumisoikeutta palvelun käyttöoikeutena.

Ratkaisu 2:

Määritä Kirjaudu sisään palveluna gMSA-tileille, kun käyttäjäoikeuksien määrityskäytäntö Kirjaudu sisään palveluna on määritetty kyseisessä toimialueen ohjauskoneessa. Lisätietoja on artikkelissa Varmista, että gMSA-tilillä on tarvittavat oikeudet.

Syy 3

Jos toimialueen ohjauskoneen Kerberos-lippu myönnettiin ennen kuin toimialueen ohjauskone lisättiin käyttöoikeusryhmään oikeilla käyttöoikeuksilla, tämä ryhmä ei kuulu Kerberos-lippuun. GMSA-tilin salasanaa ei siis voida noutaa.

Ratkaisu 3:

Voit ratkaista tämän ongelman jollakin seuraavista tavoista:

Käynnistä toimialueen ohjauskone uudelleen.

Poista Kerberos-lippu pakottaen toimialueen ohjauskoneen pyytämään uutta Kerberos-lippua. Suorita seuraava komento toimialueen ohjauskoneen järjestelmänvalvojan komentokehotteesta:

klist -li 0x3e7 purgeMääritä gMSA:n salasanan noutamisoikeus ryhmälle, jonka jäsen toimialueen ohjauskone on jo, kuten Toimialueen ohjauskoneet -ryhmälle.

Yleisen rekisteriavaimen käyttö on estetty

Tunnistinpalvelun käynnistys epäonnistuu, ja anturilokissa on seuraavankaltainen merkintä:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Syy:

Tälle toimialueen ohjauskoneelle tai AD FS / AD CS -palvelimelle määritetyllä gMSA:lla ei ole oikeuksia resurssilaskurin rekisteriavaimiin.

Ratkaisu:

Lisää gMSA palvelimen Suorituskyvyn valvonnan käyttäjät -ryhmään.

Raportin lataukset eivät voi sisältää enempää kuin 300 000 merkintää

Defender for Identity ei tue raporttien latauksia, jotka sisältävät yli 300 000 merkintää raporttia kohden. Raportit hahmonnetaan epätäydellisiksi, jos mukana on yli 300 000 merkintää.

Syy:

Tämä on tekninen rajoitus.

Ratkaisu:

Ei tunnettua tarkkuutta.

Tunnistin ei pysty luetteloimaan tapahtumalokeja

Jos tarkkailet rajoitettua määrää suojaustapahtumien ilmoituksia tai loogisia toimintoja Defender for Identity -konsolissa, mutta kunto-ongelmia ei käynnistetä.

Tunnistinlokin merkinnät:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Syy:

Harkinnanvarainen Käyttöoikeuksien hallinta luettelo rajoittaa paikallisen palvelun tilin pakollisten tapahtumalokien käyttöä.

Ratkaisu:

Varmista, että harkinnanvarainen Käyttöoikeuksien hallinta (DACL) sisältää seuraavan merkinnän (tämä on AATPSensor-palvelun SID).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Tarkista, onko suojaustapahtumalokin DACL määritetty ryhmäkäytäntöobjektilla:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Liitä yllä oleva merkintä olemassa olevaan käytäntöön. Tarkista C:\Windows\System32\wevtutil.exe gl security myöhemmin, että merkintä lisättiin.

Paikallisen Defender for Identity -lokien pitäisi nyt näyttää:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal epäonnistui kaksisuuntaisen SSL-yhteyden muodostamisen palveluun -virhe

Jos näyttöön tulee anturiasennuksen aikana seuraava virhe: ApplyInternal epäonnistui kaksisuuntaisen SSL-yhteyden muodostamisessa palveluun ja tunnistinlokissa on seuraavankaltainen merkintä:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal epäonnistui kaksisuuntaisen SSL-yhteyden muodostamisessa palveluun.

Ongelma voi aiheutua välityspalvelimesta, jossa SSL-tarkastus on käytössä.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]

Syy:

Ongelma voi aiheutua, kun SystemDefaultTlsVersions - tai SchUseStrongCrypto-rekisteriarvoja ei ole määritetty oletusarvoonsa 1.

Ratkaisu:

Varmista, että SystemDefaultTlsVersions - ja SchUseStrongCrypto-rekisteriarvojen arvoksi on määritetty 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Ongelma asennettaessa tunnistinta Windows Server 2019 KB5009557 asennettuna tai palvelimeen, jolla on kiinteät EventLog-käyttöoikeudet

Tunnistimen asentaminen saattaa epäonnistua virhesanoman kanssa:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Ratkaisu:

Ongelman voi kiertää kahdella eri tapaa:

Asenna tunnistin PSExecillä:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Asenna tunnistin, jonka ajoitettu tehtävä on määritetty suoritettavaksi LocalSystem-järjestelmänä. Käytettävä komentorivisyntaksi mainitaan defender for Identity -tunnistimen hiljaisessa asennuksessa.

Tunnistimen asennus epäonnistuu varmenteenhallinta-asiakkaan vuoksi

Jos tunnistimen asennus epäonnistuu ja Microsoft.Tri.Sensor.Deployment.Deployer.log tiedosto sisältää seuraavankaltaisen merkinnän:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Syy:

Ongelma voi aiheutua, kun varmenteenhallinta-asiakas, kuten Entrust Entelligence Security Provider (EESP), estää tunnistimen asennusta luomasta itse allekirjoitettua varmennetta laitteessa.

Ratkaisu:

Poista varmenteenhallinta-asiakkaan asennus, asenna Defender for Identity -tunnistin ja asenna sitten varmenteenhallinta-asiakas uudelleen.

Huomautus

Itse allekirjoitettu varmenne uusitaan 2 vuoden välein, ja automaattinen uusimisprosessi saattaa epäonnistua, jos varmenteenhallinta-asiakas estää itse allekirjoitetun varmenteen luomisen. Tämä aiheuttaa sen, että tunnistin lakkaa kommunikoimasta taustan kanssa, mikä edellyttää tunnistimen uudelleenasennusta yllä mainitun kiertotavan avulla.

Tunnistimen asennus epäonnistuu verkkoyhteysongelmien vuoksi

Jos tunnistimen asennus epäonnistuu ja virhekoodi on 0x80070643 ja asennuslokitiedosto sisältää seuraavankaltaisen merkinnän:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Syy:

Ongelma voi aiheutua, kun asennusprosessi ei voi käyttää Defender for Identity -pilvipalveluja tunnistimen rekisteröintiä varten.

Ratkaisu:

Varmista, että tunnistin voi selata kohteeseen *.atp.azure.com suoraan tai määritetyn välityspalvelimen kautta. Määritä tarvittaessa asennuksen välityspalvelimen asetukset komentorivillä:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Lisätietoja on artikkelissa Hiljaisen asennuksen suorittaminen välityspalvelimen määrityksen kanssa ja Microsoft Defender for Identity tunnistimen asentaminen.

Tärkeää

Microsoft suosittelee, että käytät turvallisinta käytettävissä olevaa todennustyönkulkua. Tässä menettelyssä kuvattu todennustyönkulku edellyttää erittäin suurta luottamusta sovellukseen ja sisältää riskejä, joita muissa työnkuluissa ei ole. Käytä tätä työnkulkua vain, jos muut turvallisemmat työnkulut, kuten hallitut käyttäjätiedot, eivät ole käyttökelpoisia.

Tunnistinpalvelua ei voitu suorittaa, ja se pysyy aloitustilassa

Seuraavat virheet näkyvät JärjestelmälokissaTapahtumien katseluohjelmassa:

- Palvelun avaamistoimintosarja. DLL-tiedoston "C:\Windows\system32\mscoree.dll" NETFramework epäonnistui. Virhekoodin käyttö on estetty. Tämän palvelun suorituskykytiedot eivät ole käytettävissä.

- DLL-tiedoston "C:\Windows\System32\Secur32.dll" palvelun "Lsa" avaamistoimintosarja epäonnistui. Virhekoodin käyttö on estetty. Tämän palvelun suorituskykytiedot eivät ole käytettävissä.

- Palvelun "WmiApRpl" avaaminen DLL C:\Windows\system32\wbem\wmiaprpl.dll epäonnistui. Virhekoodi: Laite ei ole valmis. Tämän palvelun suorituskykytiedot eivät ole käytettävissä.

Microsoft.TriSensorError.log sisältää seuraavan kaltaisen virheen:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Syy:

NT-palvelu\Kaikki palvelut eivät voi kirjautua sisään palveluna.

Ratkaisu:

Lisää toimialueen ohjauskonekäytäntö ja kirjaudu sisään palveluna. Lisätietoja on artikkelissa Varmista, että gMSA-tilillä on tarvittavat oikeudet.

Työtilaasi ei luotu, koska samanniminen käyttöoikeusryhmä on jo olemassa Microsoft Entra ID

Syy:

Ongelma voi ilmetä, kun Defender for Identity -työtilan käyttöoikeus vanhenee ja poistetaan, kun säilytysaika on päättynyt, mutta Microsoft Entra ryhmiä ei poistettu.

Ratkaisu:

- Siirry Azure-portaali ->Microsoft Entra ID ->Ryhmät

- Nimeä seuraavat kolme ryhmää uudelleen (työtilasi nimi on työtilasi nimi) lisäämällä niihin "-old"-jälkiliite:

- "Azure ATP workspaceName Administrators" –> Azure ATP workspaceName Administrators – vanha

- "Azure ATP workspaceName Viewers" –> "Azure ATP workspaceName Viewers – vanha"

- "Azure ATP workspaceName Users" –> Azure ATP workspaceName Users – vanha

- Sen jälkeen voit palata Microsoft Defender portaalinAsetukset –Käyttäjätiedot-osioon> ja luoda uuden työtilan Defender for Identitylle.