Microsoft Sentinel integrointi (esikatselu)

Voit integroida Microsoft Defender for Cloud Apps Microsoft Sentinel kanssa (skaalautuva, pilvinatiivi SIEM ja SOAR), jotta voit ottaa käyttöön ilmoitusten ja etsintätietojen keskitetyn seurannan. Integroinnin Microsoft Sentinel avulla voit paremmin suojata pilvisovelluksia säilyttäen tavallisen suojaustyönkulun, automatisoiden suojaustoimintosarjoja sekä korreloimalla pilvipohjaisten ja paikallisten tapahtumien välillä.

Microsoft Sentinel käytön etuja ovat seuraavat:

- Log Analytics tarjoaa pidempää tietojen säilytystä.

- Valmiita visualisointeja.

- Käytä microsoft Power BI:n tai Microsoft Sentinel työkirjojen kaltaisia työkaluja omien resurssienetsintätietojen visualisointien luomiseen, jotka sopivat organisaatiosi tarpeisiin.

Integrointiratkaisuja ovat muun muassa seuraavat:

- Generic SIEMs : integroi Defender for Cloud Apps yleiseen SIEM-palvelimeen. Lisätietoja yleisen SIEM-järjestelmän integroinnista on kohdassa Yleinen SIEM-integrointi.

- Microsoft security graph -ohjelmointirajapinta : tämä on välittäjäpalvelu (tai välittäjä), joka tarjoaa yhden ohjelmallisen käyttöliittymän useiden suojauspalvelujen tarjoajien yhdistämiseen. Lisätietoja on artikkelissa Suojausratkaisujen integroinnit Microsoft Graph -suojauksen ohjelmointirajapinta.

Integrointi Microsoft Sentinel sisältää määritykset sekä Defender for Cloud Apps että Microsoft Sentinel.

Ennakkovaatimukset

Integrointi Microsoft Sentinel kanssa:

- Sinulla on oltava kelvollinen Microsoft Sentinel -käyttöoikeus

- Sinun on oltava vähintään vuokraajan suojauksen järjestelmänvalvoja.

Yhdysvaltain valtionhallinnon tuki

Suora Defender for Cloud Apps – Microsoft Sentinel -integrointi on käytettävissä vain kaupallisille asiakkaille.

Kaikki Defender for Cloud Apps tiedot ovat kuitenkin käytettävissä Microsoft Defender XDR, joten ne ovat saatavilla Microsoft Sentinel Microsoft Defender XDR-liittimen kautta.

Suosittelemme, että GCC-, GCC High- ja DoD-asiakkaat, jotka ovat kiinnostuneita näkemään Defender for Cloud Apps tietoja Microsoft Sentinel asentaa Microsoft Defender XDR ratkaisun.

Lisätietoja on seuraavissa artikkeleissa:

- Microsoft Defender XDR integrointi Microsoft Sentinel kanssa

- Microsoft Defender for Cloud Apps Yhdysvaltain valtionhallinnon tarjouksille

Integrointi Microsoft Sentinel kanssa

Valitse Microsoft Defender-portaalissa Asetukset > Pilvisovellukset.

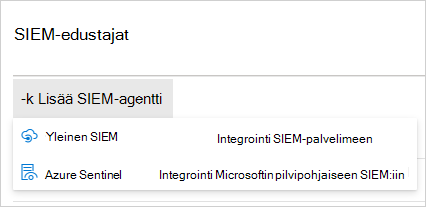

Valitse Järjestelmä-kohdassaSIEM-agentit > Lisää SIEM-agentti > Sentinel. Esimerkki:

Huomautus

Vaihtoehto Microsoft Sentinel lisäämiseksi ei ole käytettävissä, jos olet aiemmin suorittanut integroinnin.

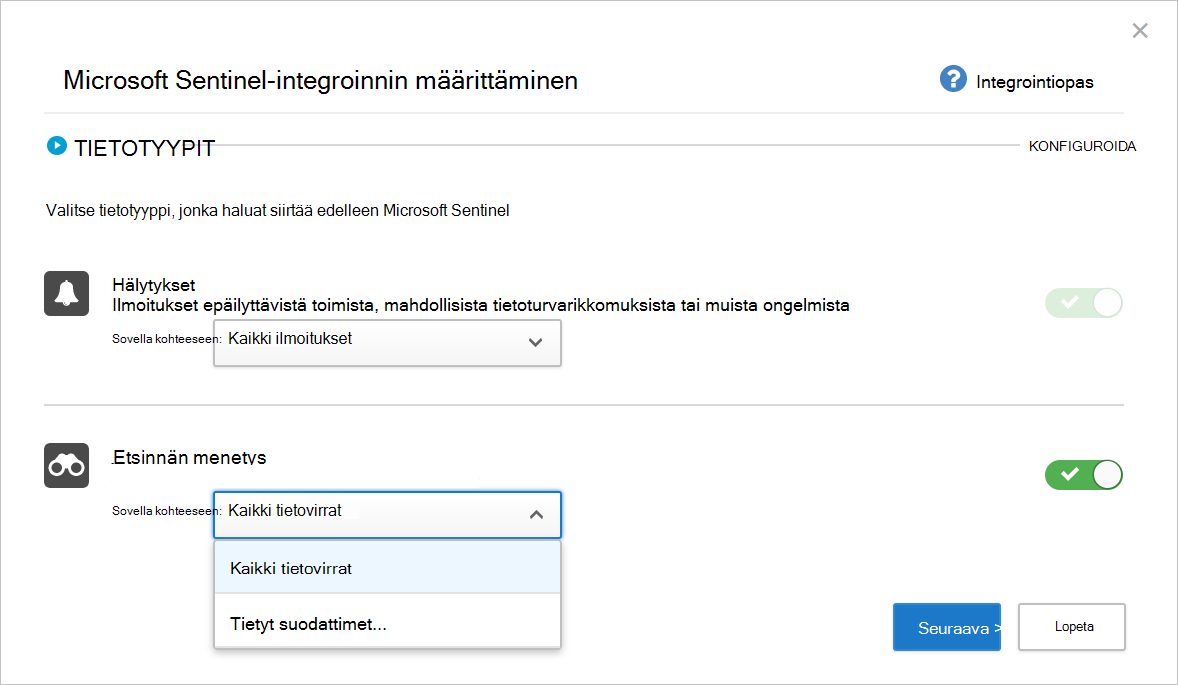

Valitse ohjatussa toiminnossa tietotyypit, jotka haluat lähettää edelleen Microsoft Sentinel. Voit määrittää integroinnin seuraavasti:

- Ilmoitukset: Ilmoitukset otetaan automaattisesti käyttöön, kun Microsoft Sentinel on käytössä.

- Etsintälokit: Voit ottaa ne käyttöön ja poistaa ne käytöstä liukusäätimellä, sillä kaikki on oletusarvoisesti valittuna, ja suodata sitten avattavan Käytä kohteeseen -valikon avulla, mihin etsintälokeihin lähetetään Microsoft Sentinel.

Esimerkki:

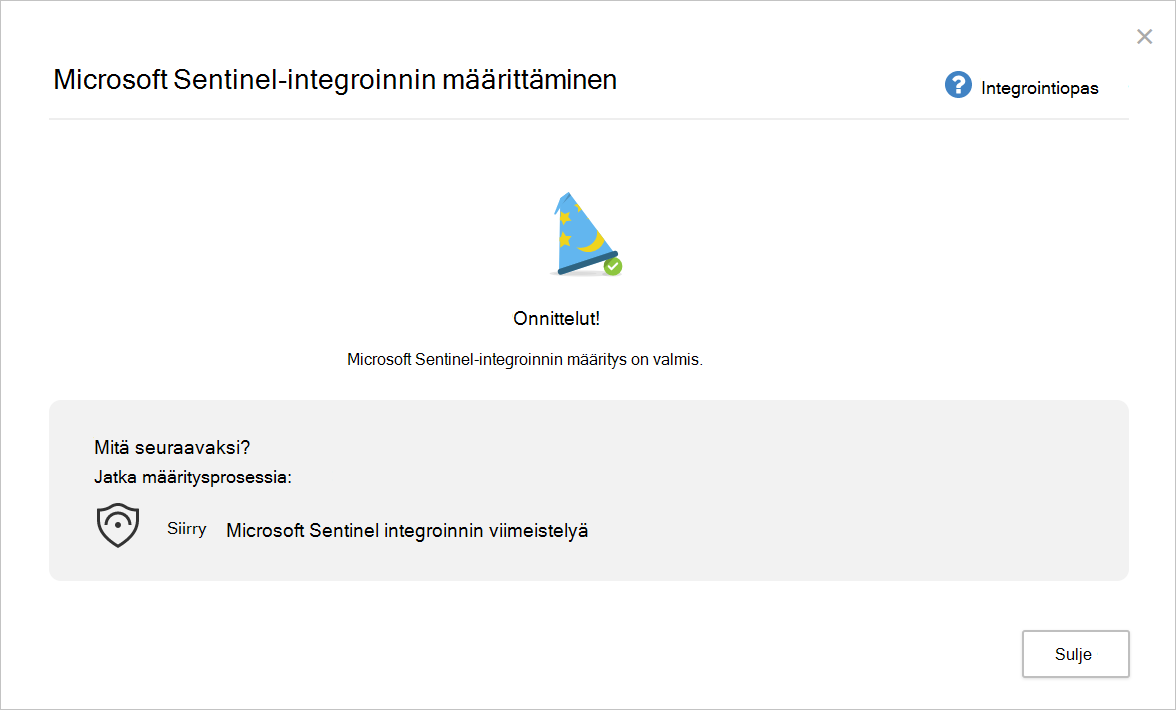

Viimeistele integrointi valitsemalla Seuraava ja jatka Microsoft Sentinel. Lisätietoja Microsoft Sentinel määrittämisestä on Defender for Cloud Apps Microsoft Sentinel-tietoliittimessä. Esimerkki:

Huomautus

Uudet etsintälokit näkyvät yleensä Microsoft Sentinel 15 minuutin kuluessa niiden määrittämisestä Defender for Cloud Apps. Se voi kuitenkin kestää kauemmin järjestelmän ympäristöolosuhteiden mukaan. Lisätietoja on artikkelissa Käsittelyviiveen käsittely analysointisäännöissä.

ilmoitukset ja etsintälokit Microsoft Sentinel

Kun integrointi on valmis, voit tarkastella Defender for Cloud Apps ilmoituksia ja etsintälokeja Microsoft Sentinel.

Microsoft Sentinel:n Security Insights -kohdan Lokit-kohdasta löydät Defender for Cloud Apps tietotyyppien lokit seuraavasti:

| Tietotyyppi | Pöytä |

|---|---|

| Etsintälokit | McasShadowItReporting |

| Ilmoitukset | SecurityAlert |

Seuraavassa taulukossa kuvataan mcasshadowItReporting-rakenteen jokainen kenttä:

| Kenttä | Kirjoita | Kuvaus | Esimerkkejä |

|---|---|---|---|

| Vuokraajan tunnus | Merkkijono | Työtilan tunnus | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Merkkijono | Lähdejärjestelmä – staattinen arvo | Azure |

| TimeGenerated [UTC] | Päivämäärä ja aika | Etsintätietojen päivämäärä | 2019-07-23T11:00:35.858Z |

| StreamName | Merkkijono | Tietyn virran nimi | Markkinointiosasto |

| TotalEvents | Kokonaisluku | Istuntokohtaisten tapahtumien kokonaismäärä | 122 |

| BlockedEvents | Kokonaisluku | Estettyjen tapahtumien määrä | 0 |

| Ladatut tavut | Kokonaisluku | Ladattujen tietojen määrä | 1,514,874 |

| Tavuja yhteensä | Kokonaisluku | Tietojen kokonaismäärä | 4,067,785 |

| Ladatut tavut | Kokonaisluku | Ladattujen tietojen määrä | 2,552,911 |

| IpAddress | Merkkijono | Lähde-IP-osoite | 127.0.0.0 |

| Käyttäjänimi | Merkkijono | Käyttäjänimi | Raegan@contoso.com |

| EnrichedUserName | Merkkijono | Täydennetty käyttäjänimi ja Microsoft Entra käyttäjänimi | Raegan@contoso.com |

| Sovelluksen nimi | Merkkijono | Pilvisovelluksen nimi | Microsoft OneDrive for Business |

| AppId | Kokonaisluku | Pilvisovelluksen tunnus | 15600 |

| AppCategory | Merkkijono | Pilvisovelluksen luokka | Pilvitallennustila |

| Sovellustunnisteet | Merkkijonomatriisi | Sovellukselle määritetyt sisäiset ja mukautetut tunnisteet | ["hyväksytty"] |

| AppScore | Kokonaisluku | Sovelluksen riskipisteet mittakaavassa 0-10, 10 ovat ei-riskialttiiden sovellusten pisteet | 10 |

| Tyyppi | Merkkijono | Lokien tyyppi – staattinen arvo | McasShadowItReporting |

Power BI:n käyttäminen Defender for Cloud Apps tietojen kanssa Microsoft Sentinel

Kun integrointi on valmis, voit käyttää Microsoft Sentinel tallennettuja Defender for Cloud Apps muissa työkaluissa.

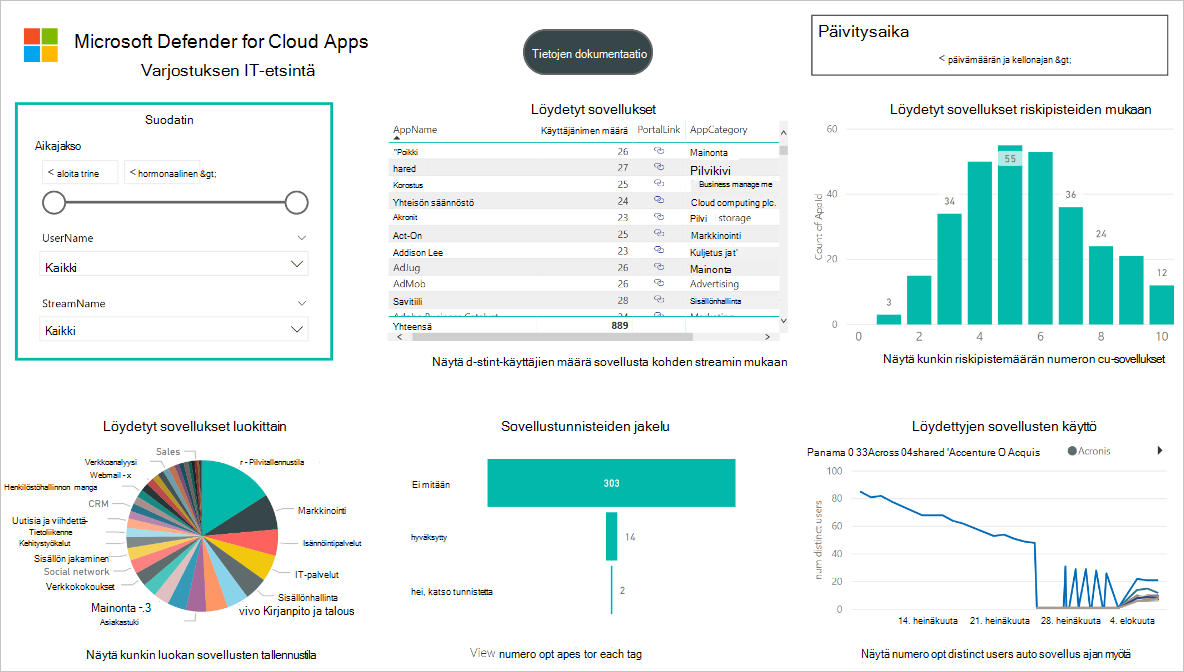

Tässä osiossa kuvataan, miten voit microsoft Power BI:n avulla muotoilla ja yhdistää tietoja helposti ja luoda organisaatiosi tarpeita vastaavat raportit ja koontinäytöt.

Näin pääset alkuun:

Tuo Power BI:ssä kyselyt Microsoft Sentinel Defender for Cloud Apps tiedoille. Lisätietoja on artikkelissa Azure Monitorin lokitietojen tuominen Power BI:hin.

Asenna Defender for Cloud Apps Varjo-IT-etsintäsovellus ja yhdistä se etsintälokitietoihisi, jotta voit tarkastella sisäistä Varjo-IT-etsinnän koontinäyttöä.

Huomautus

Tällä hetkellä sovellusta ei julkaista Microsoft AppSourcessa. Tämän vuoksi sinun on ehkä otettava yhteyttä Power BI -järjestelmänvalvojaasi saadaksesi oikeudet sovelluksen asentamiseen.

Esimerkki:

Vaihtoehtoisesti voit luoda mukautettuja koontinäyttöjä Power BI Desktop ja säätää niitä vastaamaan organisaatiosi visuaalisia analytiikka- ja raportointivaatimuksia.

Defender for Cloud Apps sovelluksen yhdistäminen

Valitse Power BI:ssä Sovellukset > Varjosta IT-resurssienetsintäsovellus .

Valitse Aloita uuden sovelluksesi käyttö -sivulla Yhdistä. Esimerkki:

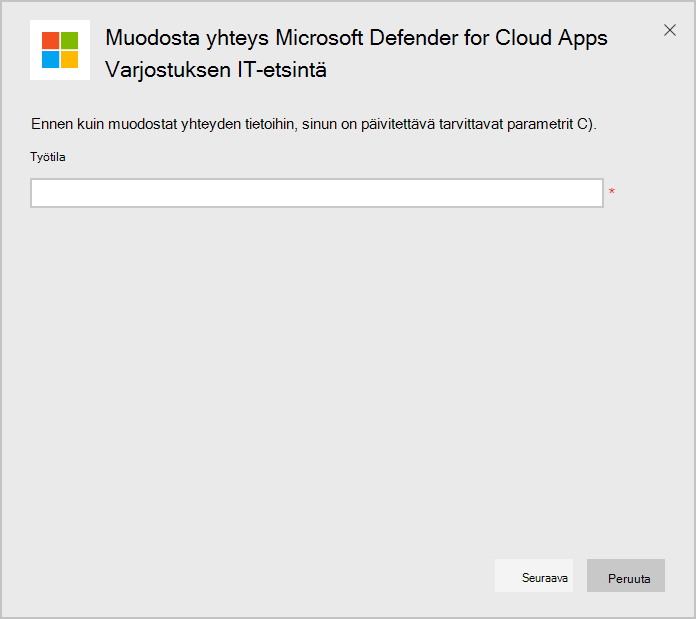

Anna työtilan tunnus -sivulla Microsoft Sentinel työtilatunnus lokianalyysin yleiskatsaussivulla näkyvällä tavalla ja valitse sitten Seuraava. Esimerkki:

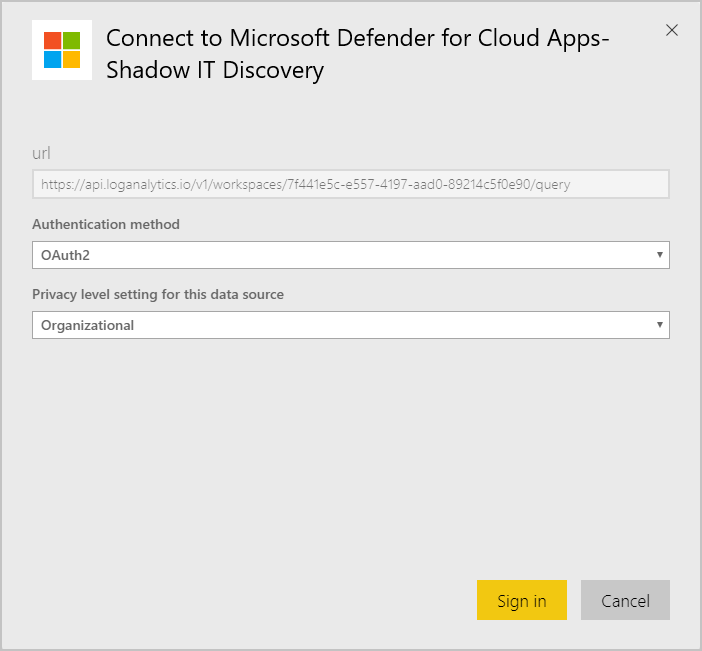

Määritä todennussivulla todennusmenetelmä ja tietosuojataso ja valitse sitten Kirjaudu sisään. Esimerkki:

Kun olet yhdistänut tietosi, siirry työtilan Tietojoukot-välilehteen ja valitse Päivitä. Tämä päivittää raportin omilla tiedoillasi.

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.