Yleinen SIEM-integrointi

Voit integroida Microsoft Defender for Cloud Apps yleiseen SIEM-palvelimeen yhdistettyjen sovellusten ilmoitusten ja toimintojen keskitetyn seurannan mahdollistamiseksi. Kun yhdistetyt sovellukset tukevat uusia toimintoja ja tapahtumia, niiden näkyvyys tuodaan sitten Microsoft Defender for Cloud Apps. SieM-palvelun integroinnin avulla voit paremmin suojata pilvisovelluksia säilyttäen samalla tavallisen suojaustyönkulun, automatisoimalla suojaustoimintosarjoja sekä korreloimalla pilvipohjaisten ja paikallisten tapahtumien välillä. Microsoft Defender for Cloud Apps SIEM-agentti toimii palvelimessasi ja noutaa ilmoitukset ja toiminnot Microsoft Defender for Cloud Apps ja suoratoistaa ne SIEM-palvelimeen.

Kun integroit siem-järjestelmän ensimmäisen kerran Defender for Cloud Apps kanssa, kahden viime päivän toiminnot ja hälytykset lähetetään siem:lle ja kaikki toiminnot ja hälytykset (valitsemasi suodattimen perusteella) siitä alkaen. Jos poistat tämän ominaisuuden käytöstä pitkäksi aikaa ja otat sen uudelleen käyttöön, viimeiset kaksi päivää ilmoituksia ja toimintoja lähetetään edelleen ja sitten kaikki ilmoitukset ja toiminnot siitä eteenpäin.

Integrointiratkaisuja ovat muun muassa seuraavat:

- Microsoft Sentinel – Skaalautuva, pilvinatiivi SIEM ja SOAR alkuperäiseen integrointiin. Lisätietoja integroinnista Microsoft Sentinel kanssa on kohdassa Microsoft Sentinel integrointi.

- Microsoft security graph -ohjelmointirajapinta : tämä on välittäjäpalvelu (tai välittäjä), joka tarjoaa yhden ohjelmallisen käyttöliittymän useiden suojauspalvelujen tarjoajien yhdistämiseen. Lisätietoja on artikkelissa Suojausratkaisujen integroinnit Microsoft Graph -suojauksen ohjelmointirajapinta.

Tärkeää

Jos integroit Microsoft Defender for Identity Defender for Cloud Apps ja molemmat palvelut on määritetty lähettämään ilmoitusilmoituksia SIEM:lle, alat saada siem-ilmoitusten kaksoiskappaleita samasta ilmoituksesta. Jokaisesta palvelusta annetaan yksi ilmoitus, ja niillä on eri hälytystunnukset. Jos haluat välttää päällekkäisyyksiä ja sekaannuksia, varmista, että käsittelet skenaarion. Voit esimerkiksi päättää, missä aiot hallita ilmoituksia, ja estää sitten SIEM-ilmoitusten lähettämisen toisesta palvelusta.

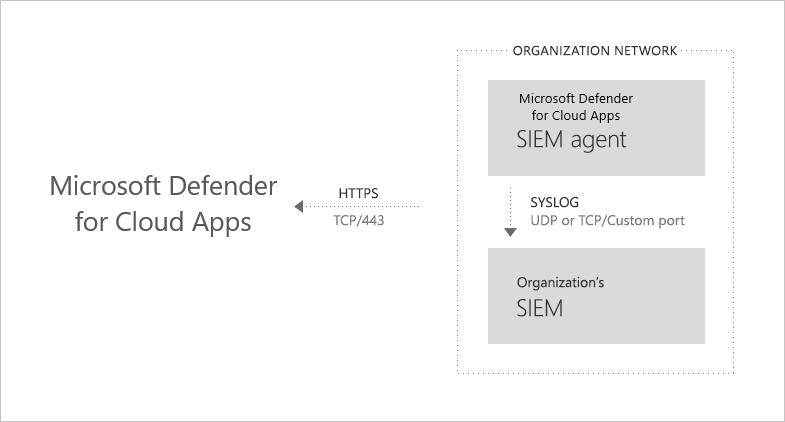

Yleinen SIEM-integrointiarkkitehtuuri

SIEM-agentti otetaan käyttöön organisaatiosi verkossa. Kun se otetaan käyttöön ja määritetään, se hakee määritetyt tietotyypit (hälytykset ja toiminnot) käyttämällä Defender for Cloud Apps RESTful-ohjelmointirajapintoja. Liikenne lähetetään sitten salatun HTTPS-kanavan kautta portissa 443.

Kun SIEM-agentti noutaa tiedot Defender for Cloud Apps, se lähettää Syslog-viestit paikalliselle SIEM:lle. Defender for Cloud Apps käyttää asennuksen aikana antamiasi verkkomäärityksiä (TCP tai UDP mukautetulla portilla).

Tuetut siemit

Defender for Cloud Apps tukee tällä hetkellä Micro Focus ArcSightia ja yleistä CEF:iä.

Integrointi

SieM-integrointi suoritetaan kolmessa vaiheessa:

- Määritä se Defender for Cloud Apps.

- Lataa JAR-tiedosto ja suorita se palvelimessasi.

- Varmista, että SIEM-agentti toimii.

Ennakkovaatimukset

- Windows- tai Linux-vakiopalvelin (voi olla näennäiskone).

- Käyttöjärjestelmä: Windows tai Linux

- Suoritin: 2

- Levytila: 20 Gt

- RAM: 2 Gt

- Palvelimessa on oltava käytössä Java 8. Aiempia versioita ei tueta.

- TLS (Transport Layer Security) 1.2+. Aiempia versioita ei tueta.

- Määritä palomuuri kohdassa Verkkovaatimukset kuvatulla tavalla

Integrointi SIEM:n kanssa

Vaihe 1: Määritä se Defender for Cloud Apps

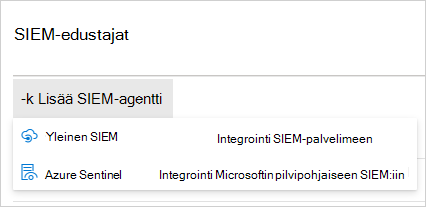

Valitse Microsoft Defender portaalissa Asetukset. Valitse sitten Pilvisovellukset.

Valitse Järjestelmä-kohdassaSIEM-agentit. Valitse Lisää SIEM-agentti ja valitse sitten Yleinen SIEM.

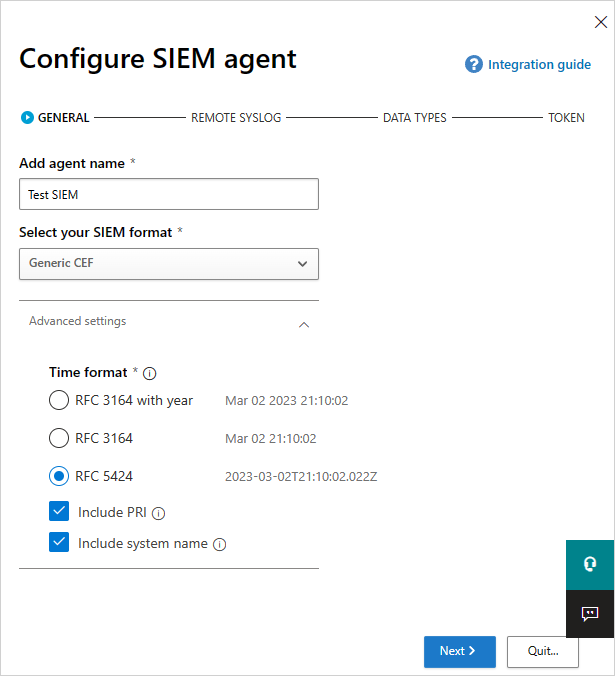

Valitse ohjatussa toiminnossa Käynnistä ohjattu toiminto.

Täytä ohjatussa toiminnossa nimi, valitse SIEM-muoto ja määritä kaikki kyseiseen muotoon liittyvät lisäasetukset . Valitse Seuraava.

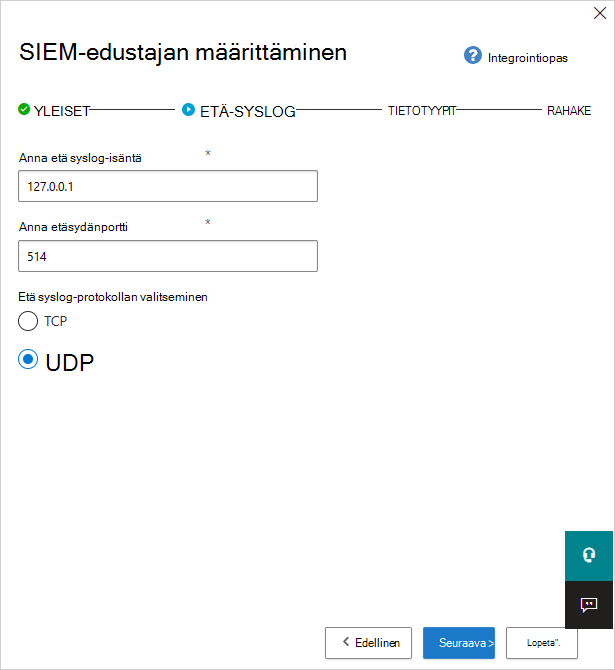

Kirjoita Etä syslog-isännän IP-osoite tai isäntänimi ja Syslog-portin numero. Valitse TCP tai UDP Remote Syslog -protokollaksi. Voit hankkia nämä tiedot yhdessä suojauksen järjestelmänvalvojan kanssa, jos niitä ei ole. Valitse Seuraava.

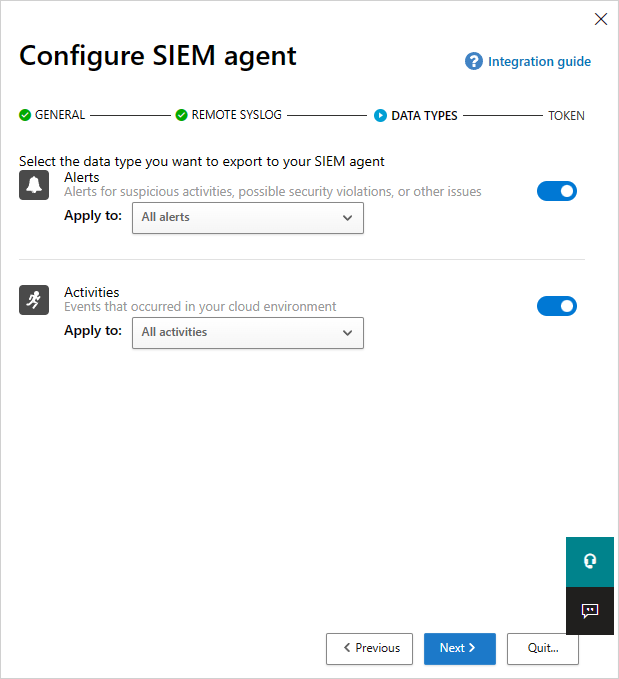

Valitse, mitkä tietotyypit haluat viedä SIEM-palvelimeen ilmoituksia ja toimintoja varten. Liukusäätimen avulla voit ottaa ne käyttöön ja poistaa ne käytöstä. Kaikki on oletusarvoisesti valittuna. Avattava Käytä kohteeseen - valikon avulla voit määrittää suodattimia, jotka lähettävät vain tiettyjä ilmoituksia ja toimintoja SIEM-palvelimeen. Valitse Muokkaa ja esikatsele tuloksia ja tarkista, että suodatin toimii odotetulla tavalla. Valitse Seuraava.

Kopioi tunnus ja tallenna se myöhempää käyttöä varten. Valitse Valmis ja poistu ohjatusta toiminnosta. Palaa SIEM-sivulle nähdäksesi siem-agentin, jonka lisäsit taulukkoon. Se näyttää, että se on luotu , kunnes yhteys on muodostettu myöhemmin.

Huomautus

Luomasi tunnus on sidottu sen luoneeseen järjestelmänvalvojaan. Tämä tarkoittaa sitä, että jos järjestelmänvalvojakäyttäjä poistetaan Defender for Cloud Apps, tunnus ei ole enää kelvollinen. Yleinen SIEM-tunnus tarjoaa vain luku -oikeudet vain tarvittaviin resursseihin. Muita käyttöoikeuksia ei ole myönnetty tämän tunnuksen osaan.

Vaihe 2: Lataa JAR-tiedosto ja suorita se palvelimessasi

Kun olet hyväksynyt ohjelmiston käyttöoikeusehdot Microsoft Download Centerissä, lataa .zip tiedosto ja pura se.

Suorita purettu tiedosto palvelimessa:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Huomautus

- Tiedoston nimi voi vaihdella SIEM-agentin version mukaan.

- Hakasulkeissa [ ] olevat parametrit ovat valinnaisia, ja niitä tulee käyttää vain, jos se on olennaista.

- JAR-määrityksen suorittamista suositellaan palvelimen käynnistyksen aikana.

- Windows: Suorita ajoitettuna tehtäväna ja varmista, että määrität tehtävän suoritettavaksi riippumatta siitä, onko käyttäjä kirjautunut sisään vai ei , ja että poistat Lopeta tehtävä -valintaruudun valinnan, jos sen suorittaminen kestää kauemmin kuin -valintaruudun.

- Linux: Lisää suorita-komento & kanssa rc.local-tiedostoon. Esimerkiksi:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Jossa käytetään seuraavia muuttujia:

- DIRNAME on polku hakemistoon, jota haluat käyttää paikallisen agentin virheenkorjauslokeissa.

- ADDRESS[:P ORT] on välityspalvelimen osoite ja portti, jota palvelin käyttää yhteyden muodostamiseen Internetiin.

- TUNNUS on SIEM-agentin tunnus, jonka kopioit edellisessä vaiheessa.

Voit hakea apua kirjoittamalla -h milloin tahansa.

Toimintalokien malli

SieM:lle lähetetään mallitoimintalokeja:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Seuraava teksti on ilmoitusten lokitiedostoesimerkki:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Esimerkki Defender for Cloud Apps ilmoituksista CEF-muodossa

| Käytettävissä kohteeseen | CEF-kentän nimi | Kuvaus |

|---|---|---|

| Aktiviteetit/hälytykset | aloittaa | Toiminnan tai hälytyksen aikaleima |

| Aktiviteetit/hälytykset | loppu | Toiminnan tai hälytyksen aikaleima |

| Aktiviteetit/hälytykset | Rt | Toiminnan tai hälytyksen aikaleima |

| Aktiviteetit/hälytykset | MSG | Aktiviteetin tai hälytyksen kuvaus portaalissa esitetyllä tavalla |

| Aktiviteetit/hälytykset | suser | Toiminnan tai hälytyksen aiheen käyttäjä |

| Aktiviteetit/hälytykset | destinationServiceName | Toiminto tai ilmoitus, joka on peräisin sovelluksesta, kuten Microsoft 365, SharePoint, Box. |

| Aktiviteetit/hälytykset | cs<X>-otsikko | Jokaisella merkinnällä on eri merkitys, mutta itse selite selittää sen, esimerkiksi targetObjects. |

| Aktiviteetit/hälytykset | cs<X> | Otsikkoa vastaavat tiedot (toiminnon tai ilmoituksen kohdekäyttäjä otsikkoesimerkin mukaan). |

| Toimintaa | EVENT_CATEGORY_* | Aktiviteetin ylätason luokka |

| Toimintaa | <TOIMINTA> | Aktiviteettityyppi portaalissa näkyvällä tavalla |

| Toimintaa | externalId | Tapahtuman tunnus |

| Toimintaa | Dvc | Asiakaslaitteen IP-osoite |

| Toimintaa | requestClientApplication | Asiakaslaitteen käyttäjäagentti |

| Ilmoitukset | <ilmoituksen tyyppi> | Esimerkiksi "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Ilmoitukset | <Nimi> | Vastaava käytännön nimi |

| Ilmoitukset | externalId | Ilmoituksen tunnus |

| Ilmoitukset | Src | Asiakaslaitteen IPv4-osoite |

| Ilmoitukset | c6a1 | Asiakaslaitteen IPv6-osoite |

Vaihe 3: Tarkista, että SIEM-agentti toimii

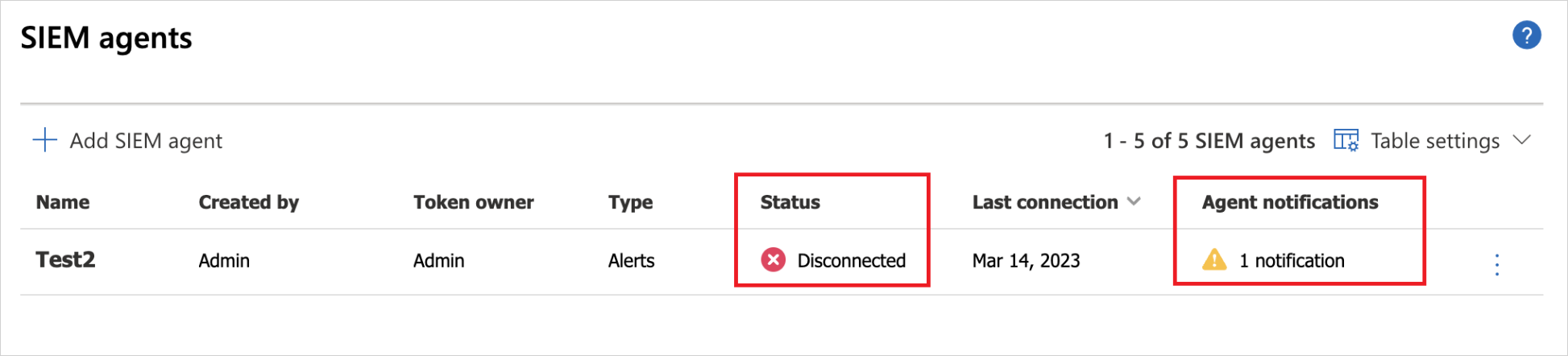

Varmista, että SIEM-agentin tila portaalissa ei ole yhteysvirhe tai katkaistu eikä agentin ilmoituksia ole. Se näkyy yhteysvirheenä , jos yhteys on katkennut yli kaksi tuntia. Tila näkyy katkaistuna , jos yhteys on katkaistu yli 12 tuntia.

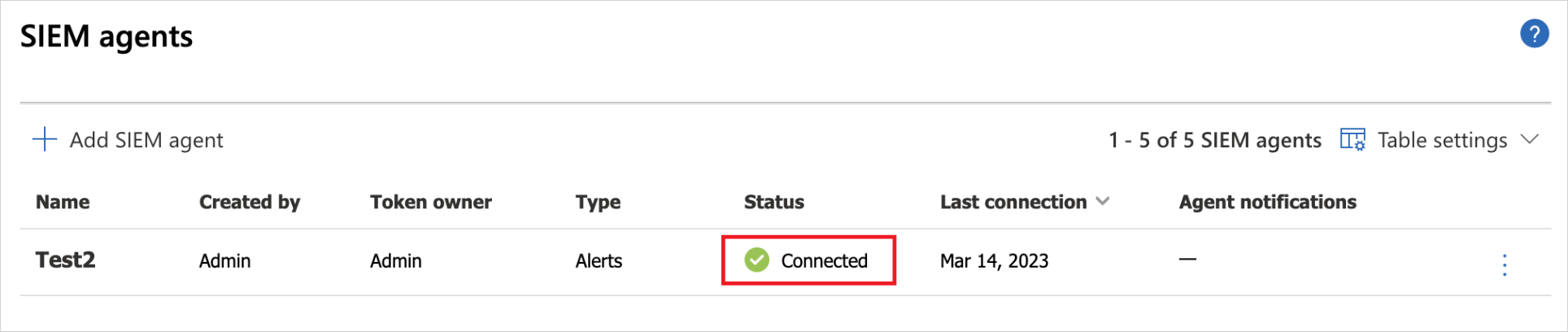

Tila tulisi sen sijaan yhdistää, kuten tässä näkyy:

Varmista Syslog/SIEM-palvelimessa, että näet Defender for Cloud Apps tulevat toiminnot ja hälytykset.

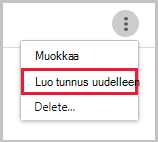

Tunnuksen luominen uudelleen

Jos kadotat tunnuksen, voit aina luoda sen uudelleen valitsemalla kolme pistettä rivin lopusta SIEM-agentille taulukossa. Hanki uusi tunnus valitsemalla Luo tunnus .

SIEM-agentin muokkaaminen

Jos haluat muokata SIEM-agenttia, valitse kolme pistettä rivin lopusta SIEM-agentille taulukossa ja valitse Muokkaa. Jos muokkaat SIEM-agenttia, sinun ei tarvitse päivittää .jar tiedostoa, se päivittyy automaattisesti.

SIEM-agentin poistaminen

Jos haluat poistaa SIEM-agentin, valitse kolme pistettä rivin lopusta SIEM-agentille taulukossa ja valitse Poista.

Seuraavat vaiheet

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.