Guía del usuario de prueba de soluciones de Microsoft Purview

Le damos la bienvenida a la guía de usuario de prueba de soluciones de Microsoft Purview. Este cuaderno de estrategias le ayudará a sacar el máximo partido a su evaluación gratuita, ya que le ayudará a descubrir funcionalidades sólidas y completas de riesgo y cumplimiento de Microsoft Purview.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

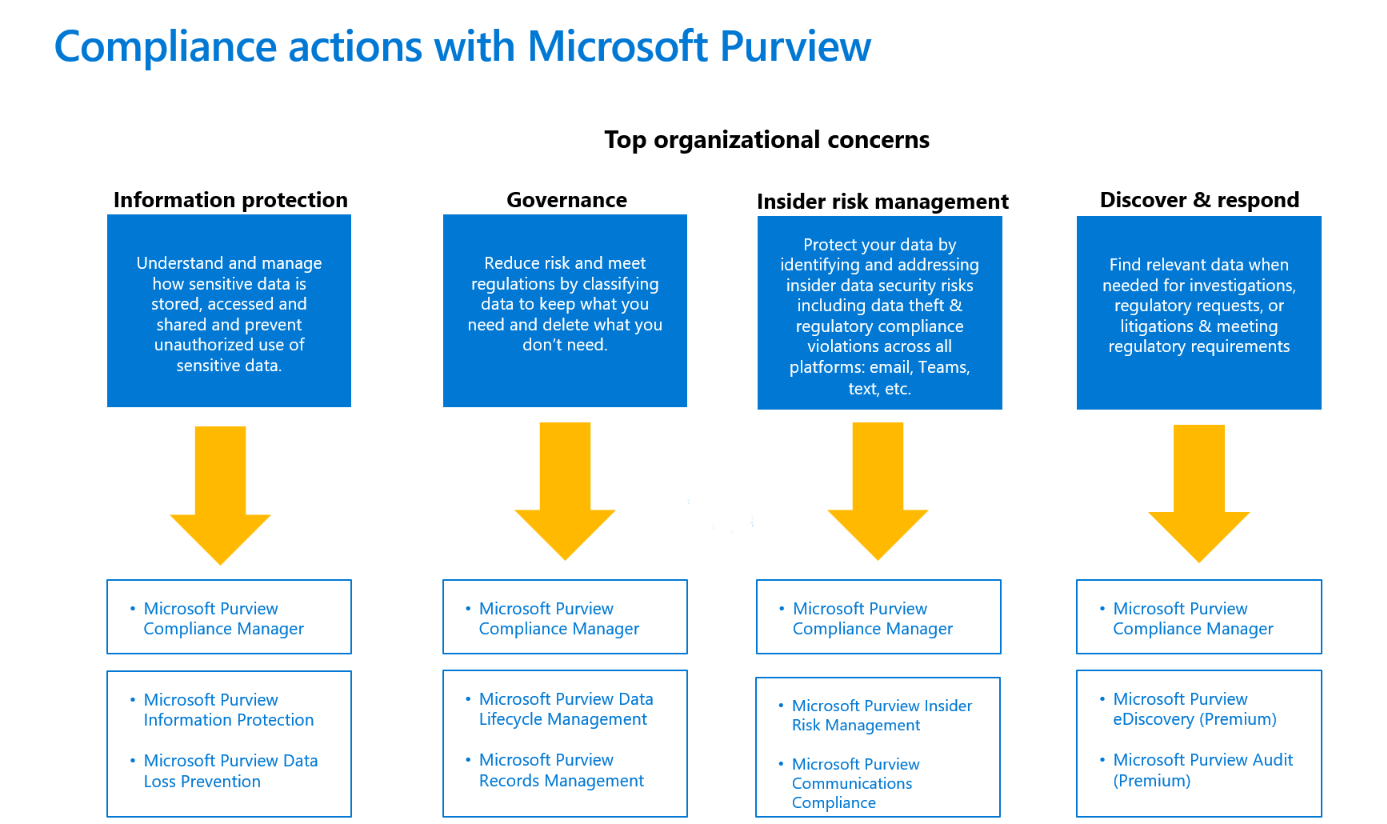

Acciones de cumplimiento con Microsoft Purview

Empiece a probar soluciones de riesgo y cumplimiento de Microsoft Purview de forma fácil y rápida sin cambiar los metadatos de su organización.

En función de sus prioridades, puede empezar con cualquiera de estas áreas de solución para ver el valor inmediato. Estas son cuatro de las principales preocupaciones de la organización según lo comuniquen nuestros clientes y las soluciones recomendadas para empezar.

¡Comencemos!

Administrador de cumplimiento de Microsoft Purview

Se recomienda familiarizarse con el Administrador de cumplimiento y mejorar la posición de cumplimiento de su organización. ¿Qué puede hacer el Administrador de cumplimiento para su organización?

- Puede ayudarle a cumplir los requisitos: con una fácil incorporación y una guía paso a paso

- Puede ayudarle a mantenerse conforme: con evaluaciones personalizables y multinube.

- Puede ayudarle a escalar el cumplimiento: con funcionalidades integradas de colaboración y flujo de trabajo.

Paso 1: Conocer el Administrador de cumplimiento

El Administrador de cumplimiento de Microsoft Purview le ayuda a evaluar y administrar automáticamente el cumplimiento en el entorno multinube. La página de información general del Administrador de cumplimiento es la mejor primera parada para una revisión completa de lo que es el Administrador de cumplimiento y cómo funciona.

También puede ir directamente a las secciones clave de nuestra documentación mediante los vínculos siguientes:

- Conociendo su puntuación de cumplimiento

- Introducción a los elementos clave: controles, evaluaciones, reglamentos y acciones de mejora

- Comprender el panel del Administrador de cumplimiento

- Filtrar la vista del panel

- Información sobre las acciones de mejora

- Comprender las evaluaciones

- Más información sobre la compatibilidad con varias nubes en el Administrador de cumplimiento

Paso 2: Configurar el Administrador de cumplimiento para administrar las actividades de cumplimiento

Empiece a trabajar con las evaluaciones y a tomar medidas de mejora para implementar controles y mejorar la puntuación de cumplimiento.

- Elija una plantilla reguladora precompilada para crear y administrar la primera evaluación.

- Comprenda cómo usar plantillas normativas para crear evaluaciones.

- Realizar el trabajo de implementación y pruebas en acciones de mejora para completar los controles de las evaluaciones.

- Comprender mejor cómo afectan las distintas acciones a la puntuación de cumplimiento.

Nota:

La suscripción a Microsoft 365 u Office 365 E1/E3 incluye la plantilla de línea de base de protección de datos de Microsoft. El Cumplimiento de E5 de Microsoft 365 u Office 365 E5 incluye plantillas para:

- Línea base de protección de datos de Microsoft

- RGPD de la Unión Europea

- ISO/IEC 27001,

- NIST 800-53

El Administrador de cumplimiento incluye más de 350 plantillas normativas que se pueden comprar como complemento con el complemento de evaluaciones premium del Administrador de cumplimiento. Con cualquier plantilla de regulación premium (incluida con su suscripción o comprada como complemento), recibirá la versión universal de esas plantillas, lo que le permitirá administrar el cumplimiento con cualquier producto o servicio.

Paso 3: Escalado vertical: use la funcionalidad avanzada para satisfacer sus necesidades personalizadas

- Configurar pruebas automatizadas de acciones de mejora

- Asignar acciones de mejora a otro usuario

- Incorporación de datos y pruebas de actividad de cumplimiento existentes de la organización en el Administrador de cumplimiento

- Configuración de la compatibilidad con varias nubes en el Administrador de cumplimiento

Problemas de la organización

Protección de la información

La primera preocupación de la organización planteada por los clientes es comprender qué, dónde y cómo se usan los datos confidenciales críticos para la empresa y cómo proteger los datos confidenciales y confidenciales contra el acceso o la pérdida no autorizados.

Obtenga visibilidad y protección de los datos a partir de Information Protection y prevención de pérdida de datos.

- Detectar: descubra datos confidenciales en todo el patrimonio digital y comprenda cómo se usa.

- Proteger: clasifique la información y aplique etiquetas de confidencialidad con un enfoque unificado.

- Impedir: evite el uso compartido accidental, malintencionado y no autorizado de datos confidenciales.

Information Protection y prevención de pérdida de datos

Detección, clasificación y protección de datos confidenciales

Una de las principales preocupaciones de la mayoría de las organizaciones, con respecto a las regulaciones de cumplimiento, es cómo clasificar sus datos confidenciales, cómo protegerlos y evitar la pérdida de datos. Las soluciones de purview Information Protection y prevención de pérdida de datos permiten a los clientes detectar y clasificar sus datos confidenciales, proteger sus datos confidenciales mediante etiquetas de confidencialidad y, por último, configurar directivas de prevención de pérdida de datos para evitar el uso compartido, el uso o la transferencia no autorizados de datos confidenciales a través de varios puntos de salida. Las funcionalidades de clasificación, etiquetado y DLP son cargas de trabajo de Microsoft 365 integradas de forma nativa, como SharePoint Online, Exchange Online, OneDrive para la Empresa y Teams. Puede extenderlas a cargas de trabajo que no sean de Microsoft.

Configuración de la prueba de prevención de pérdida de datos y protección de la información

Los clientes aptos pueden activar etiquetas predeterminadas y directivas DLP predeterminadas para Information Protection y prevención de pérdida de datos. Al habilitar la configuración predeterminada en la versión de prueba, tardará unos 2 minutos en configurar todas las directivas del inquilino y hasta 24 horas en ver los resultados de estas directivas predeterminadas.

Al elegir la configuración predeterminada, con 1 clic, se configura automáticamente lo siguiente:

- Etiquetas de confidencialidad y una directiva de etiquetas de confidencialidad

- Etiquetado automático del lado cliente

- Etiquetado automático del lado servicio

- Directivas de prevención de pérdida de datos (DLP) para Teams y dispositivos

Activar las directivas y etiquetas predeterminadas Si es necesario, puede editarlo manualmente una vez completada la configuración. Si es necesario, puede editarlo manualmente una vez completada la configuración.

Puede seguir las acciones siguientes o, como alternativa, use la Guía de configuración de Microsoft Purview Information Protection para configurar la Information Protection y la protección contra pérdida de datos.

Acciones que se van a intentar:

Microsoft Purview Information Protection

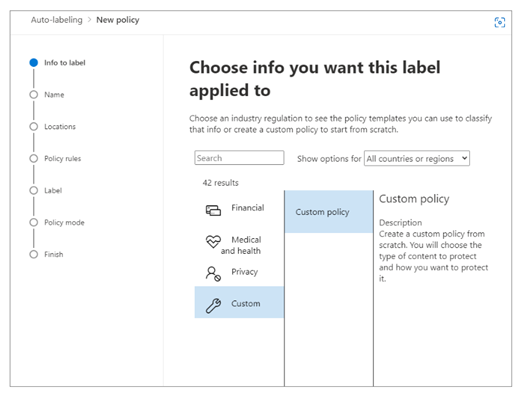

Paso 1: Aplicar automáticamente etiquetas de confidencialidad a documentos

Cuando crea una etiqueta de confidencialidad, puede asignar automáticamente dicha etiqueta a archivos o correos electrónicos cuando se cumplan las condiciones especificadas.

- Crear y configurar etiquetas de confidencialidad

- Publicar directiva de etiqueta de confidencialidad para todos los usuarios

- Creación de una directiva de etiquetado automático

- Elegir la información a la que desea aplicar la etiqueta

- Definir ubicaciones para aplicar la etiqueta

- Seleccionar etiqueta para aplicar

- Ejecutar la directiva en modo de simulación

Paso 2: Revisar y activar la directiva de etiquetado automático

Ahora, en la página Etiquetado automático de Information Protection > , verá la directiva de etiquetado automático en la sección Simulación.

- Seleccione la directiva para ver los detalles de la configuración y el estado. Una vez completada la simulación, seleccione la pestaña Elementos a revisar para ver qué correos electrónicos o documentos coinciden con las reglas especificadas.

- Cuando esté listo para ejecutar la directiva sin simulación, seleccione la opción Activar directiva.

Prevención de pérdida de datos de Microsoft Purview

Paso 1: Evitar la pérdida de datos en ubicaciones de Microsoft Teams

Si su organización tiene prevención de pérdida de datos (DLP), puede definir directivas que eviten que los usuarios compartan información confidencial en un canal o sesión de chat de Microsoft Teams.

- Más información sobre las licencias DLP para Microsoft Teams y el ámbito de la protección DLP

- Agregar Microsoft Teams como una ubicación a las directivas DLP existentes

- Configurar nuestra directiva DLP predeterminada para Teams o definir una nueva directiva DLP para Microsoft Teams

Paso 2: Evitar la pérdida de datos en los dispositivos

DLP de Microsoft Purview para puntos de conexión permite detectar cuándo se usan elementos confidenciales o evitar que se compartan en dispositivos Windows 10, Windows 11 y macOS (tres versiones más actuales).

- Preparación de los puntos de conexión: asegúrese de que los dispositivos Windows 10/11 y macOS que tiene previsto implementar DLP de punto de conexión cumplan estos requisitos.

-

Incorporación de dispositivos a la administración de dispositivos: debe incorporar los puntos de conexión para poder detectar y proteger elementos confidenciales en un dispositivo. Ambas acciones se realizan en el portal de cumplimiento de Microsoft Purview.

- Escenario 1: incorporación de dispositivos que aún no se han incorporado.

- Escenario 2 - En este escenario, Microsoft Defender para punto de conexión ya está implementado y existen puntos de conexión que informan. Todos estos puntos de conexión aparecerán en la lista de dispositivos administrados.

- Configure nuestra directiva DLP predeterminada para dispositivos o defina una nueva directiva DLP para dispositivos.

- Vea las alertas DLP de punto de conexión en Microsoft Defender portal o en el panel Alertas DLP.

- Visualizar datos de DLP del punto de conexión en el explorador de actividad.

Paso 3: Ampliar el ámbito o la protección de las directivas

Tiene flexibilidad en la configuración de las directivas DLP. Puede empezar con nuestra directiva DLP predeterminada para Teams y dispositivos y ampliar esas directivas para proteger ubicaciones adicionales, tipos de información confidencial o etiquetas. Los clientes pueden ejecutar una directiva DLP en modo de prueba para comprender cómo funciona la directiva y ajustarla antes de que se active. Además, puede expandir las acciones de directiva y personalizar las alertas.

- Agregar ubicaciones

- Agregar etiquetas o tipos de información confidencial para proteger

- Agregar acciones

- Teams: i. Impedir el acceso externo a documentos confidenciales i. Obtener sugerencias de directiva para ayudar a educar a los usuarios e instrucciones para personalizar las sugerencias de directiva

- Dispositivos: cambiar de solo auditoría a bloquear

- Introducción a las alertas de prevención de pérdida de datos

Gobernanza de datos de Microsoft Purview

La segunda preocupación de la organización que los clientes transmiten es cómo reducir el riesgo y cumplir las normativas mediante la clasificación de datos para mantener lo que necesitan y eliminar lo que no necesitan. Los clientes quieren una administración del ciclo de vida compatible de datos confidenciales, cumplir las obligaciones de mantenimiento de registros y reducir el riesgo de los datos sobreservidos.

Administración del ciclo de vida de Microsoft Purview y Administración de registros le ayudan a:

- Aplique directivas de retención y eliminación a los datos en los que los usuarios colaboren para administrar los riesgos y evitar la pérdida de productividad.

- Asegúrese de que las directivas correctas se aplican mediante la clasificación automática del contenido.

- Cumplir con las obligaciones de mantenimiento de registros con opciones de inmutabilidad, eliminación defendible y orientación avanzada de directivas.

Administración del ciclo de vida de datos de Microsoft Purview

Gobernanza a escala con automatización

Comience con la Guía de configuración de administración del ciclo de vida de datos. Además, es posible que desee considerar la posibilidad de implementar estos escenarios comunes:

- Aplicación automática de la configuración de retención o eliminación a datos confidenciales

- Aplicar automáticamente la configuración de retención o eliminación a todo lo que se encuentra en una biblioteca de documentos de SharePoint

- Dirigir una directiva de retención o eliminación solo a usuarios o buzones específicos

Paso 1: Aplicar automáticamente la configuración de retención o eliminación a datos confidenciales

Empiece por administrar el ciclo de vida de los datos confidenciales mediante la administración automática mediante la configuración de retención y eliminación. En primer lugar, decida el tipo de datos confidenciales que desea proteger. Es posible que desee usar uno de nuestros tipos de información confidencial precompilado. A continuación, cree una etiqueta de retención con la configuración de retención o eliminación deseada. Por último, aplique automáticamente la etiqueta de retención que contiene el tipo de información confidencial que seleccionó.

Paso 2: Aplicar automáticamente la configuración de retención o eliminación a todo lo que se encuentra en una biblioteca de documentos, una carpeta o un conjunto de documentos de SharePoint

Puede establecer una etiqueta de retención predeterminada en SharePoint para aplicarla automáticamente a todos los elementos de una biblioteca de documentos, una carpeta o un conjunto de documentos específicos en SharePoint. Esta opción es útil cuando los usuarios almacenan un tipo específico de documento en una de estas ubicaciones.

En primer lugar, identifique el contenido que desea administrar y la ubicación del contenido en SharePoint. A continuación, cree una etiqueta de retención con la configuración de retención o eliminación deseada. A continuación, publique la etiqueta de retención en SharePoint. Por último, aplique la etiqueta publicada como etiqueta de retención predeterminada en SharePoint.

Paso 3: Directivas de retención de destino dinámica con ámbitos de directiva adaptable

Muchos clientes quieren dirigir una directiva de retención a usuarios o buzones específicos. Por ejemplo, es posible que quieran aplicar un período de retención más largo a los buzones de personas con roles de liderazgo o aplicar una retención más corta a los buzones compartidos. Los ámbitos de directiva adaptables permiten hacer esto mediante sus atributos de AD para dirigirse a la directiva. Si uno de los valores de atributo cambia, la directiva de retención actualizará automáticamente su pertenencia.

En primer lugar, decida qué atributos usará para dirigirse a los usuarios o buzones que desea incluir o excluir de la directiva. A continuación, cree un ámbito de directiva adaptable y úselo con una directiva de retención.

Administración de registros de Microsoft Purview

Administre los elementos de gran valor para los requisitos de mantenimiento de registros empresariales, legales o normativos

La administración de registros le ayuda a cumplir con los requisitos de retención y eliminación más granulares. Por ejemplo, puede realizar un seguimiento de la programación de retención o usar opciones de automatización flexibles. Además, puede hacer que el contenido sea inmutable, desencadenar la retención mediante un evento o requerir aprobación antes de que se eliminen los elementos.

Estos son nuestros escenarios de administración de registros más populares:

- Aplicar automáticamente una etiqueta de retención basada en metadatos de archivo de SharePoint

- Realizar una revisión de eliminación al final de un período de retención

- Hacer que el contenido sea inmutable para evitar que los usuarios lo editen

Paso 1: Aplicar automáticamente una etiqueta de retención basada en metadatos de archivo de SharePoint

La aplicación automática de etiquetas elimina la necesidad de que los usuarios realicen manualmente las actividades de etiquetado. Por ejemplo, puede aplicar automáticamente etiquetas de retención al contenido que tiene propiedades de metadatos específicas en SharePoint.

En primer lugar, decida las propiedades de metadatos que desea usar, las ubicaciones en las que desea buscar coincidencias y la configuración de retención o eliminación que desea aplicar. A continuación, cree una etiqueta de retención. A continuación, siga los pasos para aplicar automáticamente la etiqueta en función de los metadatos de SharePoint.

Paso 2: revisar el contenido para aprobarlo antes de que se elimine definitivamente

Algunas organizaciones tienen el requisito de revisar el contenido al final de su período de retención antes de que se elimine permanentemente. Mediante la administración de registros, se puede notificar a los usuarios que especifique ("revisores") que revisen el contenido y aprueben la acción de eliminación permanente. Los revisores también pueden optar por asignar un período de retención diferente al contenido o posponer la eliminación. Más información aquí: Eliminación del contenido.

Paso 3: Hacer que el contenido sea inmutable para evitar que los usuarios lo editen

Algunos contenidos tienen una fase de ciclo de vida en la que tanto el archivo como los metadatos no deben estar disponibles para su edición, a menudo denominada declaración del contenido como un registro inmutable. Obtenga información sobre cómo configurar esta opción en administración de registros: cree una etiqueta de retención que declare el contenido como un registro o un registro normativo.

Administrar riesgos internos

La tercera preocupación de la organización que escuchamos es cómo proteger sus datos y responder a posibles riesgos de incidentes de seguridad de datos internos, que pueden incluir el robo de datos y el uso compartido inadecuado de información confidencial en todas las plataformas, como el correo electrónico y la mensajería instantánea (por ejemplo, Microsoft Teams).

Con Insider Risk Management y Communication Compliance puede identificar y actuar rápidamente sobre incidentes de seguridad de datos internos y riesgos de requisitos normativos, lo que le permite colaborar con sus equipos de seguridad, recursos humanos, legales y otros, en función de su organización.

- Obtención de información detallada: identificación de riesgos ocultos con plantillas de ML personalizables que no requieren agentes de punto de conexión.

- Investigar: los flujos de trabajo de investigación integrados permiten la colaboración de un extremo a otro en Seguridad, RR. HH. y Legal.

- Saber que la privacidad está integrada: proteja la privacidad del usuario y evite el sesgo mediante la eliminación de los detalles de usuario identificables, como el nombre o el correo electrónico, a la vez que mitiga el riesgo de la organización.

Administración de riesgos internos de Microsoft Purview

Detectar y corregir los riesgos internos

Aproveche los flujos de trabajo de un extremo a otro para ayudarle a identificar, evaluar y corregir rápidamente. Con los registros de Los servicios de Microsoft 365 y Azure, puede definir directivas para identificar posibles incidentes de seguridad de datos y tomar medidas correctivas, como promover la educación de los usuarios o iniciar una investigación.

Paso 1 (obligatorio): Habilitación de permisos para Insider Risk Management

Hay cuatro grupos de roles que se usan para configurar permisos para administrar las características de Insider Risk Management, que tienen diferentes roles y nivel de acceso. La configuración de permisos en Insider Risk Management es clave antes de continuar.

Agregar usuarios al grupo de roles Insider Risk Management

Si no puede ver los permisos, póngase en contacto con el administrador de inquilinos para asignar los roles correctos.

Paso 2 (obligatorio): Habilitación del registro de auditoría de Microsoft 365

La auditoría está habilitada para organizaciones de Microsoft 365 de forma predeterminada. Algunas organizaciones pueden haber deshabilitado la auditoría por motivos específicos. Si la auditoría está deshabilitada para su organización, puede deberse a que otro administrador la ha desactivado. Se recomienda confirmar que está bien volver a activar la auditoría al completar este paso.

Para obtener instrucciones paso a paso para activar la auditoría, consulte Activar o desactivar la búsqueda de registros de auditoría. Después de activar la auditoría, se muestra un mensaje que dice que el registro de auditoría se está preparando y que puede ejecutar una búsqueda en un par de horas después de que se complete la preparación. Solo tiene que realizar esta acción una vez. Para obtener más información sobre el uso del registro de auditoría de Microsoft 365, consulte Búsqueda en el registro de auditoría.

Paso 3 (recomendado): Habilitación y visualización de información de análisis de Insider Risk Management

El análisis de Insider Risk Management le permite realizar una evaluación de posibles riesgos internos que pueden provocar un incidente de seguridad de datos en su organización sin configurar ninguna directiva de riesgo interno. Los resultados de las pruebas de análisis pueden tardar hasta 48 horas en estar disponibles como informes para su revisión. Estos resultados de evaluación se agregan y anonimizan, y ofrecen información de toda la organización, como el porcentaje de usuarios que realizan posibles actividades de filtración de datos confidenciales.

Para más información sobre la información de análisis, consulte Configuración de administración de riesgos de Insider: Análisis y consulte el vídeo análisis de administración de riesgos internos para ayudarle a comprender su posición de riesgo interno y ayudarle a tomar medidas mediante la configuración de directivas adecuadas para identificar usuarios de riesgo.

Nota:

Para habilitar el análisis de riesgos internos, debe ser miembro del Administración Insider Risk Management o Insider Risk Management.

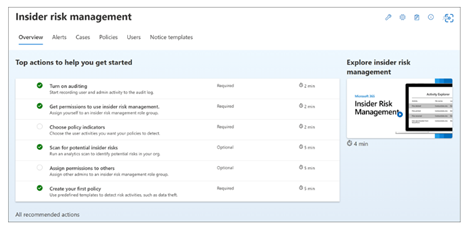

Paso 4: Inicio con acciones recomendadas

Empiece a trabajar rápidamente y obtenga el máximo provecho de las funcionalidades de Administración de riesgos internos con acciones recomendadas. Incluidas en la página Información general, las acciones recomendadas le ayudarán a seguir los pasos para configurar e implementar directivas y para realizar acciones de investigación para las acciones de usuario que generan alertas a partir de coincidencias de directivas.

Seleccione una recomendación de la lista para empezar a configurar la administración de riesgos internos.

Cada acción recomendada le guía por las actividades necesarias para la recomendación, incluidos los requisitos, qué esperar y el impacto de configurar la característica en su organización.

Tenga en cuenta que los pasos recomendados en el cuaderno de estrategias (anterior) también se pueden incluir en las acciones recomendadas que se muestran en el portal.

Las recomendaciones de instalación también están disponibles en Microsoft Learn a través de la Guía de configuración de Administración de riesgos internos de Microsoft Purview.

Para aprovechar al máximo la funcionalidad de Insider Risk Management, se recomienda configurar directivas para su organización para identificar mejor las posibles acciones de riesgo que pueden provocar un incidente de seguridad, aprovechando las plantillas para fugas de datos o robo de datos.

Cumplimiento de comunicaciones de Microsoft Purview

Identificación de infracciones de directivas de cumplimiento normativo

Cumplimiento de comunicaciones de Microsoft Purview proporciona las herramientas para ayudar a las organizaciones a detectar infracciones de cumplimiento normativo (por ejemplo, SEC o FINRA), como información confidencial o confidencial, hostigamiento o amenazante del lenguaje y uso compartido de contenido para adultos. Creados con privacidad por diseño, los nombres de usuario se seudonimizan de forma predeterminada, los controles de acceso basados en roles se integran, los investigadores son admitidos por un administrador y los registros de auditoría están en vigor para garantizar la privacidad del nivel de usuario.

Paso 1: Habilitación de permisos para el cumplimiento de comunicaciones

Asigne a los usuarios roles de cumplimiento de comunicaciones para poder usar el producto. El grupo de roles "Cumplimiento de comunicación" proporciona todos los permisos para usar el producto. Obtenga información sobre otros grupos de roles de cumplimiento de comunicaciones aquí: Introducción al cumplimiento de la comunicación.

Paso 2: Habilitar el registro de auditoría

Para usar esta característica, active la auditoría. Al activar esta opción, las acciones estarán disponibles en el registro de auditoría y se verán en un informe. Para obtener más información, consulte Activar o desactivar la búsqueda en el registro de auditoría.

Paso 3: Revisión de las conclusiones de acciones recomendadas

Incluidas en la página Directivas, las acciones recomendadas le ayudan a detectar riesgos que puede que no tenga en cuenta, como el uso compartido inadecuado de información confidencial o confidencial que ya se está produciendo en su organización. Esta vista solo incluye el número agregado de coincidencias por tipo de clasificación, sin ninguna información que contenga información de identificación personal, y le ayuda a determinar el tipo y el ámbito de las directivas de cumplimiento de comunicaciones que se van a configurar.

Paso 4: Creación de una directiva de cumplimiento de comunicaciones

Cree una directiva de cumplimiento de comunicaciones con las plantillas existentes: 1- Información confidencial; 2- Cumplimiento normativo; 3- Conflicto de intereses. Obtenga más información sobre nuestras plantillas de directivas rápidas y cómo crear una directiva personalizada aquí: Directivas de cumplimiento de comunicaciones.

Paso 5: Investigar y corregir alertas

Investigue y corrija las alertas de cumplimiento de comunicaciones.

Paso 6: Revisión de informes para obtener información

Detectar & responder

La cuarta preocupación de la organización de los clientes es cómo encontrar datos pertinentes cuando sea necesario para investigaciones, solicitudes normativas o litigios y para cumplir los requisitos normativos.

Con eDiscovery y Audit, puede detectar datos de forma eficaz.

- Detección y recopilación de datos en contexto: recopile, filtre y obtenga información de datos más rápido, con mayor visibilidad.

- Administrar flujos de trabajo: reduzca la fricción de la identificación y recopilación de posibles orígenes de información pertinente mediante la asignación automática de orígenes de datos únicos y compartidos.

- Acelerar el proceso de detección: administre el aumento del volumen de datos mediante la búsqueda y el procesamiento de contenido altamente relevante en contexto.

Exhibición de documentos electrónicos de Microsoft Purview (Premium)

Descubra de forma más eficaz con un flujo de trabajo de un extremo a otro Aproveche un flujo de trabajo de un extremo a otro para conservar, recopilar, analizar y exportar contenido que responda a las investigaciones internas y externas de su organización. Los equipos jurídicos también pueden administrar todo el proceso de notificaciones de suspensión legal mediante la comunicación con los custodios implicados en un caso.

Paso 1 (obligatorio): Permisos

Para acceder a eDiscovery (Premium) o ser agregado como miembro de un caso de eDiscovery (Premium), un usuario deben tener asignados los permisos adecuados.

- Configurar eDiscovery (Premium): Asignar permisos de eDiscovery

- Agregar o quitar miembros de un caso

Paso 2 (obligatorio): crear un caso

Más organizaciones usan la solución eDiscovery (Premium) en Microsoft 365 para los procesos críticos de eDiscovery. Esto incluye responder a solicitudes normativas, investigaciones y litigios.

- Administrar eDiscovery (Premium): obtenga información sobre cómo configurar eDiscovery (Premium), administrar casos mediante el portal de cumplimiento Microsoft Purview, administrar un flujo de trabajo en eDiscovery y analizar los resultados de búsqueda de eDiscovery.

- Creación de un caso de eDiscovery con el nuevo formato de caso de eDiscovery Premium

- Cerrar o eliminar un caso: cuando se complete el caso legal o la investigación, puede cerrarlos o eliminarlos. También puede volver a abrir un caso cerrado.

Paso 3 (opcional): configuración

Para permitir que los usuarios de su organización empiecen a crear y usar casos, debe configurar opciones globales que se apliquen a todos los casos de su organización. Puede administrar la configuración, como la detección de privilegios de abogado-cliente, versiones históricas y muchas más.

- Configuración global de eDiscovery (Premium)

- Establecer la configuración de búsqueda y análisis

- Administrar trabajos en eDiscovery (Premium)

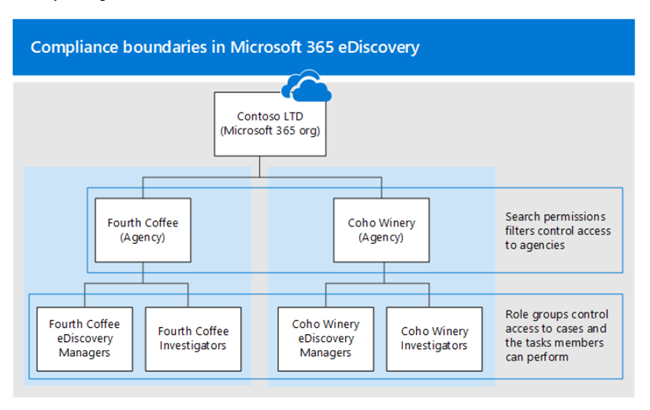

Paso 4 (opcional): límites de cumplimiento

Los límites de cumplimiento crean límites lógicos dentro de una organización que controlan las ubicaciones de contenido de usuario (como buzones, cuentas de OneDrive y sitios de SharePoint) en las que los administradores de eDiscovery pueden buscar. También controlan quién puede acceder a los casos de eDiscovery que se usan para administrar las investigaciones legales, de recursos humanos u otras investigaciones dentro de la organización.

Configurar los límites de cumplimiento para investigaciones de eDiscovery:

- Identifique un atributo de usuario para definir sus agencias

- Crear un grupo de roles para cada organismo

- Crear un filtro de permisos de búsqueda para exigir el límite de cumplimiento

- Crear un caso de eDiscovery para investigaciones dentro de los organismos

Paso 5 (opcional): herramienta de colección de eDiscovery Premium

Use el flujo de trabajo de recopilación de eDiscovery (Premium) para encontrar rápidamente correo electrónico en buzones de Exchange, documentos en sitios de SharePoint y ubicaciones de OneDrive y conversaciones de mensajería instantánea en Teams. Las colecciones de eDiscovery (Premium) ayudan a los administradores de eDiscovery a definir rápidamente el ámbito de una búsqueda de contenido entre correo electrónico, documentos, reacciones de Teams y otro contenido en Microsoft 365. Las colecciones proporcionan a los administradores una estimación del contenido que puede ser relevante para el caso.

Obtenga más información sobre las consultas y estimaciones de recopilación.

Auditoría de Microsoft Purview (Premium)

Realizar investigaciones

Audit (Premium) ayuda a las organizaciones a realizar investigaciones forenses y de cumplimiento mediante el aumento de la retención de registros de auditoría necesaria para llevar a cabo una investigación, proporcionar acceso a información inteligente que ayude a determinar el ámbito de riesgo y proporcionar acceso más rápido a la API de actividad de administración de Office 365.

Paso 1: Aplicar la licencia E5 a cada usuario para el que quiera generar eventos E5

Las características de auditoría (Premium), como la capacidad de registrar información inteligente como MailItemsAccessed y Send, requieren una licencia E5 adecuada asignada a los usuarios. Además, se debe habilitar la aplicación o el plan de servicio de Auditoría avanzada para estos usuarios.

Configurar la auditoría (Premium) para los usuarios: para comprobar que la aplicación Auditoría avanzada está asignada a los usuarios, realice los pasos siguientes para cada usuario.

- Habilitar eventos de auditoría (Premium): habilitar searchQueryInitiatedExchange y SearchQueryInitiatedSharePoint para que se auditen para cada usuario en PowerShell de Exchange Online.

- Configuración de directivas de retención de auditoría: cree directivas de retención de registros de auditoría adicionales para satisfacer los requisitos de las operaciones de seguridad, el EQUIPO de TI y los equipos de cumplimiento de su organización.

- Buscar eventos de auditoría (Premium): buscar eventos cruciales de auditoría (Premium) y otras actividades al realizar investigaciones forenses.

Paso 2: Crear nuevas directivas de registro de auditoría para especificar cuánto tiempo se conservarán los registros de Auditoría en la organización para las actividades realizadas por los usuarios y definir los niveles de prioridad de las directivas

Las directivas de retención de registros de auditoría forman parte de las nuevas capacidades de Auditoría avanzada en Microsoft 365. Una directiva de retención de registro de auditoría le permite especificar durante cuánto tiempo se conservan los registros de auditoría en su organización.

- Antes de crear una directiva de retención de registros de auditoría: aspectos clave que debe conocer antes de crear la directiva.

- Cree una directiva de retención de registros de auditoría.

- Administrar directivas de retención de registros de auditoría en el portal de cumplimiento Microsoft Purview: las directivas de retención de registros de auditoría aparecen en la pestaña Directivas de retención de auditoría (también denominada panel). Puede usar el panel para ver, editar y eliminar directivas de retención de auditoría.

- Creación y administración de directivas de retención de registros de auditoría en PowerShell : también puede usar PowerShell de cumplimiento de seguridad & para crear y administrar directivas de retención de registros de auditoría. Una razón para usar PowerShell es crear una directiva para un tipo de registro o actividad que no está disponible en la interfaz de usuario.

Pruebas y complementos adicionales

Evaluaciones premium del Administrador de cumplimiento

Evaluar los riesgos y responder de forma eficaz:

Ayude a su organización a evaluar los riesgos y a responder eficazmente a los requisitos nacionales, regionales e industriales que rigen la recopilación y el uso de datos.

Más información sobre la evaluación premium del Administrador de cumplimiento.

Guía del usuario de prueba: Evaluaciones premium de Microsoft Purview Compliance Manager

Administración de riesgo de privacidad Priva y Solicitudes de los interesados Priva

Identificar y evitar riesgos de privacidad:

Identifique y proteja de forma proactiva los riesgos para la privacidad, como el acaparamiento de datos, las transferencias de datos y el uso compartido excesivo de datos, y ayude a su organización a automatizar y administrar las solicitudes de los sujetos a gran escala.

Obtenga más información sobre Microsoft Priva.

Guía del usuario de prueba: Microsoft Priva

Recursos adicionales

¿Qué se incluye?: para obtener una lista completa de las características y soluciones de Microsoft Purview enumeradas por nivel de producto, vea la Matriz de característica.

Biblioteca de contenido técnico de Seguridad de Microsoft: explore esta biblioteca para buscar guías interactivas y otro contenido de aprendizaje relevante para sus necesidades. Visitar la biblioteca.

Recursos de Seguridad de Microsoft: desde antimalware hasta Confianza cero, obtenga todos los recursos importantes para cubrir las necesidades de seguridad de la organización.