Tutorial: Migración de directivas de inicio de sesión de Okta a Microsoft Entra acceso condicional

En este tutorial, aprenderá a migrar una organización desde directivas de inicio de sesión globales o de nivel de aplicación en El acceso condicional de Okta en Microsoft Entra ID. Las directivas de acceso condicional protegen el acceso de usuario en Microsoft Entra ID y las aplicaciones conectadas.

Más información: ¿Qué es el acceso condicional?

En este tutorial se asume que dispone de:

- Inquilino de Office 365 federado en Okta para el inicio de sesión y la autenticación multifactor

- Microsoft Entra servidor connect o agentes de aprovisionamiento en la nube de Microsoft Entra Connect configurados para el aprovisionamiento de usuarios para Microsoft Entra ID

Requisitos previos

Consulte las dos secciones siguientes para conocer los requisitos previos de licencia y credenciales.

Licencias

Hay requisitos de licencia si cambia del inicio de sesión de Okta al acceso condicional. El proceso requiere una licencia Microsoft Entra ID P1 para habilitar el registro para Microsoft Entra autenticación multifactor.

Más información: Asignación o eliminación de licencias en el centro de administración de Microsoft Entra

Credenciales del administrador de empresa

Para configurar el registro de punto de conexión de servicio (SCP), asegúrese de que tiene credenciales de administrador de empresa en el bosque local.

Evaluación de las directivas de inicio de sesión de Okta para la transición

Busque y evalúe las directivas de inicio de sesión de Okta para determinar qué se pasará a Microsoft Entra ID.

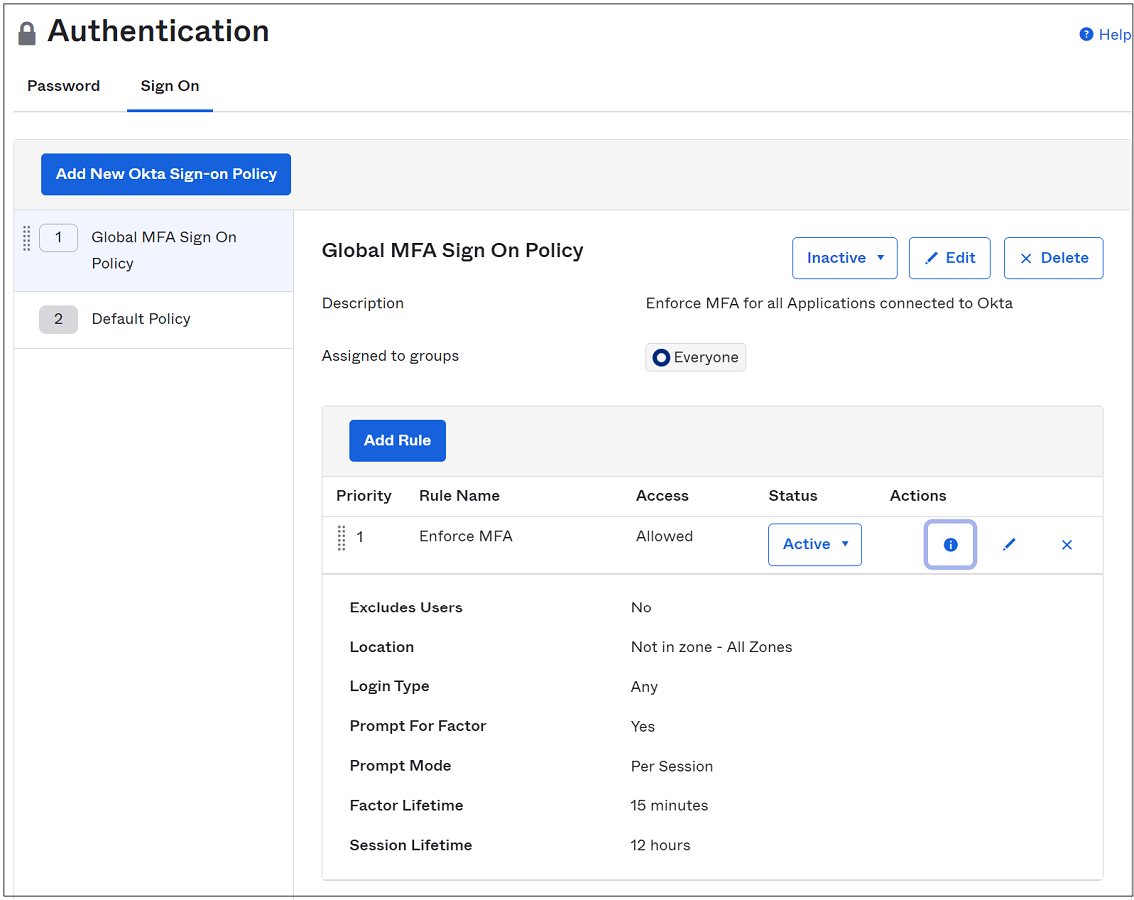

En Okta, vaya aSeguridad>Autenticación>Iniciar sesión.

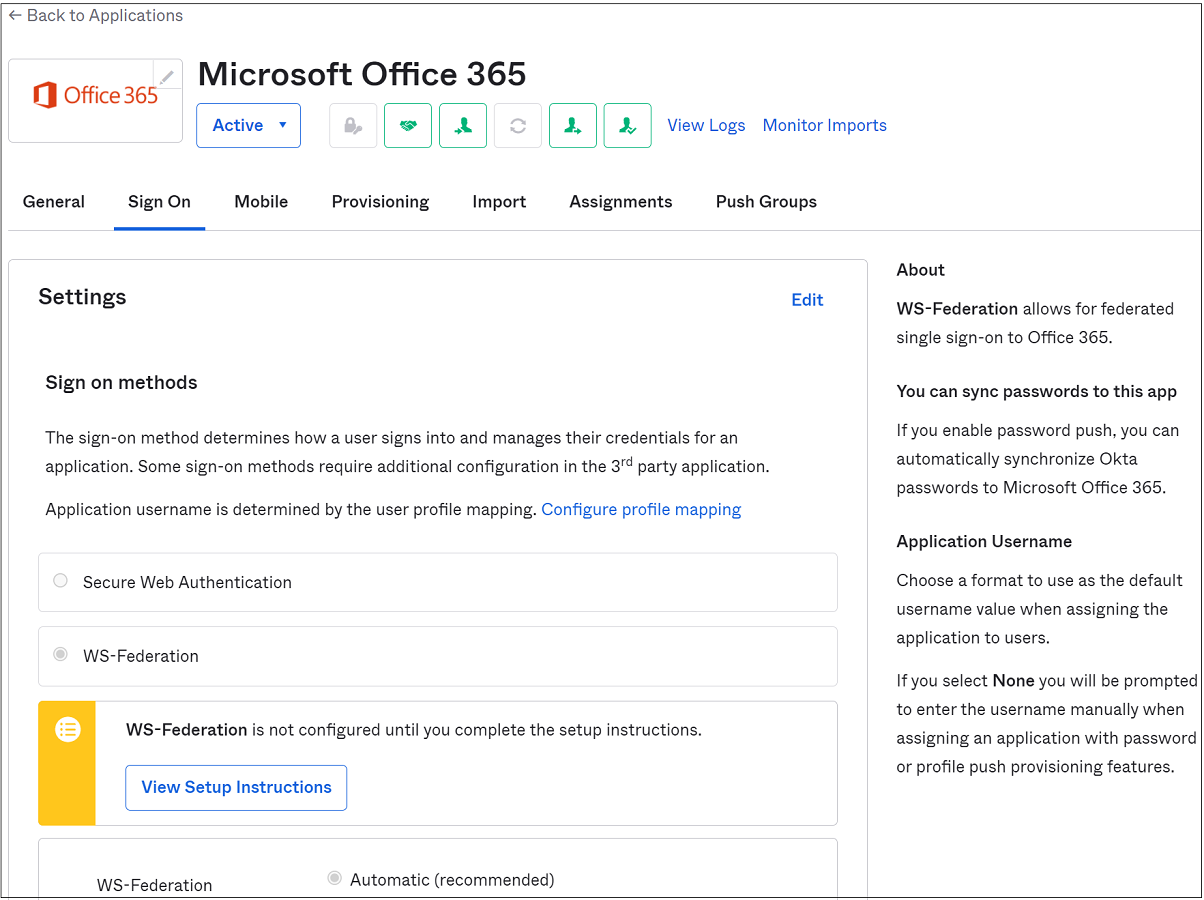

Vaya a Applications (Aplicaciones).

En el submenú, seleccione Aplicaciones

En la lista Aplicaciones activas, seleccione la instancia conectada Microsoft Office 365.

Seleccione Iniciar sesión.

Desplácese hasta la parte inferior de la página.

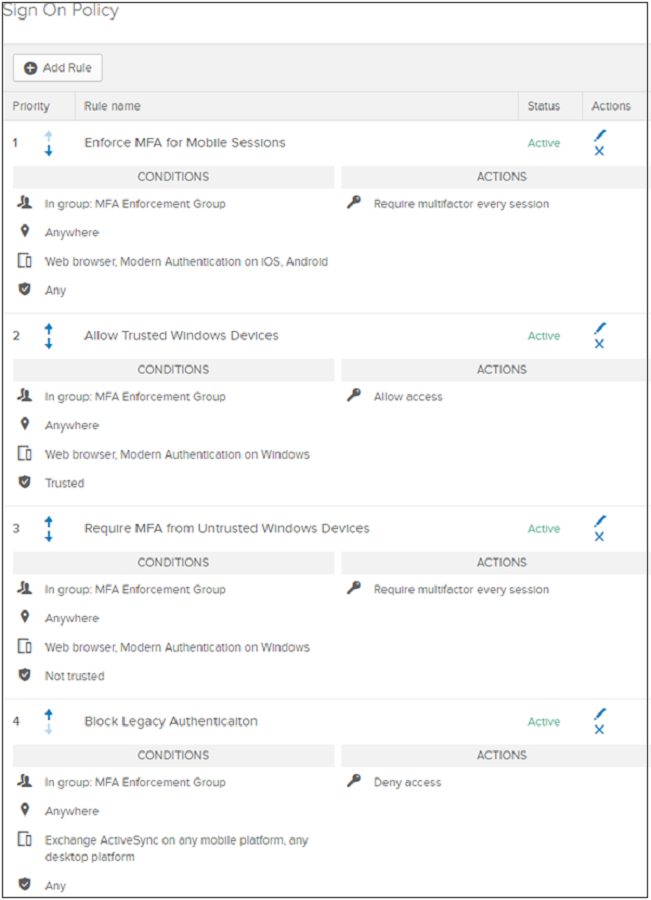

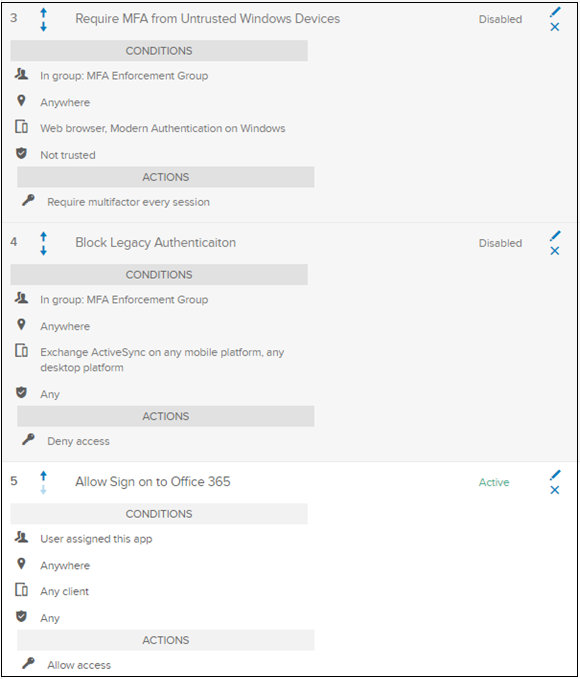

La directiva de inicio de sesión de Microsoft Office 365 aplicación tiene cuatro reglas:

- Exigir MFA para sesiones móviles: exige MFA desde todas las autenticaciones modernas o sesiones de explorador en iOS o Android

- Permitir dispositivos Windows de confianza: impide la comprobación innecesaria o los avisos de factor para dispositivos Okta de confianza

- Requerir MFA desde dispositivos de Windows que no son de confianza: exige MFA desde una autenticación moderna o sesión de explorador en dispositivos Windows que no son de confianza

- Bloquear la autenticación heredada: evita que los clientes de autenticación heredados se conecten al servicio

La captura de pantalla siguiente es condiciones y acciones para las cuatro reglas, en la pantalla Directiva de inicio de sesión.

Configuración de directivas de acceso condicional

Configure las directivas de acceso condicional para que coincidan con las condiciones de Okta. Sin embargo, en algunos escenarios, es posible que necesite más configuración:

- Ubicaciones de red de Okta en ubicaciones con nombre en Microsoft Entra ID

- Confianza del dispositivo de Okta en el acceso condicional basado en dispositivos (dos opciones para evaluar los dispositivos de usuario):

- Consulte la sección siguiente, Configuración de unión a Microsoft Entra ID híbrido para sincronizar dispositivos Windows, como Windows 10, Windows Server 2016 y 2019, con Microsoft Entra ID

- Consulte la sección siguiente, Configuración del cumplimiento de dispositivos

- Consulte Usar Microsoft Entra unión híbrida, una característica de Microsoft Entra servidor Connect que sincroniza dispositivos Windows, como Windows 10, Windows Server 2016 y Windows Server 2019, con Microsoft Entra ID

- Consulte Inscripción del dispositivo en Microsoft Intune y asignación de una directiva de cumplimiento

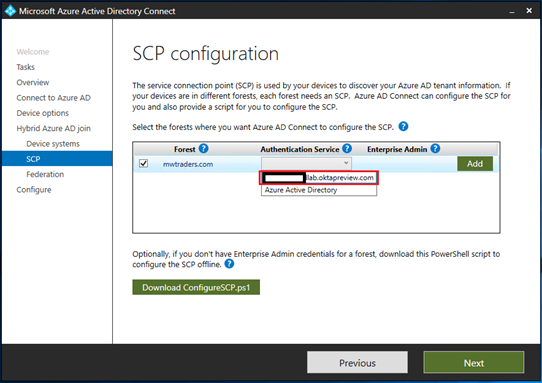

Configurar la unión híbrida Microsoft Entra

Para habilitar Microsoft Entra unión híbrida en el servidor de Microsoft Entra Connect, ejecute el Asistente para configuración. Después de la configuración, inscriba dispositivos.

Nota:

Microsoft Entra unión híbrida no se admite con los agentes de aprovisionamiento en la nube de Microsoft Entra Connect.

En la página Configuración de SCP, seleccione la lista desplegable Servicio de autenticación.

Seleccione una dirección URL del proveedor de federación de Okta.

Seleccione Agregar.

Escriba sus credenciales de administrador de empresa local

Seleccione Next (Siguiente).

Sugerencia

Si ha bloqueado la autenticación heredada en los clientes de Windows en la directiva de inicio de sesión global o de nivel de aplicación, cree una regla que permita que finalice el proceso de Unión a Microsoft Entra híbrido. Permita la pila de autenticación heredada para los clientes de Windows.

Para habilitar cadenas de cliente personalizadas en directivas de aplicación, póngase en contacto con el Centro de ayuda de Okta.

Configurar la compatibilidad del dispositivo

Unión a Microsoft Entra híbrido es un reemplazo de la confianza de dispositivo Okta en Windows. Las directivas de acceso condicional reconocen el cumplimiento de los dispositivos inscritos en Microsoft Intune.

Directiva de cumplimiento de dispositivos

- Uso de directivas de cumplimiento para establecer reglas para los dispositivos que administra con Intune

- Creación de una directiva de cumplimiento en Microsoft Intune

inscripción de Windows 10/11, iOS, iPadOS y Android

Si ha optado por implementar Unión a Microsoft Entra híbrido, puede implementar otra directiva de grupo para completar la inscripción automática de estos dispositivos en Intune.

- Inscripción en Microsoft Intune

- Inicio rápido: Configurar la inscripción automática para dispositivos Windows 10/11

- Inscribir dispositivos Android

- Inscripción de dispositivos iOS/iPadOS en Intune

Configuración Microsoft Entra configuración del inquilino de autenticación multifactor

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Antes de realizar la conversión al acceso condicional, confirme la configuración base del inquilino del MFA de la organización.

Inicie sesión en el centro de administración de Microsoft Entra como Administrador de identidad híbrida.

Vaya aIdentidad>Usuarios>Todos los usuarios.

Seleccione MFA por usuario en el menú superior del panel Usuarios.

Aparece el portal de autenticación multifactor heredado Microsoft Entra. O seleccione Portal de autenticación multifactor Microsoft Entra.

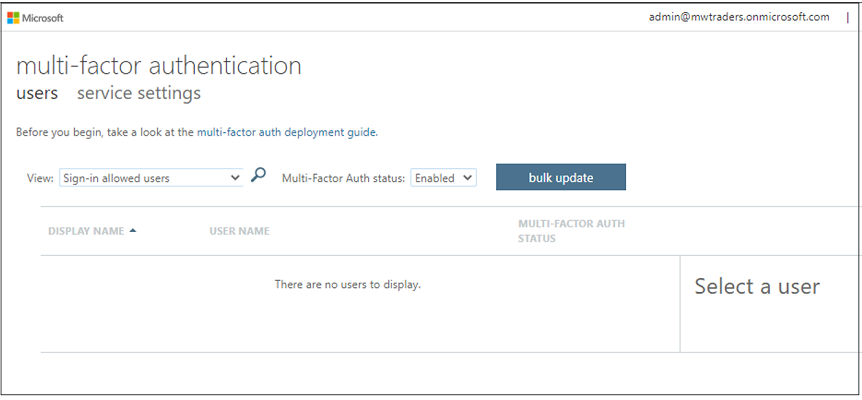

Confirme que no hay usuarios habilitados para MFA heredado: en el menú Autenticación multifactor, en Estado de autenticación multifactor, seleccione Habilitado y Aplicado. Si el inquilino tiene usuarios en las siguientes vistas, deshabilítelos en el menú heredado.

Asegúrese de que el campo Aplicado está vacío.

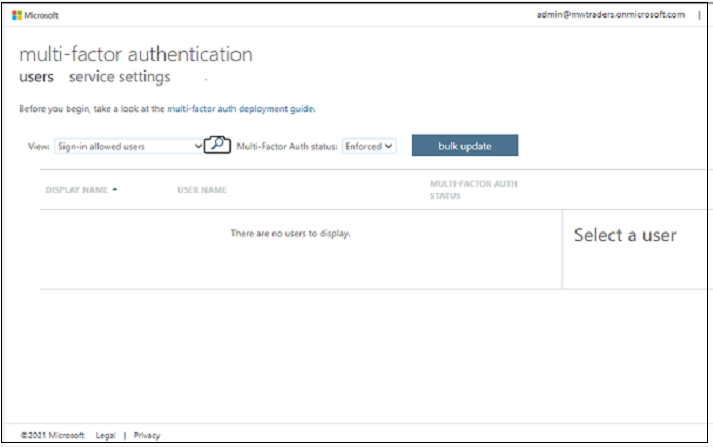

Seleccione la opción Configuración del servicio.

Cambie la selección de Contraseñas de la aplicación para no permitir a los usuarios crear contraseñas de aplicación para iniciar sesión en aplicaciones que no son de explorador.

Desmarque las casillas Omitir autenticación multifactor para solicitudes de usuarios federados en mi intranet y Permitir a los usuarios recordar la autenticación multifactor en dispositivos en los que confían (entre uno y 365 días).

Seleccione Guardar.

Compile una directiva de acceso condicional

Para configurar las directivas de acceso condicional, consulte los procedimientos recomendados para implementar y diseñar el acceso condicional.

Después de configurar los requisitos previos y la configuración base establecida, puede crear la directiva de acceso condicional. La directiva puede estar dirigida a una aplicación, a probar un grupo de usuarios o a ambos casos.

Antes de comenzar:

- Comprensión de los componentes de la directiva de acceso condicional

- Creación de una directiva de acceso condicional

Inicie sesión en el centro de administración de Microsoft Entra.

Vaya a Identidad.

Para obtener información sobre cómo crear una directiva en Microsoft Entra ID. Consulte la directiva de acceso condicional común: Requerir MFA a todos los usuarios.

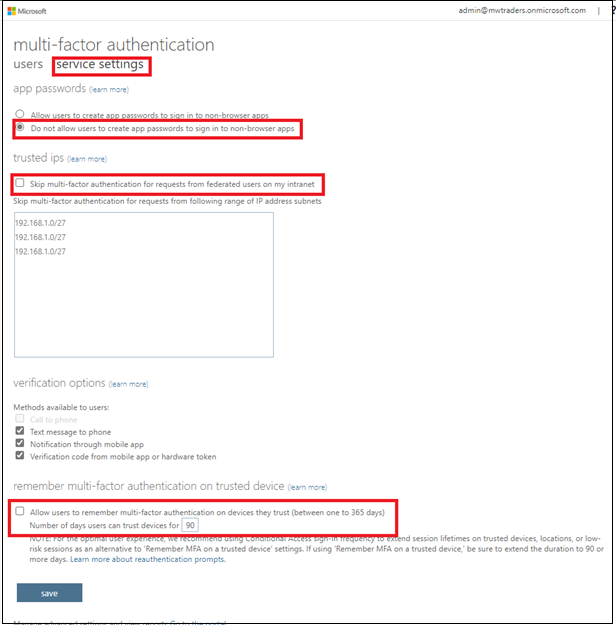

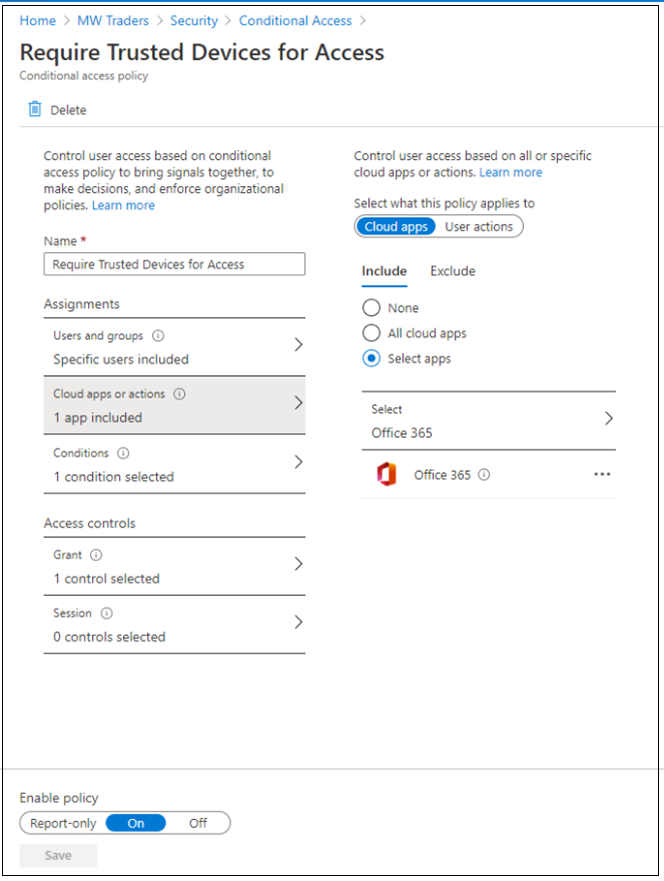

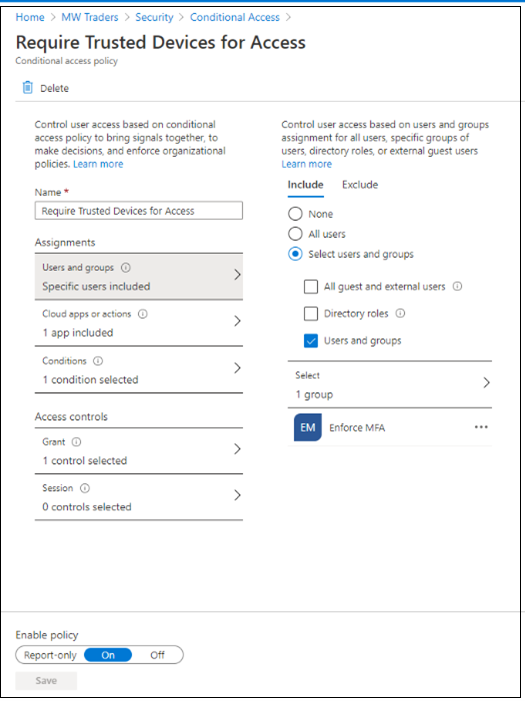

Cree una regla de acceso condicional basada en la confianza del dispositivo.

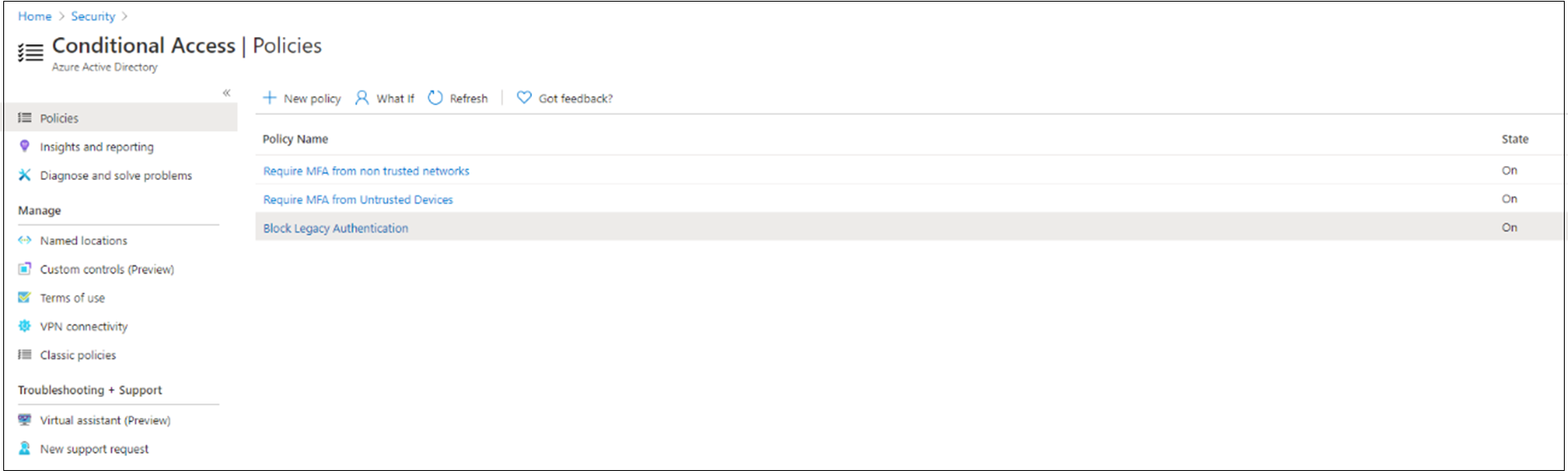

Después de configurar la directiva basada en ubicación y la directiva de confianza de dispositivos, bloquee la autenticación heredada con Microsoft Entra ID con acceso condicional.

Con estas tres directivas de acceso condicional, la experiencia de directivas de inicio de sesión de Okta original se replica en Microsoft Entra ID.

Inscripción de miembros piloto en MFA

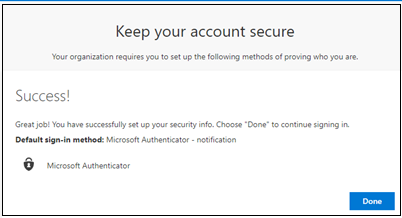

Los usuarios se registran para los métodos de MFA.

Para el registro individual, los usuarios van al panel de inicio de sesión de Microsoft.

Para administrar el registro, los usuarios van a Microsoft My Sign-Ins | Información de seguridad.

Para obtener más información, consulte Habilitar el registro de información de seguridad combinada en Microsoft Entra ID.

Nota:

Si los usuarios se registran, se les redirige a la página Mi seguridad, después de satisfacer MFA.

Habilitar directivas de acceso condicional

Para hacer tests, cambie las directivas creadas a Permitir test de inicio de usuario.

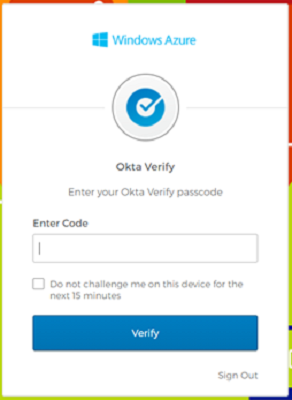

En el siguiente panel de inicio de sesión de Office 365 se pide al usuario de prueba John Smith que inicie sesión con MFA de Okta y autenticación multifactor de Microsoft Entra.

Complete la comprobación de MFA mediante Okta.

Se solicita al usuario acceso condicional.

Asegúrese de que las directivas están configuradas para desencadenar en MFA.

Agregar miembros de la organización a directivas de acceso condicional

Después de realizar pruebas en miembros piloto, agregue los miembros restantes de la organización a las directivas de acceso condicional, después del registro.

Para evitar la solicitud doble entre la autenticación multifactor de Azure y la MFA de Okta, anule la MFA de Okta mediante la modificación de las directivas de inicio de sesión.

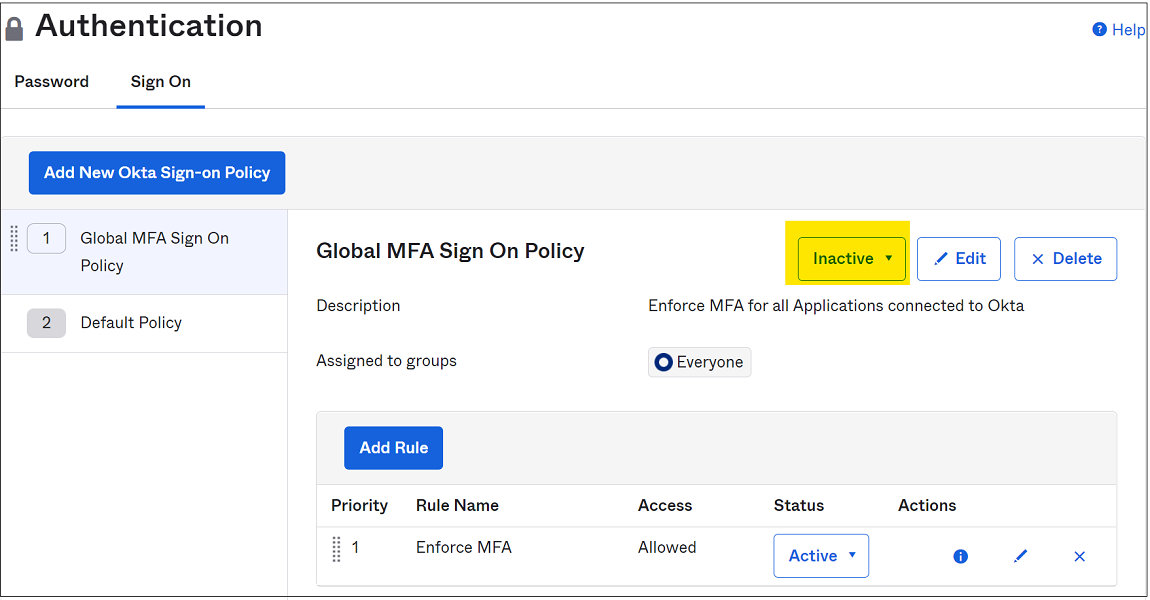

Vaya a la consola de administración de Okta

Seleccione Seguridad>Autenticación

Vaya a Directiva de inicio de sesión.

Nota

Establezca las directivas globales en inactivas si todas las aplicaciones de Okta están protegidas por las directivas de inicio de sesión de aplicación.

Establezca la directiva Aplicar MFA en Inactiva. Puede asignar la directiva a un nuevo grupo que no incluya usuarios de Microsoft Entra.

En el panel de la directiva de inicio de sesión a nivel de aplicación, seleccione la opción Regla deshabilitada.

Seleccione Inactivo. Puede asignar la directiva a un nuevo grupo que no incluya usuarios de Microsoft Entra.

Asegúrese de que hay al menos una directiva de inicio de sesión de nivel de aplicación habilitada para la aplicación que permite el acceso sin MFA.

Se solicita a los usuarios el acceso condicional la próxima vez que inicien sesión.