Migración de la federación de Okta a la autenticación administrada por Microsoft Entra ID

En este tutorial, obtendrá información sobre cómo federar los inquilinos de Office 365 con Okta para un inicio de sesión único (SSO).

Puede migrar la federación a Microsoft Entra ID por fases para garantizar una buena experiencia de autenticación para los usuarios. En una migración por fases, puede probar el acceso de federación inverso a las aplicaciones de SSO de Okta restantes.

Nota:

El escenario descrito en este tutorial es solo una posible manera de implementar la migración. Debe intentar adaptar la información a su configuración específica.

Requisitos previos

- Un inquilino de Office 365 federado en Okta para el inicio de sesión único

- Un servidor de Microsoft Entra Connect o agentes de aprovisionamiento en la nube de Microsoft Entra Connect configurados para el aprovisionamiento de usuarios para Microsoft Entra ID

- Uno de los siguientes roles: Administrador de aplicaciones, Administrador de aplicaciones en la nube o Administrador de identidades híbridas.

Configuración de Microsoft Entra Connect para la autenticación

Es posible que los clientes que han federado sus dominios de Office 365 con Okta no tengan un método de autenticación válido en Microsoft Entra ID. Antes de migrar a la autenticación administrada, valide Microsoft Entra Connect y configúrela para el inicio de sesión del usuario.

Configure el método de inicio de sesión:

- Sincronización de hash de contraseñas: extensión de la característica de sincronización de directorios implementada por los agentes de aprovisionamiento en el servidor o la nube de Microsoft Entra Connect

- Use esta característica para iniciar sesión en servicios de Microsoft Entra, como Microsoft 365

- Inicie sesión en el servicio con la contraseña para iniciar sesión en la instancia de Active Directory local.

- Consulte ¿Qué es la sincronización de hash de contraseñas con Microsoft Entra ID?

- Autenticación transferida: inicie sesión en aplicaciones locales y en la nube con las mismas contraseñas

- Cuando los usuarios inician sesión con Microsoft Entra ID, el agente de autenticación transferida valida las contraseñas con la instancia de AD local

- Consulte: Inicio de sesión del usuario mediante la autenticación transferida de Microsoft Entra

- SSO de conexión directa: inicia sesión de los usuarios en escritorios corporativos conectados a la red corporativa.

- Los usuarios tienen acceso a aplicaciones en la nube sin otros componentes locales.

- Consulte: Inicio de sesión único de conexión directa de Microsoft Entra

Para crear una experiencia de usuario de autenticación sencilla en Microsoft Entra ID, implemente el inicio de sesión único de conexión directa para la sincronización de hash de contraseñas o la autenticación transferida.

Para conocer los requisitos previos del inicio de sesión único de conexión directa, consulte Inicio rápido: Inicio de sesión único de conexión directa de Microsoft Entra.

En este tutorial se configura la sincronización de hash de contraseñas y el inicio de sesión único de conexión directa.

Configuración de la sincronización de hash de contraseña y el inicio de sesión único de conexión directa de Microsoft Entra Connect

- En el servidor Microsoft Entra Connect, abra la aplicación Microsoft Entra Connect.

- Seleccione Configurar.

- Seleccione Cambiar inicio de sesión de usuario.

- Seleccione Siguiente.

- Escriba las credenciales del rol de Administrador de identidades híbridas del servidor de Microsoft Entra Connect.

- El servidor está configurado para la federación con Okta. Cambie la selección a Sincronización de hash de contraseña.

- Seleccione Habilitar el inicio de sesión único.

- Seleccione Siguiente.

- Para el sistema local, especifique las credenciales de administrador de dominio.

- Seleccione Siguiente.

- En la página final, seleccione Configurar.

- Ignorar la advertencia de unirse de manera híbrida a Microsoft Entra.

Configuración de características de lanzamiento preconfigurado

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Antes de probar la anulación de la federación de un dominio, en Microsoft Entra ID se usa un lanzamiento preconfigurado de autenticación basada en la nube para probar la anulación de la federación de los usuarios.

Más información: Migración a la autenticación en la nube mediante un lanzamiento preconfigurado

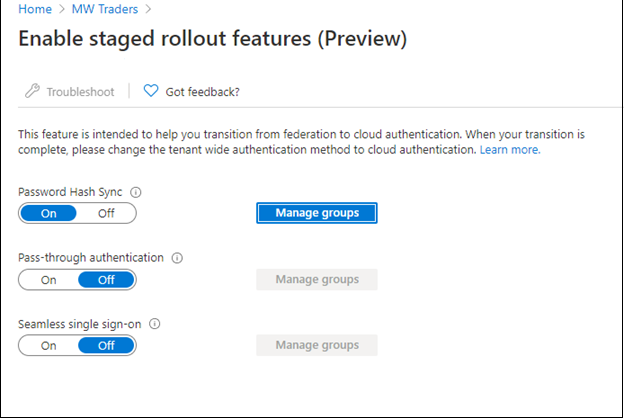

Después de habilitar la sincronización de hash de contraseñas y el inicio de sesión único de conexión directa en el servidor de Microsoft Entra Connect, configure un lanzamiento preconfigurado:

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

Vaya a Identidad>Administración híbrida>Microsoft Entra Connect>Sincronización de Connect.

Confirme que la sincronización de hash de contraseñas está habilitada en el inquilino.

Seleccione Habilitar lanzamiento preconfigurado para el inicio de sesión de usuarios administrados.

Después de la configuración del servidor, la opción Sincronización de hash de contraseñas puede cambiar a Activado.

Habilite la configuración.

Inicio de sesión único de conexión directa está Desactivado. Si lo habilita, aparece un error porque está habilitado en el inquilino.

Seleccione Administrar grupos.

Agregue un grupo al lanzamiento de la sincronización de hash de contraseñas.

Espere unos 30 minutos a que la característica surta efecto en el inquilino.

Cuando la característica surte efecto, no se redirige a los usuarios a Okta al intentar acceder a los servicios de Office 365.

La característica de lanzamiento preconfigurado tiene algunos escenarios no admitidos:

- No se admiten protocolos de autenticación heredados, como POP3 y SMTP.

- Si ha configurado Unión a Microsoft Entra híbrido para Okta, los flujos de Unión a Microsoft Entra híbrido seguirán en Okta hasta que se haya anulado la federación del dominio.

- Una directiva de inicio de sesión permanece en Okta para permitir la autenticación heredada de Unión a Microsoft Entra híbrido para clientes de Windows.

Creación de una aplicación de Okta en Microsoft Entra ID

Es posible que los usuarios que han cambiado a la autenticación administrada necesiten todavía acceder a las aplicaciones de Okta. Para que los usuarios accedan a esas aplicaciones, registre una aplicación de Microsoft Entra que se vincule a la página principal de Okta.

Configure el registro de aplicaciones empresariales para Okta.

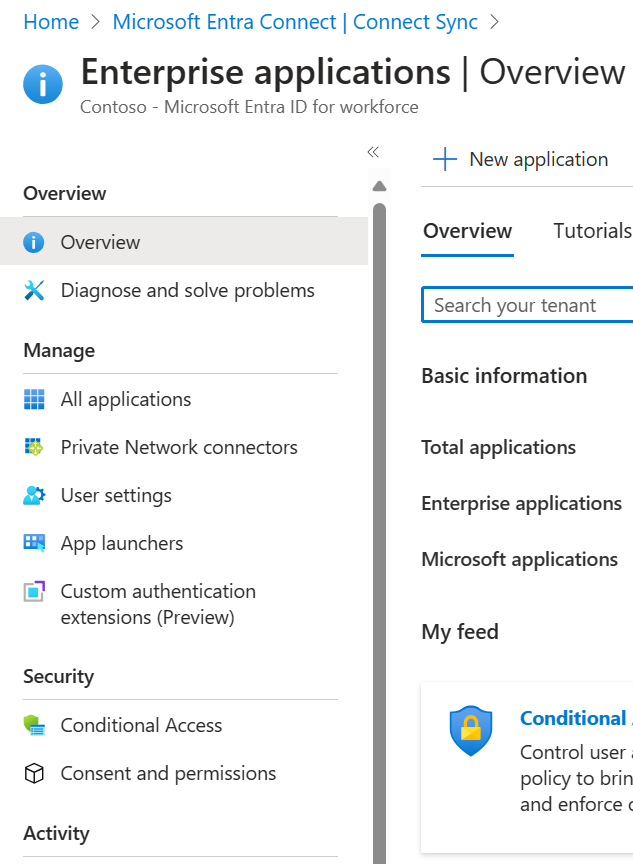

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad> Aplicaciones>aplicaciones para empresas> Todas las aplicaciones.

Seleccione Nueva aplicación.

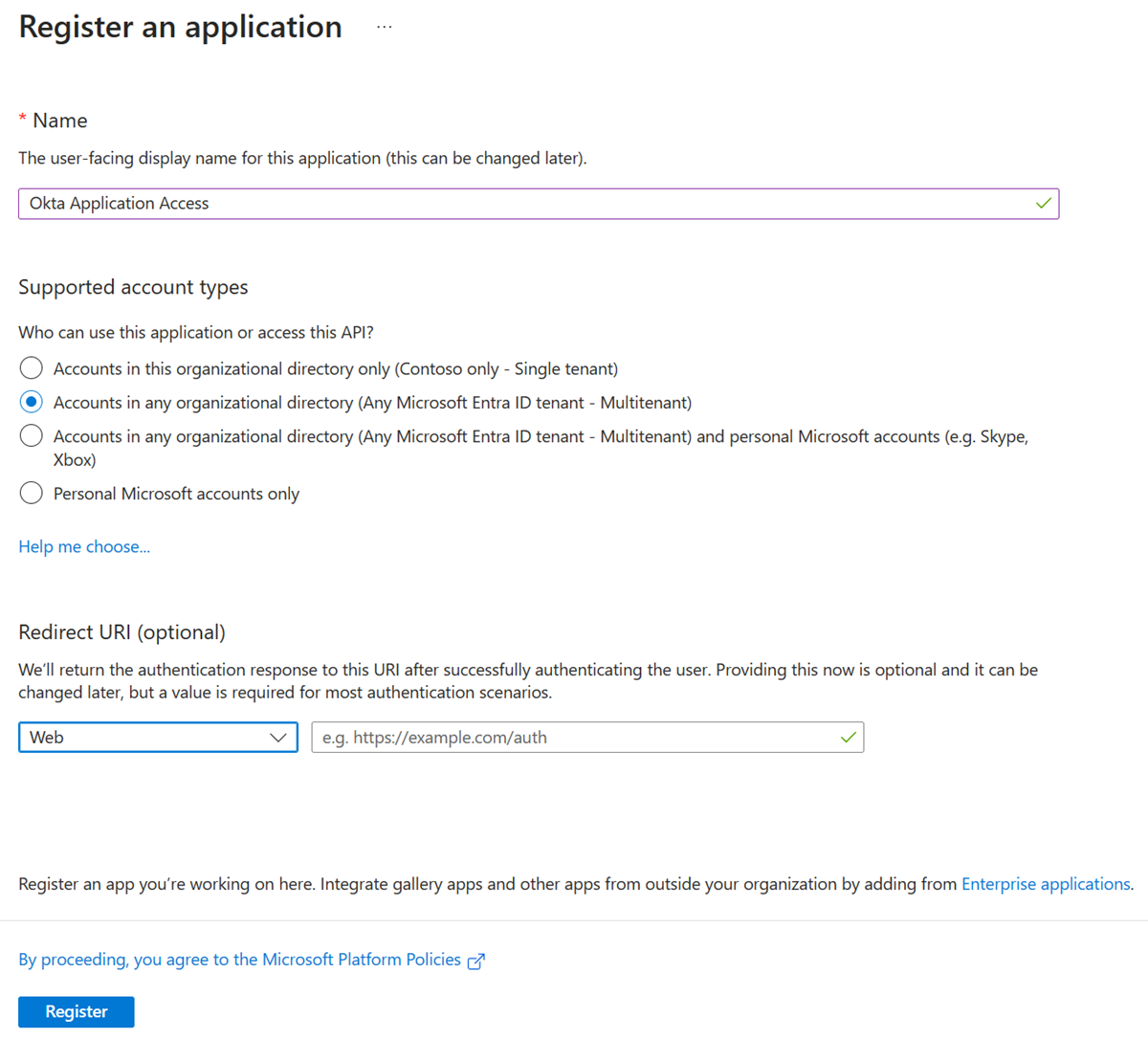

Seleccione Cree su propia aplicación.

En el menú, asigne un nombre a la aplicación Okta.

Seleccione Registrar una aplicación con la que está trabajando para integrarla con Microsoft Entra ID.

Seleccione Crear.

Seleccione Cuentas en cualquier directorio organizativo (cualquier directorio de Microsoft Entra: multiinquilino).

Seleccione Registrar.

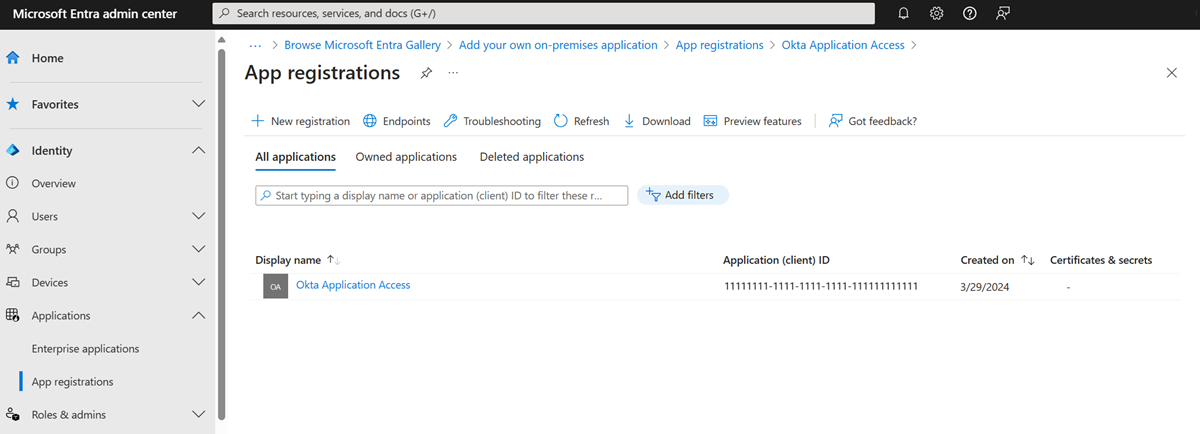

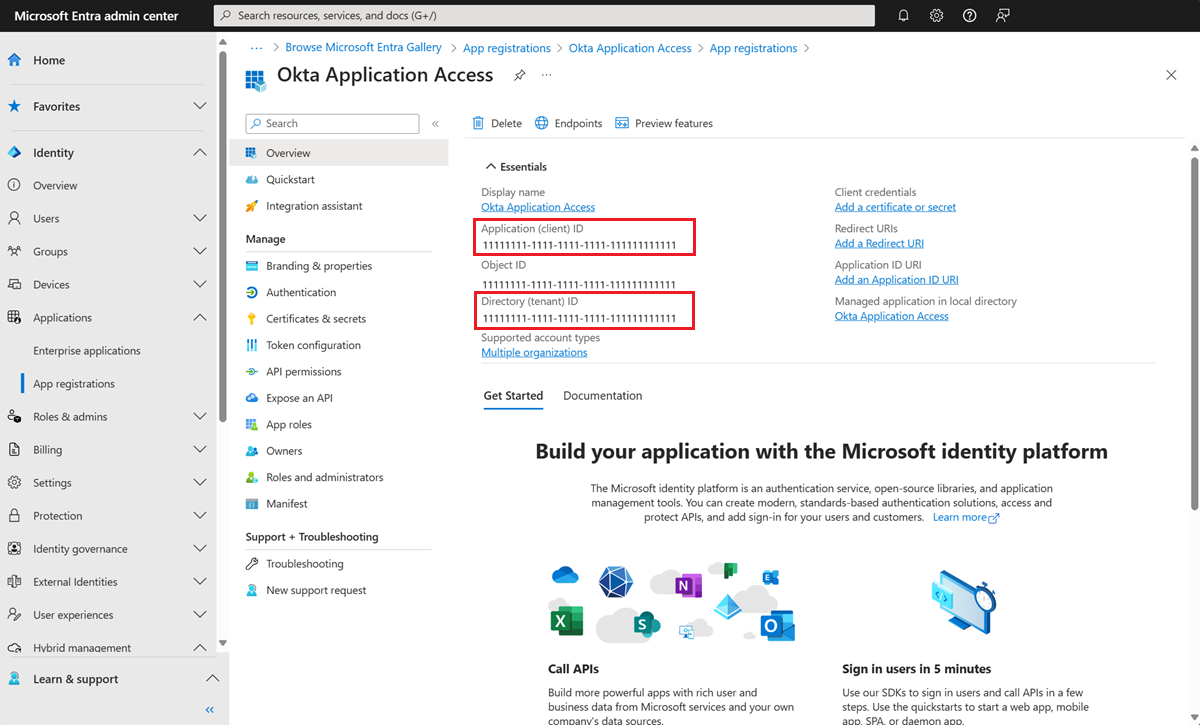

En el menú de Microsoft Entra ID, seleccione Registros de aplicaciones.

Abra el registro creado.

- Registre el identificador de inquilino y el identificador de aplicación.

Nota

Los necesitará más adelante para configurar el proveedor de identidades en Okta.

- En el menú izquierdo, seleccione Certificados y secretos.

- Seleccione Nuevo secreto de cliente.

- Escriba un nombre de secreto.

- Escriba su fecha de expiración.

- Registre el valor y el identificador del secreto.

Nota

El valor y el identificador no aparecen más adelante. Si no registra la información, debe volver a generar un secreto.

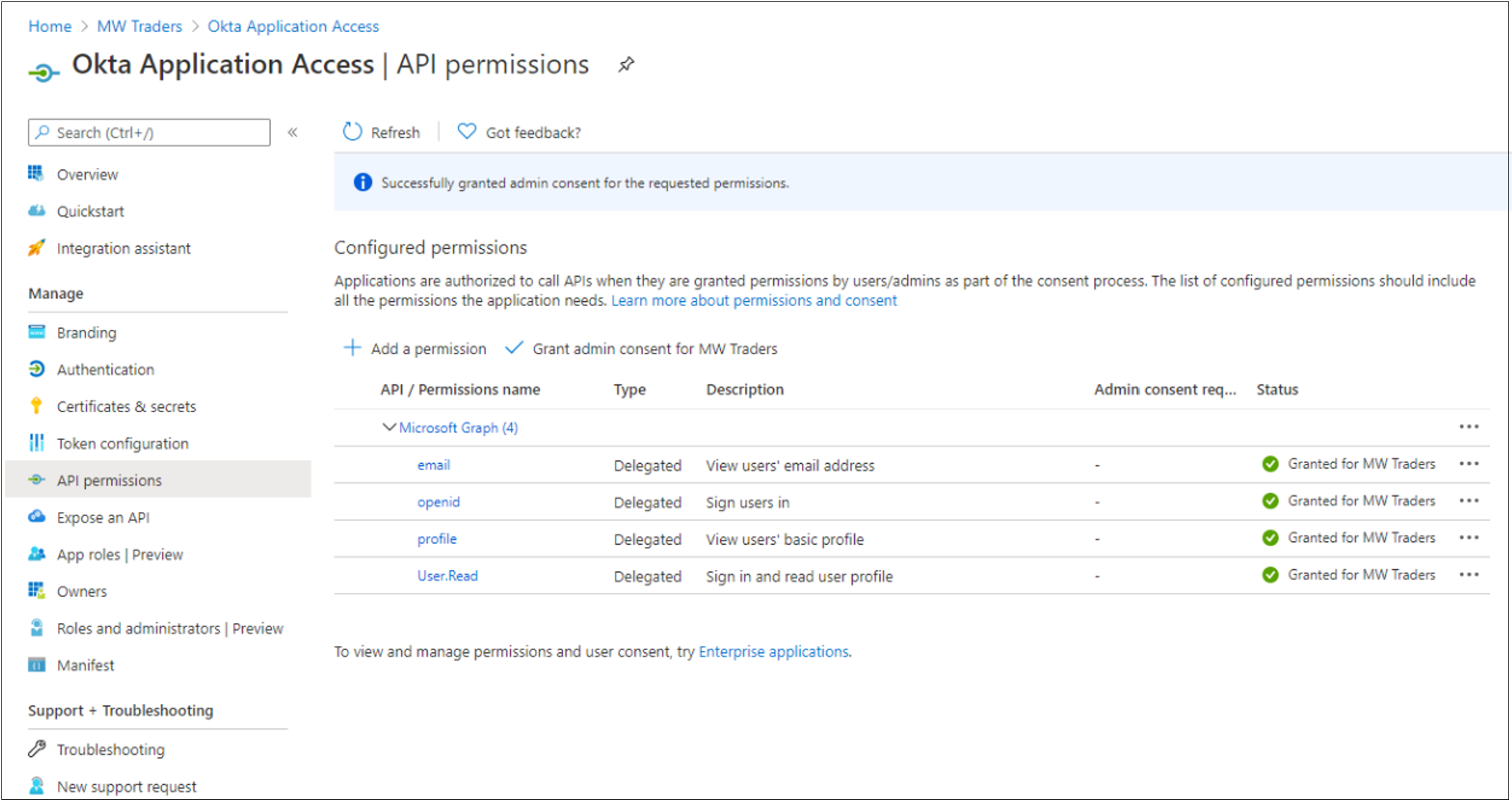

Seleccione Permisos de API en el menú izquierdo.

Conceda a la aplicación acceso a la pila de OpenID Connect (OIDC).

Seleccione Agregar un permiso.

Seleccione Microsoft Graph.

Seleccione Permisos delegados.

En la sección Permisos de OpenId, agregue Correo electrónico, OpenID y Perfil.

Seleccione Agregar permisos.

Seleccione Conceder consentimiento de administrador para <el nombre de inquilino>.

Espere a que aparezca el estado Concedido.

En el menú de la izquierda, seleccione Personalización de marca.

En Dirección URL de la página principal, agregue la página principal de la aplicación del usuario.

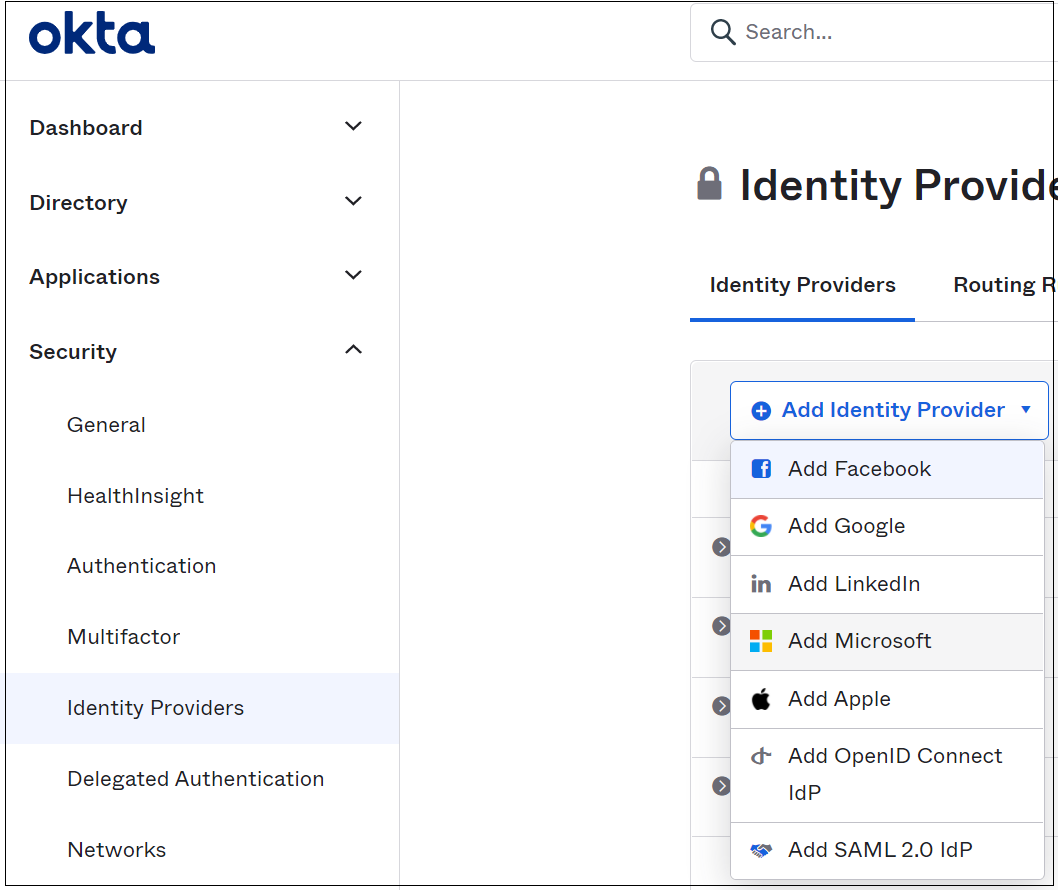

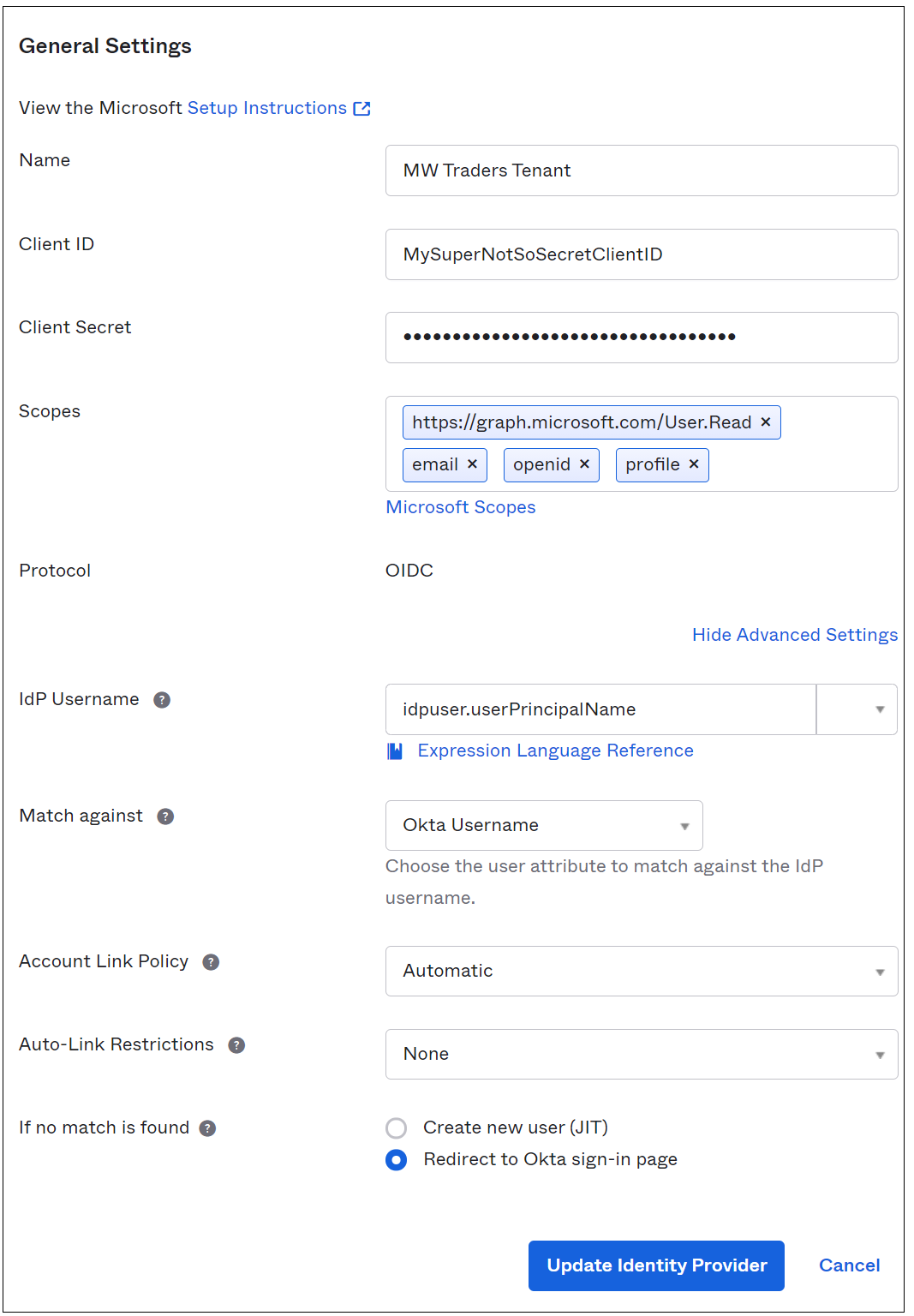

En el portal de administración de Okta, para agregar un nuevo proveedor de identidad, seleccione Seguridad y, a continuación, Proveedores de identidades.

Seleccione Add Microsoft (Agregar Microsoft).

En la página Proveedor de identidades, escriba el identificador de la aplicación en el campo Identificador de cliente.

Escriba el secreto de cliente en el campo Secreto de cliente.

Seleccione Mostrar la configuración avanzada. De manera predeterminada, esta configuración asocia el nombre principal de usuario (UPN) de Okta con el UPN de Microsoft Entra para el acceso de federación inverso.

Importante

Si los UPN de Okta y Microsoft Entra ID no coinciden, seleccione un atributo que sea común entre los usuarios.

Complete las selecciones de aprovisionamiento automático.

De manera predeterminada, si no aparece ninguna coincidencia para un usuario de Okta, el sistema intenta aprovisionarlo en Microsoft Entra ID. Si ha migrado el aprovisionamiento fuera de Okta, seleccione la opción Redirigir a la página de inicio de sesión de Okta.

Ha creado el proveedor de identidades (IDP). Envíe usuarios al IDP correcto.

En el menú Proveedores de identidades, seleccione Reglas de enrutamiento y, a continuación, Agregar regla de enrutamiento.

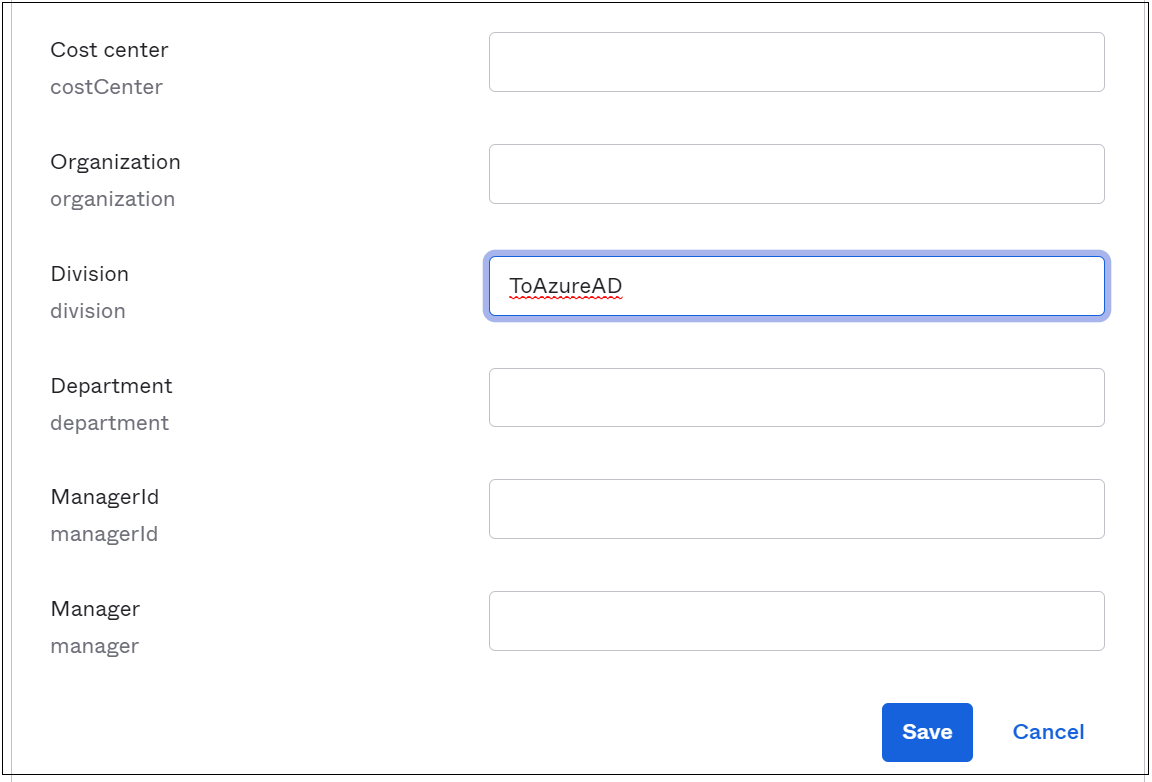

Use uno de los atributos disponibles en el perfil de Okta.

Para dirigir los inicios de sesión desde los dispositivos y direcciones IP a Microsoft Entra ID, configure la directiva como se muestra en la imagen siguiente. En este ejemplo, el atributo Division no se está usando en ningún perfil de Okta. Es una buena opción para el enrutamiento de IDP.

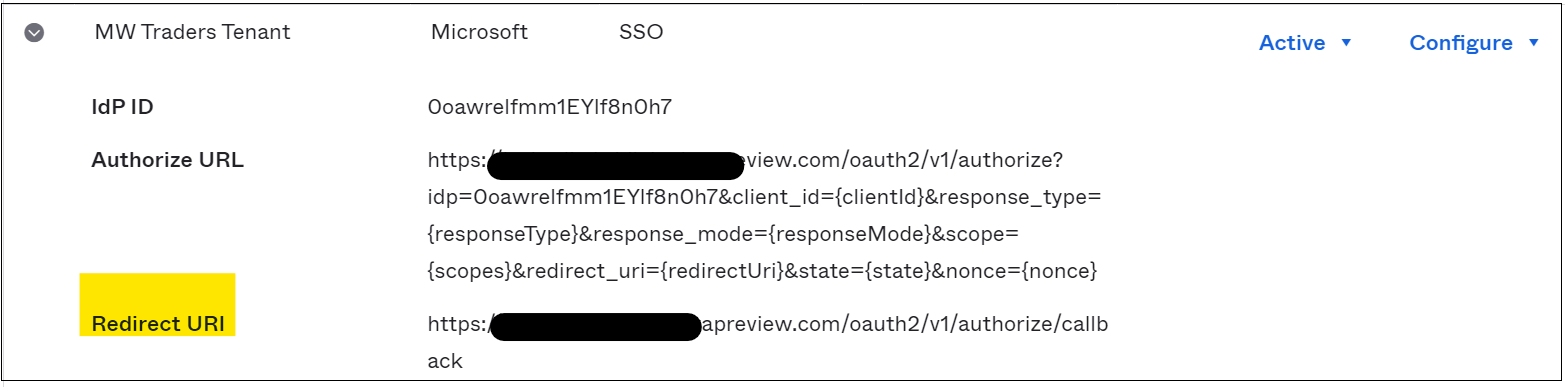

Registre el URI de redireccionamiento para agregarlo al registro de la aplicación.

En el registro de la aplicación, en el menú izquierdo, seleccione Autenticación.

Seleccione Agregar una plataforma.

Seleccione Web.

Agregue el URI de redireccionamiento que registró en el IDP de Okta.

Seleccione Tokens de acceso y Tokens de id.

En la consola de administración, seleccione Directorio.

Seleccione Personas.

Seleccione un usuario de prueba para editar el perfil.

En el perfil, agregue ToAzureAD. Vea la siguiente imagen.

Seleccione Guardar.

Inicie sesión en el portal de Microsoft 365 como usuario modificado. Si el usuario no está en el programa piloto de autenticación administrada, la acción entra en un bucle. Para salir del bucle, agregue al usuario a la experiencia de autenticación administrada.

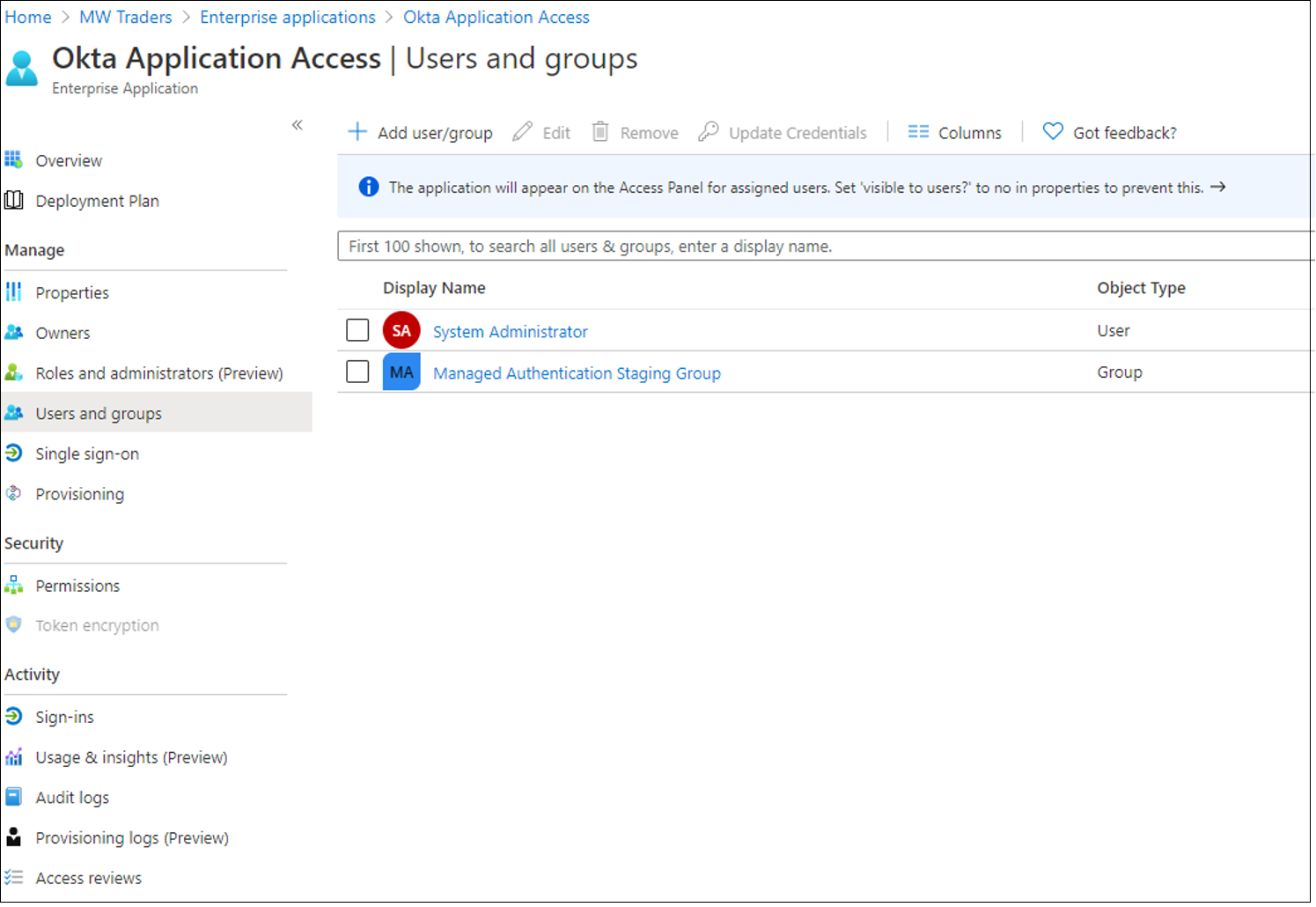

Prueba del acceso a la aplicación de Okta en miembros piloto

Después de configurar la aplicación de Okta en Microsoft Entra ID y el proveedor de identidades en el portal de Okta, asigne la aplicación a los usuarios.

En el centro de administración de Microsoft Entra, vaya a Identidad>Aplicaciones>Aplicaciones empresariales.

Seleccione el registro de aplicaciones que creó.

Vaya a Usuarios y grupos.

Agregue el grupo que se correlaciona con el piloto de autenticación administrada.

Nota:

Puede agregar usuarios y grupos desde la página Aplicaciones empresariales. No se pueden agregar usuarios desde el menú Registros de aplicaciones.

Espere unos 15 minutos.

Inicie sesión como usuario piloto de autenticación administrada.

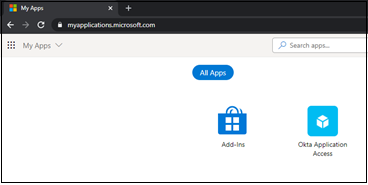

Vaya a Aplicaciones.

Para volver a la página principal de Okta, seleccione el icono de acceso a la aplicación de Okta.

Prueba de la autenticación administrada en miembros piloto

Después de configurar la aplicación de federación inversa de Okta, solicite a los usuarios que realicen pruebas en la experiencia de autenticación administrada. Se recomienda configurar la personalización de marca de la empresa para ayudar a los usuarios a reconocer el inquilino.

Más información: Configuración de la personalización de marca de la compañía.

Importante

Antes de anular la federación de los dominios de Okta, identifique las directivas de acceso condicional necesarias. Puede proteger el entorno antes de cortarlo. Consulte: Tutorial: Migración de directivas de inicio de sesión de Okta a Microsoft Entra acceso condicional.

Anulación de la federación de los dominios de Office 365

Una vez que la organización se sienta cómoda con la experiencia de autenticación administrada, puede anular la federación del dominio de Okta. Para empezar, use los siguientes comandos para conectarse a Microsoft Graph PowerShell. Si no tiene el módulo Microsoft Graph PowerShell, escriba Install-Module Microsoft.Graph para descargarlo.

En PowerShell, inicie sesión en Microsoft Entra ID con una cuenta de Administrador de identidades híbridas.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Para convertir el dominio, ejecute el comando siguiente:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Compruebe que el dominio se ha convertido a administrado al ejecutar el siguiente comando. El tipo de autenticación debe establecerse en administrado.

Get-MgDomain -DomainId yourdomain.com

Tras establecer el dominio en autenticación administrada, habrá anulado la federación del inquilino de Office 365 de Okta, al tiempo que ha mantenido el acceso de los usuarios a la página principal de Okta.