Solicitudes de reautenticación y duración de la sesión para la autenticación multifactor de Microsoft Entra

Microsoft Entra ID tiene varios valores que determinan la frecuencia con la que los usuarios deben reautenticarse. Esta reautenticación podría implicar solo un primer factor, como la contraseña, Fast IDentity Online (FIDO) o Microsoft Authenticator sin contraseña. O puede requerir autenticación multifactor (MFA). Puede configurar estas opciones de reautenticación según sea necesario para su propio entorno y la experiencia de usuario que desee.

La configuración predeterminada de Microsoft Entra ID para la frecuencia de inicio de sesión de usuario es un período sucesivo de 90 días. La petición de credenciales a los usuarios a menudo parece algo sensato, pero puede tener sus desventajas. Si los usuarios están entrenados para escribir sus credenciales sin necesidad de pensar, pueden proporcionarlas involuntariamente ante una petición de credenciales malintencionada.

Podría parecer alarmante no pedir a un usuario que vuelva a iniciar sesión. Sin embargo, cualquier infracción de las directivas de TI revoca la sesión. Algunos ejemplos incluyen un cambio de contraseña, un dispositivo que no cumple con las normas o una operación de deshabilitación de la cuenta. También puede revocar sesiones de usuarios mediante PowerShell de forma explícita.

En este artículo se detallan las configuraciones recomendadas y cómo funcionan e interactúan estas entre sí.

Configuración recomendada

Para ofrecer a los usuarios el equilibrio adecuado entre seguridad y facilidad de uso pidiéndoles que inicien sesión con la frecuencia correcta, se recomiendan las siguientes configuraciones:

- Si tiene Microsoft Entra ID P1 o P2:

- Habilite el inicio de sesión único (SSO) en todas las aplicaciones mediante dispositivos administrados o SSO de conexión directa.

- Si se requiere la reautenticación, use una directiva de Acceso condicional de Microsoft Entra de Frecuencia de inicio de sesión.

- En el caso de los usuarios que inician sesión desde dispositivos no administrados o en escenarios de dispositivos móviles, es posible que las sesiones persistentes de explorador no sean preferibles. O bien, puede usar el acceso condicional para habilitar sesiones persistentes de explorador con la directiva de Frecuencia de inicio de sesión. Limite la duración a un tiempo adecuado en función del riesgo de inicio de sesión, donde un usuario con menos riesgo tiene duración de la sesión más larga.

- Si tiene una licencia de Aplicaciones de Microsoft 365 o una licencia gratuita de Microsoft Entra ID:

- Habilite el SSO en todas las aplicaciones mediante dispositivos administrados o SSO de conexión directa.

- Mantenga habilitada la opción Mantener la sesión iniciada y guíe a los usuarios para que acepten a la solicitud ¿Mantener la sesión iniciada? en el inicio de sesión.

- Para escenarios con dispositivos móviles, asegúrese de que los usuarios utilicen la aplicación Microsoft Authenticator. Esta aplicación se usa como agente para otras aplicaciones federadas de Microsoft Entra ID y reduce los avisos de autenticación en el dispositivo.

Nuestra investigación muestra que estos valores son adecuados para la mayoría de los inquilinos. Algunas combinaciones de estas opciones, como Recordar autenticación multifactor y la opción Mantener la sesión iniciada, pueden dar lugar a que los usuarios se autentiquen con demasiada frecuencia. Los mensajes de reautenticación periódicos son perjudiciales para la productividad del usuario y pueden hacerlos más vulnerables frente a los ataques.

Configuración de la duración de la sesión de Microsoft Entra

Para optimizar la frecuencia de las solicitudes de autenticación para los usuarios, puede configurar las opciones de duración de la sesión de Microsoft Entra. Sea consciente de las necesidades tanto de la empresa como de los usuarios, y realice la configuración que proporcione el mejor equilibrio a su entorno.

Directivas de duración de la sesión

Si no hay ninguna configuración de duración de la sesión, no hay cookies persistentes en la sesión del explorador. Cada vez que un usuario cierra y abre el explorador, recibe una indicación de reautenticación. En los clientes de Office, el período de tiempo predeterminado es un período sucesivo de 90 días. Con esta configuración predeterminada de Office, si el usuario restablece la contraseña o la sesión está inactiva durante más de 90 días, el usuario debe volver a autenticarse con los factores primero y segundo necesarios.

Un usuario podría ver varias solicitudes de MFA en un dispositivo que no tiene una identidad en Microsoft Entra ID. Se generan varios mensajes cuando cada aplicación tiene su propio token de actualización de OAuth que no se comparte con otras aplicaciones cliente. En este escenario, MFA solicita la autenticación varias veces, ya que cada aplicación solicita un token de actualización de OAuth que se va a validar con MFA.

En Microsoft Entra ID, la directiva más restrictiva para la duración de la sesión determina cuándo es necesario volver a autenticar el usuario. Considere un escenario en el que se habilitan ambas opciones:

- Mantener la sesión iniciada, que usa una cookie persistente del explorador

- Recordar la autenticación multifactor con un valor de 14 días

En este escenario de ejemplo, el usuario debe volver a autenticarse cada 14 días. Este comportamiento sigue la directiva más restrictiva, incluso si Mostrar la opción de mantener la sesión iniciada por sí misma no requeriría al usuario la reautenticación en el explorador.

Dispositivos administrados

Los dispositivos unidos a Microsoft Entra ID mediante unión a Microsoft Entra o unión híbrida a Microsoft Entra reciben un Token de actualización principal (PRT) para usar el SSO entre aplicaciones.

Estos PRT permiten a un usuario iniciar sesión una vez en el dispositivo y ayudan al personal de TI a garantizar que se cumplan los estándares de seguridad y cumplimiento. Si necesita pedir a un usuario que inicie sesión con más frecuencia en un dispositivo unido para algunas aplicaciones o escenarios, puede usar la directiva de acceso condicional de Frecuencia de inicio de sesión.

Opción para mantener la sesión iniciada

Cuando un usuario selecciona Sí en la pregunta ¿Mantener la sesión iniciada? durante el inicio de sesión, se establece una cookie persistente en el explorador. Esta cookie persistente recuerda el primer y el segundo factor, y los aplica solo a las solicitudes de autenticación en el explorador.

Si tiene una licencia Microsoft Entra ID P1 o P2, se recomienda usar la directiva de acceso condicional para la Sesión persistente del explorador. Esta directiva sobrescribe al valor de Mostrar la opción de mantener la sesión iniciada y proporciona una experiencia de usuario mejorada. Si no tiene una licencia Microsoft Entra ID P1 o P2, se recomienda habilitar la configuración de Mostrar opción de mantener la sesión iniciada para los usuarios.

Para obtener más información sobre cómo configurar la opción para permitir que los usuarios permanezcan conectados, consulte Cómo administrar la pregunta "¿Quiere mantener la sesión iniciada?".

Opción para recordar la autenticación multifactor

La opción Recordar autenticación multifactor le permite configurar un valor de 1 a 365 días. Establece una cookie persistente en el explorador cuando un usuario selecciona la opción No preguntar de nuevo en X días al iniciar sesión.

Aunque esta configuración reduce el número de autenticaciones en las aplicaciones web, aumenta el número de autenticaciones para los clientes de autenticación moderna, como los clientes de Office. Normalmente, estos clientes solo hacen la solicitud después de un restablecimiento de la contraseña o una inactividad de 90 días. Sin embargo, si se establece este valor en menos de 90 días, se acortan las indicaciones de MFA predeterminadas para los clientes de Office y aumenta la frecuencia de una nueva autenticación. Al usar esta configuración en combinación con la opción Mantener las sesión iniciada o las directivas de acceso condicional, puede aumentar el número de solicitudes de autenticación.

Si usa Recordar la autenticación multifactor y tiene una licencia de Microsoft Entra ID P1 o P2, considere la posibilidad de migrar esta configuración a la directiva de acceso condicional Frecuencia de inicio de sesión. De lo contrario, considere la posibilidad de usar Mostrar opción para mantener la sesión iniciada en su lugar.

Para obtener más información, consulte Recordar autenticación multifactor.

Administración de la sesión de autenticación con acceso condicional

La directiva de Frecuencia de inicio de sesión permite al administrador elegir la frecuencia de inicio de sesión que se aplica para el primer y el segundo factor tanto en el cliente como en el explorador. Se recomienda usar esta configuración, junto con el uso de dispositivos administrados, en escenarios en los que es necesario restringir las sesiones de autenticación. Por ejemplo, puede que tenga que restringir una sesión de autenticación para aplicaciones empresariales críticas.

La sesión persistente del explorador permite a los usuarios permanecer conectados después de cerrar y volver a abrir la ventana del explorador. Al igual que la configuración de Mostrar opción para mantener la sesión iniciada, establece una cookie persistente en el explorador. Pero, dado que el administrador lo configura, no requiere que el usuario seleccione Sí en la opción Mantener la sesión iniciada. De este modo, proporciona una mejor experiencia de usuario. Si usa la opción Mantener la sesión iniciada, se recomienda habilitar en su lugar la directiva Sesión persistente del explorador.

Para obtener más información, consulte Configuración de directivas adaptables de duración de sesión.

Vigencia de tokens configurable

El ajuste Duración del token configurable permite configurar la duración de un token que emite Microsoft Entra ID. Esta directiva se reemplaza por la Administración de sesiones de autenticación con acceso condicional. Si actualmente utiliza Duración del token configurable, se recomienda iniciar la migración a las directivas de acceso condicional.

Revisión de la configuración del inquilino

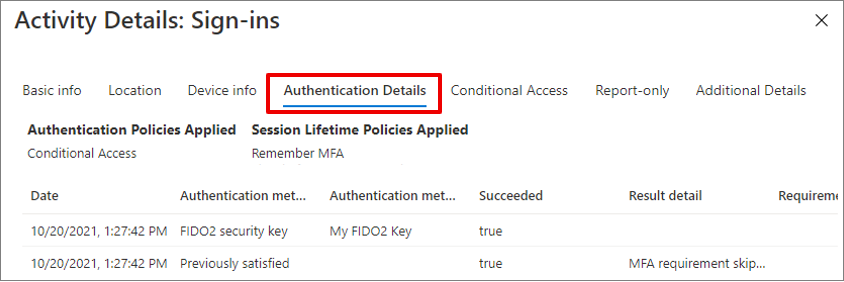

Ahora que comprende cómo funcionan las diferentes opciones y la configuración recomendada, es el momento de comprobar la configuración de los inquilinos. Para empezar, puede ver los registros de inicio de sesión para comprender qué directivas de duración de sesión se aplicaron durante el inicio de sesión.

En cada registro de inicio de sesión, vaya a la pestaña Detalles de autenticación y explore Directivas de duración de sesión aplicadas. Para obtener más información, consulte el artículo Más información sobre los detalles de la actividad de registro del inicio de sesión.

Para configurar o revisar la opción Mantener la sesión iniciada:

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Vaya a Identidad>Personalización de marca de la empresa. A continuación, para cada configuración regional, seleccione Mostrar la opción para mantener la sesión iniciada.

- Seleccione Sí y a continuación, seleccione Guardar.

Para recordar la configuración de autenticación multifactor en dispositivos de confianza:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Protección>Autenticación multifactor.

- En Configurar, seleccione Configuración adicional de MFA basado en la nube.

- En el panel Configuración del servicio de autenticación multifactor, desplácese hasta Recordar la configuración de autenticación multifactor y active la casilla.

Para configurar directivas de acceso condicional para la frecuencia de inicio de sesión y las sesiones persistentes del explorador:

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional.

- Configure una directiva mediante las opciones de administración de sesiones que recomienda este artículo.

Para revisar la duración de los tokens, use Microsoft Graph PowerShell para consultar las directivas de Microsoft Entra. Deshabilite las directivas que haya implementado.

Si hay más de una opción de configuración habilitada en el inquilino, se recomienda actualizar la configuración en función de las licencias disponibles. Por ejemplo, si tiene licencias Microsoft Entra ID P1 o P2, solo debe usar la directiva de acceso condicional de Frecuencia de inicio de sesión y Sesión persistente del explorador. Si tiene una licencia de Aplicaciones de Microsoft 365 o una licencia gratuita de Microsoft Entra ID, debe usar la configuración de Mostrar opción de mantener la sesión iniciada.

Si ha habilitado la duración de los tokens configurables, tenga en cuenta que esta funcionalidad se quitará pronto. Planee una migración a una directiva de acceso condicional.

En la tabla siguiente se resumen las recomendaciones basadas en licencias:

| Category | Aplicaciones de Microsoft 365 o Microsoft Entra ID gratis | Microsoft Entra ID P1 o P2 |

|---|---|---|

| SSO | Unión a Microsoft Entra o Unión híbrida a Microsoft Entra o SSO de conexión directa para dispositivos no administrados | Unión a Microsoft Entra o unión híbrida a Microsoft Entra |

| Configuración de la reautenticación | Mostrar la opción para mantener la sesión iniciada | Directivas de acceso condicional para la frecuencia de inicio de sesión y sesiones persistentes del explorador |