Inicio rápido: Inicio de sesión único de conexión directa de Microsoft Entra

Con el inicio de sesión único de conexión directa (SSO de conexión directa) de Microsoft Entra, los usuarios inician sesión automáticamente cuando usan sus equipos de escritorio corporativos conectados a la red de la empresa. El SSO de conexión directa proporciona a los usuarios un acceso sencillo a las aplicaciones basadas en la nube sin necesidad de usar otros componentes locales.

Para implementar el SSO de conexión directa para Microsoft Entra ID usando Microsoft Entra Connect, lleve a cabo los pasos que se describen en las secciones siguientes.

Comprobar los requisitos previos

Asegúrese de que se cumplen los siguientes requisitos previos:

Configure el servidor de Microsoft Entra Connect: si usa la autenticación transferida como método de inicio de sesión, no es necesaria ninguna otra comprobación de requisitos previos. Si usa la sincronización de hash de contraseña como método de inicio de sesión y hay un firewall entre Microsoft Entra Connect y Microsoft Entra ID, asegúrese de lo siguiente:

Utiliza la versión 1.1.644.0 o posterior de Microsoft Entra Connect.

Si el firewall o el proxy lo permiten, agregue las conexiones a la lista de permitidos para las direcciones URL

*.msappproxy.neten el puerto 443. Si necesita una dirección URL específica en lugar de un carácter comodín para la configuración del proxy, puede configurartenantid.registration.msappproxy.net, dondetenantides el GUID del inquilino para el que está configurando la característica. Si las excepciones de proxy basadas en direcciones URL no son posibles en la organización, puede permitir el acceso a los intervalos IP del centro de datos de Azure que se actualizan semanalmente. Este requisito solo es aplicable cuando se habilita la característica de SSO de conexión directa. No es necesario para los inicios de sesión directos del usuario.Nota:

- Las versiones 1.1.557.0, 1.1.558.0, 1.1.561.0 y 1.1.614.0 de Microsoft Entra Connect tienen un problema relacionado con la sincronización de hash de contraseña. Si no tiene previsto usar la sincronización de hash de contraseña junto con la autenticación transferida, consulte las notas de la versión de Microsoft Entra Connect para obtener más información.

Use una topología de Microsoft Entra Connect admitida: asegúrese de que usa una de las topologías admitidas de Microsoft Entra Connect.

Nota:

El SSO de conexión directa admite varios bosques locales de Windows Server Active Directory (Windows Server AD), independientemente de si hay o no confianzas de Windows Server AD entre ellos.

Configure las credenciales del administrador de dominio: Debe tener credenciales de administrador de dominio para cada bosque de Windows Server AD que:

- Sincroniza con Microsoft Entra ID a través de Microsoft Entra Connect.

- Contenga usuarios para los que desea habilitar el SSO de conexión directa.

Habilite la autenticación moderna: Para que esta característica funcione, es preciso que habilite la autenticación moderna en el inquilino.

Uso de las versiones más recientes de los clientes de Microsoft 365: Para obtener una experiencia de inicio de sesión silenciosa con clientes de Microsoft 365 (por ejemplo Outlook, Word, Excel, etc.), los usuarios deben usar las versiones 16.0.8730.xxxx o posteriores.

Nota:

Si tiene un proxy HTTP saliente, asegúrese de que la dirección URL autologon.microsoftazuread-sso.com esté en la lista de permitidos. Debe especificar esta dirección URL explícitamente, ya que es posible que no se acepte el carácter comodín.

Habilitar la característica

Habilite el SSO de conexión directa a través de Microsoft Entra Connect.

Nota:

También puede habilitar el SSO de conexión directa con PowerShell si Microsoft Entra Connect no cumple sus requisitos. Utilice esta opción si tiene más de un dominio por cada bosque de Windows Server AD y desea ser más específico sobre el dominio para el que quiere habilitar el SSO de conexión directa.

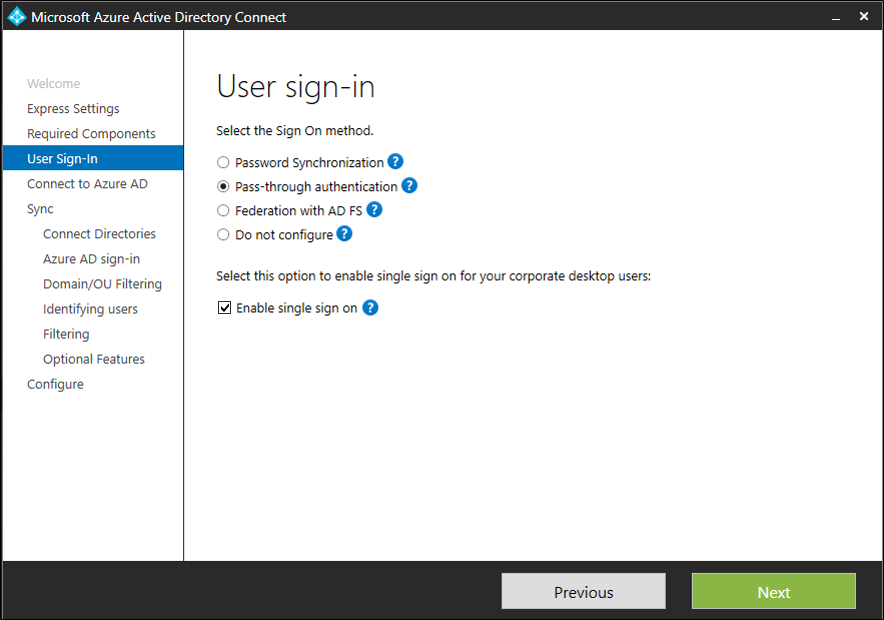

Si va a realizar una instalación nueva de Microsoft Entra Connect, elija la ruta de instalación personalizada. En la página de Inicio de sesión de usuario, active la opción Habilitar el inicio de sesión único.

Nota:

La opción solo estará disponible para seleccionarse si el método de inicio de sesión seleccionado es Sincronización de hash de contraseñas o Autenticación transferida.

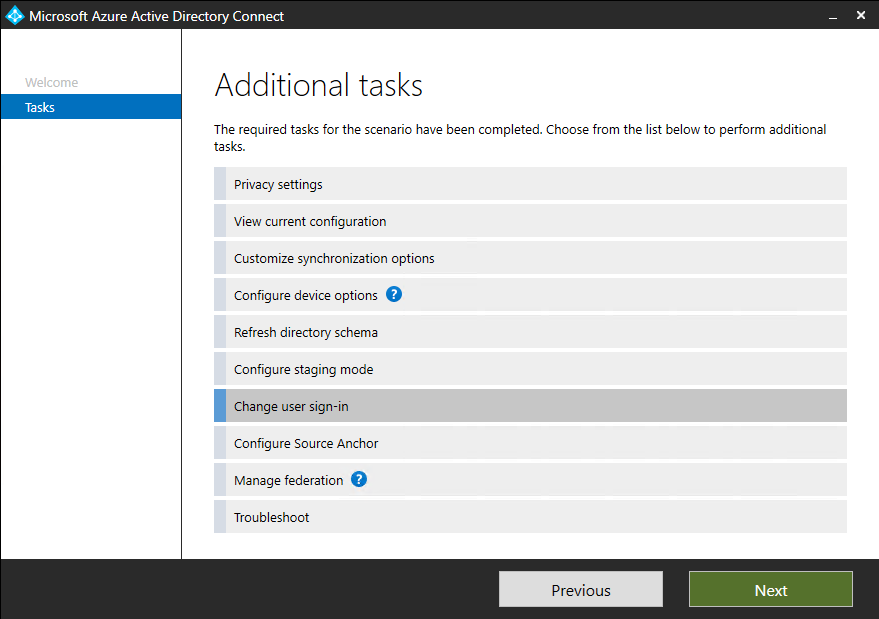

Si ya tiene una instalación de Microsoft Entra Connect, en Tareas adicionales seleccione Cambiar inicio de sesión de usuario y elija Siguiente. Si usa la versión 1.1.880.0 o una versión posterior de Microsoft Entra Connect, la opción Habilitar inicio de sesión único está seleccionada de forma predeterminada. Si usa versiones anteriores de Microsoft Entra Connect, seleccione la opción Habilitar inicio de sesión único.

Continúe con el asistente hasta llegar a la página Habilitar el inicio de sesión único. Proporcione las credenciales de administrador de dominio para cada bosque de Windows Server AD que:

- Sincroniza con Microsoft Entra ID a través de Microsoft Entra Connect.

- Contenga usuarios para los que desea habilitar el SSO de conexión directa.

Cuando haya finalizado con el asistente, el SSO de conexión directa estará habilitado en su inquilino.

Nota:

Las credenciales de administrador de dominio no se almacenan en Microsoft Entra Connect ni en Microsoft Entra ID. Solo se usan para habilitar la característica.

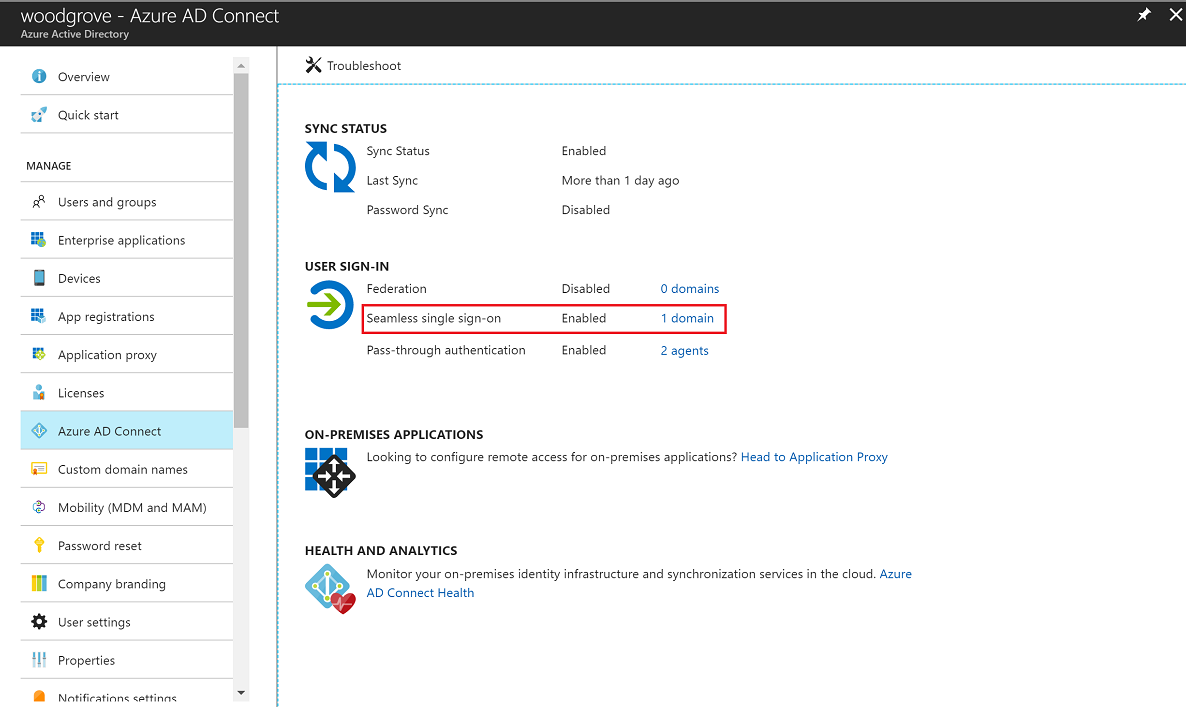

Para comprobar que ha habilitado el inicio de sesión único de conexión directa correctamente:

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

- Vaya a Identidad>Administración híbrida>Microsoft Entra Connect>Sincronización de Connect.

- Compruebe que el Inicio de sesión único de conexión directa esté establecido en Habilitado.

Importante

El SSO de conexión directa crea una cuenta de equipo denominada AZUREADSSOACC en cada bosque de Windows Server AD en el directorio de Windows Server AD local. La cuenta del equipo AZUREADSSOACC precisa de una gran protección por motivos de seguridad. Solo las cuentas de administrador de dominio deben poder administrar la cuenta del equipo. Asegúrese de que la delegación de Kerberos de la cuenta del equipo esté deshabilitada y de que ninguna otra cuenta de Windows Server AD tenga permisos de delegación en la cuenta de equipo AZUREADSSOACC. Almacene las cuentas del equipo en una unidad organizativa para que estén a salvo de eliminaciones accidentales y solo los administradores de dominio puedan acceder a ellas.

Nota:

Si utiliza las arquitecturas Pass-the-Hash y Credential Theft Mitigation en su entorno local, realice los cambios adecuados para asegurarse de que la cuenta del equipo AZUREADSSOACC no termine en el contenedor de cuarentena.

Implementación de la característica

Puede implementar el SSO de conexión directa gradualmente a los usuarios con las instrucciones que se proporcionan a continuación. Para empezar, agregue la siguiente dirección URL de Microsoft Entra a la configuración de la zona de intranet de todos o algunos usuarios mediante la directiva de grupo de Windows Server AD:

https://autologon.microsoftazuread-sso.com

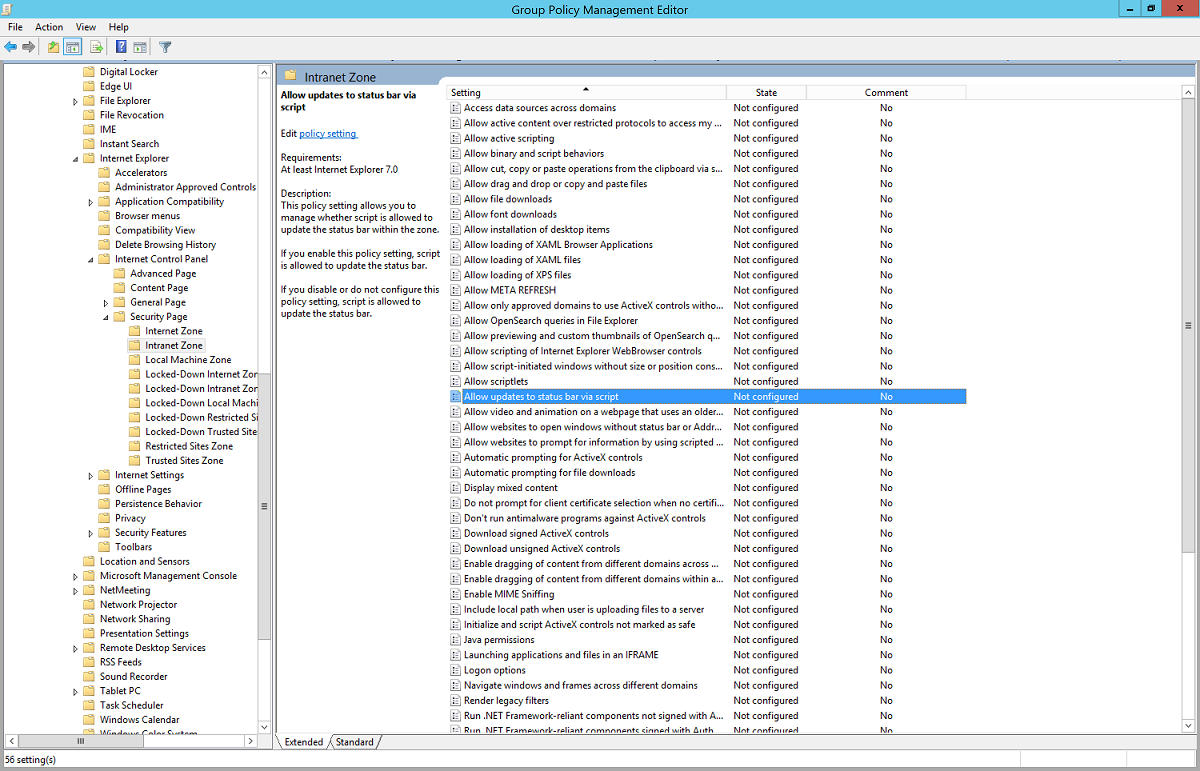

Además, debe habilitar una configuración de directiva de zona de intranet llamada Permitir actualizaciones en la barra de estado a través del script mediante la directiva de grupo.

Nota:

Las siguientes instrucciones solo funcionan en Internet Explorer, Microsoft Edge y Google Chrome en Windows (si Google Chrome comparte el mismo conjunto de direcciones URL de sitios de confianza que Internet Explorer). Más información sobre cómo configurar Mozilla Firefox y Google Chrome en macOS.

¿Por qué es necesario modificar la configuración de zona de Intranet del usuario?

De forma predeterminada, el explorador calcula automáticamente la zona correcta (Internet o intranet) de una dirección URL específica. Por ejemplo, http://contoso/ se asigna a la zona de intranet, mientras que http://intranet.contoso.com/ se asigna a la zona de Internet (porque la dirección URL contiene un punto). Los exploradores no envían vales de Kerberos a un punto de conexión en la nube, como la dirección URL de Microsoft Entra, a menos que agregue explícitamente la dirección URL a la zona de intranet del explorador.

Hay dos maneras de modificar la configuración de la zona de intranet del usuario:

| Opción | Consideración de administrador | Experiencia del usuario |

|---|---|---|

| Directiva de grupo | El administrador bloquea la edición de la configuración de la zona de intranet | Los usuarios no pueden modificar su propia configuración |

| Preferencia de directiva de grupo | El administrador permite la edición de la configuración de la zona de intranet | Los usuarios pueden modificar su propia configuración |

Pasos detallados de la directiva de grupo

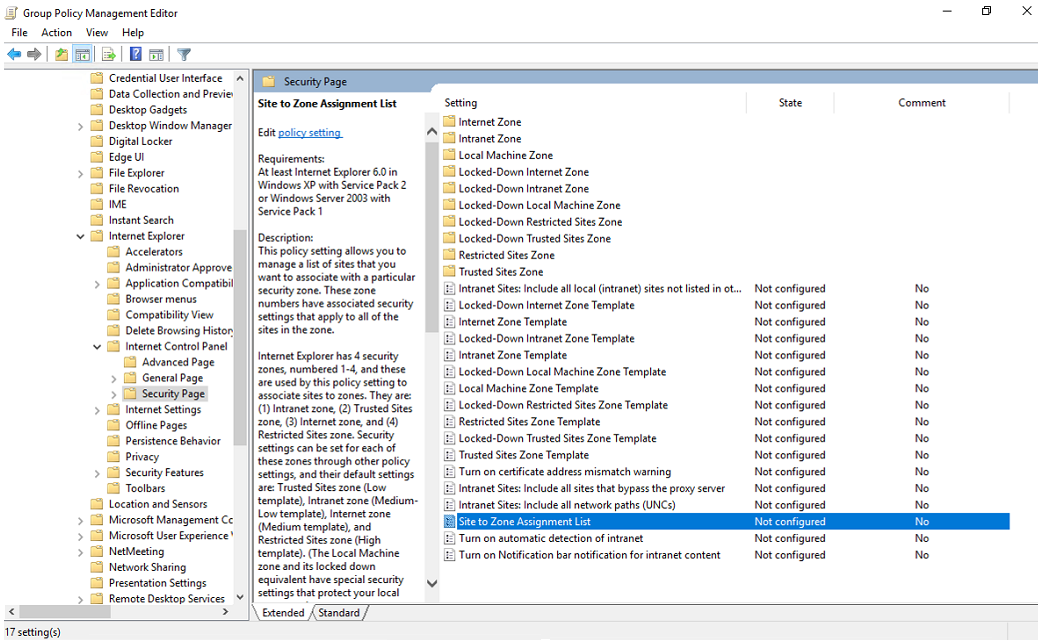

Abra la herramienta Editor de administración de directivas de grupo.

Edite la directiva de grupo que se aplica a algunos o todos los usuarios. En este ejemplo se usa la directiva de dominio predeterminada.

Vaya a Configuración de usuario>Directivas>Plantillas administrativas>Componentes de Windows>Internet Explorer>Panel de control de Internet>Página de seguridad. A continuación, seleccione Lista de asignación de sitio a zona.

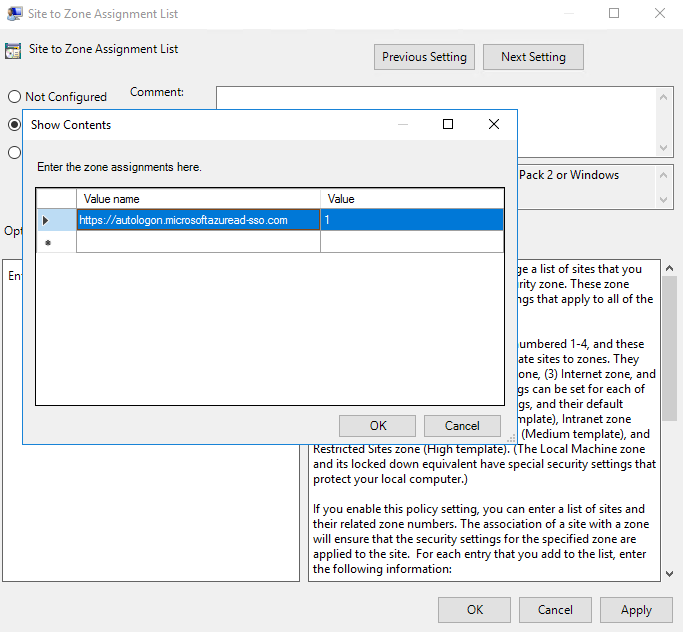

Habilite la directiva y escriba los valores siguientes en el cuadro de diálogo:

Nombre de valor: dirección URL de Microsoft Entra a la que se reenvían los vales de Kerberos.

Valor (datos): 1 indica la zona de intranet.

El resultado tiene el aspecto siguiente:

Nombre de valor:

https://autologon.microsoftazuread-sso.comValor (datos): 1

Nota:

Si desea evitar que ciertos usuarios utilicen el SSO de conexión directa (por ejemplo, si estos usuarios inician sesión en quioscos compartidos) establezca los valores anteriores en 4. Esta acción agrega la dirección URL de Microsoft Entra a la zona restringida y el SSO de conexión directa no funciona para esos usuarios.

Seleccione Aceptar y, a continuación, seleccione Aceptar de nuevo.

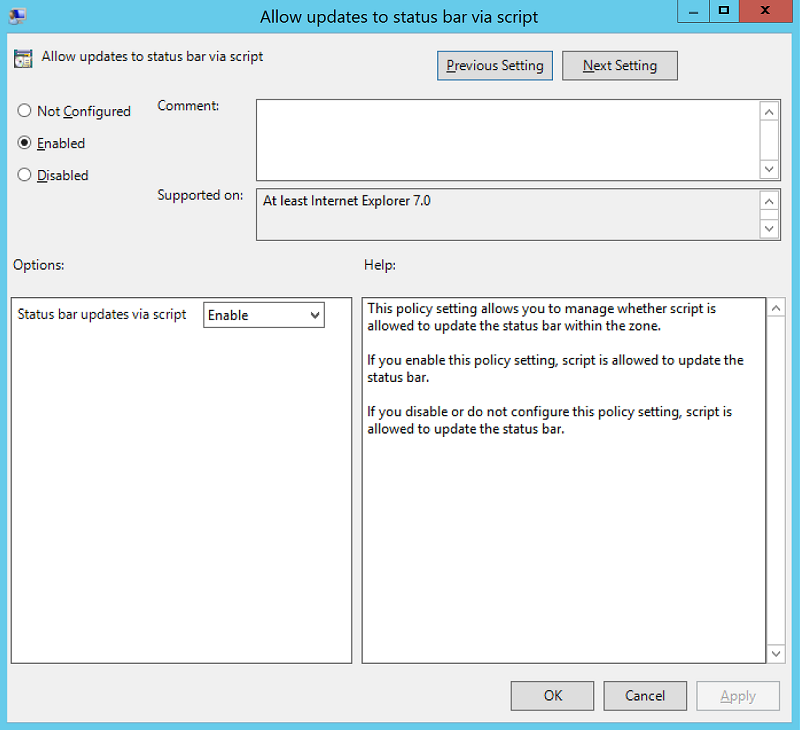

Vaya a Configuración de usuario>Directivas>Plantillas administrativas>Componentes de Windows>Internet Explorer>Panel de control de Internet>Página de seguridad>Zona de intranet. Después, seleccione Permitir actualizaciones en la barra de estado a través del script.

Habilite la configuración de directiva y después seleccione Aceptar.

Pasos detallados de las preferencias de la directiva de grupo

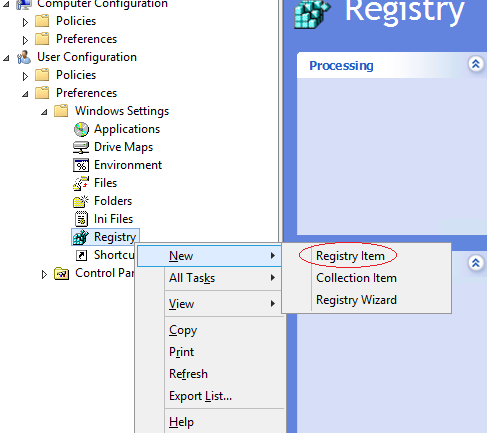

Abra la herramienta Editor de administración de directivas de grupo.

Edite la directiva de grupo que se aplica a algunos o todos los usuarios. En este ejemplo se usa la directiva de dominio predeterminada.

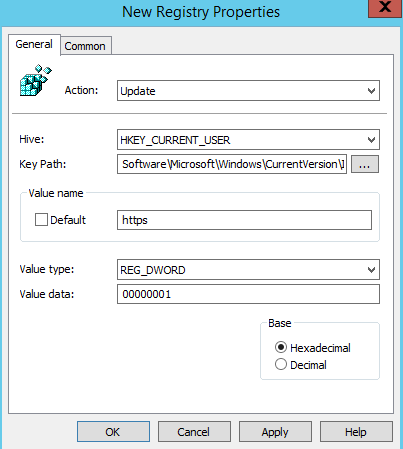

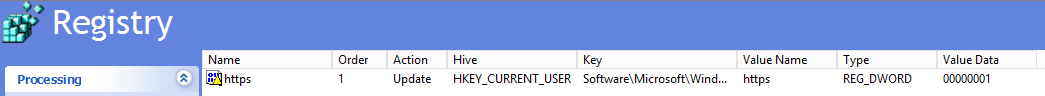

Vaya a Configuración de usuario>Preferencias>Configuración de Windows>Registro>Nuevo>Elemento del registro.

Escriba o seleccione los valores siguientes como se muestra y, a continuación, seleccione Aceptar.

Ruta de acceso de la clave: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nombre de valor: https

Tipo de valor: REG_DWORD

Información del valor: 00000001

Consideraciones sobre el explorador

Las secciones siguientes tienen información sobre el SSO de conexión directa específico para los diferentes tipos de exploradores.

Mozilla Firefox (todas las plataformas)

Si usa la configuración de directiva Autenticación en el entorno, asegúrese de agregar la dirección URL de Microsoft Entra (https://autologon.microsoftazuread-sso.com) a la sección SPNEGO. También puede establecer la opción PrivateBrowsing en true para permitir el SSO de conexión directa en el modo de exploración privada.

Safari (macOS)

Asegúrese de que la máquina que ejecuta macOS se haya unido a Windows Server AD.

Las instrucciones para unir el dispositivo macOS a Windows Server AD están fuera del ámbito de este artículo.

Microsoft Edge basado en Chromium (todas las plataformas)

Si ha reemplazado la configuración de las directivas AuthNegotiateDelegateAllowlist o AuthServerAllowlist en el entorno, asegúrese de agregar también la dirección URL de Microsoft Entra (https://autologon.microsoftazuread-sso.com) a estas directivas.

Microsoft Edge basado en Chromium (macOS y otras plataformas que no son de Windows)

En Microsoft Edge basado en Chromium en macOS y otras plataformas que no son Windows, consulte Configurar la lista de servidores de autenticación permitidos para obtener información sobre cómo agregar la dirección URL de Microsoft Entra para la autenticación integrada a su lista de direcciones permitidas.

Google Chrome (todas las plataformas)

Si ha reemplazado la configuración de las directivas AuthNegotiateDelegateAllowlist o AuthServerAllowlist en el entorno, asegúrese de agregar también la dirección URL de Microsoft Entra (https://autologon.microsoftazuread-sso.com) a estas directivas.

macOS

El uso de las extensiones de directiva de grupo de Active Directory de terceros para implementar la dirección URL de Microsoft Entra en Firefox y Google Chrome para los usuarios de macOS está fuera del ámbito de este artículo.

Limitaciones de exploradores conocidos

El inicio de sesión único de conexión directa no funciona en Internet Explorer si el navegador se ejecuta en modo de protección mejorada. El SSO de conexión directa admite la versión siguiente de Microsoft Edge basada en Chromium y funciona en los modos InPrivate e Invitado por diseño. Microsoft Edge (heredado) ya no se admite.

Es posible que se tenga que configurar AmbientAuthenticationInPrivateModesEnabled para los modos InPrivate o usuarios invitados en función de la documentación correspondiente:

Prueba del SSO de conexión directa

Para probar la característica con un usuario específico, asegúrese de que se cumplen todas las condiciones siguientes:

- El usuario inicia sesión en un dispositivo corporativo.

- El dispositivo está unido al dominio de Windows Server AD. No es necesario que el dispositivo esté unido a Microsoft Entra.

- El dispositivo tiene una conexión directa al controlador de dominio, en la red cableada o inalámbrica de la empresa o mediante una conexión de acceso remoto, como una conexión VPN.

- Ha implementado la característica para este usuario mediante la directiva de grupo.

Para probar un escenario en el que el usuario escribe un nombre de usuario, pero no una contraseña:

- Inicie sesión en https://myapps.microsoft.com. Asegúrese de borrar la memoria caché del explorador o de usar una nueva sesión privada del explorador con cualquiera de los exploradores admitidos en modo privado.

Para probar el escenario en el que el usuario no tiene que escribir ni su nombre de usuario ni su contraseña, realice alguno de estos pasos:

- Inicie sesión en

https://myapps.microsoft.com/contoso.onmicrosoft.com. Asegúrese de borrar la memoria caché del explorador o de usar una nueva sesión privada del explorador con cualquiera de los exploradores admitidos en modo privado. Remplacecontosopor el nombre del inquilino. - Inicie sesión en

https://myapps.microsoft.com/contoso.comes una sesión de explorador privada nueva. Reemplacecontoso.comcon un dominio comprobado (no un dominio federado) en el inquilino.

Sustitución de claves

En Habilitar la característica, Microsoft Entra Connect crea cuentas de equipo (que representan Microsoft Entra ID) en todos los bosques de Windows Server AD en los que ha habilitado el SSO de conexión directa. Para obtener más información, consulte Inicio de sesión único de conexión directa de Microsoft Entra: inmersión técnica profunda.

Importante

La clave de descifrado Kerberos en una cuenta de equipo, si se filtra, se puede usar para generar vales Kerberos para cualquier usuario sincronizado. En ese caso, actores malintencionados pueden suplantar los inicios de sesión de Microsoft Entra de los usuarios en peligro. Se recomienda encarecidamente cambiar las claves de descifrado de Kerberos de manera periódica (al menos cada 30 días).

Para obtener instrucciones sobre cómo sustituir las claves, vea Inicio de sesión único de conexión directa de Microsoft Entra: preguntas más frecuentes.

Importante

No es necesario realizar este paso inmediatamente después de haber habilitado la característica. Sustituya las claves de descifrado de Kerberos al menos cada treinta días.

Pasos siguientes

- Información técnica detallada: Obtenga información sobre cómo funciona la característica de inicio de sesión único de conexión directa.

- Preguntas más frecuentes: Obtenga respuestas a las preguntas más frecuentes sobre el inicio de sesión único de conexión directa.

- Solución de problemas: Obtenga información sobre cómo resolver los problemas comunes con la característica de inicio de sesión único de conexión directa.

- UserVoice: use el foro de Microsoft Entra para solicitar nuevas características.