Planificación de nuevos escenarios de gobernanza para socios comerciales y usuarios externos

Información general: Información general sobre los escenarios de socios comerciales y usuarios externos

Normalmente, todos los procesos empresariales, en algún momento, requieren trabajar con socios, contratistas o proveedores. Para facilitar este trabajo, es posible que los socios comerciales y los usuarios externos necesiten acceso a la organización. La planificación empresarial con respecto a socios, proveedores y usuarios externos implica diseñar e implementar soluciones tecnológicas que permitan una colaboración, integración y alineación eficaces conforme a los objetivos entre la organización y los socios.

Microsoft define el siguiente rol en función de su relación con su organización.

- Recursos. Los empleados a tiempo completo, los empleados a tiempo parcial o los contratistas de su organización.

- Socios empresariales. Organizaciones que tienen una relación empresarial con su empresa. Estas organizaciones pueden incluir suministradores, proveedores, consultores y alianzas estratégicas que colaboran con su empresa para lograr objetivos mutuos.

- Usuario externo. Usuarios externos a su organización, como socios comerciales y consumidores.

Ejemplos de escenarios de procesos y socios empresariales y usuarios externos

Los escenarios de invitado o los escenarios de acceso externo son casos de uso específicos en los que los socios comerciales o los usuarios externos interactúan con los recursos de la organización y deben representarse en uno de los inquilinos de Microsoft Entra de la organización. Estos escenarios se extienden por casi todos los aspectos de los procesos empresariales.

Tenga en cuenta cada uno de los siguientes procesos empresariales y los ejemplos de cómo entran en juego la planificación e interacción de socios. En la tabla siguiente se proporciona un desglose de estos procesos y escenarios de ejemplo que implican a socios empresariales y usuarios externos.

| Proceso de negocio | Definición | Ejemplo de socio empresarial y usuario externo |

|---|---|---|

| Administración de procesos empresariales | Un enfoque sistemático para mejorar los flujos de trabajo y las operaciones de una organización. | Una empresa de servicios financieros que se asocia con una agencia de puntuación de crédito para simplificar el proceso de aprobación del préstamo. |

| Planeación empresarial integrado | Un enfoque holístico que alinea los objetivos estratégicos, los planes operativos y las previsiones financieras de una organización para crear un marco unificado y cohesivo para la toma de decisiones. | La empresa minorista comparte los pronósticos de ventas y los niveles de inventario con suministradores a través de una plataforma de planificación integrada. |

| Administración de relaciones con los clientes | Un enfoque estratégico y un sistema para administrar las interacciones de una organización con sus clientes. | Una empresa de automóviles en coordinación, apoyo y optimización de sus interacciones con concesionarios. |

| Orquestación de la cadena de suministro | Gestión coordinada de todos los procesos de la cadena de suministro para garantizar la eficiencia, la visibilidad y la capacidad de respuesta en todas las fases, desde la adquisición hasta la entrega. | Cualquier empresa que tenga una cadena de suministro y necesite coordinarse con suministradores y proveedores. |

| Ciclo de vida de la cuenta de socios empresariales | Proceso integral de administración de las relaciones e interacciones entre una organización y sus socios comerciales externos. | una empresa tecnológica que se asocia con un proveedor de software para mejorar sus ofertas de productos. |

| Colaboración B2B con otras organizaciones | Asociación estratégica entre dos o más empresas para lograr objetivos comunes a través de recursos compartidos, información y esfuerzos. | Una cafetería local que colabora con una panadería para mejorar las ofertas de ambas empresas. |

Comprender su escenario ayuda a diseñar controles de acceso adecuados y a garantizar una colaboración fluida con usuarios externos.

Áreas de un nuevo escenario de regulación para socios comerciales y usuarios externos

Normalmente, un nuevo asociado empresarial y una solución de usuario externo implican las siguientes áreas. Son las siguientes:

- Detectar los requisitos empresariales: identifique el ciclo de vida actual y los procesos de gobernanza para las identidades externas. Este ejercicio le ayudará a determinar los escenarios, la viabilidad y el ámbito aplicables.

- Determinar la posición de seguridad: evalúe las necesidades de colaboración y seguridad de su organización, según el escenario.

- incorporación de socios empresariales y usuarios externos: la incorporación, con respecto a las identidades invitadas o externas, es el proceso o los procesos de configuración de estas identidades en los sistemas de organizaciones.

- Desvinculación de socios empresariales y usuarios externos: la desvinculación, con respecto a las identidades invitadas o externas, es el proceso o los procesos de eliminación de estas identidades en los sistemas de organizaciones.

Requisitos de licencia

El uso de alguna de las características mencionadas a continuación requiere licencias de Gobierno de Microsoft Entra ID o Microsoft Entra Suite. Para encontrar la licencia adecuada para sus requisitos, consulte Aspectos básicos de las licencias gubernamentales de id. de Microsoft Entra

Paso siguiente

Detección: identificación del ciclo de vida actual y los procesos de gobernanza para los socios empresariales y los usuarios externos

Identifique el ciclo de vida actual y los procesos de gobernanza para las identidades externas. Este ejercicio le ayudará a determinar los escenarios, la viabilidad y el ámbito aplicables.

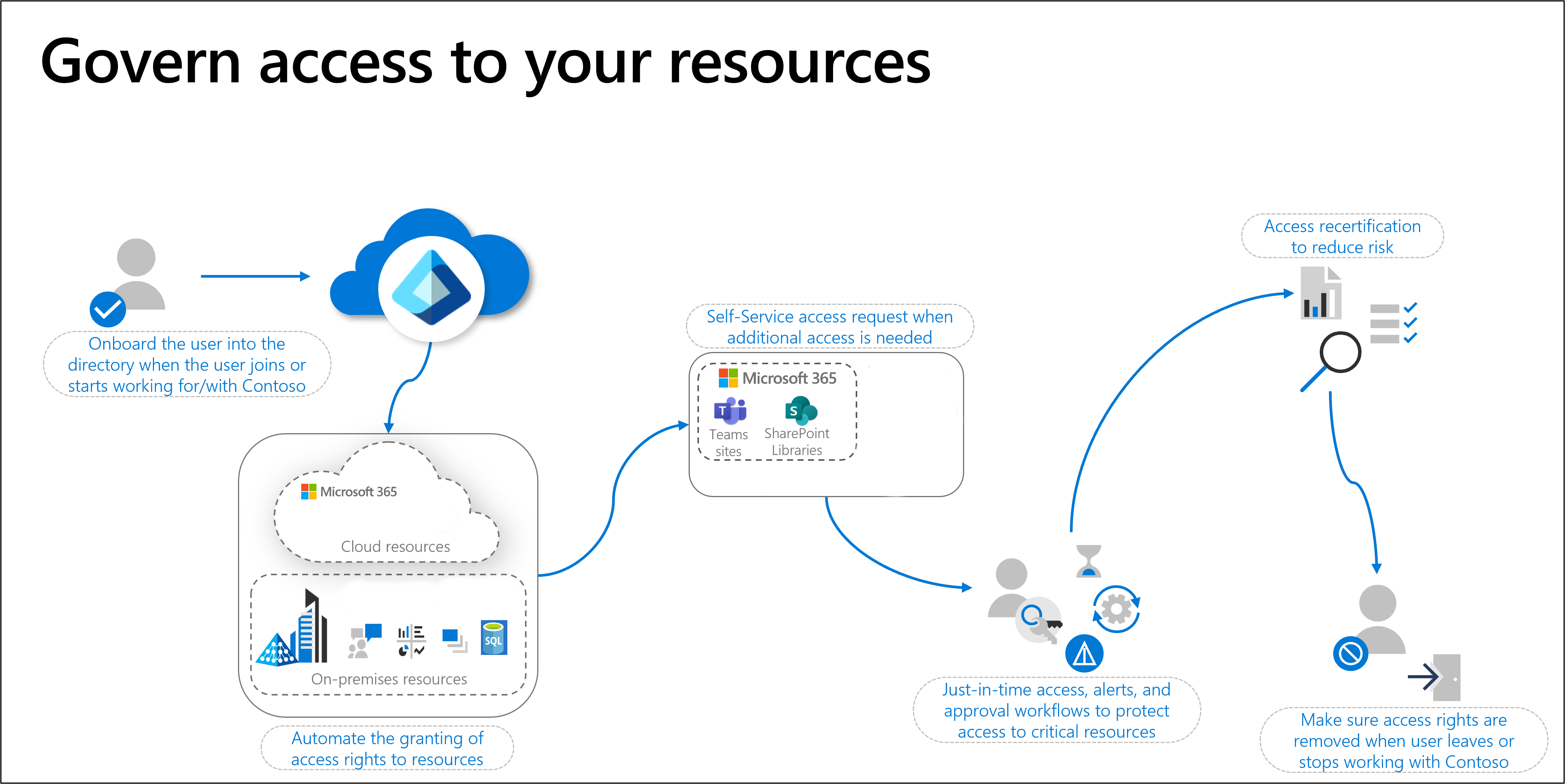

Revise Controlar el ciclo de vida de los empleados y los invitados con la gobernanza de Microsoft Entra ID con énfasis en las identidades externas. Los procesos que se tratan aquí también son necesarios para los usuarios invitados, suministradores y otros usuarios externos, para permitirles colaborar o tener acceso a los recursos. En este documento se describen las acciones que puede realizar para detectar los procesos de gobernanza.

Dado que un escenario de gobernanza para socios empresariales y usuarios externos usa la administración de derechos, también debe revisar Escenarios comunes en la administración de derechos. Esto le proporcionará los escenarios comunes para la administración de derechos en función del rol de un usuario. Debe tener en cuenta estos aspectos al planear la solución.

También puede usar la tabla siguiente como guía para conocer las áreas adicionales que se deben tener en cuenta al evaluar el estado actual.

| Proceso | Descripción |

|---|---|

| Determinar quién inicia la colaboración externa | Por lo general, los usuarios que buscan colaboración externa conocen las aplicaciones que se van a usar y cuándo finaliza el acceso. Por lo tanto, determina usuarios con permisos delegados para invitar a usuarios externos, crear paquetes de acceso y completar revisiones de acceso. |

| Enumerar socios empresariales y usuarios externos | Los usuarios externos pueden ser usuarios de Microsoft Entra B2B con credenciales administradas por el asociado, o usuarios externos con credenciales aprovisionadas localmente. Normalmente, estos usuarios son UserType de invitado. |

| Descubre los dominios de correo electrónico y la propiedad companyName | Puedes determinar organizaciones externas con los nombres de dominio de las direcciones de correo electrónico de los usuarios externos. |

| Uso de la lista de permitidos, la lista de bloqueados y la administración de derechos | Usa la lista de permitidos o la lista de bloqueados para permitir que tu organización colabore o bloquee las organizaciones en el nivel de inquilino. |

| Determinar el acceso de usuarios externos | Con un inventario de usuarios y organizaciones externas, determina el acceso a otorgar a los usuarios. |

| Enumeración de los permisos de aplicación | Investigue el acceso a sus aplicaciones confidenciales para conocer el acceso externo. |

| Detección de uso compartido informal | Si el correo electrónico y los planes de red están habilitados, puede investigar el contenido que se comparte a través del correo electrónico o de aplicaciones de software como servicio (SaaS) no autorizadas. |

Para obtener más información, consulte Detección del estado actual de la colaboración externa en su organización

Ejemplo: identificación del ciclo de vida actual y los procesos de gobernanza

Es el administrador de TI en una animada empresa tecnológica, Contoso, y a menudo se enfrenta al desafío de incorporar de forma eficaz y segura usuarios externos empresariales, como consultores, proveedores y socios. El proceso de incorporación actual está fragmentado e incoherente, lo que conduce a vulnerabilidades de seguridad e ineficiencias. Para abordar esto, se embarca en una fase de detección para identificar los requisitos clave y comprender cómo puede aprovechar Microsoft Entra.

Algunos de los requisitos clave incluyen,

- Diversas necesidades de incorporación de invitados con diferentes departamentos que requieren niveles de acceso únicos.

- Asegurarse de que los usuarios invitados tengan los privilegios mínimos necesarios para realizar sus tareas es fundamental y necesita directivas de acceso condicional sólidas y autenticación multifactor para proteger los datos confidenciales.

- Un proceso de incorporación sencillo y fácil de usar para usted como administrador de TI y sus usuarios externos. Los usuarios externos deben poder acceder de forma rápida y sencilla a los recursos que requieren sin retrasos innecesarios.

- Integración con herramientas de colaboración existentes como Microsoft Teams y SharePoint, junto con la opción de registro de autoservicio (SSSU)

- La capacidad de controlar a los invitados mediante la supervisión periódica de la actividad del usuario invitado, establecer una expiración en el acceso y las revisiones periódicas de acceso garantizan que el acceso de invitado permanezca adecuado con el tiempo. Para obtener más información, consulte controlar el ciclo de vida de los empleados y invitados con la de gobernanza de identificadores de Entra de Microsoft y Descubrir el estado actual de colaboración externa en la organización

Teniendo en cuenta estos requisitos clave, estas son dos cosas que se deben tener en cuenta:

- incorporación de los usuarios externos al inquilino

- obtener acceso de los usuarios externos a los recursos

Hay diferentes opciones en función del caso de negocio. Analicemos en profundidad la incorporación de los usuarios externos y las opciones disponibles.

Paso siguiente

Posición de seguridad: determine su posición de seguridad para los socios empresariales y los usuarios externos

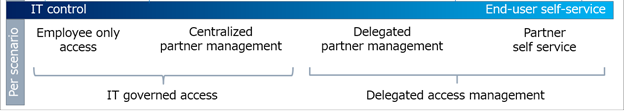

Según considera la gobernanza del acceso externo, valore las necesidades de colaboración y seguridad de su organización, según el escenario. Puede empezar con el nivel de control que el equipo de TI tiene sobre la colaboración diaria de los usuarios finales. Las organizaciones de sectores altamente regulados pueden necesitar más control de equipo de TI.

Por ejemplo:

- Los contratistas de defensa pueden tener un requisito para identificar y documentar positivamente a los usuarios externos, su acceso y eliminación de acceso.

- Las agencias de consultoría pueden usar ciertas características para permitir a los usuarios finales determinar los usuarios externos con los que colaboran.

- Un contratista en un banco puede requerir más control que un contratista en una empresa de software

Nota

Un grado alto de control sobre la colaboración puede dar lugar a mayores presupuestos de TI, menor productividad y resultados empresariales retrasados. Cuando los canales de colaboración oficiales se perciben como arduos, los usuarios finales tienden a eludir los canales oficiales. Un ejemplo es que los usuarios finales envían documentos sin protección por correo electrónico.

Planificación basada en escenarios

Los equipos de TI pueden delegar el acceso de asociados para permitir a los empleados colaborar con ellos. Esta delegación puede producirse al tiempo que se mantiene la seguridad suficiente para proteger la propiedad intelectual.

Compile y valore los escenarios de la organización para ayudar a valorar el acceso de los empleados frente a los socios empresariales a los recursos. Las instituciones financieras pueden tener estándares de cumplimiento que restrinjan el acceso de los empleados a recursos como la información de la cuenta. Por el contrario, las mismas instituciones pueden permitir el acceso delegado de asociados para proyectos como campañas de marketing.

Consideraciones sobre escenarios

Use la lista siguiente para ayudar a medir el nivel de control de acceso.

- Sensibilidad de la información y riesgo asociado de su exposición

- Acceso de asociados a información sobre otros usuarios finales

- Coste de una vulneración frente a los gastos generales del control centralizado y los problemas del usuario final

Las organizaciones pueden empezar con controles altamente administrados para satisfacer los objetivos de cumplimiento y, después, delegar parte del control a los usuarios finales, con el tiempo. Puede haber modelos de administración de acceso simultáneos en una organización.

Consideraciones arquitectónicas

El diseño de arquitectura de seguridad adecuado es un componente esencial de garantizar un socio empresarial seguro y un escenario de usuario externo. Debe familiarizarse con los distintos tipos de arquitecturas recomendadas al redactar el plan de seguridad. Las arquitecturas recomendadas que usan Microsoft Identity Governance son:

- Consideraciones de arquitectura orientadas a la colaboración y los recursos de trabajo: permite a los empleados colaborar con socios empresariales de organizaciones externas.

- Acceso aislado para socios empresariales: aísle a los usuarios externos del inquilino de la organización

Documentación sugerida

Por último, debería revisar la siguiente documentación. Revisar esta documentación le permitirá diseñar y crear un plan de seguridad que se pueda usar con su asociado empresarial y escenarios de usuario externo.

- Arquitecturas de implementación de identificador externo de Microsoft Entra con Microsoft Entra

- Colaboración externa segura

- Planificación de una implementación de colaboración de Microsoft Entra B2B.

Paso siguiente

Incorporación: Incorporar socios empresariales y usuarios externos

La incorporación de socios empresariales y usuarios externos es un aspecto fundamental de la administración de identidades y acceso, lo que ayuda a mantener la seguridad, el cumplimiento y la eficacia operativa dentro de su organización. La incorporación de socios empresariales y usuarios externos se puede dividir en lo siguiente:

- Desarrolle un proceso de incorporación para agregar socios externos.

- Desarrolle un proceso de incorporación para agregar usuarios externos a los sistemas.

Proceso de incorporación de socios empresariales

Los siguientes elementos son una lista genérica de pasos que se deben tener en cuenta al incorporar socios empresariales de su organización.

- Determine la fecha de inicio para trabajar con un socio empresarial.

- Notifique a todos los departamentos pertinentes la hora y la fecha de inicio específicos.

- Coordinar el inicio del acceso del socio empresarial a todos los sistemas (portales, herramientas, API)

- Se agregan cuentas vinculadas a socios y se aprueban roles y asignaciones

Proceso de incorporación de usuarios externos

Los siguientes elementos son una lista genérica de pasos que se deben tener en cuenta al incorporar usuarios externos de su organización.

- Determine la fecha de inicio.

- Notifique a TI que agregue acceso de usuario individual a los sistemas. Esto se puede automatizar con un paquete de acceso y usar una solicitud automática.

- Registre los pasos de incorporación realizados.

- Obtenga aprobaciones finales de RR. HH. y TI y cualquier departamento pertinente, lo que garantiza que se completen todos los aspectos de la incorporación.

Uso de la administración de derechos para facilitar la incorporación

La administración de derechos usa catálogos, paquetes de acceso y directivas para:

- Controlar quién puede obtener acceso a los recursos

- Conceder a los usuarios acceso automáticamente

- Quitar el acceso de un usuario

- Delegue a usuarios que no sean administradores la capacidad de crear paquetes de acceso.

- Seleccione las organizaciones conectadas cuyos usuarios pueden solicitar acceso.

Para obtener más información, consulte ¿Qué es la administración de derechos?

Catálogo, paquetes de acceso y directivas

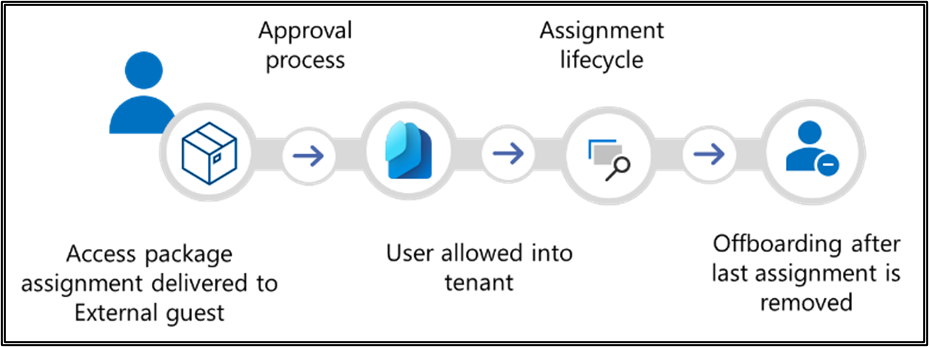

En Administración de derechos, un paquete de acceso puede tener varias directivas y cada directiva establece cómo los usuarios obtienen una asignación al paquete de acceso y durante cuánto tiempo. La administración de derechos se puede configurar para incorporar socios empresariales y usuarios externos, agregando sus derechos de acceso y su cuenta al inquilino.

Un paquete de acceso típico puede incluir lo siguiente:

- Se agrega acceso a todos los recursos asociados al paquete

- El usuario se agrega a cualquier grupo que sea necesario

- La cuenta se agrega al directorio de usuarios invitados

- Uso de registros de auditoría para el cumplimiento

- Las notificaciones se envían confirmando la correcta incorporación

Un catálogo es un contenedor de recursos y paquetes de acceso. Puede crear un catálogo cuando quiera agrupar recursos relacionados y paquetes de acceso. Por ejemplo, puede crear un catálogo de socios empresariales para organizaciones que trabajen con otra organización, como Contoso. Dentro de este catálogo, puede crear paquetes de acceso. Un paquete de acceso le permite realizar una instalación única de los recursos y las directivas que administran automáticamente el acceso durante toda la vida del paquete de acceso. Estos paquetes de acceso se pueden adaptar a los distintos usuarios y asociados externos dentro de Contoso y para toda la organización de Contoso. Por ejemplo, puede tener un paquete de acceso para proveedores de Contoso y otro para contratistas de Contoso y otro para la organización Contoso. Para más información, consulte Creación y administración de un catálogo de recursos en la administración de derechos

Un paquete de acceso le permite realizar una instalación única de los recursos y las directivas que administran automáticamente el acceso durante toda la vida del paquete de acceso. Todos los paquetes de acceso deben estar en un contenedor que se conoce como catálogo. Se puede usar un paquete de acceso para asignar acceso a roles de varios recursos que se encuentran en el catálogo. Todos los paquetes de acceso deben tener al menos una directiva para que se les asignen usuarios. Para obtener más información, consulte Crear un paquete de acceso en administración de derechos

Las directivas especifican quién puede solicitar el paquete de acceso, junto con la configuración de la aprobación y del ciclo de vida, o cómo se asigna el paquete automáticamente.

Para más información, consulte Incorporación de usuarios externos con administración de derechos

Proporcione acceso de incorporar socios empresariales y usuarios externos

Con la administración de derechos, puede definir una directiva que permita a los usuarios de las organizaciones que especifique poder autoservicio de un paquete de acceso. Esa directiva incluye si se requiere aprobación, si se requieren revisiones de acceso y una fecha de expiración para el acceso.

Para más información, consulte Gobernanza del acceso de los usuarios externos en la administración de derechos

Para tener un ejemplo específico, consulte Tutorial: Incorporación de usuarios externos a Microsoft Entra ID mediante un proceso de aprobación

Uso de flujos de trabajo de ciclo de vida para ayudar con las tareas de incorporación

Los flujos de trabajo de ciclo de vida son una característica de gobernanza de identidades que permite a las organizaciones administrar usuarios de Microsoft Entra mediante la automatización de estos tres procesos básicos de ciclo de vida:

- Incorporación: cuando un individuo entra en el ámbito de necesidad de acceso. Un ejemplo es un nuevo empleado que se une a una empresa u organización.

- Traslado: cuando un individuo se traslada entre los límites de una organización. Este traslado puede requerir más acceso o autorización. Un ejemplo es un usuario que estaba en el departamento de marketing y ahora es miembro de la organización de ventas.

- Salida: cuando un individuo deja el ámbito de necesidad de acceso. Este movimiento puede requerir la eliminación del acceso. Algunos ejemplos son un empleado que se jubila o un empleado al que despiden.

Los flujos de trabajo contienen procesos específicos, que se ejecutan automáticamente en los usuarios a medida que pasan por su ciclo de vida. Los flujos de trabajo se componen de tareas y condiciones de ejecución.

Muchas de las tareas que permitirán a los asociados empresariales y a los usuarios externos empezar a trabajar, se pueden automatizar mediante flujos de trabajo de ciclo de vida. Para obtener más información, consulte ¿Qué son los Flujos de trabajo del ciclo de vida?

Para obtener más información sobre cómo puede automatizar estas y tareas adicionales, consulte Automatización de tareas de incorporación de empleados e invitados

Iteración de recursos adicionales a través de la asignación directa

Ahora puede tener requisitos adicionales que deben asignarse a los usuarios invitados. Esto se puede hacer mediante el uso de paquetes de Access y la administración de derechos.

Por ejemplo, puede tener un paquete de acceso asignado a los usuarios normales y desea que se asigne un paquete similar a los usuarios invitados. Puede usar la administración de derechos para asignar los usuarios invitados a estos paquetes de acceso. Consulte Consulta, adición y eliminación de asignaciones para un paquete de acceso en la administración de derechos

Puede optar por crear un nuevo paquete, no tocar uno y asignar usuarios invitados a ese paquete. Para obtener más información, vea:

- Creación de un paquete de acceso

- Configuración de una directiva de asignación automática para un paquete de acceso en la administración de derechos

- Cambio de la configuración del ciclo de vida para un paquete de acceso en la administración de derechos

En las secciones siguientes se proporcionan ejemplos de varias maneras de incorporar usuarios invitados

Ejemplo: aprovisionamiento de un usuario mediante la administración de derechos

Como administrador de TI, ha identificado un proyecto que requiere la incorporación de consultores externos de Fabrikam para colaborar. Es importante tener administración automatizada de acceso, flujos de trabajo de aprobación y administración del ciclo de vida. Con la administración de derechos de Microsoft Entra, puede crear un paquete de acceso que le permita agrupar varios recursos (como grupos, aplicaciones y sitios de SharePoint), incluir flujos de trabajo de aprobación que garantizan que las solicitudes de acceso sean revisadas y aprobadas por las personas adecuadas antes de conceder el acceso y establecer el período de tiempo para el acceso.

Envía las invitaciones a los consultores, que reciben correos electrónicos con vínculos para aceptar el paquete de acceso. John, uno de los consultores, sigue el vínculo, comprueba su identidad y obtiene acceso a los recursos necesarios en cuestión de minutos. El proceso de incorporación es suave y seguro, lo que permite a los consultores empezar a colaborar inmediatamente. El proyecto comienza sin retrasos, lo que garantiza una asociación productiva entre Contoso y Fabrikam.

Para más información, vea:

- Incorporación de usuarios externos con administración de derechos

- Configuración de una directiva de asignación automática para un paquete de acceso en la administración de derechos

- Tutorial: Incorporación de usuarios externos a Microsoft Entra ID mediante un proceso de aprobación

- Escenario de implementación de Microsoft Entra: incorporación de recursos e invitados, identidades y gobernanza del ciclo de vida de acceso en todas sus aplicaciones

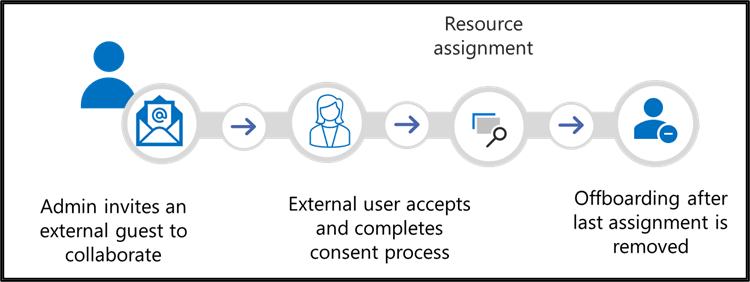

Ejemplo: colaboración controlada por el usuario final

Para otro proyecto de diseño, el administrador del equipo de diseño le pidió que fuera el administrador de TI que agregara John Doe de Soluciones globales para colaborar. El objetivo principal es invitar al usuario a unirse al directorio y colaborar. Invita al usuario externo John como usuario invitado mediante su correo electrónico. La invitación por correo electrónico es sencilla y flexible y le permite invitar a usuarios de varios dominios y proveedores de identidades, incluidas las identidades sociales, como Gmail o cuentas de Microsoft. John usa sus propias credenciales para iniciar sesión de forma segura, lo que elimina la necesidad de mantenimiento de contraseñas o administración del ciclo de vida de la cuenta que simplifica el proceso de incorporación.

Para obtener más información, consulte Agregar usuarios de colaboración B2B en el Centro de administración de Microsoft Entra y Configurar opciones de colaboración externa

Ejemplo: iteración de recursos adicionales a través de la asignación directa

Ahora que como administrador de TI tiene un requisito para omitir las solicitudes de acceso y asignar directamente usuarios específicos a un paquete de acceso, concediéndole acceso instantáneo al equipo externo. Creará la primera directiva de asignación de paquetes de acceso en el paquete de acceso. Revise las directivas del paquete de acceso para confirmar que permite que los usuarios externos se agreguen directamente.

Con todo en su lugar, Emma se movió a la pestaña asignaciones. Escribió las direcciones de correo electrónico de los miembros del equipo externo, asegurándose de que se mostraron correctamente. Después de una revisión final, hizo clic en el botón “Asignar”.

Casi inmediatamente, los socios externos recibieron sus invitaciones. Se unieron al directorio sin problemas y obtuvieron acceso a los recursos necesarios sin retrasos. Esta configuración eficaz permitió a ambos equipos iniciar su trabajo colaborativo inmediatamente, fomentando un entorno productivo e innovador. Para obtener más información, vea:

- Creación de un paquete de acceso

- Configuración de una directiva de asignación automática para un paquete de acceso en la administración de derechos

- Cambio de la configuración del ciclo de vida para un paquete de acceso en la administración de derechos

Paso siguiente

Desvinculación: desvinculación eficaz de socios comerciales y usuarios externos.

La desvinculación de socios empresariales y usuarios externos es un aspecto fundamental de la administración de identidades y acceso, lo que ayuda a mantener la seguridad, el cumplimiento y la eficacia operativa dentro de su organización. La desvinculación de socios empresariales y usuarios externos se puede dividir en lo siguiente:

- Desarrolle un proceso de desvinculación para retirar socios externos.

- Desarrolle un proceso de desvinculación para retirar usuarios externos de los sistemas.

Proceso de desvinculación de socios empresariales

Los siguientes elementos son una lista genérica de pasos que se deben tener en cuenta al desvincular socios empresariales de su organización.

- Determine la fecha de finalización para trabajar con un socio empresarial.

- Notifique a todos los departamentos pertinentes la hora y la fecha de finalización específicos.

- Coordinar la finalización del acceso del socio empresarial a todos los sistemas (portales, herramientas, API)

- Se retiran cuentas vinculadas a socios y se aprueban roles y revocaciones

- Revise los datos compartidos con el socio y determine si alguno debe conservarse o eliminarse de forma segura.

- Recopilación de datos propietarios o confidenciales de los sistemas del socio

- Compruebe que la eliminación de datos se realiza para garantizar el cumplimiento.

Proceso de incorporación de usuarios externos

Los siguientes elementos son una lista genérica de pasos que se deben tener en cuenta al desvincular usuarios externos de su organización.

- Determine la fecha de finalización.

- Asegurarse de que se completen las entregas o tareas pendientes.

- Notifique a TI que retire acceso de usuario individual de los sistemas. Esto se puede automatizar con un paquete de acceso

- Confirme que los datos de la posesión del usuario externo se han transferido o devuelto.

- Asegúrese de que todas las cuentas específicas del usuario externo están deshabilitadas sin afectar a otros usuarios de la misma organización.

- Registre los pasos de desvinculación realizados.

- Obtenga aprobaciones finales de RR. HH. y TI y cualquier departamento pertinente, lo que garantiza que se completen todos los aspectos de la desvinculación.

Uso de la administración de derechos para facilitar la desvinculación

En Administración de derechos, un paquete de acceso puede tener varias directivas y cada directiva establece cómo los usuarios obtienen una asignación al paquete de acceso y durante cuánto tiempo. La administración de derechos se puede configurar para retirar automáticamente un usuario invitado cuando expire su última asignación de paquete de acceso, eliminando sus derechos de acceso y su cuenta de usuario invitado del inquilino.

Cuando expira un paquete de acceso, el proceso de retirada debe incluir lo siguiente:

- Se agrega acceso a todos los recursos asociados al paquete

- El usuario se quita de cualquier grupo del que sea miembro

- La cuenta se elimina del directorio de usuarios invitados

- Uso de registros de auditoría para el cumplimiento

- Las notificaciones se envían confirmando la correcta desvinculación

Para más información, consulte Gobernanza del acceso de los usuarios externos en la administración de derechos

Uso de flujos de trabajo de ciclo de vida para ayudar con las tareas de desvinculación

Los flujos de trabajo del ciclo de vida son una característica de gobernanza de identidades que permite a las organizaciones administrar usuarios de Microsoft Entra mediante la automatización de algunos procesos básicos del ciclo de vida.

Los flujos de trabajo contienen procesos específicos, que se ejecutan automáticamente en los usuarios a medida que pasan por su ciclo de vida. Los flujos de trabajo se componen de tareas y condiciones de ejecución.

Para obtener más información, consulte Automatización de las tareas de desvinculación de empleados después de su último día de trabajo con el centro de administración de Microsoft Entra

Ejemplo: retirada de cuentas de invitado

John es un invitado cuyo paquete de acceso ha expirado. A continuación, el sistema revoca el acceso de John a todos los recursos vinculados a ese paquete. John se quita de cualquier grupo del que forma parte. Una vez que expire su último paquete activo, la cuenta de John se quita del directorio de usuarios invitados.

Para obtener más información, consulte Administración del acceso de usuarios y usuarios invitados con revisiones de acceso y Automatización de las tareas de desvinculación de empleados después de su último día de trabajo con el centro de administración de Microsoft Entra