Arquitecturas de implementación de identificador externo de Microsoft Entra con Microsoft Entra

Las empresas pueden usar Microsoft Entra para habilitar varios casos de uso para los empleados, asociados y consumidores, potencialmente en combinación. En este artículo, se recomiendan procedimientos recomendados basados en patrones para implementar y usar de forma segura Microsoft Entra ID y las siguientes arquitecturas de implementación de identidades externas con Microsoft Entra. Se incluye información sobre cada arquitectura y vínculos a recursos.

- Arquitectura orientada a la colaboración y los recursos de trabajo

- Acceso aislado para asociados empresariales

- Arquitectura orientada al consumidor

- Combinaciones de arquitectura

Definimos el siguiente rol en función de su relación con su organización.

- Recursos. Los empleados a tiempo completo, los empleados a tiempo parcial o los contratistas de su organización.

- Socios empresariales. Organizaciones que tienen una relación empresarial con su empresa. Estas organizaciones pueden incluir suministradores, proveedores, consultores y alianzas estratégicas que colaboran con su empresa para lograr objetivos mutuos.

- Consumidores. Personas como los clientes con los que tiene una relación empresarial y quién accede a sus aplicaciones para comprar o consumir sus productos y servicios.

- Usuario externo. Usuarios externos a su organización, como socios comerciales y consumidores.

En este artículo se abordan las siguientes consideraciones para cada arquitectura.

- Ciclo de vida de la cuenta. Capacidad de definir reglas de negocio para incorporar y retirar cuentas de usuario en el entorno.

- Proveedores de identidades externos. Capacidad de controlar usuarios externos de organizaciones con su propio proveedor de identidades (por ejemplo, otro inquilino de Microsoft Entra, proveedor de federación SAML) o proveedores de identidades sociales. También hace referencia a la capacidad de crear cuentas en el inquilino para los usuarios que no tienen ningún proveedor de identidades.

- Administración de credenciales. Opciones para administrar credenciales para los usuarios, como contraseñas para usuarios que no tienen proveedores de identidades o factores adicionales de autenticación.

- Colaboración ad hoc. Controles para permitir o denegar con usuarios del entorno (usuarios de personal u otros usuarios externos) con usuarios externos en documentos, informes y contenido similar creado por el usuario.

- Asignación de recursos basada en roles. Capacidad de conceder a los usuarios externos acceso a recursos como asignaciones de aplicaciones, pertenencias a grupos o pertenencias a sitios de SharePoint en función del conjunto predefinido de permisos, encapsulado en un rol.

- Administración de riesgos. Evalúe y administre los riesgos de seguridad, operativos y de cumplimiento al habilitar el acceso a usuarios externos.

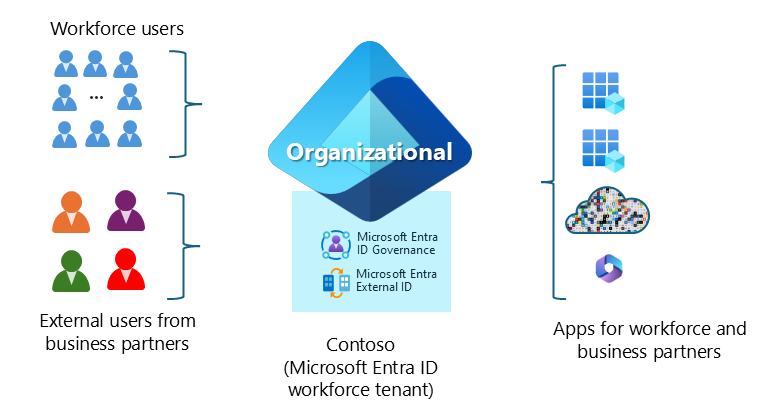

Arquitectura orientada a la colaboración y los recursos de trabajo

La arquitectura orientada a la colaboración y los recursos de trabajo permiten a los empleados colaborar con asociados empresariales de organizaciones externas. Incluye controles para protegerse contra el acceso no autorizado a las aplicaciones.

Entre los escenarios típicos se incluyen los empleados que inician la colaboración ad hoc invitando a los asociados empresariales a compartir contenido mediante herramientas de productividad como SharePoint, Power BI, Microsoft Teams o sus aplicaciones de línea de negocio. Los usuarios invitados pueden proceder de organizaciones externas que tienen su propio proveedor de identidades. Por ejemplo, otro inquilino de Microsoft Entra ID o un proveedor de identidades federado de Lenguaje de marcado de aserción de seguridad (SAML).

En la arquitectura orientada a la colaboración y los recursos de trabajo, el inquilino de configuración de recursos de Microsoft Entra ID usa Gobernanza de identidades de Microsoft Entra y de Id. externa de Microsoft Entra para definir directivas para conceder acceso a las aplicaciones y recursos empresariales. Estas directivas incluyen controles de seguridad y ciclo de vida de acceso y cuenta.

Recursos de implementación de arquitectura orientadas a la colaboración y los recursos de implementación de la plantilla

- Planificación de una implementación de colaboración de Microsoft Entra B2B describe los procedimientos de gobernanza para reducir los riesgos de seguridad, cumplir los objetivos de cumplimiento y garantizar el acceso adecuado.

- Controlar el ciclo de vida de los empleados con la gobernanza de Microsoft Entra ID explica cómo Identity Governance puede ayudar a las organizaciones a equilibrar la productividad y la seguridad.

- Controlar el acceso de los usuarios externos en la administración de derechos describe la configuración para controlar el acceso de usuarios externos.

Consideraciones sobre la arquitectura orientada a la colaboración y los recursos de trabajo

Ciclo de vida de la cuenta

Los usuarios pueden invitar a asociados comerciales al inquilino en escenarios de colaboración ad hoc. Defina procesos personalizados para realizar un seguimiento y retirar usuarios externos invitados. Administración del acceso de los invitados con las revisiones de acceso describe cómo asegurarse de que los usuarios invitados tienen acceso adecuado.

Los asociados empresariales también se pueden incorporar a través de paquetes de acceso de administración de derechos con controles integrados, como flujos de trabajo de aprobación. Las cuentas de usuario incorporadas con la administración de derechos tienen un ciclo de vida integrado de seguimiento y retirada después de perder el acceso a los paquetes de acceso.

Los administradores también pueden habilitar flujos de inicio de sesión y registro de autoservicio para aplicaciones específicas. Las organizaciones deben definir procesos personalizados para realizar un seguimiento y retirar usuarios externos incorporados de esta manera mediante características como revisiones de acceso o llamadas a Microsoft Graph.

Proveedores de identidades externos

La arquitectura orientada a la colaboración y los empleados admite a asociados empresariales de organizaciones que tienen Microsoft Entra o un proveedor de identidades SAML/WS-Federation.

Los asociados comerciales que tienen direcciones de correo electrónico de la organización, pero que no tienen proveedores de identidades pueden acceder al inquilino con un código de acceso de un solo uso por correo electrónico.

Si es necesario, puede configurar el inquilino para incorporar asociados comerciales con cuentas de Microsoft, Google o proveedores de identidades sociales de Facebook.

Los administradores tienen controles pormenorizados sobre los proveedores de identidades.

Administración de credenciales

Si necesita que los usuarios de asociados empresariales realicen MFA, puede optar por confiar en la notificación del método de autenticación de MFA de la organización del asociado empresarial específica. De lo contrario, aplique estas cuentas de usuario para registrarse para obtener métodos de autenticación adicionales para MFA en Microsoft Entra ID.

Microsoft recomienda aplicar la autenticación multifactor para usuarios externos. Autenticación y acceso condicional para usuarios B2B describe cómo crear directivas de acceso condicional destinadas a invitados.

Colaboración ad hoc

Esta arquitectura está optimizada para que los usuarios del personal interactúen con asociados comerciales mediante servicios de colaboración de Microsoft, como Microsoft 365, Microsoft Teams y Power BI.

Asignación de recursos basada en roles

Conceda acceso a los asociados empresariales con paquetes de acceso de administración de derechos que tienen controles integrados, como la asignación de roles de aplicación con un tiempo limitado y la separación de tareas para organizaciones externas específicas.

Administración de riesgos

Determine si los asociados comerciales del inquilino de la organización afectan al ámbito de cumplimiento con las normativas aplicables. Implemente los controles técnicos preventivos y detectives adecuados.

Después de incorporarlos, es posible que los asociados empresariales puedan acceder a la aplicación y los recursos en entornos que tienen amplios conjuntos de permisos. Para mitigar la exposición no deseada, implemente controles preventivos y detectives. Aplique de forma coherente los permisos adecuados a todos los recursos y aplicaciones del entorno.

Hay muchos métodos que se pueden usar para ayudar a mitigar el riesgo, en función del resultado del análisis de riesgos:

- Para evitar intentos malintencionados o accidentales de enumeración y técnicas de reconocimiento similares, restringir el acceso de invitado a propiedades y pertenencias de sus propios objetos de directorio.

- Límite que puede invitar a invitados en el inquilino. Como mínimo, no permita a los invitados invitar a otros invitados.

- Aplique controles específicos de la aplicación para restringir la colaboración, como Barreras de información de Microsoft Purview.

- Implemente un enfoque de lista de permitidos para definir el ámbito de las organizaciones permitidas para la colaboración externa con funcionalidades como la configuración de acceso entre inquilinos y la lista de permitidos del dominio. Transición a la colaboración regulada con la colaboración B2B de Microsoft Entra describe cómo proteger el acceso externo a los recursos.

Otras consideraciones

Las funcionalidades que usan las identidades externas podrían agregarse a los cargos mensuales en función de su actividad. El modelo de facturación para el Id. externa de Microsoft Entra en función de los usuarios activos mensuales podría afectar a la decisión de implementar características de identidad externas.

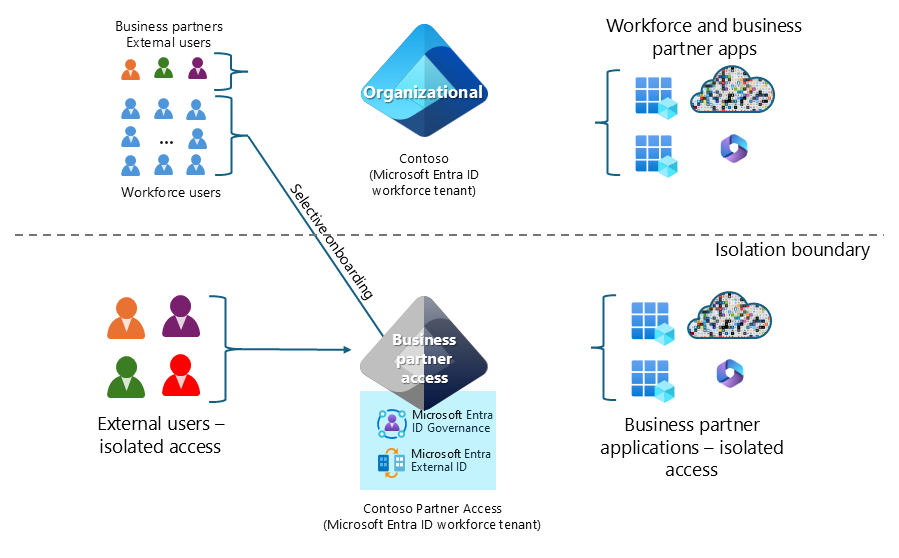

Acceso aislado para asociados empresariales

La arquitectura orientada a recursos se puede ampliar cuando se requiere que los usuarios externos estén aislados del inquilino de la organización, de modo que haya un límite claro para el acceso y la visibilidad entre los recursos destinados a usuarios internos o externos. Esto permite incorporar de forma selectiva las cuentas de usuario de los empleados del inquilino del personal para coexistir con cuentas de usuario externas, si los empleados también necesitan administrar o acceder a aplicaciones orientadas externamente.

En esta arquitectura, creará un inquilino configurado por el personal de Microsoft Entra ID adicional como un límite. Hospeda aplicaciones y recursos, aislados del inquilino de la organización, disponibles para los usuarios externos para cumplir los requisitos de seguridad, cumplimiento y similares. Puede configurar la asignación de acceso estructurado en función de los roles empresariales predefinidos. Puede usar la sincronización entre inquilinos para incorporar los usuarios del personal del inquilino corporativo al inquilino adicional.

En el diagrama siguiente se muestra un ejemplo de esta arquitectura. Contoso inicia una nueva empresa conjunta en la que los usuarios externos y un subconjunto reducido de usuarios de Contoso acceden a aplicaciones de empresa conjunta.

La administración de la cadena de suministro es un ejemplo de esta arquitectura en la que se concede acceso a usuarios externos de diferentes proveedores y un subconjunto de usuarios de personal incorporados selectivamente para la aplicación y los recursos de la cadena de suministro.

En ambos ejemplos, el inquilino adicional para el acceso a asociados proporciona aislamiento de recursos, directivas de seguridad y roles de administración.

Configure Gobernanza de Identidades de Microsoft Entra y el Id. externa de Microsoft Entra en el inquilino adicional con controles más estrictos, como:

- Restricción de los perfiles de usuario invitado

- Permitir organizaciones y aplicaciones para la colaboración

- Definición del ciclo de vida de la cuenta de invitado, asignación de recursos de límite de tiempo, programación de revisiones de acceso periódicas

- Aplicar conjuntos más estrictos de atestaciones como parte de la incorporación de usuarios externos

Puede expandir esta arquitectura con inquilinos de colaboración para crear varios límites de aislamiento en función de los requisitos empresariales (por ejemplo, aislar por región, por asociado, por jurisdicción de cumplimiento).

Acceso aislado para los recursos de implementación de asociados empresariales

- Planificación de una implementación de colaboración de Microsoft Entra B2B describe los procedimientos de gobernanza para reducir los riesgos de seguridad, cumplir los objetivos de cumplimiento y garantizar el acceso adecuado.

- Qué es una sincronización entre inquilinos en Microsoft Entra ID describe cómo crear, actualizar y eliminar automáticamente usuarios de colaboración de Microsoft Entra B2Bentre inquilinos.

- Controlar el ciclo de vida de los empleados con la gobernanza de Microsoft Entra ID explica cómo Identity Governance puede ayudar a las organizaciones a equilibrar la productividad y la seguridad.

- Controlar el acceso de los usuarios externos en la administración de derechos describe la configuración para controlar el acceso de usuarios externos.

Acceso aislado para las consideraciones de los asociados empresariales

Ciclo de vida de la cuenta

Incorporación con ámbito de los usuarios de recursos que se incorporan a inquilinos adicionales a través de la sincronización entre inquilinos. Se pueden sincronizar para sincronizarlos para que tengan un tipo de usuario miembro con asignaciones de atributos coherentes con su tipo de usuario en el inquilino organizativo.

Los asociados empresariales se pueden incorporar a través de paquetes de acceso de administración de derechos con controles integrados, como flujos de trabajo de aprobación. Las cuentas de usuario incorporadas con la administración de derechos tienen un ciclo de vida integrado de seguimiento y retirada después de perder el acceso a los recursos por directivas de paquete de acceso.

Aunque esta arquitectura no está optimizada para la colaboración ad hoc de los usuarios del personal en el inquilino adicional, los miembros pueden invitar a los asociados empresariales. Las organizaciones deben definir procesos personalizados para realizar un seguimiento y retirar usuarios externos incorporados de esta manera mediante funcionalidades como Revisiones de acceso o llamadas a Microsoft Graph.

Los administradores también pueden habilitar flujos de inicio de sesión y registro de autoservicio para aplicaciones específicas. Las organizaciones deben definir procesos personalizados para realizar un seguimiento y retirar usuarios externos incorporados de esta manera mediante funcionalidades como Revisiones de acceso o llamadas a Microsoft Graph.

Proveedores de identidades externos

Esta arquitectura admite asociados empresariales de organizaciones que tienen Microsoft Entra o un proveedor de identidades SAML/WS-Federation.

Los asociados empresariales que tienen direcciones de correo electrónico de la organización, pero que no tienen proveedores de identidades pueden acceder al inquilino con un código de acceso de un solo uso por correo electrónico.

Los asociados comerciales pueden incorporarse con cuentas de Microsoft, Google o proveedores de identidades sociales de Facebook.

Administración de credenciales

Si necesita que los usuarios realicen MFA, puede optar por confiar en la notificación del método de autenticación de MFA procedente de la organización del asociado empresarial específica. Para los usuarios que no configure como cuentas de confianza o que no tengan un proveedor de identidades, pueden registrar otros métodos de autenticación para la autenticación multifactor (MFA).

Los administradores pueden optar por confiar en los métodos de autenticación de MFA y los estados de dispositivo para los usuarios de la plantilla procedentes del inquilino corporativo.

Los administradores pueden elegir confiar en los métodos de autenticación de MFA de asociados empresariales de organizaciones específicas.

Cree directivas de acceso condicional destinadas a invitados para aplicar la autenticación multifactor para usuarios externos. Autenticación y acceso condicional para usuarios B2B describe el flujo de autenticación para los usuarios externos que acceden a los recursos de su organización.

Colaboración ad hoc

La colaboración ad hoc que inician los usuarios del personal es posible en esta arquitectura. Sin embargo, no está optimizado debido a la fricción de la experiencia del usuario al cambiar de inquilino. En su lugar, use la asignación de recursos basada en roles para conceder acceso a repositorios de contenido creados por el usuario (como sitios de SharePoint) basados en roles empresariales.

Asignación de recursos basada en roles

Conceda acceso a los asociados comerciales con paquetes de acceso de administración de derechos que tienen controles integrados. Los controles de ejemplo incluyen la asignación de roles de recursos limitados por tiempo y la separación de tareas para organizaciones externas específicas.

Administración de riesgos

Esta arquitectura mitiga el riesgo de que los asociados comerciales obtengan acceso no autorizado (intencionada o malintencionadamente) a los recursos del inquilino corporativo debido a los límites de seguridad independientes proporcionados por inquilinos adicionales. Tener un inquilino independiente para ayudar a contener el ámbito de regulación aplicable en el inquilino corporativo.

Implemente un enfoque de lista de permitidos para definir el ámbito de las organizaciones permitidas para la colaboración externa con funcionalidades como la configuración de acceso entre inquilinos y la lista de permitidos del dominio. Transición a la colaboración regulada con la colaboración B2B de Microsoft Entra describe cómo proteger el acceso externo a los recursos.

Para evitar intentos malintencionados o accidentales de enumeración y técnicas de reconocimiento similares, restringir el acceso de invitado a propiedades y pertenencias de sus propios objetos de directorio.

Después de incorporarlos, es posible que los asociados empresariales puedan acceder a la aplicación y los recursos del entorno que tienen un amplio conjunto de permisos. Para mitigar la exposición no deseada, implemente controles preventivos y detectives. Aplique de forma coherente los permisos adecuados a todos los recursos y aplicaciones del entorno.

Otros

Los inquilinos adicionales del entorno aumentan la sobrecarga operativa y la complejidad general.

Se esfuerza por crear los pocos inquilinos posibles para satisfacer sus necesidades empresariales. Planear organizaciones multiinquilino en Microsoft 365 si tiene usuarios de recursos representados como invitados en inquilinos adicionales que son independientes del inquilino organizativo.

Las funcionalidades que usan las identidades externas podrían agregarse a los cargos mensuales en función de su actividad. El Modelo de facturación de Id. externa de Microsoft Entra proporciona detalles.

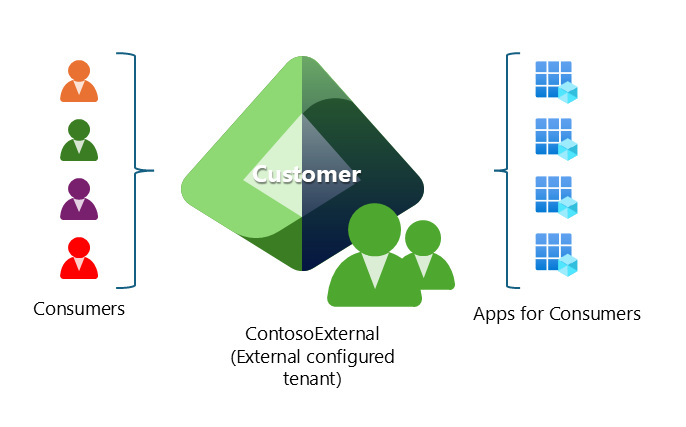

Arquitectura orientada al consumidor

La arquitectura orientada al consumidor es más adecuada para atender aplicaciones a consumidores individuales en los que es posible que necesite los siguientes componentes:

- Personalización de marca altamente personalizada en páginas de autenticación, incluida la autenticación basada en API para aplicaciones nativas y dominios personalizados del sistema de nombres de dominio (DNS).

- Bases de usuarios de gran tamaño (potencialmente más de un millón de usuarios).

- Compatibilidad con el registro de autoservicio con correo electrónico local y contraseña o federación con proveedores de identidades sociales, como cuenta de Microsoft, Facebook y Google.

En la arquitectura orientada al consumidor, un inquilino configurado externo proporciona servicios de identidad a aplicaciones y recursos que usan los consumidores de las aplicaciones.

En el diagrama siguiente se muestra un ejemplo de arquitectura orientada al consumidor.

Recursos de implementación de arquitectura orientadas al consumidor

- Proteger las aplicaciones mediante el identificador externo en un inquilino externo describe cómo la solución de administración de identidades y acceso de clientes (CIAM) de Microsoft ayuda a poner las aplicaciones a disposición de los consumidores y los clientes empresariales. Entre las ventajas de las características de la plataforma se incluyen la seguridad, el cumplimiento y la escalabilidad mejoradas.

- En este Proyecto guiado: Cree una aplicación de ejemplo para evaluar el Id. externa de Microsoft Entra para el registro y el inicio de sesión seguro y sin problemas para los consumidores, descubra cómo el Id. externa de Microsoft Entra puede proporcionar experiencias de inicio de sesión seguras y sin problemas para los consumidores y clientes empresariales. Explore la creación de inquilinos, el registro de aplicaciones, la personalización de flujo y la seguridad de la cuenta.

Consideraciones de arquitectura orientadas al consumidor

Ciclo de vida de la cuenta

Admite la personalización profunda de experiencias de registro e inicio de sesión de consumidor, como dominios de dirección URL personalizados, autenticación nativa para aplicaciones móviles y lógica personalizada para la colección de atributos.

Use invitaciones para incorporar cuentas de consumidor.

Las experiencias de retirada necesitan desarrollo de aplicaciones personalizadas.

Proveedores de identidades externos

Los consumidores se registran de forma automática en una cuenta local con correo electrónico local y contraseña.

Los consumidores que tienen una dirección de correo electrónico válida pueden usar el código de acceso de un solo uso.

Los consumidores se autentican con inicios de sesión de Google y Facebook.

Administración de credenciales

Los consumidores con cuentas locales pueden usar contraseñas.

Todas las cuentas de consumidor pueden registrar métodos de autenticación adicionales, como la comprobación de correo electrónico, para la autenticación multifactor.

Colaboración ad hoc

La arquitectura orientada al consumidor no está optimizada para la colaboración ad hoc. No es compatible con Microsoft 365.

Las aplicaciones necesitan lógica personalizada para ofrecer funcionalidades de colaboración, como la búsqueda y selección de usuarios y flujos de trabajo centrados en el contenido para compartir o administrar el acceso.

Asignación de recursos basada en roles

Las aplicaciones pueden admitir roles o grupos de aplicaciones. Uso del control de acceso basado en rol para aplicaciones describe cómo Id. externa de Microsoft Entra permite definir roles de aplicación para la aplicación y asignar esos roles a usuarios y grupos.

Use lógica o flujos de trabajo personalizados para asignar usuarios a roles o grupos.

Administración de riesgos

Los usuarios solo pueden ver y administrar sus propios perfiles de usuario.

Las aplicaciones deben desarrollar lógica personalizada para permitir que los usuarios interactúen entre sí.

Otros

En el caso de los recursos de Azure que admiten la infraestructura de la aplicación, como Azure Web Apps, hospede en una suscripción de Azure que vincule a un inquilino de recursos.

Combinaciones de arquitectura

Es posible que el conjunto agregado de requisitos de la organización no se ajuste solo a una arquitectura. Es posible que tenga que usar varias arquitecturas o implementar varias instancias de las arquitecturas descritas en este artículo.

Por ejemplo, una empresa de consultoría de gran tamaño podría implementar las siguientes arquitecturas:

- Arquitectura orientada a la colaboración y los recursos de trabajo para empleados y colaboradores externos, como agencias de marketing y consultores.

- Acceso aislado para asociados empresariales para proyectos como empresas conjuntas que requieren acceso y aislamiento necesarios para conocer dónde cada empresa conjunta debe tener un límite independiente.

En otro ejemplo, un minorista grande podría implementar las siguientes arquitecturas:

- Arquitectura orientada a la colaboración y los recursos de trabajo para los empleados y colaboradores externos, como agencias de marketing y consultores.

- Arquitectura orientada al consumidor para habilitar programas de fidelidad, comercio electrónico y funcionalidades similares centradas en el consumidor. Los minoristas que tienen varias marcas o trabajan en varias regiones pueden necesitar instancias de arquitectura independientes.

Pasos siguientes

Para obtener instrucciones adicionales, revise los planes de implementación de Microsoft Entra.