Configuración del acceso a la red y las reglas de firewall para la Búsqueda de Azure AI

En este artículo se explica cómo restringir el acceso de red al punto de conexión público de un servicio de búsqueda. Para bloquear todo el acceso del plano de datos al punto de conexión público, use puntos de conexión privados y una red virtual de Azure.

En este artículo se da por supuesto que Azure Portal configura las opciones de acceso a la red. También puede usar la API de REST de administración, Azure PowerShello la CLI de Azure.

Requisitos previos

Un servicio de búsqueda en cualquier región en el nivel de Básico o superior

Permisos de propietario o colaborador

Cuándo configurar el acceso a la red

De forma predeterminada, Búsqueda de Azure AI está configurado para permitir conexiones a través de un punto de conexión público. El acceso a un servicio de búsqueda mediante el punto de conexión público está protegido por protocolos de autenticación y autorización, pero el propio punto de conexión está abierto a Internet en la capa de red para las solicitudes del plano de datos.

Si no hospeda un sitio web público, es posible que quiera configurar el acceso a la red para rechazar automáticamente las solicitudes a menos que se originen en un conjunto aprobado de dispositivos y servicios en la nube.

Hay dos mecanismos para restringir el acceso al punto de conexión público:

- Reglas de entrada que enumeran las direcciones IP, los intervalos o las subredes desde las que se admiten las solicitudes

- Excepciones a las reglas de red, donde las solicitudes se admiten sin comprobaciones, siempre y cuando la solicitud se origine en un servicio de confianza

Las reglas de red no son necesarias, pero se considera un procedimiento recomendado agregarlas si se usa Búsqueda de Azure AI para exponer contenido corporativo interno o privado.

Las reglas de red se limitan a las operaciones del plano de datos en el punto de conexión público del servicio de búsqueda. Las operaciones del plano de datos incluyen la creación o consulta de índices y todas las demás acciones descritas por las API REST de Búsqueda. Administración del servicio de destino de las operaciones del plano de control. Esas operaciones especifican puntos de conexión del proveedor de recursos, que están sujetos a las protecciones de red compatibles con Azure Resource Manager.

Limitaciones

Hay algunas desventajas de bloquear el punto de conexión público.

Se tarda tiempo en identificar completamente los intervalos IP y configurar firewalls, y si se encuentra en fases tempranas de pruebas de concepto e investigación y uso de datos de ejemplo, es posible que quiera aplazar los controles de acceso a la red hasta que realmente se necesiten.

Algunos flujos de trabajo requieren acceso a un punto de conexión público. En concreto, los asistentes de importación de Azure Portal se conectan a datos de ejemplo integrados (hospedados) y modelos insertados en el punto de conexión público. Cambie al código o script para completar las mismas tareas cuando se implementen reglas de firewall, pero si desea ejecutar los asistentes, el punto de conexión público debe estar disponible. Para obtener más información, consulte Conexiones seguras en los asistentes de importación.

Configurar acceso de red en Azure Portal

Inicie sesión en Azure Portal y encuentre el servicio de búsqueda.

En el panel izquierdo, en Configuración, seleccione Redes. Si no ve esta opción, compruebe su nivel de servicio. Las opciones de red están disponibles en el nivel Básico y posteriores.

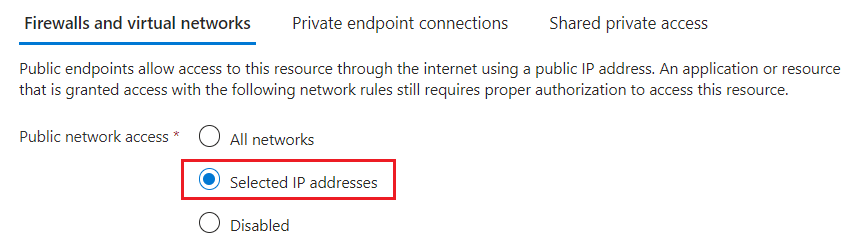

Elija Direcciones IP seleccionadas. Evite la opción Deshabilitado a menos que configure un punto de conexión privado.

Hay más configuraciones disponibles cuando se elige esta opción.

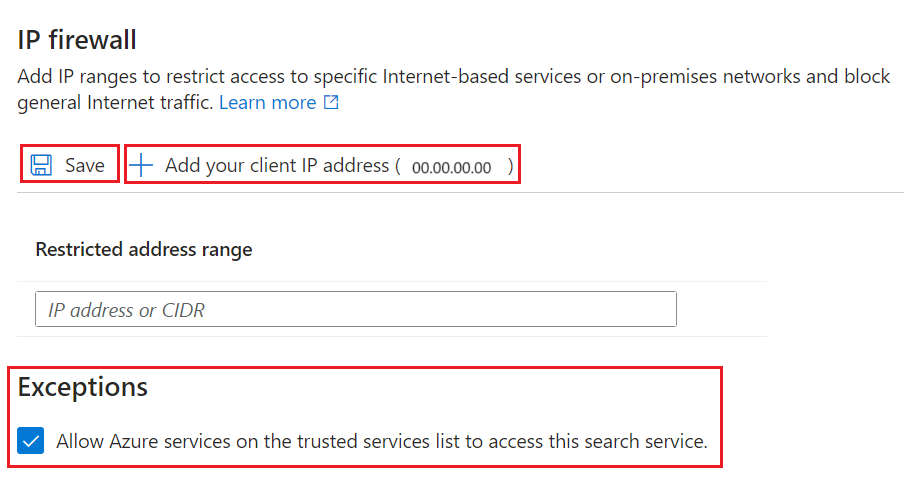

En Firewall de dirección IP, seleccione Añadir la dirección IP del cliente para crear una regla de entrada para la dirección IP pública del dispositivo personal. Consulte Permiso de acceso desde la dirección IP de Azure Portal para obtener más información.

Añade otras direcciones IP de cliente para otros dispositivos y servicios que envían solicitudes a un servicio de búsqueda.

Los intervalos y direcciones IP están en formato CIDR. Un ejemplo de notación CIDR es 8.8.8.0/24, que representa las direcciones IP que van de 8.8.8.0 a 8.8.8.255.

Si el cliente de búsqueda es una aplicación web estática en Azure, consulte Direcciones IP entrantes y salientes en Azure App Service. Para obtener más información sobre Azure Functions, consulte Direcciones IP en Azure Functions.

En Excepciones, seleccione Permitir que los servicios de Azure de la lista de servicios de confianza accedan a este servicio Search. La lista de servicios de confianza incluye:

-

Microsoft.CognitiveServicespara Azure OpenAI y los servicios de Azure AI -

Microsoft.MachineLearningServicespara Azure Machine Learning

Al habilitar esta excepción, se toma una dependencia de la autenticación de Microsoft Entra ID, las identidades administradas y las asignaciones de roles. Cualquier servicio de Azure AI o característica de AML que tenga una asignación de roles válida en el servicio de búsqueda puede omitir el firewall. Consulte Conceder acceso a servicios de confianza para obtener más información.

-

Guarde los cambios mediante Guardar.

Después de habilitar la directiva de control de acceso de direcciones IP en el servicio de Azure AI Search, se rechazan todas las solicitudes al plano de datos desde máquinas que estén fuera de la lista permitida de rangos de direcciones IP.

Cuando las solicitudes proceden de direcciones IP que no están en la lista de permitidas, se devuelve una respuesta genérica 403 Prohibido sin detalles adicionales.

Importante

Los cambios pueden tardar varios minutos en aplicarse. Espere al menos 15 minutos antes de solucionar los problemas relacionados con la configuración de red.

Permiso de acceso desde la dirección IP de Azure Portal

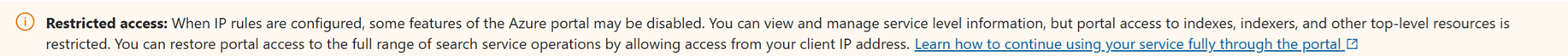

Cuando se configuran las reglas de IP, algunas características de Azure Portal se deshabilitan. Puede ver y administrar la información de nivel de servicio, pero el acceso del portal a los asistentes de importación, índices, indexadores y otros recursos de nivel superior están restringidos.

Puede restaurar el acceso del portal a toda la gama de operaciones del servicio de búsqueda agregando la dirección IP de Azure Portal.

Para obtener la dirección IP de Azure Portal, realice nslookup (o ping) en:

-

stamp2.ext.search.windows.net, que es el dominio del administrador de tráfico para la nube pública de Azure. -

stamp2.ext.search.azure.uspara la nube de Azure Government.

En el caso de nslookup, la dirección IP estará visible en la parte "Respuesta no autoritativa" de la respuesta. En el ejemplo siguiente, la dirección IP que se debe copiar es 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Cuando los servicios se ejecutan en diferentes regiones, se conectan a diferentes administradores de tráfico. Independientemente del nombre de dominio, la dirección IP devuelta por ping es la correcta que se va a usar al definir una regla de Firewall de entrada para el Azure Portal en su región.

Para ping, la solicitud va a agotar el tiempo de espera, pero la dirección IP estará visible en la respuesta. Por ejemplo, en el mensaje "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", la dirección IP es 52.252.175.48.

Un banner le informa de que las reglas de IP afectan a la experiencia de Azure Portal. Este banner permanece visible incluso después de agregar la dirección IP de Azure Portal. Recuerde esperar varios minutos para que las reglas de red surtan efecto antes de realizar las pruebas.

Concesión de acceso a servicios de Azure de confianza

¿Ha seleccionado la excepción de servicios de confianza? Si fuera así, el servicio de búsqueda admitirá solicitudes y respuestas de un recurso de Azure de confianza sin comprobar una dirección IP. Un recurso de confianza debe tener una identidad administrada (ya sea del sistema o asignada por el usuario, pero normalmente será del sistema). Un recurso de confianza debe tener una asignación de roles en Búsqueda de Azure AI que le conceda permiso para datos y operaciones.

La lista de servicios de confianza para la Búsqueda de Azure AI incluye:

-

Microsoft.CognitiveServicespara Azure OpenAI y los servicios de Azure AI -

Microsoft.MachineLearningServicespara Azure Machine Learning

Los flujos de trabajo de esta excepción de red son solicitudes que se originan en Azure AI Foundry u otras características de AML en Azure AI Search. La excepción de los servicios de confianza es típicamente para escenarios Azure OpenAI en los datos para entornos de generación aumentada de recuperación (RAG) y área de juegos.

Los recursos de confianza deben tener una identidad administrada

Para configurar identidades administradas para Azure OpenAI y Azure Machine Learning:

- Configuración de Azure OpenAI Service con identidades administradas

- Configuración de la autenticación entre Azure Machine Learning y otros servicios.

Para configurar una identidad administrada para un servicio de Azure AI:

- Busque la cuenta de varios servicios.

- En el panel de la izquierda, en Administración de recursos, seleccione Identidad.

- Establezca asignados por el sistema en Activado.

Los recursos de confianza deben tener una asignación de roles

Una vez que el recurso de Azure tiene una identidad administrada, asignar roles en Búsqueda de Azure AI para conceder permisos a los datos y las operaciones.

Los servicios de confianza se usan para cargas de trabajo de vectorización: generar vectores a partir de contenido de texto e imagen y enviar cargas de nuevo al servicio de búsqueda para la ejecución o indexación de consultas. Las conexiones de un servicio de confianza se usan para entregar cargas a Búsqueda de Azure AI.

En el panel de la izquierda, en Control de acceso (IAM), seleccione Identidad.

Seleccione Agregar y, luego, Agregar asignación de roles.

En la página Roles:

- Seleccione Colaborador de datos del índice de búsqueda para cargar un índice de búsqueda con vectores generados por un modelo de inserción. Elija este rol si piensa usar la vectorización integrada durante la indexación.

- O bien, seleccione Lector de datos de índice de búsqueda para proporcionar consultas que contengan un vector generado por un modelo de inserción en el momento de la consulta. La inserción usada en una consulta no se escribe en un índice, por lo que no se requieren permisos de escritura.

Seleccione Siguiente.

En la página Miembros, seleccione Identidad administrada y Seleccionar miembros.

Filtre por identidad administrada del sistema y seleccione la identidad administrada de la cuenta de varios servicios de Azure AI.

Nota:

En este artículo se describe la excepción de confianza para admitir solicitudes al servicio de búsqueda, pero la Búsqueda de Azure AI se encuentra en la lista de servicios de confianza de otros recursos de Azure. En concreto, puede usar la excepción de servicio de confianza para conexiones de Búsqueda de Azure AI a Azure Storage.

Pasos siguientes

Una vez que se permite una solicitud a través del firewall, debe autenticarse y autorizarse. Tiene dos opciones:

Autenticación basada en claves, donde se proporciona una clave de API de consulta o administrador en la solicitud. Es la opción predeterminada.

Control de acceso basado en roles mediante Microsoft Entra ID, donde el autor de la llamada es miembro de un rol de seguridad en un servicio de búsqueda. Esta es la opción más segura. Usa Microsoft Entra ID para la autenticación y las asignaciones de roles en Búsqueda de Azure AI para obtener permisos para los datos y las operaciones.