Habilitar o deshabilitar el control de acceso basado en roles en Azure AI Search

Búsqueda de Azure AI admite la autenticación sin claves y basada en claves para todas las operaciones del plano de control y del plano de datos. Puede usar la autenticación y autorización de Microsoft Entra ID para todas las operaciones del plano de control y del plano de datos a través del control de acceso basado en rol (RBAC) de Azure.

Importante

Al crear un servicio de búsqueda, la autenticación basada en claves es la predeterminada, pero no es la opción más segura. Se recomienda reemplazarlo por el acceso basado en roles, tal como se describe en este artículo.

Para poder asignar roles para el acceso autorizado del plano de datos a Búsqueda de Azure AI, debe habilitar el control de acceso basado en rol en el servicio de búsqueda. Las funciones de administración de servicios (plano de control) están integradas y no pueden habilitarse ni deshabilitarse.

Nota:

El plano de datos se refiere a las operaciones contra el punto de conexión del servicio de búsqueda, como la indexación o las consultas, o cualquier otra operación especificada en la API de REST del servicio Search o en las bibliotecas de cliente Azure SDK equivalentes. El plano de control hace referencia a la administración de recursos de Azure, como crear o configurar un servicio de búsqueda.

Requisitos previos

Un servicio de búsqueda en cualquier región, en cualquier nivel, incluido el gratuito.

Propietario, Administrador de acceso de usuario, o un rol personalizado con permisos Microsoft.Authorization/roleAssignments/write.

Habilitación del acceso basado en roles para las operaciones del plano de datos

Configure su servicio de búsqueda para que reconozca un encabezado authorization en las solicitudes de datos que proporcionan un token de acceso de OAuth2.

Cuando habilita roles para el plano de datos, el cambio es efectivo inmediatamente, pero espere unos segundos antes de asignar roles.

El modo de error predeterminado para las solicitudes no autorizadas es http401WithBearerChallenge. Como alternativa, puede establecer el modo de error en http403.

Inicie sesión en Azure Portal y vaya al servicio de búsqueda.

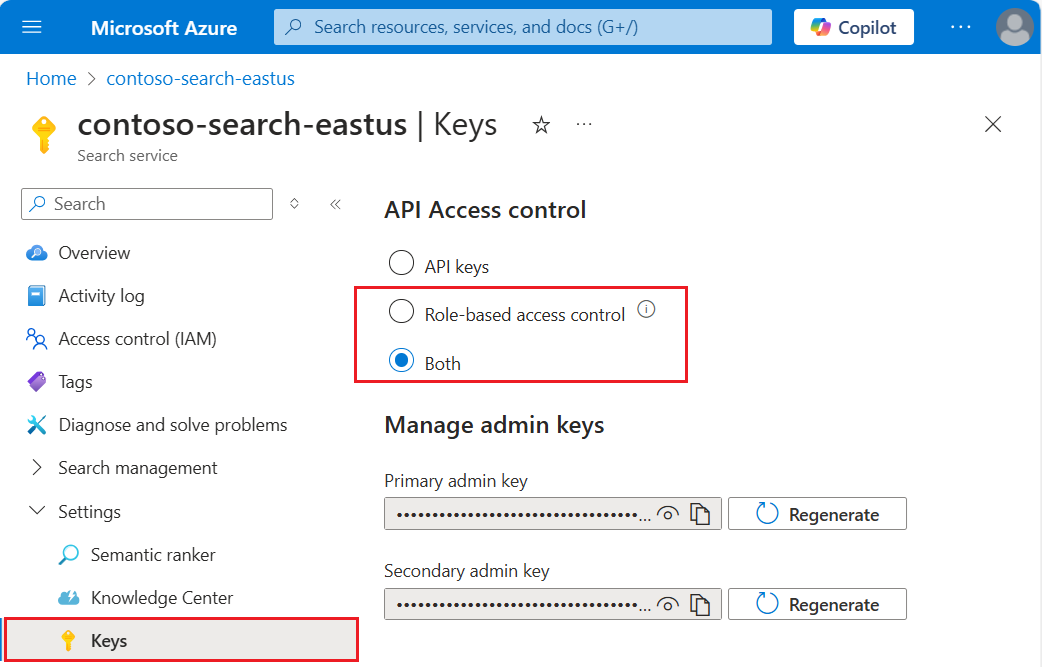

Seleccione Configuración, y luego seleccione Teclas en el panel de navegación izquierdo.

Elija Control basado en roles. Elija solo Ambos si actualmente usa claves y necesita tiempo para realizar la transición de los clientes al control de acceso basado en roles.

Opción Descripción Clave de API (valor predeterminado) Requiere claves de API en el encabezado de solicitud para la autorización. Control de acceso basado en roles (recomendado) Requiere la pertenencia a una asignación de roles para completar la tarea. También requiere un encabezado de autorización en la solicitud. Ambos Las solicitudes son válidas mediante una clave de API o un control de acceso basado en rol, pero si proporciona ambos en la misma solicitud, se usa la clave de API. Como administrador, si elige un enfoque de solo roles, asignar roles de plano de datos a su cuenta de usuario para restaurar el acceso administrativo completo a través de las operaciones del plano de datos en Azure Portal. Los roles incluyen Colaborador del servicio Search, Colaborador de datos de índice de búsqueda y Lector de datos de índice de búsqueda. Necesita los dos primeros roles si quiere acceso equivalente.

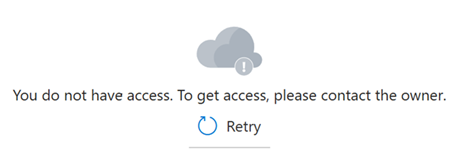

A veces, las asignaciones de roles pueden tardar entre cinco y diez minutos en surtir efecto. Hasta ese momento, aparece el mensaje siguiente en las páginas de Azure Portal usadas para las operaciones del plano de datos.

Deshabilitar el control de acceso basado en roles

Es posible deshabilitar el control de acceso basado en roles para las operaciones del plano de datos y utilizar en su lugar la autenticación basada en claves. Puede hacerlo como parte de un flujo de trabajo de prueba, por ejemplo, para descartar problemas de permisos.

Para deshabilitar el control de acceso basado en roles en Azure Portal:

Inicia sesión en Azure Portal y abre la página del servicio de búsqueda.

Seleccione Configuración, y luego seleccione Teclas en el panel de navegación izquierdo.

Seleccione API Keys (Claves de API).

Deshabilitación de la autenticación de clave de API

El acceso mediante clave, o autenticación local, puede deshabilitarse en su servicio si utiliza exclusivamente las funciones integradas y la autenticación de Microsoft Entra. Deshabilitar las claves de API hace que el servicio de búsqueda rechace todas las solicitudes relacionadas con datos que pasan una clave de API en el encabezado.

Las claves API de administración pueden deshabilitarse, pero no eliminarse. Las claves de API de consulta se pueden eliminar.

Se requieren permisos de Propietario o Colaborador para deshabilitar las características de seguridad.

En Azure Portal, vaya al servicio de búsqueda.

En el panel de navegación izquierdo, seleccione Claves.

Seleccione Control de acceso basado en roles.

El cambio es efectivo inmediatamente, pero espere unos segundos antes de las pruebas. Suponiendo que tenga permiso para asignar roles como miembro con el rol Propietario, Administrador de servicios o Coadministrador, puede usar características del portal para probar el acceso basado en roles.