Establecimiento de conexiones de indexador a Azure Storage como un servicio de confianza

En Búsqueda de Azure AI, los indizadores que acceden a los blobs de Azure pueden usar la excepción de servicio de confianza para acceder de forma segura a los blobs. Este mecanismo ofrece a los clientes que no pueden conceder al indexador acceso mediante las reglas de firewall de IP una alternativa sencilla, segura y gratuita para acceder a los datos de las cuentas de almacenamiento.

Nota:

Si Azure Storage está detrás de un firewall y en la misma región que Azure AI Search, no podrá crear ninguna regla de entrada que admita solicitudes del servicio de búsqueda. La solución a este escenario es la búsqueda para conectarse como un servicio de confianza, como se describe en este artículo.

Requisitos previos

Un servicio de búsqueda con una identidad administrada asignada por el sistema ( vea comprobar la identidad del servicio).

Una cuenta de almacenamiento con la opción de red Permitir que los servicios de confianza de Microsoft accedan a esta cuenta de almacenamiento (vea comprobar la configuración de red).

Una asignación de roles de Azure en Azure Storage que conceda permisos a la identidad administrada asignada por el sistema del servicio de búsqueda (vea comprobar permisos).

Nota:

En Azure AI Search, una conexión de servicio de confianza se limita a blobs y ADLS Gen2 en Azure Storage. No está disponible para las conexiones de indizador a Azure Table Storage y Azure Files.

Una conexión de servicio de confianza debe usar una identidad administrada del sistema. Actualmente no se admite una identidad administrada asignada por el usuario para este escenario.

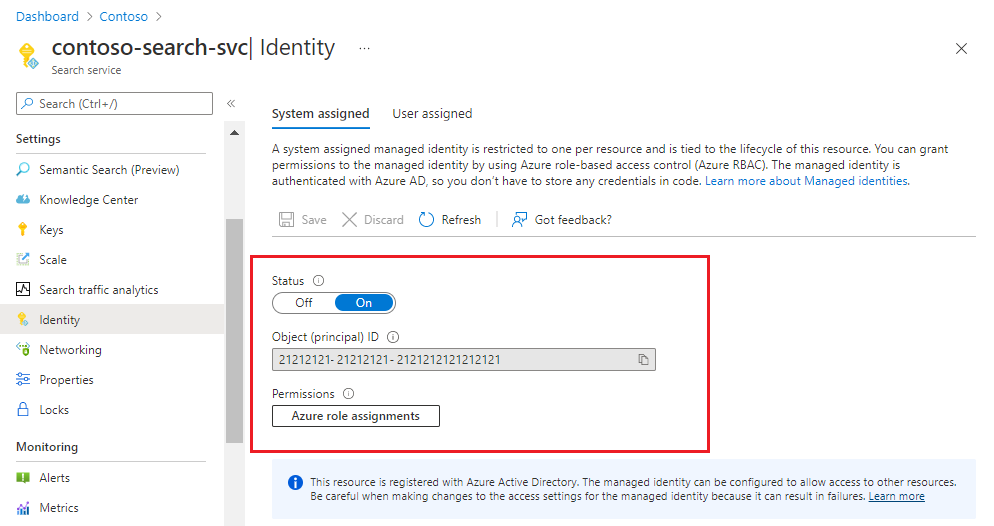

Comprobación de la identidad del servicio

Inicie sesión en Azure Portal y encuentre su servicio de búsqueda.

En la página Identidad, asegúrese de que se haya habilitado una identidad asignada por el sistema. Recuerde que las identidades administradas asignadas por el usuario, que se encuentran actualmente en versión preliminar, no funcionarán con una conexión de servicio de confianza.

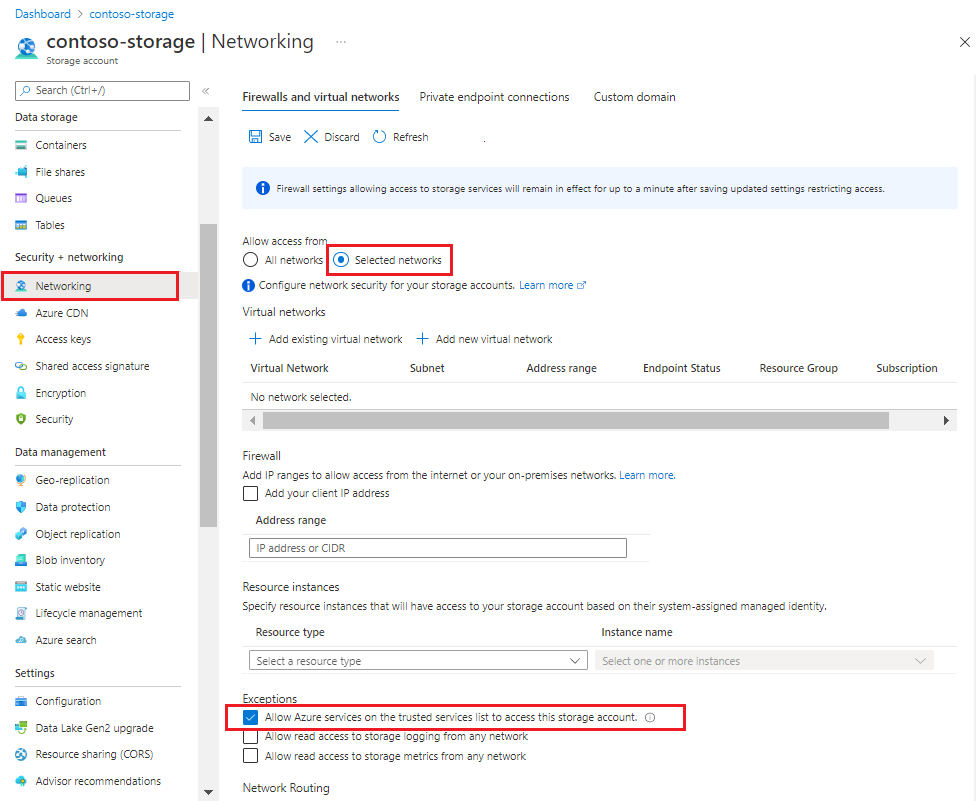

Comprobación de la configuración de red

Inicie sesión en Azure Portal y busque la cuenta de almacenamiento.

En el menú de navegación izquierdo, en Seguridad y redes, seleccione Redes.

En la pestaña Firewalls y redes virtuales, permita el acceso para Redes seleccionadas.

Desplácese hacia abajo hasta la sección Excepciones.

Asegúrese de que la casilla Allow Azure services on the trusted services list to access this storage account (Permitir que los servicios de Azure de la lista de servicios de confianza accedan a esta cuenta de almacenamiento) esté seleccionada.

Suponiendo que el servicio de búsqueda tiene acceso basado en roles a la cuenta de almacenamiento, puede acceder a los datos incluso cuando las conexiones a Azure Storage están protegidas por reglas de firewall de IP.

Compruebe los permisos.

Una identidad administrada del sistema es una entidad de servicio de Microsoft Entra. La asignación necesita como mínimo el Lector de datos de Storage Blob.

En el panel de navegación izquierdo, en Access Control, consulte todas las asignaciones de roles y asegúrese de que el rol Lector de datos de blobs de almacenamiento se haya asignado a la identidad del sistema de servicio de búsqueda.

Agregue el Colaborador de datos de Storage Blob si se requiere acceso de escritura.

Entre las características que requieren acceso de escritura se incluyen el almacenamiento en caché de enriquecimiento, las sesiones de depuración y el almacén de conocimiento.

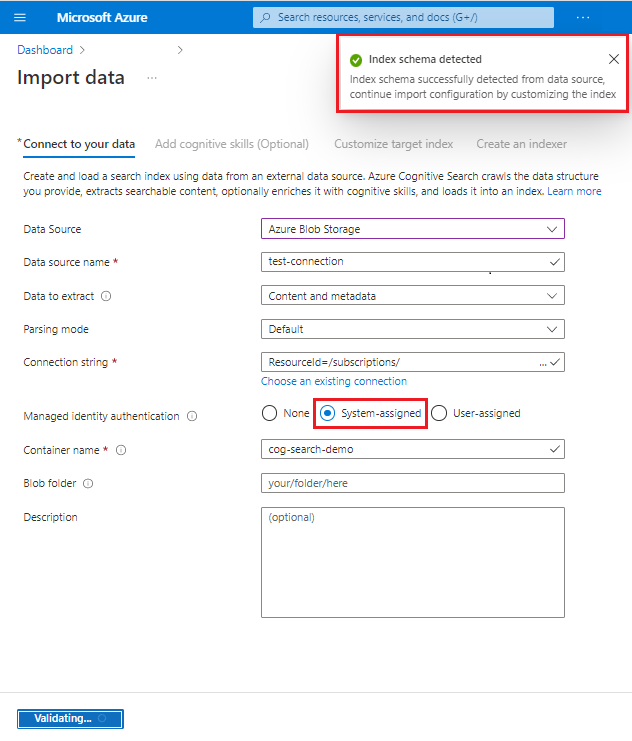

Configuración y comprobación de la conexión

La manera más fácil de probar la conexión consiste en ejecutar el Asistente para importación de datos.

Inicie el Asistente para importación de datos y seleccione Azure Blob Storage o Azure Data Lake Storage Gen2.

Elija una conexión a la cuenta de almacenamiento y seleccione Asignada por el sistema. Seleccione Siguiente para invocar una conexión. Si se detecta el esquema de índice, la conexión se habrá efectuado correctamente.