Creación y administración de usuarios en una consola de administración local (heredado)

Importante

Defender para IoT recomienda ahora el uso de servicios en la nube de Microsoft o la infraestructura de TI existente para la supervisión central y la administración de sensores, y planes para retirar la consola de administración localel 1 de enero de 2025.

Para obtener más información, consulte Implementación de la administración de sensores de OT híbridos o con disponibilidad inalámbrica.

Microsoft Defender para IoT proporciona herramientas para administrar el acceso de usuarios locales en el sensor de red de OT y la consola de administración local. Los usuarios de Azure se administran en el nivel de suscripción de Azure mediante RBAC de Azure.

En este artículo, se describe cómo administrar usuarios locales directamente en una consola de administración local.

Usuarios con privilegios predeterminados

De manera predeterminada, cada consola de administración local se instala con los usuarios con privilegios support y cyberx, que tienen acceso a herramientas avanzadas para la solución de problemas y la configuración.

Al configurar una consola de administración local por primera vez, inicie sesión con uno de estos usuarios con privilegios, cree un usuario inicial con un rol de Administrador y, luego, cree usuarios adicionales para analistas de seguridad y usuarios de solo lectura.

Para más información, consulte Instalación del software para supervisar OT en una consola de administración local y Usuarios locales con privilegios predeterminados.

Adición de nuevos usuarios de la consola de administración local

En este procedimiento, se describe cómo crear nuevos usuarios para una consola de administración local.

Requisitos previos: Este procedimiento está disponible para los usuarios support y cyberx, así como para cualquier usuario con el rol de Administrador.

Para agregar un usuario:

Inicie sesión en la consola de administración local y seleccione Users>+ Add user.

Seleccione Create user y, a continuación, defina los valores siguientes:

Nombre Descripción Nombre de usuario Especifique un nombre de usuario. Correo electrónico Escriba la dirección de correo electrónico del usuario. Nombre Escriba el nombre del usuario. Last Name Escriba los apellidos del usuario. Rol Seleccione un rol de usuario. Para obtener más información, consulte Roles de usuario locales. Grupo de acceso a sitios remotos Disponible solo para la consola de administración local.

Seleccione All para asignar al usuario a todos los grupos de acceso global o Specific para asignarlo solo a un grupo específico y, a continuación, seleccione el grupo en la lista desplegable.

Para obtener más información, consulte Definición del permiso de acceso global para usuarios locales.Contraseña Seleccione el tipo de usuario: Local o Usuario de Active Directory.

Para los usuarios locales, escriba una contraseña. Entre los requisitos de la contraseña, se incluyen los siguientes:

- Ocho caracteres como mínimo

- Caracteres alfabéticos en minúsculas y en mayúsculas

- Al menos un número

- Al menos un símboloSugerencia

La integración con Active Directory permite asociar grupos de usuarios a niveles de permisos específicos. Si quiere crear usuarios mediante Active Directory, configure primero Active Directory en la consola de administración local y, a continuación, vuelva a este procedimiento.

Cuando haya terminado, haga clic en Guardar.

El nuevo usuario se agrega y aparece en la página Users del sensor.

Para editar un usuario, seleccione el botón Editar![]() correspondiente al usuario que quiere editar y cambie los valores según sea necesario.

correspondiente al usuario que quiere editar y cambie los valores según sea necesario.

Para eliminar un usuario, seleccione el botón Eliminar![]() correspondiente al usuario que quiere eliminar.

correspondiente al usuario que quiere eliminar.

Cambia la contraseña de un usuario

En este procedimiento, se describe cómo pueden cambiar las contraseñas de usuario local los usuariosadministradores. Los usuarios administradores pueden cambiar sus propias contraseñas o las de otros usuarios con el rol de Analista de seguridad o Solo lectura. Los usuarios con privilegios pueden cambiar sus propias contraseñas y las de usuarios administradores.

Sugerencia

Si tiene que recuperar el acceso a una cuenta de usuario con privilegios, consulte Recuperación del acceso con privilegios a una consola de administración local.

Requisitos previos: Este procedimiento está disponible solo para los usuarios supporto cyberx, o para los usuarios con el rol de Administrador.

Para restablecer la contraseña de un usuario en la consola de administración local:

Inicie sesión en la consola de administración local y seleccione Users.

En la página Users, busque el usuario cuya contraseña se debe cambiar.

A la derecha de esa fila de usuario, seleccione el botón Editar

.

.En el panel Edit user que aparece, desplácese hacia abajo hasta la sección Change password. Escriba la contraseña nueva y confírmela.

Las contraseñas deben tener al menos 16 caracteres, contener caracteres alfabéticos en minúsculas y mayúsculas, números y uno de los símbolos siguientes: #%*+,-./:=?@[]^_{}~

Seleccione Update cuando haya terminado.

Recuperación del acceso con privilegios a una consola de administración local

En este procedimiento, se describe cómo recuperar la contraseña del usuario support o cyberx en una consola de administración local. Para más información, consulte Usuarios locales con privilegios predeterminados.

Requisitos previos: Este procedimiento está disponible solo para los usuarios support y cyberx.

Para recuperar el acceso con privilegios a una consola de administración local:

Comience por iniciar sesión en la consola de administración local. En la pantalla de inicio de sesión, bajo los campos Username y Password, seleccione Password recovery.

En el cuadro de diálogo Password Recovery, seleccione CyberX o Support en el menú desplegable y copie en el Portapapeles el código de identificador único que se muestra.

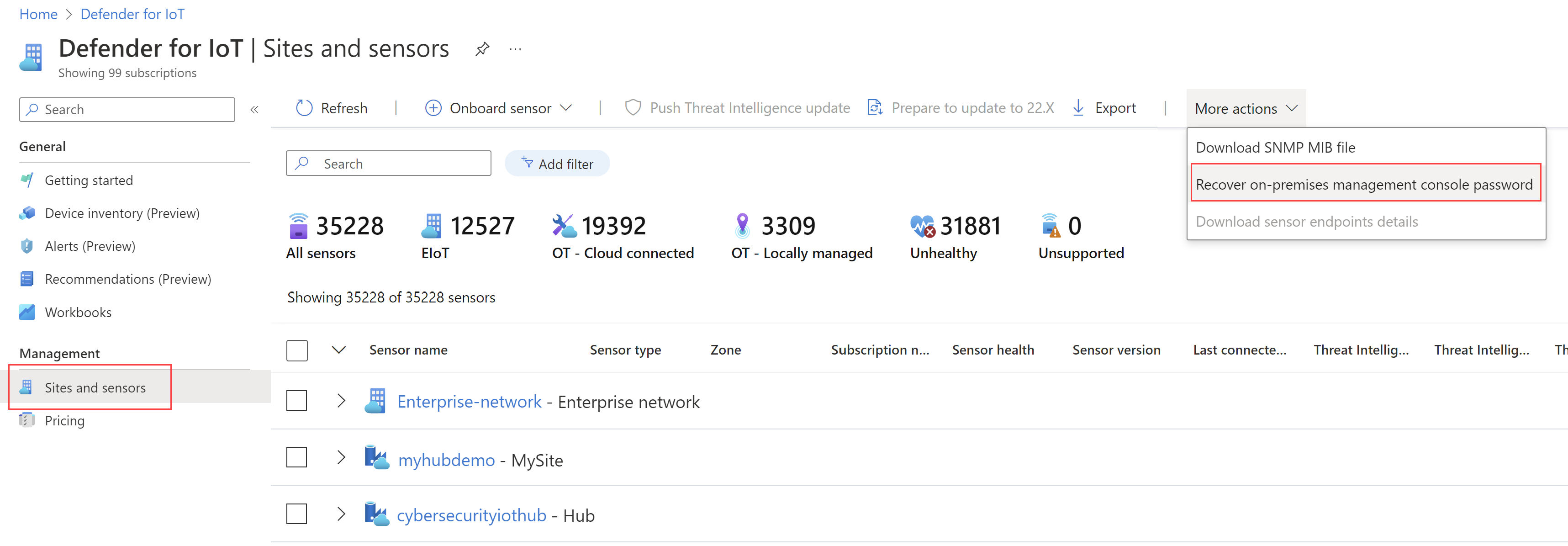

Vaya a la página Sites and sensors de Defender para IoT en Azure Portal. Es posible que desee abrir Azure Portal en una nueva pestaña o ventana del explorador, manteniendo abierta la consola de administración local.

En la configuración de Azure Portal >Directories + subscriptions, asegúrese de que ha seleccionado la suscripción en la que se incorporaron los sensores a Defender para IoT.

En la página Sites and sensors, seleccione el menú desplegable More Actions>Recover on-premises management console password.

En el cuadro de diálogo Recover que se abre, escriba el identificador único que copió en el Portapapeles desde la consola de administración local y seleccione Recover. Se descarga automáticamente el archivo password_recovery.zip.

Todos los archivos descargados de Azure Portal están firmados por la raíz de confianza para que las máquinas solo usen recursos firmados.

De vuelta en la pestaña de la consola de administración local, en el cuadro de diálogo Password recovery, seleccione Upload. Examine para cargar el archivo password_recovery.zip que descargó de Azure Portal.

Nota:

Si aparece un mensaje de error que indica que el archivo no es válido, es posible que haya seleccionado una suscripción incorrecta en la configuración de Azure Portal.

Vuelva a Azure y seleccione el icono de configuración de la barra de herramientas superior. En la página Directories + subscriptions, asegúrese de que ha seleccionado la suscripción en la que se incorporaron los sensores a Defender para IoT. A continuación, repita los pasos en Azure para descargar el archivo password_recovery.zip y volver a cargarlo en la consola de administración local.

Seleccione Next (Siguiente). Aparece una contraseña generada por el sistema para la consola de administración local para que la use para el usuario seleccionado. Asegúrese de anotar la contraseña, ya que no se volverá a mostrar.

Seleccione Next de nuevo para iniciar sesión en la consola de administración local.

Integración de usuarios con Active Directory

Configure una integración entre la consola de administración local y Active Directory para:

- Permitir que los usuarios de Active Directory inicien sesión en la consola de administración local

- Usar grupos de Active Directory, con permisos colectivos asignados a todos los usuarios del grupo

Por ejemplo, use Active Directory cuando tenga un gran número de usuarios a los que quiere asignar acceso de solo lectura y le interese administrar esos permisos en el nivel de grupo.

Para obtener más información, consulte compatibilidad de Microsoft Entra ID en sensores y consolas de administración locales.

Requisitos previos: Este procedimiento solo está disponible para los usuarios support y cyberx, o para cualquier usuario con el rol de Administrador.

Para realizar la integración con Active Directory:

Inicie sesión en la consola de administración local y seleccione System Settings.

Desplácese hacia abajo hasta el área Management console integrations situada a la derecha y seleccione Active Directory.

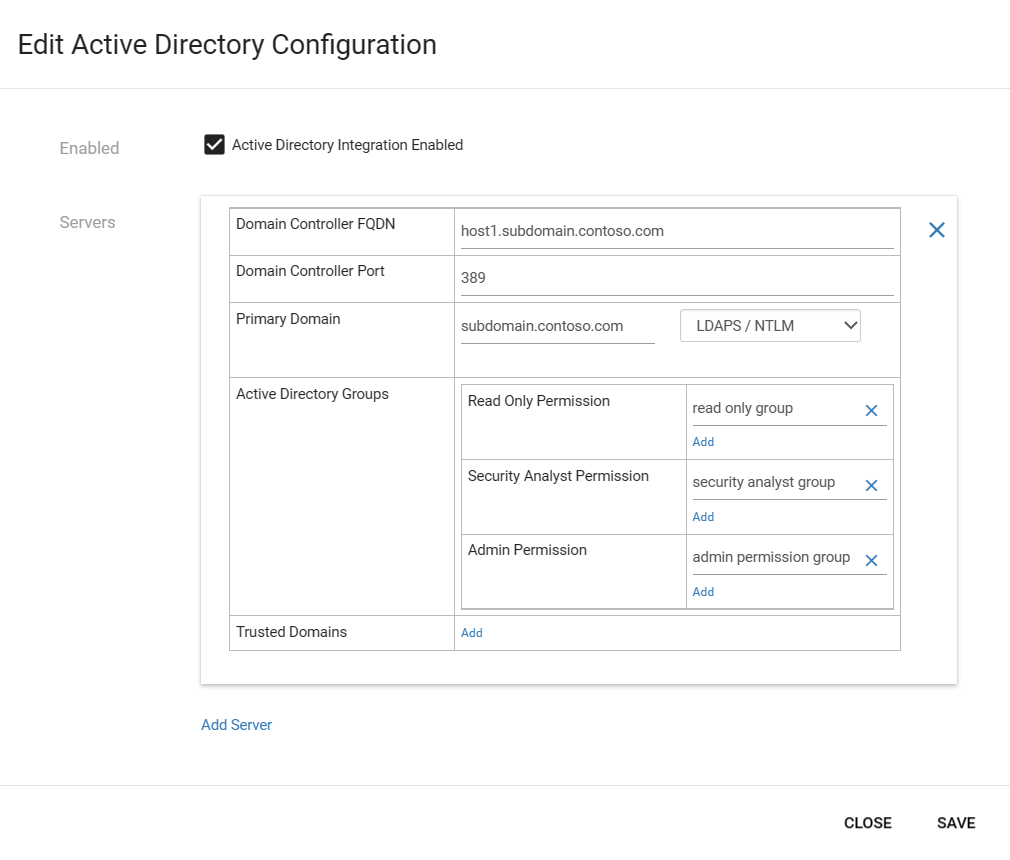

Seleccione la opción Active Directory Integration Enabled y escriba los valores siguientes para un servidor de Active Directory:

Campo Descripción Nombre de dominio completo del controlador de dominio Nombre de dominio completo (FQDN) exactamente como aparece en el servidor LDAP. Por ejemplo, escriba host1.subdomain.contoso.com:

Si se produce un problema con la integración mediante el FQDN, compruebe la configuración de DNS. También puede escribir la dirección IP explícita del servidor LDAP en lugar del FQDN al configurar la integración.Puerto del controlador de dominio Puerto en el que está configurado el servidor LDAP. Dominio principal Especifique el nombre de dominio, como subdomain.contoso.com, y seleccione el tipo de conexión para la configuración de LDAP.

Los tipos de conexión admitidos incluyen LDAPS/NTLMv3 (recomendado), LDAP/NTLMv3 o LDAP/SASL-MD5.Grupos de Active Directory Seleccione + Add para agregar un grupo de Active Directory a cada nivel de permiso enumerado, según sea necesario.

Al escribir un nombre de grupo, asegúrese de escribir el nombre del grupo tal y como está definido en la configuración de Active Directory en el servidor LDAP. A continuación, asegúrese de usar estos grupos al crear nuevos usuarios de sensores desde Active Directory.

Los niveles de permisos admitidos incluyen Solo lectura, Analista de seguridad, Administrador y Dominios de confianza.

Agregue grupos como puntos de conexión de confianza en una fila independiente de los otros grupos de Active Directory. Para agregar un dominio de confianza, agregue el nombre de dominio y el tipo de conexión de un dominio de confianza. Solo se pueden configurar puntos de conexión de confianza para los usuarios que se definieron en la sección de usuarios.Seleccione + Add Server para agregar otro servidor, escriba sus valores según sea necesario y seleccione Save cuando haya terminado.

Importante

Al especificar los parámetros de LDAP:

- Defina los valores exactamente como aparecen en Active Directory, sin tener en cuenta las mayúsculas y minúsculas.

- Use solo minúsculas, incluso si la configuración de Active Directory usa mayúsculas.

- No se pueden configurar LDAP y LDAPS para el mismo dominio. Aun así, puede configurar cada uno en dominios diferentes y, después, usarlos al mismo tiempo.

Por ejemplo:

Cree reglas de grupo de acceso para los usuarios de la consola de administración local.

Si configura grupos de Active Directory para los usuarios de la consola de administración local, debe crear también una regla de grupo de acceso para cada grupo de Active Directory. Las credenciales de Active Directory no funcionarán para los usuarios de la consola de administración local sin una regla de grupo de acceso correspondiente.

Para obtener más información, consulte Definición del permiso de acceso global para usuarios locales.

Definición del permiso de acceso global para los usuarios locales

A menudo, las organizaciones grandes tienen un modelo complejo de permisos de usuario basado en estructuras organizativas globales. Para administrar los usuarios locales de Defender para IoT, se recomienda utilizar una topología empresarial global basada en unidades de negocio, regiones y sitios y, luego, definir los permisos de acceso de usuario en torno a esas entidades.

Cree grupos de acceso de usuario para establecer el control de acceso global en los recursos locales de Defender para IoT. Cada grupo de acceso incluye reglas sobre los usuarios que pueden acceder a entidades específicas de la topología empresarial, incluidas las unidades de negocio, las regiones y los sitios.

Para obtener más información, consulte Grupos de acceso global locales.

Requisitos previos:

Este procedimiento está disponible para los usuariossupport y cyberx, así como para cualquier usuario con el rol de Administrador.

Antes de crear grupos de acceso, se recomienda también lo siguiente:

Planee qué usuarios estarán asociados a los grupos de acceso que cree. Hay dos opciones disponibles para asignar usuarios a los grupos de acceso:

Asignar grupos de Active Directory: compruebe que ha configurado una instancia de Active Directory para integrarla con la consola de administración local.

Asignar usuarios locales: compruebe que ha creado usuarios locales.

Los usuarios con roles de Administrador tienen acceso a todas las entidades de la topología empresarial de manera predeterminada y no se pueden asignar a grupos de acceso.

Configure detenidamente su topología empresarial. Para que una regla se aplique correctamente, debe asignar los sensores a las zonas en la ventana Administración del sitio. Para más información, consulte Creación de sitios y zonas de OT en una consola de administración local.

Para crear grupos de acceso:

Inicie sesión en la consola de administración local como un usuario con un rol de Administrador.

Seleccione Grupos de acceso en el menú de navegación izquierdo y, a continuación, seleccione Add

.

.En el cuadro de diálogo Add Access Group, escriba un nombre descriptivo para el grupo de acceso, con un máximo de 64 caracteres.

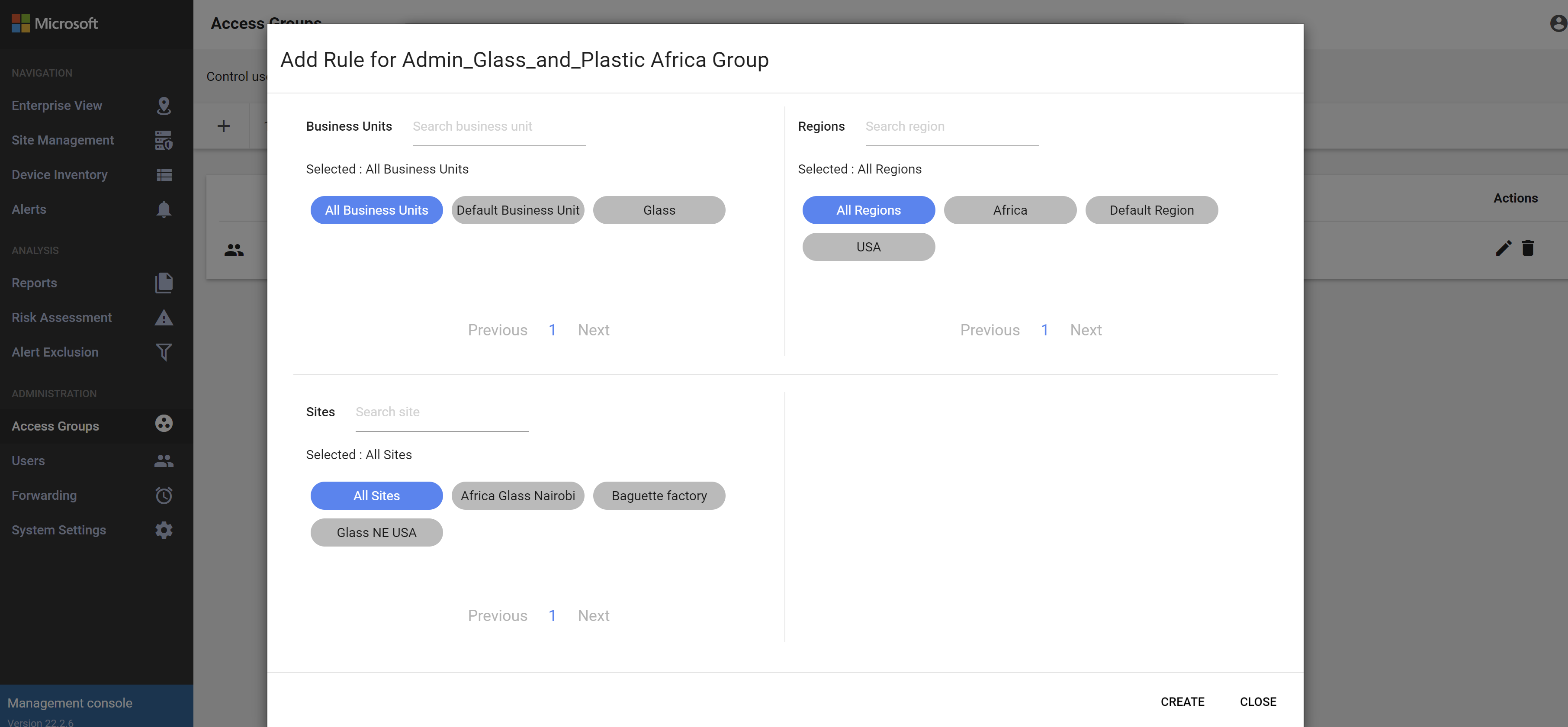

Seleccione ADD RULE y, a continuación, seleccione las opciones de la topología empresarial que desea incluir en el grupo de acceso. Las opciones que aparecen en el cuadro de diálogo Add Rule son las entidades que ha creado en las páginas Enterprise View y Site Management. Por ejemplo:

Si aún no existen, se crean las unidades de negocio globales y las regiones predeterminadas para el primer grupo que cree. Si no selecciona ninguna unidad de negocio o región, los usuarios del grupo de acceso tendrán acceso a todas las entidades de la topología empresarial.

Cada regla solo puede incluir un elemento por tipo. Por ejemplo, puede asignar una unidad de negocio, una región y un sitio para cada regla. Si desea que los mismos usuarios tengan acceso a varias unidades de negocio, en otras regiones, cree más reglas para el grupo. Cuando un grupo de acceso contiene varias reglas, la lógica de las reglas agrega todas las reglas mediante un operador lógico AND.

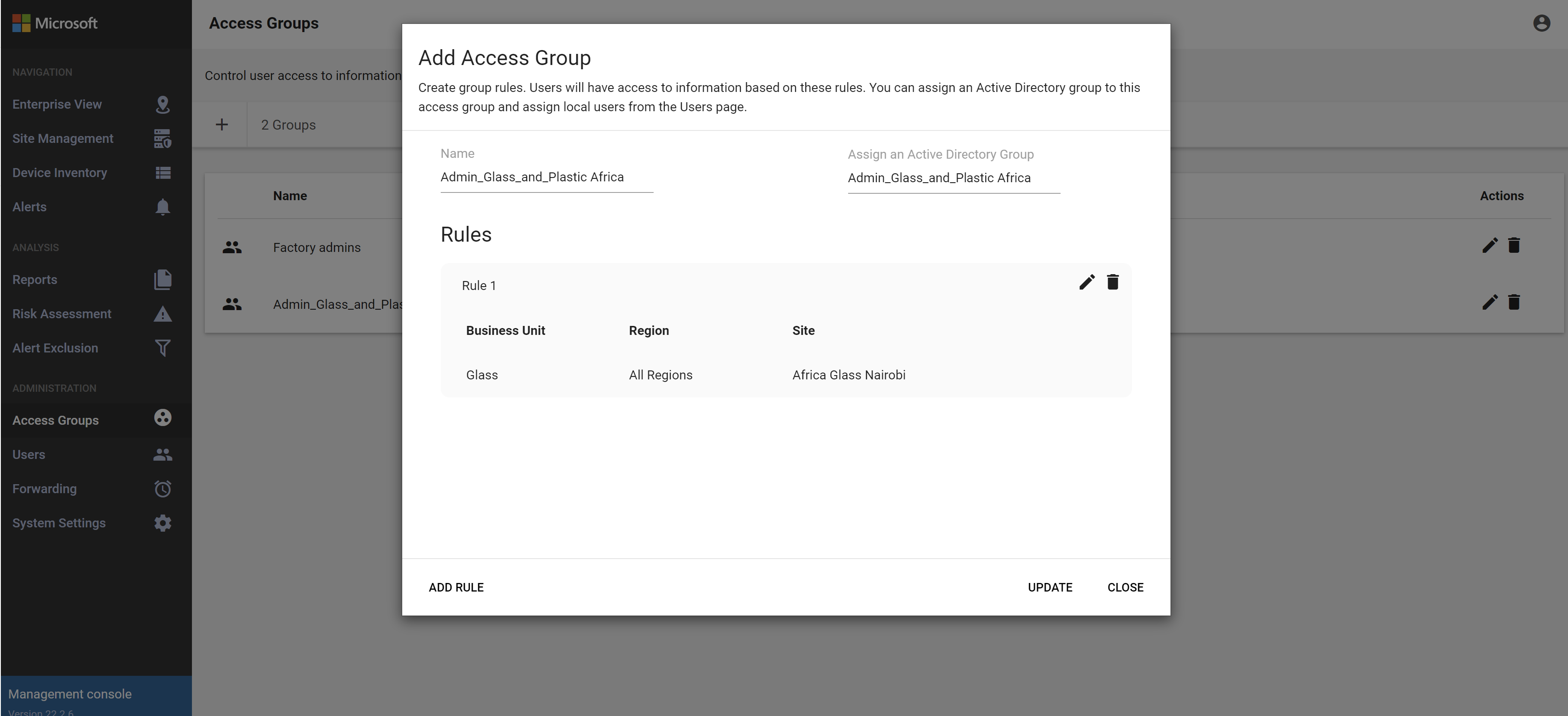

Las reglas que cree se muestran en el cuadro de diálogo Add Access Group, donde puede editarlas o eliminarlas según sea necesario. Por ejemplo:

Agregue usuarios con uno o ambos de los métodos siguientes:

Si aparece la opción Assign an Active Directory Group, asigne un grupo de usuarios de Active Directory a este grupo de acceso según sea necesario. Por ejemplo:

Si la opción no aparece y quiere incluir grupos de Active Directory en grupos de acceso, asegúrese de que ha incluido el grupo de Active Directory en la integración de Active Directory. Para más información, consulte Integración de usuarios con Active Directory.

Agregue usuarios locales a los grupos mediante la edición de los usuarios existentes desde la página Users. En la página Users, seleccione el botón Edit correspondiente al usuario que quiere asignar al grupo y, a continuación, actualice el valor de Remote Sites Access Group del usuario seleccionado. Para más información, consulte Adición de nuevos usuarios de la consola de administración local.

Cambios en las entidades de la topología

Si posteriormente modifica una entidad de la topología y el cambio afecta a la lógica de la regla, la regla se elimina automáticamente.

Si las modificaciones en las entidades de la topología afectan a la lógica de la regla de modo que se eliminen todas las reglas, el grupo de acceso permanece, pero los usuarios no podrán iniciar sesión en la consola de administración local. En su lugar, se notifica a los usuarios que se comuniquen con el administrador de la consola de administración local para obtener ayuda para iniciar sesión. Actualice la configuración de estos usuarios para que ya no formen parte del grupo de acceso heredado.

Control de los tiempos de espera de la sesión de usuario

De forma predeterminada, se cierra la sesión de los usuarios locales al cabo de 30 minutos de inactividad. Los usuarios administradores pueden usar la CLI local para activar o desactivar esta característica, o para ajustar los umbrales de inactividad. Para más información, consulte Uso de comandos de la CLI de Defender para IoT.

Nota:

Los cambios realizados en los tiempos de espera de sesión de usuario se restablecen a los valores predeterminados cuando se actualiza el software de supervisión de OT.

Requisitos previos: Este procedimiento está disponible solo para los usuarios support y cyberx.

Para controlar los tiempos de espera de sesión de usuarios del sensor:

Inicie sesión en el sensor a través de un terminal y ejecute lo siguiente:

sudo nano /var/cyberx/properties/authentication.propertiesSe mostrará la siguiente salida:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1Realice una de las siguientes acciones:

Para desactivar completamente los tiempos de espera de sesión de usuario, cambie

infinity_session_expiration = trueainfinity_session_expiration = false. Cámbielo de nuevo para volver a activarlo.Para ajustar un período de tiempo de espera de inactividad, ajuste uno de los valores siguientes al tiempo necesario en segundos:

-

session_expiration_default_secondspara todos los usuarios -

session_expiration_admin_secondssolo para usuarios con el rol de Administrador -

session_expiration_security_analyst_secondssolo para usuarios con el rol de Analista de seguridad -

session_expiration_read_only_users_secondssolo para usuarios con el rol de Solo lectura

-

Pasos siguientes

Para más información, consulte: