Ideas de solución

En este artículo se describe una idea de solución. El arquitecto de la nube puede usar esta guía para ayudar a visualizar los componentes principales de una implementación típica de esta arquitectura. Use este artículo como punto de partida para diseñar una solución bien diseñada que se adapte a los requisitos específicos de la carga de trabajo.

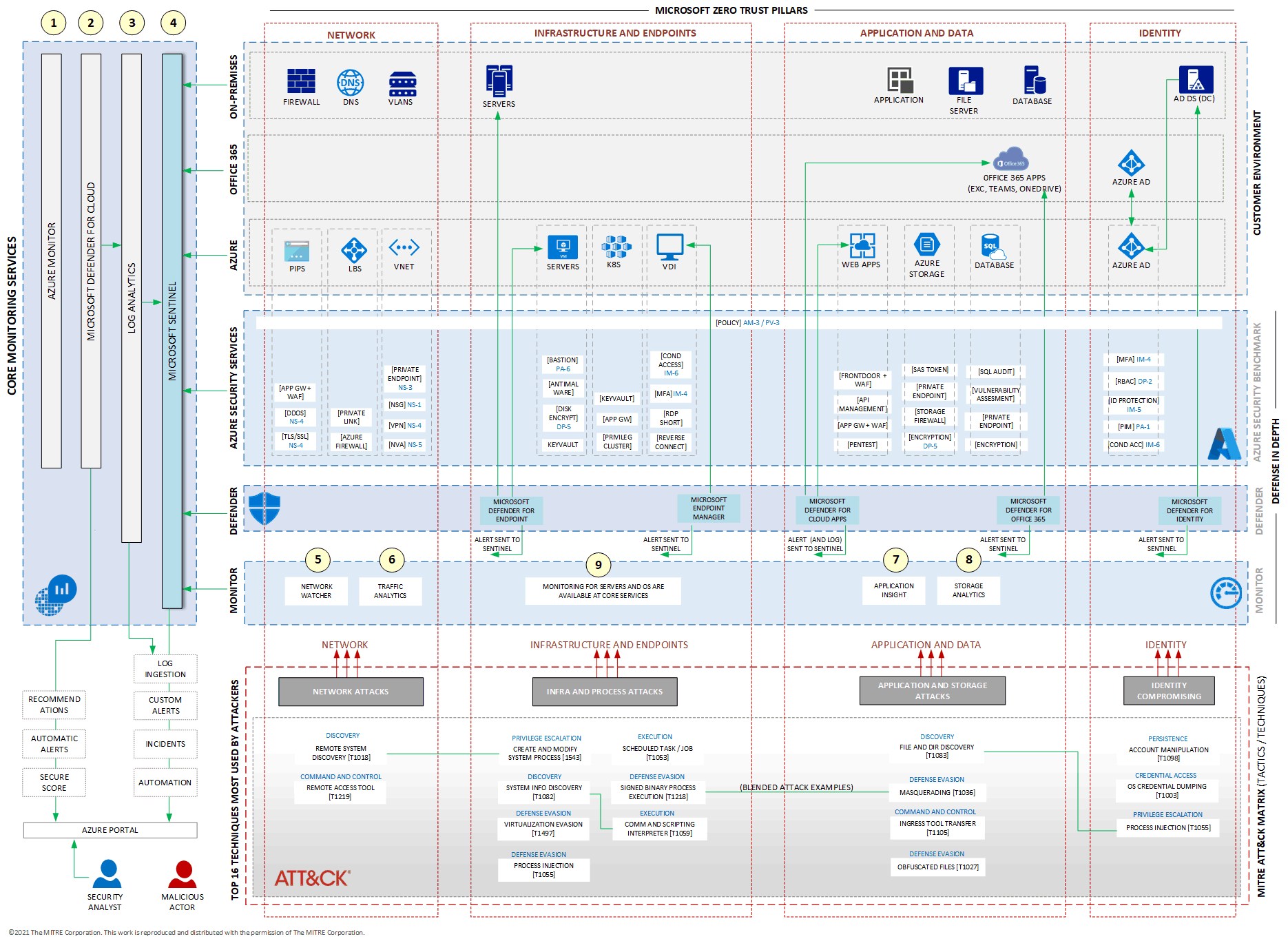

Puede reforzar la posición de seguridad de TI de su organización mediante las características de seguridad disponibles en Microsoft 365 y Azure. En este quinto y último artículo de la serie se explica cómo integrar estas funcionalidades de seguridad mediante XDR de Microsoft Defender y los servicios de supervisión de Azure.

Este artículo se basa en los artículos anteriores de la serie:

Uso de la supervisión de Azure para integrar componentes de seguridad proporciona una vista general de cómo puede integrar los servicios de seguridad de Azure y Microsoft Defender XDR.

Asignación de amenazas a un entorno de TI describe métodos para asignar ejemplos de amenazas, tácticas y técnicas comunes en un ejemplo de un entorno de TI híbrida que usa servicios locales y servicios en la nube de Microsoft.

Creación del primer nivel de defensa con los servicios de seguridad de Azure asigna un ejemplo de algunos servicios de seguridad de Azure que crean el primer nivel de defensa para proteger el entorno de Azure según la versión 3 de Azure Security Benchmark.

Creación del segundo nivel de defensa con los servicios de seguridad de Microsoft Defender XDR describe un ejemplo de una serie de ataques contra el entorno de TI y cómo agregar otro nivel de protección mediante Microsoft Defender XDR.

Arquitectura

Descargue un archivo Visio de esta arquitectura.

©2021 The MITRE Corporation. Este trabajo se reproduce y distribuye con el permiso de The MITRE Corporation.

En este diagrama se muestra una referencia de arquitectura completa. Incluye un ejemplo de un entorno de TI, un conjunto de amenazas de ejemplo que se describen según sus tácticas (en azul) y sus técnicas (en el cuadro de texto) de acuerdo con la matriz MITRE ATT&CK. La matriz MITRE ATT&CK se trata en Asignación de amenazas a un entorno de TI.

En el diagrama se resaltan varios servicios importantes. Algunos, como Azure Network Watcher y Application Insights, se centran en capturar datos de servicios específicos. Otros, como Log Analytics (también conocido como registros de Azure Monitor) y Microsoft Sentinel, sirven como servicios principales porque pueden recopilar, almacenar y analizar datos de una amplia gama de servicios, ya sean relacionados con redes, procesos o aplicaciones.

En el centro del diagrama hay dos capas de servicios de seguridad y una capa dedicada a servicios específicos de supervisión de Azure, todo ello integrado a través de Azure Monitor (que se muestra en el lado izquierdo del diagrama). El componente clave de esta integración es Microsoft Sentinel.

En el diagrama se muestran los siguientes servicios en Servicios de supervisión principales y en el nivel Supervisión:

- Azure Monitor

- Log Analytics

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Network Watcher

- Análisis de tráfico (parte de Network Watcher)

- Application Insights

- Storage Analytics

Flujo de trabajo

Azure Monitor es el marco de numerosos servicios de supervisión de Azure. Incluye administración de registros, métricas y Application Insights, entre otros. También proporciona una colección de paneles que están preparados para utilizarlos y administración de alertas. Para más información, consulte Introducción a Azure Monitor.

Microsoft Defender for Cloud ofrece recomendaciones para máquinas virtuales (VM), almacenamiento, aplicaciones y otros recursos, que ayudan a un entorno de TI a cumplir con varios estándares normativos, como ISO y PCI. Al mismo tiempo, Defender for Cloud ofrece una puntuación para la posición de seguridad de los sistemas, que puede ayudarle a realizar un seguimiento de la seguridad de su entorno. Defender for Cloud también ofrece alertas automáticas basadas en los registros que recopila y analiza. Defender for Cloud se denominaba anteriormente Azure Security Center. Para más información, consulte Microsoft Defender for Cloud.

Log Analytics es uno de los servicios más importantes. Es responsable de almacenar todos los registros y alertas que se usan para crear alertas, información detallada e incidentes. Microsoft Sentinel funciona a partir de Log Analytics. Básicamente, todos los datos que ingiere Log Analytics están disponibles automáticamente para Microsoft Sentinel. Log Analytics también se conoce como Registros de Azure Monitor. Para más información, consulte Introducción a Log Analytics en Azure Monitor.

Microsoft Sentinel funciona como una fachada para Log Analytics. Aunque Log Analytics almacena registros y alertas de varios orígenes, Microsoft Sentinel ofrece API que ayudan con la ingesta de registros de varios orígenes. Estos orígenes incluyen máquinas virtuales locales, máquinas virtuales de Azure, alertas de Microsoft Defender XDRy otros servicios. Microsoft Sentinel correlaciona los registros para proporcionar información detallada sobre lo que está ocurriendo en el entorno de TI, lo que evita falsos positivos. Microsoft Sentinel es el núcleo de la seguridad y la supervisión de los servicios en la nube de Microsoft. Para más información acerca de Microsoft Sentinel, consulte ¿Qué es Microsoft Sentinel?.

Los servicios anteriores de esta lista son servicios principales que funcionan en Azure, Office 365 y entornos locales. Los siguientes servicios se centran en recursos específicos:

Network Watcher proporciona herramientas para supervisar, diagnosticar, ver las métricas y habilitar o deshabilitar registros de recursos en una red virtual de Azure. Para más información, consulte ¿Qué es Azure Network Watcher?

Análisis de tráfico forma parte de Network Watcher y funciona a partir de los registros de los grupos de seguridad de red (NSG). Análisis de tráfico ofrece numerosos paneles que son capaces de agregar métricas de la conexión entrante y saliente en Azure Virtual Network. Para más información, consulte Análisis de tráfico.

Application Insights se centra en las aplicaciones y proporciona una administración y supervisión extensibles del rendimiento para aplicaciones web activas, incluida la compatibilidad con una amplia variedad de plataformas, como .NET, Node.js, Java y Python. Application Insights es una característica de Azure Monitor. Para más información, consulte Introducción sobre Application Insights.

Azure Storage Analytics realiza el registro y proporciona métricas para una cuenta de almacenamiento. Puede usar sus datos para hacer un seguimiento de solicitudes, analizar tendencias de uso y diagnosticar problemas con la cuenta de almacenamiento. Para más información, consulte el artículo sobre el uso de Azure Storage Analytics para recopilar datos de métricas y registros.

Como esta referencia de arquitectura se basa en Confianza cero de Microsoft, los servicios y componentes de Infraestructura y puntos de conexión no tienen servicios de supervisión específicos. Los registros de Azure Monitor y Defender for Cloud son los principales servicios que recopilan, almacenan y analizan registros de máquinas virtuales y otros servicios de proceso.

El componente central de esta arquitectura es Microsoft Sentinel. Consolida todos los registros y alertas generados por los servicios de seguridad de Azure, Microsoft Defender XDR y Azure Monitor. Después de implementar Microsoft Sentinel y recibir registros y alertas de los orígenes descritos en este artículo, debe asignar consultas a esos registros para recopilar información y detectar indicadores de riesgo (IOC). Cuando Microsoft Sentinel captura esta información, puede investigarla manualmente o desencadenar respuestas automatizadas que configure para mitigar o resolver los incidentes. Las acciones automatizadas pueden incluir el bloqueo de un usuario en microsoft Entra ID o el bloqueo de una dirección IP mediante el firewall.

Para más información acerca de Microsoft Sentinel, consulte la documentación de Microsoft Sentinel.

Acceso a los servicios de seguridad y supervisión

En la lista siguiente se proporciona información sobre cómo acceder a cada uno de los servicios que se presentan en este artículo:

Servicios de seguridad de Azure. Puede acceder a todos los servicios de seguridad de Azure que se mencionan en los diagramas de esta serie de artículos mediante Azure Portal. En el portal, use la función de búsqueda para localizar los servicios que le interesen y acceder a ellos.

Azure Monitor. Azure Monitor está disponible en todas las suscripciones de Azure. Puede acceder a él buscando Monitor en Azure Portal.

Defender for Cloud. Defender for Cloud está disponible para todo el que acceda a Azure Portal. En el portal, busque Defender for Cloud.

Log Analytics. Para acceder a Log Analytics, primero debe crear el servicio en el portal, ya que no existe de forma predeterminada. En Azure Portal, busque un área de trabajo de Log Analytics y seleccione Crear. Después de la creación, podrá acceder al servicio.

Microsoft Sentinel. Como Microsoft Sentinel funciona a partir de Log Analytics, primero debe crear un área de trabajo de Log Analytics. Luego, busque Sentinel en Azure Portal. A continuación, cree el servicio y elija el área de trabajo que desea tener detrás de Microsoft Sentinel.

Microsoft Defender para punto de conexión Defender para punto de conexión forma parte de Microsoft Defender XDR. Acceda al servicio mediante https://security.microsoft.com. Se trata de un cambio respecto de la URL anterior,

securitycenter.windows.com.Microsoft Defender for Cloud Apps. Defender for Cloud Apps forma parte de Microsoft 365. Acceda al servicio mediante https://portal.cloudappsecurity.com.

Microsoft Defender para Office 365. Defender para Office 365 forma parte de Microsoft 365. Acceda al servicio mediante https://security.microsoft.com, el mismo portal utilizado para Defender para punto de conexión. (Se trata de un cambio respecto de la URL anterior,

protection.office.com).Microsoft Defender for Identity. Defender for Identity forma parte de Microsoft 365. Puede acceder al servicio mediante https://portal.atp.azure.com. Aunque es un servicio en la nube, Defender for Identity también es responsable de proteger la identidad en sistemas locales.

Microsoft Endpoint Manager. Endpoint Manager es el nuevo nombre de Intune, Configuration Manager y otros servicios. Acceda a él mediante https://endpoint.microsoft.com. Para obtener más información sobre el acceso a los servicios proporcionados por Microsoft Defender XDR y cómo está relacionado cada portal, consulta Creación del segundo nivel de defensa con los servicios de seguridad de Microsoft Defender XDR.

Azure Network Watcher. Para acceder a Azure Network Watcher, busque Watcher en Azure Portal.

Análisis de tráfico. Análisis de tráfico forma parte de Network Watcher. Puede acceder a él desde el menú de la izquierda en Network Watcher. Es un monitor de red eficaz que funciona de acuerdo con los grupos de seguridad de red que se implementan en las interfaces y subredes de red individuales. Network Watcher requiere la recopilación de información de los grupos de seguridad de red. Para más instrucciones sobre cómo recopilar esa información, consulte Tutorial: Registro del tráfico de red de entrada y salida de una máquina virtual mediante Azure Portal.

Application Insights. Application Insights forma parte de Azure Monitor. Sin embargo, primero debe crearlo para la aplicación que desea supervisar. Para algunas aplicaciones basadas en Azure, como Web Apps, puede crear Application Insights directamente desde el aprovisionamiento de Web Apps. Para acceder a él, busque Monitor en Azure Portal. En la página Supervisar, seleccione Aplicaciones en el menú del lado izquierdo.

Storage Analytics. Azure Storage ofrece varios tipos de almacenamiento en la misma tecnología de cuenta de almacenamiento. Puede encontrar blobs, archivos, tablas y colas a partir de las cuentas de almacenamiento. Storage Analytics ofrece una amplia gama de métricas que se utilizan con estos servicios de almacenamiento. Acceda a Storage Analytics desde la cuenta de Storage en Azure Portal y seleccione luego Configuración de diagnóstico en el menú del lado izquierdo. Elija un área de trabajo de Log Analytics para enviar esta información. A continuación, puede acceder a un panel desde Insights. Todo lo que haya en la cuenta de almacenamiento que se esté supervisando aparece representado en el menú.

Componentes

En la arquitectura de ejemplo de este artículo se usan los siguientes componentes de Azure:

Microsoft Entra ID es un servicio de administración de identidades y accesos basado en la nube. Microsoft Entra ID ayuda a los usuarios a acceder a los recursos externos, como Microsoft 365, Azure Portal y miles de otras aplicaciones SaaS. También les ayuda a acceder a recursos internos, como aplicaciones de la red intranet corporativa.

Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure se comuniquen de forma segura entre sí, con Internet y con las redes locales. Proporciona una red virtual que se beneficia de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

Azure Load Balancer proporciona un servicio de equilibrio de carga de capa 4 con latencia baja y rendimiento alto (entrante y saliente) para todos los protocolos UDP y TCP. Se diseñó para administrar millones de solicitudes por segundo, a la vez que garantiza que la solución tiene una alta disponibilidad. Azure Load Balancer tiene redundancia de zona, lo que garantiza una alta disponibilidad en las instancias de Availability Zones.

Las máquinas virtuales son uno de los distintos tipos de recursos informáticos a petición y escalables que ofrece Azure. Una máquina virtual de Azure ofrece la flexibilidad de la virtualización sin necesidad de adquirir y mantener el hardware físico que la ejecuta.

Azure Kubernetes Service (AKS) es un servicio de Kubernetes totalmente administrado para la implementación y la administración de aplicaciones contenedorizadas. AKS proporciona Kubernetes sin servidor, integración continua/entrega continua (CI/CD), así como seguridad y gobernanza de nivel empresarial.

Azure Virtual Desktop es un servicio de virtualización de escritorios y aplicaciones que se ejecuta en la nube para proporcionar escritorios para usuarios remotos.

Web Apps es un servicio basado en HTTP para hospedar aplicaciones web, API REST y servidores back-end para dispositivos móviles. Puede desarrollar en su lenguaje favorito, y las aplicaciones se ejecutarán y escalarán con facilidad tanto en entornos basados en Windows como en Linux.

Azure Storage es almacenamiento de alta disponibilidad, escalable de forma masiva, duradero y seguro para varios objetos de datos en la nube, incluidos object, blob, file, disk, queue y table storage. Todos los datos escritos en una cuenta de Azure Storage se cifran mediante el servicio. Azure Storage proporciona un control pormenorizado sobre quién tiene acceso a los datos.

Azure SQL Database es un motor de base de datos PaaS totalmente administrado que se encarga de la mayoría de las funciones de administración de bases de datos, como actualización, aplicación de revisiones, creación de copias de seguridad y supervisión. Estas funciones se proporcionan sin intervención del usuario. SQL Database ofrece una serie de características integradas de seguridad y cumplimiento que facilitan que su aplicación satisfaga los requisitos de seguridad y cumplimiento normativo.

Detalles de la solución

Las soluciones de supervisión en Azure pueden parecer confusas al principio, ya que Azure ofrece varios servicios de supervisión. Sin embargo, cada servicio de supervisión de Azure es importante en la estrategia de seguridad y supervisión que se describe en esta serie. En los artículos de esta serie se describen los distintos servicios y cómo planear una seguridad eficaz para su entorno de TI.

- Uso de la supervisión de Azure para integrar componentes de seguridad

- Asignación de amenazas a un entorno de TI

- Creación del primer nivel de defensa con los servicios de seguridad de Azure

- Creación del segundo nivel de defensa con los servicios de seguridad de Microsoft Defender XDR

Posibles casos de uso

Esta arquitectura de referencia proporciona una vista completa de los servicios de seguridad en la nube de Microsoft y muestra cómo integrarlos para lograr una posición de seguridad óptima.

Aunque no es necesario implementar todos los servicios de seguridad mostrados, este ejemplo y el mapa de amenazas que se muestra en el diagrama de arquitectura pueden ayudarle a crear su propio mapa de amenazas y planear su estrategia de seguridad. Elija los servicios de seguridad de Azure y los servicios XDR de Microsoft Defender que mejor se adapten a sus necesidades.

Optimización de costos

Los precios de los servicios de Azure que se presentan en esta serie de artículos se calculan de varias maneras. Algunos servicios son gratuitos, otros tienen un cargo por cada uso y otros tienen un cargo que se basa en licencias. La mejor manera de calcular los precios de cualquiera servicio de seguridad de Azure es usar la calculadora de precios. En la calculadora, busque un servicio que le interese y selecciónelo para obtener todas las variables que determinan el precio del servicio.

Los servicios de seguridad de Microsoft Defender XDR funcionan con licencias. Para obtener más información sobre los requisitos de licencia, consulta Requisitos previos de Microsoft Defender XDR.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Rudnei Oliveira | Ingeniero sénior de seguridad de Azure

Otros colaboradores:

- Gary Moore | Programador/escritor

- Andrew Nathan | Director de ingeniería de clientes sénior

Pasos siguientes

- Defensa ante las amenazas con Microsoft 365

- Detección y respuesta a ataques cibernéticos con Microsoft Defender XDR

- Introducción a Microsoft Defender XDR

- Administración de la seguridad con Microsoft 365

- Protección contra amenazas malintencionadas con Microsoft Defender para Office 365

- Protección de identidades locales con Microsoft Defender for Cloud for Identity

Recursos relacionados

Para más información sobre esta arquitectura de referencia, consulte los otros artículos de esta serie:

- Parte 1: Uso de la supervisión de Azure para integrar componentes de seguridad

- Parte 2: Asignación de amenazas a un entorno de TI

- Parte 3: Creación del primer nivel de defensa con los servicios de seguridad de Azure

- Parte 4: Creación del segundo nivel de defensa con los servicios de seguridad de Microsoft Defender XDR

Para conocer las arquitecturas relacionadas en el Centro de arquitectura de Azure, consulte los artículos siguientes: