Ideas de solución

En este artículo se describe una idea de solución. El arquitecto de la nube puede usar esta guía para ayudar a visualizar los componentes principales de una implementación típica de esta arquitectura. Use este artículo como punto de partida para diseñar una solución bien diseñada que se adapte a los requisitos específicos de la carga de trabajo.

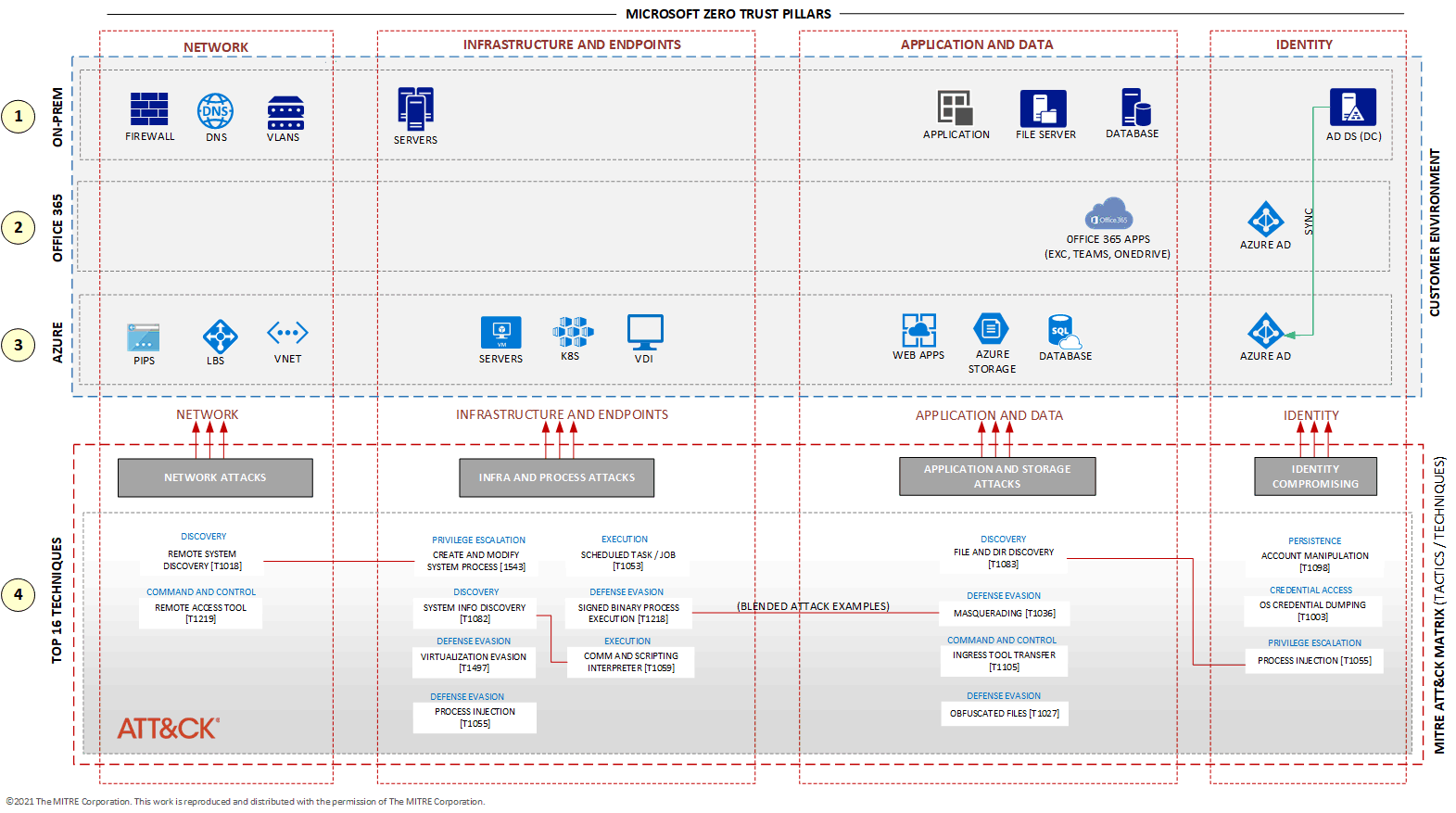

En este artículo se describe cómo diagramar el entorno de TI principal de la organización y crear un mapa de amenazas. Estos diagramas son herramientas valiosas para planificar y crear una sólida capa de seguridad defensiva. Comprender el entorno de TI y su arquitectura es fundamental para identificar los servicios de seguridad necesarios para proporcionar una protección adecuada.

Los sistemas informáticos albergan información que no solo es valiosa para las organizaciones que la generan, sino también para los actores maliciosos. Estos actores, ya sean personas o grupos, participan en actividades perjudiciales destinadas a poner en peligro o dañar los equipos, dispositivos, sistemas y redes de empresas. Su objetivo suele ser robar o dañar datos confidenciales mediante amenazas como malware o ataques por fuerza bruta.

En este artículo, exploramos un método para asignar amenazas a su entorno de TI, lo que le permite planificar la implementación de los servicios de seguridad de Microsoft como parte de su estrategia de seguridad.

La buena noticia es que no es necesario crear un mapa de amenazas desde cero. La matriz MITRE ATT&CK ofrece un excelente recurso para ayudarle a desarrollar uno. MITRE ATT&CK es una base de conocimientos global que mapea las amenazas del mundo real en función de las tácticas y técnicas observadas. MITRE Corporation documenta todas las amenazas conocidas en detalle, proporcionando información valiosa sobre cómo funcionan estas amenazas y cómo puede defenderse de ellas. Este recurso de acceso público está disponible en línea en MITRE ATT&CK®.

En este artículo, usamos un subconjunto de estas amenazas para ilustrar cómo puede asignar amenazas a su entorno de TI.

Posibles casos de uso

Algunas amenazas son comunes en todos los sectores, como ransomware, ataques DDoS, scripting entre sitios e inyección de código SQL. Sin embargo, muchas organizaciones se enfrentan a amenazas específicas propias de su sector o basadas en ciberataques que han sufrido en el pasado. El diagrama de este artículo puede ayudarle a identificar esas amenazas para su organización, identificando las áreas con más probabilidades de ser objetivo de los actores maliciosos. La creación de un mapa de amenazas le permite planificar las capas de defensa necesarias para un entorno más seguro.

Puede adaptar este diagrama para modelar diferentes combinaciones de ataques y comprender mejor cómo prevenirlos y mitigarlos. Aunque el marco de MITRE ATT&CK es una referencia útil, no es necesario. Microsoft Sentinel y otros servicios de seguridad de Microsoft también colaboran con MITRE para proporcionar información valiosa sobre diversas amenazas.

Algunas organizaciones usan Cyber Kill Chain®, una metodología de Lockheed Martin, para asignar y comprender cómo se realiza un ataque o una serie de ataques contra un entorno de TI. Cyber Kill Chain organiza las amenazas y los ataques teniendo e cuenta menos tácticas y técnicas que el marco MITRE ATT&CK. Aun así, ayuda a comprender las amenazas y cómo se pueden ejecutar. Para más información sobre esta metodología, consulte Cyber Kill Chain.

Architecture

Descargue un archivo Visio de esta arquitectura.

©2021 The MITRE Corporation. Este trabajo se reproduce y distribuye con el permiso de The MITRE Corporation.

Para el entorno de TI de las organizaciones se especifican los componentes solo para Azure y Microsoft 365. Su entorno de TI específico puede incluir dispositivos y tecnologías de diferentes proveedores.

Para el entorno de Azure, el diagrama muestra los componentes que se enumeran en la tabla siguiente.

| Etiqueta | Documentación |

|---|---|

| VNET | ¿Qué es Azure Virtual Network? |

| LBS | ¿Qué es Azure Load Balancer? |

| PIPS | Direcciones IP públicas |

| SERVIDORES | Máquinas virtuales |

| K8S | Azure Kubernetes Service |

| VDI | ¿Qué es Azure Virtual Desktop? |

| WEB APPS | Información general de App Service |

| AZURE STORAGE | Introducción a Almacenamiento de Azure |

| DB | ¿Qué es Azure SQL Database? |

| Microsoft Entra ID | ¿Qué es Microsoft Entra ID? |

El diagrama representa Microsoft 365 mediante los componentes enumerados en la tabla siguiente.

| Etiqueta | Descripción | Documentación |

|---|---|---|

OFFICE 365 |

Servicios de Microsoft 365 (anteriormente Office 365). Las aplicaciones que Microsoft 365 pone a disposición dependen del tipo de licencia. | Microsoft 365: suscripción para aplicaciones de Office |

Microsoft Entra ID |

Microsoft Entra ID, el mismo que usa Azure. Muchas empresas usan el mismo servicio de Microsoft Entra para Azure y Microsoft 365. | ¿Qué es Microsoft Entra ID? |

Flujo de trabajo

Para ayudarle a comprender qué parte del entorno de TI es probable que ataquen esas amenazas, el diagrama de arquitectura de este artículo se basa en un entorno de TI típico para una organización que tiene sistemas locales, una suscripción Microsoft 365 y una suscripción de Azure. Los recursos de cada una de estas capas son servicios comunes en muchas empresas. Se clasifican en el diagrama según los pilares de Confianza cero de Microsoft: red, infraestructura, punto de conexión, aplicación, datos e identidad. Para más información sobre Confianza cero, consulte Adoptar una seguridad proactiva con Confianza cero.

El diagrama de arquitectura incluye las capas siguientes:

Configuración local

El diagrama incluye algunos servicios esenciales, como los servidores (máquinas virtuales), dispositivos de red y DNS. Incluye aplicaciones comunes que se encuentran en la mayoría de los entornos de TI y se ejecutan en máquinas virtuales o servidores físicos. También incluye varios tipos de bases de datos, tanto SQL como de otro tipo. Normalmente las organizaciones tienen un servidor de archivos que los comparte en toda la empresa. Por último, el servicio Dominio de Active Directory, un componente de infraestructura generalizado, controla las credenciales de usuario. El diagrama incluye todos estos componentes en el entorno local.

Entorno de Office 365

Este entorno de ejemplo contiene las aplicaciones de office tradicionales, como Word, Excel, PowerPoint, Outlook y OneNote. Dependiendo del tipo de licencia, también puede incluir otras aplicaciones, como OneDrive, Exchange, Sharepoint y Teams. En el diagrama se representan mediante un icono para las aplicaciones de Microsoft 365 (anteriormente, Office 365) y un icono para Microsoft Entra ID. Los usuarios deben autenticarse para acceder a las aplicaciones de Microsoft 365 y Microsoft Entra ID actúa como proveedor de identidades. Microsoft 365 autentica a los usuarios con el mismo tipo de Microsoft Entra ID que usa Azure. En la mayoría de las organizaciones, el inquilino de Microsoft Entra ID es el mismo para Azure y Microsoft 365.

Entorno de Azure

Esta capa representa los servicios en la nube pública de Azure, incluidas las máquinas virtuales, las redes virtuales, las plataformas como servicio, las aplicaciones web, las bases de datos, el almacenamiento, los servicios de identidad, etc. Para más información sobre Azure, consulte Documentación de Azure.

Tácticas y técnicas de MITRE ATT&CK

En este diagrama se muestran las 16 principales amenazas, según las tácticas y las técnicas publicadas por The MITRE Corporation. En líneas rojas verá un ejemplo de un ataque combinado, lo que significa que un actor malintencionado podría coordinar varios ataques a la vez.

Cómo usar el marco de MITRE ATT&CK

Puede empezar con una búsqueda sencilla del nombre de la amenaza o del código de ataque en la página web principal de MITRE ATT&CK®.

También puede examinar las amenazas en las páginas tácticas o técnicas:

También puede usar el navegador de MITRE ATT&CK®, una herramienta intuitiva proporcionada por MITRE que ayuda a descubrir tácticas, técnicas y detalles sobre las amenazas.

Componentes

En la arquitectura de ejemplo de este artículo se usan los siguientes componentes de Azure:

Microsoft Entra ID es un servicio de administración de identidades y accesos basado en la nube. Microsoft Entra ID ayuda a los usuarios a acceder a los recursos externos, como Microsoft 365, Azure Portal y miles de otras aplicaciones SaaS. También les ayuda a acceder a recursos internos, como aplicaciones de la red intranet corporativa.

Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure se comuniquen de forma segura entre sí, con Internet y con las redes locales. Proporciona una red virtual que se beneficia de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

Azure Load Balancer proporciona un servicio de equilibrio de carga de capa 4 con latencia baja y rendimiento alto (entrante y saliente) para todos los protocolos UDP y TCP. Se diseñó para administrar millones de solicitudes por segundo, a la vez que garantiza que la solución tiene una alta disponibilidad. Azure Load Balancer tiene redundancia de zona, lo que garantiza una alta disponibilidad en las instancias de Availability Zones.

Las máquinas virtuales son uno de los distintos tipos de recursos informáticos a petición y escalables que ofrece Azure. Una máquina virtual de Azure ofrece la flexibilidad de la virtualización sin necesidad de adquirir y mantener el hardware físico que la ejecuta.

Azure Kubernetes Service (AKS) es un servicio de Kubernetes totalmente administrado para la implementación y la administración de aplicaciones contenedorizadas. AKS proporciona Kubernetes sin servidor, integración continua/entrega continua (CI/CD), así como seguridad y gobernanza de nivel empresarial.

Azure Virtual Desktop es un servicio de virtualización de escritorios y aplicaciones que se ejecuta en la nube para proporcionar escritorios para usuarios remotos.

Web Apps es un servicio basado en HTTP para hospedar aplicaciones web, API REST y servidores back-end para dispositivos móviles. Puede desarrollar en su lenguaje favorito, y las aplicaciones se ejecutarán y escalarán con facilidad tanto en entornos basados en Windows como en Linux.

Azure Storage es almacenamiento de alta disponibilidad, escalable de forma masiva, duradero y seguro para varios objetos de datos en la nube, incluidos object, blob, file, disk, queue y table storage. Todos los datos escritos en una cuenta de Azure Storage se cifran mediante el servicio. Azure Storage proporciona un control pormenorizado sobre quién tiene acceso a los datos.

Azure SQL Database es un motor de base de datos PaaS totalmente administrado que se encarga de la mayoría de las funciones de administración de bases de datos, como actualización, aplicación de revisiones, creación de copias de seguridad y supervisión. Estas funciones se proporcionan sin intervención del usuario. SQL Database ofrece una serie de características integradas de seguridad y cumplimiento que facilitan que su aplicación satisfaga los requisitos de seguridad y cumplimiento normativo.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Rudnei Oliveira | Ingeniero sénior de seguridad de Azure

Otros colaboradores:

- Gary Moore | Programador/escritor

- Andrew Nathan | Director de ingeniería de clientes sénior

Pasos siguientes

Este documento hace referencia a algunos servicios, tecnologías y terminología. Puede encontrar más información sobre ellos en los recursos siguientes:

- MITRE ATT&CK®

- Navegador ATT&CK®)

- Versión preliminar pública: la hoja del marco MITRE ATT&CK en Microsoft Sentinel, una publicación del blog Azure Cloud y dominio de inteligencia artificial

- The Cyber Kill Chain®

- Adoptar una seguridad proactiva con Confianza cero

- Amenaza combinada en Wikipedia

- Cómo cambian los ciberataques según el nuevo informe de defensa digital de Microsoft del blog de seguridad de Microsoft

Recursos relacionados

Para más información sobre esta arquitectura de referencia, consulte los otros artículos de esta serie: