Ideas de solución

En este artículo se describe una idea de solución. El arquitecto de la nube puede usar esta guía para ayudar a visualizar los componentes principales de una implementación típica de esta arquitectura. Use este artículo como punto de partida para diseñar una solución bien diseñada que se adapte a los requisitos específicos de la carga de trabajo.

Puede usar varios servicios de Azure para crear una infraestructura de TI completa para su organización. Azure también proporciona servicios de seguridad que pueden ayudarle a proteger la infraestructura. Mediante el uso de soluciones de seguridad de Azure, puede mejorar la posición de seguridad del entorno de TI, mitigar las vulnerabilidades y protegerse contra infracciones a través de una solución bien diseñada basada en los procedimientos recomendados de Microsoft.

Aunque algunos servicios de seguridad incurren en costos asociados, muchos están disponibles sin cargo adicional. Los servicios gratuitos incluyen grupos de seguridad de red (NSG), cifrado de almacenamiento, TLS/SSL, tokens de firma de acceso compartido y otros. Este artículo se centra en estos servicios gratuitos.

Este artículo es el tercero de una serie de cinco. Para revisar los dos artículos anteriores de esta serie, incluida la introducción y una revisión de cómo puede asignar amenazas a un entorno de TI, consulte el siguiente artículo:

Posibles casos de uso

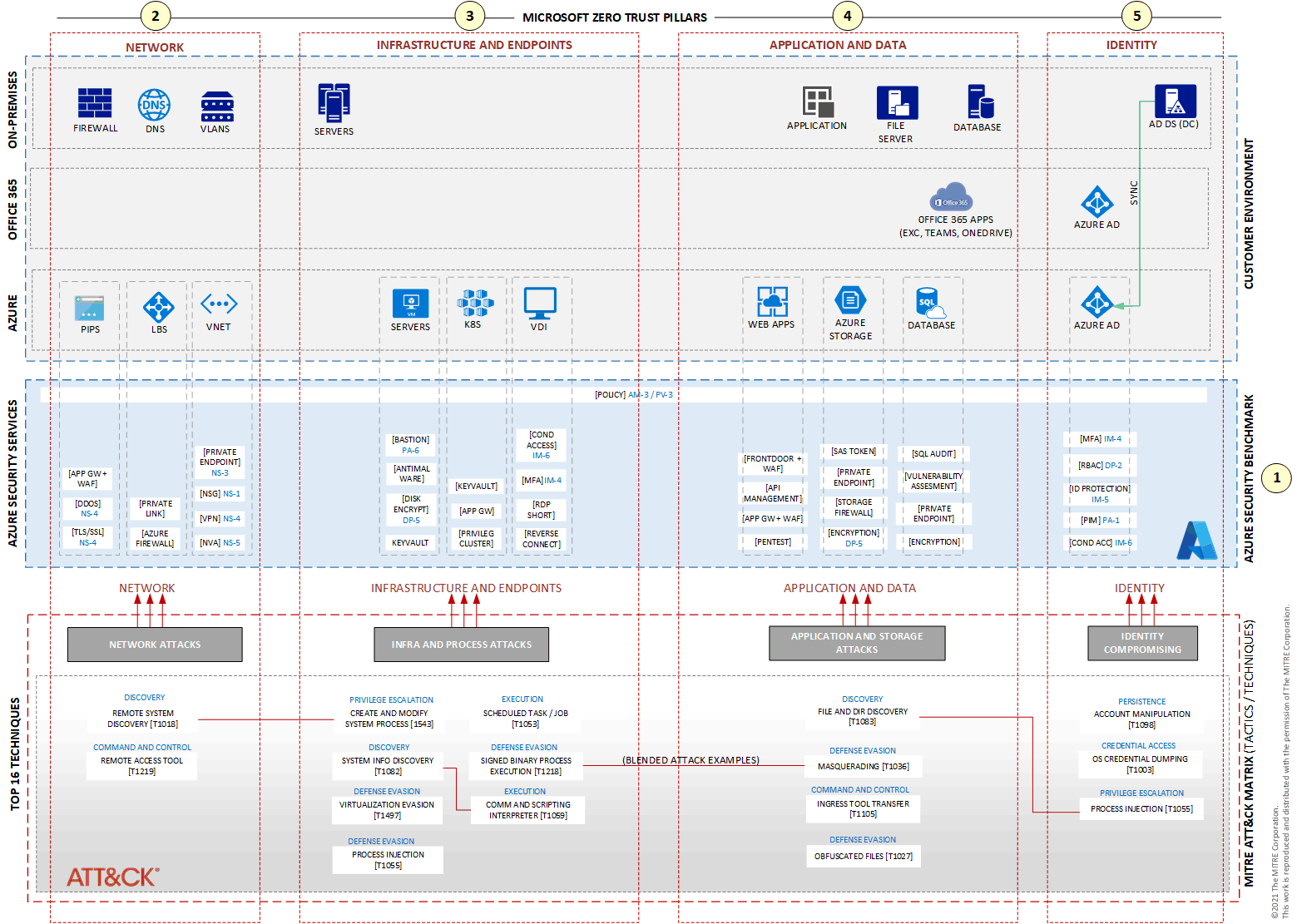

En este artículo se organizan los servicios de seguridad de Azure por recurso de Azure, por lo que puede centrarse en amenazas específicas destinadas a recursos como máquinas virtuales (VM), sistemas operativos, redes de Azure o aplicaciones, además de ataques que pueden poner en peligro los usuarios y las contraseñas. El siguiente diagrama puede ayudarle a identificar los servicios de seguridad de Azure que ayudan a proteger los recursos y las identidades de usuario frente a estos tipos de amenazas.

Arquitectura

Descargue un archivo Visio de esta arquitectura.

©2021 The MITRE Corporation. Este trabajo se reproduce y distribuye con el permiso de The MITRE Corporation.

La capa de seguridad de Azure de este diagrama se basa en Azure Security Benchmark (ASB) v3, que es un conjunto de reglas de seguridad que se implementan mediante directivas de Azure. ASB se basa en una combinación de reglas del Centro CIS para la seguridad de Internet y el Instituto Nacional de Estándares y Tecnología. Para más información sobre ASB, consulte Introducción a Azure Security Benchmark v3.

El diagrama no incluye todos los servicios de seguridad de Azure disponibles, pero resalta los servicios que se usan con más frecuencia. Todos los servicios de seguridad que se muestran en el diagrama de arquitectura se pueden combinar y configurar para trabajar junto con el entorno de TI y las necesidades de seguridad específicas de su organización.

Flujo de trabajo

En esta sección se describen los componentes y servicios que aparecen en el diagrama. Muchos de ellos están etiquetados con sus códigos de control ASB, además de sus etiquetas abreviadas. Los códigos de control corresponden a los dominios de control que aparecen en Controles.

Azure Security Benchmark

Cada control de seguridad hace referencia a uno o varios servicios de seguridad específicos de Azure. La referencia de arquitectura de este artículo muestra algunos de ellos y sus números de control según la documentación de ASB. Los controles incluyen:

- Seguridad de las redes

- Administración de identidades

- Acceso con privilegios

- Protección de los datos

- Administración de recursos

- Registro y detección de amenazas

- Respuesta a los incidentes

- Posición y administración de vulnerabilidades

- Seguridad de los puntos de conexión

- Copia de seguridad y recuperación

- Seguridad de DevOps

- Gobernanza y estrategia

Para más información sobre los controles de seguridad, consulte Introducción a Azure Security Benchmark (v3).

Network

En la tabla siguiente se describen los servicios de red del diagrama.

Etiqueta Descripción Documentación NSG Un servicio gratuito que se asocia a una interfaz de red o subred. Un grupo de seguridad de red le permite filtrar el tráfico del protocolo TCP o UDP de las conexiones entrantes y salientes mediante intervalos de direcciones IP y puertos. Grupos de seguridad de red VPN Una puerta de enlace de red privada virtual (VPN) que proporciona un túnel con protección IPSEC (IKE v1/v2). VPN Gateway Azure Firewall Una plataforma como servicio (PaaS) que ofrece protección en la capa 4 y está conectada a toda una red virtual. ¿Qué es Azure Firewall? GW de aplicación + WAF Azure Application Gateway con Azure Web Application Firewall (WAF) Application Gateway es un equilibrador de carga para el tráfico web que funciona en la capa 7 y agrega WAF para proteger las aplicaciones que usan HTTP y HTTPS. ¿Qué es Azure Application Gateway? Aplicación virtual de red Aplicación virtual de red (NVA). Un servicio de seguridad virtual del marketplace que se aprovisiona en máquinas virtuales en Azure. Aplicaciones virtuales de red DDOS Protección contra DDoS implementada en la red virtual para ayudarle a mitigar diferentes tipos de ataques DDoS. Información general sobre la Protección de red contra DDoS de Azure TLS/SSL TLS/SSL proporciona cifrado en tránsito para la mayoría de los servicios de Azure que intercambian información, como Azure Storage y Web Apps. Configuración de TLS de un extremo a otro con Application Gateway mediante PowerShell Private Link Servicio que permite crear una red privada para un servicio de Azure que se expone inicialmente a Internet. ¿Qué es Azure Private Link? Punto de conexión privado Crea una interfaz de red y la asocia al servicio de Azure. El punto de conexión privado forma parte de Private Link. Esta configuración permite que el servicio, mediante un punto de conexión privado, forme parte de la red virtual. ¿Qué es un punto de conexión privado? Infraestructura y puntos de conexión

En la tabla siguiente se describen los servicios de infraestructura y punto de conexión que se muestran en el diagrama.

Etiqueta Descripción Documentación Bastion Bastion proporciona funcionalidad de servidor de salto. Este servicio permite acceder a las máquinas virtuales mediante el protocolo de escritorio remoto (RDP) o SSH sin exponer las máquinas virtuales a Internet. ¿Qué es Azure Bastion? Antimalware Microsoft Defender proporciona servicio antimalware y forma parte de Windows 10, Windows 11, Windows Server 2016 y Windows Server 2019. Antivirus de Microsoft Defender en Windows Cifrado de disco Disk Encryption permite cifrar el disco de una máquina virtual. Azure Disk Encryption para máquinas virtuales Windows KeyVault Key Vault, un servicio para almacenar claves, secretos y certificados con FIPS 140-2 nivel 2 o 3. Conceptos básicos de Azure Key Vault RDP Short RDP Shortpath de Azure Virtual Desktop. Esta característica permite a los usuarios remotos conectarse al servicio Virtual Desktop desde una red privada. RDP Shortpath de Azure Virtual Desktop para redes administradas Conexión inversa Una característica de seguridad integrada de Azure Virtual Desktop. La conexión inversa garantiza que los usuarios remotos solo reciben secuencias de píxeles y no llegan a las máquinas virtuales del host. Descripción de la conectividad de red de Azure Virtual Desktop Aplicación y datos

En la tabla siguiente se describen los servicios de aplicación y datos que se muestran en el diagrama.

Etiqueta Descripción Documentación Frontdoor + WAF Una red de entrega de contenido (CDN). Front Door combina varios puntos de presencia para ofrecer una mejor conexión para los usuarios que acceden al servicio, y agrega WAF. ¿Qué es Azure Front Door? API Management Un servicio que ofrece seguridad para las llamadas API y administra las API entre entornos. Acerca de API Management PenTest Un conjunto de procedimientos recomendados para ejecutar una prueba de penetración en su entorno, incluidos los recursos de Azure. Pruebas de penetración Token de SAS de almacenamiento Un token de acceso compartido para permitir que otros usuarios accedan a la cuenta de Azure Storage. Otorgar acceso limitado a recursos de Azure Storage con firmas de acceso compartido (SAS) Punto de conexión privado Cree una interfaz de red y asóciela a la cuenta de almacenamiento para configurarla dentro de una red privada en Azure. Uso de puntos de conexión privados para Azure Storage Firewall de almacenamiento Firewall que le permite establecer un intervalo de direcciones IP que pueden acceder a la cuenta de almacenamiento. Configuración de redes virtuales y firewalls de Azure Storage Cifrado

(Azure Storage)Protege la cuenta de almacenamiento con cifrado en reposo. Cifrado de Azure Storage para datos en reposo Auditoría de SQL Realiza un seguimiento de los eventos de base de datos y los escribe en un registro de auditoría de la cuenta de Azure Storage. Auditoría para Azure SQL Database y Azure Synapse Analytics Evaluación de vulnerabilidades Servicio que le ayuda a detectar y corregir posibles vulnerabilidades de la base de datos, así como a realizar un seguimiento de estas. La evaluación de vulnerabilidades de SQL ayuda a identificar los puntos vulnerables de la base de datos Cifrado

(Azure SQL)El Cifrado de datos transparente (TDE) ayuda a proteger los servicios de base de datos de Azure SQL mediante el cifrado de datos en reposo. Cifrado de datos transparente para SQL Database, SQL Managed Instance y Azure Synapse Analytics Identidad

En la tabla siguiente se describen los servicios de identidad que se muestran en el diagrama.

Etiqueta Descripción Documentación RBAC El control de acceso basado en rol de Azure (Azure RBAC) le ayuda a administrar el acceso a los servicios de Azure mediante permisos granulares basados en las credenciales de Microsoft Entra de los usuarios. ¿Qué es el control de acceso basado en rol de Azure (Azure RBAC)? MFA La autenticación multifactor ofrece tipos adicionales de autenticación además del nombre de usuario y la contraseña. Cómo funciona: autenticación multifactor de Microsoft Entra Protección de identificadores Identity Protection, un servicio de seguridad de Microsoft Entra ID, analiza billones de señales al día para identificar y proteger a los usuarios frente a las amenazas. ¿Qué es Identity Protection? PIM Privileged Identity Management (PIM), un servicio de seguridad de Microsoft Entra ID. Le ayuda a proporcionar privilegios de superusuario temporalmente para microsoft Entra ID (por ejemplo, Administrador de usuarios) y suscripciones de Azure (por ejemplo, Administrador de control de acceso basado en roles o Administrador de Key Vault). ¿Qué es Microsoft Entra Privileged Identity Management? Cond Acc El acceso condicional es un servicio de seguridad inteligente que usa directivas que se definen para diversas condiciones para bloquear o conceder acceso a los usuarios. ¿Qué es el acceso condicional?

Componentes

En la arquitectura de ejemplo de este artículo se usan los siguientes componentes de Azure:

Microsoft Entra ID es un servicio de administración de identidades y accesos basado en la nube. Microsoft Entra ID ayuda a los usuarios a acceder a los recursos externos, como Microsoft 365, Azure Portal y miles de otras aplicaciones SaaS. También les ayuda a acceder a recursos internos, como aplicaciones de la red intranet corporativa.

Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure se comuniquen de forma segura entre sí, con Internet y con las redes locales. Proporciona una red virtual que se beneficia de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

Azure Load Balancer proporciona un servicio de equilibrio de carga de capa 4 con latencia baja y rendimiento alto (entrante y saliente) para todos los protocolos UDP y TCP. Se diseñó para administrar millones de solicitudes por segundo, a la vez que garantiza que la solución tiene una alta disponibilidad. Azure Load Balancer tiene redundancia de zona, lo que garantiza una alta disponibilidad en las instancias de Availability Zones.

Las máquinas virtuales son uno de los distintos tipos de recursos informáticos a petición y escalables que ofrece Azure. Una máquina virtual de Azure ofrece la flexibilidad de la virtualización sin necesidad de adquirir y mantener el hardware físico que la ejecuta.

Azure Kubernetes Service (AKS) es un servicio de Kubernetes totalmente administrado para la implementación y la administración de aplicaciones contenedorizadas. AKS proporciona Kubernetes sin servidor, integración continua/entrega continua (CI/CD), así como seguridad y gobernanza de nivel empresarial.

Azure Virtual Desktop es un servicio de virtualización de escritorios y aplicaciones que se ejecuta en la nube para proporcionar escritorios para usuarios remotos.

App Service Web Apps es un servicio basado en HTTP para hospedar aplicaciones web, API REST y back-ends para dispositivos móviles. Puede desarrollar en su lenguaje favorito, y las aplicaciones se ejecutarán y escalarán con facilidad tanto en entornos basados en Windows como en Linux.

Azure Storage es almacenamiento de alta disponibilidad, escalable de forma masiva, duradero y seguro para varios objetos de datos en la nube, incluidos object, blob, file, disk, queue y table storage. Todos los datos escritos en una cuenta de Azure Storage se cifran mediante el servicio. Azure Storage proporciona un control pormenorizado sobre quién tiene acceso a los datos.

Azure SQL Database es un motor de base de datos PaaS totalmente administrado que se encarga de la mayoría de las funciones de administración de bases de datos, como actualización, aplicación de revisiones, creación de copias de seguridad y supervisión. Estas funciones se proporcionan sin intervención del usuario. SQL Database ofrece una serie de características integradas de seguridad y cumplimiento que facilitan que su aplicación satisfaga los requisitos de seguridad y cumplimiento normativo.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Rudnei Oliveira | Ingeniero sénior de seguridad de Azure

Otros colaboradores:

- Gary Moore | Programador/escritor

- Andrew Nathan | Director de ingeniería de clientes sénior

Pasos siguientes

Microsoft tiene más documentación que puede ayudarle a proteger su entorno de TI y los siguientes artículos pueden ser especialmente útiles:

- Seguridad en Microsoft Cloud Adoption Framework para Azure. Cloud Adoption Framework proporciona una guía de seguridad para el recorrido del usuario a la nube, donde se clarifican los procesos, los procedimientos recomendados, los modelos y la experiencia.

- Marco de buena arquitectura de Microsoft Azure: El marco de buena arquitectura de Azure es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. El marco se basa en cinco pilares: confiabilidad, seguridad, optimización de costos, excelencia operativa y eficiencia del rendimiento.

- Procedimientos recomendados de seguridad de Microsoft Los procedimientos recomendados de seguridad de Microsoft (anteriormente conocidos como Azure Security Compass o Microsoft Security Compass) son una recopilación de procedimientos recomendados que proporcionan una guía práctica y clara para las decisiones relacionadas con la seguridad.

- Arquitecturas de referencia de ciberseguridad de Microsoft (MCRA) MCRA es una compilación de varias arquitecturas de referencia de seguridad de Microsoft.

En los siguientes recursos, puede encontrar más información sobre los servicios, las tecnologías y la terminología que se mencionan en este artículo:

- ¿Qué son las nubes públicas, privadas e híbridas?

- Introducción a Azure Security Benchmark (v3)

- Adoptar una seguridad proactiva con Confianza cero

- Información sobre suscripciones de Microsoft 365

- Microsoft Defender XDR

Recursos relacionados

Para más información sobre esta arquitectura de referencia, consulte los otros artículos de esta serie: