Ideas de solución

En este artículo se describe una idea de solución. El arquitecto de la nube puede usar esta guía para ayudar a visualizar los componentes principales de una implementación típica de esta arquitectura. Use este artículo como punto de partida para diseñar una solución bien diseñada que se adapte a los requisitos específicos de la carga de trabajo.

Muchas organizaciones operan en un entorno híbrido, con recursos hospedados tanto en Azure como en el entorno local. La mayoría de los recursos de Azure, como las máquinas virtuales, las aplicaciones de Azure y Microsoft Entra ID, se pueden proteger mediante servicios de seguridad incorporados de Azure.

Además, las organizaciones se suelen suscribir a Microsoft 365 para proporcionar a los usuarios aplicaciones como Word, Excel, PowerPoint y Exchange Online. Microsoft 365 también ofrece servicios de seguridad que se pueden usar para agregar un nivel adicional de protección para algunos de los recursos de Azure más usados.

Para usar eficazmente los servicios de seguridad de Microsoft 365, es importante comprender la terminología clave y la estructura de los servicios de Microsoft 365. En este cuarto artículo de una serie de cinco se exploran estos temas con mayor detalle, basándose en los conceptos tratados en artículos anteriores, especialmente:

- Asignación de amenazas a un entorno de TI

- Creación del primer nivel de defensa con los servicios de seguridad de Azure

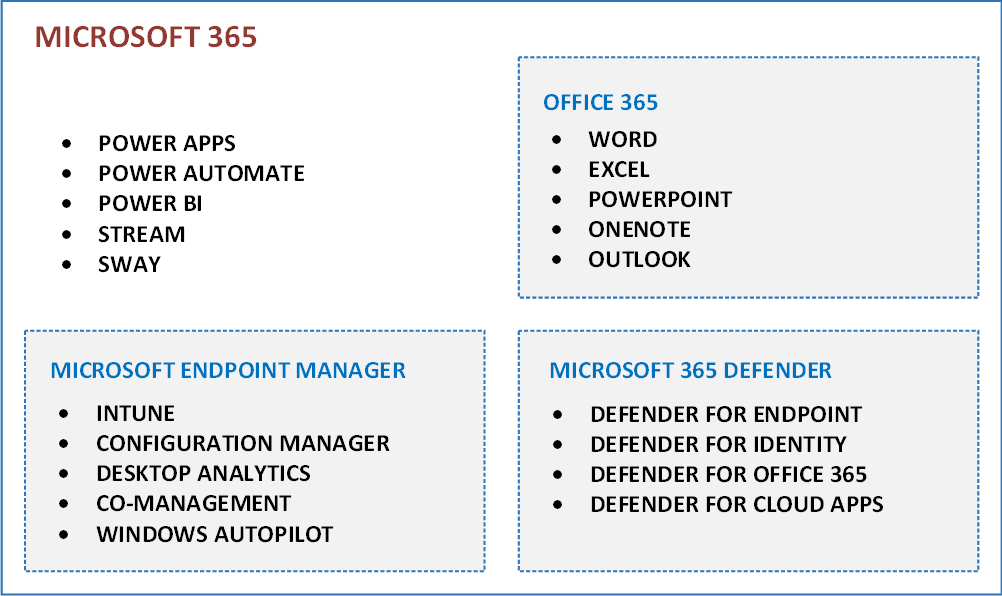

Microsoft 365 y Office 365 son servicios basados en la nube diseñados para abordar las necesidades de su organización con el fin de lograr más seguridad y confiabilidad, y una productividad de usuario mejorada. Microsoft 365 incluye servicios como Power Automate, Forms, Stream, Sway y Office 365. En concreto, Office 365 incluye el conocido conjunto de aplicaciones de productividad. Para más información sobre las opciones de suscripción para estos dos servicios, consulte Opciones de planes de Microsoft 365 y Office 365.

Dependiendo de la licencia que adquiera para Microsoft 365, también puede obtener los servicios de seguridad para Microsoft 365. Estos servicios de seguridad se denominan Microsoft Defender XDR, un conjunto de servicios:

- Protección contra amenazas avanzada de Microsoft Defender (MDE)

- Microsoft Defender for Identity (MDI)

- Microsoft Defender para Office (MDO)

- Aplicaciones de Microsoft Defender for Cloud (MDA)

- "Microsoft Defender for Cloud Apps" al que se accede a través de "security.microsoft.com" es diferente de "Microsoft Defender for Cloud", que es otra solución de seguridad a la que se accede a través de "portal.azure.com".

En el diagrama siguiente se muestra la relación de las soluciones y los servicios principales que ofrece Microsoft 365, aunque no se enumeran todos los servicios.

Posibles casos de uso

Las personas suelen confundir los servicios de seguridad para Microsoft 365 y su rol en la ciberseguridad de TI. Una causa importante de esta confusión se deriva de la similitud en los nombres, incluidos algunos servicios de seguridad de Azure como Microsoft Defender for Cloud (anteriormente Azure Security Center) y Defender for Cloud Apps (anteriormente Microsoft Cloud App Security).

Sin embargo, la confusión va más allá de la terminología. Algunos servicios proporcionan protecciones similares, pero para distintos recursos. Por ejemplo, Defender for Identity y Azure Identity Protection protegen los servicios de identidad, pero Defender for Identity protege las identidades locales (a través de Servicios de dominio de Active Directory y la autenticación Kerberos), mientras que Azure Identity Protection protege las identidades en la nube (a través de Microsoft Entra ID y la autenticación de OAuth).

Estos ejemplos resaltan la importancia de comprender cómo los servicios de seguridad de Microsoft 365 difieren de los servicios de seguridad de Azure. Al obtener esta comprensión, puede planificar de forma más eficaz su estrategia de seguridad en la nube de Microsoft, a la vez que mantiene una posición de seguridad sólida para su entorno de TI. Este artículo tiene como objetivo ayudarle a lograrlo.

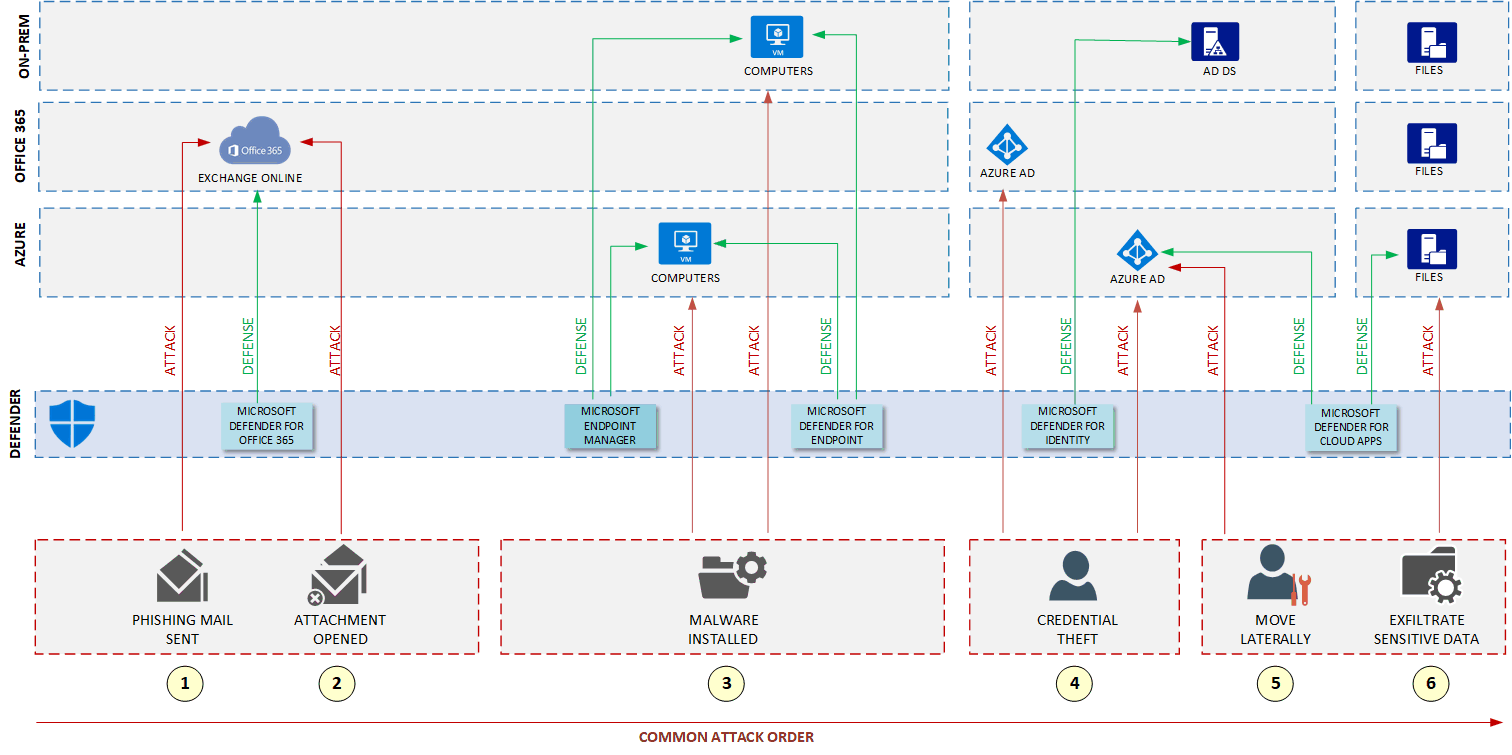

En el diagrama siguiente se presenta un caso de uso real para los servicios de seguridad de Microsoft Defender XDR. Muestra los recursos que necesitan protección, los servicios que se ejecutan en el entorno y algunas posibles amenazas. Los servicios Microsoft Defender XDR están en medio, lo que defiende los recursos de la organización frente a esas amenazas.

Arquitectura

La solución de detección y respuesta extendidas (XDR) de Microsoft, conocida como Microsoft Defender XDR, integra varias herramientas y servicios de seguridad para proporcionar protección, detección y respuesta unificadas en puntos de conexión, identidades, correo electrónico, aplicaciones y entornos en la nube. Combina la inteligencia sobre amenazas avanzada, la automatización y el análisis controlado por inteligencia artificial para detectar y responder a amenazas cibernéticas sofisticadas en tiempo real, lo que permite a los equipos de seguridad mitigar rápidamente los riesgos y reducir el impacto de los ataques. Al consolidar los datos de seguridad de varios orígenes, Microsoft Defender XDR ayuda a las organizaciones a lograr una defensa completa y simplificada en toda su infraestructura de TI.

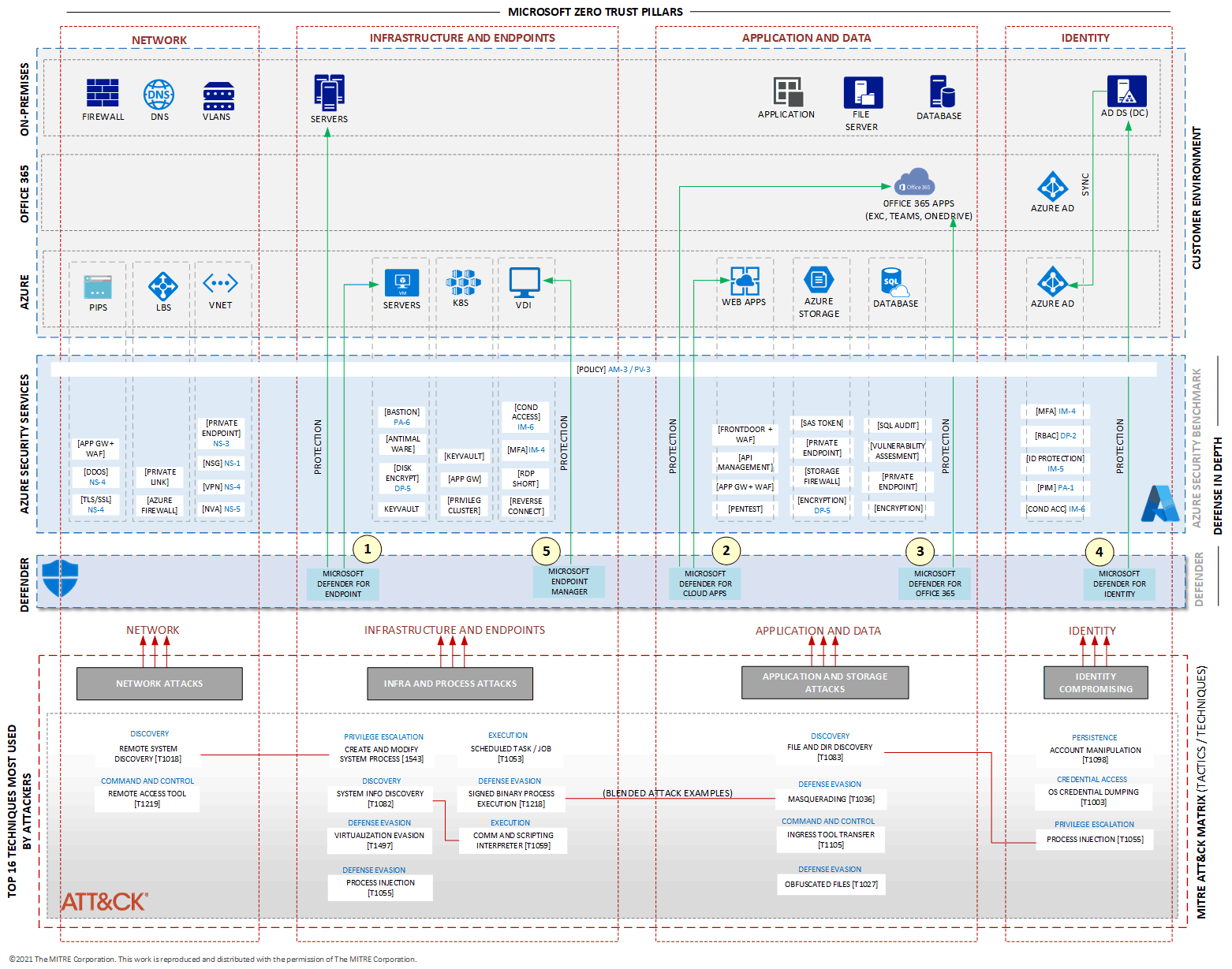

En el diagrama siguiente se muestra una capa, etiquetada como DEFENDER, que representa los servicios de seguridad Microsoft Defender XDR. Agregar estos servicios al entorno de TI ayuda a crear una mejor defensa para el entorno. Los servicios de la capa de Defender pueden trabajar con los servicios de seguridad de Azure.

Descargue un archivo Visio de esta arquitectura.

©2021 The MITRE Corporation. Este trabajo se reproduce y distribuye con el permiso de The MITRE Corporation.

Flujo de trabajo

Microsoft Defender para punto de conexión

Defender para punto de conexión protege los puntos de conexión empresariales y está diseñado para ayudar a las redes a evitar, detectar, investigar y responder a amenazas avanzadas. Crea un nivel de protección para las máquinas virtuales que se ejecutan en Azure y en el entorno local. Para más información sobre lo que puede proteger, consulte Microsoft Defender para punto de conexión.

Microsoft Defender para aplicaciones en la nube

Anteriormente conocido como Microsoft Cloud Application Security, Defender for Cloud Apps es un agente de seguridad de acceso a la nube (CASB) que admite varios modos de implementación. Estos modos incluyen la recopilación de registros, los conectores de API y el proxy inverso. Proporciona visibilidad enriquecida, control sobre el viaje de los datos y análisis sofisticados para identificar y combatir las ciberamenazas en todos los servicios en la nube de terceros y Microsoft. Proporciona protección y mitigación de riesgos para aplicaciones en la nube e incluso para algunas aplicaciones que se ejecutan en el entorno local. También proporciona una capa de protección para los usuarios que acceden a esas aplicaciones. Para más información, consulte la Introducción a Microsoft Defender for Cloud Apps.

Es importante no confundir Defender for Cloud Apps con Microsoft Defender for Cloud, que proporciona recomendaciones y una puntuación de la posición de seguridad de los servidores, las aplicaciones, las cuentas de almacenamiento y otros recursos que se ejecutan en Azure, en el entorno local y en otras nubes. Defender for Cloud consolida dos servicios anteriores, Azure Security Center y Azure Defender.

Microsoft Defender para Office

Defender para Office 365 protege su organización de las amenazas malintencionadas que representan los mensajes de correo electrónico, los vínculos (URL) y las herramientas de colaboración. Proporciona protección para el correo electrónico y la colaboración. En función de la licencia, podrá agregar investigación, búsqueda y respuesta posteriores a la infracción, así como automatización y simulación (para el entrenamiento). Para más información sobre las opciones de licencia, consulte Información general de seguridad de Microsoft Defender para Office 365.

Microsoft Defender for Identity

Defender for Identity es una solución de seguridad basada en la nube que usa las señales de Active Directory local para identificar, detectar e investigar amenazas avanzadas, identidades puestas en peligro y acciones malintencionadas dirigidas a la organización efectuadas por usuarios internos. Protege Active Directory Domain Services (AD DS) en ejecución en el entorno local. Aunque este servicio se ejecuta en la nube, funciona para proteger las identidades locales. Defender for Identity se denominaba anteriormente Azure Advanced Threat Protection. Para más información, consulte ¿Qué es Microsoft Defender for Identity?

Si necesita protección para las identidades proporcionadas por Microsoft Entra ID y que se ejecute de forma nativa en la nube, considere la posibilidad de usar Microsoft Entra ID Identity Protection.

Intune (anteriormente parte de Microsoft Endpoint Manager

Microsoft Intune es un servicio basado en la nube que ayuda a las organizaciones a administrar y proteger sus dispositivos, aplicaciones y datos. Permite a los administradores de TI controlar cómo se usan los dispositivos de la empresa, como portátiles, smartphones y tabletas, lo que garantiza el cumplimiento de las directivas de seguridad. Con Intune, puede aplicar configuraciones de dispositivos, implementar software, administrar aplicaciones móviles y proteger los datos corporativos mediante características como el acceso condicional y el borrado remoto. Resulta especialmente útil para habilitar el trabajo remoto seguro, administrar dispositivos de propiedad corporativa y personal (BYOD) y garantizar la seguridad de los datos en diversas plataformas, como Windows, iOS, Android y macOS.

Otro servicio que formaba parte de Endpoint Manager es Configuration Manager, una solución de administración local que permite administrar equipos cliente y servidor de la red, conectados directamente o por Internet. Puede habilitar la funcionalidad en la nube para integrar Configuration Manager con Intune, Microsoft Entra ID, Defender para punto de conexión y otros servicios en la nube. Úselo para implementar aplicaciones, actualizaciones de software y sistemas operativos. También puede supervisar el cumplimiento, consultar objetos, actuar con los clientes en tiempo real y mucho más. Para información sobre todos los servicios disponibles, consulte Información general sobre Microsoft Endpoint Manager.

Orden de ataque de las amenazas de ejemplo

Las amenazas denominadas en el diagrama siguen un orden de ataque común:

Un atacante envía un correo electrónico de suplantación de identidad con malware asociado.

Un usuario final abre el malware adjunto.

El malware se instala en el back-end sin que el usuario lo note.

El malware instalado roba credenciales de algunos usuarios.

El atacante usa las credenciales para poder acceder a cuentas confidenciales.

Si las credenciales proporcionan acceso a una cuenta con privilegios elevados, el atacante pone en peligro otros sistemas.

El diagrama también se muestra en la capa etiquetada como DEFENDER, para que los servicios Microsoft Defender XDR supervisen y mitiguen esos ataques. Este es un ejemplo de cómo Defender proporciona una capa adicional de seguridad que funciona con los servicios de seguridad de Azure para ofrecer protección adicional de los recursos que se muestran en el diagrama. Para más información sobre cómo los posibles ataques amenazan el entorno de TI, consulte el segundo artículo de esta serie, Asignación de amenazas al entorno de TI. Para obtener más información sobre Microsoft Defender XDR, consulta Microsoft Defender XDR.

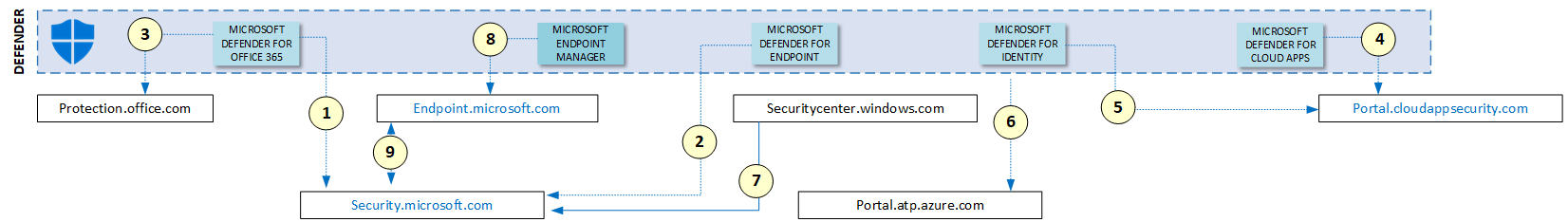

Acceso a los servicios de seguridad Microsoft Defender XDR y administración

En el diagrama siguiente se muestran los portales disponibles actualmente y sus relaciones entre sí. En el momento de la actualización de estos artículos, es posible que algunos de esos portales ya estén en desuso.

Actualmente, Security.microsoft.com es el portal más importante disponible porque incorpora funcionalidades de Microsoft Defender para Office 365 (1), de Defender para punto de conexión (2), de Defender para Office (3), Defender for Identity (5), Defender for Apps (4) y también para Microsoft Sentinel.

Es importante mencionar que Microsoft Sentinel tiene algunas características que todavía se ejecutan solo en Azure Portal (portal.azure.com).

Por último, endpoint.microsoft.com proporciona funcionalidad principalmente para Intune y Configuration Manager, pero también para otros servicios que forman parte de Endpoint Manager. Dado que security.microsoft.com y endpoint.microsoft.com ofrecen protección de seguridad para los puntos de conexión, existen muchas interacciones entre ellos (9) que ofrecen una excelente posición de seguridad para los puntos de conexión.

Componentes

En la arquitectura de ejemplo de este artículo se usan los siguientes componentes de Azure:

Microsoft Entra ID es un servicio de administración de identidades y accesos basado en la nube. Microsoft Entra ID ayuda a los usuarios a acceder a los recursos externos, como Microsoft 365, Azure Portal y miles de otras aplicaciones SaaS. También les ayuda a acceder a recursos internos, como aplicaciones de la red intranet corporativa.

Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure se comuniquen de forma segura entre sí, con Internet y con las redes locales. Proporciona una red virtual que se beneficia de la infraestructura de Azure, como la escala, la disponibilidad y el aislamiento.

Azure Load Balancer proporciona un servicio de equilibrio de carga de capa 4 con latencia baja y rendimiento alto (entrante y saliente) para todos los protocolos UDP y TCP. Se diseñó para administrar millones de solicitudes por segundo, a la vez que garantiza que la solución tiene una alta disponibilidad. Azure Load Balancer tiene redundancia de zona, lo que garantiza una alta disponibilidad en las instancias de Availability Zones.

Las máquinas virtuales son uno de los distintos tipos de recursos informáticos a petición y escalables que ofrece Azure. Una máquina virtual de Azure ofrece la flexibilidad de la virtualización sin necesidad de adquirir y mantener el hardware físico que la ejecuta.

Azure Kubernetes Service (AKS) es un servicio de Kubernetes totalmente administrado para la implementación y la administración de aplicaciones contenedorizadas. AKS proporciona Kubernetes sin servidor, integración continua/entrega continua (CI/CD), así como seguridad y gobernanza de nivel empresarial.

Azure Virtual Desktop es un servicio de virtualización de escritorios y aplicaciones que se ejecuta en la nube para proporcionar escritorios para usuarios remotos.

Web Apps es un servicio basado en HTTP para hospedar aplicaciones web, API REST y servidores back-end para dispositivos móviles. Puede desarrollar en su lenguaje favorito, y las aplicaciones se ejecutarán y escalarán con facilidad tanto en entornos basados en Windows como en Linux.

Azure Storage es almacenamiento de alta disponibilidad, escalable de forma masiva, duradero y seguro para varios objetos de datos en la nube, incluidos object, blob, file, disk, queue y table storage. Todos los datos escritos en una cuenta de Azure Storage se cifran mediante el servicio. Azure Storage proporciona un control pormenorizado sobre quién tiene acceso a los datos.

Azure SQL Database es un motor de base de datos PaaS totalmente administrado que se encarga de la mayoría de las funciones de administración de bases de datos, como actualización, aplicación de revisiones, creación de copias de seguridad y supervisión. Estas funciones se proporcionan sin intervención del usuario. SQL Database ofrece una serie de características integradas de seguridad y cumplimiento que facilitan que su aplicación satisfaga los requisitos de seguridad y cumplimiento normativo.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Rudnei Oliveira | Ingeniero sénior de clientes

Otros colaboradores:

- Gary Moore | Programador/escritor

- Andrew Nathan | Director de ingeniería de clientes sénior

Pasos siguientes

- Defensa ante las amenazas con Microsoft 365

- Detección y respuesta a ataques cibernéticos con Microsoft Defender XDR

- Introducción a Microsoft Defender XDR

- Implementación de la inteligencia sobre amenazas en Microsoft 365

- Administración de la seguridad con Microsoft 365

- Protección contra amenazas malintencionadas con Microsoft Defender para Office 365

- Protección de identidades locales con Microsoft Defender for Cloud for Identity

Recursos relacionados

Para más información sobre esta arquitectura de referencia, consulte los otros artículos de esta serie:

- Parte 1: Uso de la supervisión de Azure para integrar componentes de seguridad

- Parte 2: Asignación de amenazas a un entorno de TI

- Parte 3: Creación del primer nivel de defensa con los servicios de seguridad de Azure

- Parte 5: Integración entre los servicios de seguridad de Azure y Microsoft Defender XDR