Introducción a Windows LAPS y Windows Server Active Directory

Descubra cómo empezar a usar la Solución de contraseñas de administrador local de Windows (Windows LAPS) y Windows Server Active Directory. En el artículo se describen los procedimientos básicos para usar Windows LAPS para realizar copias de seguridad de contraseñas en Windows Server Active Directory y cómo recuperarlas.

Requisitos de la versión del sistema operativo del controlador de dominio y del nivel funcional del dominio

Si el dominio está configurado por debajo del nivel funcional de dominio (DFL) de 2016, no puede habilitar el período de cifrado de contraseñas de la Solución de contraseñas de administrador local de Windows. Sin cifrado de contraseñas, los clientes solo se pueden configurar para almacenar contraseñas en texto no cifrado (protegido por ACL de Active Directory) y los controladores de dominio no se pueden configurar para administrar su cuenta DSRM local.

Una vez que el dominio alcance 2016 DFL, puede habilitar el cifrado de contraseñas de la Solución de contraseñas de administrador local de Windows. Sin embargo, si ejecuta controladores de dominio WS2016, tenga en cuenta que no admiten la Solución de contraseñas de administrador local de Windows y, por lo tanto, no pueden usar la característica de administración de cuentas de DSRM.

Es adecuado usar sistemas operativos compatibles anteriores a WS2016 en los controladores de dominio, siempre que conozca estas limitaciones.

En la tabla siguiente se resumen los distintos escenarios, admitidos o no:

| Detalles del dominio | Se admite el almacenamiento de contraseñas en texto sin formato | Se admite el almacenamiento de contraseñas cifrado (para clientes unidos a un dominio) | Se admite la administración de cuentas de DSRM (para controladores de dominio) |

|---|---|---|---|

| Inferior a 2016 DFL | Sí | No | No |

| 2016 DFL con uno o varios controladores de dominio WS2016 | Sí | Sí | Sí, pero solo para los controladores de dominio WS2019, y las versiones posteriores |

| 2016 DFL solo con controladores de dominio WS2019, y las versiones posteriores | Sí | Sí | Sí |

Microsoft recomienda encarecidamente que el cliente realice la actualización al sistema operativo más reciente disponible en clientes, servidores y controladores de dominio, con el fin de aprovechar las características y mejoras de seguridad más recientes.

Actualizar el esquema de Windows Server Active Directory

Antes de usar Windows LAPS, el esquema de Windows Server Active Directory debe actualizarse. Esta acción se realiza mediante el cmdlet Update-LapsADSchema. Es una operación única para todo el bosque. El cmdlet Update-LapsADSchema se puede ejecutar de forma local en un controlador de dominio de Windows Server 2022 o Windows Server 2019 actualizado con Windows LAPS, pero también se puede ejecutar en un controlador que no sea de dominio, siempre y cuando admita el módulo de PowerShell de Windows LAPS.

PS C:\> Update-LapsADSchema

Sugerencia

Use el parámetro -Verbose para ver información detallada sobre lo que hace el cmdlet Update-LapsADSchema (o cualquier otro cmdlet en el módulo de PowerShell de LAPS).

Concesión del permiso de actualización de contraseñas del dispositivo administrado

Para poder actualizar la contraseña, el dispositivo administrado debe tener permiso. Esta acción se realiza estableciendo permisos que se heredan en la unidad organizativa (OU) en la que se encuentra el dispositivo. Set-LapsADComputerSelfPermission se usa para este propósito, como por ejemplo:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Sugerencia

Si prefiere establecer los permisos heredables en la raíz del dominio, lo puede hacer especificando toda la raíz del dominio mediante la sintaxis DN. Por ejemplo, especifique "DC=laps,DC=com" para el parámetro -Identity.

Permisos de derechos ampliados de consulta

Es posible que a algunos usuarios o grupos ya tengan concedidos permisos de derechos extendidos en la unidad organizativa del dispositivo administrado. Este permiso es problemático porque concede la capacidad de leer atributos confidenciales (todos los atributos de contraseña de Windows LAPS se marcan como confidenciales). Una manera de comprobar quién tiene concedidos estos permisos es mediante el cmdlet Find-LapsADExtendedRights. Por ejemplo:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

En el resultado salida de este ejemplo, solo las entidades de confianza (SYSTEM y administradores de dominio) tienen ese privilegio. No se requiere ninguna otra acción.

Configuración de la directiva del dispositivo

Complete algunos pasos para configurar la directiva de dispositivo.

Elección de un mecanismo de implementación de directivas

El primer paso es elegir cómo aplicar la directiva a los dispositivos.

La mayoría de los entornos usan la directiva de grupo de Windows LAPS para implementar la configuración necesaria en sus dispositivos unidos al dominio y Windows Server Active Directory.

Si los dispositivos también están unidos a Microsoft Entra ID de forma híbrido, puede implementar la directiva mediante Microsoft Intune con el proveedor de servicios de configuración (CSP) de Windows LAPS.

Configuración de directivas específicas

Como mínimo, debe configurar la opción BackupDirectory con el valor 2 (copia de seguridad de contraseñas en Windows Server Active Directory).

Si no configura la opción AdministratorAccountName, el valor predeterminado de Windows LAPS es administrar la cuenta de administrador local integrada predeterminada. Esta cuenta integrada se identifica automáticamente mediante su identificador relativo conocido (RID), nunca se debe identificar mediante su nombre. El nombre de la cuenta de administrador local integrada varía en función de la configuración regional predeterminada del dispositivo.

Si desea configurar una cuenta de administrador local personalizada, debe configurar la opción AdministratorAccountName con el nombre de esa cuenta.

Importante

Si configura Windows LAPS para administrar una cuenta de administrador local personalizada, debe asegurarse de que se crea la cuenta. Windows LAPS no crea la cuenta. Se recomienda usar el CSP RestrictedGroups para crear la cuenta.

Puede configurar otras opciones, como PasswordLength, según sea necesario para su organización.

Cuando no defina una configuración específica, se aplica el valor predeterminado; asegúrese de comprender esos valores predeterminados. Por ejemplo, si habilita el cifrado de contraseñas, pero no define la configuración ADPasswordEncryptionPrincipal, la contraseña se cifra para que solo los administradores de dominio puedan descifrarla. Puede definir ADPasswordEncryptionPrincipal con una configuración diferente si desea que los administradores que no sean de dominio puedan descifrar.

Actualizar una contraseña en Windows Server Active Directory

Windows LAPS procesa la directiva activa actualmente de forma periódica (cada hora) y responde a notificaciones de cambio de la directiva de grupo. Responde en función de la directiva y de las notificaciones de cambio.

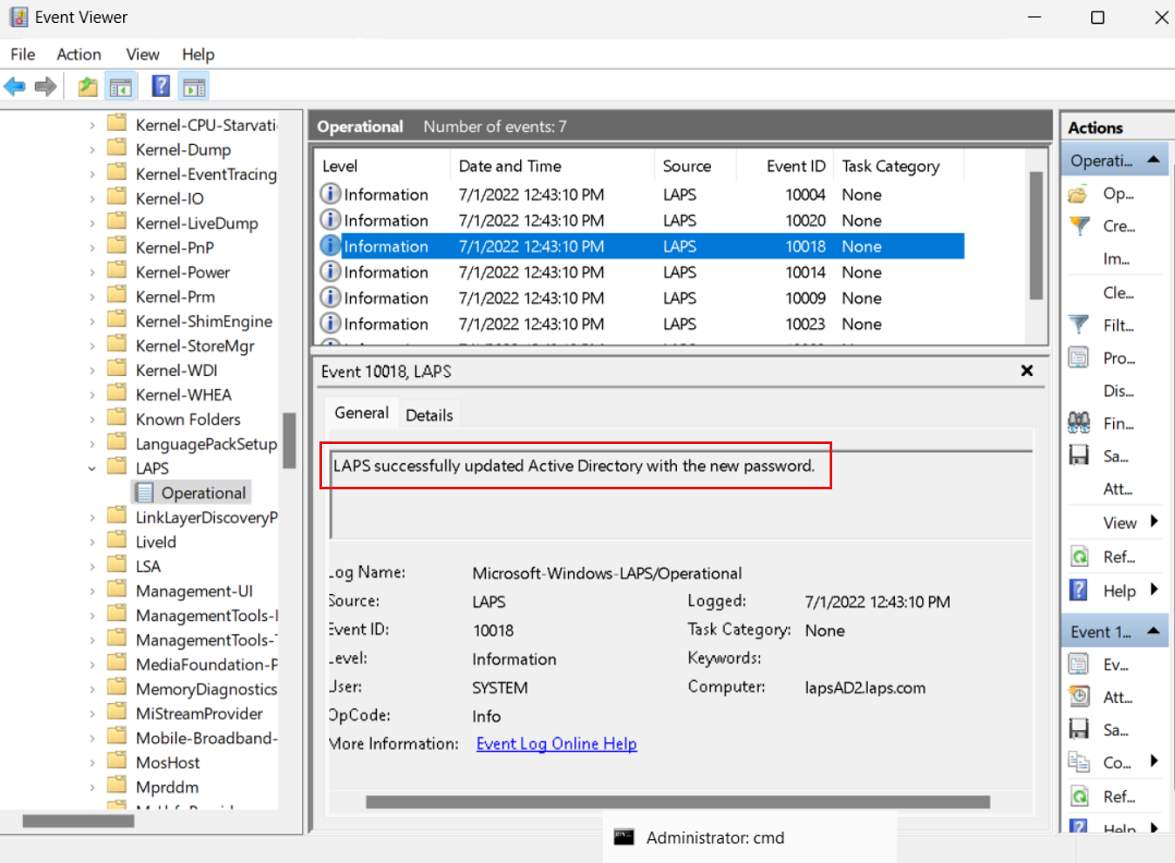

Para comprobar que la contraseña se ha actualizado correctamente en Windows Server Active Directory, busque en el registro de eventos el evento 10018:

Para evitar esperas después de aplicar la directiva, puede ejecutar el cmdlet de PowerShell Invoke-LapsPolicyProcessing.

Recuperar una contraseña de Windows Server Active Directory

Use el cmdlet Get-LapsADPassword para recuperar contraseñas de Windows Server Active Directory. Por ejemplo:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

Este resultado de salida indica que el cifrado de contraseña está habilitado (consulte Source). El cifrado de contraseña requiere que el dominio esté configurado para el nivel funcional de dominio de Windows Server 2016 o posterior.

Rotación de la contraseña

Windows LAPS lee el tiempo de expiración de la contraseña de Windows Server Active Directory durante cada ciclo de procesamiento de la directiva. Si la contraseña ha expirado, inmediatamente se genera una nueva contraseña y se almacena.

En algunas situaciones (por ejemplo, después de una vulneración de la seguridad o para pruebas ad hoc), es posible que sea recomendable girar la contraseña antes. Para forzar manualmente una rotación de contraseñas, puede usar el cmdlet Reset-LapsPassword.

Puede usar el cmdlet Set-LapsADPasswordExpirationTime para establecer la hora de expiración de contraseña programada como almacenada en Windows Server Active Directory. Por ejemplo:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

La próxima vez que Windows LAPS se reactiva para procesar la directiva actual, ve la hora de expiración de la contraseña modificada y gira la contraseña. Si no desea esperar, puede ejecutar el cmdlet Invoke-LapsPolicyProcessing.

Puede usar el cmdlet Reset-LapsPassword para forzar localmente un giro inmediata de la contraseña.

Recuperación de contraseñas durante escenarios de recuperación ante desastres de AD

La recuperación de contraseñas de Windows LAPS (incluidas las contraseñas DSRM) normalmente requiere que haya disponible al menos un controlador de dominio de Active Directory. Pero considere un escenario catastrófico en el que todos los controladores de dominio de un dominio estén inactivos. ¿Cómo se recuperarían las contraseñas en esa situación?

Los procedimientos recomendados de administración de Active Directory aconsejan guardar periódicamente copias de seguridad periódicas de todos los controladores de dominio. Las contraseñas de Windows LAPS almacenadas en una base de datos de AD de copia de seguridad montada se pueden consultar mediante el Get-LapsADPassword cmdlet de PowerShell especificando el -Port parámetro . El Get-LapsADPassword cmdlet se ha mejorado recientemente para que cuando se especifiquen los parámetros y -RecoveryMode , la -Port recuperación de contraseñas se realiza correctamente sin necesidad de ponerse en contacto con un controlador de dominio. Además, Get-LapsADPassword ahora admite la ejecución en este modo en un equipo de grupo de trabajo (no unido a un dominio).

Sugerencia

La utilidad dsamain.exe se usa para montar un medio de copia de seguridad de AD y consultarlo a través de LDAP. Dsamain.exe no está instalado de forma predeterminada, por lo que debe agregarse. Una manera de hacerlo es usar el Enable-WindowsOptionalFeature cmdlet . En las máquinas cliente de Windows, puede ejecutar Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. En un equipo Con Windows Server, puede ejecutar Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM

En el ejemplo siguiente se supone que una base de datos de copia de seguridad de AD se ha montado localmente en el puerto 50000:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : ArrowheadArdentlyJustifyingKryptonVixen

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Importante

Cuando se recuperan contraseñas de Windows LAPS cifradas de una base de datos de copia de seguridad de AD montada en un equipo de grupo de trabajo, el campo AuthorizedDecryptor siempre se mostrará en formato SID sin formato, ya que la máquina del grupo de trabajo no puede traducir ese SID en un nombre descriptivo.

Importante

La funcionalidad mejorada de recuperación de contraseñas Get-LapsADPassword se admite en la compilación 27695 y posteriores de Windows Insider, tanto para las versiones de cliente como del sistema operativo del servidor.

Consulte también

- Introducción a la solución de contraseña de administrador local de Windows en Microsoft Entra ID

- Solución de contraseñas de administrador local de Windows en Microsoft Entra ID

- RestrictedGroups CSP

- Microsoft Intune

- Compatibilidad de Microsoft Intune con Windows LAPS

- CSP de Windows LAPS

- Guía de solución de problemas de Windows LAPS