Guía de solución de problemas de Windows LAPS

En esta guía se proporcionan los conceptos fundamentales que se deben usar al solucionar problemas de solución de contraseñas de administrador local de Windows (WINDOWS LAPS).

Windows LAPS es una característica de Windows que administra y realiza automáticamente copias de seguridad de la contraseña de una cuenta de administrador local en los dispositivos unidos a Microsoft Entra o unidos a Active Directory de Windows Server. También puede usar Windows LAPS para administrar y hacer copias de seguridad automáticas de la contraseña de la cuenta del Modo de reparación de servicios de directorio (DSRM) en los controladores de dominio de Windows Server Active Directory. Un administrador autorizado puede recuperar la contraseña de DSRM y usarla. Para obtener más información, consulta ¿Qué es Windows LAPS?

Nota:

- Este artículo es para Windows LAPS (la nueva característica), no para los LAPS heredados ni para la versión anterior de LAPS.

- En este artículo se enumeran solo algunas de las principales causas principales posibles. Otras causas también pueden existir, pero no se detectan.

- La lista siguiente contiene los identificadores de eventos más comunes y es posible que no incluya todos los eventos LAPS de Windows.

Solución de problemas de Windows LAPS mediante eventos de Windows

Para ver los eventos de Windows LAPS, vaya a Registros>de aplicaciones y servicios De Microsoft>Windows>LAPS>Operativo en Visor de eventos.

Nota:

- El procesamiento de Windows LAPS comienza con el ID de evento 10003 y termina con el ID de evento 10004.

- Si se produce un error en el procesamiento del ciclo actual por cualquier motivo, se registra el ID de evento 10005.

Windows LAPS tiene dos escenarios:

Windows LAPS Active Directory

Las máquinas cliente están configuradas para almacenar la contraseña en Active Directory.

Windows LAPS Azure Microsoft Entra ID

Las máquinas cliente están configuradas para almacenar la contraseña en microsoft Entra ID.

En la tabla siguiente se enumeran los identificadores de evento que se registran en diferentes escenarios:

| Id. del evento | Escenario |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory y Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory y Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory y Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory y Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory y Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

Id. de evento 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

De manera predeterminada, Windows LAPS cifra la contraseña de la cuenta administrada en el equipo cliente. Para admitir el cifrado, el nivel funcional del dominio debe ser Windows Server 2016.

Solución

- Aumente el nivel funcional del dominio si es necesario.

- Deshabilite la directiva de grupo Habilitar cifrado de contraseñas para las máquinas cliente.

Nota:

No se recomienda deshabilitar el cifrado de contraseña almacenado en el controlador de dominio.

Id. de evento 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS consulta periódicamente (cada hora) Active Directory para saber el estado del equipo y el equipo cliente usa el servicio Netlogon para detectar un controlador de dominio en él.

Solución

Si está en un entorno en el que solo tiene conectividad con un controlador de dominio grabable, abra los puertos de red entre el equipo cliente y el controlador de dominio.

Para obtener más información, consulte Información general del servicio y requisitos de puerto de red para Windows.

Id. de evento 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

Para introducir Windows LAPS, debe ampliar el esquema con atributos LAPS de Windows. O bien, si usa Windows LAPS en modo de emulación de LAPS heredado, debe ampliar el esquema con los atributos LAPS heredados. Este problema se produce por una de las siguientes razones:

Causa principal 1

El esquema no se ha ampliado con los nuevos atributos DEPS de Windows.

Causa principal 2

Existe una replicación transitoria de Active Directory entre el controlador de dominio local (DC) y el controlador de dominio principal (PDC).

Causa principal 3

Un problema de replicación de Active Directory en el controlador de dominio local.

Resolución a la causa principal 1

Ejecute el Update-LapsADSchema cmdlet de PowerShell para actualizar el esquema de Active Directory mediante privilegios de administrador de esquemas.

Si usa la emulación de LAPS heredada, extienda primero el esquema con el Update-AdmPwdADSchema cmdlet de PowerShell (esta acción requiere instalar primero el producto LAPS heredado).

Resolución a la causa principal 2

Debido a la latencia de replicación, los atributos de esquema no se han replicado en el controlador de dominio local. Puede usar el complemento LDP o ADSIEDIT para identificar si se han replicado los atributos de esquema de Windows LAPS. Forzar la replicación de Active Directory de la partición de esquema con el patrón de esquema mediante el comando siguiente:

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

Nota:

- Reemplace por

DC2.contoso.comel nombre del controlador de dominio identificado por el identificador de evento 10055 en los registros de eventos de Windows LAPS. - Reemplace por

PDC.contoso.comel nombre del PDC en el entorno. Puede identificar el PDC mediante elnltest /dsgetdc:contoso.com /pdc /forcecomando .

Resolución a la causa principal 3

Hay un problema de replicación de Active Directory entre el controlador de dominio local y otros controladores de dominio del dominio. Puede ver el identificador de evento 10055 en los registros de eventos de Windows LAPS para comprobar el nombre del controlador de dominio y ejecutar el repadmin /showreps comando para identificar los errores de replicación.

Para obtener más información, consulte Solución de problemas de replicación de Active Directory.

Id. de evento 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS lee el nombre del administrador local de la directiva de grupo o la configuración de Intune Nombre de la cuenta de administrador que se va a administrar. Si esta configuración no está configurada, buscará la cuenta local con un identificador de seguridad (SID) que termine con 500 (administrador). Si Windows LAPS no encuentra la cuenta, se registra el identificador de evento 10013.

En la versión actual de Windows LAPS, no hay ninguna característica para crear el usuario administrado.

Solución

Compruebe y asegúrese de que el usuario administrado está presente en los usuarios locales mediante uno de los métodos siguientes:

- Use lusrmgr.msc para abrir usuarios y grupos locales.

- Ejecute el comando

net user.Nota:

Asegúrese de que no haya espacios finales al principio y al final de la cuenta.

Id. de evento 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

Se trata de un evento de estado al final de un ciclo de procesamiento de Windows LAPS. Este evento no tiene ninguna causa principal, por lo que debe revisar el procesamiento anterior de los eventos en los que Windows LAPS ha encontrado un problema.

Solución

- Abra un símbolo del sistema de PowerShell con privilegios elevados y ejecute el

Invoke-lapsPolicyProcessingcmdlet . - Abra Visor de eventos y vaya a Registros>de aplicaciones y servicios de Microsoft>Windows>LAPS>Operativo.

- Filtre por el procesamiento más reciente de eventos a partir del identificador de evento 10003 al id. de evento 10005.

- Corrija los errores anteriores al identificador de evento 10017.

Identificador de evento 10019

LAPS failed to update the local admin account with the new password

Windows LAPS no puede actualizar la contraseña de la cuenta de usuario administrada localmente en el equipo local. Windows LAPS encontró al usuario administrado, pero tuvo problemas para cambiar la contraseña.

Solución

- Identifique si hay un problema de recursos como una pérdida de memoria o un problema de memoria insuficiente. Reinicie la máquina para comprobar si observa un error similar.

- Una aplicación de terceros o un controlador de filtro que administra el mismo usuario administrado no permite que Windows LAPS administre la contraseña.

Identificador de evento 10025

Azure discovery failed

El dispositivo (unido a Microsoft Entra o unido híbrido) configurado con Windows LAPS para almacenar contraseñas en microsoft Entra ID debe detectar el punto de conexión de registro de empresa.

Solución

- Compruebe que puede conectarse correctamente al punto de conexión de registro (

https://enterpriseregistration.windows.net). Si abre Microsoft Edge o Google Chrome y se conecta al punto de conexión de registro (https://enterpriseregistration.windows.net), recibirá un mensaje "Punto de conexión no encontrado". Este mensaje significa que puede conectarse al punto de conexión de registro de empresa. - Si usa un servidor proxy, compruebe que el proxy está configurado en el contexto del sistema. Puede abrir un símbolo del sistema con privilegios elevados y ejecutar el

netsh winhttp show proxycomando para mostrar el proxy.

Identificador de evento 10026

LAPS was unable to authenticate to Azure using the device identity

Este problema se produce si hay un problema con el token de actualización principal (PRT) del dispositivo.

Solución

- Compruebe que ha habilitado la característica LAPS de Windows en el inquilino de Azure.

- Compruebe que la máquina no se ha eliminado o deshabilitado en el inquilino de Azure.

- Abra un símbolo del sistema, ejecute el

dsregcmd /statuscomando y compruebe las secciones siguientes para ver si hay errores:Device statusSSO dataDiagnostic data

- Compruebe el mensaje de error mediante el comando dsregcmd y solucione el problema.

- Solución de problemas de dispositivos unidos híbridos a Microsoft Entra mediante Solución de problemas de dispositivos unidos híbridos de Microsoft Entra.

- Use la herramienta Solucionador de problemas de registro de dispositivos para identificar y corregir los problemas de registro de dispositivos.

- Si recibe un mensaje de error, consulte Códigos de error de autenticación y autorización de Microsoft Entra para obtener la descripción del error y la solución de problemas adicionales.

Id. de evento 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS no puede actualizar la contraseña de la cuenta de usuario administrada localmente en el equipo local. Windows LAPS encontró al usuario administrado, pero tuvo problemas para cambiar la contraseña.

Solución

Para comprobar la directiva de contraseñas en el equipo, ejecute el

net accountscomando en un símbolo del sistema. Valide cualquiera de las directivas de contraseña si no cumplen los criterios de la directiva de contraseña configurada de Windows LAPS, como la complejidad de la contraseña, la longitud de la contraseña o la antigüedad de la contraseña.Identifique si la configuración se aplica a través de un objeto de directiva de grupo local (GPO), un GPO de dominio o configuración de seguridad local ejecutando el

GPRESULT /hcomando . Modifique la configuración de GPO o seguridad para que coincida con la configuración de contraseña de GPO de Windows LAPS. Las opciones se configuran a través de la opción Configuración de contraseña en GPO o Intune (MDM).Nota:

Las directivas de contraseña configuradas en Active Directory, GPO local o configuración de seguridad deben coincidir con la configuración de contraseña de Windows LAPS o deben contener valores inferiores a los de la configuración de configuración de contraseña de Windows LAPS.

Compruebe si tiene filtros de contraseña de terceros que podrían estar bloqueando la configuración de la contraseña.

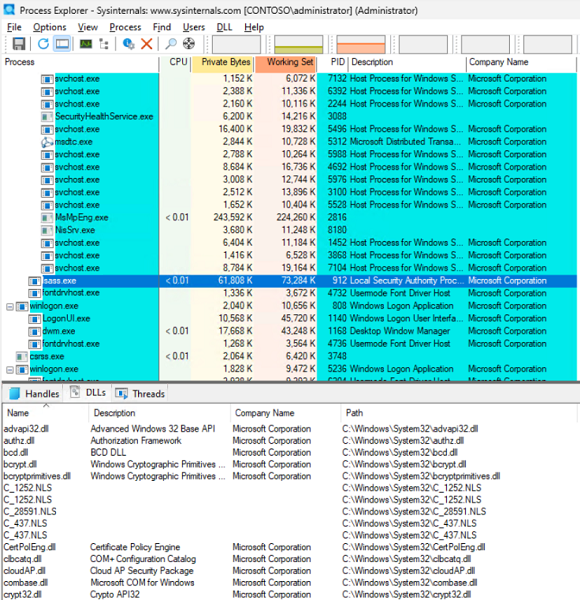

Descargue el Explorador de procesos.

Extraiga y ejecute el Explorador de procesos como administrador.

Seleccione el proceso de LSASS.exe en el panel izquierdo.

Seleccione Ver>mostrar panel inferior.

Seleccione Ver>archivos DLL de vista>del panel inferior.

En el panel inferior se muestran los archivos DLL o módulos cargados. Identifique si hay módulos de terceros mediante el campo Nombre de empresa (cualquier módulo que no sea Microsoft).

Revise la lista dll para identificar si el nombre del archivo DLL (módulo) de terceros tiene algunas palabras clave como "seguridad", "contraseña" o "directivas". Desinstale o detenga la aplicación o el servicio que podría estar usando este archivo DLL.

Equipo unido a Microsoft Entra ID

Microsoft Entra ID o dispositivos unidos híbridos se pueden administrar mediante la administración de dispositivos móviles (MDM) (Intune), GPO locales o cualquier software de terceros similar.

- Para comprobar la directiva de contraseñas en el equipo, ejecute el

net accountscomando en un símbolo del sistema. Valide cualquiera de las directivas de contraseña si no cumplen los criterios de la directiva de contraseña configurada de Windows LAPS, como la complejidad de la contraseña, la longitud de la contraseña o la antigüedad de la contraseña. - Identifique si la directiva en conflicto se aplica a través de Intune, GPO local o un software de terceros similar, como Intune, para administrar las directivas de contraseñas en la máquina.

Identificador de evento 10028

LAPS failed to update Azure Active Directory with the new password

La máquina cliente de Windows LAPS actualiza periódicamente las contraseñas. Este evento aparece si el equipo cliente configurado con Windows LAPS no puede actualizar la contraseña a Microsoft Entra ID.

Solución

- Compruebe que ha habilitado la característica LAPS de Windows en el inquilino de Azure.

- Compruebe que la máquina no se ha eliminado o deshabilitado en el inquilino de Azure.

- Abra un símbolo del sistema y ejecute el

dsregcmd /statuscomando para comprobar si hay errores en las secciones siguientes:Device statusSSO dataDiagnostic data

- Compruebe el mensaje de error mediante el comando dsregcmd y solucione el problema.

- Use Solución de problemas de dispositivos unidos a híbridos de Microsoft Entra para solucionar problemas de dispositivos unidos a dispositivos híbridos de Microsoft Entra.

- Use la herramienta Solucionador de problemas de registro de dispositivos para identificar y corregir los problemas de registro de dispositivos.

- Si recibe un mensaje de error, consulte Códigos de error de autenticación y autorización de Microsoft Entra para obtener la descripción del error y la solución de problemas adicionales.

Id. de evento 10032

LAPS was unable to authenticate to Azure using the device identity

Es posible que haya problemas relacionados con la autenticación de Microsoft Entra al usar PRT del dispositivo.

Solución

- Compruebe que ha habilitado la característica LAPS de Windows en el inquilino de Azure.

- Compruebe que la máquina no se ha eliminado o deshabilitado en el inquilino de Azure.

- Abra un símbolo del sistema y ejecute el

dsregcmd /statuscomando para comprobar si hay errores en las secciones siguientes:Device statusSSO dataDiagnostic data

- Compruebe el mensaje de error mediante el comando dsregcmd y solucione el problema.

- Use Solución de problemas de dispositivos unidos a híbridos de Microsoft Entra para solucionar problemas de dispositivos unidos a dispositivos híbridos de Microsoft Entra.

- Use la herramienta Solucionador de problemas de registro de dispositivos para identificar y corregir los problemas de registro de dispositivos.

- Si recibe un mensaje de error, consulte Códigos de error de autenticación y autorización de Microsoft Entra para obtener la descripción del error y la solución de problemas adicionales.

Id. de evento 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

La entidad de cifrado se configura mediante la opción Configurar descifradores de contraseña autorizados mediante GPO o MDM (Intune). Parece que la configuración no está configurada correctamente.

Solución

Corrija la configuración de Intune o GPO. Esta configuración acepta dos valores:

- SID de un grupo de dominio o usuario

- Nombre de grupo en <Nombre> de dominio\<Nombre> de grupo, <Nombre> de dominio\<Nombre de> usuario o <Nombre> de usuario@Nombre de dominio@<Nombre de dominio>

Nota:

Compruebe que no haya espacios finales al principio y el final de la configuración.

Identificador de evento 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

La entidad de cifrado se configura mediante la opción Configurar descifradores de contraseña autorizados mediante GPO o MDM (Intune). La configuración acepta un SID o un nombre de grupo de dominio en <nombre de dominio\<Nombre>> de grupo, <Nombre de dominio\<Nombre>> de usuario o <Nombre> de usuario@<Nombre de> dominio. El error se produce cuando el cliente DE WINDOWS LAPS no puede resolver un SID en un nombre o un nombre en un SID.

Solución

- Compruebe que el grupo de dominios existe en Active Directory y no se ha eliminado.

- Si el grupo se acaba de crear, espere a que la replicación de Active Directory converja en el controlador de dominio local del equipo cliente.

- Use la herramienta Sysinternal PsGetSid para resolver manualmente el SID o el nombre.

- Descargue PsGetSid.

- Extraiga el archivo descargado y abra un símbolo del sistema con privilegios elevados en el equipo cliente donde experimenta el problema.

- Ejecute el comando

psgetsid -accepteula <SID> or <Name>. Use el SID o el nombre mencionados en el identificador de evento 10035.

- Compruebe si hay errores de replicación de Active Directory en el bosque y solucione los problemas. Para obtener más información, consulte Solución de problemas de replicación de Active Directory.

Identificador de evento 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

El reintento posterior a la autenticación es el número de operaciones de reintento que se han intentado restablecer la contraseña con el directorio adecuado (Id. de Microsoft Entra o Active Directory). Si este número supera el máximo de 100 en un arranque, se desencadena este evento.

Solución

- Identidad si hay un problema al conectarse al directorio adecuado, como Active Directory o Microsoft Entra ID.

- Solucione cualquier otro error durante el procesamiento de eventos DE WINDOWS LAPS.

Identificador de evento 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

Windows LAPS se puede configurar para una acción posterior a la autenticación mediante la opción Acciones posteriores a la autenticación con GPO o MDM (Intune). En este escenario, la configuración se configura para reiniciar la máquina si detecta una acción posterior a la autenticación. Este evento indica que la máquina no se puede reiniciar.

Solución

- Identifique si hay alguna aplicación que bloquee un apagado de la máquina.

- Identifique si tiene privilegios necesarios para apagar la máquina.

Identificador de evento 10056

LAPS failed to locate a writable domain controller

El cliente WINDOWS LAPS usa la operación de modificación del Protocolo ligero de acceso a directorios (LDAP) para escribir contraseñas en Active Directory desde el cliente de Windows LAPS. Windows LAPS debe detectar un controlador de dominio grabable en el dominio para escribir la contraseña de la cuenta administrada.

Solución

Abra un símbolo del sistema en el equipo cliente y ejecute el comando:

nltest /dsgetdc:<Domain Name> /force /writableSi recibe el error 1355 (no se encuentra el controlador de dominio para el dominio), significa que necesita solucionar el problema de detección de controlador de dominio grabable.

Si está en un entorno en el que solo tiene conectividad con un controlador de dominio grabable, abra los puertos de red entre el equipo cliente y el controlador de dominio. Para obtener más información, consulte Información general del servicio y requisitos de puerto de red para Windows.

Identificador de evento 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

Durante un procesamiento en segundo plano programado, Windows LAPS debe conectarse a un controlador de dominio. Este procesamiento se realiza mediante el contexto de la máquina. Este error aparece si hay algún problema de autenticación de Active Directory entre la máquina cliente y el controlador de dominio.

Solución

Compruebe que la cuenta de máquina no se ha eliminado en Active Directory.

Valide cualquier problema de canal seguro entre el cliente y el controlador de dominio mediante la ejecución de un comando con privilegios elevados:

nltest /sc_query:<Domain Name>Vuelva a unir la máquina al dominio.

Nota:

Asegúrese de que conoce la contraseña del administrador local.

Identificador de evento 10059

Azure returned a failure code

El evento también contiene un error HTTP. El error se produce al conectar, autenticar o actualizar la contraseña a Microsoft Entra ID.

Solución

- Compruebe que puede conectarse correctamente al punto de conexión de registro de Microsoft Entra (

https://enterpriseregistration.windows.net). - Compruebe que ha habilitado la característica LAPS de Windows en el inquilino de Azure.

- Compruebe que la máquina no se ha eliminado o deshabilitado en el inquilino de Azure.

- Abra un símbolo del sistema y ejecute el

dsregcmd /statuscomando para comprobar si hay errores en las secciones siguientes:Device statusSSO dataDiagnostic data

- Compruebe el mensaje de error mediante el comando dsregcmd y solucione el problema.

- Use Solución de problemas de dispositivos unidos a híbridos de Microsoft Entra para solucionar problemas de dispositivos unidos a dispositivos híbridos de Microsoft Entra.

- Use la herramienta Solucionador de problemas de registro de dispositivos para identificar y corregir los problemas de registro de dispositivos.

- Si recibe un mensaje de error, consulte Códigos de error de autenticación y autorización de Microsoft Entra para obtener la descripción del error y la solución de problemas adicionales.

Identificador de evento 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

Este error se produce porque la máquina cliente de Windows LAPS debe escribir contraseñas del usuario administrado.

Este problema también se puede producir si mueve la máquina a otra unidad organizativa (OU) y la unidad organizativa de destino no tiene el Permiso de auto al equipo.

Solución

Si no ha ejecutado el cmdlet de PowerShell de Windows LAPS para asignar el permiso automático a la cuenta de equipo, ejecute el siguiente cmdlet:

Set-LapsADComputerSelfPermission -identity <OU Name>Por ejemplo:

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=ComNota:

Puede usar un nombre distintivo (DN) si tiene el mismo nombre para la unidad organizativa, pero en jerarquías diferentes.

Compruebe que la cuenta de equipo tiene el permiso de auto en la unidad organizativa donde existe la cuenta de equipo.

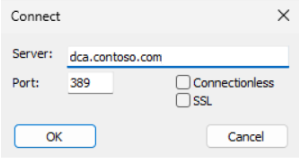

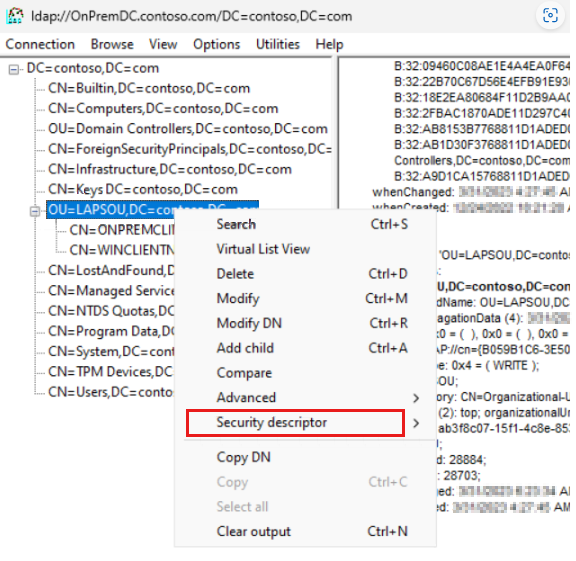

Inicio de sesión en un controlador de dominio con privilegios de administrador de dominio

Abra LDP.exe.

Seleccione Connection Connect (Conectar conexión>) y configure el servidor y el puerto como se indica a continuación:

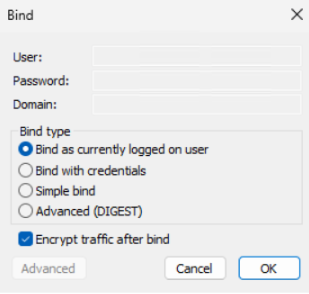

Seleccione Enlace de> conexión, configure las opciones siguientes y, a continuación, seleccione Aceptar.

Seleccione Ver>árbol. A continuación, en la lista desplegable de BaseDN, seleccione el dominio donde se encuentra la máquina cliente.

Examine el árbol de dominio para identificar la unidad organizativa donde tiene las máquinas cliente ubicadas. Haga clic con el botón derecho en la unidad organizativa y seleccione Edición del descriptor>de seguridad.

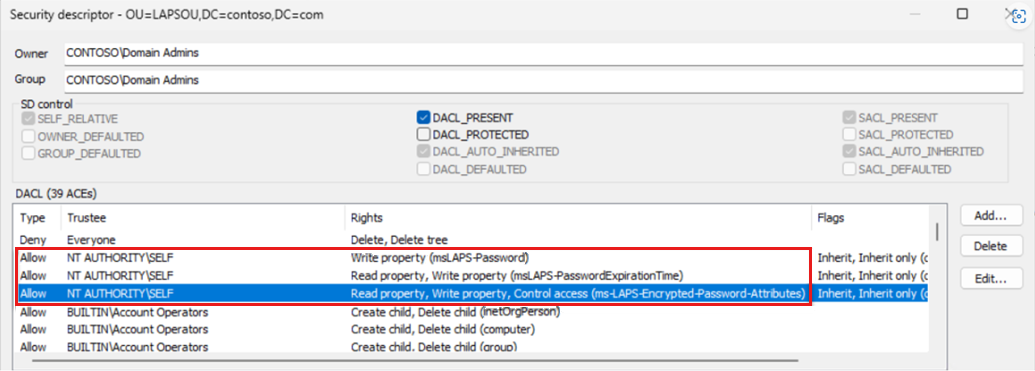

Ordene la columna De confianza y busque los siguientes derechos de usuario para

NT AUTHORITY\SELFlos permisos delmsLAPS-Passwordatributo.