Conceptos clave en Windows LAPS

Obtenga información sobre los conceptos básicos de diseño y seguridad de la solución de contraseña de administrador local de Windows (Windows LAPS), entre los que se incluyen:

- Architecture

- Flujo de escenario básico

- Ciclo de procesamiento de directivas en segundo plano

- Contraseñas de Microsoft Entra

- Contraseñas de Windows Server Active Directory

- Restablecimiento de contraseña después de la autenticación

- Protección contra alteraciones de contraseñas de cuenta

- Modo seguro de Windows

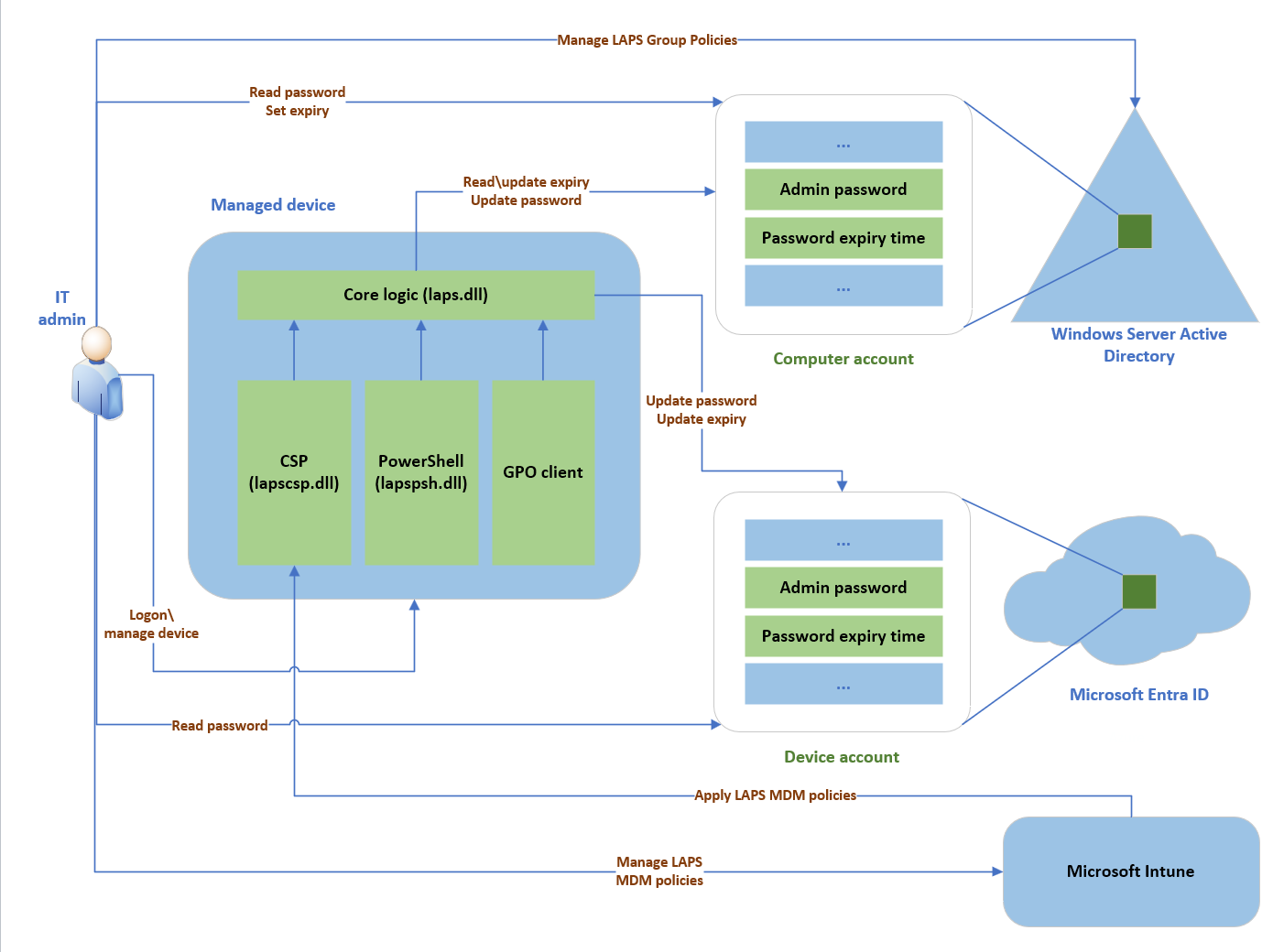

Arquitectura de Windows LAPS

En la siguiente ilustración se muestra la arquitectura de Windows LAPS:

El diagrama de arquitectura de Windows LAPS tiene varios componentes clave:

Administrador de TI: Representa colectivamente los distintos roles de administrador de TI que podrían estar implicados en una implementación de Windows LAPS. Los roles de administrador de TI están implicados en la configuración de directivas, la expiración o la recuperación de contraseñas almacenadas e interactuar con dispositivos administrados.

Dispositivo administrado: Representa un dispositivo unido a Microsoft Entra unido a Windows Server Active Directory en el que desea administrar una cuenta de administrador local. La característica se compone de algunos archivos binarios de clave: laps.dll para la lógica principal, lapscsp.dll para la lógica del proveedor de servicios de configuración (CSP) y lapspsh.dll para la lógica del cmdlet de PowerShell. También puede configurar Windows LAPS mediante directiva de grupo. Windows LAPS responde a las notificaciones de cambio de objeto de directiva de grupo (GPO). El dispositivo administrado puede ser un controlador de dominio de Windows Server Active Directory y configurarse para realizar copias de seguridad de las contraseñas de la cuenta del modo de reparación de servicios de directorio (DSRM).

Windows Server Active Directory: Implementación local de Windows Server Active Directory.

Microsoft Entra ID: una implementación de Microsoft Entra que se ejecuta en la nube.

Microsoft Intune La solución preferida de administración de directivas de dispositivos de Microsoft, que también se ejecuta en la nube.

Flujo de escenario básico

El primer paso de un escenario básico de Windows LAPS es configurar la directiva LAPS de Windows para su organización. Se recomienda usar las siguientes opciones de configuración:

Dispositivos unidos a Microsoft Entra: Use Microsoft Intune.

Dispositivos unidos a Windows Server Active Directory: Use directiva de grupo.

Dispositivos unidos híbridos Microsoft Entra inscritos en Microsoft Intune: use Microsoft Intune.

Una vez configurado el dispositivo administrado con una directiva que habilita Windows LAPS, comienza a administrar la contraseña de la cuenta local configurada. Cuando expira la contraseña, el dispositivo genera otra nueva y aleatoria que cumple los requisitos de longitud y complejidad de la directiva actual.

Cuando se valida una nueva contraseña, el dispositivo la almacena en el directorio configurado, ya sea Windows Server Active Directory o Microsoft Entra ID. También se calcula y almacena en el directorio un tiempo de caducidad de la contraseña asociado, que se basa en la configuración de la antigüedad de la contraseña de la política actual. El dispositivo rota la contraseña automáticamente cuando se alcanza la hora de expiración.

Cuando la contraseña de la cuenta local se almacena en el directorio correspondiente, un administrador de TI autorizado puede acceder a la contraseña. Las contraseñas almacenadas en Microsoft Entra ID se protegen mediante un modelo de control de acceso basado en roles. Las contraseñas almacenadas en Windows Server Active Directory se protegen mediante listas de control de acceso (ACL) y, opcionalmente, mediante el cifrado de contraseñas.

Puede rotar la contraseña antes de la hora de expiración esperada normalmente. Rote una contraseña antes de una expiración programada mediante uno de los siguientes métodos:

- Gire manualmente la contraseña en el propio dispositivo administrado, mediante el cmdlet

Reset-LapsPassword. - Invoque la acción ResetPassword Execute (Ejecutar) en el CSP de Windows LAPS.

- Modifique la hora de expiración de la contraseña en el directorio (solo se aplica a Windows Server Active Directory).

- Desencadene la rotación automática cuando se use la cuenta administrada para autenticarse en el dispositivo administrado.

Ciclo de procesamiento de directivas en segundo plano

Windows LAPS usa una tarea en segundo plano que se activa cada hora para procesar la directiva activa en ese momento. Esta tarea no se implementa con una tarea programador de tareas de Windows y no se puede configurar.

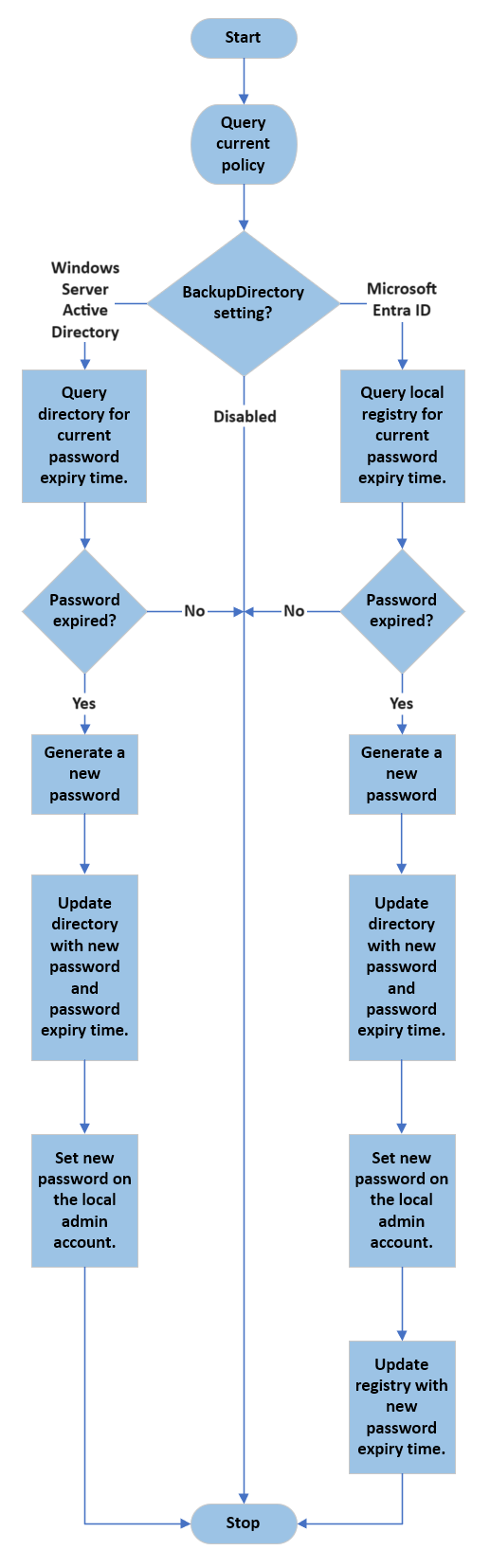

Cuando se ejecuta la tarea en segundo plano, ejecuta el siguiente flujo básico:

La diferencia clave obvia entre el flujo de Microsoft Entra ID y el flujo de Windows Server Active Directory está relacionada con la forma en que se comprueba la hora de expiración de la contraseña. En ambos escenarios, la hora de expiración de la contraseña se almacena en paralelo con la contraseña más reciente en el directorio.

En el escenario de Microsoft Entra, el dispositivo administrado no sondea Microsoft Entra ID. En su lugar, la hora de expiración de la contraseña actual se mantiene localmente en el dispositivo.

En el escenario de Windows Server Active Directory, el dispositivo administrado sondea regularmente el directorio para consultar la hora de expiración de la contraseña y actúa cuando expira.

Inicio manual del ciclo de procesamiento de directivas

Windows LAPS sí responde a las notificaciones de cambios en la directiva de grupo. Puede iniciar manualmente el ciclo de procesamiento de directivas de dos maneras:

Forzar una actualización de directiva de grupo. Este es un ejemplo:

gpupdate.exe /target:computer /forceEjecute el cmdlet

Invoke-LapsPolicyProcessing. Se prefiere este método porque tiene más alcance.

Sugerencia

La versión anterior de Microsoft LAPS (versión heredada de Microsoft LAPS) se creó como una extensión del lado cliente (CSE) de directiva de grupo (GPO). Los CSE de GPO se cargan e invocan en cada ciclo de actualización de directiva de grupo. La frecuencia del ciclo de sondeo de Microsoft LAPS heredado es la misma que la frecuencia del ciclo de actualización de directiva de grupo. Windows LAPS no se compila como un CSE, por lo que su ciclo de sondeo se codifica de forma rígida una vez por hora. Windows LAPS no se ve afectado por el ciclo de actualización de directiva de grupo.

Contraseñas de Microsoft Entra

Al realizar una copia de seguridad de contraseñas en Microsoft Entra ID, las contraseñas de la cuenta local administrada se almacenan en el objeto de dispositivo Microsoft Entra. Windows LAPS se autentica en Microsoft Entra ID mediante la identidad del dispositivo administrado. Los datos almacenados en Microsoft Entra ID son muy seguros, pero para mayor protección, la contraseña se cifra aún más antes de guardarse. Esta capa de cifrado adicional se quita antes de que se devuelva la contraseña a los clientes autorizados.

De forma predeterminada, solo los miembros del administrador global, el administrador de dispositivos en la nube y los roles de administrador de Intune pueden recuperar la contraseña de texto no cifrado.

Contraseñas de Windows Server Active Directory

En las siguientes secciones se proporciona información importante sobre el uso de Windows LAPS con Windows Server Active Directory.

Seguridad de contraseñas

Al realizar una copia de seguridad de contraseñas en Windows Server Active Directory, las contraseñas de la cuenta local administrada se almacenan en el objeto de equipo. Windows LAPS protege estas contraseñas mediante dos mecanismos:

- ACL

- Contraseñas cifradas

ACL

La primera línea de seguridad de contraseñas en Windows Server Active Directory se usan las ACL configuradas en el objeto de equipo que contiene una unidad organizativa (UO). Las ACL se heredan al propio objeto de equipo. Puede especificar quién puede leer varios atributos de contraseña mediante el cmdlet Set-LapsADReadPasswordPermission. Del mismo modo, puede especificar quién puede leer y establecer el atributo de tiempo de expiración de contraseña mediante el cmdlet Set-LapsADResetPasswordPermission.

Contraseñas cifradas

La segunda línea de seguridad de contraseña usa la característica de cifrado de contraseña de Windows Server Active Directory. Para usar el cifrado de contraseña de Windows Server Active Directory, el dominio debe ejecutarse en el nivel funcional de dominio (DFL) de Windows Server 2016 o posterior. Cuando está habilitada, la contraseña se cifra por primera vez para que solo una entidad de seguridad específica (un grupo o usuario) pueda descifrarla. El cifrado de contraseña se produce en el propio dispositivo administrado antes de que envíe la contraseña al directorio.

Importante

- Se recomienda encarecidamente habilitar el cifrado de contraseñas al almacenar las contraseñas de Windows LAPS en Windows Server Active Directory.

- Microsoft no admite la recuperación de contraseñas LAPS descifradas previamente en un dominio que ejecuta una DFL anterior a la Windows Server 2016 DFL. La operación podría o no realizarse correctamente en función de si los controladores de dominio que ejecutan versiones anteriores a Windows Server 2016 fueron promocionados al dominio.

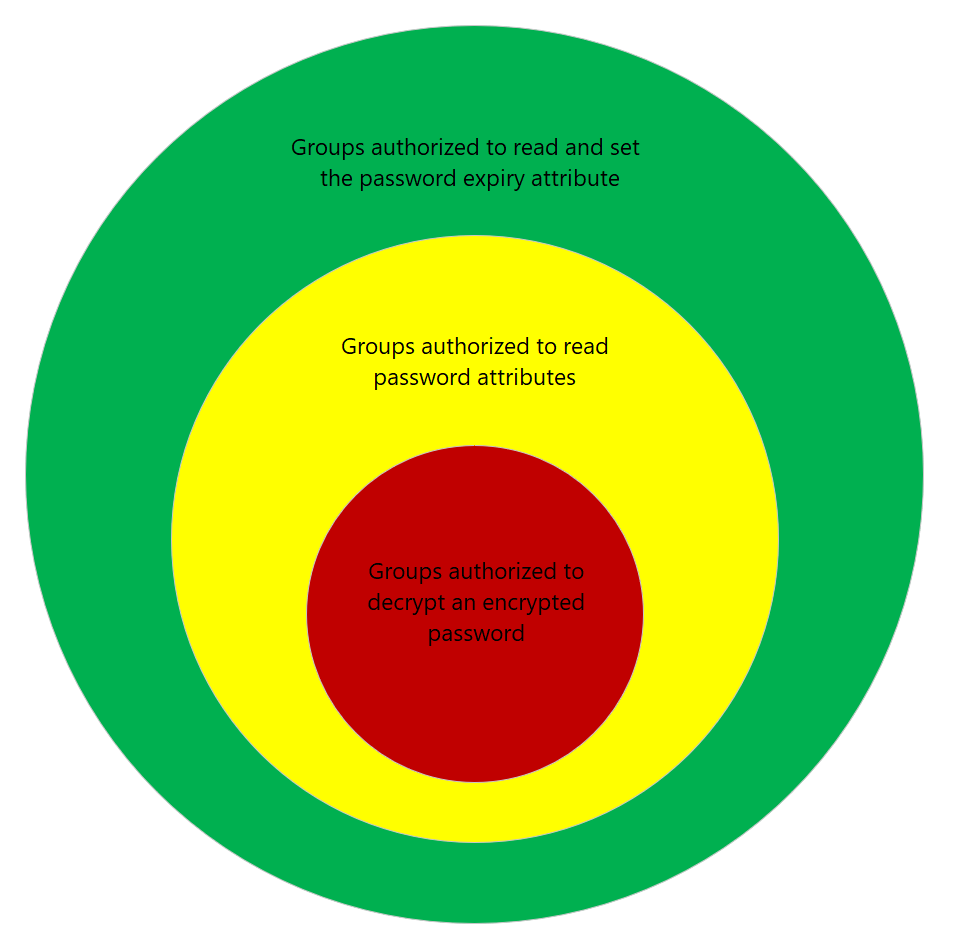

Permisos de grupo de usuarios

Al diseñar el modelo de seguridad de recuperación de contraseñas, tenga en cuenta la información de la siguiente ilustración:

En el diagrama se muestran las capas de seguridad de contraseña sugeridas Windows Server Active Directory y su relación entre sí.

El círculo más externo (verde) se compone de entidades de seguridad que tienen permiso para leer o establecer el atributo de tiempo de caducidad de la contraseña en los objetos informáticos del directorio. Esta capacidad es un permiso confidencial, pero se considera no destructivo. Un atacante que adquiere este permiso puede forzar a los dispositivos administrados a rotar sus dispositivos administrados con más frecuencia.

El círculo central (amarillo) se compone de entidades de seguridad que tienen permiso para leer o establecer atributos de contraseña en los objetos informáticos del directorio. Esta capacidad es un permiso confidencial y debe supervisarse cuidadosamente. El enfoque más seguro es reservar este nivel de permiso para los miembros del grupo de seguridad de administradores de dominio.

El círculo interno (rojo) solo se aplica cuando está habilitado el cifrado de contraseñas. El círculo interior se compone de grupos o usuarios a los que se conceden permisos de descifrado para atributos de contraseña cifrados en objetos informáticos del directorio. Al igual que el permiso del círculo central, esta capacidad es un permiso confidencial y debe supervisarse cuidadosamente. El enfoque más seguro es reservar este nivel de permiso para los miembros del grupo de administradores de dominio.

Importante

Considere la posibilidad de personalizar las capas de seguridad para que coincidan con la confidencialidad de las máquinas administradas de su organización. Por ejemplo, podría ser aceptable que los dispositivos de trabajo de TI de primera línea sean accesibles para los administradores del departamento de soporte técnico, pero es probable que quiera establecer límites más estrictos para los portátiles de ejecutivos corporativos.

Cifrado de contraseñas

La característica de cifrado de contraseñas de Windows LAPS se basa en criptografía API: API de protección de datos de nueva generación (CNG DPAPI). La CNG DPAPI admite varios modos de cifrado, pero Windows LAPS solo admite el cifrado de contraseñas en una única entidad de seguridad (usuario o grupo) de Windows Server Active Directory. El cifrado subyacente se basa en el estándar de cifrado avanzado de 256 bits (AES-256).

Puede usar la configuración de directiva ADPasswordEncryptionPrincipal para establecer una entidad de seguridad específica para cifrar la contraseña. Si no se especifica ADPasswordEncryptionPrincipal, Windows LAPS cifra la contraseña en el grupo de administradores de dominio del dispositivo administrado. Antes de que un dispositivo administrado cifre una contraseña, el dispositivo siempre comprueba que se pueda resolver el usuario o grupo especificados.

Sugerencia

- Windows LAPS admite el cifrado de contraseñas en una sola entidad de seguridad. La CNG DPAPI admite el cifrado en varias entidades de seguridad, pero este modo no es compatible con Windows LAPS porque provoca un sobredimensionamiento del tamaño de los búferes de contraseña cifrados. Si necesita conceder permisos de descifrado a varias entidades de seguridad, para resolver la restricción, puede crear un grupo contenedor que tenga todas las entidades de seguridad pertinentes como miembros.

- La entidad de seguridad autorizada para descifrar la contraseña no se puede cambiar después de cifrar una contraseña.

Historial de contraseñas cifradas

Windows LAPS admite una característica de historial de contraseñas para clientes y controladores de dominio unidos al dominio de Windows Server Active Directory. El historial de contraseñas solo se admite cuando está habilitado el cifrado de contraseñas. No se admite el historial de contraseñas si almacena contraseñas de texto no cifrado en Windows Server Active Directory.

Cuando se habilita el historial de contraseñas cifradas y es el momento de rotar la contraseña, el dispositivo administrado lee primero la versión actual de la contraseña cifrada de Windows Server Active Directory. A continuación, la contraseña actual se agrega al historial de contraseñas. Las versiones anteriores de la contraseña del historial se eliminan según sea necesario para cumplir con la limitación máxima configurada del historial.

Sugerencia

Para que la característica del historial de contraseñas funcione, se deben conceder permisos SELF al dispositivo administrado para leer la versión actual de la contraseña cifrada de Windows Server Active Directory. Este requisito se controla automáticamente al ejecutar el cmdlet Set-LapsADComputerSelfPermission.

Importante

Se recomienda que nunca conceda permisos a un dispositivo administrado para descifrar una contraseña cifrada de ningún dispositivo, incluido el propio dispositivo.

Compatibilidad con contraseñas de DSRM

Windows LAPS admite la copia de seguridad de la contraseña de la cuenta de DSRM en controladores de dominio de Windows Server. Solo se pueden realizar copias de seguridad de las contraseñas de cuentas de DSRM en Windows Server Active Directory y si está habilitado el cifrado de contraseñas. De lo contrario, esta característica funciona casi de forma idéntica a cómo funciona la compatibilidad con contraseñas cifradas para clientes unidos a Windows Server Active Directory.

No se admite la copia de seguridad de contraseñas de DSRM en Microsoft Entra ID.

Importante

Cuando se habilita la copia de seguridad de contraseña de DSRM, se puede recuperar la contraseña de DSRM actual para cualquier controlador de dominio si se puede acceder al menos a un controlador de dominio de ese dominio.

Considere un escenario catastrófico en el que todos los controladores de dominio de un dominio están inactivos. En esa situación, siempre que haya estado manteniendo copias de seguridad periódicas por procedimientos recomendados de Active Directory, todavía puede recuperar contraseñas de DSRM de copias de seguridad mediante el procedimiento descrito en Recuperación de contraseñas durante escenarios de recuperación ante desastres de AD.

Restablecimiento de contraseña después de la autenticación

Windows LAPS admite la rotación automática de la contraseña de la cuenta de administrador local si detecta que la cuenta se usó para la autenticación. Esta característica está pensada para limitar la cantidad de tiempo que se puede usar la contraseña de texto no cifrado. Puede configurar un período de gracia para dar a un usuario tiempo para completar sus acciones previstas.

El restablecimiento de contraseña después de la autenticación no se admite para la cuenta DSRM en controladores de dominio.

Protección contra alteraciones de contraseñas de cuenta

Cuando Windows LAPS está configurado para administrar una contraseña de cuenta de administrador local, esa cuenta está protegida contra alteraciones accidentales o negligentes. Esta protección se extiende a la cuenta DSRM, cuando Windows LAPS administra dicha cuenta en un controlador de dominio Windows Server Active Directory.

La Solución de contraseñas de administrador local de Windows rechaza intentos inesperados de modificar la contraseña de la cuenta con un STATUS_POLICY_CONTROLLED_ACCOUNT error (0xC000A08B) o ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654). Cada rechazo de este tipo se observa con un evento 10031 en el canal de registro de eventos de LAPS de Windows.

Deshabilitado en el modo seguro de Windows

Cuando Windows se inicia en modo seguro, el modo de DSRM o en cualquier otro modo de arranque no predeterminado, Windows LAPS está deshabilitado. La contraseña de la cuenta administrada no se somete a una copia de seguridad durante este tiempo aunque esté en estado expirado.

Integración de Windows LAPS con la directiva de tarjeta inteligente

La cuenta administrada por Windows LAPS está exenta cuando la directiva "Inicio de sesión interactivo: Requerir Windows Hello para empresas o tarjeta inteligente" (también conocida como SCForceOption) está habilitada. Consulte Configuración adicional de la directiva de grupo de tarjetas inteligentes y claves del Registro.

Detección y mitigación de la reversión de imágenes del sistema operativo Windows LAPS

Cuando una imagen del sistema operativo activa se revierte a una versión anterior, el resultado suele ser una situación de "estado desactivado" en la que la contraseña almacenada en el directorio ya no coincide con la contraseña almacenada localmente en el dispositivo. Por ejemplo, el problema puede producirse cuando se restaura una máquina virtual de Hyper-V a una instantánea anterior.

Una vez que se produce el problema, el administrador de TI no puede iniciar sesión en el dispositivo con la contraseña de Windows LAPS persistente. El problema no se resuelve hasta que Windows LAPS rota la contraseña, pero es posible que no se produzca durante días o semanas en función de la fecha de expiración de la contraseña actual.

Windows LAPS mitiga este problema escribiendo un GUID aleatorio en el directorio al mismo tiempo que se conserva una nueva contraseña, seguida de guardar una copia local. El GUID se almacena en el atributo msLAPS-CurrentPasswordVersion. Durante cada ciclo de procesamiento, se consulta el GUID msLAPS-CurrentPasswordVersion y se compara con la copia local. Si los dos GUID son diferentes, la contraseña se rota inmediatamente.

Esta característica solo se admite cuando se realizan copias de seguridad de contraseñas en Active Directory. No se admite Microsoft Entra ID.

Importante

La detección y mitigación de la reversión de Windows LAPS solo puede funcionar si la máquina todavía tiene una contraseña de cuenta de equipo válida y es capaz de autenticarse en Active Directory. Esa condición puede ser cierta o no en función del estado no coincidente causado por la reversión. Si la máquina ya no es capaz de autenticarse, se requerirán otros pasos de recuperación, como restablecer la contraseña de la cuenta de equipo. La cuenta de Windows LAPS en el equipo revertido puede seguir siendo útil si se ha habilitado la característica historial de contraseñas de Windows LAPS.

Importante

La característica de detección y mitigación de reversión de imágenes del sistema operativo Windows 11 24H2, Windows Server 2025 y versiones posteriores. La característica no funcionará hasta que se ejecute el cmdlet de PowerShell Update-LapsADSchema más reciente, que agrega el nuevo atributo de esquema msLAPS-CurrentPasswordVersion al esquema de Active Directory.

Consulte también

- Modos de administración de cuentas LAPS de Windows

- Contraseñas y frases de contraseña de Windows LAPS

- CNG DPAPI

- Microsoft Intune

Pasos siguientes

Ahora que comprende los conceptos básicos del diseño de Windows LAPS, empiece a trabajar con uno de los siguientes escenarios: