Configuración de indicadores de directiva en la administración de riesgos internos

Importante

Administración de riesgos internos de Microsoft Purview correlaciona varias señales para identificar posibles riesgos internos malintencionados o involuntarios, como el robo de IP, la pérdida de datos y las infracciones de seguridad. La administración de riesgos internos permite a los clientes crear directivas para administrar la seguridad y el cumplimiento. Creados con privacidad por diseño, los usuarios están seudonimizados de forma predeterminada y se aplican controles de acceso basados en roles y registros de auditoría para ayudar a garantizar la privacidad de nivel de usuario.

Las plantillas de directivas de riesgo internos de Administración de riesgos internos de Microsoft Purview definen el tipo de actividades de riesgo que desea detectar e investigar. Cada plantilla de directiva se basa en indicadores específicos que corresponden a desencadenadores y actividades de riesgo específicos. Todos los indicadores globales están deshabilitados de forma predeterminada; debe seleccionar uno o varios indicadores para configurar una directiva de administración de riesgos internos.

Las señales se recopilan y las alertas se desencadenan mediante directivas cuando los usuarios realizan actividades relacionadas con indicadores.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Tipos de eventos e indicadores

La administración de riesgos internos usa diferentes tipos de eventos e indicadores para recopilar señales y crear alertas:

Desencadenamiento de eventos: eventos que determinan si un usuario está activo en una directiva de administración de riesgos internos. Si se agrega un usuario a una directiva de administración de riesgos internos que no tiene un evento desencadenante, la directiva no evalúa al usuario como un riesgo potencial. Por ejemplo, el usuario A se agrega a una directiva creada a partir del robo de datos mediante la plantilla de directiva de usuarios que abandonan y la directiva y el conector de RR. HH. de Microsoft 365 están configurados correctamente. Hasta que el usuario A tenga una fecha de finalización notificada por el conector de RR. HH., esta directiva de administración de riesgos internos no evalúa al usuario A para detectar posibles riesgos. Otro ejemplo de un evento desencadenante es si un usuario tiene una alerta de directiva de prevención de pérdida de datos (DLP) de gravedad alta cuando se usan directivas de pérdida de datos .

Indicadores de configuración global: los indicadores habilitados en la configuración global para la gestión de riesgos internos definen tanto los indicadores disponibles para la configuración en las directivas como los tipos de señales de eventos recopiladas por la administración de riesgos internos. Por ejemplo, si un usuario copia datos en servicios de almacenamiento en la nube personales o dispositivos de almacenamiento portátiles y estos indicadores solo se seleccionan en la configuración global, la actividad potencialmente arriesgada del usuario está disponible para su revisión en el Explorador de actividad. Si este usuario no está definido en una directiva de administración de riesgos internos, la directiva no evalúa al usuario como un riesgo potencial y, por lo tanto, no se le asigna una puntuación de riesgo ni se genera una alerta.

Indicadores de directiva: los indicadores incluidos en las directivas de administración de riesgos internos se usan para determinar una puntuación de riesgo para un usuario dentro del ámbito. Los indicadores de directiva se habilitan a partir de los indicadores definidos en la configuración global y solo se activan después de que se produzca un evento desencadenante para un usuario. Algunos ejemplos de indicadores de directivas son:

- Un usuario copia los datos en servicios de almacenamiento en la nube personales o dispositivos de almacenamiento portátiles.

- Se quita una cuenta de usuario de Microsoft Entra ID.

- Un usuario comparte archivos y carpetas internos con entidades externas no autorizadas.

Algunos indicadores y secuencias de directivas también se pueden usar para personalizar eventos desencadenantes para plantillas de directiva específicas. Cuando se configura en el flujo de trabajo de directiva para las fugas de datos generales o pérdidas de datos por plantillas de usuarios prioritarios , estos indicadores o secuencias permiten más flexibilidad y personalización para las directivas y cuando los usuarios están en el ámbito de una directiva. Además, puede definir umbrales de actividad de administración de riesgos para estos indicadores desencadenantes para un control más preciso en una directiva.

Definir los indicadores de directivas de riesgo internos que están habilitados en todas las directivas de riesgo internos

Seleccione Configuración y, a continuación, indicadores de directiva.

Seleccione uno o varios indicadores de directiva. Los indicadores seleccionados en la página Configuración de indicadores de directiva no se pueden configurar individualmente al crear o editar una directiva de riesgo interno en el flujo de trabajo de la directiva.

Nota:

Los nuevos usuarios agregados manualmente pueden tardar varias horas en aparecer en el panel Usuarios. Las actividades de los 90 días anteriores para estos usuarios pueden tardar hasta 24 horas en mostrarse. Para ver las actividades de los usuarios agregados manualmente, seleccione el usuario en el panel Usuarios y abra la pestaña Actividad del usuario en el panel de detalles.## Dos tipos de indicadores de directiva: indicadores integrados e indicadores personalizados

Indicadores y facturación de pago por uso

Algunos indicadores incluidos en la administración de riesgos internos requieren que habilite el modelo de facturación de pago por uso para su organización. En función del modelo de facturación configurado, es posible que se muestre una notificación que le pida que configure la facturación de pago por uso para usar estos indicadores.

Indicadores integrados frente a indicadores personalizados

Los indicadores de directiva se organizan en dos pestañas:

- Indicadores integrados: la administración de riesgos internos incluye muchos indicadores integrados para varios escenarios que puede usar de inmediato en las directivas. Elija los indicadores que desea activar y, a continuación, personalice los umbrales de indicador para cada nivel de indicador al crear una directiva de riesgo interno. Los indicadores integrados se describen con más detalle en este artículo.

- Indicadores personalizados: use indicadores personalizados junto con el conector Detección de riesgos internos (versión preliminar) para incorporar detecciones que no son de Microsoft a la administración de riesgos internos. Por ejemplo, es posible que quiera ampliar las detecciones para incluir Salesforce y Dropbox y usarlas junto con las detecciones integradas proporcionadas por la solución de administración de riesgos internos, que se centra en cargas de trabajo de Microsoft (SharePoint Online y Exchange Online, por ejemplo). Más información sobre la creación de un indicador personalizado

Indicadores integrados

La administración de riesgos internos incluye los siguientes indicadores integrados.

Indicadores de Office

Estos incluyen indicadores de directiva para sitios de SharePoint, Microsoft Teams y mensajería de correo electrónico.

Indicadores de almacenamiento en la nube (versión preliminar)

Importante

Este indicador requiere que habilite el modelo de facturación de pago por uso para esta característica en su organización.

Estos incluyen indicadores de directiva para Google Drive, Box y Dropbox que puedes usar para detectar técnicas usadas para determinar el entorno, recopilar y robar datos, y interrumpir la disponibilidad o poner en peligro la integridad de un sistema. Para seleccionar entre indicadores de almacenamientoen la nube, primero debe conectarse a las aplicaciones de almacenamiento en la nube pertinentes en Microsoft Defender.

Después de configurarlo, puede desactivar los indicadores de las aplicaciones que no desea usar en la configuración. Por ejemplo, puede seleccionar un indicador de descarga de contenido para Box y Google Drive, pero no Dropbox.

Indicadores de servicio en la nube (versión preliminar)

Importante

Este indicador requiere que habilite el modelo de facturación de pago por uso para esta característica en su organización.

Estos incluyen indicadores de directiva para Amazon S3 y Azure (SQL Server y Storage) que puede usar para detectar técnicas usadas para evitar la detección o actividades de riesgo. Estos pueden incluir:

- Deshabilitación de registros de seguimiento

- Actualización o eliminación de reglas de firewall de SQL Server

- Técnicas usadas para robar datos, como documentos confidenciales

- Técnicas usadas para interrumpir la disponibilidad o poner en peligro la integridad de un sistema

- Técnicas que se usan para obtener permisos de nivel superior para los sistemas y los datos.

Para seleccionar entre indicadores de servicioen la nube, primero debe conectarse a las aplicaciones de servicio de origen pertinentes en Microsoft Defender.

indicadores de Microsoft Entra ID (versión preliminar)

Estas incluyen detecciones de riesgos de Protección de Microsoft Entra ID. Las detecciones de riesgo son un recurso eficaz que puede incluir cualquier actividad sospechosa o anómala relacionada con una cuenta de usuario en el directorio. Protección de Microsoft Entra ID detecciones de riesgo se pueden vincular a un usuario individual o a un evento de inicio de sesión.

Las detecciones de riesgo de usuario pueden marcar una cuenta de usuario legítima como en riesgo, cuando un posible actor de amenazas obtiene acceso a una cuenta poniendo en peligro sus credenciales o cuando detecta algún tipo de actividad de usuario anómala. Las detecciones de riesgo de inicio de sesión representan la probabilidad de que una solicitud de autenticación determinada no sea el propietario autorizado de la cuenta.

Para mantener la relevancia de los indicadores en las directivas de administración de riesgos internos, solo se evalúan las alertas entra en un estado de estado ConfirmedCompromised o Remediated . Para obtener más información sobre las detecciones de riesgos en Protección de Microsoft Entra ID, consulte Detecciones de riesgos en Protección de Microsoft Entra ID.

Indicadores de Microsoft Fabric (versión preliminar)

Importante

Este indicador requiere que habilite el modelo de facturación de pago por uso para esta característica en su organización.

Estos incluyen indicadores de directiva para Microsoft Power BI que puede usar para detectar técnicas usadas para averiguar el entorno (como la visualización de informes y paneles de Power BI) y técnicas usadas para recopilar datos de interés (como descargar informes de Power BI).

Indicadores de aplicaciones de IA generativas (versión preliminar)

Estos incluyen indicadores de directiva para numerosas aplicaciones de inteligencia artificial generativa. Use estos indicadores en las directivas para analizar las interacciones (mensajes y respuestas) introducidas en estas aplicaciones y ayudar a detectar interacciones inapropiadas o de riesgo o el uso compartido de información confidencial. Estos indicadores indican las siguientes aplicaciones de inteligencia artificial generativa:

- experiencias de Microsoft Copilot: compatibilidad con las interacciones del usuario en Microsoft 365 Copilot y otros Copilots creados mediante Microsoft Copilot Studio.

- Aplicaciones de inteligencia artificial empresarial: aplicaciones de inteligencia artificial que no son copilot conectadas mediante conectores de Microsoft Entra y Mapa de datos de Microsoft Purview.

- Otras aplicaciones de inteligencia artificial: las aplicaciones de inteligencia artificial detectadas por los usuarios de la organización a partir del explorador y la actividad de red.

- Seguridad del contenido de Azure AI indicadores: compatibilidad con indicadores de cumplimiento de comunicaciones para identificar solicitudes y respuestas que coincidan con clasificadores proporcionados por Seguridad del contenido de Azure AI como escudos de aviso ymateriales protegidos.

Nota:

Las ubicaciones de aplicaciones de Teams, Copilot e IA independientes se están implementando y es posible que aún no estén visibles en el inquilino de Purview en este momento.

Indicadores de cumplimiento de comunicaciones

Estos incluyen indicadores de políticas que detectan eventos de estrés laboral, como arrebatos emocionales, acoso, falta de crítica, incapacidad para trabajar o comunicarse con un equipo o grupo, discriminación, amenazas violentas, comportamiento extremista, etc. La administración de riesgos internos funciona junto con la solución Cumplimiento de comunicaciones de Microsoft Purview para detectar este tipo de factores de estrés que indican un entorno de trabajo incorrecto. Los eventos de stressor de empleo pueden afectar al comportamiento del usuario de personas de riesgo (ya sean iniciadores o destinos de comportamiento incorrecto) de varias maneras relacionadas con los riesgos internos. El comportamiento contraproducente del trabajo puede ser un precursor de infracciones más graves, como el sabotaje de los activos de la empresa o la filtración de información confidencial.

Además, puede elegir detectar mensajes que coincidan con tipos de información de confidencialidad específicos (SIT). La inclusión de información confidencial involuntaria o malintencionada incluida en los mensajes a las puntuaciones de riesgo del usuario y su historial de actividad proporciona a los investigadores más información para ayudar a tomar rápidamente medidas para mitigar posibles pérdidas de datos. Puede seleccionar hasta 30 SIT para una directiva. Algunos escenarios pueden incluir la ayuda para detectar:

- Selección de personal extranjero

- Caza furtiva de actores estatales

- Uso compartido de información confidencial, como fórmulas secretas, informes financieros y otra propiedad propietaria

- Uso compartido de contraseñas

Nota:

También puede usar una directiva de cumplimiento de comunicaciones como desencadenador.

Cómo funciona

Puede elegir entre estos indicadores de cumplimiento de comunicaciones:

- Envío de contenido inadecuado

- Envío de texto normativo financiero que podría ser arriesgado

- Envío de imágenes inapropiadas

También puede elegir detectar los tipos de información confidencial incluidos en los mensajes.

Al seleccionar Crear directiva en la sección Indicadores de cumplimiento de comunicaciones :

Se crea una sola directiva en cumplimiento de comunicaciones que detecta mensajes en Microsoft Exchange Online, Microsoft Teams, Microsoft Viva Engage y Microsoft 365 Copilot y Microsoft 365 Copilot Chat. La directiva de cumplimiento de comunicaciones se basa en los indicadores y SIT que seleccione. Cada indicador está asociado a clasificadores entrenables específicos utilizados por el cumplimiento de la comunicación. Cada indicador está asociado a clasificadores entrenables específicos y tipos de información confidencial. Para obtener más información, consulte Clasificadores de seguridad de contenido basados en modelos de lenguaje grande.

Sugerencia

Puede seleccionar el icono de información situado junto a cada indicador para ver los clasificadores entrenables que usa el indicador.

En cumplimiento de comunicaciones, los clasificadores y SIT entrenables se enumeran como condiciones para la directiva.

La directiva de cumplimiento de comunicaciones se denomina "Indicador de riesgo interno" más la marca de tiempo, por ejemplo: "Indicador de riesgo interno 24-05-01T09.27.17Z" o "Indicador sit de riesgo interno 24-05-01T09.27.17Z".

Cualquier persona con el rol Investigadores de riesgos internos en la administración de riesgos internos se agrega automáticamente como revisor de la directiva de cumplimiento de comunicaciones.

Nota:

Una vez creada la directiva de cumplimiento de comunicaciones, para agregar un revisor a la directiva, debe agregar el revisor manualmente al grupo de roles Investigadores de cumplimiento de comunicaciones.

Si desactiva todos los indicadores en la configuración Indicadores de directiva, la directiva de cumplimiento de comunicaciones se pausa. La directiva se vuelve a habilitar si vuelve a activar cualquiera de los indicadores.

Los indicadores de cumplimiento de comunicaciones están disponibles para las directivas nuevas y existentes en la administración de riesgos internos que se basan en las plantillas de robo de datos o pérdida de datos .

Si el contenido enviado en un mensaje coincide con cualquiera de los clasificadores que se pueden entrenar, da como resultado una coincidencia de directiva en cumplimiento de la comunicación que se puede corregir desde la página Directivas.

Los indicadores incluidos en las directivas de administración de riesgos internos se usan para determinar una puntuación de riesgo para un usuario dentro del ámbito. Solo se activan después de que se produzca un evento desencadenante para un usuario.

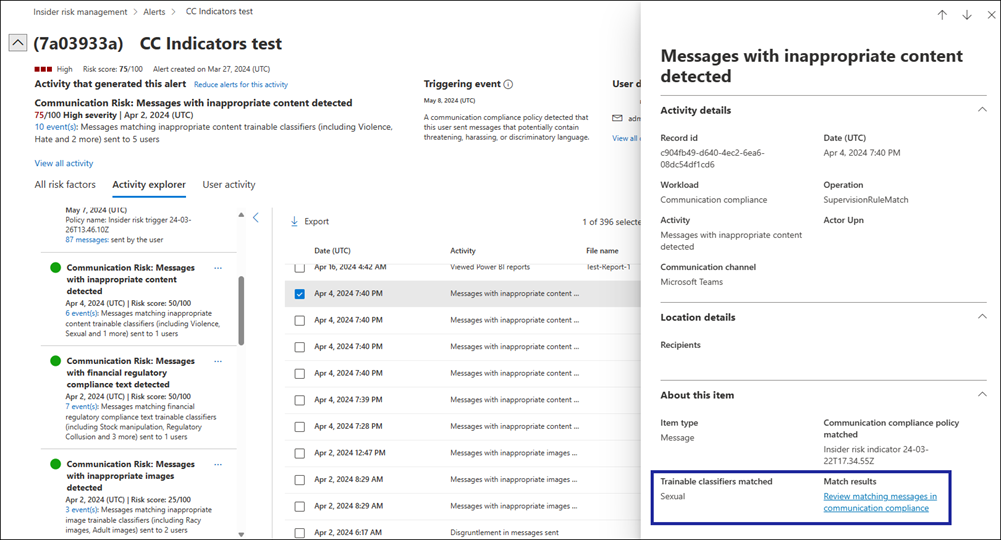

Communication Risk Insights aparece en las pestañas Explorador de actividad y Actividad de usuario en administración de riesgos internos. Si explora en profundidad una coincidencia de directiva desde el Explorador de actividades o la pestaña Actividad del usuario , puede obtener más información sobre la actividad y acceder a un vínculo que abra la directiva de cumplimiento de comunicaciones. En la directiva de cumplimiento de comunicaciones, puede ver el contenido de los mensajes que se enviaron.

Nota:

Debe tener el rol De cumplimiento de comunicaciones o el rol Investigadores de cumplimiento de comunicaciones para acceder al vínculo de cumplimiento de comunicaciones.

Habilitación de indicadores de cumplimiento de comunicaciones en la administración de riesgos internos

En administración de riesgos internos, vaya aIndicadores de directiva deconfiguración> y, a continuación, desplácese hasta la sección Indicadores de cumplimiento de comunicaciones (versión preliminar).

En Detectar mensajes que coincidan con clasificadores entrenables específicos (versión preliminar), seleccione Crear directiva.

Se crea una directiva en cumplimiento de comunicaciones y los indicadores de cumplimiento de comunicaciones están disponibles en la configuración Indicadores de directiva.

Nota:

Si ya ha creado una directiva de cumplimiento de comunicaciones de esta manera, pero la ha pausado por cualquier motivo, al seleccionar Crear directiva se reanudará la directiva de cumplimiento de comunicaciones. En este caso, la columna Estado de la lista directivas de cumplimiento de comunicaciones muestra "Reanudando".

Seleccione uno o varios de los indicadores de cumplimiento de comunicaciones en la configuración Indicadores de directiva.

Nota:

Si ya ha creado una directiva de cumplimiento de comunicaciones, si selecciona indicadores diferentes, se cambia la directiva de cumplimiento de comunicaciones para reflejar los clasificadores entrenables adecuados. Al desactivar todos los indicadores, se pausa la directiva de cumplimiento de comunicaciones.

Haga clic en Guardar.

Para usar los indicadores, cree una nueva directiva de riesgo interno o edite una directiva existente. Los indicadores aparecen en la página Indicadores del flujo de trabajo de la directiva. Puede ajustar los umbrales de los indicadores como lo haría con cualquier otro indicador de una directiva de administración de riesgos internos.

Nota:

En este momento, los análisis en tiempo real para la configuración del umbral de indicador no están disponibles para los indicadores de cumplimiento de comunicaciones.

Indicadores de alertas de prevención de pérdida de datos (versión preliminar)

Estos incluyen indicadores de directiva que se integran con directivas de prevención de pérdida de datos (DLP). Al seleccionar directivas DLP como indicadores en directivas de administración de riesgos internos, puede detectar automáticamente si un usuario tiene alertas existentes en directivas DLP conectadas. Las directivas DLP ayudan a proteger la información confidencial y a reducir los riesgos de compartir datos en exceso con usuarios u organizaciones inadecuados.

Cuando se genera una alerta de administración de riesgos internos para un usuario, puede determinar rápidamente si el usuario tiene alertas de alto riesgo asociadas a directivas DLP en su organización sin tener que navegar a la solución DLP en el portal de Microsoft Purview. Puede revisar y evaluar la actividad de administración de riesgos internos y las alertas DLP asociadas dentro de la administración de riesgos internos en una vista unificada.

Configuración de indicadores de alertas DLP (versión preliminar)

Paso 1: Para habilitar las alertas DLP como indicadores, complete los pasos siguientes:

- En la configuración de administración de riesgos internos, seleccione Indicadores de directiva y, a continuación, seleccione la pestaña Indicadores integrados .

- Vaya a Indicadores de prevención de pérdida de datos (DLP) (versión preliminar)

- Seleccione Agregar directivas DLP.

- Seleccione las directivas DLP para las que desea ver las alertas en la administración de riesgos internos.

- Seleccione Agregar.

- Active la casilla Generar alertas a partir de directivas DLP seleccionadas .

- Haga clic en Guardar.

Paso 2: Para asignar indicadores de alertas DLP a una directiva específica de administración de riesgos internos, complete los pasos siguientes:

Cree una directiva personalizada con una de las plantillas siguientes:

- Robo de datos por parte de los usuarios que abandonan la organización

- Filtración de datos

- Filtraciones de datos por parte de usuarios prioritarios

- Pérdidas de datos por parte de usuarios de riesgo

- Uso de inteligencia artificial de riesgo

Configure la directiva según corresponda hasta que llegue a la página Indicadores .

En la página Indicadores, vaya a Indicadores de prevención de pérdida de datos (DLP) (versión preliminar).

Active la casilla Generar alertas a partir de directivas DLP seleccionadas .

Complete el flujo de trabajo de configuración de directiva y guarde la nueva directiva.

Indicadores de dispositivo

Estos incluyen indicadores de directiva para la actividad, como compartir archivos a través de la red o con dispositivos. Los indicadores incluyen actividades que implican todos los tipos de archivo, excepto la actividad de archivo ejecutable (.exe) y la biblioteca de vínculos dinámicos (.dll). Si selecciona Indicadores de dispositivo, la actividad se procesa para dispositivos con Windows 10 compilación 1809 o posterior y dispositivos macOS (tres versiones más recientes publicadas). Para dispositivos Windows y macOS, primero debe incorporar dispositivos. Los indicadores de dispositivo también incluyen la detección de señales del explorador para ayudar a su organización a detectar y actuar sobre señales de filtración para archivos no ejecutables vistos, copiados, compartidos o impresos en Microsoft Edge y Google Chrome. Para obtener más información sobre cómo configurar dispositivos Windows para la integración con el riesgo interno, vea Habilitar indicadores de dispositivo e incorporar dispositivos Windows en este artículo. Para obtener más información sobre cómo configurar dispositivos macOS para la integración con el riesgo interno, consulte Habilitar indicadores de dispositivo e incorporar dispositivos macOS en este artículo. Para obtener más información sobre la detección de señales del explorador, consulte Información sobre y configuración de la detección de señales del explorador de administración de riesgos internos.

indicadores de Microsoft Defender para punto de conexión (versión preliminar)

Estos incluyen indicadores de Microsoft Defender para punto de conexión relacionados con la instalación de software no aprobada o malintencionada o la omisión de controles de seguridad. Para recibir alertas en la administración de riesgos internos, debe tener habilitada una licencia de Defender para punto de conexión activa e integración de riesgos internos. Para obtener más información sobre cómo configurar Defender para punto de conexión para la integración de administración de riesgos internos, consulte Configuración de características avanzadas en Microsoft Defender para punto de conexión.

Indicadores de acceso de registros de estado

Estos incluyen indicadores de política para el acceso a los registros médicos de los pacientes. Por ejemplo, el intento de acceso a los registros médicos de los pacientes en los registros electrónicos del sistema de registros médicos (EMR) se puede compartir con las directivas de atención sanitaria de administración de riesgos internos. Para recibir estos tipos de alertas en la administración de riesgos internos, debe tener configurado un conector de datos específico del sector sanitario y el conector de datos de RR. HH .

Indicadores de acceso físico

Estos incluyen indicadores de directiva para el acceso físico a los recursos confidenciales. Por ejemplo, los intentos de acceso a un área restringida en los registros del sistema de errores físicos se pueden compartir con directivas de administración de riesgos internos. Para recibir estos tipos de alertas en la administración de riesgos internos, debe tener habilitados los recursos físicos prioritarios en la administración de riesgos internos y el conector de datos de errores físicos configurados. Para más información sobre cómo configurar el acceso físico, consulte la sección Acceso físico prioritario de este artículo.

indicadores de Microsoft Defender for Cloud Apps

Estos incluyen indicadores de directiva de alertas compartidas de Defender for Cloud Apps. La detección de anomalías habilitada automáticamente en Defender for Cloud Apps comienza inmediatamente a detectar y intercalar resultados, lo que tiene como destino numerosas anomalías de comportamiento entre los usuarios y las máquinas y dispositivos conectados a la red. Para incluir estas actividades en alertas de directivas de administración de riesgos internos, seleccione uno o varios indicadores en esta sección. Para obtener más información sobre Defender for Cloud Apps análisis y detección de anomalías, consulte Obtención de análisis de comportamiento y detección de anomalías.

Indicadores de uso de inteligencia artificial de riesgo (versión preliminar)

Estos incluyen indicadores de directiva para las herramientas y aplicaciones de IA de Microsoft. En estos indicadores se incluye el comportamiento de aviso de riesgo de los usuarios y las respuestas generadas por inteligencia artificial que incluyen información confidencial. Por ejemplo, el intento de uso compartido de información confidencial en una herramienta o aplicación de inteligencia artificial por parte de un usuario se considera una actividad de riesgo. De forma similar, una herramienta o aplicación de inteligencia artificial que devuelve una respuesta que contiene información confidencial también se considera un comportamiento de riesgo.

Indicadores de exploración de riesgo (versión preliminar)

Estos incluyen indicadores de directivas para la actividad de navegación relacionada con sitios web que se consideran malintencionados o de riesgo y suponen un riesgo interno potencial que podría conducir a un incidente de seguridad o cumplimiento. La actividad de exploración de riesgo se refiere a los usuarios que visitan sitios web potencialmente peligrosos, como los asociados con malware, pornografía, violencia y otras actividades no permitidas. Para incluir estas actividades de administración de riesgos en las alertas de directiva, seleccione uno o varios indicadores en esta sección. Para obtener información sobre cómo configurar señales de filtración del explorador, consulte Detección de señales de explorador de administración de riesgos internos.

Detección de filtración acumulativa

Detecta cuándo las actividades de filtración de un usuario en todos los canales de filtración de los últimos 30 días superan las normas de organización o grupo del mismo nivel. Por ejemplo, si un usuario tiene un rol de ventas y se comunica regularmente con clientes y asociados fuera de la organización, es probable que su actividad de correo electrónico externo sea mayor que la media de la organización. Sin embargo, es posible que la actividad del usuario no sea inusual en comparación con los compañeros de equipo del usuario u otros con títulos de trabajo similares. Se asigna una puntuación de riesgo si la actividad de filtración acumulativa del usuario es inusual y supera las normas de organización o grupo del mismo nivel.

Nota:

Los grupos del mismo nivel se definen en función de la jerarquía de la organización, el acceso a recursos compartidos de SharePoint y los títulos de trabajo en Microsoft Entra ID. Si habilita la detección de filtración acumulativa, su organización acepta compartir Microsoft Entra datos con el portal de cumplimiento, incluida la jerarquía de la organización y los títulos de trabajo. Si su organización no usa Microsoft Entra ID para mantener esta información, la detección podría ser menos precisa.

Refuerzos de puntuación de riesgo

Estos incluyen aumentar la puntuación de riesgo de la actividad por los siguientes motivos:

Actividad que está por encima de la actividad habitual del usuario para ese día: las puntuaciones se potencian si la actividad detectada se desvía del comportamiento típico del usuario.

El usuario tenía un caso anterior resuelto como infracción de directiva: las puntuaciones se potencian si el usuario tenía un caso anterior en la administración de riesgos internos que se resolvió como una infracción de directiva.

El usuario es miembro de un grupo de usuarios prioritario: las puntuaciones se potencian si el usuario es miembro de un grupo de usuarios prioritarios.

El usuario se detecta como un posible usuario de alto impacto: cuando está habilitado, los usuarios se marcan automáticamente como posibles usuarios de alto impacto en función de los criterios siguientes:

- El usuario interactúa con contenido más confidencial en comparación con otros usuarios de la organización.

- Nivel del usuario en la jerarquía de Microsoft Entra de la organización.

- Número total de usuarios que informan al usuario en función de la jerarquía de Microsoft Entra.

- El usuario es miembro de un rol integrado Microsoft Entra con permisos elevados.

Nota:

Al habilitar el potencial refuerzo de puntuación de riesgo de usuario de alto impacto, acepta compartir Microsoft Entra datos con el portal de cumplimiento. Si su organización no usa etiquetas de confidencialidad o no ha configurado la jerarquía de la organización en Microsoft Entra ID, esta detección podría ser menos precisa. Si se detecta a un usuario como miembro de un grupo de usuarios prioritario y también como un posible usuario de alto impacto, su puntuación de riesgo solo se aumentará una vez.

En algunos casos, es posible que desee limitar los indicadores de directivas de riesgo internos que se aplican a las directivas de riesgo internos de su organización. Puede desactivar los indicadores de directiva para áreas específicas si los deshabilita de todas las directivas de riesgo internos en la configuración global. Los eventos desencadenantes solo se pueden modificar para las directivas creadas a partir de fugas de datos o pérdidas de datos por plantillas de usuarios prioritarios . Las directivas creadas a partir de todas las demás plantillas no tienen indicadores o eventos desencadenantes personalizables.

Indicadores personalizados

Use la pestaña Indicadores personalizados para crear un indicador personalizado que se usará como desencadenador o como indicador de directiva en las directivas.

Nota:

Para poder crear un indicador personalizado para importar datos de indicadores de terceros, debe crear un conector de indicadores de riesgo internos (versión preliminar).

En la configuración de administración de riesgos internos, seleccione Indicadores de directiva y, a continuación, seleccione la pestaña Indicadores personalizados .

Seleccione Agregar indicador personalizado.

Escriba un nombre de indicador y una descripción (opcional).

En la lista Conector de datos , seleccione el conector Indicador de riesgo interno que creó anteriormente.

Al seleccionar un conector de datos:

- El nombre de la columna de origen que seleccionó al crear el conector se muestra en el campo Columna de origen del archivo de asignación . Si no seleccionó una columna de origen al crear el conector, Ninguno aparece en este campo y no es necesario realizar una selección.

- En la lista Valores en la columna de origen , seleccione el valor que desea asignar al indicador personalizado. Estos son los valores relacionados con la columna de origen que especificó al crear el conector. Por ejemplo, si creó un único conector que incluye datos para dos indicadores (Salesforce y Dropbox), verá esos valores en la lista.

Si desea usar una columna para establecer valores de umbral, en la lista Data from mapping file (Datos de archivos de asignación ), seleccione la columna que desea usar para la configuración de umbral; De lo contrario, seleccione la opción Use only as a triggering event without any thresholds (Usar solo como evento desencadenante sin umbrales ).

Nota:

Solo los campos que tienen un tipo de datos Number aparecen en la lista Data from mapping file (Datos de archivos de asignación ), ya que se requiere un tipo de datos Number para establecer un valor de umbral. El tipo de datos se especifica al configurar el conector.

Seleccione Agregar indicador. El indicador se agrega a la lista Indicadores personalizados .

Ahora puede usar el indicador personalizado en cualquier directiva de robo de datos o pérdida de datos que cree o edite.

- Si usa el indicador personalizado como desencadenador, seleccione el desencadenador personalizado en la página Desencadenadores al crear o editar la directiva.

- Si usa el indicador personalizado como indicador de directiva, seleccione el indicador personalizado en la página Indicadores al crear o editar la directiva.

Nota:

Después de seleccionar el desencadenador o indicador personalizado, asegúrese de establecer un umbral personalizado (no se recomienda usar los umbrales predeterminados). No puede establecer umbrales de desencadenador en un indicador personalizado si seleccionó la opción Usar solo como un evento desencadenante sin umbrales .

Después de agregar el indicador personalizado a las directivas, los desencadenadores y la información generadas en función de los indicadores personalizados aparecen en el panel Alertas, el Explorador de actividad y la escala de tiempo del usuario.

Importante

- Asegúrese de esperar 24 horas antes de cargar los datos después de actualizar los indicadores personalizados y las directivas asociadas. Esto se debe a que puede tardar varias horas en sincronizar todos los componentes. Si carga inmediatamente los datos mientras se sincronizan las actualizaciones, es posible que algunos datos no se puntúe por riesgo.

Creación de una variante de un indicador integrado

Puede crear grupos de detección (versión preliminar) y usarlos junto con variantes de indicadores integrados (versión preliminar) para adaptar las detecciones para diferentes conjuntos de usuarios. Por ejemplo, para reducir el número de falsos positivos para las actividades de correo electrónico, es posible que quiera crear una variante del indicador integrado Envío de correo electrónico con datos adjuntos a destinatarios fuera de la organización para detectar solo el correo electrónico enviado a dominios personales. Una variante hereda todas las propiedades del indicador integrado. A continuación, puede modificar la variante con exclusiones o inclusiones.

En la configuración de administración de riesgos internos, seleccione Indicadores de directiva.

Seleccione Nueva variante de indicador (versión preliminar). Se abre el panel Nueva variante de indicador (versión preliminar) en el lado derecho de la pantalla.

En la lista Indicador base , seleccione el indicador para el que desea crear una variante.

Nota:

Puede crear hasta tres variantes para cada indicador integrado. Si ya ha creado tres variantes para un indicador integrado determinado, el indicador integrado aparece atenuado en la lista. También hay algunos indicadores integrados (Microsoft Defender para punto de conexión indicadores, por ejemplo) que no admiten variantes.

Agregue un nombre para la variante (o acepte el nombre sugerido). Un nombre de variante no puede tener más de 110 caracteres.

Agregue una descripción para la variante (opcional). La descripción aparece en la directiva para ayudarle a diferenciarla de otros indicadores o variantes de indicador. Una descripción de una variante no puede tener más de 256 caracteres.

En Grupo de detección, seleccione una de las siguientes opciones:

Omitir la actividad que implica elementos en grupos seleccionados. Seleccione esta opción si desea capturar todo excepto algunas exclusiones. Por ejemplo, es posible que quiera usar esta opción para capturar todo el correo electrónico saliente, excepto el correo electrónico enviado a dominios específicos.

Detecte solo la actividad que implica elementos en grupos seleccionados. Seleccione esta opción si desea especificar las inclusiones que se van a capturar. Por ejemplo, seleccione esta opción si desea capturar solo el correo electrónico enviado a determinados dominios.

Nota:

Si aún no ha creado un grupo de detección, no podrá seleccionar una opción en la sección Grupo de detección .

En la lista Seleccionar uno o varios grupos de detección , seleccione los grupos de detección que desea aplicar a la variante. Los grupos de detección aparecen en el encabezado de tipo de detección adecuado para ayudarle a encontrar el grupo adecuado. Para una única variante, puede agregar hasta cinco grupos de detección de un solo tipo. Por ejemplo, puede agregar hasta cinco grupos de dominios, cinco grupos de tipos de archivo, etc.

Nota:

En la lista solo aparecen los grupos de detección que son aplicables a la variante. Por ejemplo, un grupo de detección de tipos de archivo no aparecerá para las carpetas de SharePoint de uso compartido con personas ajenas al indicador de organización, ya que no es aplicable.

Haga clic en Guardar.

En el cuadro de diálogo Pasos siguientes , si desea aplicar la nueva variante a una directiva específica, seleccione el vínculo de página Directivas .

Sugerencia

Para asegurarse de que una variante captura todas las actividades importantes que desea detectar, puede aplicar el indicador integrado y la variante del indicador integrado en la misma directiva. A continuación, puede observar las actividades que cada indicador captura en alertas y, a continuación, usar solo el indicador variante después de asegurarse de que se detecta todo.

Uso de una variante en una directiva

Vaya a la página Indicadores del flujo de trabajo de directiva.

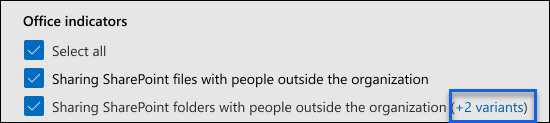

Busque el indicador integrado que incluye una o varias variantes. Los indicadores integrados que tienen variantes se marcan con un pequeño cuadro azul en la casilla variant y aparece una lista al final del texto del descriptor del indicador para indicar el número de variantes seleccionadas. Abra la lista para ver las variantes.

Nota:

Si selecciona una o todas las casillas de verificación de la lista de variantes, la casilla de primer nivel del indicador integrado se convierte en una casilla azul sólida. Si no se selecciona ninguno de los cuadros de la lista de variantes, la casilla de primer nivel está en blanco.

Seleccione Siguiente.

En la página Personalizar umbrales , puede personalizar los valores de umbral de las variantes individualmente.

Investigación de información proporcionada por variantes

Una vez que se agregan variantes a las directivas, se generan alertas en el panel y un investigador puede ver más detalles en las pestañas Explorador de actividad y Actividad de usuario .

Edición de una variante

Seleccione el texto azul al final del texto de descripción del indicador. Por ejemplo, seleccione +2 variantes como se muestra en el ejemplo de captura de pantalla siguiente.

En la página Ver o editar indicadores , seleccione Editar.

Realice los cambios.

Limitaciones de variantes

- Puede crear hasta tres variantes por indicador integrado.

- Para una única variante, puede agregar hasta cinco grupos de detección de un solo tipo. Por ejemplo, puede agregar un máximo de cinco grupos de dominios, cinco grupos de tipos de archivo, etc.

- Para la versión preliminar del grupo de detecciones, las variantes no admiten secuencias, actividades de filtración acumulativa, el refuerzo de puntuación de riesgo ni análisis en tiempo real.

Cómo se priorizan las variantes frente a exclusiones globales y contenido prioritario

El ámbito de las actividades se produce en varios lugares de la administración de riesgos internos. El ámbito se produce en el orden de prioridad siguiente:

Exclusiones globales

Exclusión o inclusión de ámbito de variantes

Contenido prioritario

Habilitación de indicadores de dispositivo e incorporación de dispositivos Windows

Para habilitar la detección de actividades de riesgo en dispositivos Windows e incluir indicadores de directiva para estas actividades, los dispositivos Windows deben cumplir los siguientes requisitos y debe completar los siguientes pasos de incorporación. Más información sobre los requisitos de incorporación de dispositivos

Paso 1: Preparación de los puntos de conexión

Asegúrese de que los dispositivos Windows 10 que planea informar en la administración de riesgos internos cumplen estos requisitos.

- El dispositivo debe ejecutar Windows 10 compilación x64 1809 o posterior y debe instalarse la actualización de Windows 10 (compilación del sistema operativo 17763.1075) del 20 de febrero de 2020.

- La cuenta de usuario usada para iniciar sesión en el dispositivo Windows 10 debe ser una cuenta de Microsoft Entra activa. El dispositivo Windows 10 podría estar Microsoft Entra ID, Microsoft Entra híbrido, unido o registrado.

- Instale el explorador Microsoft Edge en el dispositivo de punto de conexión para detectar acciones para la actividad de carga en la nube. Consulte Descarga del nuevo Microsoft Edge basado en Chromium.

Nota:

DLP de punto de conexión ahora admite entornos virtualizados, lo que significa que la solución de administración de riesgos internos admite entornos virtualizados a través de DLP de punto de conexión. Más información sobre la compatibilidad con entornos virtualizados en DLP de punto de conexión

Paso 2: Incorporación de dispositivos

Debe habilitar la comprobación de dispositivos e incorporar los puntos de conexión para poder detectar actividades de administración de riesgos internos en un dispositivo. Ambas acciones se realizan en Microsoft Purview.

Si quiere habilitar dispositivos que aún no se han incorporado, debe descargar el script adecuado e implementarlo como se describe en este artículo.

Si ya tiene dispositivos incorporados a Microsoft Defender para punto de conexión, aparecen en la lista de dispositivos administrados.

Incorporar dispositivos

En este escenario de implementación, habilitará los dispositivos que aún no se han incorporado y solo quiere detectar actividades de riesgo interno en dispositivos Windows.

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en Microsoft Purview portal con las credenciales de una cuenta de administrador de su organización Microsoft 365.

Seleccione Configuración en la esquina superior derecha de la página.

En Incorporación de dispositivos, seleccione Dispositivos. La lista está vacía hasta que se incorporan los dispositivos.

Seleccione Activar la incorporación de dispositivos.

Nota:

Aunque la incorporación de dispositivos suele tardar unos 60 segundos en habilitarse, espere hasta 30 minutos antes de interactuar con el soporte técnico de Microsoft.

Seleccione la forma en que desea realizar la implementación en estos dispositivos en la lista Método de implementación y, a continuación, seleccione Descargar paquete.

Siga los procedimientos adecuados que puede consultar en Herramientas y métodos de incorporación para equipos con Windows. Este vínculo le lleva a una página de aterrizaje en la que puede acceder a los procedimientos de Microsoft Defender para punto de conexión que coinciden con el paquete de implementación que seleccionó en el paso 5:

- Incorporar equipos con Windows usando Directiva de grupo

- Incorporar equipos con Windows con Microsoft Endpoint Configuration Manager

- Incorporar equipos con Windows con herramientas de administración de dispositivos móviles

- Incorporar equipos con Windows usando un script local

- Incorporación de máquinas de infraestructura de escritorio virtual (VDI) no persistentes

Cuando haya terminado y el dispositivo de punto de conexión esté incorporado, debería estar visible en la lista de dispositivos y el dispositivo de punto de conexión comenzará a notificar los registros de actividad de auditoría a la administración de riesgos internos.

Nota:

Esta experiencia requiere la aplicación de una licencia. Sin la licencia necesaria, los datos no serán visibles ni accesibles.

Si los dispositivos ya están incorporados a Microsoft Defender para punto de conexión

Si Microsoft Defender para punto de conexión ya está implementado y los dispositivos de punto de conexión están informando, los dispositivos de punto de conexión aparecen en la lista de dispositivos administrados. Para seguir incorporando nuevos dispositivos a la administración de riesgos internos para ampliar la cobertura, vaya al Paso 2: Incorporación de dispositivos.

Habilitación de indicadores de dispositivo e incorporación de dispositivos macOS

Los dispositivos macOS (Catalina 10.15 o posterior) se pueden incorporar a Microsoft 365 para admitir directivas de administración de riesgos internos mediante Intune o JAMF Pro. Para obtener más información y instrucciones de configuración, consulte Incorporación de dispositivos macOS a La información general de Microsoft 365 (versión preliminar).

Configuración del nivel de indicador

Al crear una directiva mediante el flujo de trabajo de directiva, puede configurar cómo debe influir el número diario de eventos de riesgo en la puntuación de riesgo de las alertas de riesgo internos. Esta configuración de indicador le ayuda a controlar cómo afecta el número de repeticiones de eventos de riesgo en su organización a la puntuación de riesgo (y a la gravedad de alerta asociada) de estos eventos.

Por ejemplo, supongamos que decide habilitar indicadores de SharePoint en la configuración de directiva de riesgo interno y seleccionar umbrales personalizados para eventos de SharePoint al configurar indicadores para una nueva directiva de pérdida de datos de riesgo interno. En el flujo de trabajo de la directiva de riesgo interno, configuraría tres niveles de eventos diarios diferentes para cada indicador de SharePoint con el fin de influir en la puntuación de riesgo de las alertas asociadas a estos eventos.

Para el primer nivel de evento diario, establezca el umbral en:

- 10 o más eventos al día para un menor impacto en la puntuación de riesgo de los eventos

- 20 o más eventos al día para un impacto medio en la puntuación de riesgo de los eventos

- 30 o más eventos al día para un mayor impacto en la puntuación de riesgo de los eventos

Esta configuración significa de forma eficaz:

- Si hay entre 1 y 9 eventos de SharePoint que tienen lugar después del evento desencadenante, las puntuaciones de riesgo se ven mínimamente afectadas y tienden a no generar una alerta.

- Si hay entre 10 y 19 eventos de SharePoint que tienen lugar después de un evento desencadenante, la puntuación de riesgo es intrínsecamente inferior y los niveles de gravedad de alerta tienden a estar en un nivel bajo.

- Si hay entre 20 y 29 eventos de SharePoint que tienen lugar después de un evento desencadenante, la puntuación de riesgo es intrínsecamente mayor y los niveles de gravedad de alerta tienden a estar en un nivel medio.

- Si hay 30 o más eventos de SharePoint que tienen lugar después de un evento desencadenante, la puntuación de riesgo es intrínsecamente mayor y los niveles de gravedad de alerta tienden a estar en un nivel alto.

Otra opción para los umbrales de directiva es asignar el evento desencadenante de directivas a la actividad de administración de riesgos que está por encima del número diario típico de usuarios. En lugar de definirse mediante una configuración de umbral específica, cada umbral se personaliza dinámicamente para las actividades anómalas detectadas para los usuarios de directivas dentro del ámbito. Si se admite la actividad de umbral para actividades anómalas para un indicador individual, puede seleccionar Actividad por encima de la actividad habitual del usuario para el día en el flujo de trabajo de directiva para ese indicador. Si esta opción no aparece, el desencadenador de actividad anómalo no está disponible para el indicador. Si la opción Actividad está por encima de la actividad habitual del usuario para el día aparece en un indicador, pero no se puede seleccionar, debe habilitar esta opción en Configuración de> riesgos internosIndicadores de directiva.

Uso de recomendaciones de análisis en tiempo real para establecer umbrales

Puede usar análisis en tiempo real (versión preliminar) para aprovechar una experiencia de configuración guiada (controlada por datos) que le permite seleccionar rápidamente los umbrales adecuados para los indicadores de directiva. Esta experiencia guiada puede ayudarle a ajustar de forma eficaz la selección de indicadores y umbrales de aparición de actividad para que no tenga demasiadas alertas de directiva o demasiadas.

Cuando el análisis está activado:

La opción Aplicar umbrales específicos de la actividad de los usuarios está habilitada en la página Indicadores del flujo de trabajo de directiva. Seleccione esta opción si desea que la administración de riesgos internos proporcione recomendaciones de umbral de indicador en función de los 10 días anteriores de actividad del usuario en su organización.

Nota:

Para usar esta opción, debe seleccionar al menos un indicador de directiva integrado. La administración de riesgos internos no proporciona umbrales recomendados para indicadores personalizados o variantes de indicadores integrados.

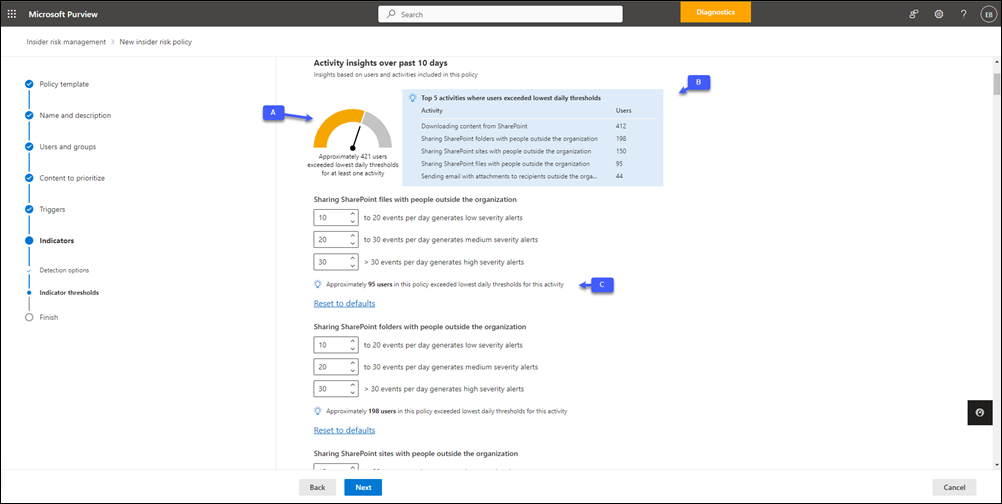

Si selecciona la opción Elegir sus propios umbrales en la página Indicadores del flujo de trabajo de directiva, los valores predeterminados de la configuración de umbrales se basan en los valores de umbral recomendados (en función de la actividad de su organización) en lugar de los valores predeterminados integrados. También verá un medidor, una lista de los cinco indicadores principales e información para cada indicador.

R. El medidor muestra el número aproximado de usuarios con ámbito cuyas actividades de los 10 días anteriores superaron los umbrales diarios más bajos para al menos uno de los indicadores integrados seleccionados para la directiva. Este medidor puede ayudarle a calcular el número de alertas que se podrían generar si a todos los usuarios incluidos en la directiva se les asignaran puntuaciones de riesgo.

B. La lista de cinco indicadores principales está ordenada por el número de usuarios que superan los umbrales diarios más bajos. Si las directivas generan demasiadas alertas, estos son los indicadores en los que puede que quiera centrarse para reducir el "ruido".

C. Las conclusiones de cada indicador se muestran por debajo del conjunto de valores de umbral para ese indicador. La información muestra el número aproximado de usuarios cuyas actividades de los 10 días anteriores superaron los umbrales bajos especificados para el indicador. Por ejemplo, si la configuración de umbral bajo para descargar contenido de SharePoint se establece en 100, la información muestra el número de usuarios de la directiva que realizaron más de 100 actividades de descarga de media en los 10 días anteriores.

Nota:

Las exclusiones globales (detecciones inteligentes) se tienen en cuenta para el análisis en tiempo real.

Ajuste manual de la configuración de umbral

Si selecciona la opción Elegir sus propios umbrales y ajusta manualmente una configuración de umbral para un indicador específico, la información debajo del indicador se actualiza en tiempo real. Esto le ayuda a configurar los umbrales adecuados para cada indicador para lograr el nivel más alto de efectividad de alerta antes de activar las directivas.

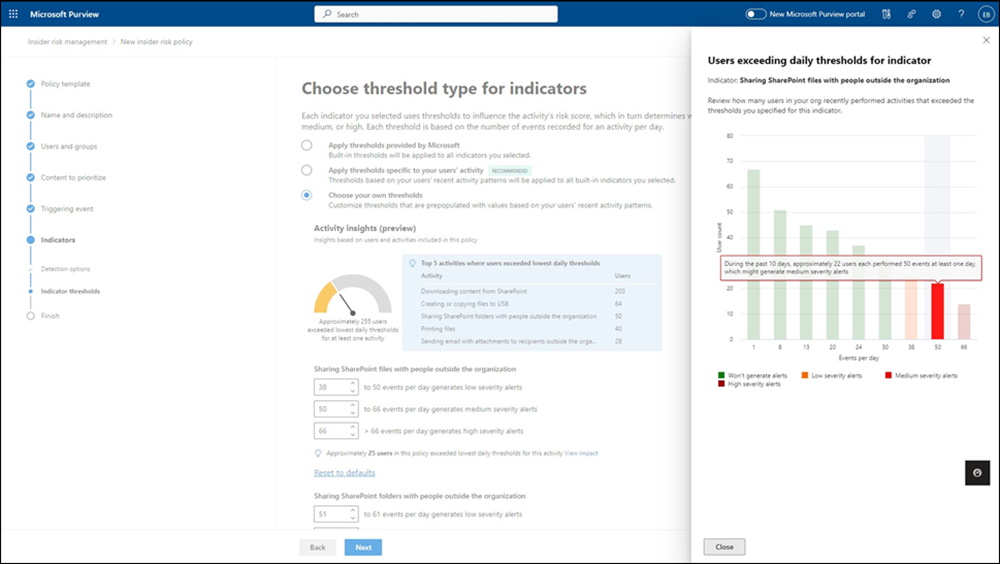

Para ahorrar tiempo y facilitar la comprensión del impacto de los cambios manuales en los valores de umbral, seleccione el vínculo Ver impacto en la información para mostrar los usuarios que superan umbrales diarios para el gráfico de indicadores . Este gráfico proporciona análisis de confidencialidad para cada indicador de directiva.

Importante

Este gráfico no está disponible si selecciona la opción Incluir usuarios específicos al crear la directiva. Debe seleccionar la opción Incluir todos los usuarios y grupos .

Puede usar este gráfico para analizar los patrones de actividad de los usuarios de su organización para el indicador seleccionado. Por ejemplo, en la ilustración anterior, el indicador de umbral para compartir archivos de SharePoint con personas ajenas a la organización se establece en 38. El gráfico muestra cuántos usuarios realizaron acciones que superaron ese valor de umbral y la distribución de alertas de gravedad baja, media y alta para esas acciones. Seleccione una barra para ver la información de cada valor. Por ejemplo, en la ilustración anterior, se selecciona la barra del valor 50 y la información muestra que en ese valor de umbral, aproximadamente 22 usuarios realizaron al menos 50 eventos en al menos un día en los últimos 10 días.

Requisitos previos para usar análisis en tiempo real

Para usar el análisis en tiempo real (versión preliminar), debe habilitar información de análisis de riesgos internos. Una vez habilitado el análisis, puede tardar entre 24 y 48 horas en aparecer información y recomendaciones.