Introducción a la administración de riesgos internos

Importante

Administración de riesgos internos de Microsoft Purview correlaciona varias señales para identificar posibles riesgos internos malintencionados o involuntarios, como el robo de IP, la pérdida de datos y las infracciones de seguridad. La administración de riesgos internos permite a los clientes crear directivas para administrar la seguridad y el cumplimiento. Creados con privacidad por diseño, los usuarios están seudonimizados de forma predeterminada y se aplican controles de acceso basados en roles y registros de auditoría para ayudar a garantizar la privacidad de nivel de usuario.

Use directivas de administración de riesgos internos para identificar las actividades de riesgo y las herramientas de administración para actuar sobre alertas de riesgo en su organización. Complete los pasos siguientes para configurar los requisitos previos y configurar una directiva de administración de riesgos internos.

Importante

La solución de administración de riesgos internos proporciona una opción de nivel de inquilino para ayudar a los clientes a facilitar la gobernanza interna en el nivel de usuario. Los administradores de nivel de inquilino pueden configurar permisos para proporcionar acceso a esta solución a los miembros de su organización y configurar conectores de datos en el portal de Microsoft Purview o el portal de cumplimiento Microsoft Purview importar datos pertinentes para admitir la identificación a nivel de usuario de actividad potencialmente de riesgo. Los clientes reconocen que el administrador puede calcular información relacionada con el comportamiento, el carácter o el rendimiento del usuario individual relacionada materialmente con el empleo y ponerla a disposición de otros usuarios de la organización. Además, los clientes reconocen que deben llevar a cabo su propia investigación completa relacionada con el comportamiento, el carácter o el rendimiento del usuario individual materialmente relacionados con el empleo, y no solo confiar en información del servicio de administración de riesgos internos. Los clientes son los únicos responsables de usar el servicio de administración de riesgos internos y cualquier característica o servicio asociado de conformidad con todas las leyes aplicables, incluidas las leyes relacionadas con la identificación individual del usuario y las acciones de corrección.

Para obtener más información sobre cómo las directivas de riesgo internos pueden ayudarle a administrar los riesgos en su organización, consulte Información sobre la administración de riesgos internos.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Suscripciones y licencias

Antes de empezar a trabajar con la administración de riesgos internos, debe confirmar su suscripción a Microsoft 365 y cualquier complemento. Para acceder y usar la administración de riesgos internos, los administradores deben comprobar que su organización tiene una suscripción compatible y que las licencias adecuadas se asignan a los usuarios. Para obtener más información sobre las suscripciones y las licencias, consulte los requisitos de suscripción para la administración de riesgos internos.

Importante

La administración de riesgos internos está disponible actualmente en inquilinos hospedados en regiones geográficas y países compatibles con las dependencias del servicio de Azure. Para comprobar que la administración de riesgos internos es compatible con su organización, consulte Disponibilidad de dependencias de Azure por país o región.

Si no tiene un plan E5 Microsoft 365 Enterprise existente y quiere probar la administración de riesgos internos, puede agregar Microsoft 365 a su suscripción existente o registrarse para obtener una prueba de Microsoft 365 Enterprise E5.

Facturación de pago por uso

Algunos indicadores incluidos en la administración de riesgos internos solo están disponibles si habilita el modelo de facturación de pago por uso para su organización. Para obtener más información, consulte Configuración de indicadores de directiva en la administración de riesgos internos.

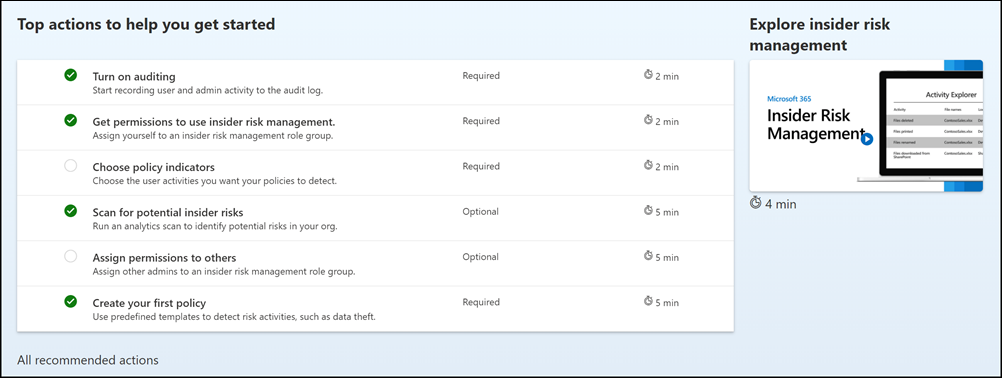

Acciones recomendadas

Las acciones recomendadas pueden ayudar a su organización a obtener rápidamente la administración de riesgos internos. Las acciones recomendadas, que se incluyen en la página Información general , le ayudarán a seguir los pasos para configurar e implementar directivas.

Las siguientes recomendaciones están disponibles para ayudarle a empezar a trabajar con o maximizar la configuración de administración de riesgos internos:

- Activar auditoría: cuando está activada, la actividad de usuario y administrador de su organización se registra en el registro de auditoría de Microsoft 365. Los exámenes de análisis y directivas de riesgo internos usan este registro para detectar actividades de riesgo.

- Obtener permisos para usar la administración de riesgos internos: el nivel de acceso que tiene para las características de administración de riesgos internos depende del grupo de roles que se le haya asignado. Para acceder a las acciones recomendadas y configurarlas, los usuarios deben estar asignados a los grupos de roles Insider Risk Management o Insider Risk Management Admins .

- Elegir indicadores de directiva: los indicadores son esencialmente las actividades de gestión de riesgos que desea detectar e investigar. Puede elegir indicadores para detectar la actividad en varias ubicaciones y servicios de Microsoft 365.

- Buscar posibles riesgos internos: ejecute un análisis para detectar posibles riesgos internos que se produzcan en su organización. Después de evaluar los resultados, revise las directivas recomendadas para configurar.

- Asignar permisos a otros usuarios: si hay miembros del equipo adicionales que son responsables de administrar las características de riesgo internos, debe asignarlas a los grupos de roles adecuados.

- Crear la primera directiva: para recibir alertas sobre actividades potencialmente de riesgo, debe configurar directivas basadas en plantillas predefinidas que definan las actividades de usuario que desea detectar e investigar.

Cada acción recomendada incluida en esta experiencia tiene cuatro atributos:

- Acción: nombre y descripción de la acción recomendada.

- Estado: estado de la acción recomendada. Los valores no se inician, En curso, Guardado para más adelante o Completado.

- Obligatorio u opcional: si la acción recomendada es necesaria u opcional para que las características de administración de riesgos internos funcionen según lo esperado.

- Tiempo estimado para completar: tiempo estimado para completar la acción recomendada en minutos.

Seleccione una recomendación de la lista para empezar a configurar la administración de riesgos internos. Cada acción recomendada le guía por la acción necesaria para la recomendación, incluidos los requisitos, lo que debe esperar y el impacto de configurar la característica en su organización. Cada acción recomendada se marca automáticamente como completa cuando se configura o tendrá que seleccionar manualmente la acción como completada cuando se haya configurado.

Paso 1 (obligatorio): Habilitar permisos para la administración de riesgos internos

Importante

Después de configurar los grupos de roles, los permisos del grupo de roles pueden tardar hasta 30 minutos en aplicarse a los usuarios asignados en toda la organización.

Hay seis grupos de roles que se usan para configurar las características de administración de riesgos internos. Para que la administración de riesgos de Insider esté disponible como opción de menú en Microsoft Purview y para continuar con estos pasos de configuración, debe estar asignado a uno de los siguientes roles o grupos de roles:

- rol de administrador global de Microsoft Entra ID

- rol de administrador de cumplimiento de Microsoft Entra ID

- Grupo de roles de administración de organización de Microsoft Purview

- Grupo de roles administrador de cumplimiento de Microsoft Purview

- Grupo de roles de Administración de riesgos internos

- Grupo de roles Administradores de administración de riesgos internos

En función de cómo desee administrar las directivas y alertas de administración de riesgos internos, deberá asignar usuarios a grupos de roles específicos para administrar diferentes conjuntos de características de administración de riesgos internos. Puede asignar usuarios con diferentes responsabilidades de cumplimiento a grupos de roles específicos para administrar distintas áreas de las características de administración de riesgos internos. O bien, puede decidir asignar todas las cuentas de usuario para administradores, analistas, investigadores y visores designados al grupo de roles De administración de riesgos internos. Use un único grupo de roles o varios grupos de roles para adaptarse mejor a los requisitos de administración de cumplimiento.

Elija entre estas opciones de grupo de roles y acciones de solución al trabajar con la administración de riesgos internos:

| Acciones | Administración de riesgos internos | Administradores de administración de riesgos internos | Analistas de administración de riesgos internos | Investigadores de administración de riesgos internos | Auditores de administración de riesgos internos | Aprobadores de administración de riesgos internos |

|---|---|---|---|---|---|---|

| Configuración de directivas y opciones | Sí | Sí | No | No | No | No |

| Información de análisis de acceso | Sí | Sí | Sí | No | No | No |

| Acceso & investigar alertas | Yes | No | Sí | Sí | No | No |

| Acceso & investigar casos | Yes | No | Sí | Sí | No | No |

| Acceso & ver el Explorador de contenido | Yes | No | No | Sí | No | No |

| Configuración de plantillas de aviso | Yes | No | Sí | Sí | No | No |

| Ver & exportar registros de auditoría | Yes | No | No | No | Sí | No |

| Acceso & ver capturas de pruebas forenses | Yes | No | No | Sí | No | No |

| Creación de una solicitud de captura de pruebas forenses | Sí | Sí | No | No | No | No |

| Aprobación de solicitudes de captura de pruebas forenses | Yes | No | No | No | No | Sí |

| Configurar la Protección adaptativa | Sí | Sí | No | No | No | No |

| Pestaña Ver usuarios de Adaptive Protection | Yes | No | Sí | Sí | No | No |

| Visualización de informes de casos y alertas | Sí | Sí | Sí | Sí | No | No |

Importante

Asegúrese de que siempre tiene al menos un usuario en los grupos de roles integrados Insider Risk Management o Insider Risk Management Admins (dependiendo de la opción que elija) para que la configuración de administración de riesgos internos no se incluya en un escenario de "administrador cero" si determinados usuarios abandonan la organización.

Los miembros de los siguientes roles pueden asignar usuarios a grupos de roles de administración de riesgos internos y tener los mismos permisos de solución incluidos en el grupo de roles Administradores de Administración de riesgos internos:

- administrador global de Microsoft Entra ID

- Administrador de cumplimiento de Microsoft Entra ID

- Administración de la organización de Microsoft Purview

- Administrador de cumplimiento de Microsoft Purview

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Minimizar el número de usuarios con el rol administrador global ayuda a mejorar la seguridad de la organización. Obtenga más información sobre los roles y permisos de Microsoft Purview.

Agregar usuarios al grupo de roles Insider Risk Management

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Inicie sesión en Microsoft Purview portal con las credenciales de una cuenta de administrador de su organización Microsoft 365.

- Seleccione Configuración en la esquina superior derecha de la página, seleccione Roles y grupos y, a continuación, seleccione Grupos de roles en el panel de navegación izquierdo.

- Seleccione el grupo de roles Administración de riesgos internos y, a continuación, seleccione Editar.

- Seleccione Elegir usuarios y, a continuación, active las casillas de todos los usuarios que quiera agregar al grupo de roles.

- Elija Seleccionar y, a continuación, seleccione Siguiente.

- Seleccione Guardar para agregar los usuarios al grupo de roles y, a continuación, seleccione Listo.

Considere la posibilidad de usar unidades administrativas si desea limitar los permisos de usuario a una región o departamento.

Puede usar unidades administrativas en la administración de riesgos internos (versión preliminar) para limitar los permisos de usuario a un departamento o geografía determinados. Por ejemplo, una empresa global que tiene subsidiarias en todo el mundo podría querer crear una unidad de administración que proporcione un ámbito alemán para los investigadores para que solo vean la actividad del usuario para los usuarios alemanes.

Para usar unidades de administración en la administración de riesgos internos, primero debe crear las unidades de administración (si aún no se han creado) y, a continuación, asignar las unidades de administración a los miembros de los grupos de roles. Después de asignar unidades de administración a miembros de grupos de roles, esos miembros se convierten en administradores restringidos y tienen acceso limitado a la configuración de administración de riesgos internos, las directivas y los datos de usuario de la organización. Los miembros que no tienen asignadas unidades administrativas son administradores sin restricciones y tienen acceso a toda la configuración, directivas y datos de usuario.

Importante

Los administradores restringidos no pueden acceder a las alertas de los usuarios asignados a ellos a través de grupos de seguridad o grupos de distribución agregados en unidades administrativas. Estas alertas de usuario solo son visibles para los administradores sin restricciones. Microsoft recomienda agregar usuarios directamente a unidades administrativas para asegurarse de que sus alertas también sean visibles para los administradores restringidos con unidades administrativas asignadas.

Efecto del ámbito de la unidad de administración en los roles de administración de riesgos internos

En la tabla siguiente se muestra cómo las unidades de administración, cuando se aplican, afectan a cada combinación de tareas o roles de administración de riesgos internos.

Nota:

El ámbito, en la tabla siguiente, significa que las acciones de administrador para ese rol están limitadas por su unidad de administración asignada.

| Tarea | Administración de riesgos internos con ámbito | Administración de administración de riesgos internos con ámbito | Analistas de administración de riesgos internos de ámbito | Investigadores de administración de riesgos internos de ámbito | Aprobadores de administración de riesgos internos con ámbito |

|---|---|---|---|---|---|

| Configuración global | Sin restricciones | Sin restricciones | Nunca permitido | Nunca permitido | Nunca permitido |

| Configurar directivas | Ámbito | Ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Iniciar la actividad de puntuación para los usuarios | Ámbito | Ámbito | Ámbito | Ámbito | Nunca permitido |

| Información de análisis de acceso | No permitido, si tiene ámbito | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido |

| Acceso e investigación de alertas | Ámbito | Nunca permitido | Ámbito | Ámbito | Nunca permitido |

| Investigación de la actividad del usuario | Ámbito | Nunca permitido | Nunca permitido | Ámbito | Nunca permitido |

| Acceso e investigación de casos | Ámbito | Nunca permitido | Ámbito | Ámbito | Nunca permitido |

| Acceso y visualización del explorador de contenido | Sin restricciones | Nunca permitido | Nunca permitido | Sin restricciones | Nunca permitido |

| Configuración de plantillas de aviso | Sin restricciones | Nunca permitido | Sin restricciones | Sin restricciones | Nunca permitido |

| Acceso y visualización de capturas de pruebas forenses | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | No permitido, si tiene ámbito | Nunca permitido |

| Creación de una solicitud de captura de pruebas forenses | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Aprobación de solicitudes de captura de pruebas forenses | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido | No permitido, si tiene ámbito |

| Configurar la Protección adaptativa | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Pestaña Ver usuarios de Adaptive Protection | No permitido, si tiene ámbito | Nunca permitido | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido |

| Visualización del informe de estado del dispositivo | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Creación de directivas rápidas | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Configuración de directivas específicas del usuario prioritario | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Configuración de grupos de usuarios prioritarios | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido | Nunca permitido | Nunca permitido |

| Asignación o reasignación de alertas | No permitido, si tiene ámbito | Nunca permitido | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido |

| Asignar o reasignar casos | No permitido, si tiene ámbito | Nunca permitido | No permitido, si tiene ámbito | No permitido, si tiene ámbito | Nunca permitido |

| Visualización de informes de casos y alertas | Ámbito | Ámbito | Ámbito | Ámbito | Ámbito |

Nota:

Puede usar ámbitos adaptables (versión preliminar para la administración de riesgos internos) junto con unidades de administración. Si uno o más grupos de roles tienen como ámbito una o varias unidades de administración para su organización, los ámbitos adaptables que puede seleccionar al crear o editar una directiva están limitados por las unidades de administración.

Paso 2 (obligatorio): Habilitación del registro de auditoría de Microsoft 365

La administración de riesgos internos usa registros de auditoría de Microsoft 365 para la información de usuario y las actividades de administración de riesgos identificadas en las directivas y la información de análisis. Los registros de auditoría de Microsoft 365 son un resumen de todas las actividades de su organización y las directivas de administración de riesgos internos podrían usar estas actividades para generar información sobre directivas.

La auditoría está habilitada para organizaciones de Microsoft 365 de forma predeterminada. Es posible que algunas organizaciones hayan deshabilitado la auditoría por motivos específicos. Si la auditoría está deshabilitada para su organización, puede deberse a que otro administrador la ha desactivado. Se recomienda confirmar que es correcto volver a activar la auditoría al completar este paso.

Para obtener instrucciones paso a paso para activar la auditoría, consulte Activar o desactivar la búsqueda de registros de auditoría. Después de activar la auditoría, se muestra un mensaje que dice que el registro de auditoría se está preparando y que puede ejecutar una búsqueda en un par de horas después de que se complete la preparación. Solo tiene que realizar esta acción una vez. Para obtener más información sobre el uso del registro de auditoría de Microsoft 365, consulte Buscar en el registro de auditoría.

Paso 3 (opcional): Habilitación y visualización de información de análisis de riesgos internos

Si habilita el análisis de administración de riesgos internos, puede hacer lo siguiente:

- Busque posibles riesgos internos antes de crear directivas. Puede realizar una evaluación de posibles riesgos internos en su organización sin configurar ninguna directiva de riesgo interno. Esta evaluación puede ayudar a su organización a identificar posibles áreas de mayor riesgo para el usuario y ayudar a determinar el tipo y el ámbito de las directivas de administración de riesgos internos que podría querer configurar. Esta evaluación también podría ayudarle a determinar las necesidades de licencias adicionales o la optimización futura de las directivas existentes. Los resultados del análisis pueden tardar hasta 48 horas en estar disponibles como informes para su revisión. Para más información sobre la información de análisis, consulte Configuración de administración de riesgos de Insider: Análisis y consulte el vídeo de Insider Risk Management Analytics para ayudar a comprender cómo el análisis puede ayudar a acelerar la identificación de posibles riesgos internos y ayudarle a tomar medidas rápidamente.

- Reciba recomendaciones en tiempo real para la configuración del umbral del indicador. El ajuste manual de directivas para reducir el "ruido" puede ser una experiencia muy lenta que requiere que realice una gran cantidad de pruebas y errores para determinar la configuración deseada para las directivas. Si el análisis está activado, la administración de riesgos internos puede proporcionar recomendaciones en tiempo real para los umbrales de indicador. También puede ajustar manualmente las recomendaciones proporcionadas y ver en tiempo real cuántos usuarios entran en el ámbito de la directiva en función de los cambios que realice. Más información sobre las recomendaciones de umbral de indicador en tiempo real

Nota:

Para habilitar el análisis de riesgos internos, debe ser miembro del grupo de roles Administración de riesgos internos, Administración de riesgos internos o Administrador global de Microsoft 365.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Minimizar el número de usuarios con el rol administrador global ayuda a mejorar la seguridad de la organización. Obtenga más información sobre los roles y permisos de Microsoft Purview.

Habilitación del análisis de riesgos internos

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

- Inicie sesión en Microsoft Purview portal con las credenciales de una cuenta de administrador de su organización Microsoft 365.

- Vaya a la solución de Administración de riesgos internos.

- En la pestaña Información general , en la tarjeta Buscar riesgos internos en la organización , seleccione Ejecutar examen. Esta acción activa el análisis de la organización. También puede activar el examen si va a Configuración > de riesgo de InsiderAnalytics y habilita Examinar la actividad de usuario del inquilino para identificar posibles riesgos internos.

- En el panel Detalles de Analytics , seleccione Ejecutar examen para iniciar el examen de su organización. Los resultados del análisis pueden tardar hasta 48 horas en estar disponibles como informes para su revisión.

Después de revisar la información de análisis, elija las directivas de riesgo internos y configure los requisitos previos asociados que mejor cumplan la estrategia de mitigación de riesgos internos de su organización.

Paso 4 (recomendado): Configuración de los requisitos previos para las directivas

La mayoría de las directivas de administración de riesgos internos tienen requisitos previos que deben configurarse para que los indicadores de directiva generen alertas de actividad pertinentes. Configure los requisitos previos adecuados en función de las directivas que planee configurar para su organización.

Conexión a aplicaciones en la nube en Microsoft Defender

La administración de riesgos internos incluye los siguientes indicadores de nube (versión preliminar):

- Indicadores de almacenamiento en la nube, incluidos Google Drive, Box y Dropbox

- Indicadores de servicio en la nube, incluidos Amazon S3 y Azure (Almacenamiento y SQL Server)

Indicadores de almacenamiento en la nube

Use indicadores de almacenamiento en la nube para detectar las siguientes actividades en Google Drive, Box y Dropbox:

- Descubrimiento: Técnicas usadas para averiguar el entorno

- Colección: Técnicas usadas para recopilar datos de interés

- Exfiltración: Técnicas usadas para robar datos, como documentos confidenciales

- Eliminación (impacto): Técnicas usadas para interrumpir la disponibilidad o poner en peligro la integridad de un sistema

Indicadores de servicio en la nube

Use indicadores de servicio en la nube para detectar las siguientes actividades en Amazon S3 y Azure:

- Evasión de defensa: Técnicas usadas para evitar la detección de actividades de riesgo deshabilitando los registros de seguimiento o actualizando o eliminando SQL Server reglas de firewall

- Exfiltración: Técnicas usadas para robar datos, como documentos confidenciales

- Eliminación (impacto): Técnicas usadas para interrumpir la disponibilidad o poner en peligro la integridad de un sistema

- Escalación de privilegios: Técnicas usadas para obtener permisos de nivel superior para sistemas y datos

Requisitos previos para acceder a indicadores de nube

Para seleccionar entre indicadores de nube en directivas y configuración de administración de riesgos internos, primero debe conectarse a las aplicaciones en la nube pertinentes en Microsoft Defender, si aún no lo ha hecho.

Después de conectarse a las aplicaciones, los indicadores están disponibles en la página Configuración de indicadores de directivas y en las directivas individuales.

Configuración del conector de indicador de riesgo interno (versión preliminar)

Puede ampliar la administración de riesgos internos mediante la importación de detecciones para cargas de trabajo que no son de Microsoft (terceros). Por ejemplo, es posible que quiera ampliar las detecciones para incluir actividades de Salesforce y Dropbox y usarlas junto con las detecciones integradas proporcionadas por la solución de administración de riesgos internos, que se centra en servicios de Microsoft como SharePoint Online y Exchange Online.

Para llevar sus propias detecciones a la solución de administración de riesgos internos, importe detecciones preprocesadas y agregadas de soluciones de administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel o Splunk. Para ello, importe un archivo de ejemplo en el flujo de trabajo del conector Indicadores de riesgo internos. El flujo de trabajo del conector analiza el archivo de ejemplo y configura el esquema necesario.

Nota:

Actualmente, no se pueden importar señales de detección "sin procesar" a la administración de riesgos internos. Solo puede importar agregaciones preprocesadas como un archivo.

Puede usar un indicador personalizado como:

- Desencadenador que se usa para incluir a un usuario en el ámbito de una directiva.

- Indicador de directiva que se usa para puntuar el riesgo del usuario.

Consulte el artículo sobre el conector De indicadores de riesgo internos para obtener instrucciones paso a paso para configurar el conector de indicadores de riesgo internos para su organización. Una vez configurado el conector, vuelva a estos pasos de configuración.

Configuración del conector de RR. HH. de Microsoft 365

La administración de riesgos internos admite la importación de datos de usuario y registro importados desde plataformas de administración de riesgos de terceros y recursos humanos. El conector de datos de Recursos humanos (RR. HH.) de Microsoft 365 permite extraer datos de recursos humanos de archivos CSV, incluidas las fechas de finalización del usuario, las últimas fechas de empleo, las notificaciones del plan de mejora del rendimiento, las acciones de revisión del rendimiento y el estado de cambio en el nivel de trabajo. Estos datos ayudan a impulsar los indicadores de alerta en las directivas de administración de riesgos internos y es una parte importante de la configuración de cobertura completa de la administración de riesgos en su organización. Si configura más de un conector de RR. HH. para su organización, la administración de riesgos internos extrae automáticamente los indicadores de todos los conectores de RR. HH.

El conector de RR. HH. de Microsoft 365 es necesario cuando se usan las siguientes plantillas de directiva:

- Pérdidas de datos por parte de usuarios de riesgo

- Robo de datos de usuario de salida

- Uso indebido de datos de pacientes

- Infracciones de la directiva de seguridad por parte de los usuarios que abandonan la organización

- Infracciones de directivas de seguridad por parte de usuarios de riesgo

Consulte el artículo Configuración de un conector para importar datos de RR. HH . para obtener instrucciones paso a paso para configurar el conector de RR. HH. de Microsoft 365 para su organización. Después de configurar el conector de RR. HH., vuelva a estos pasos de configuración.

Configuración de un conector de Microsoft Healthcare

La administración de riesgos internos admite la importación de datos de usuario y registro importados de terceros en sistemas de registro médico electrónico (EMR) existentes. El conector de Microsoft Healthcare permite extraer datos de actividad del sistema EMR con archivos CSV, incluido el acceso inadecuado a registros de pacientes, actividades de volumen sospechosas y actividades de edición y exportación. Estos datos ayudan a impulsar los indicadores de alerta en las directivas de administración de riesgos internos y es una parte importante de la configuración de cobertura completa de la administración de riesgos en su organización.

Si configura más de un conector de Healthcare para su organización, la administración de riesgos internos admite automáticamente señales de eventos y actividades de todos los conectores de Healthcare. Microsoft 365 Healthcare es necesario cuando se usan las siguientes plantillas de directiva:

- Uso indebido de datos de pacientes

Consulte el artículo Configuración de un conector para importar datos sanitarios para obtener instrucciones paso a paso para configurar un conector específico del sector sanitario para su organización. Después de configurar un conector, vuelva a estos pasos de configuración.

Configuración de directivas de prevención de pérdida de datos (DLP)

La administración de riesgos internos admite el uso de directivas DLP para ayudar a identificar la exposición intencionada o accidental de información confidencial a partes no deseadas para alertas DLP de alto nivel de gravedad. Al configurar una directiva de administración de riesgos internos con cualquiera de las plantillas de pérdida de datos , puede asignar una directiva DLP específica a la directiva para estos tipos de alertas.

Sugerencia

También puede usar la protección adaptable en la administración de riesgos internos para aplicar dinámicamente los controles de protección DLP a los usuarios de alto riesgo y mantener la productividad de los usuarios de menor riesgo. Más información sobre la protección adaptable

Las directivas de pérdida de datos ayudan a identificar a los usuarios para activar la puntuación de riesgos en la administración de riesgos internos para alertas DLP de alta gravedad para información confidencial y son una parte importante de la configuración de la cobertura de administración de riesgos completa en su organización. Para obtener más información sobre la administración de riesgos internos y las consideraciones de integración y planeamiento de directivas DLP, consulte Directivas de administración de riesgos internos.

Importante

Asegúrese de que ha completado lo siguiente:

- Comprende y configura correctamente los usuarios dentro del ámbito en las directivas de administración de riesgos DLP y insider para generar la cobertura de directivas que espera.

- La configuración informes de incidentes de la directiva DLP para la administración de riesgos internos que se usa con estas plantillas se configura para las alertas de nivel de gravedad alta . Las alertas de administración de riesgos internos no se generarán a partir de directivas DLP con el campo Informes de incidentes establecido en Bajo o Medio.

Una directiva DLP es opcional cuando se usan las siguientes plantillas de directiva:

- Filtración de datos

- Filtraciones de datos por parte de usuarios prioritarios

Consulte el artículo Crear e implementar directivas de prevención de pérdida de datos para obtener instrucciones paso a paso para configurar directivas DLP para su organización. Después de configurar una directiva DLP, vuelva a estos pasos de configuración.

Nota:

DLP de punto de conexión ahora admite entornos virtualizados, lo que significa que la solución de administración de riesgos internos admite entornos virtualizados a través de DLP de punto de conexión. Obtenga más información sobre la compatibilidad con entornos virtualizados en DLP de punto de conexión.

Configuración del uso compartido de niveles de riesgo internos con alertas Microsoft Defender y DLP

Puede compartir los niveles de riesgo internos de la administración de riesgos internos (versión preliminar) para proporcionar un contexto de usuario único a las alertas de Microsoft Defender y DLP. La administración de riesgos internos analiza las actividades del usuario durante un período de entre 90 y 120 días y busca comportamientos anómalos durante ese período de tiempo. Al agregar estos datos a las alertas Microsoft Defender y DLP, se mejoran los datos disponibles en esas soluciones para ayudar a los analistas a priorizar las alertas. Obtenga más información sobre cómo compartir los niveles de gravedad de riesgo del usuario con alertas Microsoft Defender y DLP.

El uso compartido de niveles de gravedad de riesgo de usuario de administración de riesgos internos también mejora la Microsoft Security Copilot. Por ejemplo, en Security Copilot, es posible que quiera empezar pidiendo a Copilot que resuma una alerta DLP y, a continuación, pida a Copilot que muestre el nivel de riesgo interno asociado al usuario marcado en la alerta. O bien, es posible que quiera preguntar por qué el usuario se considera un usuario de alto riesgo. La información de riesgo del usuario en este caso procede de la administración de riesgos internos. Security Copilot integra perfectamente la administración de riesgos internos con DLP para ayudar con las investigaciones. Obtenga más información sobre el uso de la versión independiente de Copilot para las investigaciones combinadas de administración de riesgos DLP/insider.

Configuración de grupos de usuarios prioritarios

La administración de riesgos internos incluye compatibilidad con la asignación de grupos de usuarios prioritarios a directivas para ayudar a identificar actividades de riesgo únicas para el usuario con posiciones críticas, altos niveles de acceso a datos y redes o un historial pasado de comportamientos de riesgo. Crear un grupo de usuarios prioritario y asignar usuarios a las directivas de ámbito de ayuda del grupo a las circunstancias únicas presentadas por estos usuarios.

Puede crear un grupo de usuarios prioritario y asignar usuarios al grupo para ayudarle a definir el ámbito de las directivas específicas de las circunstancias únicas presentadas por estos usuarios identificados. Para habilitar el refuerzo de puntuación de riesgo de grupos de usuarios prioritarios , vaya a la página de configuración de administración de riesgos de Insider y, a continuación, seleccione Indicadores de directiva y Refuerzos de puntuación de riesgo. Es más probable que estos usuarios identificados reciban alertas, por lo que los analistas e investigadores pueden revisar y priorizar la gravedad del riesgo de estos usuarios para ayudar a evaluar las alertas de acuerdo con las directivas y estándares de riesgo de su organización.

Se requiere un grupo de usuarios prioritario cuando se usan las siguientes plantillas de directiva:

- Infracciones de la directiva de seguridad por parte de los usuarios prioritarios

- Filtraciones de datos por parte de usuarios prioritarios

Consulte el artículo Introducción a la configuración de administración de riesgos internos para obtener instrucciones paso a paso sobre la configuración.

Configuración del conector de badging físico

La administración de riesgos internos admite la importación de datos de usuario y registro desde plataformas de control físico y acceso. El conector de badging físico permite extraer datos de acceso de archivos JSON, incluidos los identificadores de usuario, los identificadores de punto de acceso, la hora y las fechas de acceso y el estado de acceso. Estos datos ayudan a impulsar los indicadores de alerta en las directivas de administración de riesgos internos y es una parte importante de la configuración de cobertura completa de la administración de riesgos en su organización. Si configura más de un conector de badging físico para su organización, la administración de riesgos internos extrae automáticamente los indicadores de todos los conectores de badging físicos. La información del conector de badging físico complementa otras señales de riesgo internos cuando se usan todas las plantillas de directivas de riesgo internos.

Importante

Para que las directivas de administración de riesgos internos usen y correlacionen los datos de señal relacionados con los usuarios que salen y finalizan con datos de eventos de las plataformas de control físico y acceso, también debe configurar el conector de RR. HH. de Microsoft 365. Si habilita el conector de badging físico sin habilitar el conector de RR. HH. de Microsoft 365, las directivas de administración de riesgos internos solo procesarán eventos para el acceso físico no autorizado para los usuarios de su organización.

Consulte el artículo Configuración de un conector para importar datos físicos incorrectos para obtener instrucciones paso a paso para configurar el conector de badging físico para su organización. Una vez configurado el conector, vuelva a estos pasos de configuración.

Configurar Microsoft Defender para punto de conexión

Microsoft Defender para punto de conexión es una plataforma de seguridad de punto de conexión empresarial diseñada para ayudar a las redes empresariales a prevenir, detectar, investigar y responder a amenazas avanzadas. Para tener una mejor visibilidad de las infracciones de seguridad en su organización, puede importar y filtrar alertas de Defender para punto de conexión para las actividades que se usan en las directivas creadas a partir de plantillas de directivas de infracción de seguridad de administración de riesgos internos.

Si crea directivas de infracción de seguridad, debe tener Microsoft Defender para punto de conexión configuradas en su organización y habilitar Defender para punto de conexión para la integración de administración de riesgos internos en el Centro de seguridad de Defender para importar alertas de infracción de seguridad. Para obtener más información sobre los requisitos, consulte el artículo Requisitos mínimos para Microsoft Defender para punto de conexión.

Consulte el artículo Configuración de características avanzadas en Defender para punto de conexión para obtener instrucciones paso a paso para configurar Defender para punto de conexión para la integración de administración de riesgos internos. Después de configurar el Microsoft Defender para punto de conexión, vuelva a estos pasos de configuración.

Configuración de pruebas forenses

Tener contexto visual es fundamental para que los equipos de seguridad durante las investigaciones forenses obtengan una mejor información sobre las actividades de usuario de riesgo que podrían provocar un incidente de seguridad. Con desencadenadores de eventos personalizables y controles integrados de protección de la privacidad de los usuarios, la evidencia forense permite la captura personalizable entre dispositivos para ayudar a su organización a mitigar, comprender y responder mejor a posibles riesgos de datos, como la filtración de datos no autorizados de datos confidenciales.

Consulte el artículo Introducción a la evidencia forense de administración de riesgos internos para obtener instrucciones paso a paso para configurar pruebas forenses para su organización.

Configuración del reconocimiento óptico de caracteres

Microsoft Purview puede buscar contenido confidencial en los documentos para ayudar a proteger esos documentos de la exposición inapropiada. Al habilitar el reconocimiento óptico de caracteres (OCR) en Microsoft Purview, los clasificadores de datos, como los tipos de información confidencial y los clasificadores entrenables, también pueden detectar caracteres en imágenes independientes. Después de configurar los valores de OCR (versión preliminar), las directivas de riesgo internos existentes se aplican a imágenes y documentos.

En la versión preliminar de OCR, la administración de riesgos internos admite el examen en las siguientes ubicaciones: dispositivos de punto de conexión de Windows, SharePoint Online y Teams. Exchange Online y OneDrive no se admiten para la versión preliminar.

La configuración de OCR no se aplica a los clips de evidencia forense en la administración de riesgos internos.

Obtenga más información sobre cómo configurar el examen de OCR y la facturación de pago por uso.

Paso 5 (obligatorio): Configuración de los valores de riesgo internos

La configuración de riesgos internos se aplica a todas las directivas de administración de riesgos internos, independientemente de la plantilla que elija al crear una directiva. La configuración se configura mediante La configuración se encuentra en la parte superior de las páginas de administración de riesgos internos. Esta configuración controla la privacidad, los indicadores, las exclusiones globales, los grupos de detección, las detecciones inteligentes, etc. Obtenga más información sobre la configuración que debe tener en cuenta antes de crear una directiva.

Paso 6 (obligatorio): Creación de una directiva de administración de riesgos internos

Las directivas de administración de riesgos internos incluyen usuarios asignados y definen los tipos de indicadores de riesgo que se configuran para las alertas. Antes de que las actividades potencialmente de riesgo puedan desencadenar alertas, se debe configurar una directiva. Use el flujo de trabajo de directivas para crear nuevas directivas de administración de riesgos internos.

Nota:

Para crear un desencadenador o indicador personalizado para una carga de trabajo que no es de Microsoft, consulte Indicadores personalizados.

Creación de la directiva

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en Microsoft Purview portal con las credenciales de una cuenta de administrador de su organización Microsoft 365.

Vaya a la solución de Administración de riesgos internos.

Seleccione Directivas en el panel de navegación izquierdo.

Seleccione Crear directiva para abrir el flujo de trabajo de directiva.

En la página Plantilla de directiva, elija una categoría de directiva y luego seleccione la plantilla para la nueva directiva. Estas plantillas están compuestas por condiciones y señales que definen las actividades de riesgo que desea detectar e investigar. Revise los requisitos previos de la plantilla, los eventos desencadenantes y las actividades detectadas para confirmar que esta plantilla de directiva se ajusta a sus necesidades.

Importante

Algunas plantillas de directivas tienen requisitos previos que deben configurarse para que la directiva genere las alertas relevantes. Si no ha configurado los requisitos previos de directiva aplicables, consulte el paso 4.

Seleccione Siguiente para continuar.

En la página Nombre y descripción, siga los siguientes campos:

- Nombre (obligatorio): escriba un nombre descriptivo para la directiva. Este nombre no se puede cambiar después de crear la directiva.

- Descripción (opcional): escriba una descripción para la directiva.

Seleccione Siguiente para continuar.

Si se han creado unidades de administrador para el inquilino, verá la página Administración unidades. De lo contrario, verá la página Usuarios y grupos y puede ir al paso siguiente.

Si desea limitar la directiva a una o varias unidades de administración, seleccione Agregar unidades de administrador y, a continuación, seleccione las unidades de administración que desea aplicar a la directiva.

Nota:

Solo puede ver las unidades de administración que están limitadas a su rol. Si es un administrador sin restricciones, puede ver todas las unidades de administración del inquilino. Para ver un resumen de los grupos de roles y las unidades de administración a las que está asignado, seleccione Ver mis permisos.

Seleccione Siguiente para continuar.

En la página Usuarios y grupos , seleccione una de las siguientes opciones:

Incluya todos los usuarios y grupos. Al seleccionar esta opción, la administración de riesgos internos busca eventos desencadenantes para que todos los usuarios y grupos de la organización empiecen a asignar puntuaciones de riesgo para la directiva.

Si la directiva tiene como ámbito una o varias unidades de administración, esta opción selecciona todos los usuarios y grupos dentro de las unidades administrativas.

Nota:

Para aprovechar las ventajas del análisis en tiempo real (versión preliminar) para la configuración del umbral de indicador, debe establecer el ámbito de la directiva para incluir todos los usuarios y grupos. El análisis en tiempo real permite ver estimaciones del número de usuarios que podrían coincidir potencialmente con un conjunto determinado de condiciones de directiva en tiempo real. Esto le ayuda a ajustar de forma eficaz la selección de indicadores y umbrales de aparición de actividad para que no tenga demasiadas alertas de directiva o demasiadas. El ámbito de la directiva para incluir todos los usuarios y grupos también proporciona una mejor protección general en todo el inquilino. Para obtener más información sobre el análisis en tiempo real para la configuración del umbral de indicador, consulte Configuración del nivel de indicador.

Incluya usuarios y grupos específicos. Seleccione esta opción para definir qué usuarios o grupos se incluyen en la directiva.

Si la directiva tiene como ámbito una o varias unidades de administración, solo puede elegir usuarios dentro del ámbito de la unidad de administración.

Nota:

No se admiten las cuentas de invitado.

Ámbito adaptable. Esta opción (versión preliminar para la administración de riesgos internos) aparece si selecciona la opción Incluir usuarios y grupos específicos . Seleccione Agregar o editar ámbitos adaptables para aplicar un ámbito adaptable a la directiva. El ámbito adaptable debe crearse antes de crear o editar la directiva. Si la directiva también tiene como ámbito una o varias unidades de administración, los ámbitos adaptables disponibles están limitados por las unidades de administración. Obtenga información sobre cómo funcionan los ámbitos adaptables junto con las unidades de administración.

Agregue o edite grupos de usuarios prioritarios. Esta opción solo aparecerá si eligió la plantilla Pérdidas de datos por usuarios prioritarios . Seleccione esta opción y, a continuación, agregue o edite grupos de usuarios prioritarios.

Nota:

Si la plantilla de directiva se basa en grupos de usuarios prioritarios, no puede seleccionar una unidad de administración para establecer el ámbito de la directiva. Actualmente no se admiten grupos de usuarios prioritarios para su uso con unidades de administración.

Seleccione Siguiente para continuar.

Si seleccionó Incluir todos los usuarios y grupos en el paso anterior, aparecerá la página Excluir usuarios y grupos (opcional) (versión preliminar ).

Nota:

En este momento, debe seleccionar Incluir todos los usuarios y grupos para excluir usuarios y grupos.

Use esta página si desea excluir determinados usuarios o grupos del ámbito de la directiva. Por ejemplo, es posible que quiera crear una directiva que detecte acciones potencialmente arriesgadas para las personas de toda la organización, pero excluir a los administradores de ventas de nivel ejecutivo. Seleccione Agregar o editar usuarios o Agregar o editar grupos para seleccionar los usuarios o grupos que desea excluir. Si la directiva tiene como ámbito una o varias unidades de administración, solo puede excluir usuarios o grupos que se encuentran dentro del ámbito de la unidad de administración.

En la página Contenido a priorizar, puede asignar (si es necesario) las fuentes a priorizar, lo que aumenta la posibilidad de generar una alerta de alta gravedad para estas fuentes. Seleccione una de las siguientes opciones:

Quiero priorizar el contenido. Al seleccionar esta opción, puede priorizar los sitios de SharePoint, las etiquetas de confidencialidad, lostipos de información confidencial y los tipos de contenido de extensiones de archivo. Si elige esta opción, debe seleccionar al menos un tipo de contenido de prioridad.

No quiero especificar el contenido de prioridad en este momento. Si selecciona esta opción, se omiten las páginas de detalles de contenido prioritario del flujo de trabajo.

Seleccione Siguiente para continuar.

Si ha seleccionado Quiero priorizar el contenido en el paso anterior, verá las páginas de detalles de los sitios de SharePoint, las etiquetas de confidencialidad, lostipos de información confidencial, las extensiones de archivo y la puntuación. Use estas páginas de detalles para definir sharePoint, tipos de información confidencial, etiquetas de confidencialidad, clasificadores entrenables y extensiones de archivo para priorizar en la directiva. La página Detalles de puntuación permite limitar la directiva para asignar solo puntuaciones de riesgo y generar alertas para las actividades especificadas que incluyen contenido de prioridad.

Sitios de SharePoint: seleccione Agregar sitio de SharePoint y seleccione los sitios de SharePoint a los que tiene acceso y desea priorizar. Por ejemplo, "group1@contoso.sharepoint.com/sites/group1".

Nota:

Si la directiva tiene como ámbito una o más unidades de administración, seguirá viendo todos los sitios de SharePoint, no solo los sitios de SharePoint con ámbito en las unidades de administración, ya que las unidades de administración no admiten sitios de SharePoint.

Tipo de información confidencial: seleccione Agregar tipo de información confidencial y seleccione los tipos de confidencialidad que desea priorizar. Por ejemplo, "Número de cuenta bancaria de EE. UU." y "Número de tarjeta de crédito".

Etiquetas de confidencialidad: seleccione Agregar etiquetas de confidencialidad y seleccionar las etiquetas que desea priorizar. Por ejemplo, "Confidencial" y "Secreto".

Clasificadores entrenables: seleccione Agregar clasificador entrenable y seleccione los clasificadores que desea priorizar. Por ejemplo, código fuente.

Extensiones de archivo: agregue hasta 50 extensiones de archivo. Puede incluir u omitir '.' con la extensión de archivo. Por ejemplo, .py o py priorizarían los archivos de Python.

Puntuación: decida si desea asignar puntuaciones de riesgo a todas las actividades de administración de riesgos detectadas por esta directiva o solo para las actividades que incluyan contenido prioritario. Elija Obtener alertas para toda la actividad o Obtener alertas solo para la actividad que incluye contenido prioritario.

Seleccione Siguiente para continuar.

Si ha seleccionado las plantillas Pérdidas de datos o Pérdidas de datos por parte de usuarios prioritarios , verá opciones en la página Desencadenadores de esta directiva para eventos de activación personalizados e indicadores de directiva. Tiene la opción de seleccionar una directiva DLP o indicadores para desencadenar eventos que lleven a los usuarios asignados a la directiva en el ámbito para la puntuación de actividad. Si selecciona la opción User matches a datas prevention (DLP) policy triggering event (Usuario coincide con una opción de evento desencadenante de la directiva de prevención de pérdida de datos [DLP] ), debe seleccionar una directiva DLP en la lista desplegable directiva DLP para habilitar los indicadores desencadenantes de la directiva DLP para esta directiva de administración de riesgos internos. Si selecciona la opción User performs an exfiltration activity triggering event (El usuario realiza una actividad de filtración desencadenante de eventos ), debe seleccionar uno o varios de los indicadores enumerados para el evento de desencadenamiento de directivas.

Nota:

Los grupos de usuarios prioritarios no se admiten actualmente para las unidades de administración. Si va a crear una directiva basada en la plantilla Pérdidas de datos por usuarios prioritarios o en la plantilla Infracciones de directivas de seguridad por usuarios prioritarios , no puede seleccionar unidades de administración para determinar el ámbito de la directiva. Los administradores sin restricciones pueden seleccionar grupos de usuarios prioritarios sin seleccionar unidades de administración, pero los administradores restringidos o con ámbito no pueden crear estas directivas en absoluto.

Importante

Si no puede seleccionar un indicador o una secuencia enumerados, es porque no están habilitados actualmente para su organización. Para que estén disponibles para seleccionar y asignar a la directiva, seleccione el símbolo del sistema Activar indicadores .

Si ha seleccionado otras plantillas de directiva, no se admiten eventos desencadenadores personalizados. Se aplican los eventos de desencadenamiento de directivas integrados. Vaya al paso 15 sin definir atributos de directiva.

Si ha seleccionado las fugas de datos por parte de usuarios de riesgo o infracciones de directivas de seguridad por plantillas de usuarios de riesgo , verá opciones en la página Desencadenadores de esta directiva para la integración con el cumplimiento de la comunicación y los eventos del conector de datos de RR. HH. Tiene la opción de asignar puntuaciones de riesgo cuando los usuarios envíen mensajes que contengan un lenguaje potencialmente amenazante, hostigador o discriminatorio, o bien incluir a los usuarios en el ámbito de la directiva después de que se notifiquen eventos de usuario de riesgo en el sistema de RR. HH. Si selecciona la opción Desencadenadores de riesgo del cumplimiento de comunicaciones (versión preliminar), puede aceptar la directiva de cumplimiento de comunicaciones predeterminada (creada automáticamente), elegir un ámbito de directiva creado anteriormente para este desencadenador o crear otra directiva con ámbito. Si selecciona eventos del conector de datos de RR. HH., debe configurar un conector de datos de RR. HH. para su organización.

Seleccione Siguiente para continuar.

Si ha seleccionado las plantillas Pérdidas de datos o Pérdidas de datos por parte de usuarios prioritarios y ha seleccionado El usuario realiza una actividad de filtración e indicadores asociados, puede elegir umbrales personalizados o predeterminados para el indicador que desencadena los eventos que ha seleccionado. Elija Usar umbrales predeterminados (recomendados) o Usar umbrales personalizados para los eventos desencadenantes.

Seleccione Siguiente para continuar.

Si ha seleccionado Usar umbrales personalizados para los eventos desencadenantes, para cada indicador de evento desencadenante que haya seleccionado en el paso 10, elija el nivel adecuado para generar el nivel deseado de alertas de actividad. Puede usar los umbrales recomendados, umbrales personalizados o umbrales basados en actividades anómalas (para determinados indicadores) sobre la norma diaria para los usuarios.

Seleccione Siguiente para continuar.

En la página Indicadores de directiva, verá los indicadores que ha definido como disponibles en la páginaIndicadores de configuración> de riesgo interno, que incluirán variantes de indicador si ha definido alguna. Seleccione los indicadores que desea aplicar a la directiva.

Importante

Si los indicadores de esta página no se pueden seleccionar, tendrá que seleccionar los indicadores que desea habilitar para todas las directivas. Puede usar Activar indicadores en el flujo de trabajo o seleccionar indicadores en la páginaIndicadores de directiva deconfiguración> de administración> de riesgos internos.

Si ha seleccionado al menos un indicador de Office o Dispositivo, seleccione los Impulsores de la puntuación de riesgo según corresponda. Los impulsores de la puntuación de riesgo solo se aplican a los indicadores seleccionados. Si ha seleccionado una plantilla de directiva de Robo de datos o Filtración de datos, seleccione uno o más métodos de Detección de Secuencia y un método de Detección de filtración acumulada para aplicar a la directiva. Si ha seleccionado la plantilla de directiva de uso de explorador de riesgo , seleccione uno o varios de los indicadores de exploración.

Seleccione Siguiente para continuar.

En la página Decidir si usar umbrales de indicadores predeterminados o personalizados , elija umbrales personalizados o predeterminados para los indicadores de directiva que ha seleccionado. Elija Usar umbrales predeterminados para todos los indicadores o Especificar umbrales personalizados para los indicadores de directiva seleccionados. Si ha seleccionado Especificar umbrales personalizados, elija el nivel adecuado para generar el nivel deseado de alertas de actividad para cada indicador de directiva.

Sugerencia

Seleccione el vínculo Ver impacto en la información debajo de cada conjunto de valores de umbral para ver un gráfico que puede ayudarle a determinar la configuración de umbral adecuada. Obtenga más información sobre la personalización manual de umbrales.

Seleccione Siguiente para continuar.

En la página Revisión, revise la configuración que ha elegido para la directiva y cualquier sugerencia o advertencia sobre sus selecciones. Seleccione Editar para cambiar cualquiera de los valores de la directiva o seleccione Enviar para crear y activar la directiva.

Pasos siguientes

Después de completar estos pasos para crear la primera directiva de administración de riesgos internos, empezará a recibir alertas de indicadores de actividad después de aproximadamente 24 horas. Configure directivas adicionales según sea necesario mediante las instrucciones del paso 4 de este artículo o los pasos descritos en Creación de una nueva directiva de riesgo interno.

Para más información sobre la investigación de alertas de riesgo internos y el panel Alertas, consulte Actividades de administración de riesgos internos.