Crear un Azure Key Vault para su empaquetamiento en Power Apps

Para firmar automáticamente su paquete de aplicación móvil Android o iOS durante el Paso 2 del asistente de empaquetado, es necesario tener Azure Key Vault configurado. Azure Key Vault es un servicio basado en la nube diseñado para proporcionar una solución de almacenamiento seguro para secretos, que puede incluir certificados, contraseñas, claves y otra información confidencial. Para obtener más información sobre Azure Key Vault, consulte Introducción a Azure Key Vault.

En este artículo, aprenderá a usar un Azure Key Vault existente o a crear un nuevo portal de Azure.

Requisitos previos

- Suscripción de Microsoft Entra para crear un Key Vault.

- Acceso de administrador para su inquilino.

- Debe tener una cuenta de Apple inscrita en el programa para desarrolladores de Apple o en el programa para desarrolladores empresariales de Apple.

- Cree un certificado de distribución o perfil de aprovisionamiento ad-hoc o perfil de aprovisionamiento empresarial.

Cree el Azure Key Vault y configure el URI de Key Vault

Para crear una nueva entidad de servicio de Azure para la aplicación 1P Microsoft Entra 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp), inicie sesión en su inquilino como administrador. Luego, ejecute el siguiente script en PowerShell:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Siga estos pasos para asegurarse de que la entidad de servicio que representa su aplicación, como Wrap Key Vault Access App, tenga los permisos de acceso necesarios, agregue una asignación de función Lector en el Control de acceso (IAM) de su suscripción predeterminada. Esto también debería estar presente en el I am tanto de la suscripción como del Key Vault.

A la izquierda, seleccione la pestaña Control de acceso (IAM) y, a continuación, seleccione Agregar > Agregar asignación de roles.

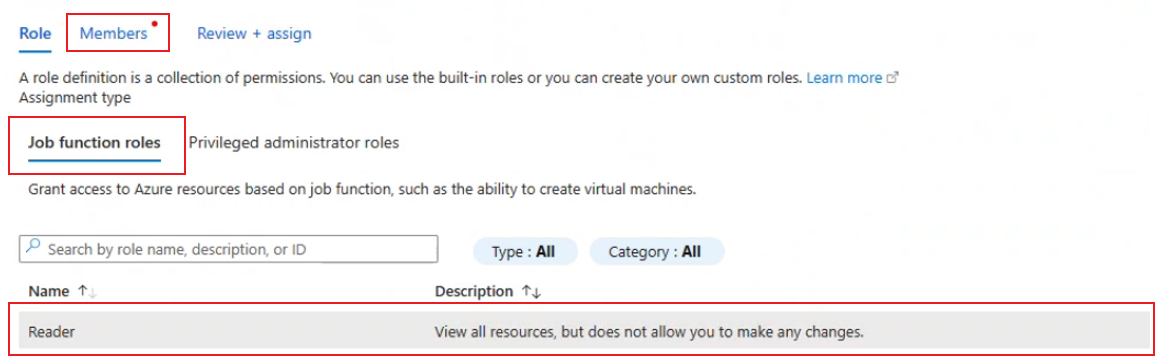

Seleccione la pestaña Miembros y, después, Roles de función de trabajo. Asegúrese de que el rol Lector esté seleccionado.

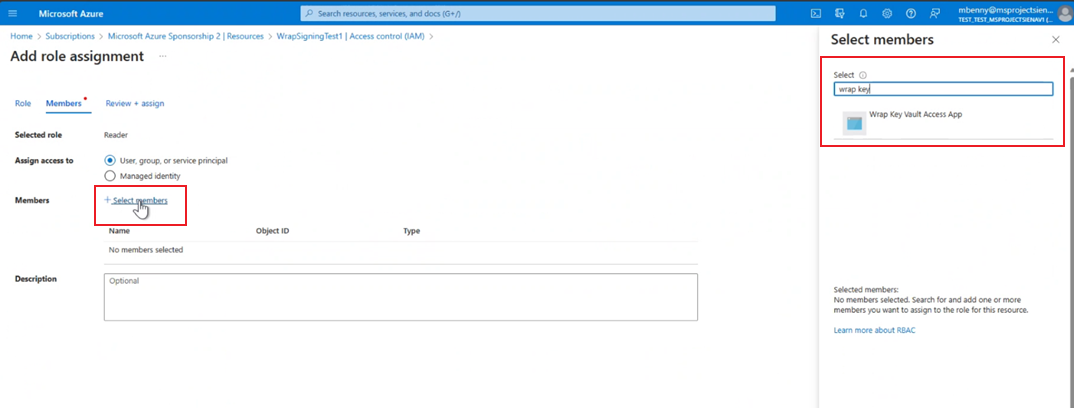

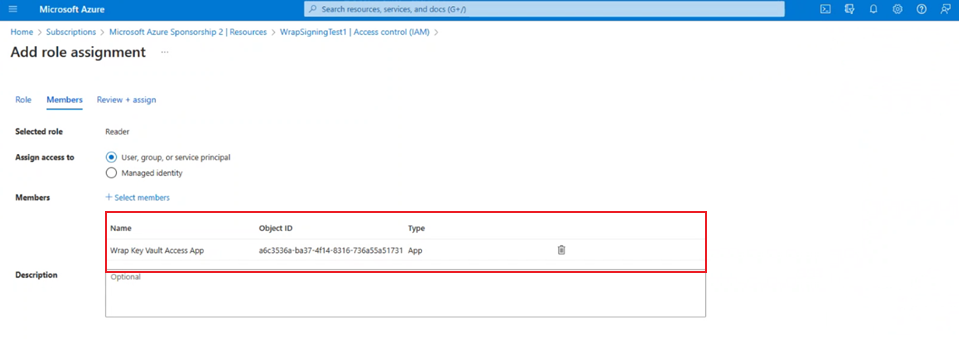

En la pestaña Miembros, seleccione Seleccionar miembro y en el cuadro de texto a la derecha ingrese Ajuste la aplicación Key Vault Access y búsquela.

Seleccione Ajustar aplicación Key Vault Access y luego seleccione Revisar + asignar para asignar el rol Lector.

Cree o acceda al Key Vault existente. Asegúrese de que este Key Vault esté ubicado en la suscripción predeterminada de su inquilino. Más información: Crear un almacén de claves usando Azure Portal.

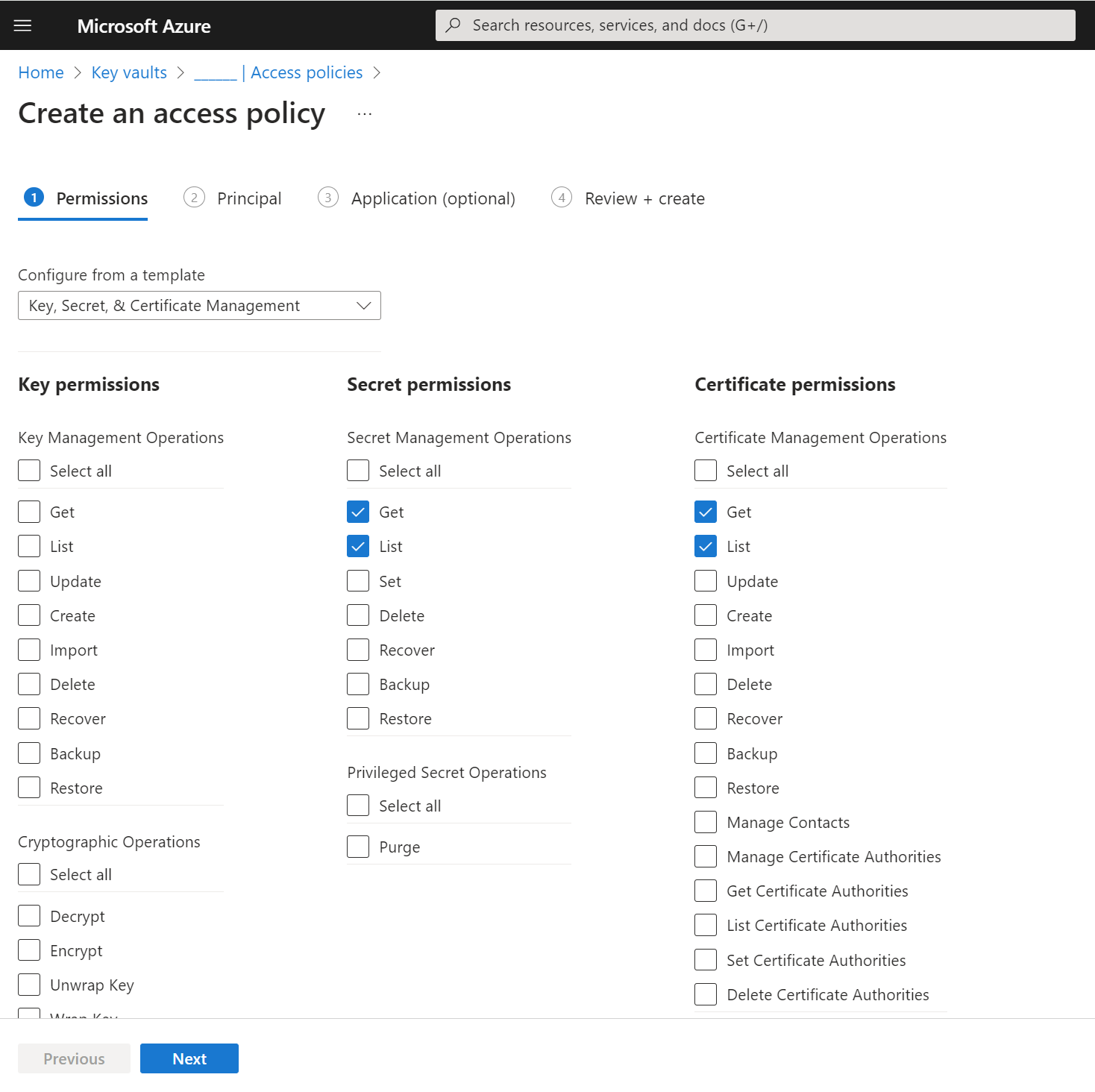

Agregue directivas de acceso para Key Vault. Para Permisos secretos y Permisos de certificado asegúrese de que se seleccionan los permisos Obtener y Lista.

Elija una de estas opciones, dependiendo de su dispositivo:

Android

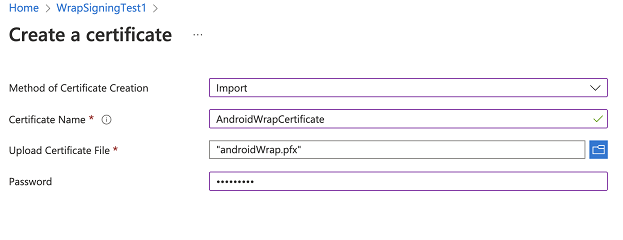

Genere el archivo .pfx y luego proceda a cargarlo en la sección de certificados de Key Vault. Más información: Generar claves

Nota

Asegúrese de que el nombre del certificado esté incluido en el paso de la etiqueta y que la contraseña coincida con la ingresada para el parámetro de pase de la tienda que se usó para crear el archivo .pfx durante el paso 2.

iOS

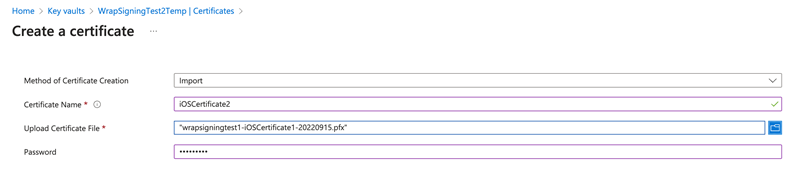

- Seleccione el .cer en la aplicación Acceso a Llaveros para instalarlo. Para obtener más información, consulte Crear el certificado de distribución.

- Haga clic con el botón derecho en su archivo de certificado para exportar el archivo como un archivo .p12, seleccione Exportar y luego seleccione el formato de archivo .p12.

- Se debe cambiar el nombre de la extensión del certificado iOS (.p12) a .pfx ya que es el formato aceptado por Key Vault

Nota

Cuando cargue a Key Vault, deberá proporcionar la contraseña que configuró en el paso anterior para el archivo .p12.

Cree el perfil de aprovisionamiento y ejecute este comando para codificarlo en base64:

- Mac:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- Mac:

Cargue la cadena

base64obtenida en el paso anterior al secreto de Key Vault. A continuación, cargue el archivo .pfx en el certificado de Key Vault.

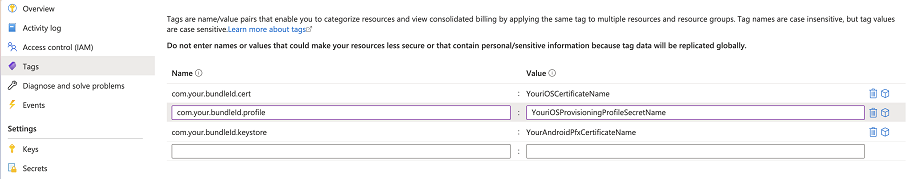

Una vez creados y cargados los certificados de iOS o Android, agregue tres etiquetas con el nombre como ID del paquete y el valor correspondiente al nombre de los certificados cargados.

Solucionar problemas

Para solucionar problemas, consulte Solucionar problemas con la función de ajuste de Power Apps.