Aprenda a usar directivas de seguridad de puntos de conexión de Intune para administrar Microsoft Defender para punto de conexión en dispositivos que no están inscritos con Intune

Al integrar Microsoft Intune con Microsoft Defender para punto de conexión, puede usar Intune directivas de seguridad de punto de conexión para administrar la configuración de seguridad de Defender en dispositivos que no están inscritos con Intune. Esta funcionalidad se conoce como administración de la configuración de seguridad de Defender para punto de conexión.

Al administrar dispositivos a través de la administración de la configuración de seguridad:

Puede usar el Centro de administración de Microsoft Intune o el portal de Microsoft 365 Defender para administrar directivas de seguridad de puntos de conexión de Intune para Defender para punto de conexión y asignar esas directivas a grupos de Microsoft Entra ID. El portal de Defender incluye la interfaz de usuario para las vistas de dispositivos, la administración de directivas y los informes para la administración de la configuración de seguridad.

Para administrar directivas desde el portal de Defender, consulte Administrar directivas de seguridad de punto de conexión en Microsoft Defender para punto de conexión en el contenido de Defender.

Los dispositivos obtienen sus directivas asignadas en función de su objeto de dispositivo de id. de Entra de Microsoft. Un dispositivo que aún no está registrado en Microsoft Entra se une como parte de esta solución.

Cuando un dispositivo recibe una directiva, los componentes de Defender para punto de conexión del dispositivo aplican la directiva y notifican el estado del dispositivo. El estado del dispositivo está disponible en el centro de administración de Microsoft Intune y en el portal de Microsoft Defender.

Este escenario amplía la superficie de Microsoft Intune Endpoint Security a los dispositivos que no pueden inscribirse en Intune. Cuando Intune administra un dispositivo (inscrito en Intune), el dispositivo no procesa directivas para la administración de la configuración de seguridad de Defender para punto de conexión. En su lugar, use Intune para implementar la directiva de Defender para punto de conexión en los dispositivos.

Se aplica a:

- Windows 10 y Windows 11

- Windows Server 2012 R2 y versiones posteriores

- Linux

- macOS

Requisitos previos

Revise las secciones siguientes para conocer los requisitos del escenario de administración de la configuración de seguridad de Defender para punto de conexión.

Entorno

Cuando un dispositivo compatible se incorpora a Microsoft Defender para punto de conexión:

- Se encuesta al dispositivo sobre una presencia de Microsoft Intune existente, que es una inscripción de administración de dispositivos móviles (MDM) en Intune.

- Los dispositivos sin presencia de Intune habilitan la característica de administración de configuración de seguridad.

- En el caso de los dispositivos que no están totalmente registrados en Microsoft Entra, se crea una identidad de dispositivo sintético en el identificador de Microsoft Entra que permite al dispositivo recuperar directivas. Los dispositivos totalmente registrados usan su registro actual.

- En el dispositivo, Microsoft Defender para punto de conexión aplica directivas que se recuperan de Microsoft Intune.

Soporte técnico de la nube de administración pública

El escenario de administración de la configuración de seguridad de Defender para punto de conexión se admite en los siguientes inquilinos gubernamentales:

- Us Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Departamento de Defensa (DoD)

Para más información, vea:

- Intune descripción del servicio del gobierno de EE. UU.

- Microsoft Defender para punto de conexión para clientes del Gobierno de los EE. UU

- Paridad de características con comercial en Microsoft Defender para punto de conexión para clientes del Gobierno de EE. UU.

Requisitos de conectividad

Los dispositivos deben tener acceso al siguiente punto de conexión:

-

*.dm.microsoft.com: el uso de un carácter comodín admite los puntos de conexión de servicio en la nube que se usan para la inscripción, la inserción en el repositorio y los informes, y que pueden cambiar a medida que el servicio se escala.

Nota:

Los puntos de conexión de los clientes gubernamentales se encuentran en Puntos de conexión de red para implementaciones gubernamentales de EE. UU.

Plataformas compatibles

Las directivas de administración de seguridad de Microsoft Defender para punto de conexión son compatibles con las siguientes plataformas de dispositivos:

linux:

Con versión del agente de Microsoft Defender para punto de conexión para Linux101.23052.0009 o posterior, la administración de la configuración de seguridad admite las siguientes distribuciones de Linux:

- Red Hat Enterprise Linux 7.2 o superior

- CentOS 7.2 o superior

- Ubuntu 16.04 LTS o superior LTS

- Debian 9 o superior

- SUSE Linux Enterprise Server 12 o superior

- Oracle Linux 7.2 o superior

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 o superior

Para confirmar la versión del agente de Defender, en el portal de Defender, vaya a la página de dispositivos y, en la pestaña dispositivos Inventarios, busque Defender para Linux. Para obtener instrucciones sobre cómo actualizar la versión del agente, consulte Implementar actualizaciones para Microsoft Defender para punto de conexión en Linux.

problema conocido: con la versión del agente de Defender 101.23052.0009, los dispositivos Linux no se inscriben cuando les falta la siguiente ruta de acceso de archivo: /sys/class/dmi/id/board_vendor.

Problema conocido: cuando un dispositivo Linux realiza un registro sintético, el id. de entrada de dispositivo (anteriormente conocido como id. de AAD de dispositivo) no es visible en el portal de Defender. Esta información se puede ver desde los portales de Intune o Microsoft Entra. Los administradores todavía pueden administrar dispositivos con directivas de esta manera.

macOS:

Con versión del agente de de Microsoft Defender para punto de conexión para macOS 101.23052.0004 o posterior, la administración de la configuración de seguridad admite las siguientes versiones de macOS:

- macOS 15 (Sequoia)

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Para confirmar la versión del agente de Defender, en el portal de Defender, vaya a la página de dispositivos y, en la pestaña dispositivos deInventarios, busque Defender para macOS. Para obtener instrucciones sobre cómo actualizar la versión del agente, consulte Implementar actualizaciones para Microsoft Defender para punto de conexión en macOS.

problema conocido: con la versión del agente de Defender 101.23052.0004, los dispositivos macOS que están registrados en el id. de Entra de Microsoft antes de inscribirse con la administración de configuración de seguridad reciben un identificador de dispositivo duplicado en el identificador entra de Microsoft, que es un registro sintético. Al crear un grupo de Microsoft Entra para la directiva de destino, debe usar el identificador de dispositivo sintético creado por la administración de la configuración de seguridad. En el id. de Microsoft Entra, la columna tipo de combinación para el id. de dispositivo sintético está en blanco.

Problema conocido: cuando un dispositivo macOS realiza un registro sintético, el id. de entrada de dispositivo (anteriormente conocido como id. de AAD de dispositivo) no está visible en el portal de Defender. Esta información se puede ver desde los portales de Intune o Microsoft Entra. Los administradores todavía pueden administrar dispositivos con directivas de esta manera.

Windows:

Windows 10 Professional/Enterprise (con KB5023773)

Windows 11 Professional/Enterprise (con KB5023778)

Windows Server 2012 R2 con Microsoft Defender para dispositivos de nivel inferior

Windows Server 2016 con Microsoft Defender para dispositivos de nivel inferior

Windows Server 2019 (con KB5025229)

Windows Server 2019 Core (con la característica de compatibilidad de aplicaciones de Server Core a petición instalada)

Windows Server 2022, incluido Server Core (con KB5025230)

Windows Server 2025 (lanzamiento, a partir de febrero de 2025 y durante las próximas semanas)

Controladores de dominio. Consulte información importante en Uso de la administración de la configuración de seguridad en controladores de dominio (en este artículo).

La administración de la configuración de seguridad no funciona y no es compatible con los siguientes dispositivos:

- Windows Server Core 2016 y versiones anteriores

- Escritorios no persistentes, como clientes de Infraestructura de escritorio virtual (VDI)

- Azure Virtual Desktop (AVD y anteriormente Windows Virtual Desktop, WVD)

- Versiones de 32 bits de Windows

Licencias y suscripciones

Para usar la administración de la configuración de seguridad, necesita:

Una suscripción que concede licencias para Microsoft Defender para punto de conexión, como Microsoft 365, o una licencia independiente solo para Microsoft Defender para punto de conexión. Una suscripción que concede licencias de Microsoft Defender para punto de conexión también concede al inquilino acceso al nodo de seguridad de punto de conexión del centro de administración de Microsoft Intune.

Nota:

excepción: si tiene acceso a Microsoft Defender para punto de conexión solo a través de Microsoft Defender para servidores (parte de Microsoft Defender para la nube, anteriormente Azure Security Center), la funcionalidad de administración de la configuración de seguridad no está disponible. Debe tener al menos una licencia de suscripción de Microsoft Defender para punto de conexión (usuario) activa.

El nodo de seguridad punto de conexión es donde se configuran e implementan directivas para administrar Microsoft Defender para punto de conexión para los dispositivos y supervisar el estado del dispositivo.

Para obtener información actual sobre las opciones, vea Requisitos mínimos para Microsoft Defender para punto de conexión.

Controles de acceso basado en rol (RBAC)

Para obtener instrucciones sobre cómo asignar el nivel adecuado de permisos y derechos a los administradores que administran Intune directivas de seguridad de puntos de conexión desde el centro de administración de Intune, consulte Asignación de controles de acceso basados en roles para la directiva de seguridad de puntos de conexión.

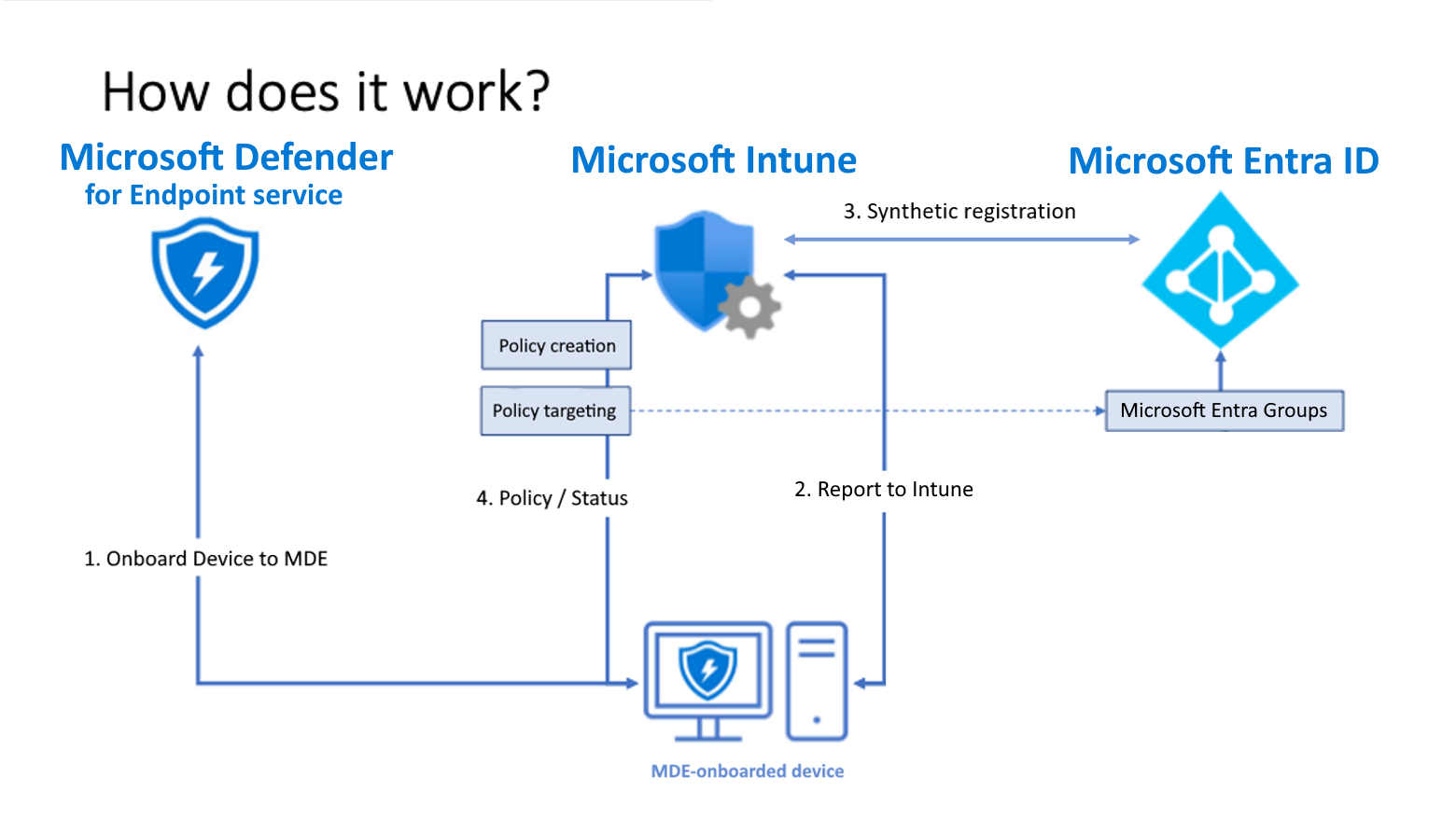

Arquitectura

El diagrama siguiente es una representación conceptual de la solución de administración de configuración de seguridad de Microsoft Defender para punto de conexión.

- Dispositivos incorporados a Microsoft Defender para punto de conexión.

- Los dispositivos se comunican con Intune. Esta comunicación permite a Microsoft Intune distribuir directivas destinadas a los dispositivos cuando se registran.

- Se establece un registro para cada dispositivo en el id. de Microsoft Entra:

- Si un dispositivo se registró previamente por completo, como un dispositivo de unión híbrida, se usa el registro existente.

- En el caso de los dispositivos que no están registrados, se crea una identidad de dispositivo sintética en el identificador de Entra de Microsoft para permitir que el dispositivo recupere directivas. Cuando un dispositivo con un registro sintético tiene un registro completo de Microsoft Entra creado para él, se quita el registro sintético y la administración de dispositivos continúa sin interrupciones mediante el registro completo.

- Defender para punto de conexión notifica el estado de la directiva a Microsoft Intune.

Importante

La administración de la configuración de seguridad usa un registro sintético para los dispositivos que no se registran completamente en el identificador de Entra de Microsoft y elimina el requisito previo de unión híbrida de Microsoft Entra. Con este cambio, los dispositivos Windows que anteriormente tenían errores de inscripción comienzan a incorporarse a Defender y, a continuación, reciben y procesan las directivas de administración de la configuración de seguridad.

Para filtrar los dispositivos que no se pudieron inscribir debido a un error al cumplir el requisito previo de unión híbrida de Microsoft Entra, vaya a la lista dispositivos en el portal de Microsoft Defender y filtre por estado de inscripción. Dado que estos dispositivos no están totalmente registrados, sus atributos de dispositivo muestran MDM = Intune y Tipo de combinación = en blanco. Estos dispositivos ahora se inscriben con la administración de la configuración de seguridad mediante el registro sintético.

Después de inscribir estos dispositivos, aparecen en las listas de dispositivos de los portales de Microsoft Defender, Microsoft Intune y Microsoft Entra. Aunque los dispositivos no se registran completamente con Microsoft Entra, su registro sintético cuenta como un objeto de dispositivo.

Qué esperar en el portal de Microsoft Defender

Puede usar el inventario de dispositivos de Microsoft Defender para punto de conexión para confirmar que un dispositivo usa la funcionalidad de administración de la configuración de seguridad en Defender para punto de conexión; para ello, revise el estado de los dispositivos en la columna Administrado por. La información de Administrado por también está disponible en el panel lateral de dispositivos o en la página del dispositivo. administrado por debe indicar de forma coherente que su administración por MDE.

También puede confirmar que un dispositivo está inscrito en administración de configuración de seguridad correctamente confirmando que el panel del lado del dispositivo o la página del dispositivo muestran estado de inscripción de MDE como correcto.

Si el estado de inscripción MDE no muestra correcto, asegúrese de que está mirando un dispositivo que se actualizó y que está en el ámbito de la administración de la configuración de seguridad. (El ámbito se configura en la página Ámbito de cumplimiento al configurar la administración de opciones de seguridad).

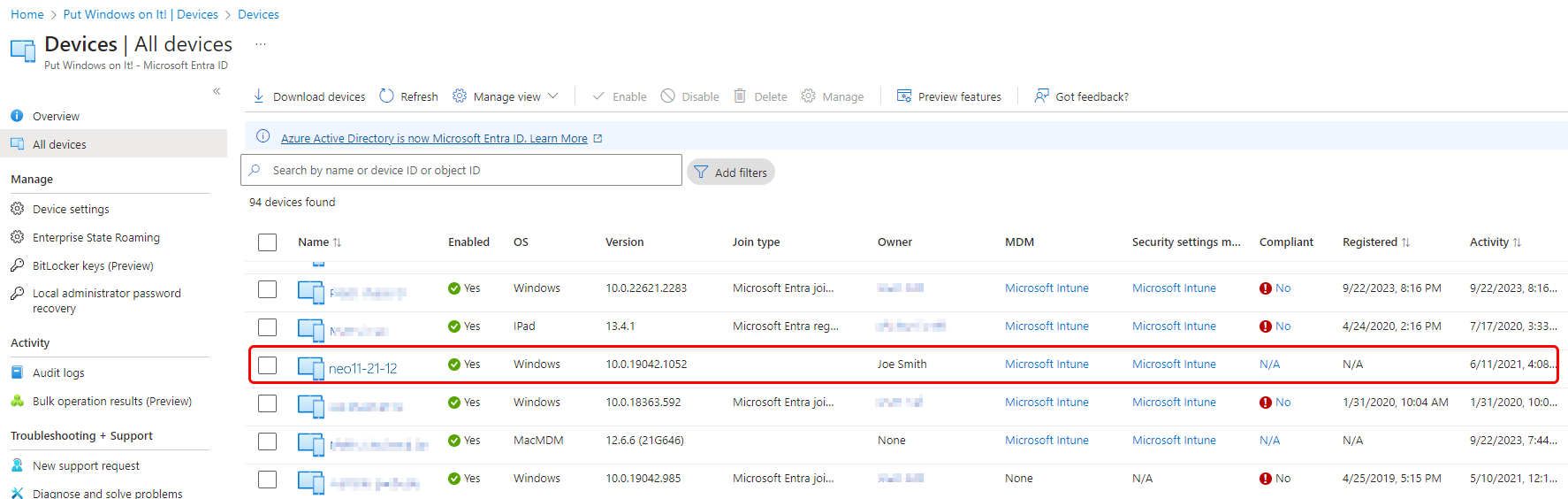

Qué esperar en el centro de administración de Microsoft Intune

En el centro de administración de Microsoft Intune, vaya a la página Todos los dispositivos. Los dispositivos inscritos con la administración de la configuración de seguridad aparecen aquí como en el portal de Defender. En el centro de administración, los dispositivos administrados por campo deben mostrar MDE.

Sugerencia

En junio de 2023, la administración de la configuración de seguridad comenzó a usar el registro sintético para los dispositivos que no se registran completamente en Microsoft Entra. Con este cambio, los dispositivos que anteriormente tenían errores de inscripción comienzan a incorporarse a Defender y, a continuación, reciben y procesan las directivas de administración de la configuración de seguridad.

Qué esperar en el Microsoft Azure Portal

En la página Todos los dispositivos en la Microsoft Azure Portal, puede ver los detalles del dispositivo.

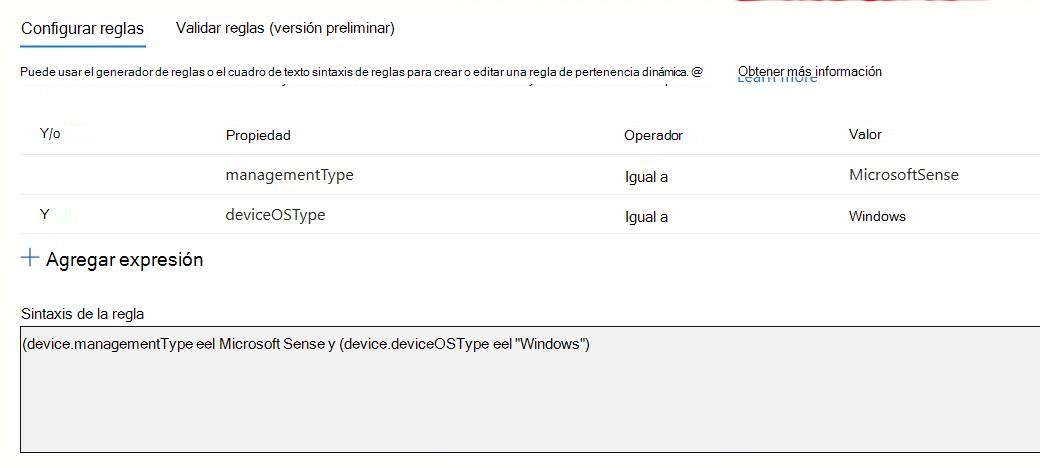

Para asegurarse de que todos los dispositivos inscritos en la administración de la configuración de seguridad de Defender para punto de conexión reciben directivas, se recomienda crear un grupo dinámico de Microsoft Entra en función del tipo de sistema operativo de los dispositivos. Con un grupo dinámico, los dispositivos administrados por Defender para punto de conexión se agregan automáticamente al grupo sin necesidad de que los administradores realicen otras tareas, como crear una nueva directiva.

Importante

De julio de 2023 al 25 de septiembre de 2023, la administración de la configuración de seguridad ejecutó una versión preliminar pública opcional que introdujo un nuevo comportamiento para los dispositivos que se administraban e inscribían en el escenario. A partir del 25 de septiembre de 2023, el comportamiento de la versión preliminar pública pasó a estar disponible con carácter general y ahora se aplica a todos los inquilinos que usan la administración de la configuración de seguridad.

Si usó la administración de la configuración de seguridad antes del 25 de septiembre de 2023 y no se unió a la versión preliminar pública de participación que se ejecutó entre julio de 2023 y el 25 de septiembre de 2023, revise los grupos de Microsoft Entra que dependen de las etiquetas del sistema para realizar cambios que identificarán los nuevos dispositivos que administra con la administración de la configuración de seguridad. Esto se debe a que antes del 25 de septiembre de 2023, los dispositivos no administrados mediante la versión preliminar pública de participación usarían las siguientes etiquetas del sistema (etiquetas) de MDEManaged y MDEJoined para identificar los dispositivos administrados. Estas dos etiquetas del sistema ya no se admiten y ya no se agregan a los dispositivos que se inscriben.

Use las siguientes instrucciones para los grupos dinámicos:

(Recomendado) Al establecer como destino la directiva, use grupos dinámicos basados en la plataforma de dispositivos mediante el atributo deviceOSType (Windows, Windows Server, macOS, Linux) para asegurarse de que la directiva se sigue entregando para los dispositivos que cambian los tipos de administración, por ejemplo, durante la inscripción de MDM.

Si es necesario, los grupos dinámicos que contienen exclusivamente dispositivos administrados por Defender para punto de conexión se pueden destinar mediante la definición de un grupo dinámico mediante el atributo managementType MicrosoftSense. El uso de este atributo tiene como destino todos los dispositivos administrados por Defender para punto de conexión a través de la funcionalidad de administración de configuración de seguridad, y los dispositivos permanecen en este grupo solo mientras se administran mediante Defender para punto de conexión.

Además, al configurar la administración de la configuración de seguridad, si piensa administrar flotas completas de plataformas del sistema operativo mediante Microsoft Defender para punto de conexión, seleccionando todos los dispositivos en lugar de dispositivos etiquetados en la página Ámbito de cumplimiento de Microsoft Defender para punto de conexión, comprenda que los registros sintéticos se cuentan en las cuotas de id. de Entra de Microsoft igual que los registros completos.

¿Qué solución debería usar?

Microsoft Intune incluye varios métodos y tipos de directiva para administrar la configuración de Defender para punto de conexión en los dispositivos. En la tabla siguiente se identifican las directivas y los perfiles de Intune que admiten la implementación en dispositivos administrados por la administración de la configuración de seguridad de Defender para punto de conexión y puede ayudarle a identificar si esta solución es adecuada para sus necesidades.

Al implementar una directiva de seguridad de punto de conexión compatible con la administración de la configuración de seguridad de Defender para punto de conexión y Microsoft Intune, se procesa una única instancia de esa directiva mediante:

- Dispositivos compatibles a través de la administración de la configuración de seguridad (Microsoft Defender)

- Dispositivos administrados por Intune o Administrador de configuración.

No se admiten perfiles para los de plataforma Windows 10 y versiones posteriores para los dispositivos administrados por la administración de la configuración de seguridad.

Se admiten los siguientes perfiles para cada tipo de dispositivo:

Linux

Los siguientes tipos de directiva admiten la plataforma Linux .

| Directiva de seguridad de puntos de conexión | Perfil | Administración de la configuración de seguridad de Defender para punto de conexión | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus de Microsoft Defender |

|

|

| Antivirus | Exclusiones del Antivirus de Microsoft Defender |

|

|

| Detección y respuesta de puntos de conexión | Detección y respuesta de puntos de conexión |

|

|

macOS

Los siguientes tipos de directiva admiten la plataforma macOS .

| Directiva de seguridad de puntos de conexión | Perfil | Administración de la configuración de seguridad de Defender para punto de conexión | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus de Microsoft Defender |

|

|

| Antivirus | Exclusiones del Antivirus de Microsoft Defender |

|

|

| Detección y respuesta de puntos de conexión | Detección y respuesta de puntos de conexión |

|

|

Windows

Para admitir el uso con Microsoft Defender administración de la configuración de seguridad, las directivas para dispositivos Windows deben usar la plataforma Windows. Cada perfil de la plataforma Windows se puede aplicar a los dispositivos administrados por Intune y a los dispositivos administrados por la administración de la configuración de seguridad.

| Directiva de seguridad de puntos de conexión | Perfil | Administración de la configuración de seguridad de Defender para punto de conexión | Microsoft Intune |

|---|---|---|---|

| Antivirus | Controles de actualización de Defender |

|

|

| Antivirus | Antivirus de Microsoft Defender |

|

|

| Antivirus | Exclusiones del Antivirus de Microsoft Defender |

|

|

| Antivirus | Experiencia de seguridad de Windows |

|

|

| Reducción de la superficie expuesta a ataques | Reglas de la reducción de la superficie expuesta a ataques |

|

|

| Reducción de la superficie expuesta a ataques | Control de dispositivo | Nota1 |

|

| Detección y respuesta de puntos de conexión | Detección y respuesta de puntos de conexión |

|

|

| Firewall | Firewall |

|

|

| Firewall | Reglas de firewall |

|

|

1: este perfil está visible en el portal de Defender, pero no es compatible con dispositivos administrados solo por Microsoft Defender a través del escenario de administración de la configuración de seguridad Microsoft Defender. Este perfil solo se admite para dispositivos administrados por Intune.

Cada perfil de seguridad de punto de conexión Intune es un grupo discreto de configuraciones diseñadas para su uso por parte de los administradores de seguridad que se centran en proteger los dispositivos de su organización. A continuación se muestran descripciones de los perfiles compatibles con el escenario de administración de la configuración de seguridad:

Las directivas antivirus administran las configuraciones de seguridad que se encuentran en Microsoft Defender para punto de conexión.

Nota:

Aunque los puntos de conexión no requieren un reinicio para aplicar la configuración modificada o las nuevas directivas, hay un problema por el que la configuración AllowOnAccessProtection y DisableLocalAdminMerge puede requerir a veces que los usuarios finales reinicien sus dispositivos para que esta configuración se actualice. Este problema se está investigando para proporcionar una resolución.

Las directivas de reducción de la superficie expuesta a ataques (ASR) se centran en minimizar los lugares donde su organización es vulnerable a ciberataques y ataques. Con la administración de la configuración de seguridad, las reglas de ASR se aplican a los dispositivos que ejecutan Windows 10, Windows 11y Windows Server.

Para obtener instrucciones actuales sobre qué configuración se aplica a las distintas plataformas y versiones, consulte sistemas operativos compatibles con las reglas de ASR en la documentación de Protección contra amenazas de Windows.

Sugerencia

Para ayudar a mantener actualizados los puntos de conexión admitidos, considere la posibilidad de usar la solución unificada moderna para Windows Server 2012 R2 y 2016.

Consulte también:

- Información general sobre la reducción de la superficie expuesta a ataques en la documentación de Protección contra amenazas de Windows.

Las directivas de detección y respuesta de puntos de conexión (EDR) administran las funcionalidades de Defender para punto de conexión que proporcionan detecciones avanzadas de ataques casi en tiempo real y accionables. En función de las configuraciones de EDR, los analistas de seguridad pueden priorizar las alertas de forma eficaz, obtener visibilidad sobre todo el ámbito de una infracción y tomar medidas de respuesta para corregir las amenazas.

Las directivas de firewall se centran en el firewall de Defender en los dispositivos.

Las reglas de firewall son un tipo de perfil para la directiva de firewall que se compone de reglas pormenorizadas para firewalls, incluidos puertos, protocolos, aplicaciones y redes específicos.

Configurar el inquilino para admitir la administración de la configuración de seguridad de Defender para punto de conexión

Para admitir la administración de la configuración de seguridad a través del centro de administración de Microsoft Intune, debe habilitar la comunicación entre ellos desde cada consola.

Las secciones siguientes le guiarán a través de ese proceso.

Configurar Microsoft Defender para punto de conexión

En el portal de Microsoft Defender, como administrador de seguridad:

Inicie sesión en el portal de Microsoft Defender y vaya a ConfiguraciónEndpoints> Configuration ManagementEnforcement Scope (Ámbito de cumplimiento deadministración de> configuración de puntos de conexión de configuración)> y habilite las plataformas para la administración de la configuración de seguridad.

Nota:

Si tiene el permiso Administrar la configuración de seguridad en Security Center en el portal de Microsoft Defender y está habilitado simultáneamente para ver dispositivos de todos los grupos de dispositivos (sin límites de control de acceso basado en rol en los permisos de usuario), también puede realizar esta acción.

Inicialmente, se recomienda probar la característica para cada plataforma seleccionando la opción plataformas para En dispositivos etiquetadosy, a continuación, etiquetando los dispositivos con la etiqueta

MDE-Management.Sugerencia

Use las etiquetas de dispositivo adecuadas para probar y validar el lanzamiento en un pequeño número de dispositivos.

Cuando se implementa en el grupo Todos los dispositivos , cualquier dispositivo que se encuentre en el ámbito configurado se inscribirá automáticamente.

Aunque la mayoría de los dispositivos completan la inscripción y aplican la directiva asignada en unos minutos, un dispositivo a veces puede tardar hasta 24 horas en completar la inscripción.

Importante

Actualmente no se admiten reglas de recursos dinámicos para esta tarea. Para obtener más información, consulte Creación de reglas dinámicas para dispositivos en la administración de reglas de recursos.

Configure la característica para dispositivos incorporados de Microsoft Defender para la nube y Administrador de configuración configuración de autoridad para satisfacer las necesidades de su organización:

Sugerencia

Para asegurarse de que los usuarios del portal de Microsoft Defender tienen permisos coherentes en todos los portales, si aún no se proporciona, solicite que el administrador de TI les conceda el rol RBAC integrado Microsoft Intune Endpoint Security Manager.

Configuración de Intune

En el centro de administración de Microsoft Intune, la cuenta necesita permisos iguales al rol de control de acceso basado en rol (RBAC) integrado de Endpoint Security Manager.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione seguridad de punto de conexión>Microsoft Defender para punto de conexióny establezca Permitir que Microsoft Defender para punto de conexión aplique las configuraciones de seguridad de punto de conexión a En.

Al establecer esta opción en Encendido, todos los dispositivos del ámbito de la plataforma para Microsoft Defender para punto de conexión que no están administrados por Microsoft Intune pueden incorporarse a Microsoft Defender para punto de conexión.

Incorporar dispositivos a Microsoft Defender para punto de conexión

Microsoft Defender para punto de conexión admite varias opciones para incorporar dispositivos. Para obtener instrucciones actuales, consulte Onboard to Microsoft Defender for Endpoint (Incorporación a Microsoft Defender para punto de conexión) en la documentación de Defender para punto de conexión.

Coexistencia con Microsoft Administrador de configuración

En algunos entornos, es posible que desee usar la administración de la configuración de seguridad con dispositivos administrados por Configuration Manager. Si usa ambos, debe controlar la directiva a través de un único canal. El uso de más de un canal crea la oportunidad de conflictos y resultados no deseados.

Para admitir esto, configure la configuración de Administrar seguridad con Administrador de configuración cambiar a Desactivado. Inicie sesión en el portal de Microsoft Defender y vaya a Configuración>puntos de conexión>administración de configuración>ámbito de cumplimiento:

Crear grupos de Microsoft Entra

Después de que los dispositivos se incorporen a Defender para punto de conexión, deberá crear grupos de dispositivos para admitir la implementación de directivas para Microsoft Defender para punto de conexión. Para identificar los dispositivos que se han inscrito con Microsoft Defender para punto de conexión pero que no están administrados por Intune o Administrador de configuración:

Inicie sesión en Microsoft Intune centro de administración.

Vaya a Dispositivos>Todos los dispositivosy, a continuación, seleccione la columna Administrado por para ordenar la vista de dispositivos.

Los dispositivos que se incorporan a Microsoft Defender para punto de conexión y están registrados pero no se administran mediante Intune muestran Microsoft Defender para punto de conexión en la columna Administrado por. Estos son los dispositivos que pueden recibir la directiva de administración de seguridad para Microsoft Defender para punto de conexión.

A partir del 25 de septiembre de 2023, los dispositivos que usan la administración de seguridad para Microsoft Defender para punto de conexión ya no se pueden identificar mediante las siguientes etiquetas del sistema:

- MDEJoined: una etiqueta en desuso que se agregó anteriormente a los dispositivos que se unieron al directorio como parte de este escenario.

- MDEManaged : etiqueta en desuso que se agregó anteriormente a los dispositivos que usaban activamente el escenario de administración de seguridad. Esta etiqueta se quita del dispositivo si Defender para punto de conexión deja de administrar la configuración de seguridad.

En lugar de usar etiquetas del sistema, puede usar el atributo de tipo de administración y configurarlo para MicrosoftSense.

Puede crear grupos para estos dispositivos en Microsoft Entra o desde el centro de administración de Microsoft Intune. Al crear grupos, puede usar el valor del sistema operativo para un dispositivo si va a implementar directivas en dispositivos que ejecutan Windows Server frente a dispositivos que ejecutan una versión de cliente de Windows:

- Windows 10 y windows 11 : deviceOSType o el sistema operativo se muestra como Windows

- Windows Server: deviceOSType o el sistema operativo se muestra como windows server

- Dispositivos Linux: deviceOSType o OS se muestra como linux

Ejemplo de grupos dinámicos de Intune con sintaxis de regla

Estaciones de trabajo de Windows:

Servidores Windows:

Dispositivos Linux:

Importante

En mayo de 2023, deviceOSType actualiza para distinguir entre clientes de Windows y Servidores Windows.

Los scripts personalizados y grupos de dispositivos dinámicos de Microsoft Entra crear antes de este cambio que especifican las reglas que solo hacen referencia a Windowspodrían excluir Servidores Windows cuando se usan con la solución Administración de seguridad para Microsoft Defender para punto de conexión. Por ejemplo:

- Si tiene una regla que usa el

equalsoperador onot equalspara identificar Windows, este cambio afecta a la regla. Esto se debe a que anteriormente tanto windows como Windows Server se notificaban como Windows. Para continuar con la inclusión de ambos, debe actualizar la regla para que también haga referencia a Windows Server. - Si tiene una regla que usa el

containsoperador olikepara especificar Windows, la regla no se ve afectada por este cambio. Estos operadores pueden encontrar Windows y Windows Server.

Sugerencia

Es posible que los usuarios a los que se les haya delegado la capacidad de administrar la configuración de seguridad del punto de conexión no tengan la capacidad de implementar configuraciones de todo el inquilino en Microsoft Intune. Consulte con su Administrador de Intune para obtener más información sobre los roles y permisos de su organización.

Implementar directiva

Después de crear uno o varios grupos de Microsoft Entra que contienen dispositivos administrados por Microsoft Defender para punto de conexión, puede crear e implementar las siguientes directivas para la administración de la configuración de seguridad en esos grupos. Las directivas y los perfiles disponibles varían según la plataforma.

Para obtener la lista de combinaciones de directivas y perfiles compatibles con la administración de la configuración de seguridad, consulte el gráfico ¿Qué solución debo usar? que se encuentra en este artículo.

Sugerencia

Evite implementar varias directivas que administren la misma configuración en un dispositivo.

Microsoft Intune admite la implementación de varias instancias de cada tipo de directiva de seguridad de punto de conexión en el mismo dispositivo, con cada instancia de directiva recibida por el dispositivo por separado. Por lo tanto, un dispositivo podría recibir configuraciones independientes para la misma configuración de diferentes directivas, lo que da lugar a un conflicto. Algunas opciones de configuración (como exclusiones antivirus) se combinan en el cliente y se aplican correctamente.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad del punto de conexión y el tipo de directiva que desea configurar y, a continuación, seleccione Crear directiva.

Para la directiva, seleccione la plataforma y el perfil que desea implementar. Para obtener una lista de las plataformas y perfiles que admiten la administración de la configuración de seguridad, consulte el gráfico de ¿Qué solución debo usar? anteriormente en este artículo.

Nota:

Los perfiles admitidos se aplican a los dispositivos que se comunican a través de Mobile Administración de dispositivos (MDM) con Microsoft Intune y dispositivos que se comunican mediante el cliente de Microsoft Defender para punto de conexión.

Asegúrese de revisar los destinatarios y grupos según sea necesario.

Seleccione Crear.

En la página Datos básicos, escriba un nombre y una descripción para el perfil y, después, elija Siguiente.

En la página Opciones de configuración, configure las opciones que quiera administrar con este perfil.

Para obtener más información sobre una configuración, expanda su información cuadro de diálogo y seleccione el Vínculo Más información para ver la documentación del proveedor de servicios de configuración (CSP) en línea o los detalles relacionados de esa configuración.

Cuando haya finalizado la configuración, seleccione Siguiente.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente para continuar.

Sugerencia

- Los filtros de asignación no son compatibles con los dispositivos administrados por la administración de la configuración de seguridad.

- Solo los objetos de dispositivo son aplicables a la administración de Microsoft Defender para punto de conexión. No se admite el destino de usuarios.

- Las directivas se aplican a los clientes Microsoft Intune y Microsoft Defender para punto de conexión.

Complete el proceso de creación de directivas y, a continuación, en la página Revisar y crear , seleccione Crear. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado.

Espere a que se asigne la directiva y vea una indicación correcta de que se aplicó la directiva.

Puede validar que la configuración se aplicó localmente en el cliente mediante la utilidad de comandos Get-MpPreference .

Supervisar el estado

Intune:

El estado y los informes de las directivas destinadas a dispositivos de este canal están disponibles en el nodo de directivas en Seguridad de los puntos de conexión en el centro de administración de Microsoft Intune.

Explore en profundidad el tipo de directiva y, a continuación, seleccione la directiva para ver su estado. Puede ver la lista de plataformas, tipos de directivas y perfiles que admiten la administración de la configuración de seguridad en la tabla de Qué solución debo usar, anteriormente en este artículo.

Al seleccionar una directiva, puede ver información sobre el estado de inserción en el repositorio del dispositivo y seleccionar:

- Ver informe : vea una lista de dispositivos que recibieron la directiva. Puede seleccionar un dispositivo para explorar en profundidad y ver su estado por configuración. A continuación, puede seleccionar una configuración para ver más información sobre ella, incluidas otras directivas que administran esa misma configuración, lo que podría ser un origen de conflictos.

- estado por configuración : vea la configuración administrada por la directiva y un recuento de éxitos, errores o conflictos para cada configuración.

Portal de Defender:

También puede supervisar las directivas de Intune que se aplican desde el portal de Microsoft Defender. En el portal, vaya a Puntos de conexión, expanda administración de configuración y seleccione Directivas de seguridad de puntos de conexión. Seleccione una directiva para ver su estado y, a continuación, seleccione:

- Información general : vea información general sobre los grupos a los que se aplica la directiva, la configuración de directiva que se aplica y el estado de protección del dispositivo.

- Valores de configuración de directiva: vea la configuración configurada por la directiva.

- Estado de la configuración de directiva: vea la configuración administrada por la directiva y un recuento de errores o conflictos correctos para cada configuración.

- Dispositivos aplicados : vea los dispositivos a los que se aplica la directiva.

- Grupos asignados : vea los grupos a los que se asigna la directiva.

Para obtener más información, vea Administrar directivas de seguridad de puntos de conexión en Microsoft Defender para punto de conexión en el contenido de Defender.

Preguntas y consideraciones más frecuentes

Frecuencia de inserción en el repositorio del dispositivo

Los dispositivos administrados por esta funcionalidad se registrarán con Microsoft Intune cada 90 minutos para actualizar la directiva.

Puede sincronizar manualmente un dispositivo a petición desde el portal de Microsoft Defender. Inicie sesión en el portal y vaya a Dispositivos. Seleccione un dispositivo administrado por Microsoft Defender para punto de conexión y, a continuación, seleccione el botón Sincronización de directivas:

El botón de sincronización de directivas solo aparece para los dispositivos administrados correctamente por Microsoft Defender para punto de conexión.

Dispositivos protegidos por protección contra alteraciones

Si un dispositivo tiene activada la protección contra alteraciones, no es posible editar los valores de la configuración protegida por alteraciones sin deshabilitar primero La protección contra alteraciones.

Administración de configuración de seguridad y filtros de asignación

No se admiten filtros de asignación para dispositivos que se comunican a través del canal de Microsoft Defender para punto de conexión. Aunque los filtros de asignación se pueden agregar a una directiva que podría tener como destino estos dispositivos, los dispositivos omiten los filtros de asignación. Para admitir filtros de asignación, el dispositivo debe inscribirse en Microsoft Intune.

Eliminación y eliminación de dispositivos

Puede eliminar dispositivos que usen este flujo mediante uno de estos dos métodos:

- Desde el centro de administración de Microsoft Intune vaya a Dispositivos>Todos los dispositivos, seleccione un dispositivo que muestre MDEJoined o MDEManaged en la columna Administrado por, y, a continuación, seleccione Eliminar.

- También puede quitar dispositivos del ámbito de Administración de configuración en el Security Center.

Una vez que se quita un dispositivo de cualquier ubicación, ese cambio se propaga al otro servicio.

No se puede habilitar la carga de trabajo Administración de seguridad para Microsoft Defender para punto de conexión en Seguridad de puntos de conexión

Aunque un administrador con permisos en ambos servicios puede completar los flujos de aprovisionamiento iniciales, los siguientes roles son suficientes para completar las configuraciones en cada servicio independiente:

- Para Microsoft Defender, use el rol Administrador de seguridad.

- Para Microsoft Intune, use el rol Administrador de seguridad de puntos de conexión.

Dispositivos unidos a Microsoft Entra

Los dispositivos unidos a Active Directory usan su infraestructura existente para completar el proceso de unión híbrida de Microsoft Entra.

Configuración de seguridad no admitida

La siguiente configuración de seguridad está en desuso. El flujo de administración de la configuración de seguridad de Defender para punto de conexión no admite esta configuración:

- Acelerar la frecuencia de informes de telemetría (en Detección y respuesta de puntos de conexión)

- AllowIntrusionPreventionSystem (en Antivirus)

- Protección contra alteraciones (en Seguridad de Windows Experiencia). Esta configuración no está en desuso, pero actualmente no se admite.

Uso de la administración de la configuración de seguridad en controladores de dominio

La administración de la configuración de seguridad se admite en los controladores de dominio. Para administrar la configuración de seguridad en los controladores de dominio, debe habilitarla en la página ámbito de cumplimiento (vaya a Ámbito de aplicación depuntos de conexiónde configuración>). Windows Server dispositivos deben estar habilitados para poder habilitar la configuración de los controladores de dominio. Además, si la opción en dispositivos etiquetados está seleccionada para Servidores Windows, la configuración de los controladores de dominio también se limita a los dispositivos etiquetados.

Precaución

- La configuración incorrecta de los controladores de dominio podría tener un impacto negativo tanto en la posición de seguridad como en la continuidad operativa.

- Si la configuración de los controladores de dominio está habilitada en el inquilino, asegúrese de revisar todas las directivas de Windows para asegurarse de que no tiene como destino involuntariamente Microsoft Entra grupos de dispositivos que contienen controladores de dominio. Para minimizar el riesgo para la productividad, las directivas de firewall no se admiten en los controladores de dominio.

- Se recomienda revisar todas las directivas destinadas a los controladores de dominio antes de anular la inscripción de esos dispositivos. Realice primero las configuraciones necesarias y, a continuación, desinscriba los controladores de dominio. La configuración de Defender para punto de conexión se mantiene en cada dispositivo después de que el dispositivo no esté inscrito.

Modo de restricción de PowerShell

PowerShell debe estar habilitado.

La administración de la configuración de seguridad no funciona para un dispositivo que tiene PowerShell LanguageMode configurado con modo de ConstrainedLanguage enabled. Para obtener más información, consulte about_Language_Modes en la documentación de PowerShell.

Administración de la seguridad a través de Defender para punto de conexión si anteriormente usaba una herramienta de seguridad de terceros

Si anteriormente tenía una herramienta de seguridad de terceros en la máquina y ahora la administra con Defender para punto de conexión, es posible que vea algún impacto en la capacidad de Defender para punto de conexión para administrar la configuración de seguridad en raras ocasiones. En tales casos, como medida de solución de problemas, desinstale y vuelva a instalar la versión más reciente de Defender para punto de conexión en el equipo.