Incorporación de servidores Windows al servicio Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión para servidores

- Microsoft Defender para el plan 1 o el plan 2 de servidores

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Defender para punto de conexión amplía la compatibilidad para incluir también el sistema operativo Windows Server. Esta compatibilidad proporciona funcionalidades avanzadas de detección e investigación de ataques sin problemas a través del portal de Microsoft Defender. La compatibilidad con Windows Server proporciona información más detallada sobre las actividades del servidor, la cobertura para la detección de ataques de kernel y memoria, y habilita las acciones de respuesta.

En este artículo se describe cómo incorporar servidores windows específicos a Defender para punto de conexión.

Para obtener instrucciones sobre cómo descargar y usar líneas base de Seguridad de Windows para servidores Windows, consulte Seguridad de Windows líneas base.

Sugerencia

Como complemento a este artículo, consulte nuestra guía de configuración de Security Analyzer para revisar los procedimientos recomendados y aprender a fortalecer las defensas, mejorar el cumplimiento y navegar por el panorama de ciberseguridad con confianza. Para una experiencia personalizada basada en su entorno, puede acceder a la guía de configuración automatizada de Security Analyzer en el Centro de administración de Microsoft 365.

introducción a la incorporación de Windows Server

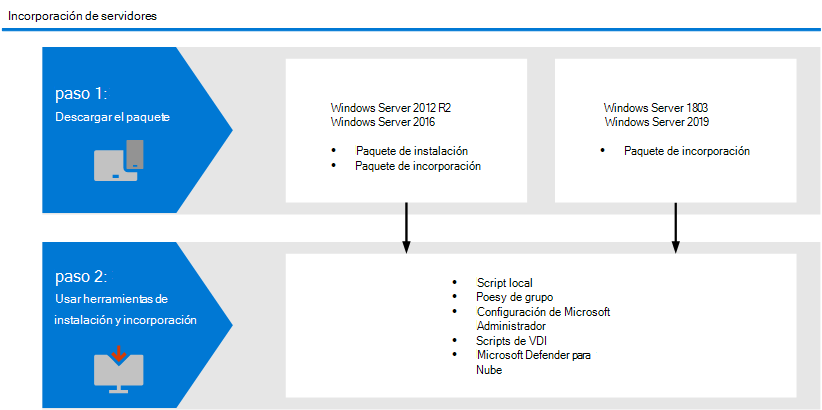

En el diagrama siguiente se muestran los pasos generales necesarios para incorporar correctamente los servidores.

Nota:

No se admiten las ediciones de Windows Hyper-V Server.

Integración con Microsoft Defender para servidores

Defender para punto de conexión se integra sin problemas con Microsoft Defender para servidores y Microsoft Defender para la nube. Puede incorporar servidores automáticamente, hacer que los servidores supervisados por Defender for Cloud aparezcan en Defender para punto de conexión y realizar investigaciones detalladas como cliente de Defender for Cloud. Para obtener más información, consulte Protección de los puntos de conexión con la integración de Defender para punto de conexión con Defender for Cloud.

En los dispositivos que ejecutan Windows Server 2016 o Windows Server 2012 R2, puede instalar o actualizar manualmente la solución unificada moderna o usar la integración con Defender para servidores para implementar o actualizar automáticamente los servidores cubiertos por el plan de Defender para servidor correspondiente. Para obtener más información, consulte Protección de los puntos de conexión con la integración de Defender para punto de conexión con Defender for Cloud.

Cuando se usa Defender for Cloud para supervisar servidores, se crea automáticamente un inquilino de Defender para punto de conexión (en EE. UU. para usuarios de EE. UU., en la UE para usuarios europeos y en el Reino Unido para usuarios del Reino Unido). Los datos recopilados por Defender para punto de conexión se almacenan en la ubicación geográfica del inquilino tal como se identifica durante el aprovisionamiento.

Si empieza a usar Defender para punto de conexión antes de usar Defender for Cloud, los datos se almacenan en la ubicación que especificó al crear el inquilino, incluso si se integra con Defender for Cloud más adelante. Una vez configurado, no puede cambiar la ubicación donde se almacenan los datos. Si necesita mover los datos a otra ubicación, debe ponerse en contacto con Soporte técnico de Microsoft para restablecer el inquilino.

La supervisión del punto de conexión de servidor mediante la integración entre Defender para servidores y Defender para punto de conexión no está disponible para Office 365 clientes de GCC.

Anteriormente, el uso de Microsoft Monitoring Agent (MMA) en Windows Server 2016, Windows Server 2012 R2 y versiones anteriores de Windows Server permitía que la puerta de enlace de OMS/Log Analytics proporcionara conectividad a los servicios en la nube de Defender. La nueva solución, como Defender para punto de conexión en Windows Server 2019 y versiones posteriores, y Windows 10 o posterior, no admite esta puerta de enlace.

Los servidores Linux incorporados a través de Defender for Cloud tienen su configuración inicial establecida para ejecutar Microsoft Defender Antivirus en modo pasivo.

Windows Server 2016 y Windows Server 2012 R2

- Descarga de paquetes de instalación e incorporación

- Aplicar el paquete de instalación

- Siga los pasos de incorporación de la herramienta correspondiente.

Windows Server Semi-Annual Enterprise Channel y Windows Server 2019 o posterior

- Descarga del paquete de incorporación

- Siga los pasos de incorporación de la herramienta correspondiente.

Funcionalidad en la solución unificada moderna

La implementación anterior (antes de abril de 2022) de la incorporación de Windows Server 2016 y Windows Server 2012 R2 requería el uso de Microsoft Monitoring Agent (MMA).

El nuevo paquete de solución unificada facilita la incorporación de servidores mediante la eliminación de dependencias y los pasos de instalación. También proporciona un conjunto de características mucho más expandido. Para obtener más información, vea Defender Windows Server 2012 R2 y 2016.

En función del servidor que esté incorporando, la solución unificada instala Defender para punto de conexión o el sensor EDR. En la tabla siguiente se indica qué componente está instalado y qué está integrado de forma predeterminada.

| Versión del servidor | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Integrado |

|

| Windows Server 2019 y versiones posteriores | Integrado | Integrado |

Si previamente ha incorporado los servidores mediante MMA, siga las instrucciones que se proporcionan en Migración del servidor para migrar a la nueva solución.

Importante

Antes de continuar con la incorporación, consulte la sección Problemas conocidos y limitaciones del nuevo paquete de soluciones unificado para Windows Server 2012 R2 y Windows Server 2016.

Requisitos previos

Requisitos previos para Windows Server 2016 y Windows Server 2012 R2

- Se recomienda instalar la actualización de pila de mantenimiento (SSU) y la actualización acumulativa mínima (LCU) disponibles más recientes en el servidor.

- El SSU del 14 de septiembre de 2021 o posterior debe instalarse.

- El LCU del 20 de septiembre de 2018 o posterior debe instalarse.

- Habilite la característica Microsoft Defender Antivirus y asegúrese de que está actualizada. Para obtener más información sobre cómo habilitar Antivirus de Defender en Windows Server, vea Volver a habilitar Antivirus de Defender en Windows Server si se ha deshabilitado y Volver a habilitar Antivirus de Defender en Windows Server si se ha desinstalado.

- Descargue e instale la versión más reciente de la plataforma mediante Windows Update. Como alternativa, descargue el paquete de actualización manualmente desde el catálogo de Microsoft Update o desde MMPC.

Requisitos previos para ejecutar Defender para punto de conexión con soluciones de seguridad que no son de Microsoft

Si tiene previsto usar una solución antimalware que no sea de Microsoft, debe ejecutar Microsoft Defender Antivirus en modo pasivo. Debe recordar establecer en modo pasivo durante el proceso de instalación e incorporación.

Nota:

Si va a instalar Defender para punto de conexión en servidores con McAfee Endpoint Security (ENS) o VirusScan Enterprise (VSE), es posible que sea necesario actualizar la versión de la plataforma de McAfee para asegurarse de que Microsoft Defender Antivirus no se quite ni deshabilite. Para obtener más información, incluidos los números de versión específicos necesarios, consulte el artículo McAfee Knowledge Center.

Actualizar paquetes para Windows Server 2016 o Windows Server 2012 R2

Para recibir mejoras y correcciones periódicas del producto para el componente Defender para punto de conexión, asegúrese de Windows Update KB5005292 se aplique o apruebe. Además, para mantener actualizados los componentes de protección, consulte Administración de actualizaciones Microsoft Defender Antivirus y aplicación de líneas base.

Si usa Windows Server Update Services (WSUS) o Configuration Manager de punto de conexión de Microsoft, esta nueva "actualización de Microsoft Defender para punto de conexión para el sensor EDR" está disponible en la categoría " Microsoft Defender para punto de conexión."

Resumen de los pasos de incorporación

- PASO 1: Descargar los paquetes de instalación e incorporación

- PASO 2: Aplicar el paquete de instalación e incorporación

- PASO 3: Completar los pasos de incorporación

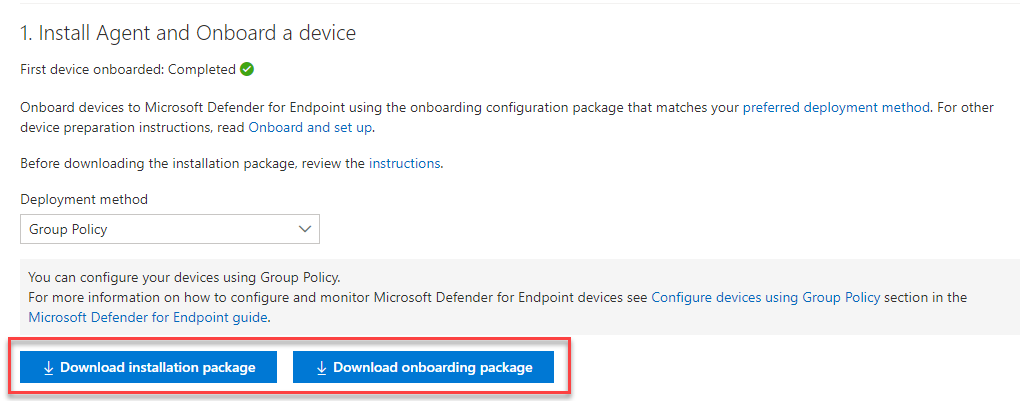

PASO 1: Descarga de paquetes de instalación e incorporación

Debe descargar los paquetes de instalación e incorporación desde el portal.

Nota:

El paquete de instalación se actualiza mensualmente. Asegúrese de descargar el paquete más reciente antes del uso. Para actualizar después de la instalación, no es necesario volver a ejecutar el paquete del instalador. Si lo hace, el instalador le pide que se desconecte primero, ya que es un requisito para la desinstalación. Consulte Actualización de paquetes para Defender para punto de conexión en Windows Server 2012 R2 y 2016.

Nota:

En Windows Server 2016, Microsoft Defender Antivirus debe instalarse como una característica (consulte Cambiar a Defender para punto de conexión) primero y totalmente actualizado antes de continuar con la instalación.

Si está ejecutando una solución antimalware que no es de Microsoft, asegúrese de agregar exclusiones para Microsoft Defender Antivirus (de esta lista de procesos de Microsoft Defender en la pestaña Procesos de Defender) a la solución que no es de Microsoft antes de la instalación. También se recomienda agregar soluciones de seguridad que no sean de Microsoft a la lista de exclusión de Antivirus de Defender.

El paquete de instalación contiene un archivo MSI que instala el agente de Defender para punto de conexión.

El paquete de incorporación contiene WindowsDefenderATPOnboardingScript.cmd, que contiene el script de incorporación.

Siga estos pasos para descargar los paquetes:

En el portal de Microsoft Defender, vaya a Configuración > Incorporación de puntos de conexión>.

Seleccione Windows Server 2016 y Windows Server 2012 R2.

Seleccione Descargar paquete de instalación y guarde el archivo .msi.

Seleccione Descargar paquete de incorporación y guarde el archivo .zip.

Instale el paquete de instalación mediante cualquiera de las opciones para instalar Microsoft Defender Antivirus. La instalación requiere permisos administrativos.

Importante

Un script de incorporación local es adecuado para una prueba de concepto, pero no debe usarse para la implementación de producción. Para una implementación de producción, se recomienda usar directiva de grupo o Configuration Manager de punto de conexión de Microsoft.

PASO 2: Aplicar el paquete de instalación e incorporación

En este paso, instalará los componentes de prevención y detección necesarios antes de incorporar el dispositivo al entorno de nube de Defender para punto de conexión, para preparar la máquina para la incorporación. Asegúrese de que se cumplen todos los requisitos previos .

Nota:

Microsoft Defender Antivirus se instala y estará activo a menos que lo establezca en modo pasivo.

Opciones para instalar los paquetes de Defender para punto de conexión

En la sección anterior, descargó un paquete de instalación. El paquete de instalación contiene el instalador de todos los componentes de Defender para punto de conexión.

Puede usar cualquiera de las siguientes opciones para instalar el agente:

- Instalación mediante la línea de comandos

- Instalación mediante un script

- Aplicar los paquetes de instalación e incorporación mediante directiva de grupo

Instalación de Defender para punto de conexión mediante la línea de comandos

Use el paquete de instalación del paso anterior para instalar Defender para punto de conexión.

Ejecute el siguiente comando para instalar Defender para punto de conexión:

Msiexec /i md4ws.msi /quiet

Para desinstalarlo, asegúrese de que la máquina se despega primero mediante el script de offboarding adecuado. A continuación, use Panel de control > Programas > y características para realizar la desinstalación.

Como alternativa, ejecute el siguiente comando de desinstalación para desinstalar Defender para punto de conexión:

Msiexec /x md4ws.msi /quiet

Debe usar el mismo paquete que usó para la instalación para que el comando anterior se realice correctamente.

El /quiet modificador suprime todas las notificaciones.

Nota:

Microsoft Defender Antivirus no entra automáticamente en modo pasivo. Puede optar por establecer Microsoft Defender Antivirus para que se ejecute en modo pasivo si ejecuta una solución antivirus o antimalware que no sea de Microsoft. En el caso de las instalaciones de línea de comandos, la opción FORCEPASSIVEMODE=1 establece inmediatamente el componente Microsoft Defender Antivirus en modo pasivo para evitar interferencias. A continuación, para asegurarse de que Antivirus de Defender permanece en modo pasivo después de incorporarse para admitir funcionalidades como EDR Block, establezca la clave del Registro "ForceDefenderPassiveMode".

La compatibilidad con Windows Server proporciona información más detallada sobre las actividades del servidor, la cobertura para la detección de ataques de kernel y memoria, y habilita las acciones de respuesta.

Instalación de Defender para punto de conexión mediante un script

Puede usar el script del asistente del instalador para ayudar a automatizar la instalación, desinstalación e incorporación.

Nota:

El script de instalación está firmado. Las modificaciones en el script invalidan la firma. Al descargar el script desde GitHub, el enfoque recomendado para evitar modificaciones involuntariamente consiste en descargar los archivos de origen como un archivo zip y, a continuación, extraerlo para obtener el archivo install.ps1 (en la página principal código, seleccione el menú desplegable Código y seleccione "Descargar ZIP").

Este script se puede usar en varios escenarios, incluidos los que se describen en Escenarios de migración del servidor de la solución anterior de Defender para punto de conexión basada en MMA y para la implementación mediante directiva de grupo como se describe a continuación.

Aplicar paquetes de instalación e incorporación mediante directiva de grupo

Si usa directiva de grupo, aplique los paquetes de instalación e incorporación de Defender para punto de conexión con un script de instalador.

Cree una directiva de grupo siguiendo estos pasos:

Haga clic con el botón derecho en directiva de grupo Objetos que desea configurar y, a continuación, seleccione Nuevo.

Especifique el nombre del nuevo objeto directiva de grupo (GPO) y, a continuación, seleccione Aceptar.

En la consola de administración de directiva de grupo, haga clic con el botón derecho en el objeto de directiva de grupo (GPO) que desea configurar y, a continuación, seleccione Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo, Preferencias y, a continuación, Configuración del panel de control.

Haga clic con el botón derecho en Tareas programadas, seleccione Nuevo y, a continuación, seleccione Tarea inmediata (al menos Windows 7).

En la ventana Tarea que se abre, vaya a la pestaña General . En Opciones de seguridad , seleccione Cambiar usuario o grupo y escriba SYSTEM y, a continuación, seleccione Comprobar nombres y, a continuación, Aceptar.

NT AUTHORITY\SYSTEMaparece como la cuenta de usuario en la que se ejecuta la tarea.Seleccione Ejecutar si el usuario ha iniciado sesión o no y active la casilla Ejecutar con los privilegios más altos .

En el campo Nombre, escriba un nombre adecuado para la tarea programada (por ejemplo, Implementación de Defender para punto de conexión).

Vaya a la pestaña Acciones y seleccione Nuevo... Asegúrese de que Iniciar un programa está seleccionado en el campo Acción . El script del instalador controla la instalación y realiza inmediatamente el paso de incorporación una vez completada la instalación. Seleccione C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe proporcione los argumentos:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdNota:

La configuración de directiva de ejecución recomendada es

Allsigned. Esto requiere importar el certificado de firma del script en el almacén publicadores de confianza del equipo local si el script se ejecuta como SYSTEM en el punto de conexión.Reemplace por

\\servername-or-dfs-space\share-namela ruta de acceso UNC mediante el nombre de dominio completo (FQDN) del servidor de archivos del archivo compartidoinstall.ps1. El paquete del instalador md4ws.msi debe colocarse en el mismo directorio. Asegúrese de que los permisos de la ruta de acceso UNC permiten el acceso de escritura a la cuenta de equipo que instala el paquete para admitir la creación de archivos de registro. Si desea deshabilitar la creación de archivos de registro (no recomendados), puede usar los-noETL -noMSILogparámetros .Para escenarios en los que quiera que Microsoft Defender Antivirus coexista con soluciones antimalware que no son de Microsoft, agregue el parámetro $Passive para establecer el modo pasivo durante la instalación.

Seleccione Aceptar y cierre las ventanas abiertas directiva de grupo Consola de administración.

Para vincular el GPO a una unidad organizativa (OU), haga clic con el botón derecho y seleccione Vincular un GPO existente. En el cuadro de diálogo que se muestra, seleccione el objeto directiva de grupo que desea vincular. Seleccione Aceptar.

Para obtener más opciones de configuración, vea Configurar opciones de recopilación de ejemplo y Otras opciones de configuración recomendadas.

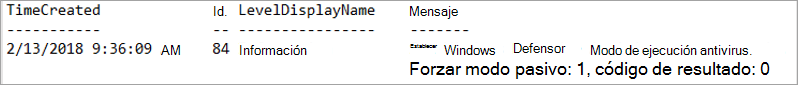

PASO 3: Completar los pasos de incorporación

Los pasos siguientes solo son aplicables si usa una solución antimalware que no sea de Microsoft. Debe aplicar la siguiente configuración de modo pasivo Microsoft Defender Antivirus. Compruebe que se ha configurado correctamente:

Establezca la siguiente entrada del Registro:

- Camino:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Nombre:

ForceDefenderPassiveMode - Tipo:

REG_DWORD - Valor:

1

- Camino:

Problemas conocidos y limitaciones en la solución unificada moderna

Los puntos siguientes se aplican a Windows Server 2016 y Windows Server 2012 R2:

Descargue siempre el paquete del instalador más reciente del portal de Microsoft Defender (https://security.microsoft.com) antes de realizar una nueva instalación y asegúrese de que se cumplen los requisitos previos. Después de la instalación, asegúrese de actualizar periódicamente mediante las actualizaciones de componentes descritas en la sección Actualizar paquetes para Defender para punto de conexión en Windows Server 2012 R2 y 2016.

Una actualización del sistema operativo puede presentar un problema de instalación en máquinas con discos más lentos debido a un tiempo de espera con la instalación del servicio. Se produce un error en la instalación con el mensaje "Couldn't find c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend". Use el paquete de instalación más reciente y el script deinstall.ps1 más reciente para ayudar a borrar la instalación con errores si es necesario.

La interfaz de usuario en Windows Server 2016 y Windows Server 2012 R2 solo permite operaciones básicas. Para realizar operaciones en un dispositivo localmente, consulte Administración de Defender para punto de conexión con PowerShell, WMI y MPCmdRun.exe. Como resultado, es posible que las características que dependen específicamente de la interacción del usuario, como dónde se solicita al usuario que tome una decisión o realice una tarea específica, no funcionen según lo esperado. Se recomienda deshabilitar o no habilitar la interfaz de usuario ni requerir la interacción del usuario en cualquier servidor administrado, ya que puede afectar a la funcionalidad de protección.

No todas las reglas de reducción de superficie expuesta a ataques son aplicables a todos los sistemas operativos. Consulta Reglas de reducción de superficie expuesta a ataques.

No se admiten las actualizaciones del sistema operativo. Después, desinstale antes de actualizar. El paquete del instalador solo se puede usar para actualizar las instalaciones que aún no se han actualizado con nuevos paquetes de actualización de la plataforma antimalware o del sensor EDR.

Para implementar e incorporar automáticamente la nueva solución mediante Microsoft Endpoint Configuration Manager (MECM), debe estar en la versión 2207 o posterior. Todavía puede configurar e implementar con la versión 2107 con el paquete acumulativo de revisiones, pero esto requiere pasos de implementación adicionales. Consulte Escenarios de migración Configuration Manager de punto de conexión de Microsoft para obtener más información.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 y Windows Server 2022 y Windows Server 2025

Descargar paquete

En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión>Administración de dispositivos>Abordamiento.

Seleccione Windows Server 1803, 2019 y 2022.

Seleccione Descargar paquete. Guárdelo como

WindowsDefenderATPOnboardingPackage.zip.Siga los pasos proporcionados en la sección Completar los pasos de incorporación .

Comprobación de la incorporación y la instalación

Compruebe que Microsoft Defender Antivirus y Defender para punto de conexión están en ejecución.

Ejecución de una prueba de detección para comprobar la incorporación

Después de incorporar el dispositivo, puede optar por ejecutar una prueba de detección para comprobar que un dispositivo está incorporado correctamente al servicio. Para obtener más información, consulte Ejecución de una prueba de detección en un dispositivo De Defender para punto de conexión recién incorporado.

Nota:

No es necesario ejecutar Microsoft Defender Antivirus, pero se recomienda. Si otro producto de proveedor de antivirus es la solución de endpoint protection principal, puede ejecutar Antivirus de Defender en modo pasivo. Solo puede confirmar que el modo pasivo está activado después de comprobar que se está ejecutando el sensor de Defender para punto de conexión (SENSE).

Ejecute el siguiente comando para comprobar que Microsoft Defender Antivirus está instalado:

Nota:

Este paso de comprobación solo es necesario si usa Microsoft Defender Antivirus como solución antimalware activa.

sc.exe query WindefendSi el resultado es "El servicio especificado no existe como un servicio instalado", debe instalar Microsoft Defender Antivirus.

Para obtener información sobre cómo usar directiva de grupo para configurar y administrar Microsoft Defender Antivirus en los servidores windows, consulte Uso de directiva de grupo configuración para configurar y administrar Microsoft Defender Antivirus.

Ejecute el siguiente comando para comprobar que Defender para punto de conexión se está ejecutando:

sc.exe query senseEl resultado debe mostrar que se está ejecutando. Si tiene problemas con la incorporación, consulte Solución de problemas de incorporación.

Ejecutar una prueba de detección

Siga los pasos descritos en Ejecutar una prueba de detección en un dispositivo recién incorporado para comprobar que el servidor notifica a Defender para el servicio de punto de conexión.

Pasos siguientes

Después de incorporar correctamente los dispositivos al servicio, deberá configurar los componentes individuales de Defender para punto de conexión. Siga Configuración de las funcionalidades que se guiarán para habilitar los distintos componentes.

Servidores Windows fuera del panel

Puede desconectar Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019, Windows Server edición Core de 2019, Windows Server 2022 y Windows Server 2025 con el mismo método disponible para Windows 10 dispositivos cliente.

- Dispositivos fuera del panel que usan directiva de grupo

- Dispositivos fuera de la placa con Configuration Manager

- Dispositivos fuera del panel con herramientas de mobile Administración de dispositivos

- Dispositivos fuera del panel con un script local

Después del offboarding, puede continuar con la desinstalación del paquete de solución unificado en Windows Server 2016 y Windows Server 2012 R2.

Para otras versiones de Windows Server, tiene dos opciones para desconectar servidores Windows desde el servicio:

- Desinstalación del agente mma

- Quitar la configuración del área de trabajo de Defender para punto de conexión

Nota:

Estas instrucciones de offboarding para otras versiones de Windows Server también se aplican si ejecuta la versión anterior de Defender para punto de conexión para Windows Server 2016 y Windows Server 2012 R2 que requiere mma. Las instrucciones para migrar a la nueva solución unificada se encuentran en Escenarios de migración del servidor en Defender para punto de conexión.

Artículos relacionados

- Incorporación de dispositivos Windows mediante Configuration Manager

- Incorporar versiones anteriores de Windows

- Incorporar dispositivos Windows 10 mediante la directiva de grupo

- Incorporar dispositivos que no tienen Windows

- Configurar las opciones del proxy y de conectividad a Internet

- Ejecución de una prueba de detección en un dispositivo Defender para punto de conexión recién incorporado

- Solución de problemas de incorporación de Defender para punto de conexión

- Microsoft Entra inicio de sesión único sin problemas

- Solución de problemas de incorporación relacionados con la administración de seguridad para Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.