Configurar la infraestructura de para admitir SCEP con Intune

Importante

Para admitir los requisitos de Windows para la asignación segura de certificados SCEP que se introdujeron y anunciaron en KB5014754 a partir del 10 de mayo de 2022, hemos realizado cambios en Intune emisión de certificados SCEP para certificados SCEP nuevos y renovados. Con estos cambios, los certificados SCEP Intune nuevos o renovados para iOS/iPadOS, macOS y Windows ahora incluyen la siguiente etiqueta en el campo Nombre alternativo del firmante (SAN) del certificado:URL=tag:microsoft.com,2022-09-14:sid:<value>

Esta etiqueta se usa mediante la asignación segura para vincular un certificado a un dispositivo o SID de usuario específico desde Entra ID. Con este cambio y requisito para asignar un SID desde entra ID:

- Los certificados de dispositivo se admiten para dispositivos unidos a un sistema híbrido de Windows cuando ese dispositivo tiene un SID en Entra ID que se ha sincronizado desde un Active Directory local.

- Los certificados de usuario usan el SID del usuario de Entra ID, sincronizado desde Active Directory local.

Es posible que las entidades de certificación (CA) que no admiten la etiqueta URL en la SAN no puedan emitir certificados. Los servidores de Servicios de certificados de Microsoft Active Directory que instalaron la actualización desde KB5014754 admiten el uso de esta etiqueta. Si usa una CA de terceros, consulte con su proveedor de CA para asegurarse de que admiten este formato o cómo y cuándo se agregará esta compatibilidad.

Para obtener más información, consulte Sugerencia de soporte técnico: Implementación de una asignación segura en certificados de Microsoft Intune : Microsoft Community Hub.

Intune admite el uso del Protocolo de inscripción de certificados simple (SCEP) para autenticar las conexiones a las aplicaciones y los recursos corporativos. SCEP usa el certificado de la entidad de certificación (CA) para proteger el intercambio de mensajes para la solicitud de firma de certificado (CSR). Cuando la infraestructura admita SCEP, puede usar perfiles de certificado SCEP de Intune (un tipo de perfil de dispositivo en Intune) para implementar los certificados en sus dispositivos.

Se necesita el Certificate Connector para Microsoft Intunesi se usan perfiles de certificado SCEP con Intune cuando, además, se utiliza una entidad de certificación de Servicios de certificados de Active Directory, también denominada Microsoft CA. El conector no se admite en el mismo servidor que la entidad de certificación (CA) emisora. El conector no es obligatorio cuando se usan entidades de certificación de terceros.

La información de este artículo puede ayudarle a configurar la infraestructura para admitir SCEP cuando se usan Servicios de certificados de Active Directory. Una vez configurada la infraestructura, puede crear e implementar perfiles de certificado SCEP con Intune.

Sugerencia

Intune también admite el uso de certificados de estándares de criptografía de clave pública #12.

Requisitos previos para usar SCEP para los certificados

Antes de continuar, asegúrese de que ha creado e implementado un perfil de certificado de confianza en los dispositivos que usan perfiles de certificado SCEP. Los perfiles de certificado SCEP hacen referencia directamente al perfil de certificado de confianza que se usa para aprovisionar dispositivos con un certificado de entidad de certificación raíz de confianza.

- Servidores y roles de servidor

- Accounts

- Requisitos de la red

- Certificados y plantillas

- Requisito de PIN para Android Enterprise

Servidores y roles de servidor

Para admitir SCEP, se debe ejecutar la infraestructura local siguiente en servidores unidos a un dominio en la instancia de Active Directory, con la excepción del servidor proxy de aplicación web.

Certificate Connector para Microsoft Intune: se necesita Certificate Connector para Microsoft Intune a fin de usar perfiles de certificado SCEP con Intune cuando se utiliza una entidad de certificación de Microsoft. Se instala en el servidor que también ejecuta el rol de servidor NDES. Sin embargo, el conector no se admite en el mismo servidor que la entidad de certificación (CA) emisora.

Para obtener información sobre el conector de certificados, vea lo siguiente:

- Información general de Certificate Connector para Microsoft Intune.

- Requisitos previos.

- Instalación y configuración.

Entidad de certificación: use una entidad de certificación (CA) empresarial de Servicios de certificados de Active Directory de Microsoft que se ejecute en una edición Enterprise de Windows Server 2008 R2 con Service Pack 1 o posterior. La versión de Windows Server que use debe seguir siendo compatible con Microsoft. No se admiten entidades de certificación independientes. Para más información, consulte la Instalación de la entidad de certificación.

Si su entidad de certificación ejecuta Windows Server 2008 R2 SP1, tendrá que instalar la revisión de KB2483564.

Rol de servidor NDES: para admitir el uso del conector de certificados para Microsoft Intune con SCEP, debe configurar el Windows Server que hospeda el conector de certificados con el rol de servidor Servicio de inscripción de dispositivos de red (NDES). El conector admite la instalación en Windows Server 2012 R2 o posterior. En una sección posterior de este artículo, le daremos instrucciones para la instalación de NDES.

- El servidor en el que se hospeda NDES y el conector deben estar unidos a un dominio y en el mismo bosque que la entidad de certificación empresarial.

- El servidor que hospeda NDES no debe ser un controlador de dominio.

- No use NDES instalado en el servidor que hospeda la CA empresarial. Esta configuración representa un riesgo de seguridad cuando las solicitudes de internet de los servicios de la entidad de certificación y la instalación del conector no se admite en el mismo servidor que la entidad de certificación (CA) emisora.

- La configuración de seguridad mejorada de Internet Explorer debe estar deshabilitada en el servidor en el que se hospeda NDES y el conector de Microsoft Intune.

Para más información sobre NDES, consulte la Guía para el servicio de inscripción de dispositivos de red en la documentación de Windows Server y el Uso de un módulo de directivas con el Servicio de inscripción de dispositivos de red. Para obtener información sobre cómo configurar la alta disponibilidad para NDES, vea Alta disponibilidad.

Soporte técnico para NDES en Internet

Para permitir que los dispositivos de Internet obtengan certificados, debe publicar la dirección URL de NDES externa a su red corporativa. Para ello, puede usar un proxy inverso como Microsoft Entra proxy de aplicación, el servidor de Application Proxy web de Microsoft o un dispositivo o servicio de proxy inverso de terceros.

Microsoft Entra proxy de aplicación: puede usar el proxy de aplicación de Microsoft Entra en lugar de un servidor de Application Proxy web dedicado (WAP) para publicar la dirección URL de NDES en Internet. Esta solución permite que los dispositivos de la intranet y con conexión a Internet obtengan los certificados. Para obtener más información, consulte Integración con Microsoft Entra proxy de aplicación en un servidor del Servicio de inscripción de dispositivos de red (NDES).

Servidor proxy de aplicación web: use un servidor que ejecute Windows Server 2012 R2 o posterior como servidor proxy de aplicación web (WAP) para publicar la dirección URL de NDES en Internet. Esta solución permite que los dispositivos de la intranet y con conexión a Internet obtengan los certificados.

El servidor que hospeda WAP debe instalar una actualización que habilite la compatibilidad con las direcciones URL largas que usa el Servicio de inscripción de dispositivos de red. Esta actualización está incluida en el paquete acumulativo de actualizaciones de diciembre de 2014 o está disponible por separado en KB3011135.

El servidor WAP debe tener un certificado SSL que coincida con el nombre que se ha publicado para los clientes externos y confiar en el certificado SSL que se usa en el equipo en el que se hospeda el servicio NDES. Estos certificados habilitan el servidor WAP para finalizar la conexión SSL de los clientes y crear una nueva conexión SSL al servicio NDES.

Para más información, consulte elPlan de certificados para WAP y la Información general sobre los servidores WAP.

Proxy inverso de terceros: cuando use un proxy inverso de terceros, asegúrese de que el proxy admite una solicitud GET de URI larga. Como parte del flujo de solicitud de certificado, el cliente realiza una solicitud con la solicitud de certificado en la cadena de consulta. Como resultado, la longitud del URI puede ser grande, hasta 40 KB de tamaño.

Las limitaciones del protocolo SCEP impiden el uso de la autenticación previa. Al publicar la dirección URL de NDES a través de un servidor proxy inverso, debe tener la autenticación previa establecida en Acceso directo. Intune protege la dirección URL de NDES al instalar el conector Intune Certificate Connector por medio de la instalación de un módulo de directivas Intune-SCEP en el servidor NDES. El módulo ayuda a proteger la dirección URL de NDES evitando que los certificados se emitan a solicitudes de certificado no válidas o alteradas digitalmente. Esto limita el acceso solo a los dispositivos inscritos en Intune que administra con Intune y que tienen solicitudes de certificado bien formadas.

Cuando se entrega un perfil de certificado SCEP de Intune a un dispositivo, Intune genera un blob de desafío personalizado que cifra y firma. El dispositivo no puede leer el blob. Solo el módulo de directivas y el servicio de Intune pueden leer y comprobar el blob de desafío. El blob incluye detalles que el dispositivo espera proporcionar Intune en su solicitud de firma de certificado (CSR). Por ejemplo, los valores esperados de Sujeto y Nombre alternativo del sujeto (SAN).

El módulo de directivas de Intune trabaja para proteger NDES de las maneras siguientes:

Al intentar acceder directamente a la dirección URL de NDES publicada, el servidor devuelve una respuesta 403 – Prohibido: Acceso denegado.

Cuando se recibe una solicitud de certificado SCEP bien formada y la carga de la solicitud incluye el blob de desafío y la CSR del dispositivo, el módulo de directivas compara los detalles de la CSR del dispositivo con el blob de desafío:

Si se produce un error en la validación, no se emite ningún certificado.

Solo se emite un certificado a las solicitudes de certificado de un dispositivo inscrito en Intune que supera la validación del blob de desafío.

Cuentas

Para configurar el conector para que admita SCEP, use una cuenta que tenga permisos para configurar NDES en el Windows Server y para administrar la entidad de certificación. Para obtener más información, vea Cuentas en el artículo Requisitos previos de Certificate Connector para Microsoft Intune.

Requisitos de red

Además de los requisitos de red para el conector de certificados, se recomienda publicar el servicio NDES a través de un proxy inverso, como el proxy de aplicación Microsoft Entra, el proxy de acceso web o un proxy de terceros. Si no usa ningún proxy inverso, permita el tráfico TCP en el puerto 443 desde todos los hosts y direcciones IP de Internet al servicio NDES.

Permita todos los puertos y protocolos necesarios para la comunicación entre el servicio NDES y cualquier infraestructura de soporte del entorno. Por ejemplo, el equipo en el que se hospeda el servicio NDES necesita comunicarse con la entidad de certificación, los servidores DNS, los controladores de dominio y posiblemente con otros servicios o servidores del entorno, como Configuration Manager.

Certificados y plantillas

Al usar SCEP, se usan los siguientes certificados y plantillas.

| Objeto | Detalles |

|---|---|

| Plantilla de certificado SCEP | Plantilla que se configura en la entidad de certificación emisora que se usa para completar las solicitudes SCEP de los dispositivos. |

| Certificado de autenticación del servidor | Certificado de servidor web solicitado desde la entidad de certificación emisora o la entidad de certificación pública. Este certificado SSL se instala y enlaza en IIS en el equipo en el que se hospeda NDES. |

| Certificado de entidad de certificación raíz de confianza | Para usar un perfil de certificado SCEP, los dispositivos deben confiar en la entidad de certificación (CA) raíz de confianza. Use un perfil de certificado de confianza en Intune para aprovisionar usuarios y dispositivos con el certificado de entidad de certificación raíz de confianza. - Use un único certificado de entidad de certificación raíz de confianza por plataforma de sistema operativo y asocie ese certificado a cada perfil de certificado de confianza que cree. - Puede usar certificados de CA raíz de confianza adicionales cuando sea necesario. Por ejemplo, es posible que use certificados adicionales para proporcionar una relación de confianza con una entidad de certificación que firme los certificados de autenticación de servidor para los puntos de acceso Wi-Fi. Cree certificados de entidad de certificación raíz de confianza adicionales para entidades de certificación emisoras. En el perfil de certificado SCEP que cree en Intune, asegúrese de especificar el perfil de entidad de certificación raíz de confianza para la entidad de certificación emisora. Para obtener información sobre el perfil de certificado de confianza, consulte la Exportación del certificado de entidad de certificación raíz de confianza y la Creación de perfiles de certificado de confianza en Uso de certificados para la autenticación en Intune. |

Nota:

El certificado siguiente no se usa con Certificate Connector para Microsoft Intune. Esta información se proporciona para los que todavía no han reemplazado el conector anterior para SCEP (instalado por NDESConnectorSetup.exe) por el nuevo software del conector.

| Objeto | Detalles |

|---|---|

| Certificado de autenticación del cliente | Se solicita desde su entidad de certificación emisora o una entidad de certificación pública. Este certificado se instala en el equipo en el que se hospeda el servicio NDES y lo usa Certificate Connector para Microsoft Intune. Si el certificado tiene el conjunto de usos de la clave de cliente y autenticación de servidor (Usos mejorados de clave) en la plantilla de entidad de certificación que se usa para emitir este certificado, puede usar el mismo certificado para la autenticación de servidor y cliente. |

Requisito de PIN para Android Enterprise

Para Android Enterprise, la versión de cifrado en un dispositivo determina si este debe configurarse con un PIN para que SCEP pueda aprovisionarlo con un certificado. Los tipos de cifrado disponibles son:

Cifrado de disco completo, que requiere que el dispositivo tenga un PIN configurado.

Cifrado basado en archivos, que se requiere en dispositivos instalados por el OEM y que ejecuten Android 10 o versiones posteriores. Estos dispositivos no requerirán un PIN. Es posible que los dispositivos que se actualicen a Android 10 sigan requiriendo un PIN.

Nota:

Microsoft Intune no puede identificar el tipo de cifrado en un dispositivo Android.

La versión de Android de un dispositivo puede afectar al tipo de cifrado disponible:

Android 10 y versiones posteriores: Los dispositivos instalados con Android 10 o posterior por el OEM usan el cifrado basado en archivos y no necesitarán un PIN para que SCEP aprovisione un certificado. Es posible que los dispositivos que se actualicen a la versión 10 o posteriores y empiecen a usar el cifrado basado en archivos sigan requiriendo un PIN.

Android 8-9: estas versiones de Android admiten el uso del cifrado basado en archivos, pero no lo requieren. Cada OEM elige qué tipo de cifrado quiere implementar para un dispositivo. También es posible que las modificaciones del OEM provoquen que se deje de requerir el PIN, aunque se esté usando el cifrado de disco completo.

Para obtener más información, vea los artículos siguientes en la documentación de Android:

Consideraciones para los dispositivos inscritos como dedicados de Android Enterprise

En el caso de los dispositivos inscritos como dedicados de Android Enterprise, la aplicación del requisito de contraseña puede plantear algunos retos.

En los dispositivos que ejecutan la versión 9.0 o posteriores y reciben una directiva de pantalla completa, puede usar una directiva de cumplimiento de dispositivos o de configuración de dispositivos para aplicar el requisito de contraseña. Vea Consejo de soporte técnico: nuevas pantallas de cumplimiento basadas en Google para pantalla completa, del equipo de soporte técnico de Intune, para comprender la experiencia del dispositivo.

En los dispositivos que ejecutan la versión 8.x o anteriores, también puede usar una directiva de cumplimiento de dispositivos o de configuración de dispositivos para aplicar el requisito de contraseña. Sin embargo, para configurar un PIN, debe especificar manualmente la aplicación de configuración en el dispositivo y configurar el PIN.

Configurar la entidad de certificación

En las secciones siguientes, aprenderá a:

- Configurar y publicar la plantilla necesaria para NDES

- Establecer los permisos necesarios para la revocación de certificados.

En las secciones siguientes se requieren conocimientos de Windows Server 2012 R2 o versiones posteriores, y de Servicios de certificados de Active Directory (AD CS).

Acceso a la entidad de certificación emisora

Inicie sesión en la entidad de certificación emisora con una cuenta de dominio con derechos suficientes para administrar la entidad de certificación.

Abra la Consola de administración de Microsoft (MMC) de entidades de certificación. Ejecute "certsrv.msc" o en Administrador del servidor, seleccione Herramientas y, a continuación, Entidad de certificación.

Seleccione el nodo Plantillas de certificado y, después,Administraracciones>.

Creación de la plantilla de certificado SCEP

Cree una plantilla de certificado v2 (con compatibilidad con Windows 2003) para usarla como la plantilla de certificado SCEP. Puede:

- Use el complemento Plantillas de certificado para crear una nueva plantilla personalizada.

- Copie una plantilla existente (como Servidor web) y luego actualice la copia para usarla como plantilla de NDES.

Configure las siguientes opciones en las pestañas especificadas de la plantilla:

General:

- Desactive Publicar certificado en Active Directory.

- Especifique un nombre para mostrar de la plantilla descriptivo para que pueda identificar esta plantilla más adelante.

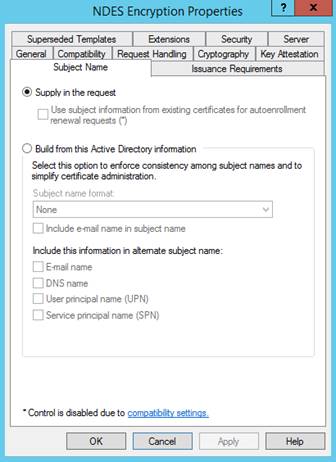

Nombre del firmante:

Seleccione Proporcionar en la solicitud. El módulo de directivas de Intune para NDES exige seguridad.

Extensiones:

Asegúrese de que Descripción de las directivas de aplicación incluya Autenticación de cliente.

Importante

Agregue solo las directivas de aplicación que necesite. Confirme las elecciones con sus administradores de seguridad.

Para las plantillas de certificado de iOS/iPadOS y macOS, edite también Uso de claves y asegúrese de que la opción Firma como prueba de origen no esté seleccionada.

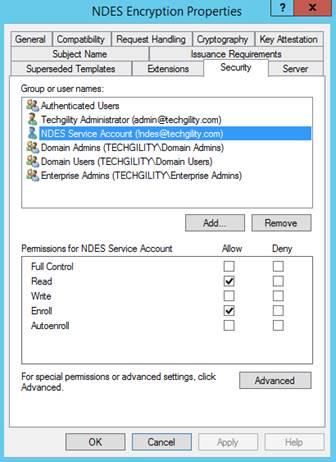

Seguridad:

Agregue la Cuenta de servicio NDES. Esta cuenta requiere los permisos Lectura e Inscripción para esta plantilla.

Agregue cuentas adicionales para los administradores de Intune que van a crear perfiles de SCEP. Estas cuentas requieren permisos de Lectura en la plantilla para que estos administradores puedan buscar esta plantilla mientras crean los perfiles SCEP.

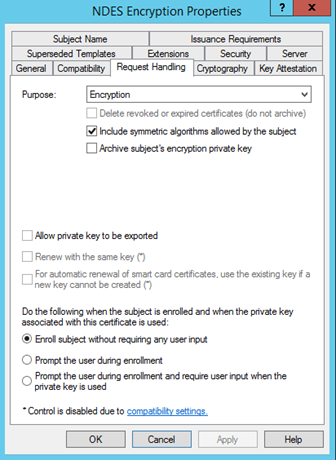

Administración de solicitudes:

La imagen siguiente es un ejemplo. La configuración puede variar.

Requisitos de emisión:

La siguiente imagen es un ejemplo. La configuración puede variar.

Guarde la plantilla de certificado.

Cree la plantilla de certificado de cliente

Nota:

El certificado siguiente no se usa con Certificate Connector para Microsoft Intune. Esta información se proporciona para los que todavía no han reemplazado el conector anterior para SCEP (instalado por NDESConnectorSetup.exe) por el nuevo software del conector.

El conector de Microsoft Intune requiere un certificado con el uso mejorado de clave de Autenticación de cliente y el nombre del firmante igual al FQDN del equipo en el que está instalado el conector. Se requiere una plantilla con las siguientes propiedades:

- Extensiones>Directivas de aplicación debe contener Autenticación de cliente

- Nombre del firmante>Proporcionarlo en la solicitud.

Si ya tiene una plantilla que incluye estas propiedades, puede volver a usarla; de lo contrario, cree una plantilla mediante la duplicación de una existente o la creación de una plantilla personalizada.

Creación de la plantilla de certificado de servidor

Las comunicaciones entre los dispositivos administrados e IIS en el servidor NDES usan HTTPS, que requiere el uso de un certificado. Puede usar la plantilla de certificado Servidor web para emitir este certificado. O bien, si prefiere tener una plantilla dedicada, las siguientes propiedades son obligatorias:

- Extensiones>Directivas de aplicación debe contener Autenticación de servidor.

- Nombre del firmante>Proporcionarlo en la solicitud.

- En la pestaña Seguridad, la cuenta de equipo del servidor NDES debe tener permisos de lectura e inscripción.

Nota:

Si tiene un certificado que cumple los dos requisitos de las plantillas de certificado de cliente y servidor, puede usar un solo certificado para IIS y el conector de certificados.

Concesión de permisos para la revocación de certificados

Para que Intune pueda revocar los certificados que ya no son necesarios, debe conceder permisos en la entidad de certificación.

En el servidor en el que se hospeda el conector de certificados, use la cuenta del sistema del servidor NDES o una cuenta específica como la cuenta de servicio NDES.

En la consola de su entidad de certificación, haga clic con el botón derecho en el nombre de la entidad de certificación y seleccione Propiedades.

En la pestaña Seguridad , seleccione Agregar.

Conceda el permiso Emitir y administrar certificados:

- Si opta por usar la cuenta de sistema del servidor NDES, proporcione los permisos al servidor NDES.

- Si opta por usar la cuenta de servicio NDES, proporcione permisos para esa cuenta en su lugar.

Modificación del período de validez de la plantilla de certificado

La modificación del período de validez de la plantilla de certificado es opcional.

Después de crear la plantilla de certificado SCEP, puede editarla para revisar el Período de validez en la pestaña General.

De forma predeterminada, Intune usa el valor configurado en la plantilla, pero puede configurar la entidad de certificación para permitir que el solicitante escriba un valor diferente, de modo que ese valor se pueda establecer desde el centro de administración de Microsoft Intune.

Planee usar un período de validez de cinco días o más. Cuando el período de validez es inferior a cinco días, existe una alta probabilidad de que el certificado entre en un estado de expiración o expiración próximo, lo que puede hacer que el agente MDM de los dispositivos rechace el certificado antes de instalarlo.

Importante

Para iOS/iPadOS y macOS, use siempre un valor establecido en la plantilla.

Para configurar un valor que se puede establecer desde el centro de administración de Microsoft Intune

En la entidad de certificación, ejecute los siguientes comandos:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Publicación de plantillas de certificado

En la entidad de certificación emisora, use el complemento Entidad de certificación para publicar la plantilla de certificado. Seleccione el nodo Plantillas de certificado, seleccione Acción>Nueva>Plantilla de certificado que se va a emitir y después la plantilla que ha creado en la sección anterior.

Para comprobar que la plantilla se ha publicado, puede verla en la carpeta Plantillas de certificado.

Configuración de NDES

Los siguientes procedimientos pueden ayudarle a configurar el Servicio de inscripción de dispositivos de red (NDES) para usarlo con Intune. Se proporcionan como ejemplos, ya que la configuración real puede variar en función de la versión de Windows Server. Asegúrese de que las configuraciones necesarias que agregue como las de .NET Framework cumplan los requisitos previos de Certificate Connector para Microsoft Intune.

Para más información sobre NDES, consulte la Orientación para el Servicio de inscripción de dispositivos de red.

Instalación del servicio NDES

En el servidor en el que se va a hospedar el servicio NDES, inicie sesión como Administrador de la empresa y, luego, use el Asistente para agregar roles y características para instalar NDES:

En el asistente, seleccione Servicios de certificados de Active Directory para obtener acceso a los servicios de rol de AD CS. Seleccione Servicio de inscripción de dispositivos de red, desactive Entidad de certificación y complete el asistente.

Sugerencia

En Progreso de la instalación, no seleccione Cerrar. En su lugar, seleccione el vínculo Configurar Servicios de certificados de Active Directory en el servidor de destino. Se abre el asistente de Configuración de AD CS, que se usa para el siguiente procedimiento de este artículo, Configuración del servicio NDES. Una vez abierta la configuración de AD CS, puede cerrar el Asistente para agregar roles y características.

Cuando NDES se agrega al servidor, el asistente también instala IIS. Confirme que IIS tenga las configuraciones siguientes:

Servidor web>Seguridad>Filtrado de solicitudes

Servidor web>Desarrollo de aplicaciones>ASP.NET 3.5

Al instalar ASP.NET 3.5 se instala .NET Framework 3.5. Al instalar .NET Framework 3.5, se instala tanto la característica básica .NET Framework 3.5 como la característica Activación HTTP.

Servidor web>Desarrollo de aplicaciones>ASP.NET 4.7.2

Al instalar ASP.NET 4.7.2 se instala .NET Framework 4.7.2. Al instalar .NET Framework 4.7.2, se instalan la característica básica .NET Framework 4.7.2, ASP.NET 4.7.2 y la característica Servicios WCF>Activación HTTP.

Herramientas de administración>Compatibilidad con la administración de IIS 6>Compatibilidad con la metabase de IIS 6

Herramientas de administración>Compatibilidad con la administración de IIS 6>Compatibilidad con WMI de IIS 6

En el servidor, agregue la cuenta de servicio NDES como miembro del grupo de IIS_IUSRS local.

Configure un nombre de entidad de seguridad de servicio (SPN) en Active Directory, si es necesario. Para obtener información sobre cómo establecer el SPN, consulte Comprobar si es necesario establecer un nombre de entidad de seguridad de servicio para NDES.

Configuración del servicio NDES

Para configurar el servicio NDES, use una cuenta que sea de Administrador de empresa.

En el equipo en el que se hospeda el servicio NDES, abra el Asistente para la configuración de AD CS y luego realice las siguientes actualizaciones:

Sugerencia

Si continúa desde el procedimiento anterior y ha hecho clic en el vínculo Configurar Servicios de certificados de Active Directory en el servidor de destino, este asistente ya debería estar abierto. De lo contrario, abra el Administrador del servidor para acceder a la configuración posterior a la implementación de Servicios de certificados de Active Directory.

- En Servicios de rol, seleccione el Servicio de inscripción de dispositivos de red.

- En Cuenta de servicio para NDES, especifique la cuenta de servicio NDES.

- En CA para NDES, haga clic en Seleccionar y, después, seleccione la entidad de certificación emisora en la que ha configurado la plantilla de certificado.

- En Criptografía para NDES, establezca la longitud de la clave que satisfaga los requisitos de su empresa.

- En Confirmación, seleccione Configurar para finalizar el asistente.

Una vez finalizado el asistente, actualice la siguiente clave del Registro en el equipo donde se hospeda el servicio NDES:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Para actualizar esta clave, identifique el Propósito de la plantilla de certificado (se encuentra en su pestaña Administración de solicitudes). Después, actualice la entrada del Registro correspondiente mediante la sustitución de los datos existentes por el nombre de la plantilla de certificado (no el nombre para mostrar de la plantilla) que ha especificado al crear la plantilla de certificado.

La siguiente tabla asigna el propósito de la plantilla de certificado a los valores del registro:

Plantilla de certificado Propósito (en la pestaña Tratamiento de la solicitud) Valor del registro que se va a editar Valor visto en el centro de administración de Microsoft Intune para el perfil de SCEP Firma SignatureTemplate Firma digital Cifrado EncryptionTemplate Cifrado de clave Firma y cifrado GeneralPurposeTemplate Cifrado de clave

Firma digitalPor ejemplo, si el propósito de su plantilla de certificado es Cifrado, edite el valor EncryptionTemplate para que sea el nombre de la plantilla de certificado.

Reinicie el servidor en el que se hospeda el servicio NDES. No use iisreset; iireset no completa los cambios necesarios.

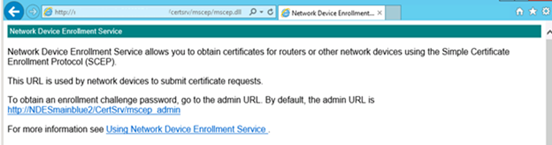

Vaya a http://FQDN_del_servidor/certsrv/mscep/mscep.dll. Debería ver una página NDES similar a la de la imagen siguiente:

Si la dirección web devuelve 503 Servicio no disponible, compruebe el visor de eventos de los equipos. Este error se suele producir cuando se detiene el grupo de aplicaciones debido a que falta el permiso para la cuenta de servicio NDES.

Instalación y enlace de certificados en el servidor en el que se hospeda NDES

En el servidor NDES, agregue un certificado de autenticación de servidor.

Certificado de autenticación del servidor

Este certificado se utiliza en IIS. Es un certificado de servidor web sencillo que permite al cliente confiar en la dirección URL de NDES.

Solicite un certificado de autenticación de servidor de su entidad de certificación interna o de una entidad de certificación pública, y después instálelo en el servidor.

En función de cómo exponga su NDES a Internet, existen requisitos diferentes.

Una buena configuración es la siguiente:

- Un nombre de firmante: establezca un CN (nombre común) con un valor que debe ser igual al nombre de dominio completo del servidor en el que va a instalar el certificado (el servidor NDES).

- Un nombre de firmante alternativo: establezca entradas del Sistema de nombres de dominio (FQDN, por sus siglas en inglés) para cada dirección URL a la que responda su NDES, como el FQDN interno y las direcciones URL externas.

Nota:

Si usa Microsoft Entra proxy de aplicación, el conector de proxy de aplicación de Microsoft Entra traducirá las solicitudes de la dirección URL externa a la dirección URL interna. Como tal, NDES solo responderá a las solicitudes dirigidas a la dirección URL interna, normalmente el FQDN del servidor NDES.

En esta situación, no se necesita la dirección URL externa.

Enlace el certificado de autenticación de servidor en IIS:

Después de instalar el certificado de autenticación de servidor, abra el Administrador de IIS y seleccione el Sitio web predeterminado. En el panel Acciones, seleccione Enlaces.

Seleccione Agregar, configure Tipo como https y luego confirme que el puerto es 443.

En el caso de Certificado SSL, especifique el certificado de autenticación de servidor.

Nota:

Al configurar NDES para Certificate Connector para Microsoft Intune, solo se usa el certificado de autenticación de servidor. Si va a configurar NDES para admitir el conector de certificados anterior (NDESConnectorSetup.exe), también debe configurar un certificado de autenticación de cliente. Puede usar un solo certificado para la autenticación de servidor y la autenticación de cliente cuando ese certificado está configurado para cumplir los criterios de ambos usos. En cuanto al nombre del firmante, debe cumplir los requisitos de certificado de autenticación del cliente.

La información siguiente se proporciona para los que todavía no han reemplazado el conector anterior para SCEP (instalado por NDESConnectorSetup.exe) por el nuevo software del conector.

Certificado de autenticación del cliente

Este certificado se usa durante la instalación de Certificate Connector para Microsoft Intune a fin de admitir SCEP.

Solicite e instale un certificado de autenticación de cliente desde su entidad de certificación interna o desde una entidad de certificación pública.

El certificado debe cumplir los siguientes requisitos:

- Uso mejorado de clave: este valor debe incluir la Autenticación del cliente.

- Nombre del firmante: establezca un CN (nombre común) con un valor que debe ser igual al FQDN del servidor en el que va a instalar el certificado (el servidor NDES).

Descarga, instalación y configuración de Certificate Connector para Microsoft Intune

Para obtener instrucciones, vea Instalación y configuración de Certificate Connector para Microsoft Intune.

- El conector de certificados se instala en el servidor en el que se ejecuta el servicio NDES.

- El conector no se admite en el mismo servidor que la entidad de certificación (CA) emisora.