Uso de certificados para Microsoft Entra inicio de sesión único local unido

En este artículo se describen Windows Hello para empresas funcionalidades o escenarios que se aplican a:

-

Tipo de implementación:híbrido

-

Tipo de confianza:.

-

Tipo de combinación: Microsoft Entra unirse

Si tiene previsto usar certificados para el inicio de sesión único local, siga estos pasos adicionales para configurar el entorno para inscribir certificados Windows Hello para empresas para dispositivos unidos a Microsoft Entra.

Importante

Asegúrese de que ha realizado las configuraciones en Microsoft Entra dispositivos unidos para el Single-Sign local activado antes de continuar.

Entre los pasos que realizará se incluyen:

- Preparación de Microsoft Entra Connect

- Preparación de la cuenta de servicio de Network Device Enrollment Services

- Preparación de servicios de certificados de Active Directory

- Instalar el rol servicios de inscripción de dispositivos de red

- Configuración de Los servicios de inscripción de dispositivos de red para que funcionen con Microsoft Intune

- Descargar, instalar y configurar el conector de certificado de Intune

- Creación y asignación de un perfil de certificado del Protocolo de inscripción de certificados simple (SCEP)

Requisitos

Debe instalar y configurar una infraestructura adicional para proporcionar Microsoft Entra dispositivos unidos con inicio de sesión único local.

- Una entidad de certificación empresarial de Windows Server existente

- Un servidor Windows Server unido a un dominio que hospeda el rol servicios de inscripción de dispositivos de red (NDES)

Alta disponibilidad

El rol de servidor NDES actúa como entidad de registro de certificados (CRA). Los servidores de registro de certificados inscriben certificados en nombre del usuario. Los usuarios solicitan certificados desde el servicio NDES en lugar de directamente desde la entidad de certificación emisora.

La arquitectura del servidor NDES impide que se en clúster o se equilibre la carga para lograr alta disponibilidad. Para proporcionar alta disponibilidad, debe instalar más de un servidor NDES configurado de forma idéntica y usar Microsoft Intune para equilibrar la carga (de forma round robin).

El rol de servidor servicio de inscripción de dispositivos de red (NDES) puede emitir hasta tres plantillas de certificado únicas. Para ello, el rol de servidor asigna el propósito de la solicitud de certificado a una plantilla de certificado configurada. El propósito de la solicitud de certificado tiene tres opciones:

- Firma

- Cifrado

- Firma y cifrado

Si necesita implementar más de tres tipos de certificados en el dispositivo unido a Microsoft Entra, necesita servidores NDES adicionales. Como alternativa, considere la posibilidad de consolidar plantillas de certificado para reducir el número de plantillas de certificado.

Requisitos de red

Toda la comunicación se produce de forma segura a través del puerto 443.

Preparación de Microsoft Entra Connect

La autenticación correcta en recursos locales mediante un certificado requiere que el certificado proporcione una sugerencia sobre el dominio local. La sugerencia puede ser el nombre distintivo de Active Directory del usuario como firmante del certificado, o bien la sugerencia puede ser el nombre principal de usuario del usuario, donde el sufijo coincide con el nombre de dominio de Active Directory.

La mayoría de los entornos cambian el sufijo de nombre principal de usuario para que coincida con el nombre de dominio externo (o dominio de vanidad) de la organización, lo que impide que el nombre principal de usuario sea una sugerencia para localizar un controlador de dominio. Por lo tanto, el certificado necesita el nombre distintivo local del usuario en el sujeto para localizar correctamente un controlador de dominio.

Para incluir el nombre distintivo local en el asunto del certificado, Microsoft Entra Connect debe replicar el atributo distinguishedName de Active Directory en el atributo Microsoft Entra ID onPremisesDistinguishedName. Microsoft Entra connect versión 1.1.819 incluye las reglas de sincronización adecuadas necesarias para estos atributos.

Comprobación de la versión de Microsoft Entra Connect

Inicie sesión en el equipo que ejecuta Microsoft Entra Conectar con acceso equivalente al administrador local.

- Abra Synchronization Services desde la carpeta Microsoft Entra Connect.

- En el Service Manager sincronización, seleccione Ayuda y, a continuación, seleccione Acerca de.

- Si el número de versión no es 1.1.819 o posterior, actualice Microsoft Entra Conectar a la versión más reciente.

Comprobar que el atributo onPremisesDistinguishedName está sincronizado

La manera más fácil de comprobar que el atributo onPremisesDistingushedNamne está sincronizado es usar el Explorador de Graph para Microsoft Graph.

Abra un explorador web y vaya al Explorador de Graph.

Seleccione Iniciar sesión en el Explorador de Graph y proporcione Microsoft Entra ID credenciales.

Nota

Para consultar correctamente el Graph API, se deben conceder los permisos adecuados.

Seleccione Modificar permisos (versión preliminar). Desplácese hacia abajo y busque User.Read.All (o cualquier otro permiso necesario) y seleccione Consentimiento. Ahora se le pedirá el consentimiento de permisos delegados.

En la dirección URL del Explorador de Graph, escriba

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName, donde [userid] es el nombre principal de usuario de un usuario en Microsoft Entra ID. Seleccione Ejecutar consulta.Nota

Dado que el punto de conexión v1.0 del Graph API solo proporciona un conjunto limitado de parámetros, usaremos el $select parámetro de consulta opcional de OData. Para mayor comodidad, es posible cambiar el selector de versiones de API de v1.0 a beta antes de realizar la consulta. Esto proporcionará toda la información de usuario disponible, pero recuerde que las consultas de punto de conexión beta no deben usarse en escenarios de producción.

Solicitud

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedNameEn los resultados devueltos, revise los datos JSON del atributo onPremisesDistinguishedName . Asegúrese de que el atributo tiene un valor y que el valor es preciso para el usuario especificado. Si el atributo onPremisesDistinguishedName no está sincronizado, el valor será null.

Respuesta

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

Preparar la cuenta de servicio de Network Device Enrollment Services (NDES)

Creación del grupo de seguridad global de servidores NDES

La implementación usa el grupo de seguridad Servidores NDES para asignar al servicio NDES las asignaciones adecuadas del usuario.

Inicie sesión en un controlador de dominio o estación de trabajo de administración con acceso equivalente al administrador de dominio.

- Abre Usuarios y equipos de Active Directory.

- Expande el nodo de dominio en el panel de navegación.

- Haz clic con el botón secundario en el contenedor Usuarios. Mantenga el puntero sobre Nuevo y seleccione Grupo.

- Escriba Servidores NDES en el cuadro de texto Nombre de grupo .

- Seleccione Aceptar.

Agregar el servidor NDES al grupo de seguridad global de servidores NDES

Inicie sesión en un controlador de dominio o estación de trabajo de administración con acceso equivalente al administrador de dominio.

Abre Usuarios y equipos de Active Directory.

Expande el nodo de dominio en el panel de navegación.

Seleccione Equipos en el panel de navegación. Haga clic con el botón derecho en el nombre del servidor NDES que hospedará el rol de servidor NDES. Seleccione Agregar a un grupo.

Escriba Servidores NDES en Escriba los nombres de objeto que desea seleccionar. Seleccione Aceptar. Seleccione Aceptar en el cuadro de diálogo correcto de Servicios de dominio de Active Directory.

Nota

Para lograr alta disponibilidad, debe tener más de un servidor NDES para atender Windows Hello para empresas solicitudes de certificado. Debe agregar Windows Hello para empresas servidores NDES adicionales a este grupo para asegurarse de que reciben la configuración adecuada.

Creación de la cuenta de servicio NDES

El rol Servicios de inscripción de dispositivos de red (NDES) se ejecuta en una cuenta de servicio. Normalmente, es preferible ejecutar servicios mediante una cuenta de servicio administrada de grupo (GMSA). Aunque el rol NDES se puede configurar para ejecutarse mediante una GMSA, la Intune Certificate Connector no se diseñó ni probó mediante GMSA y se considera una configuración no admitida. La implementación usa una cuenta de servicios normales.

Inicie sesión en un controlador de dominio o estación de trabajo de administración con acceso equivalente al administrador de dominio.

- En el panel de navegación, expanda el nodo que tiene el nombre de dominio. Selecciona Usuarios.

- Haz clic con el botón secundario en el contenedor Usuarios. Mantenga el puntero sobre Nuevo y, a continuación, seleccione Usuario. Escriba NDESSvc en Nombre completo y Nombre de inicio de sesión de usuario. Selecciona Siguiente.

- Escriba una contraseña segura en Contraseña. Confirme la contraseña segura en Confirmar contraseña. Desactiva El usuario debe cambiar la contraseña en el siguiente inicio de sesión. Selecciona Siguiente.

- Seleccione Finalizar.

Importante

La configuración de la contraseña de la cuenta del servicio en Contraseña nunca expira puede ser más conveniente, pero presenta un riesgo de seguridad. Las contraseñas de cuenta de servicio normales deben expirar de acuerdo con la directiva de expiración de contraseñas de usuario de las organizaciones. Cree un recordatorio para cambiar la contraseña de la cuenta de servicio dos semanas antes de que expire. Comparta el aviso con otros usuarios que puedan cambiar la contraseña para asegurarse de que la contraseña se cambia antes de que expire.

Creación del objeto NDES Service User Rights directiva de grupo

El objeto directiva de grupo garantiza que la cuenta de servicio NDES tenga el derecho de usuario adecuado para asignar todos los servidores NDES del grupo Servidores NDES. A medida que agrega nuevos servidores NDES a su entorno y a este grupo, la cuenta de servicio recibe automáticamente los derechos de usuario adecuados a través de la directiva de grupo.

Inicia sesión en el controlador de dominio con unas credenciales equivalentes a las de Administrador de dominio.

Inicia la Consola de administración de directivas de grupo (gpmc.msc).

Expande el dominio y selecciona el nodo Objeto de las directivas de grupo en el panel de navegación.

Haz clic con el botón secundario en Objeto de directivas de grupo y selecciona Nuevo.

Escriba Derechos de servicio de NDES en el cuadro de nombre y seleccione Aceptar.

En el panel de contenido, haga clic con el botón derecho en el objeto NDES Service Rights directiva de grupo y seleccione Editar.

En el panel de navegación, expande Directivas en Configuración del equipo.

Expanda Configuración de Windows Configuración > de seguridad Directivas > locales. Seleccione Asignaciones de derechos de usuario.

En el panel de contenido, haga doble clic en Permitir inicio de sesión localmente. Seleccione Definir esta configuración de directiva y seleccione Aceptar. Seleccione Agregar usuario o grupo.... En el cuadro de diálogo Agregar usuario o grupo , seleccione Examinar. En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, escriba Administradores; Operadores de copia de seguridad; DOMAINNAME\NDESSvc; Usuarios en los que DOMAINNAME es el nombre NetBios del dominio (ejemplo CONTOSO\NDESSvc) en Nombres de usuario y grupo. Seleccione Aceptar dos veces.

En el panel de contenido, haga doble clic en Iniciar sesión como un trabajo por lotes. Seleccione Definir esta configuración de directiva y seleccione Aceptar. Seleccione Agregar usuario o grupo.... En el cuadro de diálogo Agregar usuario o grupo , seleccione Examinar. En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, escriba Administradores; Operadores de copia de seguridad; DOMAINNAME\NDESSvc; Usuarios del registro de rendimiento donde DOMAINNAME es el nombre NetBios del dominio (ejemplo CONTOSO\NDESSvc) en Nombres de usuario y grupo. Seleccione Aceptar dos veces.

En el panel de contenido, haga doble clic en Iniciar sesión como servicio. Seleccione Definir esta configuración de directiva y seleccione Aceptar. Seleccione Agregar usuario o grupo.... En el cuadro de diálogo Agregar usuario o grupo , seleccione Examinar. En el cuadro de diálogo Seleccionar usuarios, equipos, cuentas de servicio o Grupos, escriba NT SERVICE\ALL SERVICES; DOMAINNAME\NDESSvc, donde DOMAINNAME es el nombre NetBios del dominio (ejemplo CONTOSO\NDESSvc) en Nombres de usuario y grupo. Seleccione Aceptar tres veces.

Cierra el Editor de administración de las directivas de grupo.

Configuración de la seguridad para el objeto de directiva de grupo derechos de usuario del servicio NDES

La mejor manera de implementar el objeto NDES Service User Rights directiva de grupo es usar el filtrado de grupos de seguridad. Esto le permite administrar fácilmente los equipos que reciben la configuración de directiva de grupo agregándolos a un grupo.

Inicie sesión en un controlador de dominio o estación de trabajo de administración con acceso equivalente al administrador de dominio.

- Inicia la Consola de administración de las directivas de grupo (gpmc.msc).

- Expande el dominio y selecciona el nodo Objeto de las directivas de grupo en el panel de navegación.

- Haga doble clic en el objeto de directiva de grupo derechos de usuario del servicio NDES.

- En la sección Filtrado de seguridad del panel de contenido, seleccione Agregar. Escriba Servidores NDES o el nombre del grupo de seguridad que creó anteriormente y seleccione Aceptar.

- Seleccione la pestaña Delegación . Seleccione Usuarios autenticados y seleccione Avanzadas.

- En la lista Nombres de grupos o usuarios, selecciona Usuarios autenticados. En la lista Permisos para usuarios autenticados, desactiva la casilla de verificación Permitir para el permiso de Aplicar directivas de grupo. Seleccione Aceptar.

Implementación del objeto NDES Service User Rights directiva de grupo

La aplicación del objeto NDES Service User Rights directiva de grupo usa el filtrado de grupos de seguridad. Esto le permite vincular el objeto directiva de grupo en el dominio, lo que garantiza que el objeto directiva de grupo está dentro del ámbito de todos los equipos. Sin embargo, el filtrado de grupos de seguridad garantiza que solo los equipos incluidos en el grupo de seguridad global servidores NDES reciban y apliquen el objeto directiva de grupo, lo que da como resultado proporcionar a la cuenta de servicio NDESSvc los derechos de usuario adecuados.

Inicie sesión en un controlador de dominio o estación de trabajo de administración con acceso equivalente al administrador de dominio.

- Inicia la Consola de administración de directivas de grupo (gpmc.msc).

- En el panel de navegación, expanda el dominio y haga clic con el botón derecho en el nodo que tiene el nombre de dominio de Active Directory y seleccione Vincular un GPO existente.

- En el cuadro de diálogo Seleccionar GPO, seleccione Derechos de usuario del servicio NDES o el nombre del objeto de directiva de grupo que creó anteriormente y seleccione Aceptar.

Importante

La vinculación del objeto de directiva de grupo derechos de usuario del servicio NDES al dominio garantiza que el objeto directiva de grupo esté en el ámbito de todos los equipos. Sin embargo, no todos los equipos tendrán la configuración de directiva aplicada. Solo los equipos que son miembros del grupo de seguridad global servidores NDES reciben la configuración de directiva. Todos los demás equipos omiten el objeto directiva de grupo.

Preparación de la entidad de certificación de Active Directory

Debe preparar la infraestructura de clave pública y la entidad de certificación emisora para admitir la emisión de certificados mediante Microsoft Intune y el rol de servidor servicios de inscripción de dispositivos de red (NDES). En esta tarea,

- Configuración de la entidad de certificación para permitir que Intune proporcione períodos de validez

- Creación de una plantilla de certificado de autenticación de NDES-Intune

- Creación de una plantilla de certificado de autenticación Windows Hello para empresas unida a Microsoft Entra

- Publicar plantillas de certificado

Configuración de la entidad de certificación para permitir que Intune proporcione períodos de validez

Al implementar certificados mediante Microsoft Intune, tiene la opción de proporcionar el período de validez en el perfil de certificado SCEP en lugar de basarse en el período de validez de la plantilla de certificado. Si necesita emitir el mismo certificado con períodos de validez diferentes, puede ser ventajoso usar el perfil SCEP, dado el número limitado de certificados que puede emitir un único servidor NDES.

Nota

Omita este paso si no desea habilitar Microsoft Intune para especificar el período de validez del certificado. Sin esta configuración, la solicitud de certificado usa el período de validez configurado en la plantilla de certificado.

Inicie sesión en la entidad de certificación emisora con acceso equivalente al administrador local.

Abra un símbolo del sistema con privilegios elevados y escriba el siguiente comando:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATEReinicio del servicio Servicios de certificados de Active Directory

Creación de una plantilla de certificado de autenticación de NDES-Intune

NDES usa un certificado de autenticación de servidor para autenticar el punto de conexión de servidor, que cifra la comunicación entre él y el cliente de conexión. El conector de certificado de Intune usa una plantilla de certificado de autenticación de cliente para autenticarse en el punto de registro de certificados.

Inicie sesión en la entidad de certificación emisora o en las estaciones de trabajo de administración con dominio Administración credenciales equivalentes.

Abre la consola de administración de Entidad de certificación.

Haga clic con el botón derecho en Plantillas de certificado y seleccione Administrar.

En la consola de plantilla de certificado, haga clic con el botón derecho en la plantilla Equipo en el panel de detalles y seleccione Duplicar plantilla.

En la pestaña General, escriba NDES-Intune Authentication en Nombre para mostrar de la plantilla. Ajusta la validez y el período de renovación según las necesidades de tu empresa.

Nota

Si usa nombres de plantilla diferentes, deberá recordar y sustituir estos nombres en distintas partes del laboratorio.

En la pestaña Asunto , seleccione Suministrar en la solicitud.

En la pestaña Criptografía , valide que el tamaño mínimo de clave es 2048.

En la pestaña Seguridad , seleccione Agregar.

Seleccione Tipos de objeto y, a continuación, en la ventana que aparece, elija Equipos y seleccione Aceptar.

Escriba servidor NDES en el cuadro de texto Escriba los nombres de objeto para seleccionar y seleccione Aceptar.

Seleccione el servidor NDES en la lista Nombres de grupo o usuarios . En la sección Permisos para , active la casilla Permitir para el permiso Inscribir . Desactive la casilla Permitir para los permisos de inscripción e inscripción automática para todos los demás elementos de la lista Nombres de grupo o usuarios si las casillas no están ya desactivadas. Seleccione Aceptar.

Seleccione aplicar para guardar los cambios y cerrar la consola.

Creación de una plantilla de certificado de autenticación Windows Hello para empresas unida a Microsoft Entra

Durante Windows Hello para empresas aprovisionamiento, Windows solicita un certificado de autenticación de Microsoft Intune, que solicita el certificado de autenticación en nombre del usuario. Esta tarea configura la plantilla de certificado de autenticación de Windows Hello para empresas. Use el nombre de la plantilla de certificado al configurar el servidor NDES.

Inicie sesión en una entidad de certificación o estaciones de trabajo de administración con dominio Administración credenciales equivalentes.

Abre la consola de administración de Entidad de certificación.

Haga clic con el botón derecho en Plantillas de certificado y seleccione Administrar.

Haz clic con el botón secundario en la plantilla Inicio de sesión de tarjeta inteligente y selecciona Duplicar plantilla.

En la pestaña Compatibilidad, desactiva la casilla Mostrar cambios resultantes. Selecciona Windows Server 2012 o Windows Server 2012 R2 desde la lista Entidad de certificación. Seleccione Windows Server 2012 o Windows Server 2012 R2 en la lista Destinatario del certificado.

En la pestaña General , escriba ENTRA JOINED WHFB Authentication en Nombre para mostrar de la plantilla. Ajusta la validez y el período de renovación según las necesidades de tu empresa.

Nota

Si usa nombres de plantilla diferentes, deberá recordar y sustituir estos nombres en diferentes partes de la implementación.

En la pestaña Criptografía, selecciona Proveedor de almacenamiento de claves desde la lista Categoría del proveedor. Selecciona RSA en la lista Nombre de algoritmo. Escribe 2048 en la casilla de texto Tamaño mínimo de clave. Selecciona SHA256 en la lista Hash de solicitud.

En la pestaña Extensiones, comprueba que la extensión Directivas de aplicación incluye Inicio de sesión de tarjeta inteligente.

En la pestaña Asunto , seleccione Suministrar en la solicitud.

En la pestaña Control de solicitudes , seleccione Firma y cifrado en la lista Propósito . Active la casilla Renovar con la misma clave . Seleccione Inscribir asunto sin necesidad de ninguna entrada del usuario.

En la pestaña Seguridad , seleccione Agregar. Escriba NDESSvc en el cuadro de texto Escriba los nombres de objeto para seleccionar y seleccione Aceptar.

Seleccione NDESSvc en la lista Nombres de grupo o usuarios . En la sección Permisos para servidores NDES , active la casilla Permitir para Leer e inscribir. Desactive la casilla Permitir para los permisos de inscripción y inscripción automática para todas las demás entradas de la sección Nombres de grupo o usuarios si las casillas aún no están desactivadas. Seleccione Aceptar.

Cierra la consola.

Publicar plantillas de certificado

La entidad de certificación solo puede emitir certificados para plantillas de certificado que se publiquen en esa entidad de certificación. Si tienes más de una entidad de certificación y quieres que esa entidad de certificación emita certificados basados en una plantilla de certificado específica, debes publicar la plantilla de certificado para todas las entidades de certificación que se espera que emitan el certificado.

Importante

Asegúrese de publicar las plantillas de certificado de autenticación WHFB ENTRA JOINED en la entidad de certificación que Microsoft Intune usa a través de los servidores NDES. La configuración de NDES le pide que elija una entidad de certificación desde la que solicite certificados. Debe publicar esas plantillas de certificado en esa entidad de certificación emisora. El certificado de autenticación Intune NDES se inscribe directamente y se puede publicar en cualquier entidad de certificación.

Inicie sesión en la entidad de certificación o en las estaciones de trabajo de administración con una credencial equivalente a un administrador de empresa .

- Abrir la consola de administración de la entidad de certificación

- Expanda el nodo primario desde el panel de navegación.

- Seleccione Plantillas de certificado en el panel de navegación.

- Haz clic con el botón secundario en el nodo Plantillas de certificado. Seleccione Nuevo y seleccione Plantilla de certificado para emitir

- En la ventana Habilitar plantillas de certificados, seleccione las plantillas NDES-Intune Authentication y ENTRA JOINED WHFB Authentication que creó en los pasos anteriores. Seleccione Aceptar para publicar las plantillas de certificado seleccionadas en la entidad de certificación.

- Cierre la consola

Instalación y configuración del rol NDES

En esta sección se incluyen los siguientes artículos:

- Instalación del rol de servicio de inscripción de dispositivos de red

- Configuración de la cuenta de servicio de NDES

- Configuración del rol NDES y las plantillas de certificado

- Creación de una Application Proxy web para la dirección URL interna de NDES

- Inscripción para un certificado de autenticación de NDES-Intune

- Configuración del certificado de servidor web para NDES

- Comprobar la configuración

Instalar el rol servicios de inscripción de dispositivos de red

Instale el rol Servicio de inscripción de dispositivos de red en un equipo distinto de la entidad de certificación emisora.

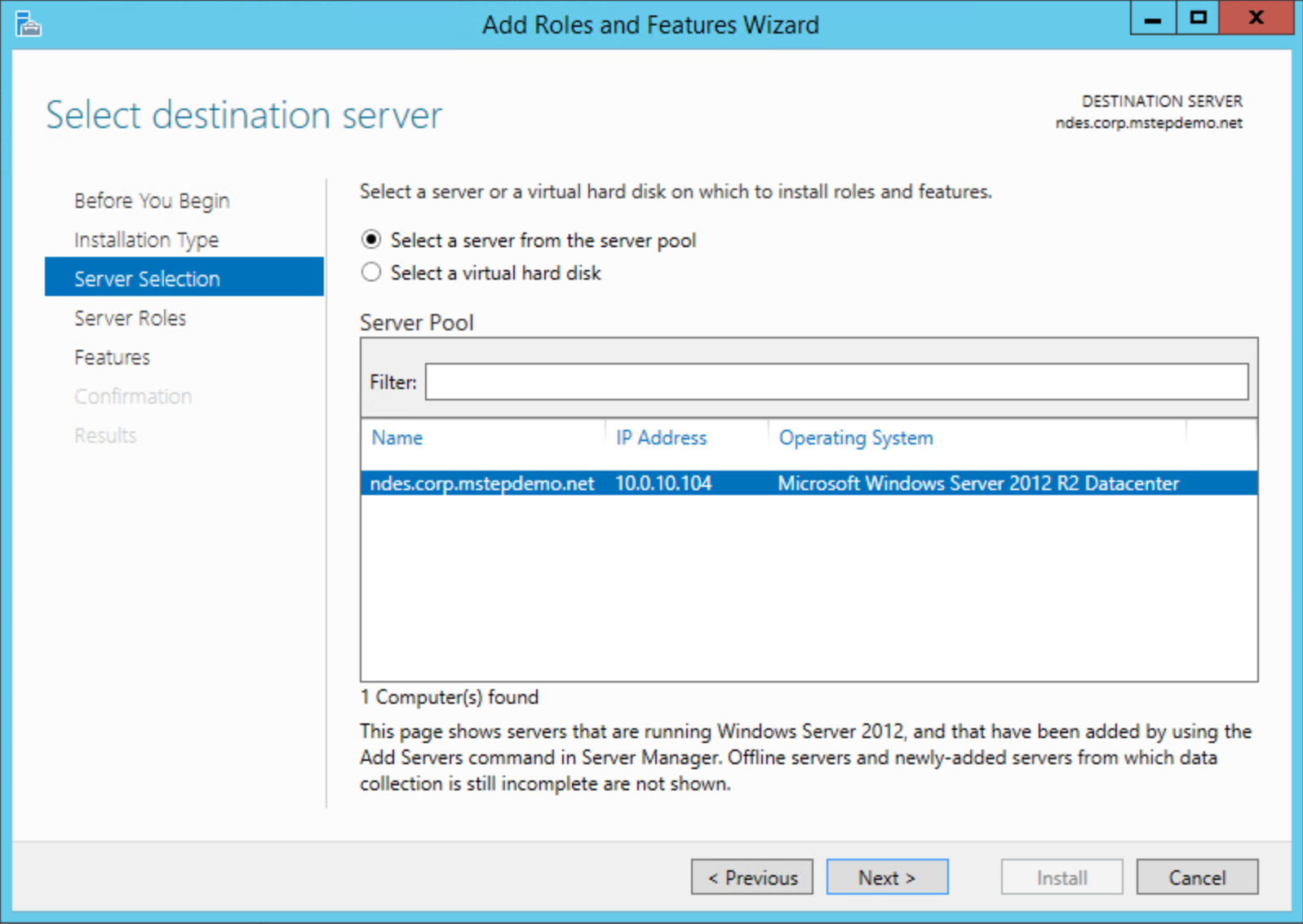

Inicie sesión en la entidad de certificación o en las estaciones de trabajo de administración con una credencial enterprise Administración equivalente.

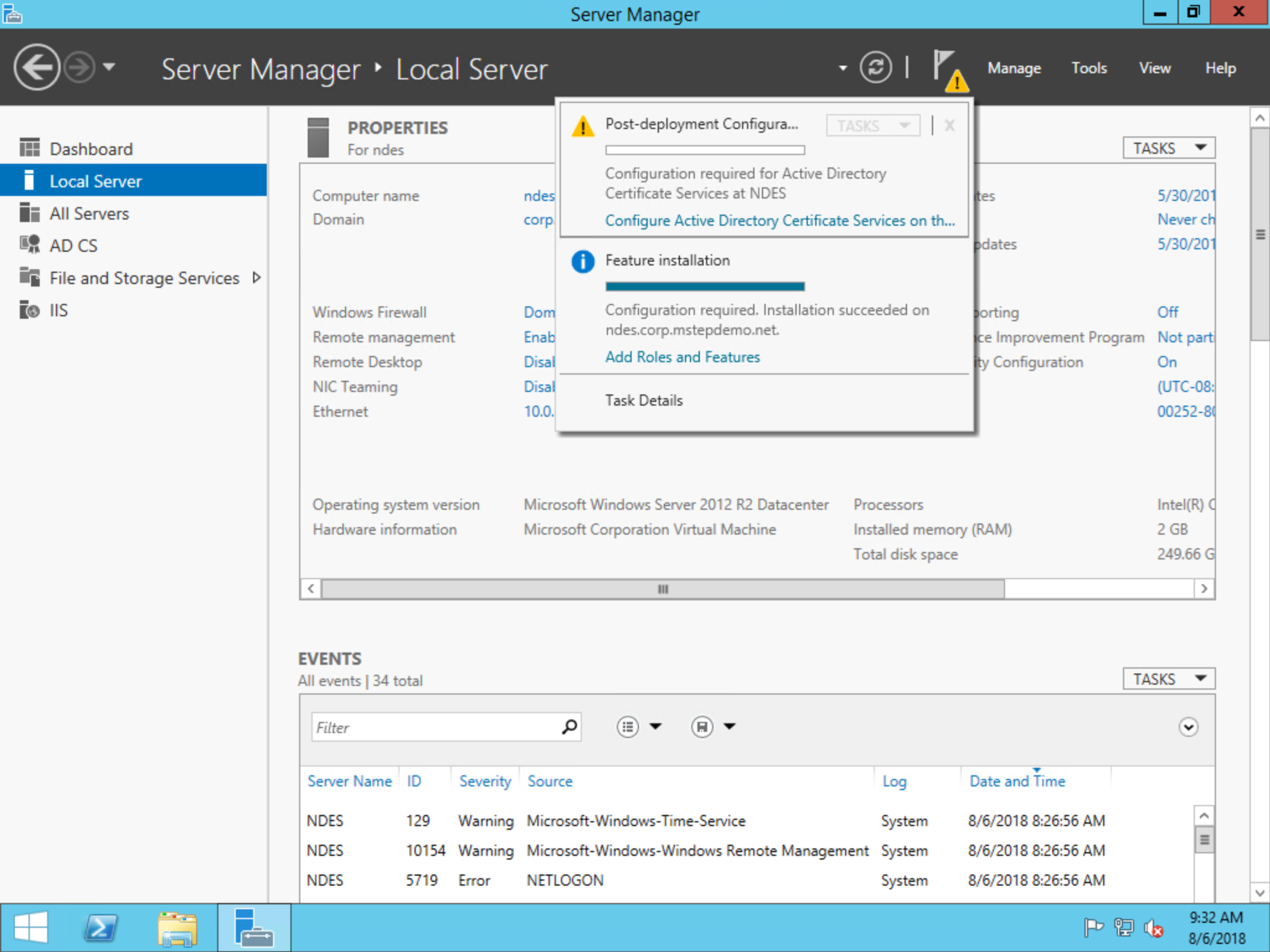

Abrir Administrador del servidor en el servidor NDES

Seleccione Administrar. Seleccione Agregar roles y características.

En el Asistente para agregar roles y características, en la página Antes de comenzar , seleccione Siguiente. Seleccione Instalación basada en rol o basada en características en la página Seleccionar tipo de instalación . Selecciona Siguiente. Seleccione Seleccionar un servidor del grupo de servidores. Seleccione el servidor local en la lista Grupo de servidores. Seleccione Siguiente.

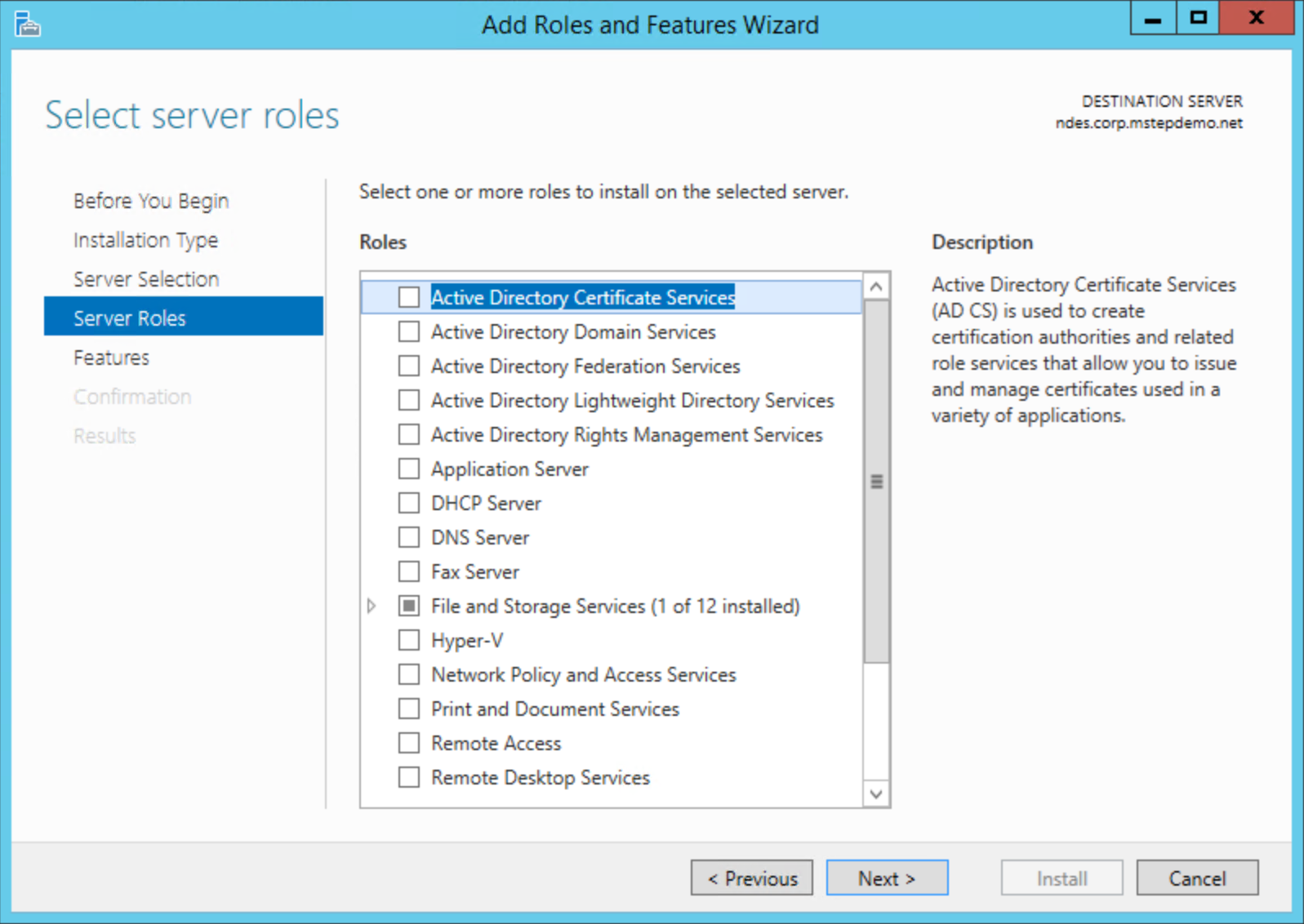

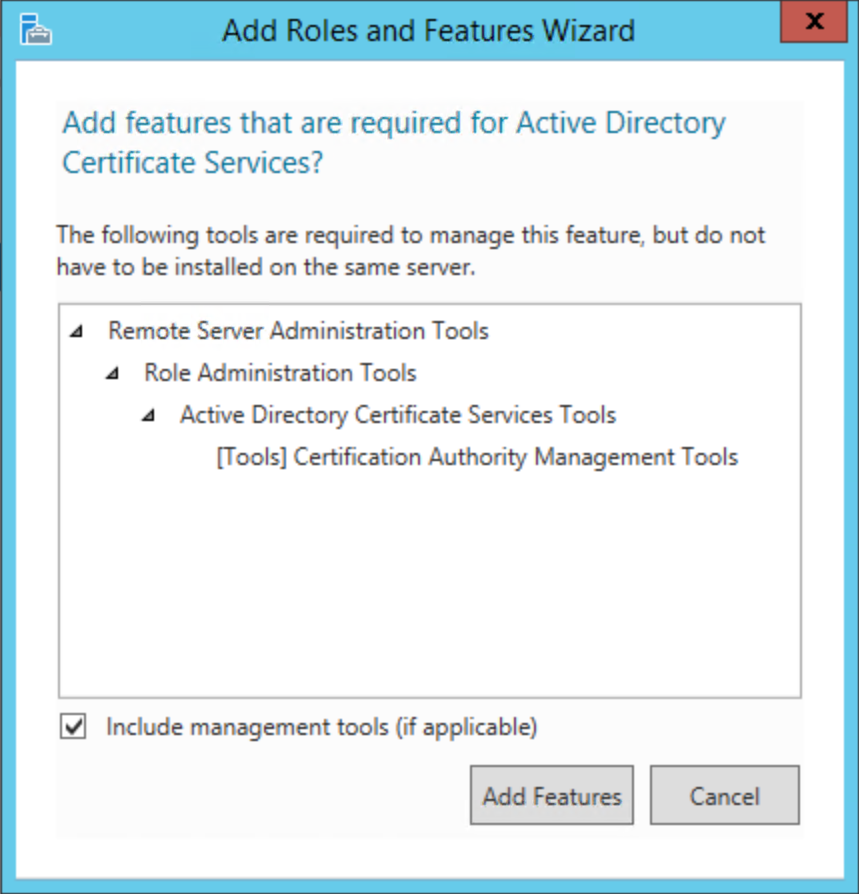

En la página Seleccionar roles de servidor, seleccione Servicios de certificados de Active Directory en la lista Roles.

Seleccione Agregar características en el cuadro de diálogo Agregar roles y asistente para características . Seleccione Siguiente.

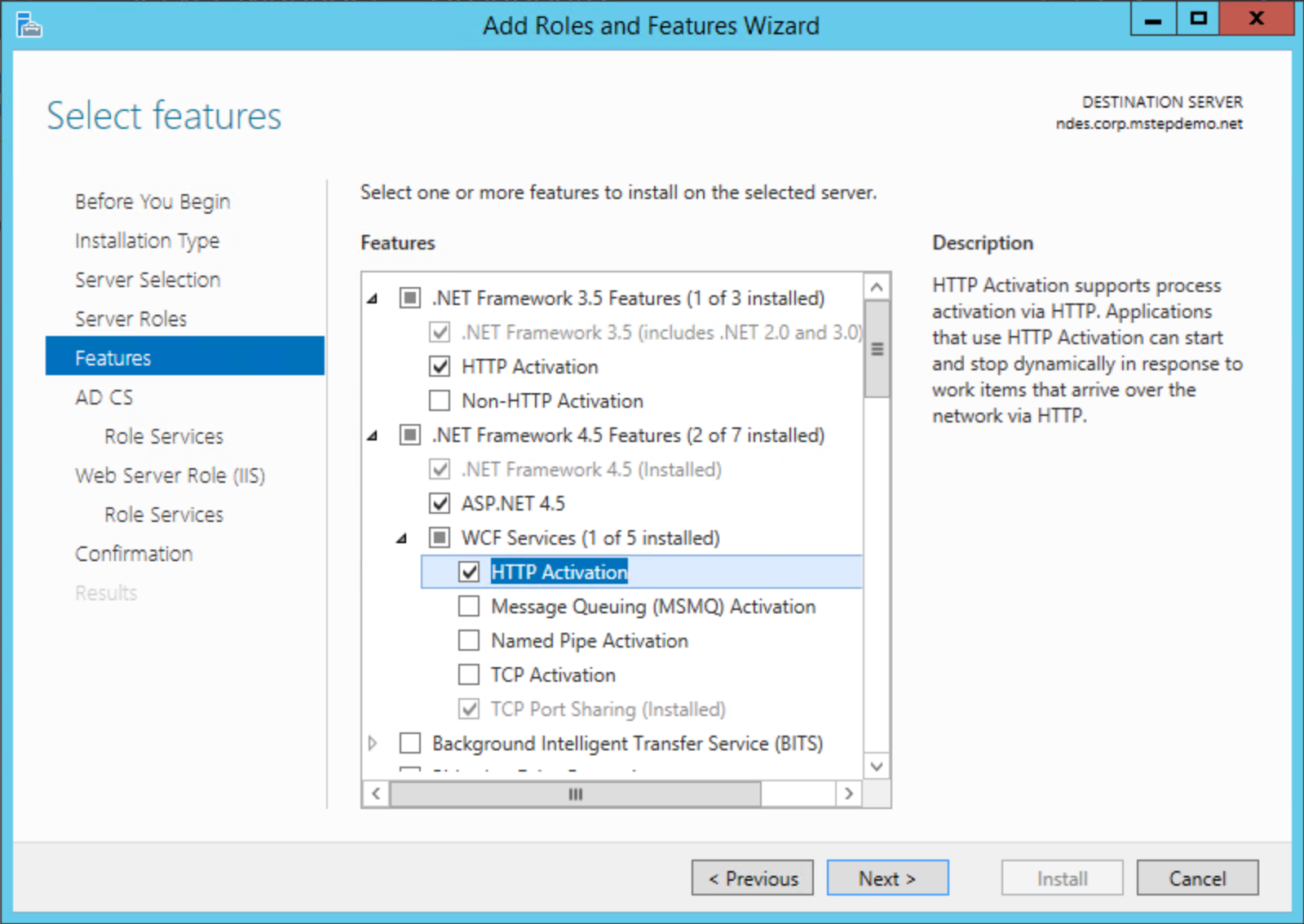

En la página Características , expanda Características de .NET Framework 3.5. Seleccione Activación HTTP. Seleccione Agregar características en el cuadro de diálogo Agregar roles y asistente para características . Expanda Características de .NET Framework 4.5. Expanda Servicios WCF. Seleccione Activación HTTP. Seleccione Agregar características en el cuadro de diálogo Agregar roles y asistente para características . Seleccione Siguiente.

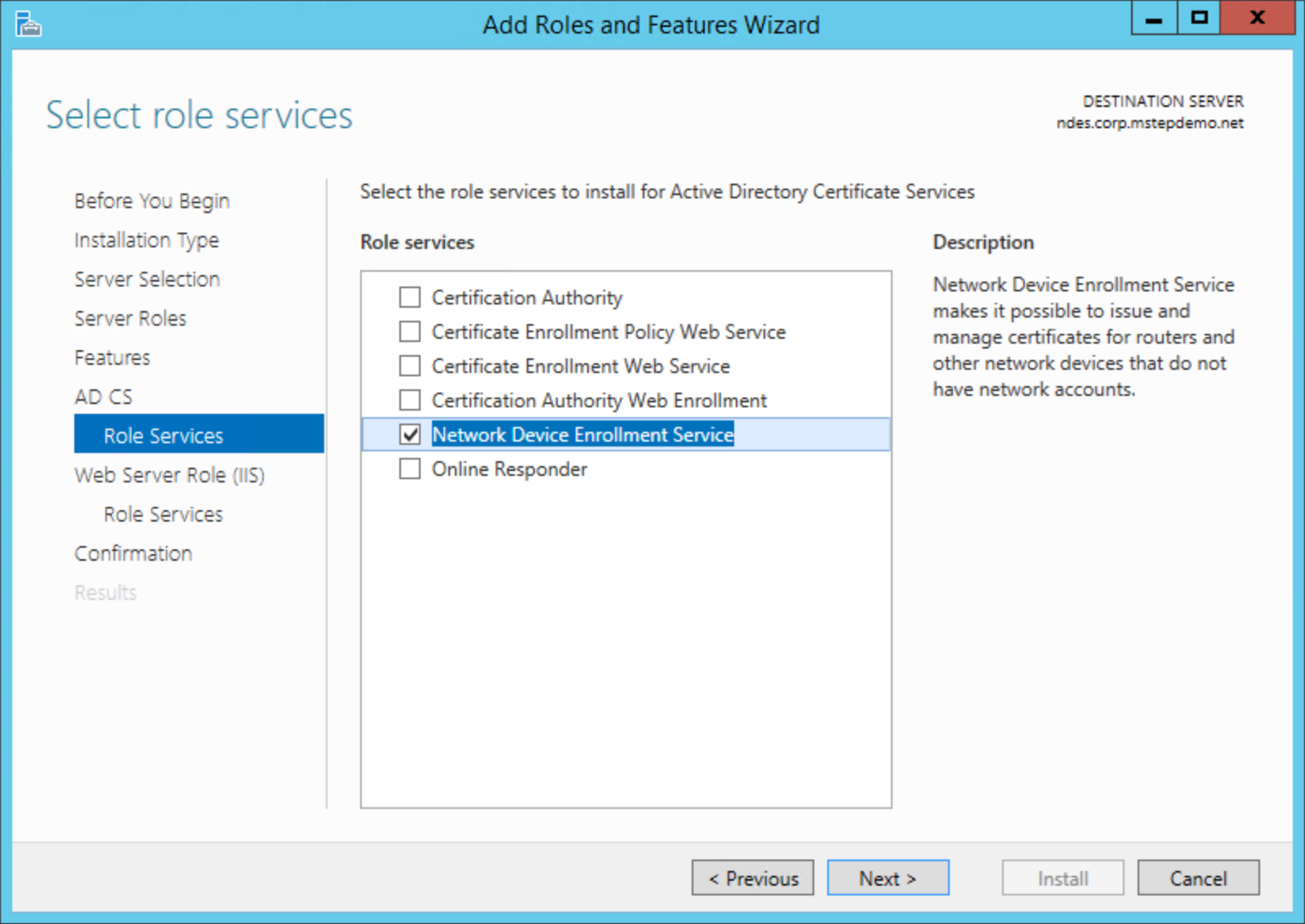

En la página Seleccionar servicios de rol , desactive la casilla Entidad de certificación . Seleccione el servicio de inscripción de dispositivos de red. Seleccione Agregar características en el cuadro de diálogo Asistente para agregar roles y características . Seleccione Siguiente.

Seleccione Siguiente en la página Rol de servidor web (IIS)

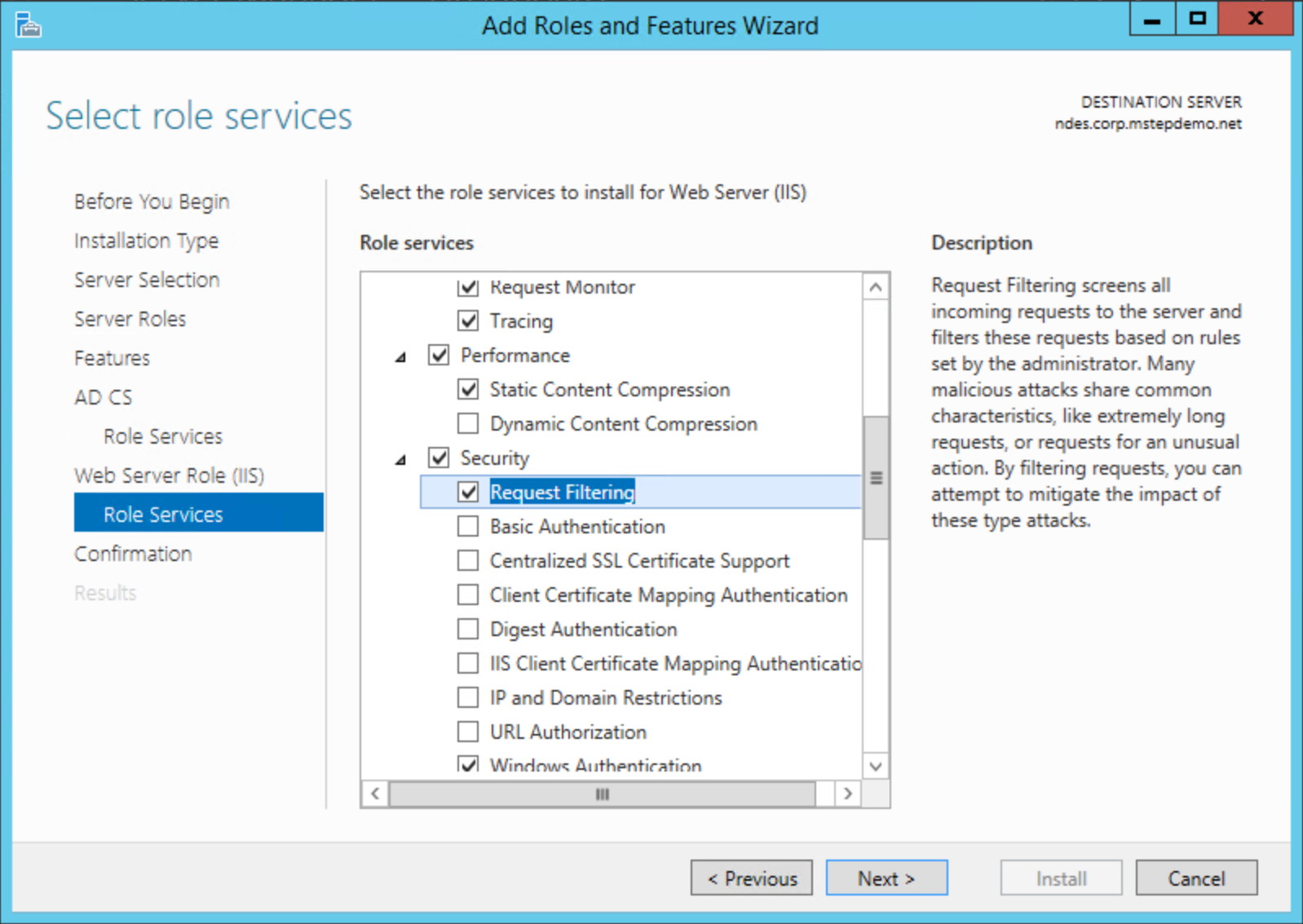

En la página Seleccionar servicios de rol para el rol Servicio web, seleccione los siguientes servicios adicionales si aún no están seleccionados y, a continuación, seleccione Siguiente.

- Filtrado de solicitudes de seguridad > del servidor > web

- Desarrollo > de aplicaciones de servidor > web ASP.NET 3.5

- Desarrollo > de aplicaciones de servidor > web ASP.NET 4.5

- Compatibilidad con la administración de IIS 6 con las herramientas > de administración de > IIS 6 Compatibilidad con metabases de IIS 6

- > Compatibilidad de administración de IIS 6 con herramientas de administración compatibilidad > con WMI de IIS 6

Seleccione Instalar. Cuando finalice la instalación, continúe con el siguiente procedimiento. No haga clic en Cerrar

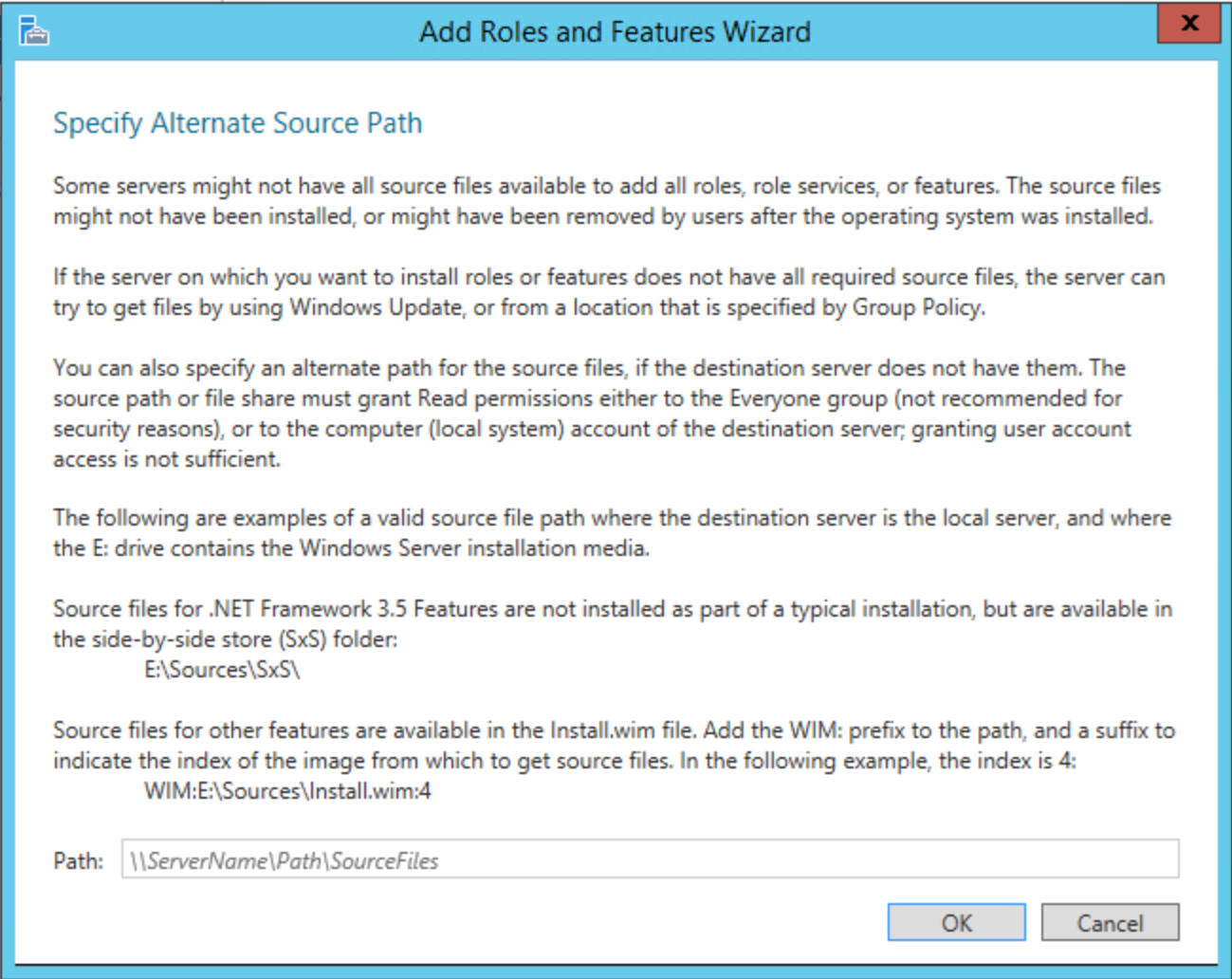

Importante

.NET Framework 3.5 no se incluye en la instalación típica. Si el servidor está conectado a Internet, la instalación intenta obtener los archivos mediante Windows Update. Si el servidor no está conectado a Internet, debe especificar una ruta de acceso de origen alternativa , como <driveLetter>:\Sources\SxS\

Configuración de la cuenta de servicio de NDES

Esta tarea agrega la cuenta de servicio NDES al grupo de IIS_USRS local. La tarea también configura la cuenta de servicio NDES para la autenticación y delegación de Kerberos.

Agregar la cuenta de servicio NDES al grupo de IIS_USRS

Inicie sesión en el servidor NDES con acceso equivalente al administrador local.

- Inicie los usuarios locales y la consola de administración de Grupos (

lusrmgr.msc) - Seleccione Grupos en el panel de navegación. Haga doble clic en el grupo de IIS_IUSRS

- En el cuadro de diálogo Propiedades de IIS_IUSRS , seleccione Agregar. Escriba NDESSvc o el nombre de la cuenta de servicio de NDES. Seleccione Comprobar nombres para comprobar el nombre y, a continuación, seleccione Aceptar. Seleccione Aceptar para cerrar el cuadro de diálogo de propiedades.

- Cierre la consola de administración.

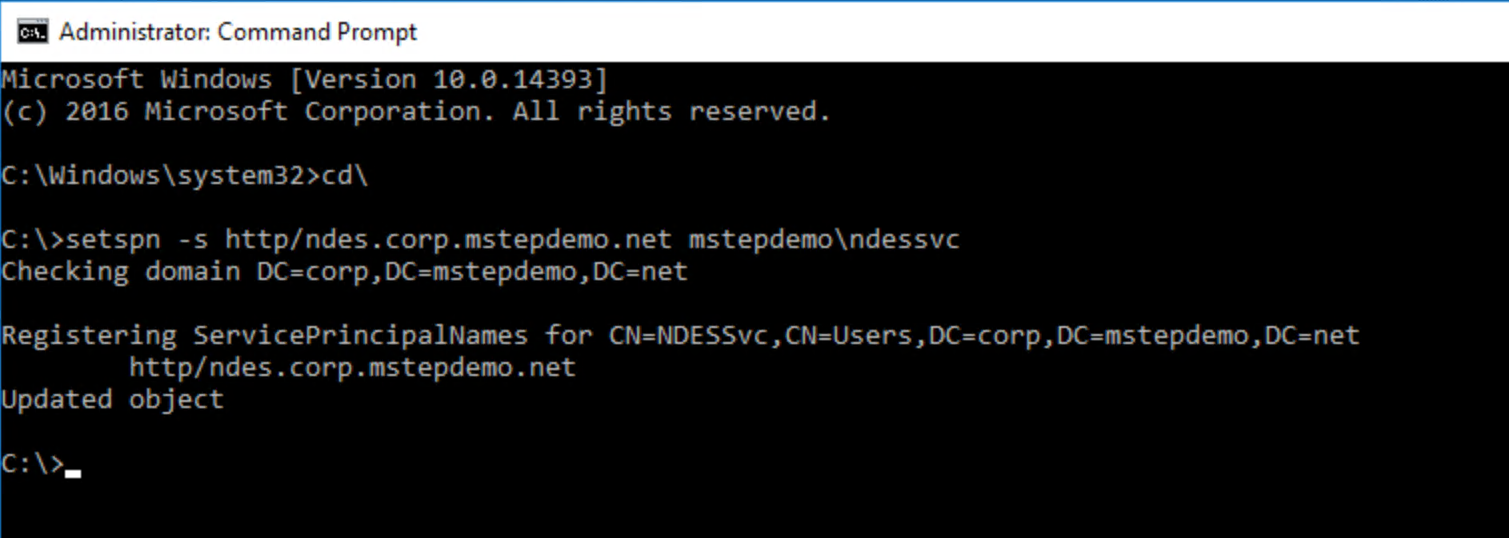

Registro de un nombre de entidad de seguridad de servicio en la cuenta de servicio de NDES

Inicie sesión en el servidor NDES con acceso equivalente a Administradores de dominio.

Abrir un símbolo del sistema con privilegios elevados

Escriba el siguiente comando para registrar el nombre de la entidad de servicio.

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]donde [FqdnOfNdesServer] es el nombre de dominio completo del servidor NDES y [DomainName\NdesServiceAccount] es el nombre de dominio y el nombre de la cuenta de servicio NDES separados por una barra diagonal inversa (\). Un ejemplo del comando es similar al siguiente:

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

Nota

Si usa la misma cuenta de servicio para varios servidores NDES, repita la siguiente tarea para cada servidor NDES en el que se ejecuta el servicio NDES.

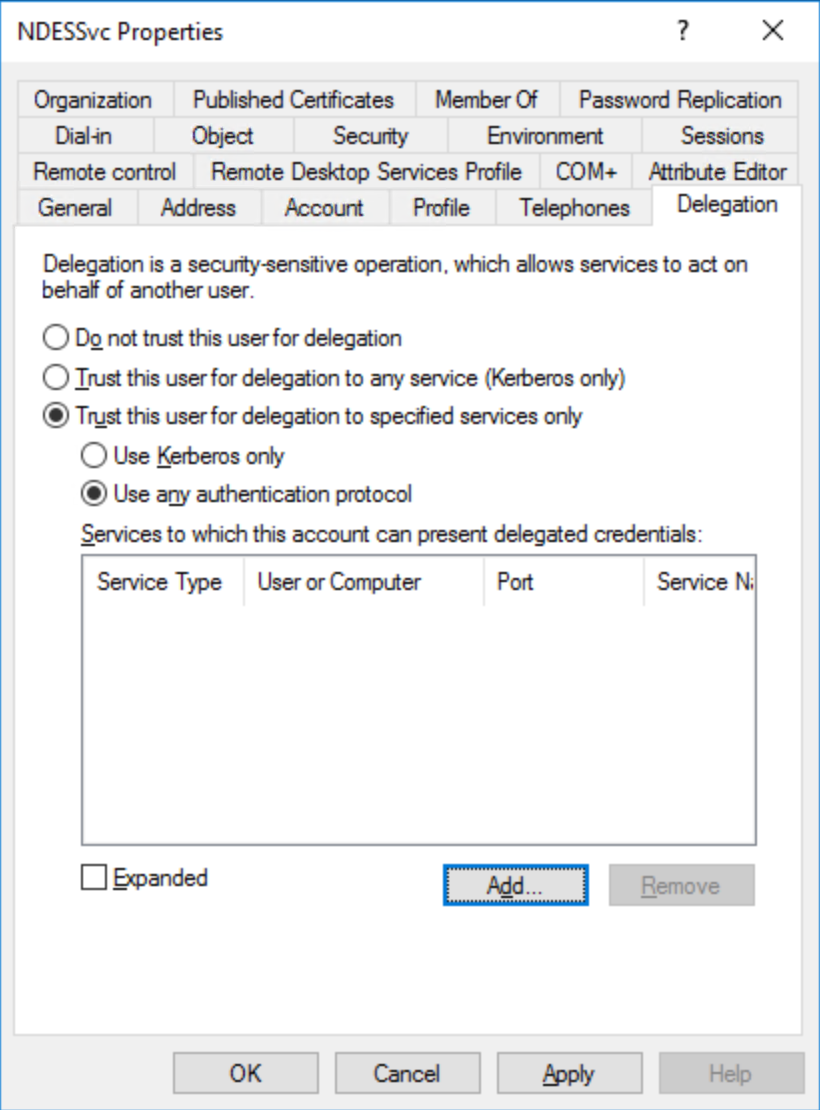

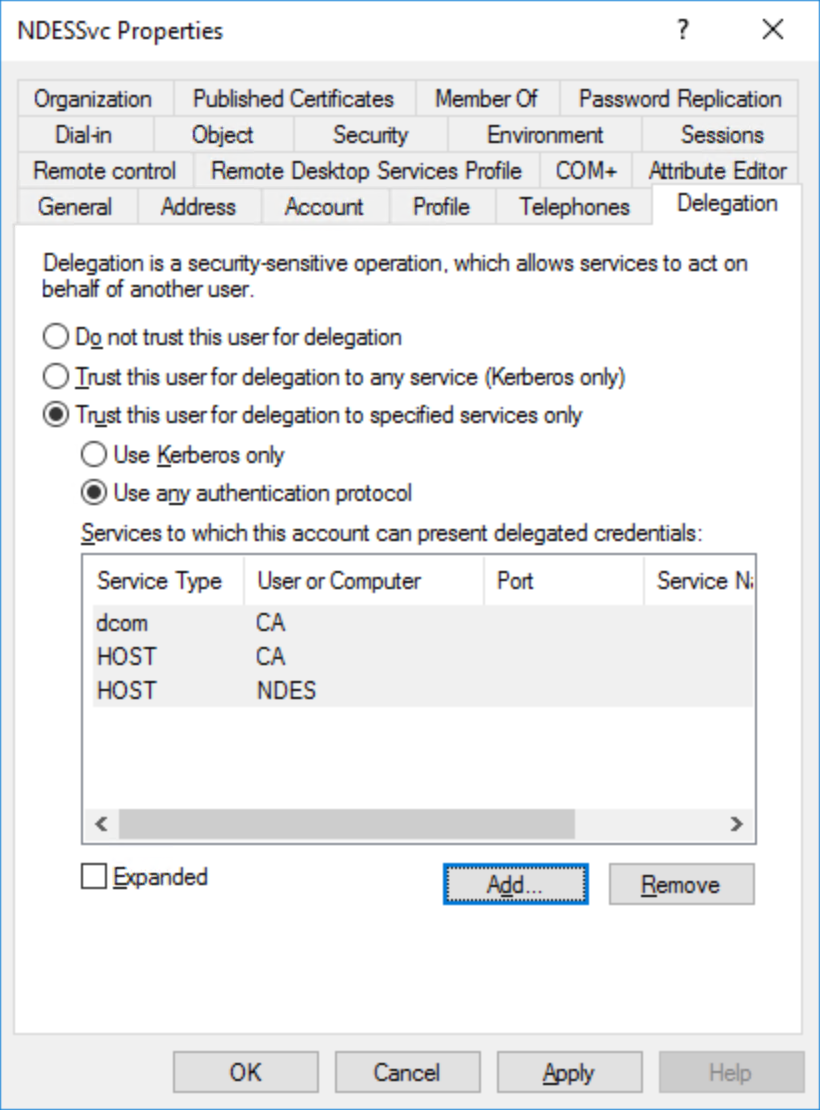

Configuración de la cuenta de servicio NDES para la delegación

El servicio NDES inscribe certificados en nombre de los usuarios. Por lo tanto, quiere limitar las acciones que puede realizar en nombre del usuario. Lo hace a través de la delegación.

Inicie sesión en un controlador de dominio con un acceso mínimo equivalente a administradores de dominio.

Abre Usuarios y Equipos de Active Directory

Busque la cuenta de servicio de NDES (NDESSvc). Haga clic con el botón derecho y seleccione Propiedades. Seleccione la pestaña Delegación .

Seleccione Confiar en este usuario solo para la delegación a servicios especificados.

Seleccione Usar cualquier protocolo de autenticación.

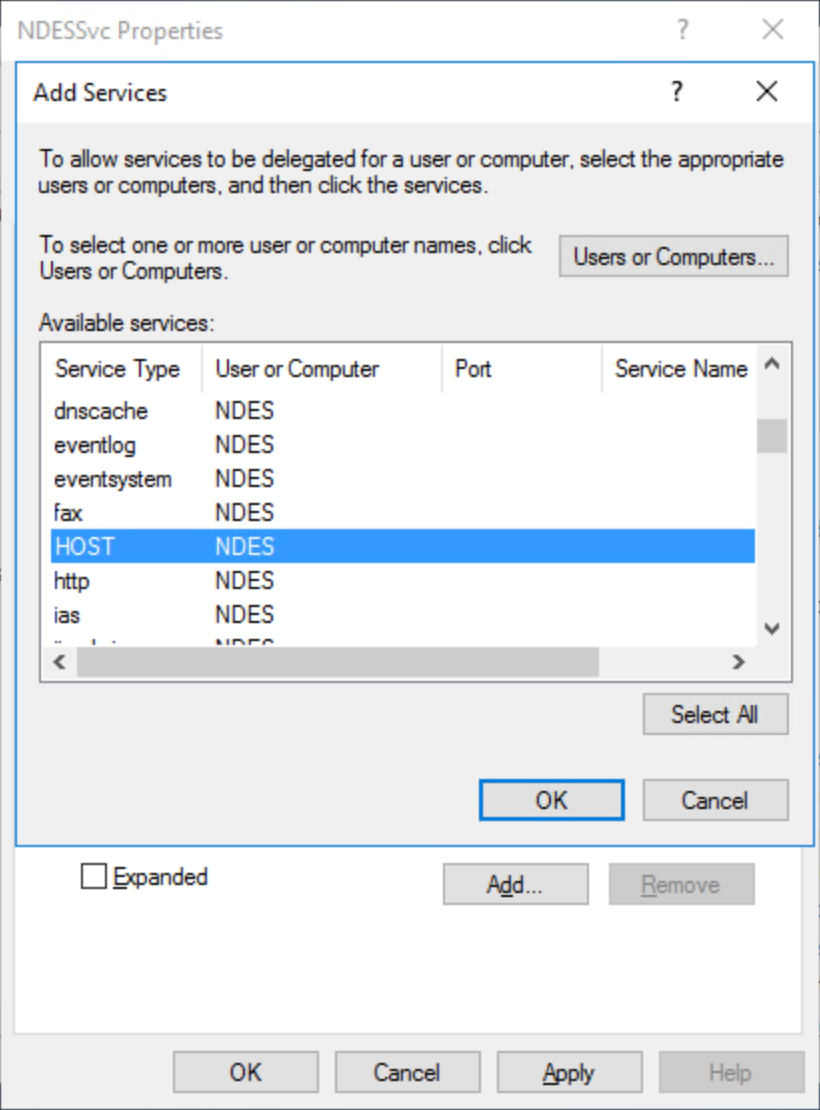

Seleccione Agregar.

Seleccione Usuarios o equipos... Escriba el nombre del servidor NDES que usa para emitir certificados de autenticación Windows Hello para empresas para Microsoft Entra dispositivos unidos. En la lista Servicios disponibles , seleccione HOST. Seleccione Aceptar.

Repita los pasos 5 y 6 para cada servidor NDES mediante esta cuenta de servicio. Seleccione Agregar.

Seleccione Usuarios o equipos... Escriba el nombre de la entidad de certificación emisora que usa esta cuenta de servicio NDES para emitir certificados de autenticación Windows Hello para empresas para Microsoft Entra dispositivos unidos. En la lista Servicios disponibles , seleccione dcom. Mantenga presionada la tecla CTRL y seleccione HOST. Seleccione Aceptar.

Repita los pasos 8 y 9 para cada entidad de certificación emisora desde la que uno o varios servidores NDES soliciten certificados.

Seleccione Aceptar. Cerrar Usuarios y equipos de Active Directory

Configuración del rol NDES y las plantillas de certificado

Esta tarea configura el rol NDES y las plantillas de certificado que emite el servidor NDES.

Configuración del rol NDES

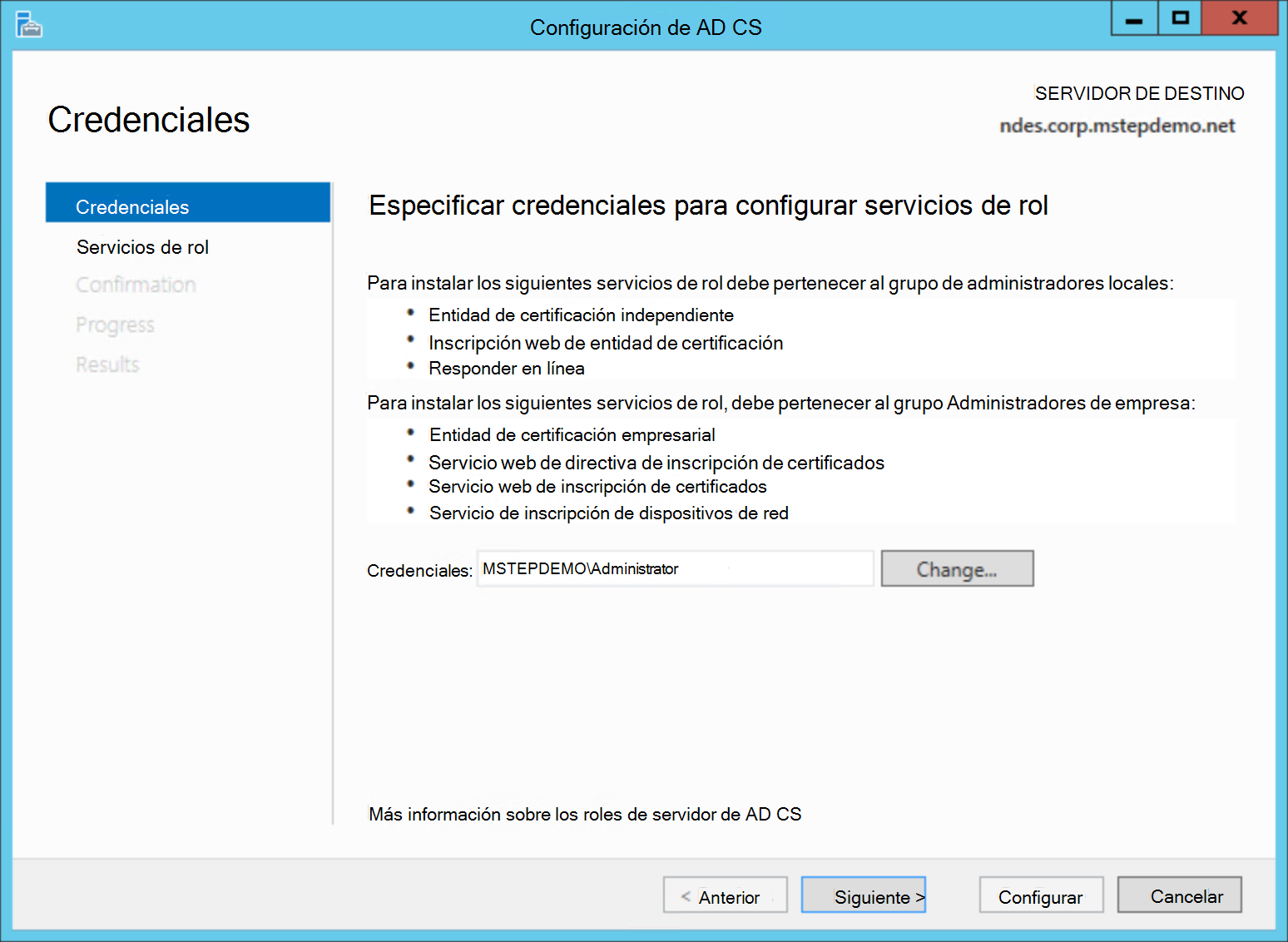

Inicie sesión en la entidad de certificación o en las estaciones de trabajo de administración con una credencial enterprise Administración equivalente.

Nota

Si ha cerrado Server Manger desde el último conjunto de tareas, inicie Administrador del servidor y haga clic en la marca de acción que muestra un signo de exclamación amarillo.

Seleccione el vínculo Configurar Servicios de certificados de Active Directory en el servidor de destino .

En la página Credenciales , seleccione Siguiente.

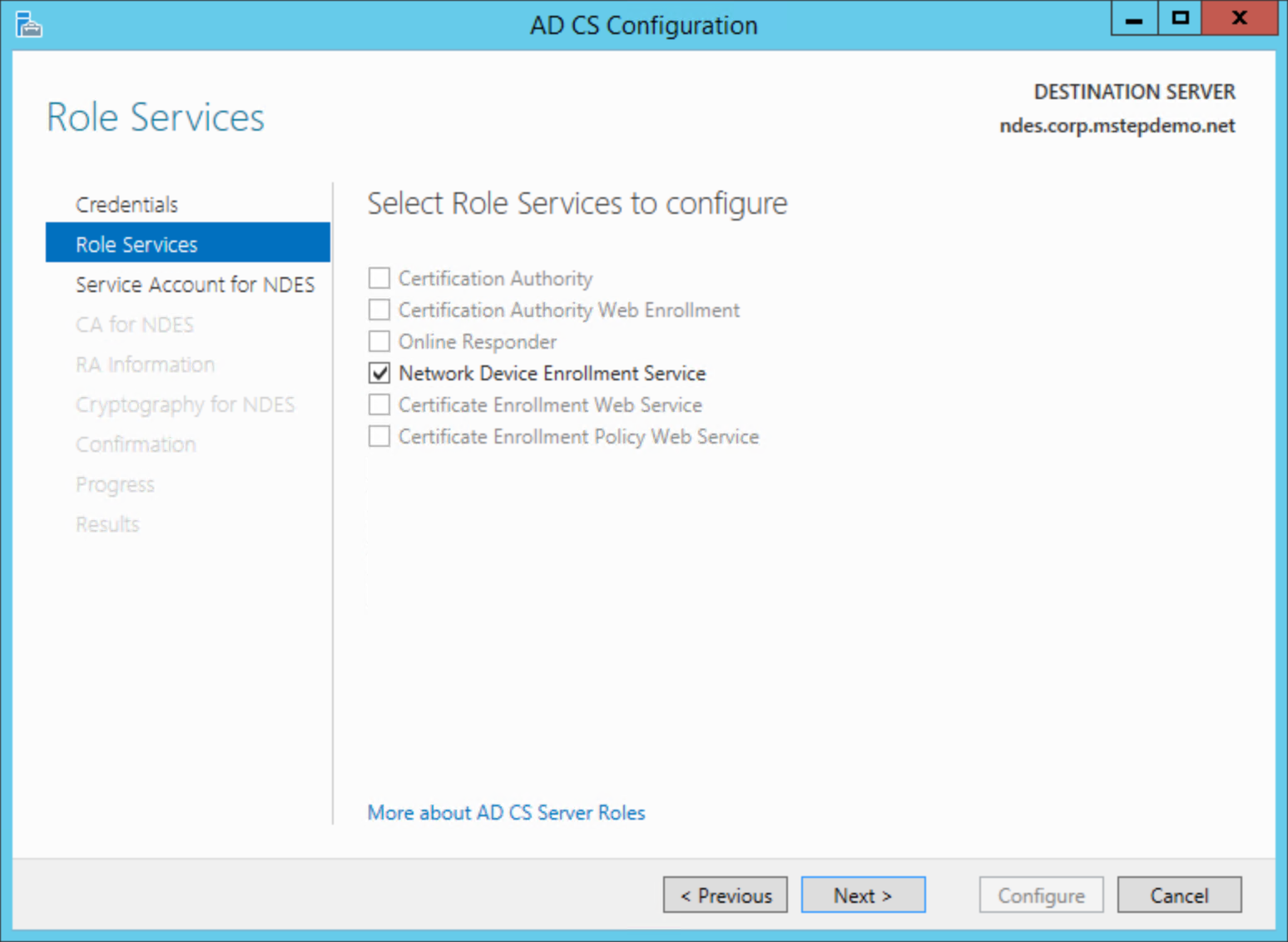

En la página Servicios de rol, seleccione Servicio de inscripción de dispositivos de red y, a continuación, seleccione Siguiente.

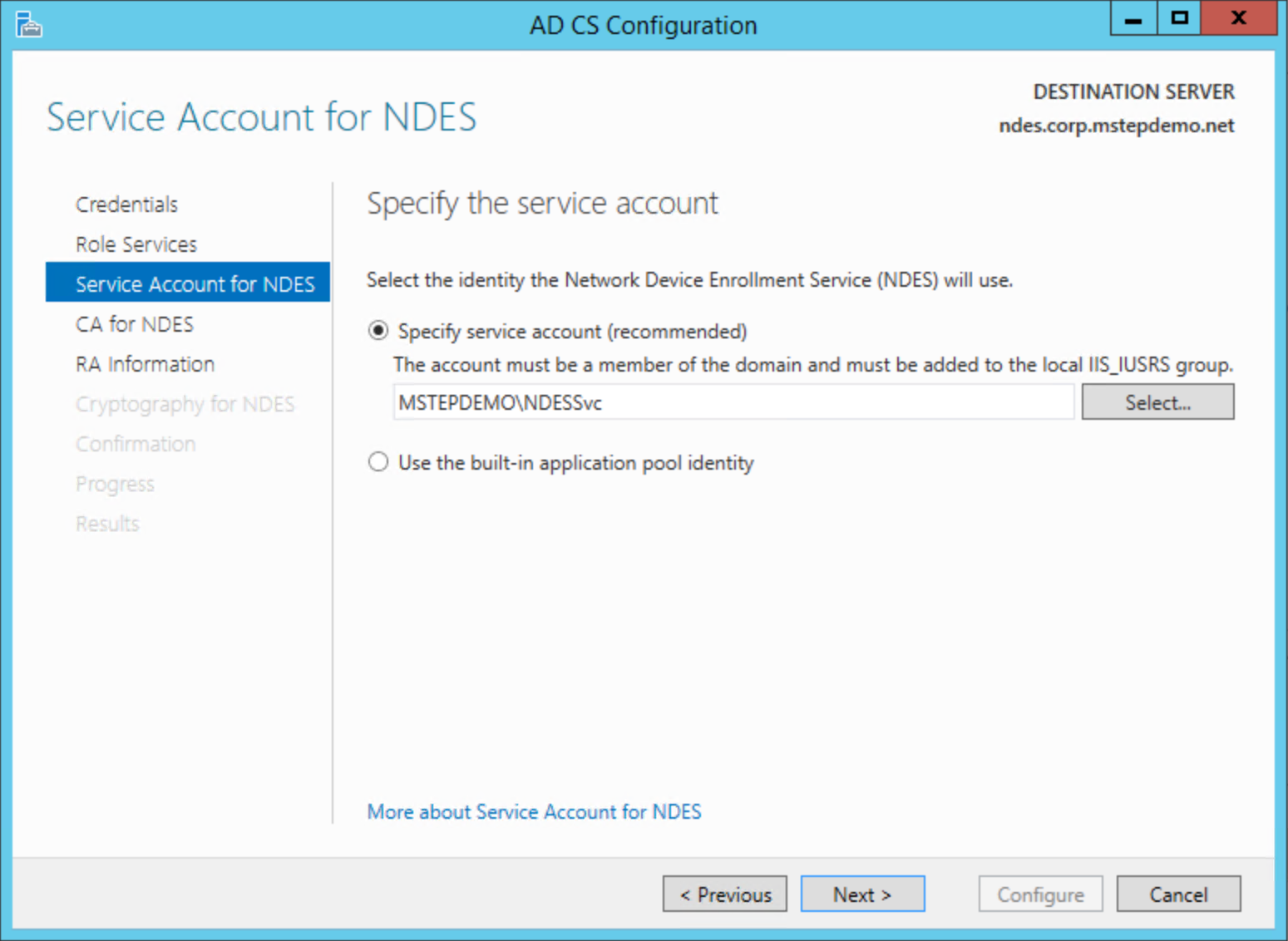

En la página Cuenta de servicio para NDES, seleccione Especificar cuenta de servicio (recomendado). Seleccione Seleccionar.... Escriba el nombre de usuario y la contraseña de la cuenta de servicio NDES en el cuadro de diálogo Seguridad de Windows. Seleccione Siguiente.

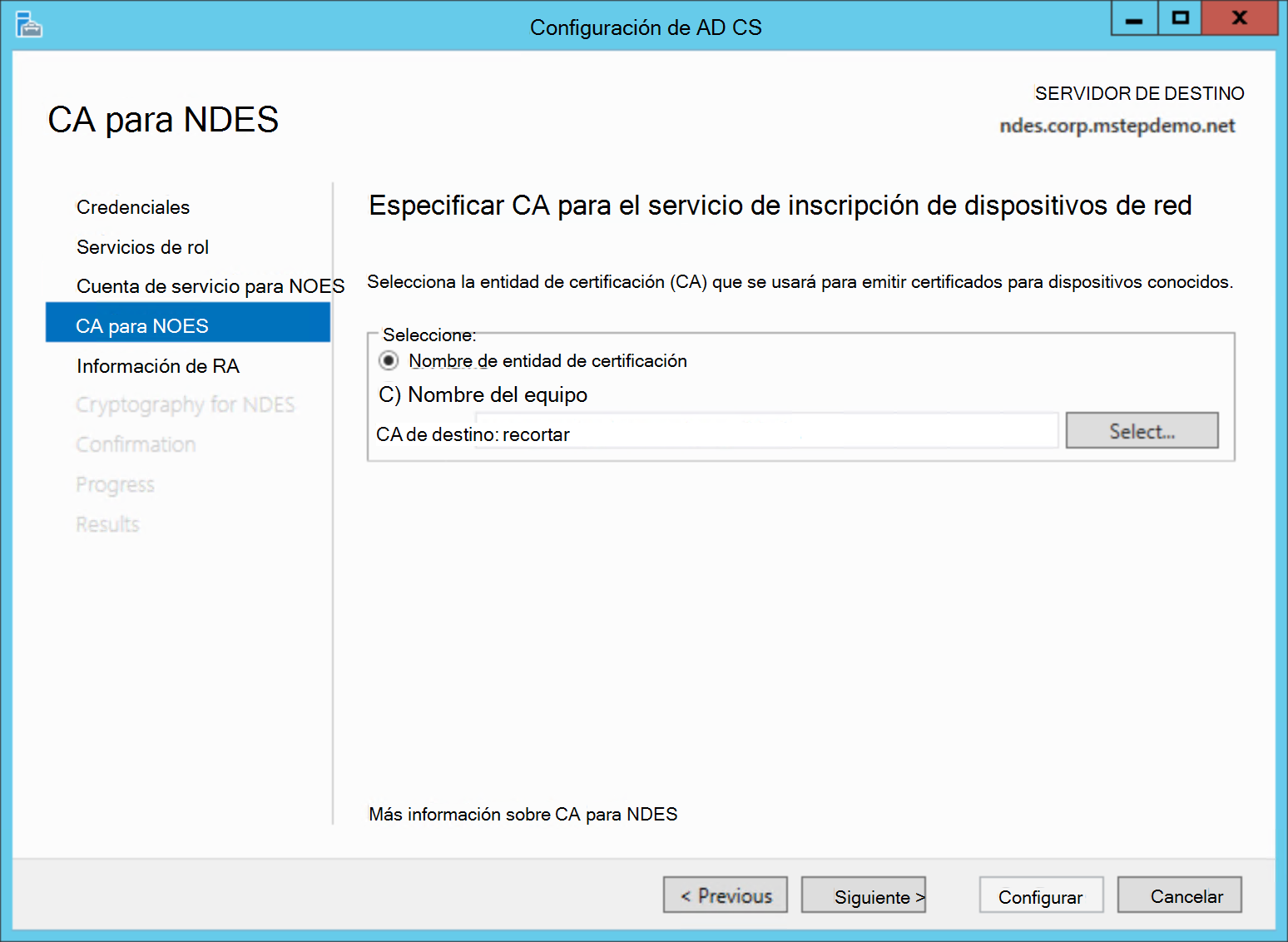

En la página CA para NDES , seleccione Nombre de ca. Seleccione Seleccionar.... Seleccione la entidad de certificación emisora desde la que el servidor NDES solicita certificados. Seleccione Siguiente.

En Información de RA, seleccione Siguiente.

En la página Criptografía para NDES , seleccione Siguiente.

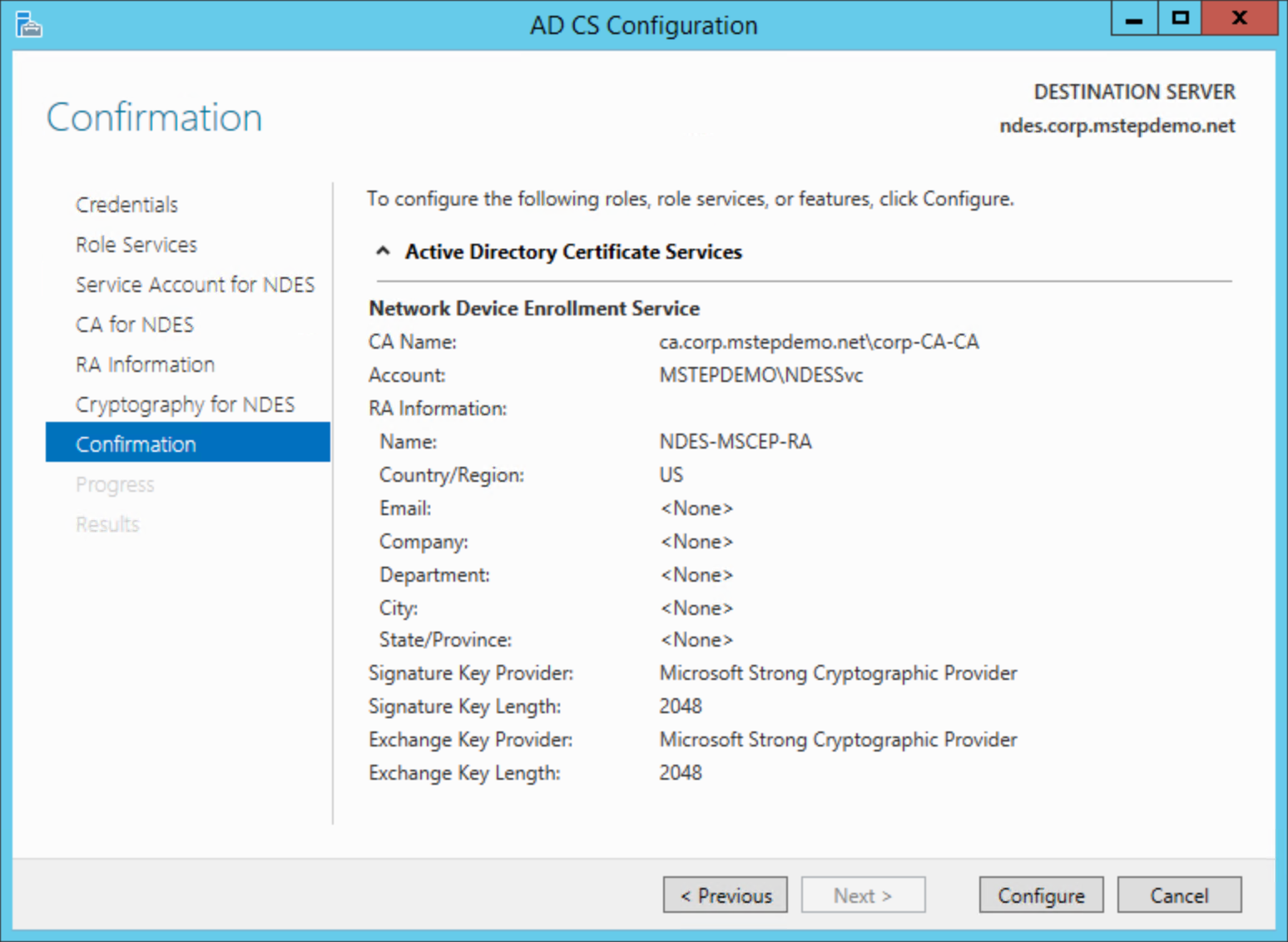

Revise la página Confirmación . Seleccione Configurar.

Seleccione Cerrar una vez completada la configuración.

Configuración de plantillas de certificado en NDES

Un único servidor NDES puede solicitar un máximo de tres plantillas de certificado. El servidor NDES determina qué certificado emitir en función de la solicitud de certificado entrante que se asigna en el perfil de certificado SCEP Microsoft Intune. El perfil de certificado SCEP de Microsoft Intune tiene tres valores.

- Firma digital

- Cifrado de clave

- Cifrado de clave, firma digital

Cada valor se asigna a un nombre de valor del Registro en el servidor NDES. El servidor NDES convierte un valor proporcionado por SCEP entrante en la plantilla de certificado correspondiente. En la tabla siguiente se muestran los valores de perfil SCEP de los nombres de valor del Registro de plantilla de certificado NDES.

| Uso de la clave de perfil de SCEP | Nombre del valor del Registro NDES |

|---|---|

| Firma digital | SignatureTemplate |

| Cifrado de clave | EncryptionTemplate |

| Cifrado de clave Firma digital |

GeneralPurposeTemplate |

Lo ideal es que coincida con la solicitud de certificado con el nombre del valor del Registro para mantener la configuración intuitiva (los certificados de cifrado usan la plantilla de cifrado, los certificados de firma usan la plantilla de firma, etc.). El resultado de este diseño intuitivo es el posible crecimiento exponencial en el servidor NDES. Imagine una organización que necesita emitir nueve certificados de firma únicos en toda su empresa.

Si surge la necesidad, puede configurar un certificado de firma en el nombre del valor del Registro de cifrado o un certificado de cifrado en el valor del Registro de firma para maximizar el uso de la infraestructura de NDES. Este diseño inadecuado requiere documentación actual y precisa de la configuración para asegurarse de que el perfil de certificado SCEP está configurado para inscribir el certificado correcto, independientemente del propósito real. Cada organización debe equilibrar la facilidad de configuración y administración con la infraestructura NDES adicional y la sobrecarga de administración que se incluye con ella.

Inicie sesión en el servidor NDES con credenciales equivalentes de administrador local .

Abrir un símbolo del sistema con privilegios elevados

Con la tabla anterior, decida qué nombre de valor del Registro usará para solicitar certificados de autenticación de Windows Hello para empresas para dispositivos unidos a Microsoft Entra

Escribe el comando siguiente:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]donde registryValueName es uno de los tres nombres de valor de la tabla anterior y donde certificateTemplateName es el nombre de la plantilla de certificado que creó para Windows Hello para empresas Microsoft Entra dispositivos unidos. Por ejemplo:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthenticationEscriba Y cuando el comando solicite permiso para sobrescribir el valor existente.

Cierre el símbolo del sistema.

Importante

Use el nombre de la plantilla de certificado; no el nombre para mostrar. El nombre de la plantilla de certificado no incluye espacios. Para ver los nombres de certificado, consulte la pestaña General de las propiedades de la plantilla de certificado en la consola de administración plantillas de certificados (certtmpl.msc).

Cree una Application Proxy web para la dirección URL de NDES interna.

La inscripción de certificados para Microsoft Entra dispositivos unidos se produce a través de Internet. Como resultado, las direcciones URL internas de NDES deben ser accesibles externamente. Puede hacerlo de forma fácil y segura mediante Microsoft Entra proxy de aplicación. Microsoft Entra proxy de aplicación proporciona inicio de sesión único y acceso remoto seguro para las aplicaciones web hospedadas en el entorno local, como Network Device Enrollment Services.

Lo ideal es configurar el perfil de certificado SCEP de Microsoft Intune para usar varias direcciones URL de NDES externas. Esto permite Microsoft Intune equilibrar la carga round robin de las solicitudes de certificado a servidores NDES configurados de forma idéntica (cada servidor NDES puede dar cabida a aproximadamente 300 solicitudes simultáneas). Microsoft Intune envía estas solicitudes a Microsoft Entra servidores proxy de aplicación.

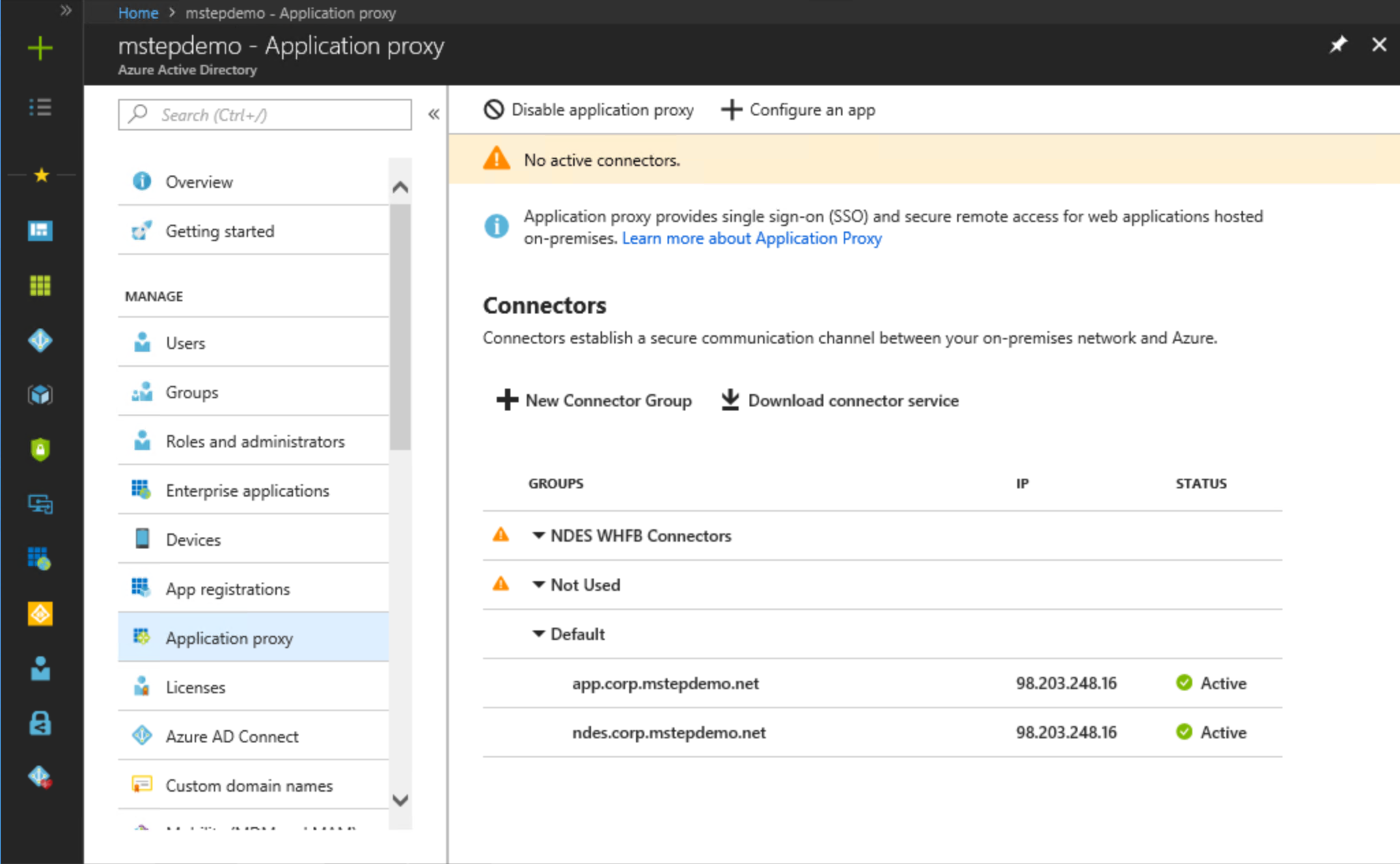

Microsoft Entra agentes ligeros del conector de Application Proxy prestan servicio a los servidores proxy de aplicación. Consulte What is Application Proxy (Qué es Application Proxy) para obtener más información. Estos agentes se instalan en los dispositivos locales unidos a un dominio y realizan una conexión saliente segura autenticada a Azure, a la espera de procesar las solicitudes de Microsoft Entra servidores proxy de aplicación. Puede crear grupos de conectores en Microsoft Entra ID para asignar conectores específicos a aplicaciones específicas del servicio.

El grupo de conectores se redondea automáticamente, equilibra la carga de las solicitudes de proxy de aplicación Microsoft Entra a los conectores dentro del grupo de conectores asignado. Esto garantiza que Windows Hello para empresas solicitudes de certificado tengan varios conectores de proxy de aplicación de Microsoft Entra dedicados disponibles exclusivamente para satisfacer las solicitudes de inscripción. El equilibrio de carga de los servidores y conectores NDES debe garantizar que los usuarios inscriban sus certificados de Windows Hello para empresas de forma oportuna.

Descargar e instalar el agente del conector de Application Proxy

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

- Acceso al Centro de administración Microsoft Entra como al menos un administrador de aplicaciones

- Seleccione Todos los servicios. Escriba Microsoft Entra ID para filtrar la lista de servicios. En SERVICIOS, seleccione Microsoft Entra ID

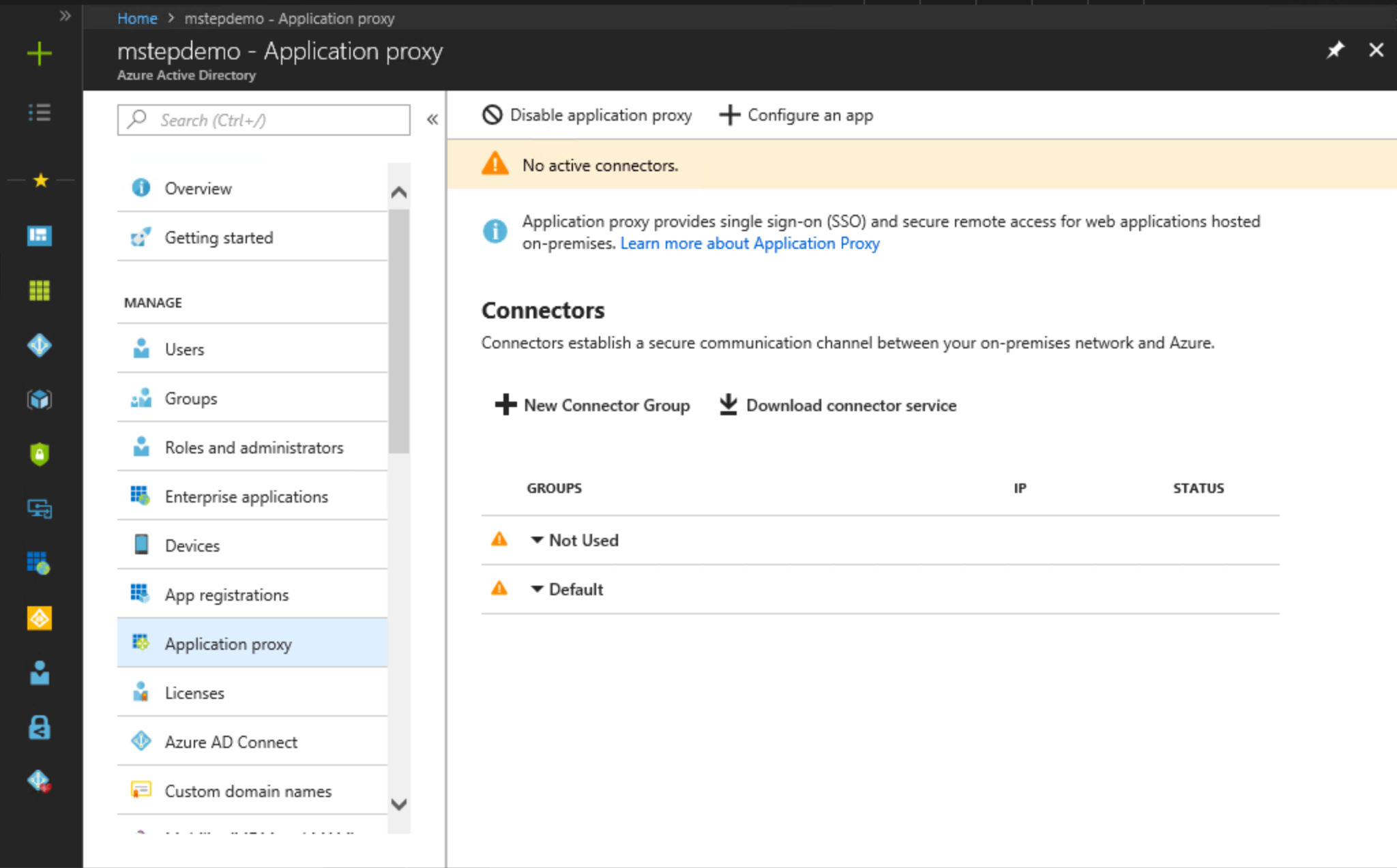

- En ADMINISTRAR, seleccione Proxy de aplicación.

- Seleccione Descargar servicio del conector. Seleccione Aceptar términos & Descargar. Guarde el archivo (AADApplicationProxyConnectorInstaller.exe) en una ubicación accesible por otros usuarios en el dominio

- Inicie sesión en el equipo que ejecutará el conector con acceso equivalente a un usuario de dominio.

Importante

Instale un mínimo de dos conectores de proxy de Microsoft Entra ID para cada Application Proxy NDES. Busque estratégicamente Microsoft Entra conectores de proxy de aplicación en toda la organización para garantizar la máxima disponibilidad. Recuerde que los dispositivos que ejecutan el conector deben poder comunicarse con Azure y los servidores NDES locales.

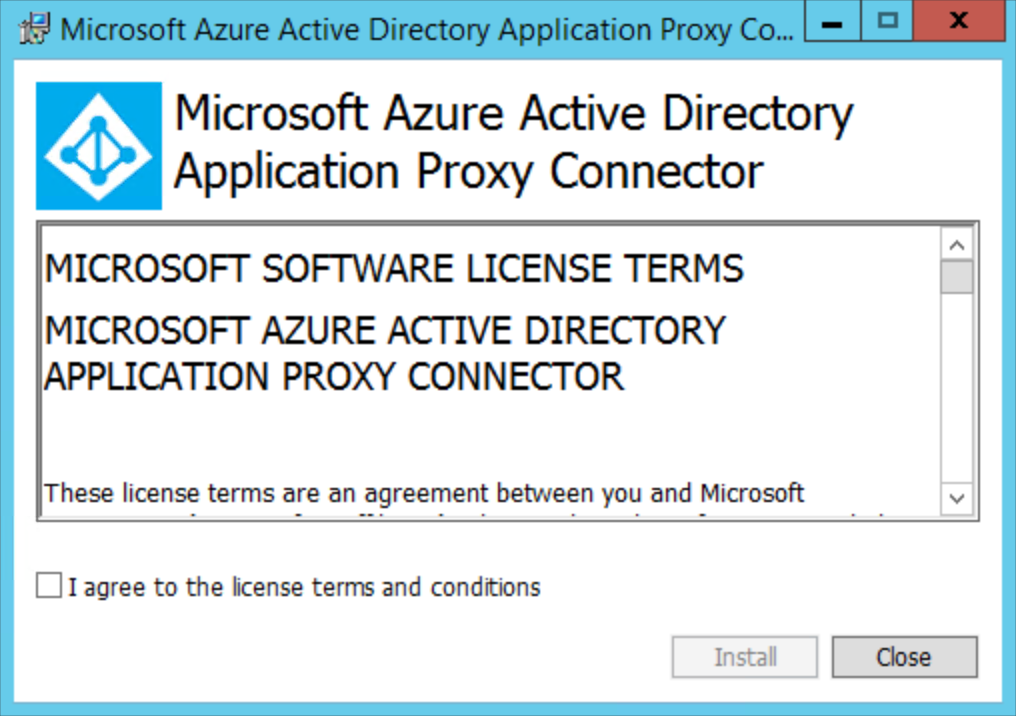

- Iniciar AADApplicationProxyConnectorInstaller.exe

- Lea los términos de licencia y, a continuación, seleccione Acepto los términos y condiciones de licencia. Seleccione Instalar

- Inicie sesión como al menos un administrador de aplicaciones

- Cuando se complete la instalación. Lea la información relativa a los servidores proxy salientes. Seleccione Cerrar

- Repita los pasos del 5 al 10 para cada dispositivo que ejecutará el conector de proxy de aplicación Microsoft Entra para las implementaciones de certificados de Windows Hello para empresas

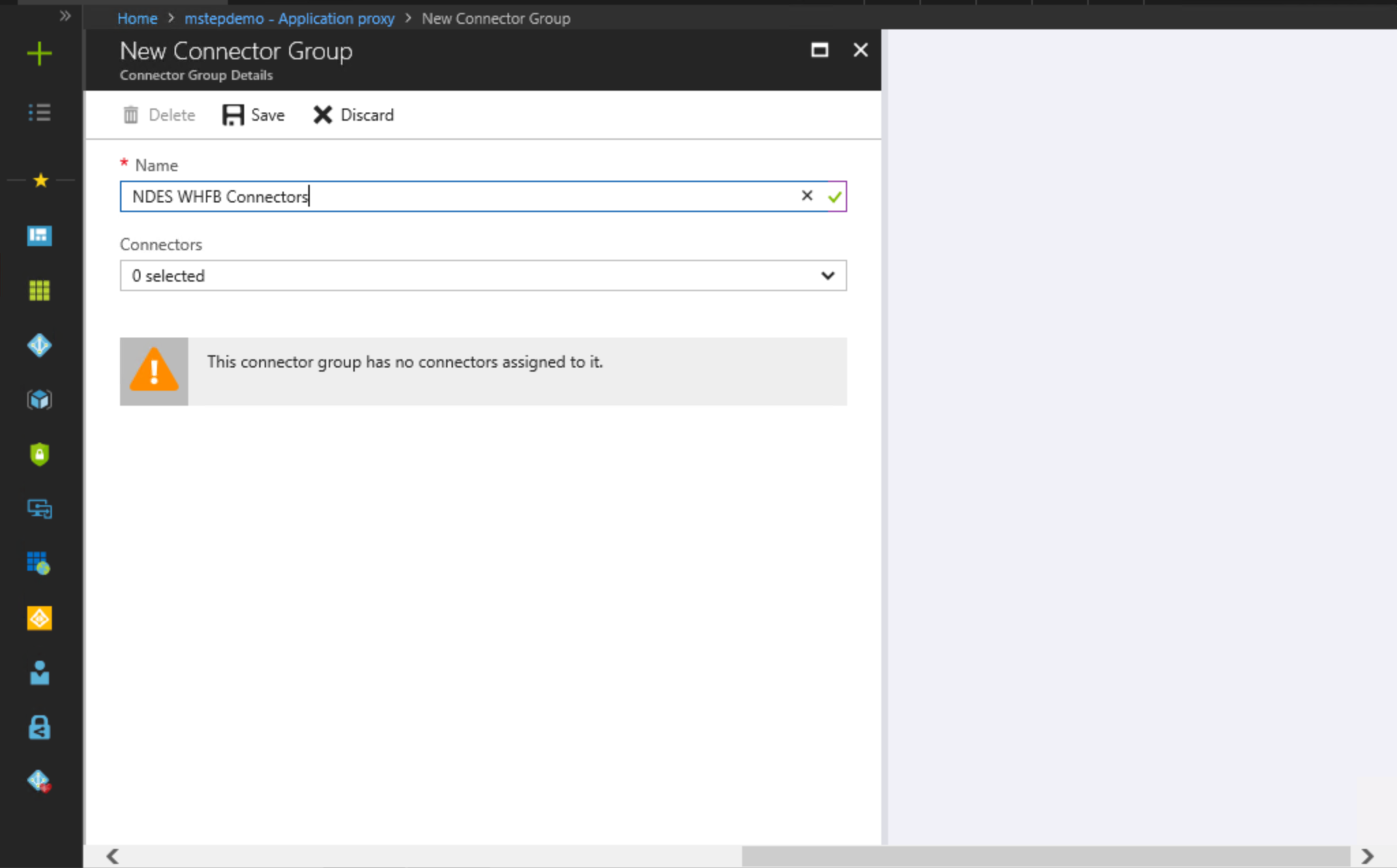

Creación de un grupo de conectores

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

Acceso al Centro de administración Microsoft Entra como al menos un administrador de aplicaciones

Seleccione Todos los servicios. Escriba Microsoft Entra ID para filtrar la lista de servicios. En SERVICIOS, seleccione Microsoft Entra ID

En ADMINISTRAR, seleccione Proxy de aplicación.

Seleccione Nuevo grupo de conectores. En Nombre, escriba Conectores NDES WHFB.

Seleccione cada agente del conector en la lista Conectores que atenderá Windows Hello para empresas solicitudes de inscripción de certificados.

Selecciona Guardar.

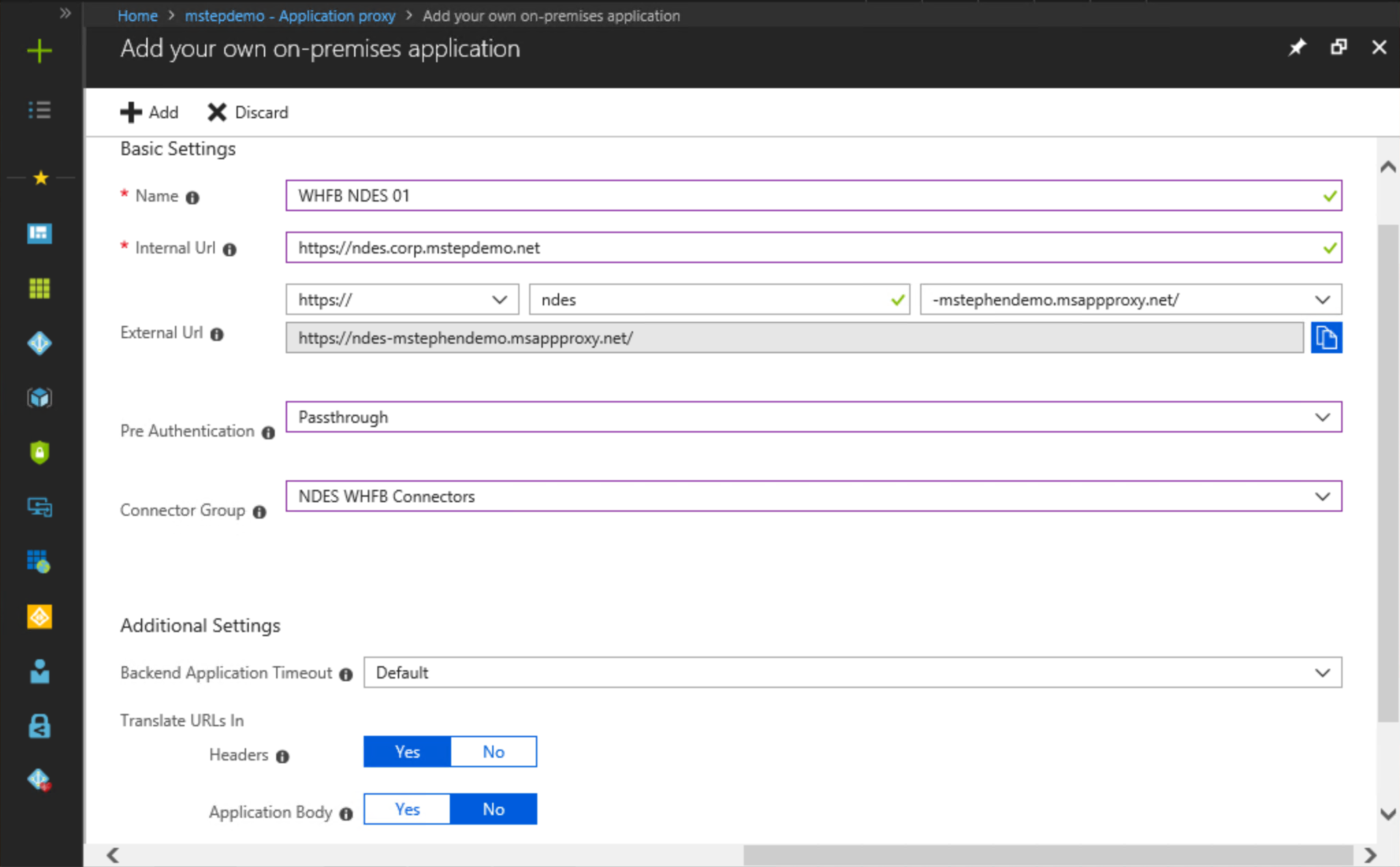

Creación del proxy de Aplicación de Azure

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

Acceso al Centro de administración Microsoft Entra como al menos un administrador de aplicaciones

Seleccione Todos los servicios. Escriba Microsoft Entra ID para filtrar la lista de servicios. En SERVICIOS, seleccione Microsoft Entra ID

En ADMINISTRAR, seleccione Proxy de aplicación.

Seleccione Configurar una aplicación.

En Configuración básica junto a Nombre, escriba WHFB NDES 01. Elija un nombre que ponga en correlación esta configuración de proxy de aplicación Microsoft Entra con el servidor NDES local. Cada servidor NDES debe tener su propio proxy de aplicación Microsoft Entra, ya que dos servidores NDES no pueden compartir la misma dirección URL interna.

Junto a Dirección URL interna, escriba el nombre DNS interno completo del servidor NDES asociado a este proxy de aplicación Microsoft Entra. Por ejemplo,

https://ndes.corp.mstepdemo.net. Debe coincidir con el nombre de host principal (nombre de cuenta de equipo de AD) del servidor NDES y anteponer la dirección URL a httpsEn Dirección URL interna, seleccione https:// en la primera lista. En el cuadro de texto situado junto a https://, escriba el nombre de host que desea usar como nombre de host externo para el proxy de aplicación Microsoft Entra. En la lista situada junto al nombre de host que escribió, seleccione un sufijo DNS que desee usar externamente para el proxy de aplicación Microsoft Entra. Se recomienda usar el valor predeterminado -[tenantName].msapproxy.net, donde [tenantName] es el nombre del inquilino de Microsoft Entra actual (-mstephendemo.msappproxy.net).

Seleccione Passthrough (Paso a través ) en la lista De autenticación previa

Seleccione Conectores NDES WHFB en la lista Grupo de conectores

En Configuración adicional, seleccione Predeterminado en Tiempo de espera de la aplicación back-end. En la sección Traducir direcciones URL en, seleccione Sí junto a Encabezados y seleccione No junto a Cuerpo de la aplicación.

Seleccione Agregar.

Cierre sesión en Azure Portal.

Importante

Anote las direcciones URL internas y externas. Necesitará esta información al inscribir el certificado de autenticación de NDES-Intune.

Inscripción del certificado de autenticación de NDES-Intune

Esta tarea inscribe un certificado de autenticación de cliente y servidor utilizado por el conector de Intune y el servidor NDES.

Inicie sesión en el servidor NDES con acceso equivalente a los administradores locales.

Iniciar el Administrador de certificados de equipo local (certlm.msc)

Expanda el nodo Personal en el panel de navegación.

Haz clic con el botón secundario en Personal. Seleccionar todas las tareas y solicitar nuevo certificado

Seleccione Siguiente en la página Antes de comenzar

Seleccione Siguiente en la página Seleccionar directiva de inscripción de certificados

En la página Solicitar certificados, active la casilla NDES-Intune Authentication (Autenticación de NDES-Intune).

Seleccione la opción Más información necesaria para inscribirse para este certificado. Haga clic aquí para configurar el vínculo de configuración.

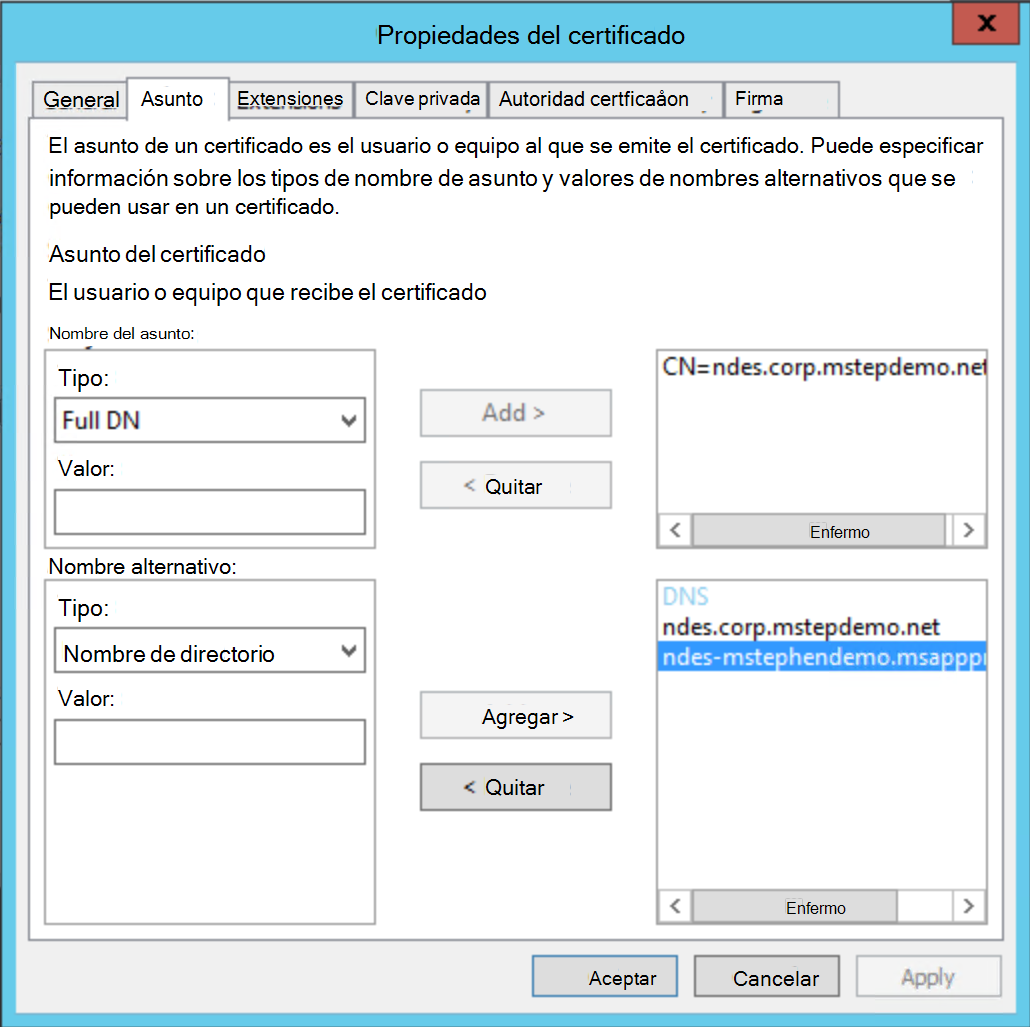

En Nombre de sujeto, selecciona nombre común en la lista tipo. Escriba la dirección URL interna usada en la tarea anterior (sin el https://, por ejemplo , ndes.corp.mstepdemo.net) y, a continuación, seleccione Agregar.

En Nombre alternativo, selecciona DNS en la lista Tipo. Escriba la dirección URL interna usada en la tarea anterior (sin el https://, por ejemplo , ndes.corp.mstepdemo.net). Seleccione Agregar. Escriba la dirección URL externa usada en la tarea anterior (sin el https://, por ejemplo , ndes-mstephendemo.msappproxy.net). Seleccione Agregar. Seleccione Aceptar cuando haya terminado.

Seleccione Inscribir.

Repita estos pasos para todos los servidores NDES que se usan para solicitar certificados de autenticación de Windows Hello para empresas para dispositivos unidos a Microsoft Entra

Configuración del rol de servidor web

Esta tarea configura el rol servidor web en el servidor NDES para usar el certificado de autenticación del servidor.

Inicie sesión en el servidor NDES con acceso equivalente al administrador local.

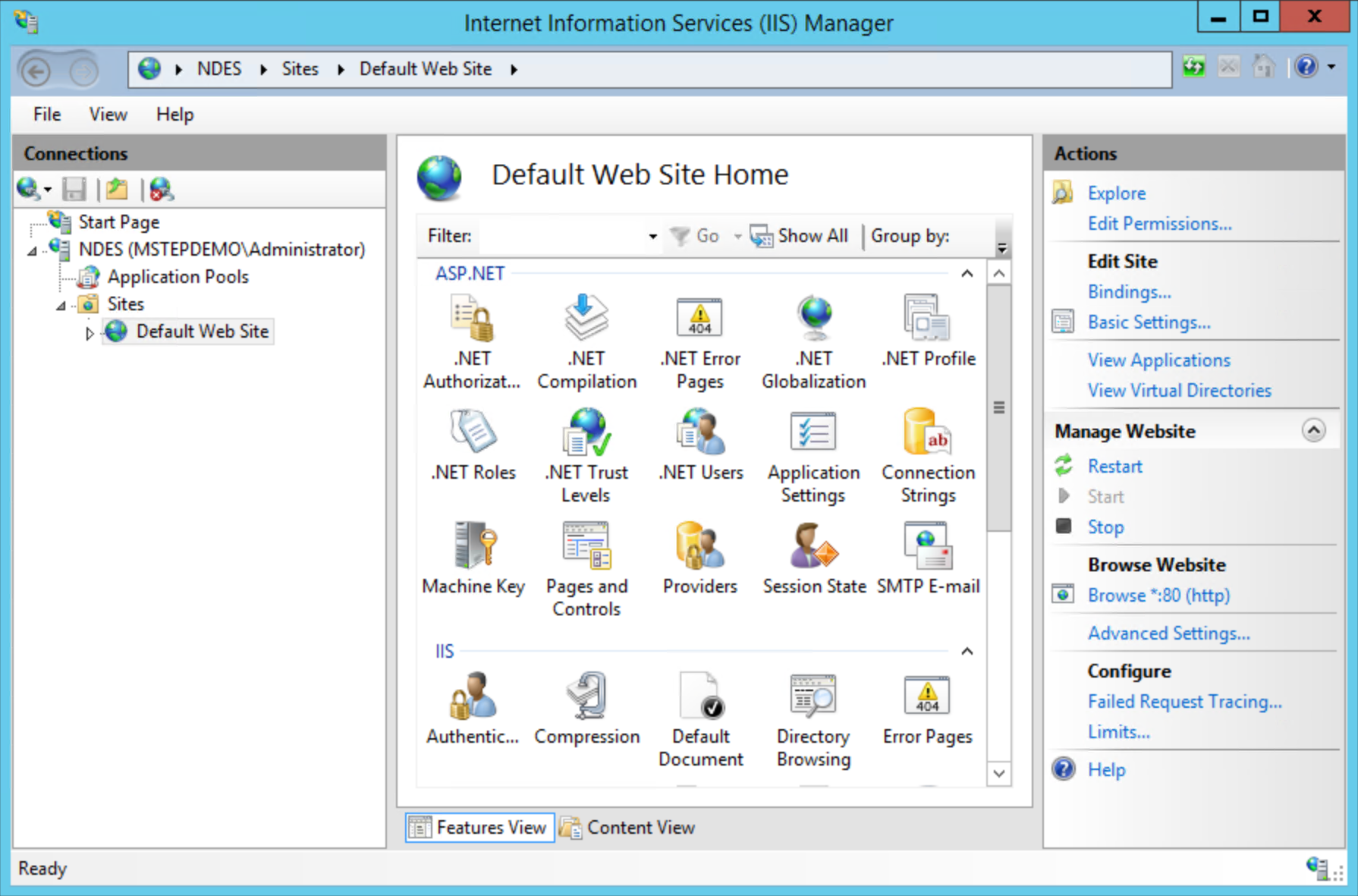

Inicio del Administrador de Internet Information Services (IIS) desde herramientas administrativas

Expanda el nodo que tiene el nombre del servidor NDES. Expanda Sitios y seleccione Sitio web predeterminado

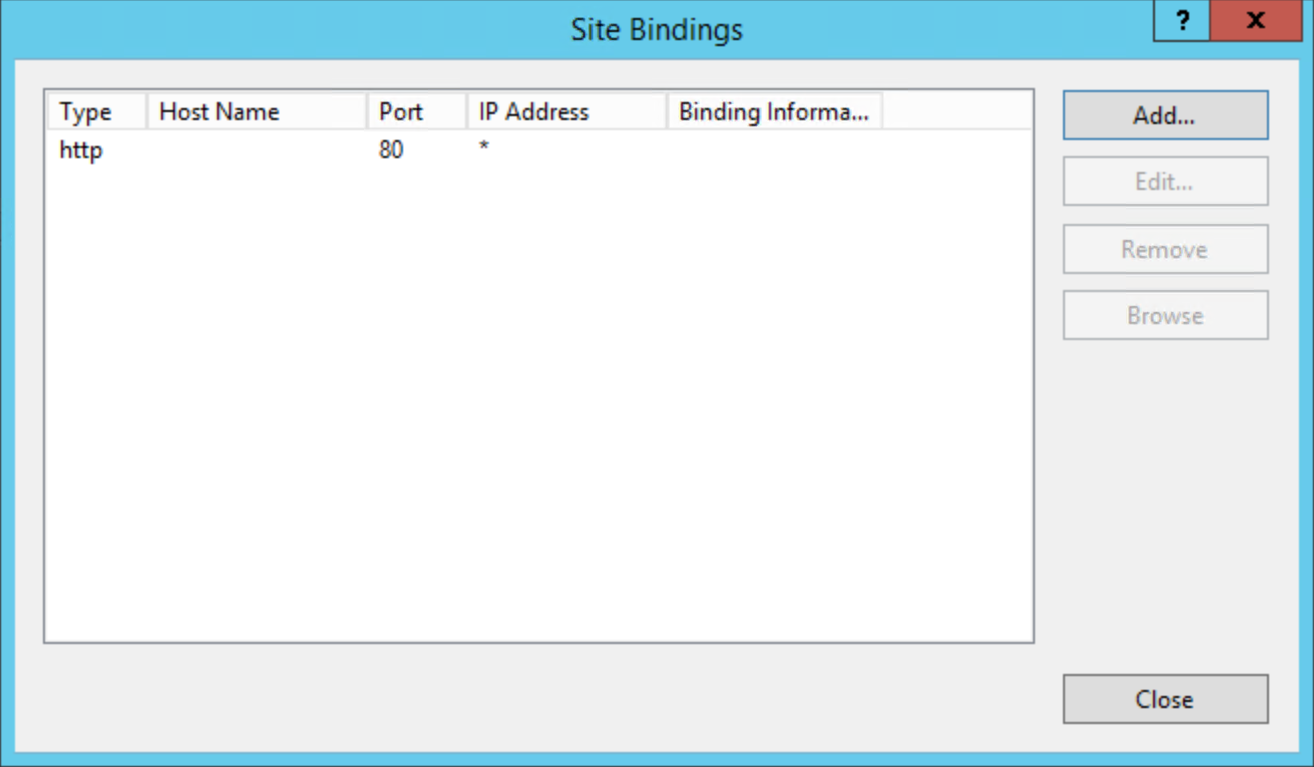

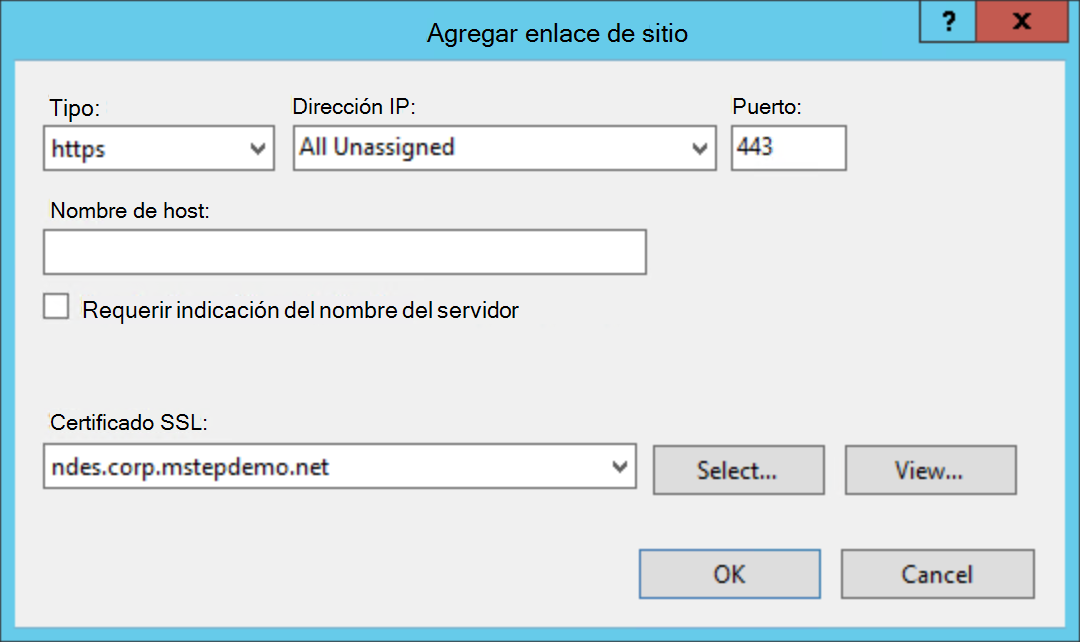

Seleccione Enlaces... en Acciones. Seleccione Agregar.

Seleccione https en Tipo. Confirme que el valor del puerto es 443.

Seleccione el certificado que inscribió anteriormente en la lista de certificados SSL . Seleccione Aceptar.

Seleccione http en la lista Enlaces de sitio . Seleccione Quitar.

Seleccione Cerrar en el cuadro de diálogo Enlaces de sitio

Cierre del Administrador de Internet Information Services (IIS)

Comprobar la configuración

Esta tarea confirma la configuración de TLS para el servidor NDES.

Inicie sesión en el servidor NDES con acceso equivalente al administrador local.

Deshabilitar la configuración de seguridad mejorada de Internet Explorer

- Abre el Administrador del servidor. Seleccione Servidor local en el panel de navegación.

- Seleccione Activado junto a Configuración de seguridad mejorada de IE en la sección Propiedades .

- En el cuadro de diálogo Configuración de seguridad mejorada de Internet Explorer , en Administradores, seleccione Desactivado. Seleccione Aceptar.

- Cerrar Administrador del servidor

Prueba del servidor web NDES

Abrir Internet Explorer

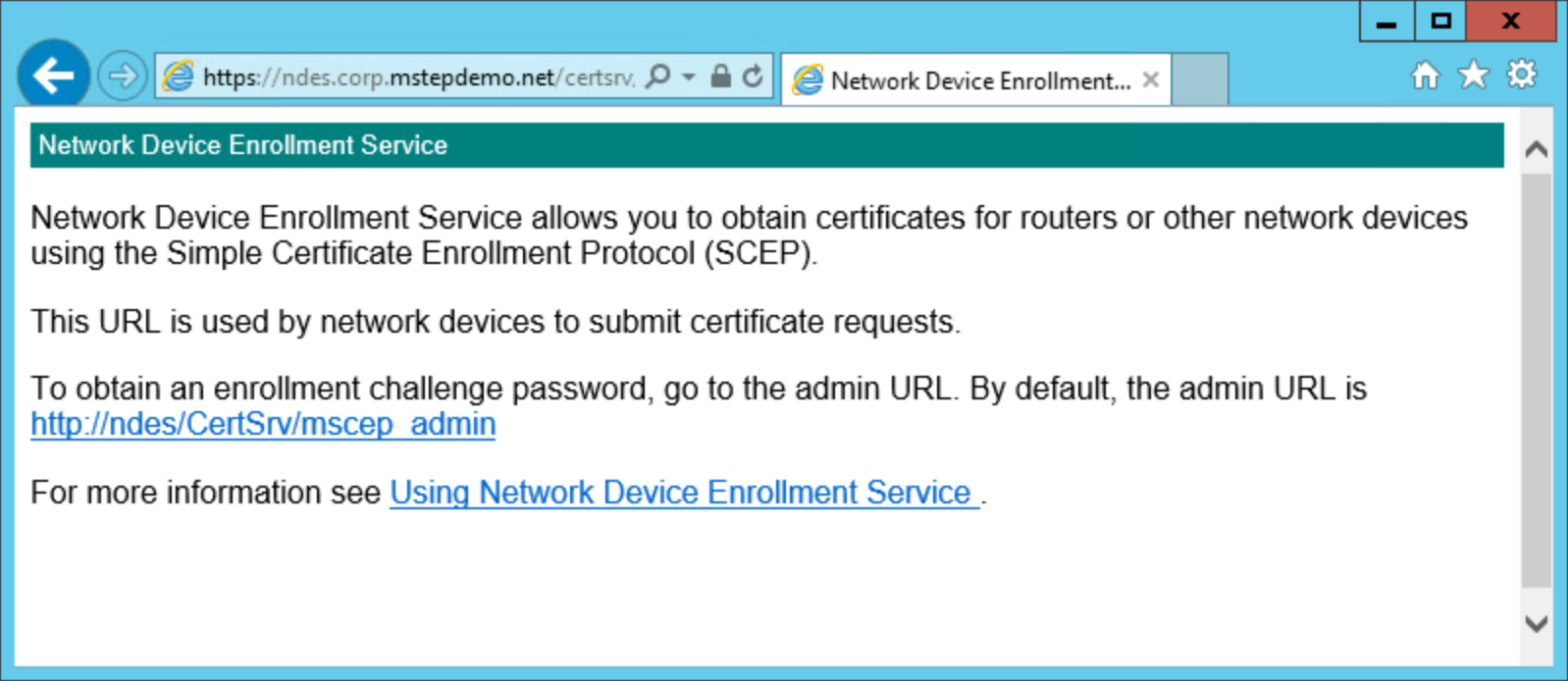

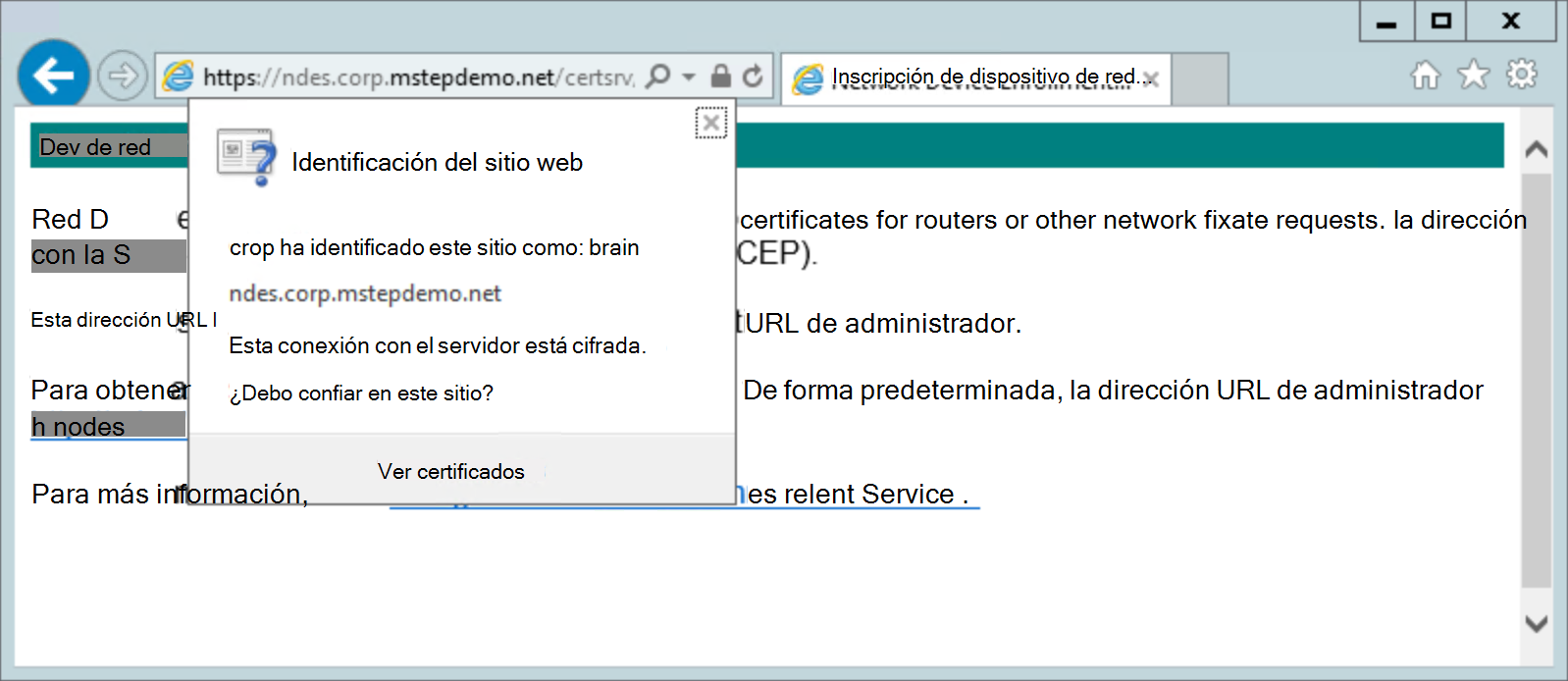

En la barra de navegación, escriba

https://[fqdnHostName]/certsrv/mscep/mscep.dlldonde [fqdnHostName] es el nombre de host DNS interno completo del servidor NDES.

Debe aparecer una página web similar a la siguiente en el explorador web. Si no ve una página similar o recibe un mensaje de servicio 503 no disponible , asegúrese de que la cuenta del servicio NDES tiene los derechos de usuario adecuados. También puede revisar el registro de eventos application para ver los eventos con el origen NetworkDeviceEnrollmentService .

Confirme que el sitio web usa el certificado de autenticación del servidor.

Configuración de Los servicios de inscripción de dispositivos de red para que funcionen con Microsoft Intune

Ha configurado correctamente los servicios de inscripción de dispositivos de red. Ahora debe modificar la configuración para que funcione con Intune Certificate Connector. En esta tarea, habilitará el servidor NDES y http.sys para controlar direcciones URL largas.

- Configuración de NDES para admitir direcciones URL largas

Configuración de NDES y HTTP para admitir direcciones URL largas

Inicie sesión en el servidor NDES con acceso equivalente al administrador local.

Configuración del sitio web predeterminado

Inicio del Administrador de Internet Information Services (IIS) desde herramientas administrativas

Expanda el nodo que tiene el nombre del servidor NDES. Expanda Sitios y seleccione Sitio web predeterminado

En el panel de contenido, haga doble clic en Filtrado de solicitudes. Seleccione Editar configuración de características... en el panel de acciones.

Seleccione Allow unlisted file name extensions (Permitir extensiones de nombre de archivo sin incluir en la lista)

Seleccione Permitir verbos no enumerados

Seleccione Permitir caracteres de bits altos.

Tipo 30000000 en Longitud de contenido máxima permitida (bytes)

Escriba 65534 en Longitud máxima de la dirección URL (bytes)

Escriba 65534 en Cadena de consulta máxima (bytes)

Seleccione Aceptar. Cierre del Administrador de Internet Information Services (IIS)

Configuración de parámetros para HTTP.SYS

Abrir un símbolo del sistema con privilegios elevados

Ejecuta los siguientes comandos:

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534Reinicio del servidor NDES

Descargar, instalar y configurar el conector de certificado de Intune

La aplicación Intune Certificate Connector permite a Microsoft Intune inscribir certificados mediante la PKI local para los usuarios en dispositivos administrados por Microsoft Intune.

Para obtener información sobre cómo descargar, instalar y configurar Intune Certificate Connector, consulte Instalación del conector de certificados para Microsoft Intune.

Configuración del conector NDES para la revocación de certificados (opcional)

Opcionalmente (no es necesario), puede configurar el conector de Intune para la revocación de certificados cuando se borra un dispositivo, se anula la inscripción o cuando el perfil de certificado queda fuera del ámbito del usuario de destino (se quitan, eliminan o se elimina el perfil). Debe seleccionar la opción Revocación de certificados durante la configuración del conector para habilitar la revocación automática de certificados emitidos desde una entidad de certificación de Microsoft Active Directory. Además, debe habilitar la cuenta de servicio NDES para la revocación.

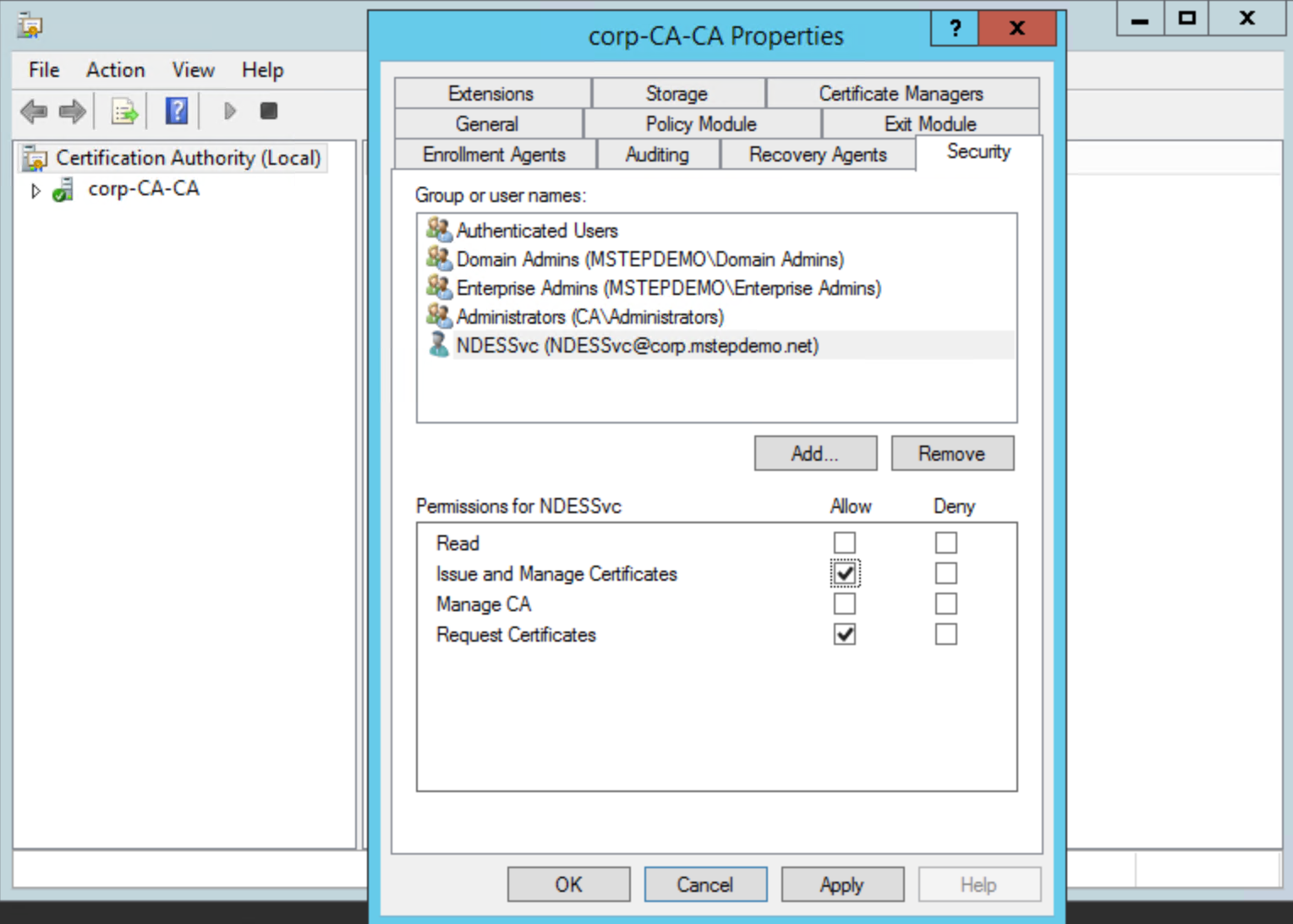

Inicie sesión en la entidad de certificación usada por el conector NDES con acceso equivalente al administrador de dominio.

Iniciar la consola de administración de la entidad de certificación

En el panel de navegación, haga clic con el botón derecho en el nombre de la entidad de certificación y seleccione Propiedades.

Seleccione la pestaña Seguridad y, a continuación, seleccione Agregar. En el cuadro Escribir los nombres de objeto que se van a seleccionar , escriba NDESSvc (o el nombre que le dio a la cuenta del servicio NDES). Seleccione Comprobar nombres y, a continuación, aceptar. Seleccione la cuenta de servicio NDES en la lista Nombres de grupo o de usuario . Seleccione Permitir para el permiso Emitir y administrar certificados . Seleccione Aceptar.

Cierre de la entidad de certificación

Creación y asignación de un perfil de certificado del Protocolo de inscripción de certificados simple (SCEP)

Creación de un grupo de usuarios de certificados WHFB unidos a ENTRA

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

Acceso al Centro de administración Microsoft Entra como al menos un administrador de aplicaciones

Seleccione Todos los servicios. Escriba Microsoft Entra ID para filtrar la lista de servicios. En SERVICIOS, seleccione Microsoft Entra ID

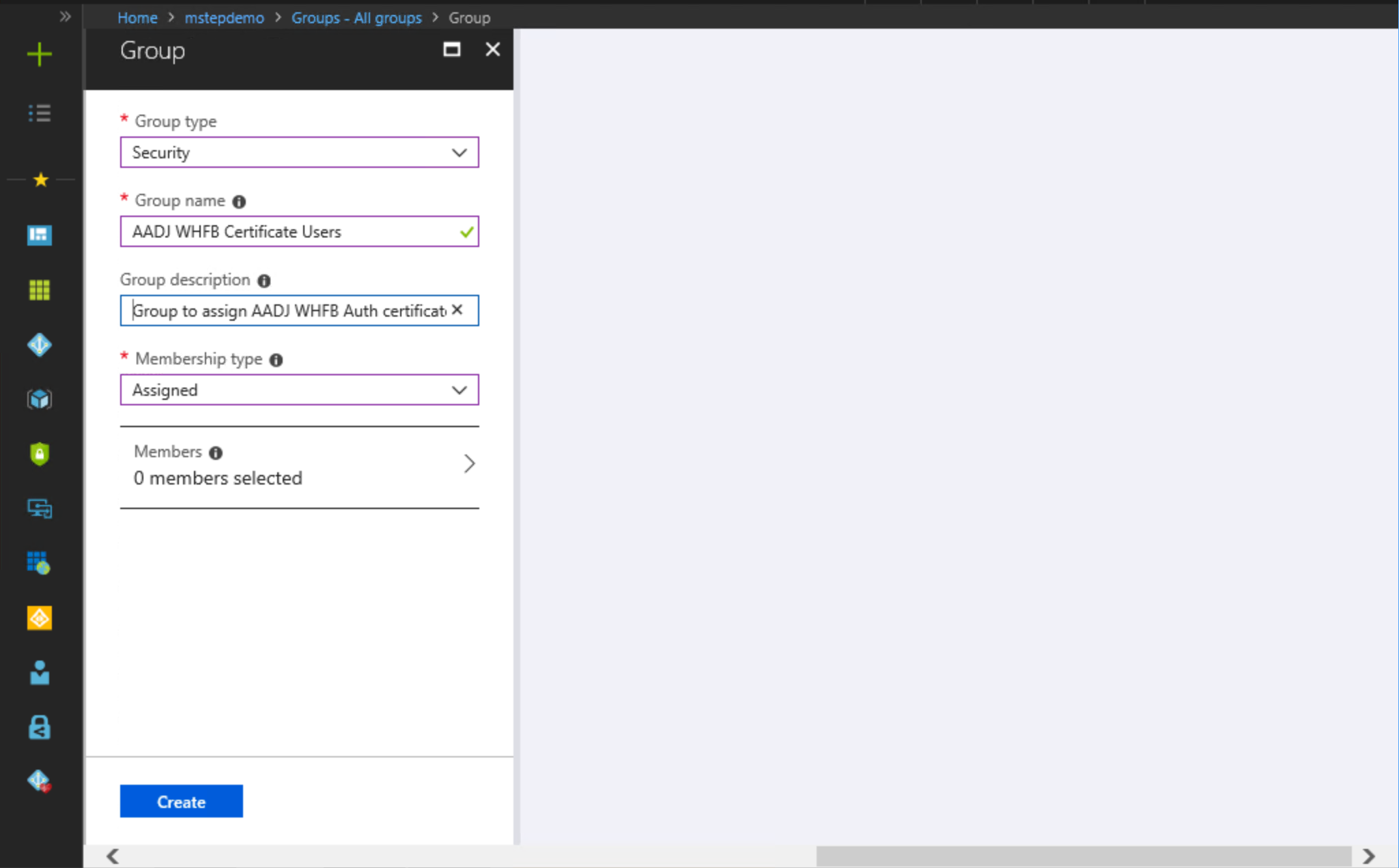

Seleccione Grupos. Seleccione Nuevo grupo

Seleccione Seguridad en la lista Tipo de grupo.

En Nombre de grupo, escriba el nombre del grupo. Por ejemplo, usuarios de certificados WHFB unidos a ENTRA

Proporcione una descripción del grupo, si procede.

Seleccione Asignado en la lista Tipo de pertenencia.

Seleccione Miembros. Use el panel Seleccionar miembros para agregar miembros a este grupo. Cuando haya terminado, seleccione Seleccionar.

Selecciona Crear.

Creación de un perfil de certificado SCEP

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

- Iniciar sesión en el centro de administración de Microsoft Intune

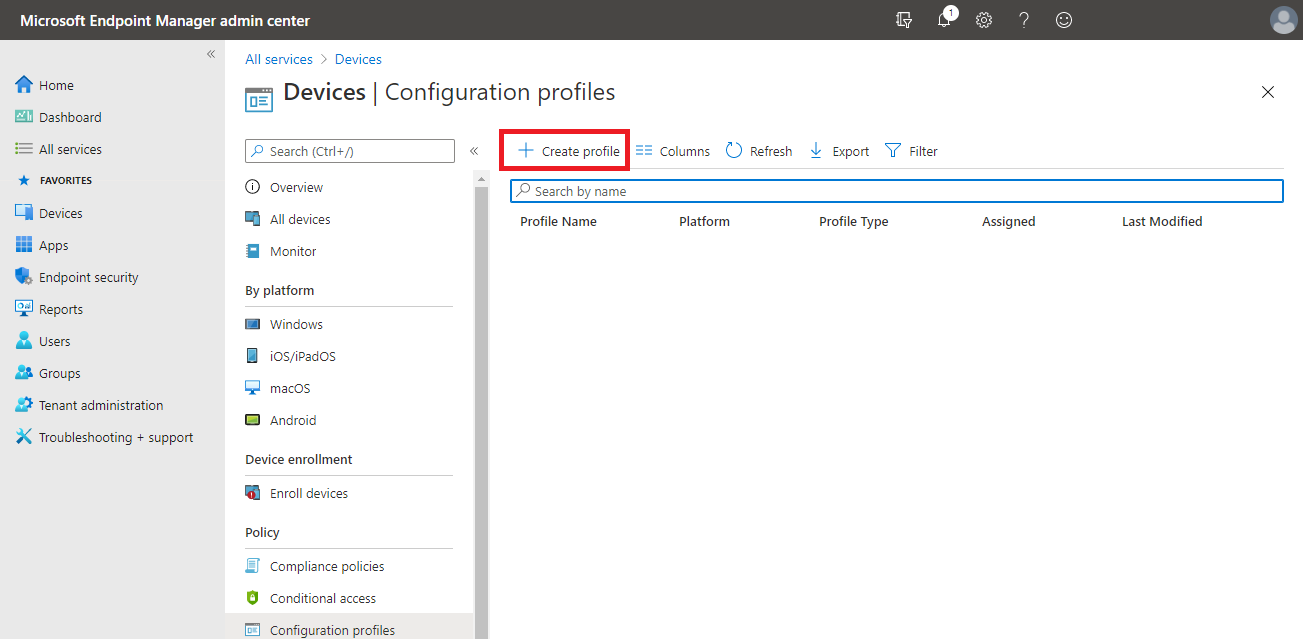

- Seleccione Dispositivos y, a continuación, perfiles de configuración.

- Seleccione Crear perfil.

- Seleccione Windows 10 y versiones posteriores en la lista Plataforma

- Elija certificado SCEP en la lista Perfil y seleccione Crear.

- Debe abrirse el Asistente para certificados SCEP . Junto a Nombre, escriba WHFB Certificate Enrollment (Inscripción de certificados WHFB).

- Junto a Descripción, proporcione una descripción significativa para su entorno y, a continuación, seleccione Siguiente.

- Seleccione Usuario como tipo de certificado.

- Configure el período de validez del certificado para que coincida con su organización.

Importante

Recuerde que debe configurar la entidad de certificación para permitir que Microsoft Intune configure la validez del certificado.

- Seleccione Inscribir para Windows Hello para empresas; de lo contrario, se producirá un error (Windows 10 y versiones posteriores) en la lista Proveedor de almacenamiento de claves (KSP)

- Junto a Formato de nombre de firmante, escriba CN={{OnPrem_Distinguished_Name}} para que el nombre distintivo local sea el firmante del certificado emitido.

Nota

Si el nombre distintivo contiene caracteres especiales como un signo más ("+"), coma (","), punto y coma (";") o signo igual ("="), el nombre entre corchetes debe estar entre comillas:

CN="{{OnPrem_Distinguished_Name}}".Si la longitud del nombre distintivo tiene más de 64 caracteres, se debe deshabilitar la aplicación de longitud de nombre en la entidad de certificación.

- Especifique el nombre principal de usuario (UPN) como parámetro de nombre alternativo del firmante . Establezca su valor en {{UserPrincipalName}}

- Consulte la tarea "Configure Certificate Templates on NDES" (Configurar plantillas de certificado en NDES) para saber cómo configuró la plantilla de certificado de autenticación WHFB DE ENTRA JOINED en el Registro. Seleccione la combinación adecuada de usos de claves en la lista Usos de claves que se asignan a la plantilla NDES configurada en el Registro. En este ejemplo, se agregó la plantilla de certificado de autenticación WHFB ENTRA JOINED al nombre del valor del Registro SignatureTemplate . El uso de clave que se asigna a ese nombre de valor del Registro es Firma digital

- Seleccione un perfil de certificado de confianza configurado anteriormente que coincida con el certificado raíz de la entidad de certificación emisora como certificado raíz para el perfil.

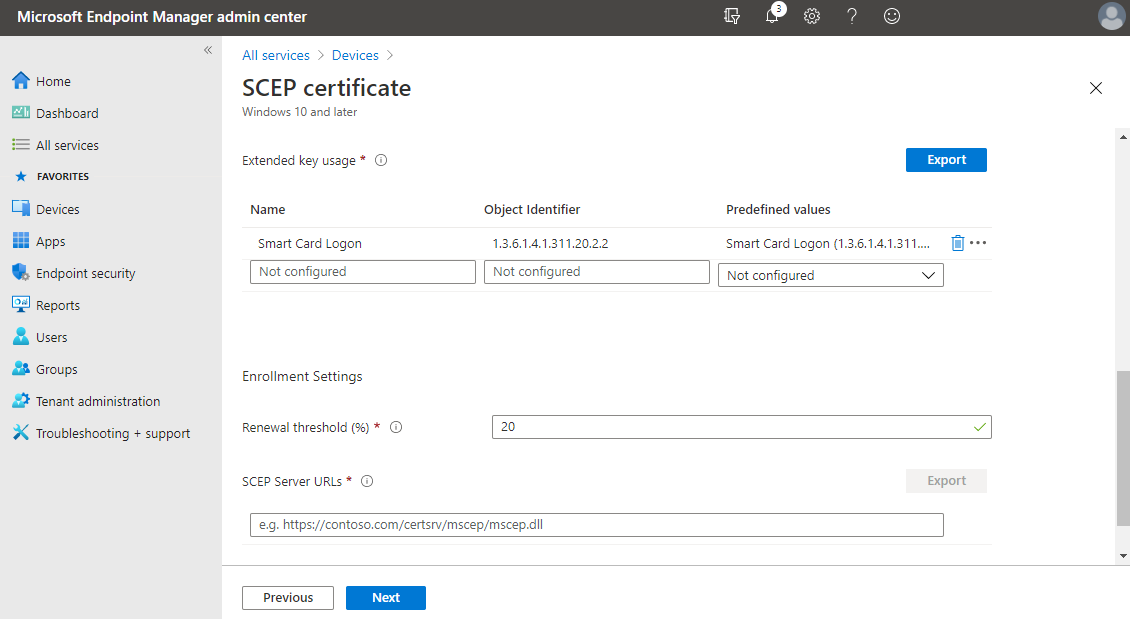

- En Uso extendido de claves, escriba Inicio de sesión de tarjeta inteligente en Nombre. Escriba 1.3.6.1.4.1.311.20.2.2 en Identificador de objeto. Seleccione Agregar.

- Escriba un porcentaje (sin el signo de porcentaje) junto a Umbral de renovación para determinar cuándo debe intentar renovarse el certificado. El valor recomendado es 20

- En Direcciones URL del servidor SCEP, escriba el nombre externo completo del proxy de aplicación Microsoft Entra que configuró. Anexe al nombre /certsrv/mscep/mscep.dll. Por ejemplo,

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll. Seleccione Agregar. Repita este paso para cada proxy de aplicación Microsoft Entra NDES adicional que haya configurado para emitir certificados Windows Hello para empresas. Microsoft Intune solicitudes de equilibrio de carga round robin entre las direcciones URL enumeradas en el perfil de certificado SCEP - Seleccione Siguiente.

- Seleccione Siguiente varias veces para omitir los pasos Etiquetas de ámbito, Asignaciones y Reglas de aplicabilidad del asistente y seleccione Crear.

Asignar grupo al perfil de certificado de inscripción de certificados de WHFB

Inicie sesión en una estación de trabajo con el acceso equivalente a un usuario del dominio.

- Inicio de sesión en el centro de administración de Microsoft Intune

- Seleccione Dispositivos y, a continuación, perfiles de configuración.

- Seleccione WHFB Certificate Enrollment (Inscripción de certificados de WHFB).

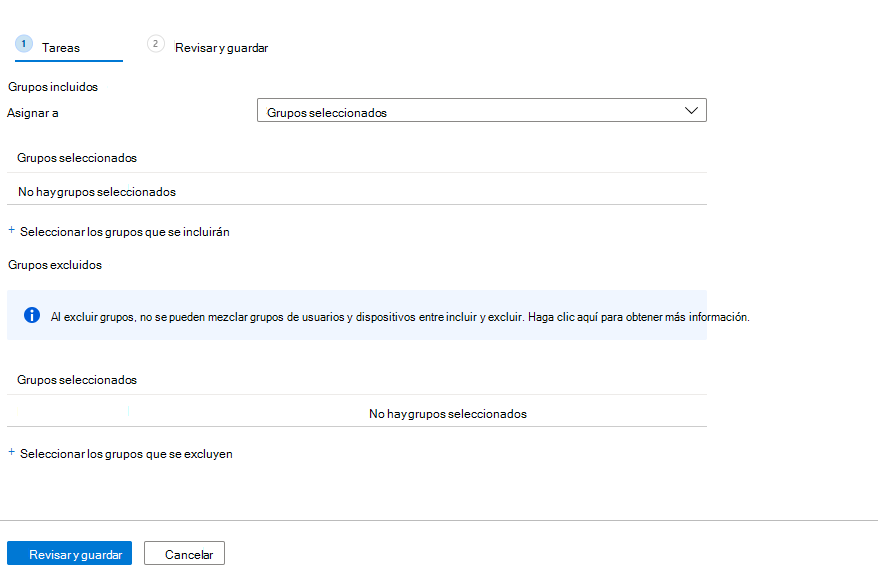

- Seleccione Propiedades y, a continuación, seleccione Editar junto a la sección Asignaciones .

- En el panel Asignaciones, seleccione Seleccionado Grupos en la lista Asignar a. Seleccione Seleccionar grupos para incluir.

- Seleccione el grupo Usuarios de certificados WHFB unidos a ENTRA . Seleccione Seleccionar

- Seleccione Revisar y guardar y, a continuación, Guardar.

Ha completado correctamente la configuración. Agregue usuarios que necesiten inscribir un certificado de autenticación de Windows Hello para empresas al grupo USUARIOS de certificados WHFB unidos a ENTRA. Este grupo, combinado con la inscripción de dispositivos Windows Hello para empresas configuración, solicita al usuario que se inscriba para Windows Hello para empresas e inscriba un certificado que se pueda usar para la autenticación en recursos locales.

Nota

El proveedor de servicios de configuración (CSP) de Passport for Work que se usa para administrar Windows Hello para empresas con Mobile Administración de dispositivos (MDM) contiene una directiva denominada UseCertificateForOnPremAuth. Esta directiva no es necesaria al implementar certificados en Windows Hello para empresas usuarios mediante las instrucciones descritas en este documento y no se debe configurar. Los dispositivos administrados con MDM en los que UseCertificateForOnPremAuth está habilitado producirán un error en una comprobación de requisitos previos para Windows Hello para empresas aprovisionamiento. Este error impedirá que los usuarios configuren Windows Hello para empresas si aún no lo tienen configurado.

Revisión de la sección

- Requisitos

- Preparación de Microsoft Entra Connect

- Preparar la cuenta de servicio de Network Device Enrollment Services (NDES)

- Preparación de la entidad de certificación de Active Directory

- Instalación y configuración del rol NDES

- Configuración de Los servicios de inscripción de dispositivos de red para que funcionen con Microsoft Intune

- Descarga, instalación y configuración del conector de certificados de Intune

- Creación y asignación de un protocolo de inscripción de certificados simple (perfil de certificado SCEP)