Creación y asignación de perfiles de certificado SCEP en Intune

Después de configurar la infraestructura para admitir certificados de Protocolo de inscripción de certificados simple (SCEP), puede crear y luego asignar perfiles de certificado SCEP a usuarios y dispositivos en Intune.

Para que los dispositivos usen un perfil de certificado SCEP, deben confiar en la entidad de certificación (CA) raíz de confianza. La confianza de la entidad de certificación raíz se establece mejor si se implementa un perfil de certificado de confianza en el mismo grupo que recibe el perfil de certificado SCEP. Los perfiles de certificado de confianza aprovisionan el certificado de CA raíz de confianza.

Los dispositivos que ejecutan Android Enterprise pueden necesitar un PIN para que SCEP pueda aprovisionarlos con un certificado. Para más información, consulte Requisitos de PIN de Android Enterprise.

Importante

La administración del administrador de dispositivos Android está en desuso y ya no está disponible para los dispositivos con acceso a Google Mobile Services (GMS). Si actualmente usa la administración del administrador de dispositivos, se recomienda cambiar a otra opción de administración de Android. La documentación de soporte técnico y ayuda sigue estando disponible para algunos dispositivos sin GMS, con Android 15 y versiones anteriores. Para obtener más información, consulte Finalización de la compatibilidad con el administrador de dispositivos Android en dispositivos GMS.

Nota:

A partir de Android 11, los perfiles de certificado de confianza ya no pueden instalar el certificado raíz de confianza en los dispositivos inscritos como Administrador de dispositivos android. Esta limitación no se aplica a Samsung Knox.

Para obtener más información sobre esta limitación, consulte Perfiles de certificado de confianza para el administrador de dispositivos Android.

Importante

El 22 de octubre de 2022, Microsoft Intune finalizó la compatibilidad con dispositivos que ejecutan Windows 8.1. La asistencia técnica y las actualizaciones automáticas en estos dispositivos no están disponibles.

Si actualmente usa Windows 8.1, vaya a dispositivos Windows 10/11. Microsoft Intune tiene características de dispositivo y seguridad integradas que administran dispositivos con cliente de Windows 10/11.

Sugerencia

SCEP certificate perfiles son compatibles con Escritorios remotos multisesión deWindows Enterprise.

Actualizar conector de certificado: requisitos de asignación seguros para KB5014754

Se aplica a:

- Windows 10

- Windows 11

- Android

- iOS

- macOS

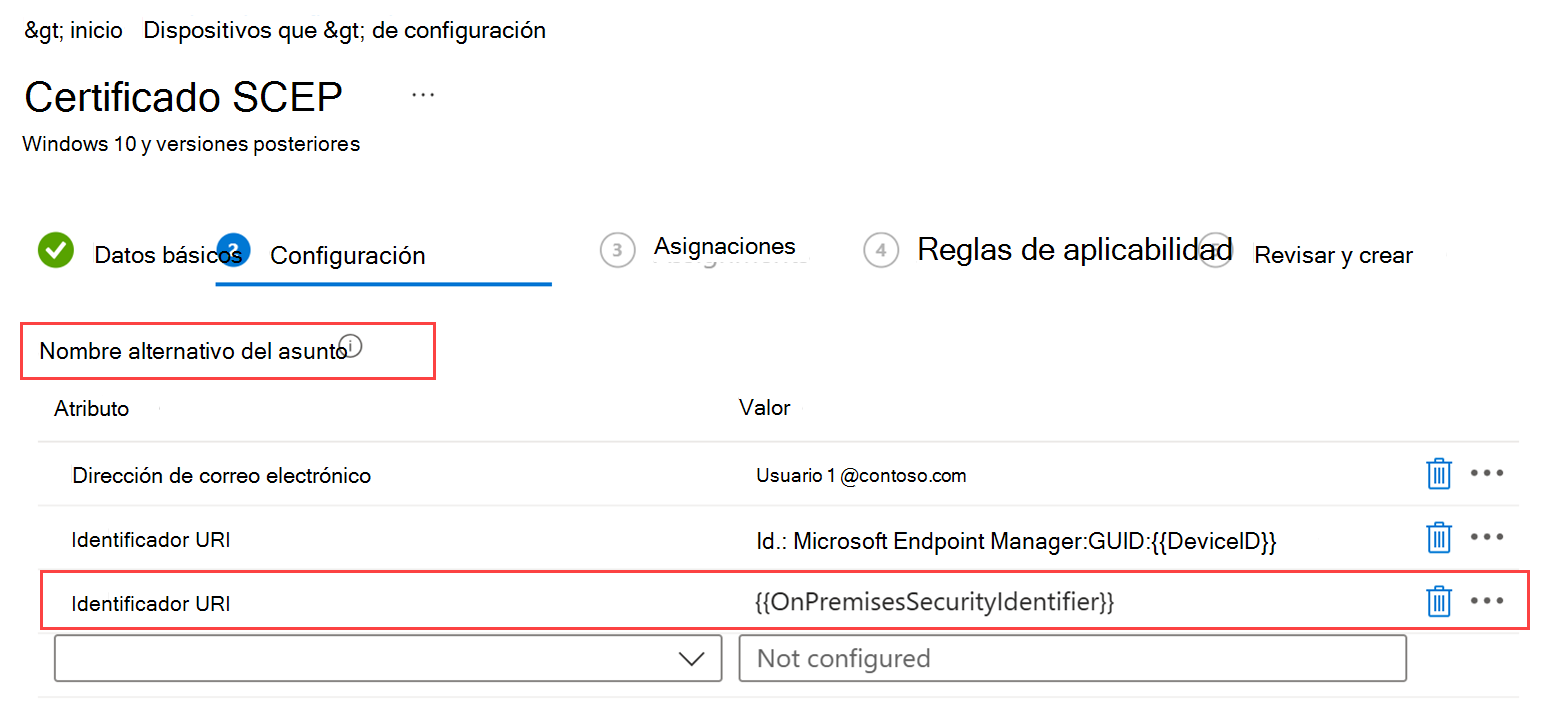

El Centro de distribución de claves (KDC) requiere que los objetos de usuario o dispositivo se asignen fuertemente a Active Directory para la autenticación basada en certificados. Esto significa que el nombre alternativo del firmante (SAN) del certificado debe contener una extensión de identificador de seguridad (SID) que se asigne al SID de usuario o dispositivo en Active Directory. Cuando un usuario o dispositivo se autentica con un certificado en Active Directory, el KDC comprueba si el SID está asignado y emitido al usuario o dispositivo correcto. El requisito de asignación protege contra la suplantación de certificados y garantiza que la autenticación basada en certificados en el KDC siga funcionando.

La asignación segura es necesaria para todos los certificados implementados por Microsoft Intune y utilizados para la autenticación basada en certificados en KDC. La solución de asignación segura se aplica a los certificados de usuario en todas las plataformas. En el caso de los certificados de dispositivo, solo se aplica a Microsoft Entra dispositivos Windows unidos a un sistema híbrido. Si los certificados de estos escenarios no cumplen los requisitos de asignación seguros en la fecha del modo de cumplimiento completo, se denegará la autenticación.

Para implementar la solución de asignación segura para los certificados SCEP entregados a través de Intune, debe agregar la OnpremisesSecurityIdentifier variable a la SAN en el perfil SCEP.

Esta variable debe formar parte del atributo URI. Puede crear un nuevo perfil SCEP o editar uno existente para agregar el atributo URI.

Después de agregar el atributo uri y el valor al perfil de certificado, Microsoft Intune anexa el atributo SAN con la etiqueta y el SID resuelto. Formato de ejemplo: tag:microsoft.com,2022-09-14:sid:<value> en este momento, el perfil de certificado cumple los requisitos de asignación seguros.

Para asegurarse de que el perfil de SCEP cumple requisitos de asignación seguros, cree un perfil de certificado SCEP en el centro de administración de Microsoft Intune o modifique un perfil existente con el nuevo atributo y valor de SAN. Como requisito previo, los usuarios y dispositivos deben sincronizarse de Active Directory con Microsoft Entra ID. Para obtener más información, vea Cómo se sincronizan los objetos y las credenciales en un dominio administrado Servicios de dominio de Microsoft Entra.

Para obtener más información sobre los requisitos y la fecha de cumplimiento del KDC para la asignación segura, vea KB5014754: Cambios de autenticación basada en certificados en controladores de dominio de Windows .

Creación de un perfil de certificado SCEP

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione y vaya a Dispositivos>Administrar dispositivos>Configuración>Crear.

Escriba las propiedades siguientes:

Platforma: elige la plataforma de tus dispositivos.

Profile: seleccione SCEP certificate. O bien, seleccione Templates>SCEP certificate.

Para Android Enterprise, Tipo de perfil se divide en dos categorías: Perfil de trabajo de propiedad corporativa, dedicado y totalmente administrado y Perfil de trabajo de propiedad personal. Asegúrese de seleccionar el perfil de certificado SCEP correcto para los dispositivos que administra.

Los perfiles de certificado SCEP para el Perfil de trabajo de propiedad corporativa, dedicado y totalmente administrado tienen las limitaciones siguientes:

- En Supervisión, los informes de certificados no están disponibles para los perfiles de certificado SCEP del propietario del dispositivo .

- No puede usar Intune para revocar los certificados aprovisionados por perfiles de certificado SCEP para el propietario del dispositivo. Puede administrar la revocación a través de un proceso externo o directamente con la entidad de certificación.

- En el caso de los dispositivos dedicados de Android Enterprise, se admiten perfiles de certificado SCEP para la configuración de red Wi-Fi, VPN y autenticación. Los perfiles de certificado SCEP en dispositivos Android Enterprise dedicados no se admiten para la autenticación de aplicación.

Para Android (AOSP), se aplican las limitaciones siguientes:

- En Supervisión, los informes de certificados no están disponibles para los perfiles de certificado SCEP del propietario del dispositivo .

- No puede usar Intune para revocar certificados aprovisionados por perfiles de certificado SCEP para propietarios de dispositivos. Puede administrar la revocación a través de un proceso externo o directamente con la entidad de certificación.

- Los perfiles de certificado SCEP se admiten para Wi-Fi configuración de red. La compatibilidad con perfiles de configuración de VPN no está disponible. Una actualización futura podría incluir compatibilidad con perfiles de configuración de VPN.

- Las siguientes variables no están disponibles para su uso en perfiles de certificado SCEP de Android (AOSP). La compatibilidad con estas variables vendrá en una actualización futura.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Departamento

Nota:

El propietario del dispositivo es equivalente a los dispositivos corporativos. A continuación se considera propietario del dispositivo:

- Android Enterprise: perfil de trabajo totalmente administrado, dedicado y Corporate-Owned

- Android AOSP

- Afinidad de usuario

- Sin usuario

Seleccione Crear.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el perfil. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más adelante. Por ejemplo, un buen nombre de perfil sería Perfil de SCEP en toda la empresa.

- Descripción: escriba una descripción para el perfil Esta configuración es opcional pero recomendada.

Seleccione Siguiente.

Seleccione Configuración y, después, realice las siguientes configuraciones:

Canal de implementación: seleccione cómo desea implementar el perfil. Esta configuración también determina la cadena de claves donde se almacenan los certificados vinculados, por lo que es importante seleccionar el canal adecuado.

Seleccione siempre el canal de implementación de usuario en perfiles con certificados de usuario. El canal de usuario almacena certificados en la cadena de claves de usuario. Seleccione siempre el canal de implementación de dispositivos en perfiles con certificados de dispositivo. El canal del dispositivo almacena certificados en la cadena de claves del sistema.

No es posible editar el canal de implementación después de implementar el perfil. Debe crear un nuevo perfil para seleccionar un canal diferente.

Tipo de certificado:

(Se aplica a: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 y Windows 10/11)

Seleccione un tipo, en función de cómo planee usar el perfil de certificado:

Usuario: Usuariolos certificados pueden contener atributos de usuario y dispositivo en el asunto y SAN del certificado.

Dispositivo: los certificados de dispositivo solo pueden contener atributos de dispositivo en el asunto y san del certificado.

Use Dispositivo para escenarios como, por ejemplo, dispositivos sin usuario (como quioscos) o dispositivos Windows. En dispositivos Windows, el certificado se coloca en el almacén de certificados del equipo local.

Para macOS, si este perfil está configurado para usar el canal de implementación de dispositivos, puede seleccionar Usuario o Dispositivo. Si el perfil está configurado para usar el canal de implementación de usuario, solo puede seleccionar Usuario.

Nota:

Almacenamiento de certificados aprovisionados por SCEP:

macOS : los certificados que aprovisiona con SCEP siempre se colocan en la cadena de claves del sistema (también denominada almacén del sistema o cadena de claves del dispositivo) del dispositivo, a menos que seleccione el canal de implementación del usuario.

Android: los dispositivos tienen un almacén de certificados de aplicaciones y VPN y un almacén de certificados WIFI. Intune siempre almacena certificados SCEP en el almacén de aplicaciones y VPN de un dispositivo. El uso del almacén de aplicaciones y VPN hace que el certificado esté disponible para que lo use cualquier otra aplicación.

Sin embargo, cuando un certificado SCEP también está asociado a un perfil de Wi-Fi, Intune también instala el certificado en el almacén Wi-Fi.

Cuando se configura para aplicaciones VPN, se le pedirá al usuario que seleccione el certificado correcto. No se admite la aprobación silenciosa de certificados para escenarios totalmente administrados (o BYOD). Si todo está configurado correctamente, el certificado correcto ya debe estar preseleccionado en el cuadro de diálogo.

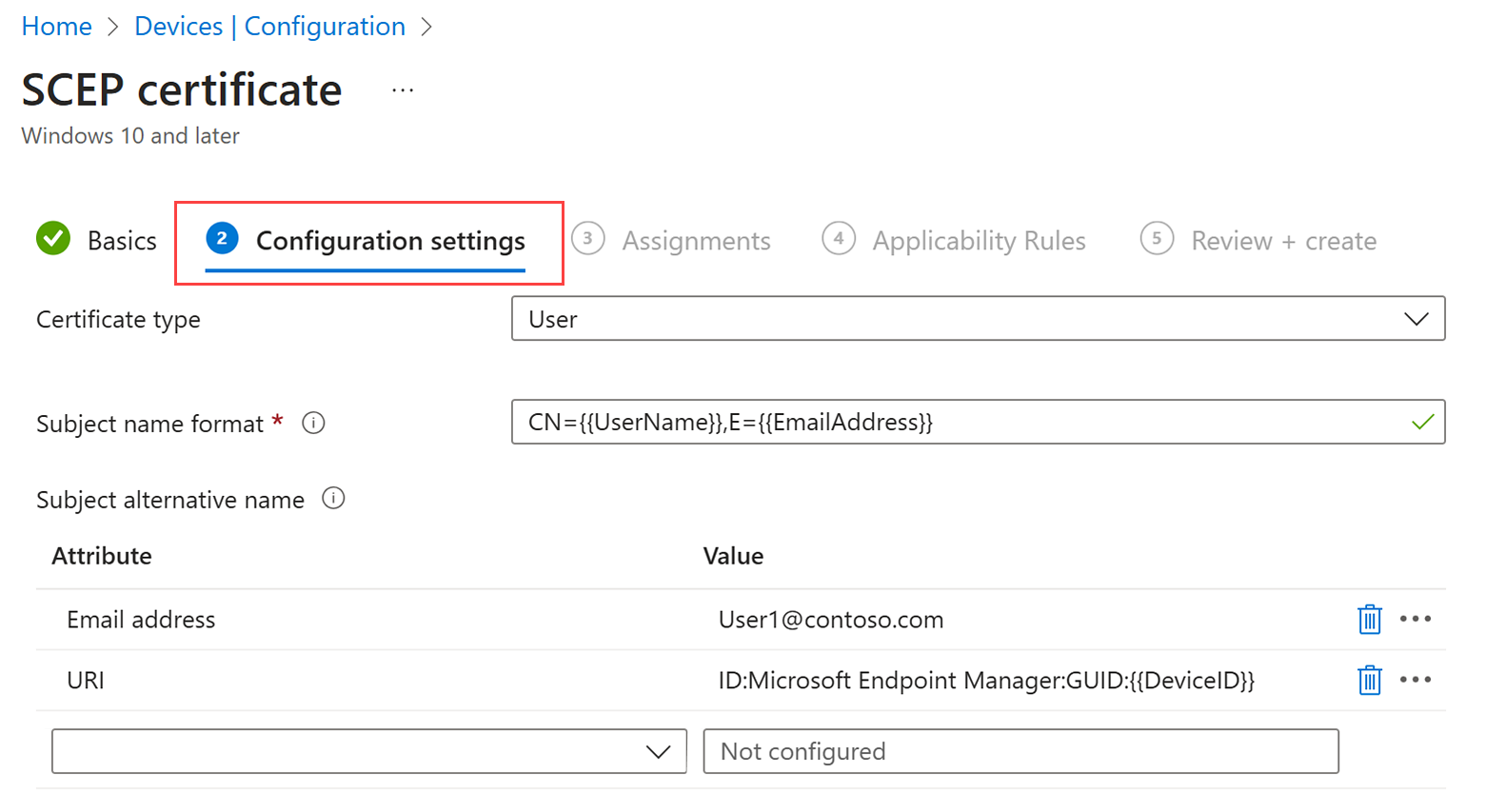

Formato de nombre del sujeto:

Escriba el texto para indicar a Intune cómo crear automáticamente el nombre del firmante en la solicitud de certificado. Las opciones para el formato de nombre del firmante dependen del tipo de certificado que seleccione: Usuario o Dispositivo.

Sugerencia

Si la longitud del nombre de sujeto supera los 64 caracteres, es posible que tenga que deshabilitar el cumplimiento de la longitud de nombres en la entidad de certificación interna. Para obtener más información, vea Deshabilitación del cumplimiento de la longitud de DN.

Nota:

Hay un problema conocido por el uso de SCEP para obtener certificados cuando el nombre del firmante en la solicitud de firma de certificado (CSR) resultante incluye uno de los siguientes caracteres como carácter de escape (continuación de una barra diagonal inversa \):

- +

- ;

- ,

- =

Nota:

A partir de Android 12, Android ya no admite el uso de los siguientes identificadores de hardware para dispositivos de perfil de trabajo de propiedad personal :

- Número de serie

- IMEI

- MEID

Intune perfiles de certificado para dispositivos de perfil de trabajo de propiedad personal que dependen de estas variables en el nombre del firmante o SAN no aprovisionarán un certificado en dispositivos que ejecutan Android 12 o posterior en el momento en que el dispositivo se inscriba con Intune. Los dispositivos inscritos antes de la actualización a Android 12 pueden seguir recibiendo certificados siempre que Intune haya obtenido previamente los identificadores de hardware de los dispositivos.

Para obtener más información sobre este y otros cambios introducidos con Android 12, consulte la entrada de blog Soporte técnico de Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuario

Use el cuadro de texto para escribir un formato de nombre de firmante personalizado, incluidas variables y texto estático. Se admiten dos opciones de variable: Nombre común (CN) y Correo electrónico (E).

Por lo general, dirección de correo electrónico (E) se establecería con la variable {{EmailAddress}}. Por ejemplo: E={{EmailAddress}}

Nombre común (CN) se puede establecer en cualquiera de las siguientes variables:

- CN={{UserName}}: el nombre del usuario en cuestión, por ejemplo, janedoe.

- CN={{UserPrincipalName}}: el nombre principal de usuario del usuario, como janedoe@contoso.com.

- CN={{AAD_Device_ID}}: identificador asignado al registrar un dispositivo en Microsoft Entra ID. Este identificador se usa normalmente para autenticarse con Microsoft Entra ID.

- CN={{DeviceId}}: identificador asignado al inscribir un dispositivo en Intune.

Nota:

Evite usar {{DeviceId}} para el nombre del firmante en dispositivos Windows. En determinados casos, el certificado generado con este nombre de firmante hace que se produzca un error en la sincronización con Intune.

CN={{SERIALNUMBER}}: el número de serie único (SN) que normalmente usa el fabricante para identificar un dispositivo.

CN={{IMEINumber}}: número exclusivo de identidad de equipo móvil internacional (IMEI) usado para identificar un teléfono móvil.

CN={{OnPrem_Distinguished_Name}}: una secuencia de nombres distintivos relativos separados por comas, como CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Para usar la variable {{OnPrem_Distinguished_Name}}, haga lo siguiente:

- Asegúrese de sincronizar el atributo de usuario onpremisesdistinguishedname mediante Microsoft Entra Conectarse a la Microsoft Entra ID.

- Si el valor CN contiene una coma, el formato de nombre de sujeto debe incluir comillas. Por ejemplo: CN="{{OnPrem_Distinguished_Name}}".

CN={{OnPremisesSamAccountName}}: los administradores pueden sincronizar el atributo samAccountName de Active Directory con Microsoft Entra ID mediante Microsoft Entra Conectar en un atributo llamado onPremisesSamAccountName. Intune puede sustituir esa variable como parte de una solicitud de emisión de certificado en el asunto de un certificado. El atributo samAccountName es el nombre de inicio de sesión del usuario que se utiliza para admitir clientes y servidores de una versión anterior de Windows (anterior a Windows 2000). El formato de nombre de inicio de sesión del usuario es: DomainName\testUser o solo testUser.

Para usar la variable {{OnPremisesSamAccountName}}, asegúrese de sincronizar el atributo de usuario OnPremisesSamAccountName mediante Microsoft Entra Conectar a la Microsoft Entra ID.

Todas las variables de dispositivo que se muestran en la sección Tipo de certificado de dispositivo siguiente también se pueden usar en los nombres de firmantes de certificados de usuario.

Mediante una combinación de una o varias de estas variables y cadenas de texto estático, se puede crear un formato de nombre de firmante personalizado, como: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Ese ejemplo incluye un formato de nombre de firmante en el que se usan las variables CN y E, y cadenas para los valores Unidad organizativa, Organización, Ubicación, Estado y País. CertStrToName describe esta función y sus cadenas admitidas.

No se pueden usar atributos de usuario en dispositivos que carezcan de asociaciones de usuario, por ejemplo, en dispositivos que estén inscritos como dedicados de Android Enterprise. Por ejemplo, un perfil que use CN={{UserPrincipalName}} en el asunto o SAN no podrá obtener el nombre principal de usuario cuando no haya ningún usuario en el dispositivo.

Tipo de certificado de dispositivo

Las opciones de formato para el formato de nombre del firmante incluyen las variables siguientes:

- {{AAD_Device_ID}} o {{AzureADDeviceId}} : cualquiera de las variables se puede usar para identificar un dispositivo por su Microsoft Entra ID.

- {{DeviceId}}: el identificador de dispositivo de Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Solo se aplica a dispositivos unidos a Windows y a un dominio)

- {{MEID}}

Puede especificar estas variables y el texto estático en el cuadro de texto. Por ejemplo, el nombre común de un dispositivo denominado Dispositivo1 se puede agregar como CN={{DeviceName}}Dispositivo1.

Importante

- Al especificar una variable, incluya el nombre de la variable entre llaves dobles {{ }} como se muestra en el ejemplo, para evitar un error.

- Una persona con acceso al dispositivo podría suplantar las propiedades del dispositivo que se usan en el asunto o SAN, como IMEI, SerialNumber y FullyQualifiedDomainName.

- Un dispositivo debe admitir todas las variables especificadas en un perfil de certificado para que ese perfil se instale en ese dispositivo. Por ejemplo, si se usa {{IMEI}} en el nombre del firmante de un perfil SCEP y se asigna a un dispositivo que no tiene un número IMEI, se producirá un error en la instalación del perfil.

Nombre alternativo del firmante:

Configure el nombre alternativo del firmante (SAN) en la solicitud de certificado. Puede escribir más de un nombre alternativo de firmante. El valor de texto puede contener variables y texto estático para el atributo.Nota:

Los siguientes perfiles de Android Enterprise no admiten el uso de la variable {{UserName}} para la SAN:

- Perfil de trabajo totalmente administrado, dedicado y Corporate-Owned

Seleccione entre los atributos SAN disponibles:

- Dirección de correo electrónico

- Nombre principal de usuario (UPN)

- DNS

- Identificador uniforme de recursos (URI)

El tipo de certificado que elija determina la variable SAN.

Nota:

A partir de Android 12, Android ya no admite el uso de los siguientes identificadores de hardware para dispositivos de perfil de trabajo de propiedad personal :

- Número de serie

- IMEI

- MEID

Intune perfiles de certificado para dispositivos de perfil de trabajo de propiedad personal que dependen de estas variables en el nombre del firmante o SAN no aprovisionarán un certificado en dispositivos que ejecutan Android 12 o posterior en el momento en que el dispositivo se inscriba con Intune. Los dispositivos inscritos antes de la actualización a Android 12 pueden seguir recibiendo certificados siempre que Intune haya obtenido previamente los identificadores de hardware de los dispositivos.

Para obtener más información sobre este y otros cambios introducidos con Android 12, consulte la entrada de blog Soporte técnico de Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuario

Con el tipo de certificado de usuario , puede usar cualquiera de las variables de certificado de usuario o dispositivo descritas anteriormente en la sección Nombre del firmante.

Por ejemplo, los tipos de certificado de usuario pueden incluir el nombre principal de usuario (UPN) en el nombre alternativo del firmante. Si un certificado de cliente se usa para autenticar un servidor de directivas de redes, establezca el nombre alternativo del firmante en el UPN.

Microsoft Intune también admite OnPremisesSecurityIdentifier, una variable que cumple los requisitos de asignación segura del Centro de distribución de claves (KDC) para la autenticación basada en certificados. Debe agregar la variable a los certificados de usuario que se autentican con el KDC. Puede agregar la variable, con el formato {{OnPremisesSecurityIdentifier}}, a perfiles nuevos y existentes en el centro de administración de Microsoft Intune. Esta variable se admite en certificados de usuario para macOS, iOS y Windows 10/11, y solo funciona con el atributo URI.

Tipo de certificado de dispositivo

Con el tipo de certificado de dispositivo, puede usar cualquiera de las variables descritas en la sección Tipo de certificado de dispositivo para Nombre de firmante.

Para especificar un valor para un atributo, incluya el nombre de variable con llaves, seguido del texto de esa variable. Por ejemplo, se puede agregar un valor para el atributo DNS {{AzureADDeviceId}}.domain.com donde .domain.com es el texto. Para un usuario llamado User1, una dirección Email podría aparecer como {{FullyQualifiedDomainName}}User1@Contoso.com.

Mediante una combinación de una o varias de estas variables y cadenas de texto estático, puede crear un formato de nombre alternativo de sujeto personalizado, como {{UserName}}-Home.

Microsoft Intune también admite OnPremisesSecurityIdentifier, una variable que cumple los requisitos de asignación segura del Centro de distribución de claves (KDC) para la autenticación basada en certificados. Debe agregar la variable a los certificados de dispositivo que se autentican con el KDC. Puede agregar la variable, con el formato {{OnPremisesSecurityIdentifier}}, a perfiles nuevos y existentes en el centro de administración de Microsoft Intune. Esta variable se admite en certificados de dispositivo para Microsoft Entra dispositivos unidos a híbridos y solo funciona con el atributo URI.

Importante

- Cuando use una variable de certificado de dispositivo, incluya el nombre de la variable entre llaves dobles {{ }}.

- No use llaves { }, símbolos de barra vertical | ni puntos y coma ; en el texto que sigue a la variable.

- Una persona con acceso al dispositivo podría suplantar las propiedades del dispositivo que se usan en el asunto o SAN, como IMEI, SerialNumber y FullyQualifiedDomainName.

- Un dispositivo debe admitir todas las variables especificadas en un perfil de certificado para que ese perfil se instale en ese dispositivo. Por ejemplo, si se usa {{IMEI}} en el SAN de un perfil SCEP y se asigna a un dispositivo que no tiene un número IMEI, se producirá un error en la instalación del perfil.

Período de validez del certificado:

Puede especificar un valor inferior al período de validez de la plantilla de certificado, pero no uno superior. Si configuró la plantilla de certificado para admitir un valor personalizado que se puede establecer desde el centro de administración de Intune, use esta opción para especificar la cantidad de tiempo restante antes de que expire el certificado.

Intune admite un período de validez de hasta 24 meses.

Por ejemplo, si el período de validez del certificado en la plantilla de certificado es de dos años, puede especificar un valor de un año, pero no un valor de cinco años. El valor también debe ser inferior al período de validez restante del certificado de la CA emisora.

Planee usar un período de validez de cinco días o más. Cuando el período de validez es inferior a cinco días, existe una alta probabilidad de que el certificado entre en un estado de expiración o expiración próximo, lo que puede hacer que el agente MDM de los dispositivos rechace el certificado antes de instalarlo.

Proveedor de almacenamiento de claves (KSP):

(Se aplica a: Windows 8.1 y Windows 10/11)

Especifique dónde se almacena la clave del certificado. Elija entre los valores siguientes:

- Inscribirse en KSP Módulo de plataforma segura (TPM) si está presente, si no en KSP Software

- Inscribirse en KSP del Módulo de plataforma segura (TPM) o se producirá un error

- Inscribirse en Windows Hello para empresas; de lo contrario, producir un error (Windows 10 y versiones posteriores)

- Inscribirse en el KSP Software

Uso de la clave:

Seleccione las opciones de uso de la clave para el certificado:

- Firma digital: permite el intercambio de claves solo cuando una firma digital ayuda a proteger la clave.

- Cifrado de clave: permite el intercambio de claves solo si la clave está cifrada.

Tamaño de clave (bits):

seleccione el número de bits que contiene la clave:

No configurado

1024

2048

4096: se admite un tamaño de clave de 4096 para las siguientes plataformas:

- Android (todos)

- iOS/iPadOS 14 y versiones posteriores

- macOS 11 y versiones posteriores

- Windows (todos)

Nota:

En el caso de los dispositivos Windows, el almacenamiento de claves de 4096 bits solo se admite en el proveedor de almacenamiento de claves de software (KSP). Lo siguiente no admite el almacenamiento de claves de este tamaño:

- TPM de hardware (módulo de plataforma segura). Como solución alternativa, puede usar el KSP de software para el almacenamiento de claves.

- Windows Hello para empresas. No hay ninguna solución alternativa para Windows Hello para empresas en este momento.

Algoritmo hash:

(Se aplica a Android, Android (AOSP), Android Enterprise, Windows 8.1 y Windows 10/11)

Seleccione uno de los tipos de algoritmos hash disponibles para usar con este certificado. Seleccione el nivel máximo de seguridad que admiten los dispositivos de conexión.

NOTA: Los dispositivos Android AOSP y Android Enterprise seleccionarán el algoritmo más seguro admitido: SHA-1 se omitirá y SHA-2 se usará en su lugar.

Certificado raíz:

Seleccione el perfil de certificado de confianza que ha configurado y asignado antes a los usuarios y dispositivos correspondientes para este perfil de certificado SCEP. El perfil de certificado de confianza se usa para aprovisionar usuarios y dispositivos con el certificado de entidad de certificación raíz de confianza. Para obtener información sobre el perfil de certificado de confianza, vea Exportación del certificado de entidad de certificación raíz de confianza y Creación de perfiles de certificado de confianza en Uso de certificados para la autenticación en Intune.

Nota:

Si tiene una infraestructura de PKI de varios niveles, como una entidad de certificación raíz y una entidad de certificación emisora, seleccione el perfil de certificado de raíz de confianza de nivel superior que valida la entidad de certificación emisora.

Uso mejorado de clave:

Agregue valores para la finalidad prevista del certificado. En la mayoría de los casos, el certificado requiere autenticación de cliente para que el usuario o dispositivo se pueda autenticar en un servidor. Puede agregar usos de la clave adicionales según sea necesario.

Umbral de renovación (%):

Especifique qué porcentaje de la duración del certificado tiene que quedar para que el dispositivo solicite la renovación del certificado. Por ejemplo, si escribe 20, se intentará la renovación del certificado cuando haya caducado al 80 %. Los intentos de renovación proseguirán hasta que la renovación sea correcta. La renovación genera un certificado nuevo, lo que da como resultado un nuevo par de claves pública y privada.

Nota:

Comportamiento de renovación en iOS/iPadOS y macOS: los certificados solo se pueden renovar durante la fase de umbral de renovación. Además, el dispositivo debe desbloquearse mientras se sincroniza con Intune. Si la renovación no se realizó correctamente, el certificado expirado permanecerá en el dispositivo y Intune ya no desencadenará una renovación. Además, Intune no ofrece una opción para volver a implementar certificados expirados. Los dispositivos afectados deben excluirse temporalmente del perfil SCEP para quitar el certificado expirado y solicitar uno nuevo.

Direcciones URL de servidor SCEP:

Especifique una o varias direcciones URL para los servidores SCEP que emiten certificados mediante SCEP. Por ejemplo, escriba algo parecido a

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Para permitir que los dispositivos de Internet obtengan certificados, debe especificar la dirección URL de NDES externa a la red corporativa.

La dirección URL puede ser HTTP o HTTPS. Pero, para admitir los dispositivos siguientes, la dirección URL del servidor SCEP debe usar HTTPS:- Administrador de dispositivos Android

- Propietario del dispositivo Android Enterprise

- Perfil de trabajo corporativo de Android Enterprise

- Perfil de trabajo de propiedad personal de Android Enterprise

Puede agregar direcciones URL de SCEP adicionales para el equilibrio de carga según sea necesario. Los dispositivos realizan tres llamadas independientes al servidor NDES. La primera sirve para obtener las capacidades de los servidores, la siguiente para obtener una clave pública y, luego, para enviar una solicitud de firma. Cuando se usan varias direcciones URL, es posible que el equilibrio de carga pueda dar lugar a que se use una dirección URL diferente para las llamadas posteriores a un servidor NDES. Si se contacta con un servidor diferente para una llamada posterior durante la misma solicitud, se producirá un error en la solicitud.

El comportamiento para administrar la dirección URL del servidor NDES es específico de cada plataforma de dispositivo:

- Android: el dispositivo aleatoriza la lista de direcciones URL recibidas en la directiva SCEP y, a continuación, trabaja a través de la lista hasta que se encuentra un servidor NDES accesible. Después, el dispositivo usa la misma dirección URL y el mismo servidor durante todo el proceso. Si el dispositivo no puede acceder a ninguno de los servidores NDES, se produce un error en el proceso.

- iOS/iPadOS: Intune aleatoriza las direcciones URL y proporciona una sola dirección URL a un dispositivo. Si el dispositivo no puede acceder al servidor NDES, se produce un error en la solicitud de SCEP.

- Windows: la lista de direcciones URL de NDES se aleatoriza y, a continuación, se pasa al dispositivo Windows, que luego las prueba en el orden recibido, hasta que se encuentra una disponible. Si el dispositivo no puede acceder a ninguno de los servidores NDES, se produce un error en el proceso.

Si un dispositivo no puede acceder al mismo servidor NDES correctamente durante alguna de las tres llamadas al servidor NDES, se produce un error en la solicitud de SCEP. Esto puede ocurrir, por ejemplo, cuando una solución de equilibrio de carga proporciona una dirección URL diferente para la segunda o la tercera llamada al servidor NDES, o bien cuando proporciona un servidor NDES real distinto en función de una dirección URL virtualizada para NDES. Después de una solicitud con error, el dispositivo intenta llevar a cabo el proceso de nuevo en el siguiente ciclo de la directiva, empezando por la lista aleatorizada de direcciones URL de NDES (o por una dirección URL única para iOS/iPadOS).

Este paso solo se aplica a los perfiles de dispositivos Android Enterprise para el perfil de trabajo totalmente administrado, dedicado y Corporate-Owned.

En Aplicaciones, configure El acceso al certificado para administrar cómo se concede el acceso al certificado a las aplicaciones. Elija entre:

- Requerir aprobación de usuario para aplicaciones(valor predeterminado): los usuarios deben aprobar el uso de un certificado por todas las aplicaciones.

- Conceder de forma silenciosa para aplicaciones específicas (requerir la aprobación del usuario para otras aplicaciones): con esta opción, seleccione Agregar aplicaciones y, a continuación, seleccione una o varias aplicaciones que usarán de forma silenciosa el certificado sin interacción del usuario.

Seleccione Siguiente.

En Asignaciones, seleccione el usuario o los grupos que van a recibir el perfil. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente.

( Se aplica solo a Windows 10/11) En Reglas de aplicabilidad, especifique reglas de aplicabilidad para refinar la asignación de este perfil. Puede elegir asignar o no asignar el perfil en función de la edición del sistema operativo o la versión de un dispositivo.

Para más información, consulte Reglas de aplicabilidad en Creación de un perfil de dispositivo en Microsoft Intune.

En Revisar y crear, revise la configuración. Si selecciona Crear, se guardan los cambios y se asigna el perfil. La directiva también se muestra en la lista de perfiles.

Evitar solicitudes de firma de certificado con caracteres de escape especiales

Existe un problema conocido con las solicitudes de certificado SCEP y PKCS que incluyen un nombre del firmante (CN) con uno o varios de los siguientes caracteres especiales como carácter de escape. Los nombres de firmante que incluyen uno de los caracteres especiales como un carácter de escape dan como resultado un CSR con un nombre de firmante incorrecto. Un nombre de sujeto incorrecto produce un error de validación de desafío de SCEP de Intune y no se emite ningún certificado.

Los caracteres especiales son:

- +

- ,

- ;

- =

Cuando el nombre del firmante incluya uno de los caracteres especiales, use una de las siguientes opciones para solucionar esta limitación:

- Encapsula el valor de CN que contiene el carácter especial entre comillas.

- Quite el carácter especial del valor de CN.

Por ejemplo, tiene un nombre del firmante que aparece como Test User (TestCompany, LLC). Un CSR que incluya un CN con la coma entre TestCompany y LLC presenta un problema. Para evitar el problema se puede poner el CN entero ente comillas o se puede quitar la coma que hay entre TestCompany y LLC:

- Agregue comillas: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Quite la coma: CN=Test User (TestCompanySTR),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Sin embargo, al intentar usar un carácter de barra diagonal inversa para escapar la coma, se producirá un error en los registros de CRP:

- Coma de escape: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

El error es similar al siguiente:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Asignar el perfil de certificado

Los perfiles de certificado SCEP se asignan de la misma manera que se implementan perfiles de dispositivo para otros fines.

Importante

Para usar un perfil de certificado SCEP, un dispositivo debe haber recibido también el perfil de certificado de confianza que lo aprovisiona con el certificado de entidad de certificación raíz de confianza. Se recomienda implementar el perfil de certificado raíz de confianza y el perfil de certificado SCEP. en los mismos grupos.

Antes de continuar, tenga en cuenta lo siguiente:

Cuando asigna perfiles de certificado SCEP a grupos, el archivo de certificado de la entidad de certificación raíz de confianza (según lo especificado en el perfil de certificado de confianza) se instala en el dispositivo. El dispositivo usa el perfil de certificado SCEP para crear una solicitud de certificado para ese certificado de entidad de certificación raíz de confianza.

El perfil de certificado SCEP solo se instala en los dispositivos que ejecutan la plataforma que ha especificado al crear el perfil de certificado.

Puede asignar perfiles de certificado en recopilaciones de usuarios o en recopilaciones de dispositivos.

Para publicar rápidamente un certificado en un dispositivo una vez inscrito el dispositivo, asigne el perfil de certificado en un grupo de usuarios (no en un grupo de dispositivos). Si lo asigna en un grupo de dispositivos, deberá efectuar un registro completo del dispositivo para que el dispositivo reciba directivas.

Si usa la administración conjunta para Intune y Configuration Manager, en Configuration Manager, establezca el control deslizante de la carga de trabajo de las directivas de acceso a los recursos en Intune o Intune piloto. Esta configuración permite que los clientes de Windows 10/11 inicien el proceso de solicitar el certificado.

Nota:

- En dispositivos iOS/iPadOS y macOS, cuando un perfil de certificado SCEP o un perfil de certificado PKCS está asociado a un perfil adicional, como un perfil de Wi-Fi o VPN, el dispositivo recibe un certificado para cada uno de esos perfiles adicionales. Esto da como resultado que el dispositivo tenga varios certificados entregados por la solicitud de certificado SCEP o PKCS.

- Los certificados entregados por SCEP son únicos. Los certificados entregados por PKCS son el mismo certificado, pero aparecen de forma distinta, ya que cada instancia de perfil se representa mediante una línea independiente en el perfil de administración.

- En iOS 13 y macOS 10.15, hay requisitos de seguridad adicionales que Apple debe tener en cuenta.

Siguientes pasos

Solución de problemas de implementación de perfiles de certificado SCEP